NISP 一级 | 3.2 网络安全威胁

关注这个证书的其他相关笔记:NISP 一级 —— 考证笔记合集-CSDN博客

网络安全威胁主要来自攻击者对网络及信息系统的攻击,攻击者可以通过网络嗅探、网络钓鱼、拒绝服务、远程控制、社会工程学等网络攻击手段,获得目标计算机的控制权,或获取有价值的数据和信息等。

0x01:网络嗅探

网络嗅探,网络嗅探是通过截取分析网络中传输的数据而获取有用信息的行为,嗅探器(Sniffer)是一种监视网络数据运行的软件设备,它利用计算机网络接口获取其他计算机的数据报文,嗅探器工作在网络环境中的底层,它会监听正在网络上传送的数据,通过相应软件可以实时分析数据的内容,通过嗅探技术,攻击者可以截取网络中传输的大量敏感信息,如网站的浏览痕迹,各种网络账号和口令,即时通信软件的聊天记录等。

嗅探工具(WireShark)捕获的数据包如下图所示:

0x02:网络钓鱼

网络钓鱼是指攻击者利用伪造的网站或欺骗性的电子邮件进行的网络诈骗活动。攻击者通过技术手段将自己伪装成网络银行,网上卖家和信用卡公司等骗取用户的机密信息。盗取用户资金,网络钓鱼的攻击目标包括用户的网上银行和信用卡,各种支付系统的账号及口令,身份证号码等信息。

网络钓鱼常用手段:

-

伪造相似域名的网站:http://www.icbc.com.cn 与 http://www.1cbc.com.cn

-

显示 IP 地址而非域名:http://210.93.131.250

-

超链接欺骗:超链接的标题与超链接的地址之间并无关系。

-

弹出窗口欺骗:攻击者通过在网页中内嵌恶意代码,弹出一个窗口要求用户输入个人信息。

0x03:拒绝服务攻击

0x0301:拒绝服务攻击(DoS)

拒绝服务攻击(Denial of Services,DoS)是指攻击者通过各种非法手段占据大量的服务器资源,致使服务器系统没有剩余资源提供给其他合法用户使用,进而造成合法用户无法访问服务的一种攻击方式,是一种危害极大的攻击,严重时会导致服务器瘫痪。

0x0302:分布式拒绝服务攻击(DDoS)

分布式拒绝服务攻击(Distributed Denial of Services,DDoS)是一种由 DoS 攻击演变而来的攻击手段,攻击者可以在被控制的多个有时多至上万台机器上安装 DoS 攻击程序,通过统一的控制中心在合适时机发送攻击指令,使所有受控机器同时向指定目标发送尽可能多的网络请求,形成 DDoS 攻击,导致被攻击服务器无法正常提供服务,甚至瘫痪。

举个例子,这种攻击就像一个人唆使很多很多的人一起到一家商场把这家商场堵的水泄不通,同时还向商场中的导购人员咨询各种商品的价格,但是就不买,最终导致这家商场的正常运营能力丧失即拒绝服务,拒绝服务本身。并不是服务器不想提供服务,而是服务进程被各种各样的垃圾请求占用了资源,以至于无暇顾及正常的服务请求。

0x0303:同步泛洪攻击(SYN flooding)

同步泛洪攻击(Synchronize flooding,SYN flooding)是当前常见的拒绝服务攻击方式之一,它利用 TCP 协议缺陷发送大量伪造的 TCP 连接请求,耗尽被攻击方,也就是应答方的资源。消耗中央处理器或内存资源,从而导致被攻击方,也就是应答方无法提供正常服务。

0x04:远程控制

攻击者通过各种非法手段成功入侵目标主机后,对目标主机进行远程控制,以便轻松获取目标主机中有价值的数据。

攻击者主要利用木马来实现对目标主机的远程控制,此外还可以通过 Web Shell 对 web 服务器进行远程控制,Web Shell 可以接受用户命令,然后调用相应的程序,其可以理解为一种 Web 脚本编写的木马后门程序,它可以接收来自攻击者的命令,在被控制主机上执行特定的功能。Web Shell 以 ASP、PHP 等网页文件的形态存在。攻击者首先利用网站的漏洞将这些网页文件非法上传到网站服务器的网站目录中,然后通过浏览器访问这些网页文件,利用网页文件的命令执行环境,获得对网站服务器的远程操作权限,以达到控制网站服务器的目的。

0x05:社会工程学

社会工程学(Social Engineering,SE)不是一门科学,而是一门综合运用信息收集,语言技巧,心理陷阱等多种手段完成欺骗目的的方法。

社会工程学攻击主要是利用人们信息安全意识淡泊以及人性的弱点让人上当受骗,攻击者通过各种手段和方法收集用户信息,进而使用这些用户信息完成各种非法的活动,比如身份盗用、获取有价值的情报和机密等。

信息收集是指攻击者通过网络搜索,在线查询等网络应用,深入挖掘用户在因特网上隐秘的个人信息,攻击者可以通过用户微博发布的信息和各种网络资源来获取用户的个人详细资料,比如手机号码,照片,爱好习惯,信用卡资料,网络论坛账号资料,社交网络资料,甚至个人身份证的扫描件等等,攻击者利用这些用户信息可以完成各种非法手段,攻击者可以通过网络账号,电子邮箱,手机号码等信息冒充他人身份而实施非法活动。通常网络账号,电子邮箱,手机号等具有很高的身份认可度,一旦攻击者冒充用户发布非法恶意诈骗类信息,用户的朋友往往会相信信息的真实性。

社会工程学的概念是由凯文·米特尼克在其著作的《欺骗的艺术》一书中首次提出。

相关文章:

NISP 一级 | 3.2 网络安全威胁

关注这个证书的其他相关笔记:NISP 一级 —— 考证笔记合集-CSDN博客 网络安全威胁主要来自攻击者对网络及信息系统的攻击,攻击者可以通过网络嗅探、网络钓鱼、拒绝服务、远程控制、社会工程学等网络攻击手段,获得目标计算机的控制权ÿ…...

【技术实践】MySQL分表分库全解析:从理论到实战

文章目录 【技术实践】MySQL分表分库全解析:从理论到实战1. 引言1.1 MySQL数据库面临的挑战1.2 分表分库的概念与优势 2. MySQL分表分库的基本原理2.1 水平分表2.2 垂直分表2.3 水平分库2.4 分表分库的选择标准 3. 实现分表分库的技术方案3.1 中间件解决方案3.2 自定…...

动手学深度学习(一)简介+预备知识+基础知识(上)

一、简介 1、机器学习 机器学习研究如何使用经验改善计算机系统的性能。 2、表征学习 表征学习是机器学习的一类,研究的是,如何自动学习出数据合适的表示方式,更好地由输入得到正确的输出。 3、深度学习 深度学习是具有多级表示的表征学…...

dubbo 服务消费原理分析之应用级服务发现

文章目录 前言一、MigrationRuleListener1、迁移状态模型2、Provider 端升级3、Consumer 端升级4、服务消费选址5、MigrationRuleListener.onRefer6、MigrationRuleHandler.doMigrate6、MigrationRuleHandler.refreshInvoker7、MigrationClusterInvoker.migrateToApplicationFi…...

QT如何在对话框中插入表格

在Qt中,如果你想要在对话框中插入表格,通常会使用QTableWidget或QTableView结合QStandardItemModel(对于QTableView)或直接在QTableWidget中操作。这里,我将介绍如何使用QTableWidget在对话框中插入表格,因…...

如何使用SSHFS通过SSH挂载远程文件系统?

SHFS(SSH 文件系统)是一款功能强大的工具,它允许用户通过 SSH 挂载远程文件系统,从而提供一种安全便捷的方式来访问远程文件,就像访问本地文件一样。本文将引导您完成使用 SSHFS 挂载远程文件系统的过程,为…...

SEELE 框架是

SEELE 框架是一个相对新颖的组织管理和优化框架,旨在帮助团队或企业更好地实现目标。它的核心思想是通过科学的管理方法来提升组织的执行力和决策能力。以下是对 SEELE 框架的详细讲解,包括定义、内容、实施步骤、实施策略以及推荐的实践方法和工具。 一…...

(附MATLAB代码实现))

高教社杯数模竞赛特辑论文篇-2013年B题:碎纸复原模型与算法(续)(附MATLAB代码实现)

目录 4.3 三维碎纸复原模型 4.3.1 三维模型的降维 4.3.2 三维碎纸复原算法 4.3.3 模型求解 五、模型改进与推广 5.1 模型优点 5.2 模型缺点 5.3 模型改进 5.3.1 适用彩色图片的改进 5.3.2 最小干预度算法 5.4 模型推广 参考文献 代码实现 模拟退火法代码 GUI 程序代码 层次特征…...

Java操作Miscrosoft Office各类文件格式的开源免费工具库

Aspose.Words库 是一个商业Java库,还封装了常用的word、pdf、防伪码、水印等诸多功能。Apache 库需要注意的前置问题 问题1:Word的两个格式doc和docx,POI并没有提供统一的处理类。分别用 HWPFDocument 处理doc文档,用 XWPFTempl…...

Redis 缓存淘汰算法策略详解

引言 Redis 作为一款高性能的内存数据库,在处理大量数据时,由于内存有限,需要在数据达到设定的内存上限后,使用缓存淘汰策略来决定哪些数据应该被移除,以腾出空间存储新的数据。这一过程被称为缓存淘汰,通…...

Kubernetes PV生命周期的四个阶段

Kubernetes PV生命周期的四个阶段 1. Available(可用)2. Bound(已绑定)3. Released(已释放)4. Failed(失败)💖The Begin💖点点关注,收藏不迷路💖 在Kubernetes中,PersistentVolume(PV)的生命周期主要包括以下四个阶段: 1. Available(可用) 状态:PV刚创建…...

Azure OpenAI models being unable to correctly identify model

题意:Azure OpenAI模型无法正确识别模型。 问题背景: In Azure OpenAI Studio, while I am able to deploy a GPT-4 instance, the responses are based solely on GPT-3.5 Turbo. I test the same prompts in my personal ChatGPT sub and it returns …...

项目小结二()

一.个人信息的界面 这里可以进行用户信息的修改,并渲染数据上去 二.这两天,出现的问题: 1.mybatis中 字段取别名 (还没验证,是否正确) 问题描述:由于实体类中的变量名,与数据库中…...

《论层次架构及其在软件系统中的应用》写作框架,软考高级系统架构设计师

论文真题 层次架构作为软件系统设计的一种基本模式,对于实现系统的模块化、可维护性和可扩展性具有至关重要的作用。在软件系统的构建过程中,采用层次架构不仅可以使系统结构更加清晰,还有助于提高开发效率和质量。因此,对层次架构的理解和应用是软件工程师必备的技能之一…...

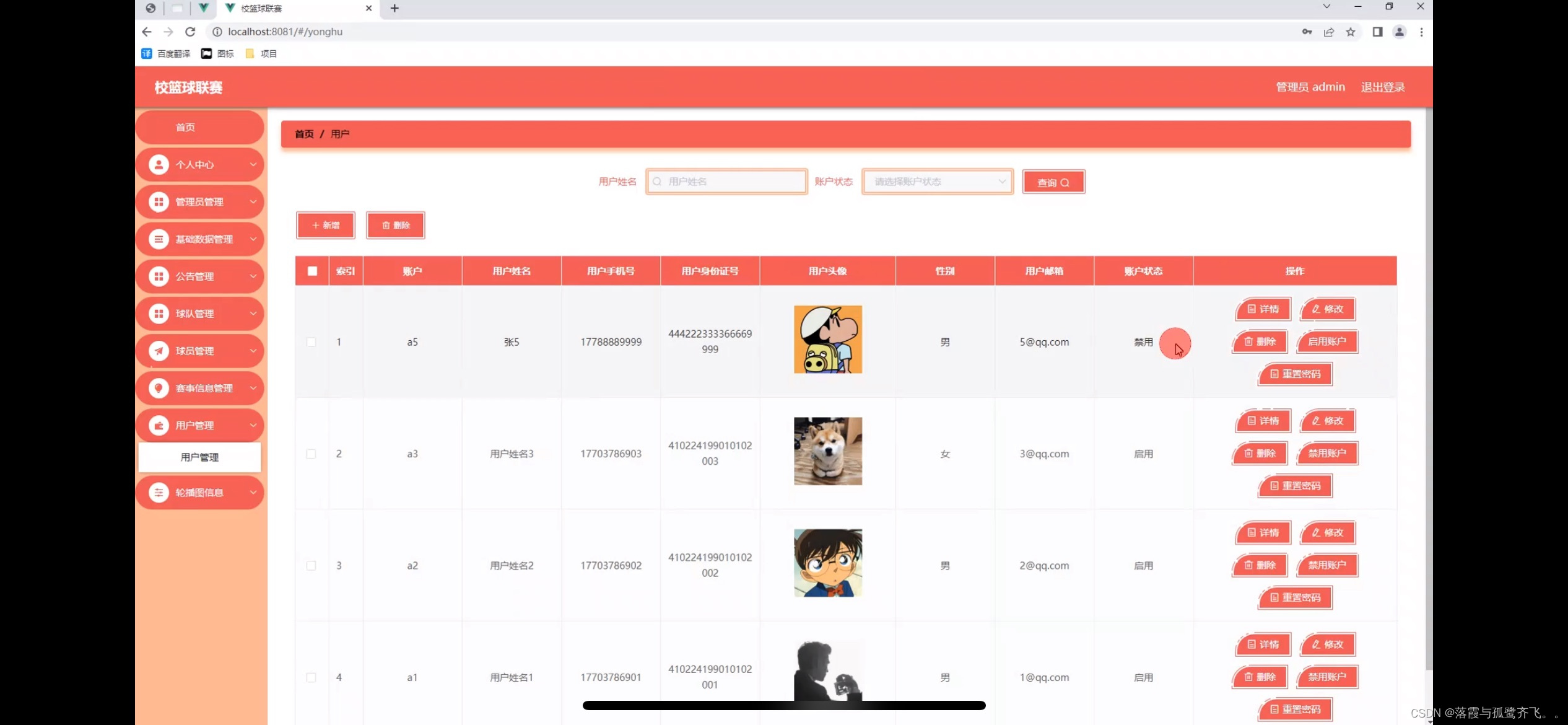

校篮球联赛系统小程序的设计

管理员账户功能包括:系统首页,个人中心,管理员管理,公告管理,基础数据管理,球队管理,球员管理,赛事信息管理,用户管理,轮播图信息 微信端账号功能包括&#…...

在 HKCR 新增项和值

HKEY_CLASSES_ROOT HKEY_CURRENT_USER\Software\Classes ∪ HKEY_LOCAL_MACHINE\Software\Classes ; 1. Win11 HKCR 根键默认是 System 所有, Win10 HKCR 根键默认是 Administrators 所有。 ; 2. 以 System、管理员 还是 普通用户 登录系统? ; 在注册表里&#x…...

Spring Boot 注解探秘:JSON 处理的魔法世界

在 Spring Boot 应用开发中,高效处理 JSON 数据同样至关重要。Spring Boot 不仅在 Bean 管理方面表现出色,提供强大的注解系统以助力开发者轻松管理 Bean 的生命周期和依赖注入,在 JSON 数据处理上也毫不逊色。本文将深入探讨 Spring Boot 中…...

利用AI驱动智能BI数据可视化-深度评测Amazon Quicksight(一)

项目简介 随着生成式人工智能的兴起,传统的 BI 报表功能已经无法满足用户对于自动化和智能化的需求,今天我们将介绍亚马逊云科技平台上的AI驱动数据可视化神器 – Quicksight,利用生成式AI的能力来加速业务决策,从而提高业务生产…...

Linux常见指令、ls、pwd、cd、touch、mkdir、rmdir、rm等的介绍

文章目录 前言一、ls二、pwd三、cd四、touch五、 mkdir六、rmdir七、rm总结 前言 Linux常见指令、ls、pwd、cd、touch、mkdir、rmdir、rm等的介绍 一、ls 列出该目录下的所有子目录与文件。对于文件,将列出文件名以及其他信息 -a 列出目录下的所有文件,…...

)

【Kubernetes】常见面试题汇总(八)

目录 22.简述 Kubernetes 中 Pod 的健康检查方式? 23.简述 Kubernetes Pod 的 LivenessProbe 探针的常见方式? 24.简述 Kubernetes Pod 的常见调度方式? 22.简述 Kubernetes 中 Pod 的健康检查方式? 对 Pod 的健康检查可以通过…...

深入浅出Asp.Net Core MVC应用开发系列-AspNetCore中的日志记录

ASP.NET Core 是一个跨平台的开源框架,用于在 Windows、macOS 或 Linux 上生成基于云的新式 Web 应用。 ASP.NET Core 中的日志记录 .NET 通过 ILogger API 支持高性能结构化日志记录,以帮助监视应用程序行为和诊断问题。 可以通过配置不同的记录提供程…...

Golang dig框架与GraphQL的完美结合

将 Go 的 Dig 依赖注入框架与 GraphQL 结合使用,可以显著提升应用程序的可维护性、可测试性以及灵活性。 Dig 是一个强大的依赖注入容器,能够帮助开发者更好地管理复杂的依赖关系,而 GraphQL 则是一种用于 API 的查询语言,能够提…...

Caliper 配置文件解析:config.yaml

Caliper 是一个区块链性能基准测试工具,用于评估不同区块链平台的性能。下面我将详细解释你提供的 fisco-bcos.json 文件结构,并说明它与 config.yaml 文件的关系。 fisco-bcos.json 文件解析 这个文件是针对 FISCO-BCOS 区块链网络的 Caliper 配置文件,主要包含以下几个部…...

关键领域软件测试的突围之路:如何破解安全与效率的平衡难题

在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的核心战斗力。不同于普通商业软件,这些承载着国家安全使命的软件系统面临着前所未有的质量挑战——如何在确保绝对安全的前提下,实现高效测试与快速迭代?这一命题正考验着…...

[特殊字符] 手撸 Redis 互斥锁那些坑

📖 手撸 Redis 互斥锁那些坑 最近搞业务遇到高并发下同一个 key 的互斥操作,想实现分布式环境下的互斥锁。于是私下顺手手撸了个基于 Redis 的简单互斥锁,也顺便跟 Redisson 的 RLock 机制对比了下,记录一波,别踩我踩过…...

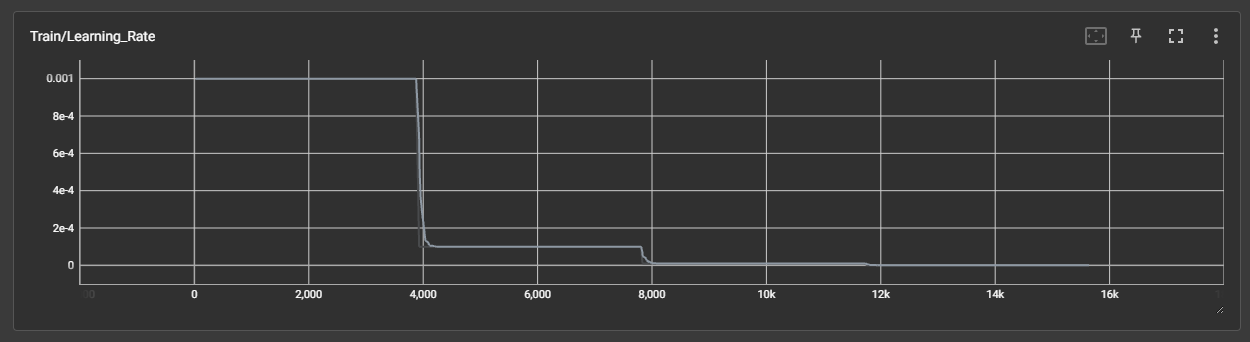

DAY 45 超大力王爱学Python

来自超大力王的友情提示:在用tensordoard的时候一定一定要用绝对位置,例如:tensorboard --logdir"D:\代码\archive (1)\runs\cifar10_mlp_experiment_2" 不然读取不了数据 知识点回顾: tensorboard的发展历史和原理tens…...

大数据驱动企业决策智能化的路径与实践

📝个人主页🌹:慌ZHANG-CSDN博客 🌹🌹期待您的关注 🌹🌹 一、引言:数据驱动的企业竞争力重构 在这个瞬息万变的商业时代,“快者胜”的竞争逻辑愈发明显。企业如何在复杂环…...

Qt学习及使用_第1部分_认识Qt---Qt开发基本流程

前言 学以致用,通过QT框架的学习,一边实践,一边探索编程的方方面面. 参考书:<Qt 6 C开发指南>(以下称"本书") 标识说明:概念用粗体倾斜.重点内容用(加粗黑体)---重点内容(红字)---重点内容(加粗红字), 本书原话内容用深蓝色标识,比较重要的内容用加粗倾…...

前端打包工具简单介绍

前端打包工具简单介绍 一、Webpack 架构与插件机制 1. Webpack 架构核心组成 Entry(入口) 指定应用的起点文件,比如 src/index.js。 Module(模块) Webpack 把项目当作模块图,模块可以是 JS、CSS、图片等…...

Linux信号保存与处理机制详解

Linux信号的保存与处理涉及多个关键机制,以下是详细的总结: 1. 信号的保存 进程描述符(task_struct):每个进程的PCB中包含信号相关信息。 pending信号集:记录已到达但未处理的信号(未决信号&a…...