91、K8s之ingress上集

一、Ingress

service模式:

loadbalance

NodePort:每个节点都会有一个指定的端口 30000-32767 内网

clusterip:默认模式,只能pod内部访问

externalName:需要dns提供域名

1.1、对外提供服务的ingress

service:网关的概念-----标签来匹配pod,还能通过endpoint更新pod的变化,集群内部的ip地址。也可以实现负载均衡,四层代理。

service暴露的端口只能用于内网访问,局域网。

loadbalance-------公有云--------提供负载均衡的ip-------公网地址。

Ingress

Ingress:在k8s当中,Ingress是一个独立的组件(deployment ns svc)独立的配置,只能通过yaml文件配置。不能命令行。

定义请求如何转发到service的规则。

ingress通过http或者https暴露内部的service,给service提供外部的url,负载均衡 SSL/TLS。基于域名的反向代理。

ingess通过ingress-controller来实现上述的功能。

ingress-controller不是k8s自带的组件,这是插件的统称。

k8s维护的插件类型

- glogle云的GCE

- Ingress-nginx-------最常用的模式

- traefik--------------带可视化界面—ui界面—并发量只有ingress-nginx的流程。

流量转发示意图:

1.2、ingress-nginx暴露服务的方式:

- 1、deployment+loadbalance------->service

- 需要公有云提供负载均衡的ip地址---------公网地址。

- 2、DaemonSet+HostNetwork + NodeSelector

- ingress-controller会在每个节点部署一个pod,ingress-controller直接使用每个节点的80和443端口,直接实现流量的转发和访问。

NodeSelector用来选择设备优良,或者选择端口没被占用的节点。

DaemonSet+HostNetwork + NodeSelector模式:

- 优点:

使用宿主机端口,适合大并发的生产环境,性能是最好的 - 缺点:

- 和宿主机公用端口,一个node节点只能部署一个ingress-controller的pod

3、Deployment+nodePort模式:

nodePort--------->30000-------80—80

ingress根据副本数和调度在节点上部署多个pod。在根据nodePort在每个节点打开一个指定的端口 30000-32767

客户端--------->www.xy102.com------------->service-------------->nodeport---------->clusterip-------容器端口

1、这种模式优点:不占用宿主机的端口,配置简单使用于内部并发不大的访问。

2、缺点,性能差,多了一个nodeport还涉及nodeport的转发,实际上通过nat模式做地址转换,性能上有影响。

3、DaemonSet+HostNetwork + NodeSelector模式

-----------------同步操作--------------------------

[root@master01 opt]# tar -xf ingree.contro-0.30.0.tar.gz [root@master01 opt]# docker load -i ingree.contro-0.30.0.tar[root@master01 opt]# mkdir ingress

[root@master01 opt]# cd ingress/

[root@master01 ingress]# wget https://gitee.com/mirrors/ingress-nginx/raw/0.30.0/deploy/static/mandatory.yaml

-------------------结束同步---------------------[root@master01 ingress]# vim mandatory.yaml apiVersion: apps/v1

191 #kind: Deployment

192 kind: DaemonSet

metadata:name: nginx-ingress-controllernamespace: ingress-nginxlabels:app.kubernetes.io/name: ingress-nginxapp.kubernetes.io/part-of: ingress-nginx

spec:

200 # replicas: 1219 hostNetwork: true[root@master01 ingress]# kubectl apply -f mandatory.yaml [root@master01 ingress]# kubectl get pod -o wide -n ingress-nginx

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-ingress-controller-27lvf 1/1 Running 0 23s 192.168.168.81 master01 <none> <none>

nginx-ingress-controller-29ckx 1/1 Running 0 23s 192.168.168.83 node02 <none> <none>

nginx-ingress-controller-kn8ww 1/1 Running 0 23s 192.168.168.82 node01 <none> <none>

---------------开启同步-------------------------

打开同步查看80+443端口

[root@master01 ingress]# netstat -antp | grep nginx

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 22509/nginx: master

tcp 0 0 0.0.0.0:8181 0.0.0.0:* LISTEN 22509/nginx: master

tcp 0 0 0.0.0.0:443 0.0.0.0:* LISTEN 22509/nginx: master

[root@node01 ingress]# netstat -antp | grep nginx[root@node02 ingress]# netstat -antp | grep nginx8181 端口是nginx-controller的默认配置,当ingress没有资源可以匹配时,会自动转发到这个端口。

---------------------查看节点端口开放----------------[root@master01 ingress]# kubectl explain ingress

KIND: Ingress

VERSION: networking.k8s.io/v1[root@master01 ingress]# vim ingress-nginx1.yamlapiVersion: v1

kind: PersistentVolumeClaim

metadata:name: nfs-pvc

spec:accessModes:- ReadWriteManystorageClassName: nfs-client-storageclassresources:requests:storage: 2Gi

---

apiVersion: apps/v1

kind: Deployment

metadata:name: nginx-applabels:app: nginx

spec:replicas: 3selector:matchLabels:app: nginxtemplate:metadata:labels:app: nginxspec:containers:- name: nginximage: nginx:1.22ports:- containerPort: 80volumeMounts:- name: nfs-pvcmountPath: /usr/share/nginx/htmlvolumes:- name: nfs-pvcpersistentVolumeClaim:claimName: nfs-pvc

---

apiVersion: v1

kind: Service

metadata:name: nginx-daemon-svc

spec:type: ClusterIPports:- protocol: TCPport: 80targetPort: 80selector:app: nginx

---

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: nginx-daemon-ingress

spec:rules:- host: www.xy102.comhttp:paths:- path: /pathType: Prefix

#前缀匹配,匹配/ /test1 /test1/test2backend:

#匹配的svc的名称----podservice:name: nginx-daemon-svcport:number: 80[root@master01 ingress]# kubectl apply -f ingress-nginx1.yaml [root@k8s5 k8s]# ll

总用量 0

drwxrwxrwx. 2 root root 6 9月 10 10:34 default-nfs-pvc-pvc-8e552463-1055-4d12-9fcf-1f0da12cf3d9

drwxrwxrwx. 2 root root 62 9月 8 16:55 default-redis-data-redis-master-0-pvc-4c38e65b-5e5d-45c5-a58d-6d7c0bd69b39

drwxrwxrwx. 2 root root 62 9月 8 16:55 default-redis-data-redis-replica-0-pvc-eabc2e78-7b0c-4c72-ac16-bf44eca0d524

drwxrwxrwx. 2 root root 62 9月 8 16:43 default-redis-data-redis-replica-1-pvc-d5b0e813-8bed-4b00-8df6-69ad648ecc2c

[root@k8s5 k8s]# rm -rf default-redis-data-redis-*

[root@k8s5 k8s]# ll

总用量 0

drwxrwxrwx. 2 root root 6 9月 10 10:34 default-nfs-pvc-pvc-8e552463-1055-4d12-9fcf-1f0da12cf3d9

[root@k8s5 k8s]# cd default-nfs-pvc-pvc-8e552463-1055-4d12-9fcf-1f0da12cf3d9/

[root@k8s5 default-nfs-pvc-pvc-8e552463-1055-4d12-9fcf-1f0da12cf3d9]# ls

[root@k8s5 default-nfs-pvc-pvc-8e552463-1055-4d12-9fcf-1f0da12cf3d9]# echo 123 > index.html[root@master01 ingress]# vim /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.168.81 master01 www.xy102.com

192.168.168.82 node01

192.168.168.83 node02

192.168.168.84 hub.test.com

192.168.168.85 k8s5[root@master01 ingress]# curl www.xy102.com

123[root@node01 ingress]# vim /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.168.81 master01 www.xy102.com[root@node01 ingress]# curl www.xy102.com

123[root@node02 ingress]# vim /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

192.168.168.81 master01 www.xy102.com[root@node02 ingress]# curl www.xy102.com

123[root@k8s5 default-nfs-pvc-pvc-51fc1314-0c17-4f04-b539-d2508ac35ca3]# mkdir test1

[root@k8s5 default-nfs-pvc-pvc-51fc1314-0c17-4f04-b539-d2508ac35ca3]# ll

总用量 4

-rw-r--r--. 1 root root 4 9月 10 11:51 index.html

drwxr-xr-x. 2 root root 6 9月 10 12:32 test1

[root@k8s5 default-nfs-pvc-pvc-51fc1314-0c17-4f04-b539-d2508ac35ca3]# cd test1/

[root@k8s5 test1]# echo 456 > index.html

[root@k8s5 test1]# [root@master01 ingress]# curl www.xy102.com/test1

<html>

<head><title>301 Moved Permanently</title></head>

<body>

<center><h1>301 Moved Permanently</h1></center>

<hr><center>nginx/1.22.1</center>

</body>

</html>

[root@master01 ingress]# curl -L www.xy102.com/test1

456[root@k8s5 test1]# pwd

/opt/k8s/default-nfs-pvc-pvc-51fc1314-0c17-4f04-b539-d2508ac35ca3/test1

[root@k8s5 test1]# ll

总用量 4

-rw-r--r--. 1 root root 4 9月 10 12:32 index.html

[root@k8s5 test1]# mkdir test2

[root@k8s5 test1]# cd test2/

[root@k8s5 test2]# echo 789 > index.html[root@master01 ingress]# curl -L www.xy102.com/test1/test2

789

-----------------------------------------------------------------------------------------------------------------DaemonSet+HostNetwork+NodeSelector模式----------------------------

##节点选择NodeSelector模式

[root@master01 ingress]# vim mandatory.yaml 190 apiVersion: apps/v1

191 #kind: Deployment

192 kind: DaemonSet

193 metadata:

194 name: nginx-ingress-controller

195 namespace: ingress-nginx

196 labels:

197 app.kubernetes.io/name: ingress-nginx

198 app.kubernetes.io/part-of: ingress-nginx

199 spec:

200 # replicas: 1

201 selector:

202 matchLabels:

203 app.kubernetes.io/name: ingress-nginx

204 app.kubernetes.io/part-of: ingress-nginx

205 template:

206 metadata:

207 labels:

208 app.kubernetes.io/name: ingress-nginx

209 app.kubernetes.io/part-of: ingress-nginx

210 annotations:

211 prometheus.io/port: "10254"

212 prometheus.io/scrape: "true"

213 spec:

214 # wait up to five minutes for the drain of connections

215 terminationGracePeriodSeconds: 300

216 serviceAccountName: nginx-ingress-serviceaccount

217 nodeSelector:

218 kubernetes.io/os: linux

219 hostNetwork: true

220 nodeSelector:

221 ingress: "true"[root@master01 ingress]# kubectl get nodes --show-labels

NAME STATUS ROLES AGE VERSION LABELS

master01 Ready control-plane,master 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,kubernetes.io/arch=amd64,kubernetes.io/hostname=master01,kubernetes.io/os=linux,node-role.kubernetes.io/control-plane=,node-role.kubernetes.io/master=

node01 Ready <none> 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,kubernetes.io/arch=amd64,kubernetes.io/hostname=node01,kubernetes.io/os=linux,memory=1000,test1=a,test3=b

node02 Ready <none> 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,kubernetes.io/arch=amd64,kubernetes.io/hostname=node02,kubernetes.io/os=linux,test2=b,xy102=98打上ingress=true标签

[root@master01 ingress]# kubectl label nodes node01 ingress=true

node/node01 labeled

[root@master01 ingress]# kubectl get nodes --show-labels

NAME STATUS ROLES AGE VERSION LABELS

master01 Ready control-plane,master 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,kubernetes.io/arch=amd64,kubernetes.io/hostname=master01,kubernetes.io/os=linux,node-role.kubernetes.io/control-plane=,node-role.kubernetes.io/master=

node01 Ready <none> 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,ingress=true,kubernetes.io/arch=amd64,kubernetes.io/hostname=node01,kubernetes.io/os=linux,memory=1000,test1=a,test3=b

node02 Ready <none> 14d v1.20.15 beta.kubernetes.io/arch=amd64,beta.kubernetes.io/os=linux,kubernetes.io/arch=amd64,kubernetes.io/hostname=node02,kubernetes.io/os=linux,test2=b,xy102=98[root@master01 ingress]# kubectl apply -f mandatory.yaml [root@master01 ingress]# kubectl get pod -o wide -n ingress-nginx

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-ingress-controller-p52jc 1/1 Running 0 11s 192.168.168.82 node01 <none> <none>[root@node01 ingress]# curl www.xy102.com

curl: (7) Failed connect to www.xy102.com:80; 拒绝连接

[root@node01 ingress]# vim /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6192.168.168.82 node01 www.xy102.com[root@node01 ingress]# curl www.xy102.com

123

[root@node01 ingress]# curl -L www.xy102.com/test1/test2

789

[root@node01 ingress]# curl -L www.xy102.com/test1

4564、基于deployment+nodeport

[root@master01 ingress]# kubectl delete -f mandatory.yaml [root@master01 ingress]# vim mandatory.yaml190 apiVersion: apps/v1

191 kind: Deployment

192 #kind: DaemonSet

193 metadata:

194 name: nginx-ingress-controller

195 namespace: ingress-nginx

196 labels:

197 app.kubernetes.io/name: ingress-nginx

198 app.kubernetes.io/part-of: ingress-nginx

199 spec:

200 replicas: 1

201 selector:

202 matchLabels:

203 app.kubernetes.io/name: ingress-nginx

204 app.kubernetes.io/part-of: ingress-nginx

205 template:

206 metadata:

207 labels:

208 app.kubernetes.io/name: ingress-nginx

209 app.kubernetes.io/part-of: ingress-nginx

210 annotations:

211 prometheus.io/port: "10254"

212 prometheus.io/scrape: "true"

213 spec:

214 # wait up to five minutes for the drain of connections

215 terminationGracePeriodSeconds: 300

216 serviceAccountName: nginx-ingress-serviceaccount

217 nodeSelector:

218 kubernetes.io/os: linux

219 # hostNetwork: true

220 # nodeSelector:

221 # ingress: "true"wget https://gitee.com/mirrors/ingress-nginx/raw/nginx-0.30.0/deploy/static/provider/baremetal/service-nodeport.yaml[root@master01 ingress]# kubectl apply -f mandatory.yaml [root@master01 ingress]# kubectl get pod -o wide -n ingress-nginx

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-ingress-controller-54b86f8f7b-4qszc 1/1 Running 0 2m15s 10.244.2.239 node02 <none> <none>[root@master01 ingress]# kubectl get svc -o wide -n ingress-nginx

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

ingress-nginx NodePort 10.96.183.19 <none> 80:31185/TCP,443:32676/TCP 19s app.kubernetes.io/name=ingress-nginx,app.kubernetes.io/part-of=ingress-nginx[root@master01 ingress]# netstat -antp | grep 31185

tcp 0 0 0.0.0.0:31185 0.0.0.0:* LISTEN 28697/kube-proxy [root@node01 ingress]# netstat -antp | grep 31185

tcp 0 0 0.0.0.0:31185 0.0.0.0:* LISTEN 20187/kube-proxy [root@node02 ingress]# netstat -antp | grep 31185

tcp 0 0 0.0.0.0:31185 0.0.0.0:* LISTEN 44530/kube-proxy [root@master01 ingress]# vim ingress-nginx1.yaml apiVersion: v1

kind: PersistentVolumeClaim

metadata:name: nfs-pvc

spec:accessModes:- ReadWriteManystorageClassName: nfs-client-storageclassresources:requests:storage: 2Gi

---

apiVersion: apps/v1

kind: Deployment

metadata:name: nginx-applabels:app: nginx

spec:replicas: 3selector:matchLabels:app: nginxtemplate:metadata:labels:app: nginxspec:containers:- name: nginximage: nginx:1.22ports:- containerPort: 80volumeMounts:- name: nfs-pvcmountPath: /usr/share/nginx/htmlvolumes:- name: nfs-pvcpersistentVolumeClaim:claimName: nfs-pvc

---

apiVersion: v1

kind: Service

metadata:name: nginx-deployment-svc

spec:type: ClusterIPports:- protocol: TCPport: 80targetPort: 80selector:app: nginx

---

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: nginx-deployment-ingress

spec:rules:- host: www.xy102.comhttp:paths:- path: /pathType: Prefix

#前缀匹配,匹配/ /test1 /test1/test2backend:

#匹配的svc的名称----podservice:name: nginx-deployment-svcport:number: 80[root@master01 ingress]# kubectl apply -f ingress-nginx1.yaml [root@master01 ingress]# curl www.xy102.com:31185

123

5、https

[root@master01 ingress]# mkdir https

[root@master01 ingress]# cd https/

[root@master01 https]# ls

[root@master01 https]# openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=CHINA/O=NJ"

Generating a 2048 bit RSA private key

.............................+++

...+++

writing new private key to 'tls.key'

-----

##解释

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=CHINA/O=NJ"req:表示指定证书请求和生成相关文件

-x509:生成自签名的x.509证书

-sha256:sha-256的散列算法

-nodes:生成的私钥不加密

-days 365: 证书的有效期为365天

-newkey rsa:2048::表示使用RSA的密钥队,长度2048个单位

-keyout tls.key -out tls.cr:生成两个文件

-keyout 私钥保存到tls.key文件

-out 保存证书到tls.crt

-subj 添加证书的主题[root@master01 https]# kubectl create secret tls tls.secret --key tls.key --cert tls.crt[root@master01 https]# kubectl create secret tls(指定type) tls.secret --key(指定密钥) tls.key --cert(指定证书) tls.crt [root@master01 ingress]# vim ingress-nginx1.yaml55 apiVersion: networking.k8s.io/v156 kind: Ingress57 metadata:58 name: nginx-deployment-ingress59 spec:60 tls:61 - hosts:62 - www.xy102.com63 secretName: tls.secret64 #指定加密通信的域名,上下文一直,指定secret加密的名称,获取私钥和证书[root@master01 ingress]# kubectl apply -f ingress-nginx1.yaml

[root@master01 ingress]# curl -k https://www.xy102.com:32676

123

作业:

#daemonset+hostnetwork实现https访问。

[root@master01 ingress]# vim mandatory.yaml 190 apiVersion: apps/v1

191 #kind: Deployment

192 kind: DaemonSet

193 metadata:

194 name: nginx-ingress-controller

195 namespace: ingress-nginx

196 labels:

197 app.kubernetes.io/name: ingress-nginx

198 app.kubernetes.io/part-of: ingress-nginx

199 spec:

200 # replicas: 1

201 selector:

202 matchLabels:

203 app.kubernetes.io/name: ingress-nginx

204 app.kubernetes.io/part-of: ingress-nginx

205 template:

206 metadata:

207 labels:

208 app.kubernetes.io/name: ingress-nginx

209 app.kubernetes.io/part-of: ingress-nginx

210 annotations:

211 prometheus.io/port: "10254"

212 prometheus.io/scrape: "true"

213 spec:

214 # wait up to five minutes for the drain of connections

215 terminationGracePeriodSeconds: 300

216 serviceAccountName: nginx-ingress-serviceaccount

217 nodeSelector:

218 kubernetes.io/os: linux

219 hostNetwork: true

220 # nodeSelector:

221 # ingress: "true"

222 containers:[root@master01 ingress]# kubectl apply -f mandatory.yaml [root@master01 ingress]# vim ingress-nginx1.yamlapiVersion: v1

kind: PersistentVolumeClaim

metadata:name: nfs-pvc

spec:accessModes:- ReadWriteManystorageClassName: nfs-client-storageclassresources:requests:storage: 2Gi

---

apiVersion: apps/v1

kind: Deployment

metadata:name: nginx-applabels:app: nginx

spec:replicas: 3selector:matchLabels:app: nginxtemplate:metadata:labels:app: nginxspec:containers:- name: nginximage: nginx:1.22ports:- containerPort: 80volumeMounts:- name: nfs-pvcmountPath: /usr/share/nginx/htmlvolumes:- name: nfs-pvcpersistentVolumeClaim:claimName: nfs-pvc

---

apiVersion: v1

kind: Service

metadata:name: nginx-daemon-svc

spec:type: ClusterIPports:- protocol: TCPport: 80targetPort: 80selector:app: nginx

---

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:name: nginx-daemon-ingress

spec:tls:- hosts:- www.xy102.comsecretName: tls.secret

#指定加密通信的域名,上下文一直,指定secret加密的名称,获取私钥和证书rules:- host: www.xy102.comhttp:paths:- path: /pathType: Prefix

#前缀匹配,匹配/ /test1 /test1/test2backend:

#匹配的svc的名称----podservice:name: nginx-daemon-svcport:number: 80[root@master01 ingress]# kubectl apply -f ingress-nginx1.yaml

persistentvolumeclaim/nfs-pvc created

deployment.apps/nginx-app created

service/nginx-daemon-svc unchanged

ingress.networking.k8s.io/nginx-daemon-ingress configured

[root@master01 ingress]# kubectl get pod -o wide -n ingress-nginx

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-ingress-controller-44ktd 1/1 Running 0 7m52s 192.168.168.83 node02 <none> <none>

nginx-ingress-controller-ksjkr 1/1 Running 0 7m52s 192.168.168.81 master01 <none> <none>

nginx-ingress-controller-z4lrr 1/1 Running 0 7m52s 192.168.168.82 node01 <none> <none>##之前https已经创建

-----------------------------------------------------------------------------------------------------------------------------------

[root@master01 ingress]# mkdir https

[root@master01 ingress]# cd https/

[root@master01 https]# ls

[root@master01 https]# openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=CHINA/O=NJ"

Generating a 2048 bit RSA private key

.............................+++

...+++

writing new private key to 'tls.key'

-----

##解释

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=CHINA/O=NJ"req:表示指定证书请求和生成相关文件

-x509:生成自签名的x.509证书

-sha256:sha-256的散列算法

-nodes:生成的私钥不加密

-days 365: 证书的有效期为365天

-newkey rsa:2048::表示使用RSA的密钥队,长度2048个单位

-keyout tls.key -out tls.cr:生成两个文件

-keyout 私钥保存到tls.key文件

-out 保存证书到tls.crt

-subj 添加证书的主题[root@master01 https]# kubectl create secret tls tls.secret --key tls.key --cert tls.crt[root@master01 https]# kubectl create secret tls(指定type) tls.secret --key(指定密钥) tls.key --cert(指定证书) tls.crt [root@master01 ingress]# vim ingress-nginx1.yaml55 apiVersion: networking.k8s.io/v156 kind: Ingress57 metadata:58 name: nginx-deployment-ingress59 spec:60 tls:61 - hosts:62 - www.xy102.com63 secretName: tls.secret64 #指定加密通信的域名,上下文一直,指定secret加密的名称,获取私钥和证书[root@master01 ingress]# kubectl apply -f ingress-nginx1.yaml

[root@master01 ingress]# curl -k https://www.xy102.com:32676

123----------------------------------------------------------------------------------------------------------------------------------[root@master01 ingress]# curl www.xy102.com

<html>

<head><title>308 Permanent Redirect</title></head>

<body>

<center><h1>308 Permanent Redirect</h1></center>

<hr><center>nginx/1.17.8</center>

</body>

</html>[root@k8s5 k8s]# cd default-nfs-pvc-pvc-6a14c29f-4ba6-48e2-9f22-bc3dee4b2feb/

[root@k8s5 default-nfs-pvc-pvc-6a14c29f-4ba6-48e2-9f22-bc3dee4b2feb]# ll

总用量 0

[root@k8s5 default-nfs-pvc-pvc-6a14c29f-4ba6-48e2-9f22-bc3dee4b2feb]# echo 123 > index.html[root@master01 ingress]# curl -Lk https://www.xy102.com

123[root@k8s5 default-nfs-pvc-pvc-6a14c29f-4ba6-48e2-9f22-bc3dee4b2feb]# mkdir test1

[root@k8s5 default-nfs-pvc-pvc-6a14c29f-4ba6-48e2-9f22-bc3dee4b2feb]# cd test1/

[root@k8s5 test1]# echo 456 > index.html[root@master01 ingress]# curl -Lk https://www.xy102.com/test1

456[root@master01 ingress]# curl -Lk https://www.xy102.com/test1/test2

789相关文章:

91、K8s之ingress上集

一、Ingress service模式: loadbalance NodePort:每个节点都会有一个指定的端口 30000-32767 内网 clusterip:默认模式,只能pod内部访问 externalName:需要dns提供域名 1.1、对外提供服务的ingress service&…...

NISP 一级 | 2.1 密码学

关注这个证书的其他相关笔记:NISP 一级 —— 考证笔记合集-CSDN博客 通过上一章的学习,我们知道了,网络安全的 CIA 模型,而本期学习的“密码学”,则能为 CIA 模型提供很好的技术支持: 面临的攻击威胁所破坏…...

深度学习速通系列:混淆矩阵是什么

混淆矩阵(Confusion Matrix)是一种评估分类模型性能的工具,尤其在监督学习中用于分析分类结果。它通过一个矩阵的形式,将模型的预测结果与实际标签进行比较,从而可以清晰地看到模型在各个类别上的表现。以下是混淆矩阵…...

综合评价 | 基于熵权-变异系数-博弈组合法的综合评价模型(Matlab)

目录 效果一览基本介绍程序设计参考资料 效果一览 基本介绍 根据信息熵的定义,对于某项指标,可以用熵值来判断某个指标的离散程度,其信息熵值越小,指标的离散程度越大, 该指标对综合评价的影响(即权重&…...

)

模板与泛型编程笔记(一)

1. 推荐书籍 《C新经典 模板与泛型编程》难得的很容易看得懂的好书,作者讲技术不跳跃,娓娓道来,只要花点时间就能看懂。 2. 笔记 模板为什么要用尖括号?因为便于编译器解析,可以将模板和普通函数声明分开。其实尖括…...

ubuntu 和windows用samba服务器实现数据传输

1,linux安装samba服务器 sudo apt-get install samba samba-common 2,linux 配置权限,修改目录权限,linux下共享的文件权限设置。 sudo chmod 777 /home/lark -R 3. 添加samba用户 sudo smbpasswd -a lark 4,配置共享…...

NISP 一级 | 3.2 网络安全威胁

关注这个证书的其他相关笔记:NISP 一级 —— 考证笔记合集-CSDN博客 网络安全威胁主要来自攻击者对网络及信息系统的攻击,攻击者可以通过网络嗅探、网络钓鱼、拒绝服务、远程控制、社会工程学等网络攻击手段,获得目标计算机的控制权ÿ…...

【技术实践】MySQL分表分库全解析:从理论到实战

文章目录 【技术实践】MySQL分表分库全解析:从理论到实战1. 引言1.1 MySQL数据库面临的挑战1.2 分表分库的概念与优势 2. MySQL分表分库的基本原理2.1 水平分表2.2 垂直分表2.3 水平分库2.4 分表分库的选择标准 3. 实现分表分库的技术方案3.1 中间件解决方案3.2 自定…...

动手学深度学习(一)简介+预备知识+基础知识(上)

一、简介 1、机器学习 机器学习研究如何使用经验改善计算机系统的性能。 2、表征学习 表征学习是机器学习的一类,研究的是,如何自动学习出数据合适的表示方式,更好地由输入得到正确的输出。 3、深度学习 深度学习是具有多级表示的表征学…...

dubbo 服务消费原理分析之应用级服务发现

文章目录 前言一、MigrationRuleListener1、迁移状态模型2、Provider 端升级3、Consumer 端升级4、服务消费选址5、MigrationRuleListener.onRefer6、MigrationRuleHandler.doMigrate6、MigrationRuleHandler.refreshInvoker7、MigrationClusterInvoker.migrateToApplicationFi…...

QT如何在对话框中插入表格

在Qt中,如果你想要在对话框中插入表格,通常会使用QTableWidget或QTableView结合QStandardItemModel(对于QTableView)或直接在QTableWidget中操作。这里,我将介绍如何使用QTableWidget在对话框中插入表格,因…...

如何使用SSHFS通过SSH挂载远程文件系统?

SHFS(SSH 文件系统)是一款功能强大的工具,它允许用户通过 SSH 挂载远程文件系统,从而提供一种安全便捷的方式来访问远程文件,就像访问本地文件一样。本文将引导您完成使用 SSHFS 挂载远程文件系统的过程,为…...

SEELE 框架是

SEELE 框架是一个相对新颖的组织管理和优化框架,旨在帮助团队或企业更好地实现目标。它的核心思想是通过科学的管理方法来提升组织的执行力和决策能力。以下是对 SEELE 框架的详细讲解,包括定义、内容、实施步骤、实施策略以及推荐的实践方法和工具。 一…...

(附MATLAB代码实现))

高教社杯数模竞赛特辑论文篇-2013年B题:碎纸复原模型与算法(续)(附MATLAB代码实现)

目录 4.3 三维碎纸复原模型 4.3.1 三维模型的降维 4.3.2 三维碎纸复原算法 4.3.3 模型求解 五、模型改进与推广 5.1 模型优点 5.2 模型缺点 5.3 模型改进 5.3.1 适用彩色图片的改进 5.3.2 最小干预度算法 5.4 模型推广 参考文献 代码实现 模拟退火法代码 GUI 程序代码 层次特征…...

Java操作Miscrosoft Office各类文件格式的开源免费工具库

Aspose.Words库 是一个商业Java库,还封装了常用的word、pdf、防伪码、水印等诸多功能。Apache 库需要注意的前置问题 问题1:Word的两个格式doc和docx,POI并没有提供统一的处理类。分别用 HWPFDocument 处理doc文档,用 XWPFTempl…...

Redis 缓存淘汰算法策略详解

引言 Redis 作为一款高性能的内存数据库,在处理大量数据时,由于内存有限,需要在数据达到设定的内存上限后,使用缓存淘汰策略来决定哪些数据应该被移除,以腾出空间存储新的数据。这一过程被称为缓存淘汰,通…...

Kubernetes PV生命周期的四个阶段

Kubernetes PV生命周期的四个阶段 1. Available(可用)2. Bound(已绑定)3. Released(已释放)4. Failed(失败)💖The Begin💖点点关注,收藏不迷路💖 在Kubernetes中,PersistentVolume(PV)的生命周期主要包括以下四个阶段: 1. Available(可用) 状态:PV刚创建…...

Azure OpenAI models being unable to correctly identify model

题意:Azure OpenAI模型无法正确识别模型。 问题背景: In Azure OpenAI Studio, while I am able to deploy a GPT-4 instance, the responses are based solely on GPT-3.5 Turbo. I test the same prompts in my personal ChatGPT sub and it returns …...

项目小结二()

一.个人信息的界面 这里可以进行用户信息的修改,并渲染数据上去 二.这两天,出现的问题: 1.mybatis中 字段取别名 (还没验证,是否正确) 问题描述:由于实体类中的变量名,与数据库中…...

《论层次架构及其在软件系统中的应用》写作框架,软考高级系统架构设计师

论文真题 层次架构作为软件系统设计的一种基本模式,对于实现系统的模块化、可维护性和可扩展性具有至关重要的作用。在软件系统的构建过程中,采用层次架构不仅可以使系统结构更加清晰,还有助于提高开发效率和质量。因此,对层次架构的理解和应用是软件工程师必备的技能之一…...

docker详细操作--未完待续

docker介绍 docker官网: Docker:加速容器应用程序开发 harbor官网:Harbor - Harbor 中文 使用docker加速器: Docker镜像极速下载服务 - 毫秒镜像 是什么 Docker 是一种开源的容器化平台,用于将应用程序及其依赖项(如库、运行时环…...

)

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

【单片机期末】单片机系统设计

主要内容:系统状态机,系统时基,系统需求分析,系统构建,系统状态流图 一、题目要求 二、绘制系统状态流图 题目:根据上述描述绘制系统状态流图,注明状态转移条件及方向。 三、利用定时器产生时…...

sqlserver 根据指定字符 解析拼接字符串

DECLARE LotNo NVARCHAR(50)A,B,C DECLARE xml XML ( SELECT <x> REPLACE(LotNo, ,, </x><x>) </x> ) DECLARE ErrorCode NVARCHAR(50) -- 提取 XML 中的值 SELECT value x.value(., VARCHAR(MAX))…...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

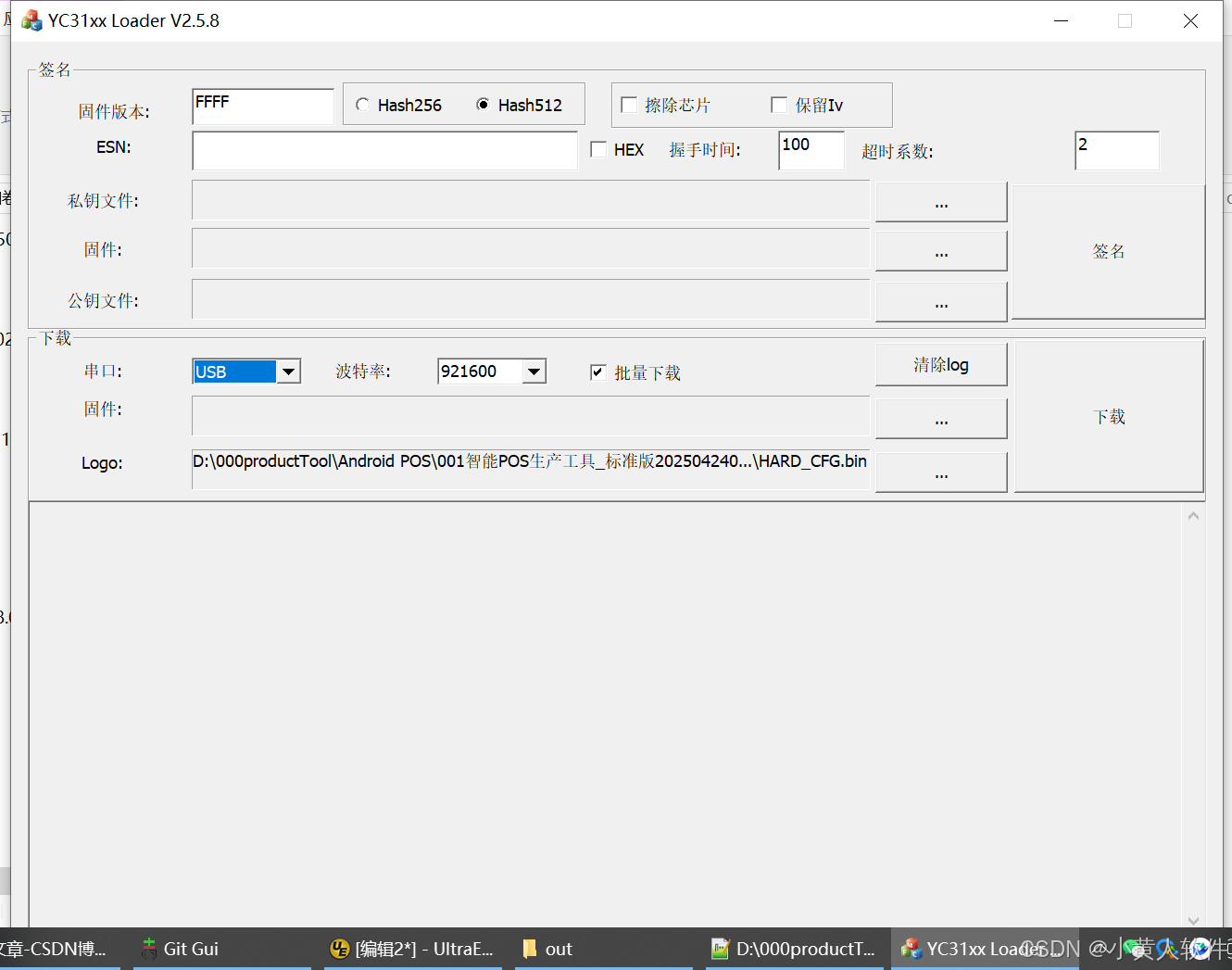

C++ Visual Studio 2017厂商给的源码没有.sln文件 易兆微芯片下载工具加开机动画下载。

1.先用Visual Studio 2017打开Yichip YC31xx loader.vcxproj,再用Visual Studio 2022打开。再保侟就有.sln文件了。 易兆微芯片下载工具加开机动画下载 ExtraDownloadFile1Info.\logo.bin|0|0|10D2000|0 MFC应用兼容CMD 在BOOL CYichipYC31xxloaderDlg::OnIni…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

Java编程之桥接模式

定义 桥接模式(Bridge Pattern)属于结构型设计模式,它的核心意图是将抽象部分与实现部分分离,使它们可以独立地变化。这种模式通过组合关系来替代继承关系,从而降低了抽象和实现这两个可变维度之间的耦合度。 用例子…...

vulnyx Blogger writeup

信息收集 arp-scan nmap 获取userFlag 上web看看 一个默认的页面,gobuster扫一下目录 可以看到扫出的目录中得到了一个有价值的目录/wordpress,说明目标所使用的cms是wordpress,访问http://192.168.43.213/wordpress/然后查看源码能看到 这…...

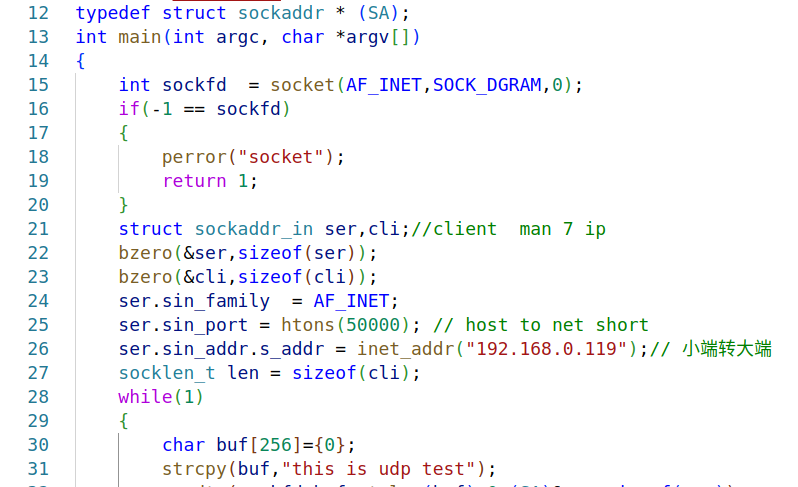

嵌入式学习之系统编程(九)OSI模型、TCP/IP模型、UDP协议网络相关编程(6.3)

目录 一、网络编程--OSI模型 二、网络编程--TCP/IP模型 三、网络接口 四、UDP网络相关编程及主要函数 编辑编辑 UDP的特征 socke函数 bind函数 recvfrom函数(接收函数) sendto函数(发送函数) 五、网络编程之 UDP 用…...