网络战时代的端点安全演变

在恶意网络行为者与对手在世界各地展开网络战争的日常战争中,端点安全(中世纪诗人可能会称其为“守卫大门的警惕哨兵”)当然是我们的互联数字世界的大门。

端点安全类似于我们今天称之为现代企业的数字有机体的免疫系统,可以将其视为识别、消除和记住过去安全威胁的抗体,确保在日益增长的环境中业务运营的健康和连续性。

我们生活在一个个人生活和数字生活界限模糊的时代。同样,安全、定义明确的网络参数的概念已经像翻盖手机一样过时,而 BYOD(在工作场所)和 IoT 设备的普及,让我们面对现实,已经将网络犯罪分子的每个潜在入口点都变成了网络。

因此,端点安全的概念已经从一种不错的技能演变为任何强大安全策略的关键任务组成部分。

现代端点安全其基本内容

现代终端安全工具就像是复杂的野兽,完全是其防病毒祖先的产物。它们是综合性的 EPP(终端保护平台),结合了多层防御,为每台设备打造了整体防护。

让我们深入了解终端安全系统的构成:

NGAV:任何端点安全解决方案的核心都是传统防病毒软件的演变形式。任何 NGAV 都采用机器学习、行为分析和基于云的威胁情报等先进技术来识别和消除未知威胁。与前代产品不同,NGAV 还可以检测零日漏洞和无文件恶意软件。

EDR:端点检测和响应是端点安全的警惕之眼和快速反应。它持续监控端点服务,收集、分析和检测可疑行为,一旦检测到威胁,EDR 就会采取行动,隔离有效端点,启动自动响应并为网络安全专家提供取证数据。

数据丢失防护:如果说数据是新的石油,那么 DLP 就是防止数据泄漏的复杂管道。它监控和控制所有阶段的数据,确保敏感信息不会落入坏人之手。DLP 的政策尽可能细致,可以防止特定文件类型通过电子邮件发送或阻止某些文档的复制粘贴。

应用程序控制:基本上是数据科学夜总会的保镖,应用程序控制和白名单决定哪些应用程序能获得 VIP 待遇,哪些应用程序会被排除在外。通过减少攻击面,它可以显著防止恶意程序在网络中立足。

加密:有史以来发明的安全和保护书籍中最古老的安全技巧之一,效果非常好。数据加密会将敏感数据打乱,让其他人觉得这些数据就像无声垃圾一样。全盘加密和文件级加密相互配合,保护传输和静止的数据。

网络访问控制:技术人员可以将 NAC 视为网络安全领域的严格边界控制。NAC 确保只有符合特定安全标准的设备才允许连接到网络。

最新趋势和 EDR 的未来

AI/ML:人工智能和机器学习不仅仅是端点安全领域的流行语。它们是行动的核心。

云原生端点保护:随着企业转向云端,端点安全也随之而来。

XDR:扩展检测和响应:XDR 采用端点安全的概念并将其传播到整个 IT 生态系统中。

零信任架构:零信任架构假定“永不信任,始终验证”的原则。

行为生物识别:行为生物识别技术分析员工活动模式,以持续验证用户身份。

军备竞赛

就像网络安全端点或使用 AL/ML 来阻止恶意行为者一样,竞争双方都在利用技术和战术超越对方,让国际象棋变得像小孩子的游戏一样。“争先恐后”的最新趋势是恶意行为者和专家都在拼命超越对方。

最近的一些进展包括:

无文件恶意软件:这种阴险的恶意软件驻留在系统的 RAM 中,不会在磁盘硬盘上留下任何存在的痕迹。

多态恶意软件:数字变形器,字面意思是,多态恶意软件不断更改其代码以避免被发现。每次复制时,它都会改变其外观,但不会影响其恶意功能。

人工智能驱动的攻击:人工智能无处不在,在网络安全领域也同样存在。随着防御者部署复杂的人工智能模型,攻击者也在部署。利用人类的低效率,他们可以发起协同攻击,压倒迄今为止一直处于前沿的传统安全措施。

供应链攻击:近代历史上没有比 2020 年 Solar Winds 漏洞更典型的供应链攻击了。在供应链攻击中,攻击者瞄准的是公司供应链中安全性较低的元素。EDR 需要考虑组织直接边界以外的因素,以减轻这种威胁。

人的因素:最强的环节还是最薄弱的环节?

尽管 EDR 具有其功能和优势,但人为因素仍然是任何网络安全策略中最脆弱且可能最强大的组成部分。社会工程攻击仍然是普通人每天面临的问题。这就是对网络安全专家的需求变得至关重要的地方。

对网络安全专业人员的需求从未如此高涨,导致对行业标准的全球认可认证和知名机构的需求日益增长。这些认证验证了专业人员在复杂的终端安全世界以及其他恶意威胁中导航的专业知识。

在这场高风险的数字游戏中,专业的网络安全认证不仅仅是简历的补充,更是对抗网络威胁的必备凭证。它们代表着对持续学习和适应的承诺,在这个领域,停滞不前就意味着落后。

当我们在网络空间中穿梭时,我们的终端:笔记本电脑、智能手机和服务器,它们构成了我们数字堡垒的边界,已成为与网络攻击这个阴险敌人作战的前线。

从国家行为者到流氓黑客,这些制造混乱的邪恶势力试图突破我们的防御,窃取我们最珍贵的财产:数据和知识产权。

在这场高风险的猫捉老鼠游戏中,终端安全已成为我们网络安全战略的关键。

端点安全的剖析

终端安全的核心是多方面的学科,但其目标只有一个:保护我们的终端免受网络威胁的侵害。

这是通过尖端技术的协同作用实现的,包括:

端点保护平台 (EPP):作为我们数字领域的哨兵,EPP 集成了一套安全工具(防病毒软件、防火墙、入侵检测系统),以提供针对恶意软件、勒索软件和其他网络威胁的全面保护。

端点检测和响应 (EDR): EDR 解决方案是我们安全运营的眼睛和耳朵,它采用高级分析和机器学习来实时识别和遏制威胁,从而降低横向移动和数据泄露的风险。

托管安全服务 (MSS):作为网络安全专家的瑞士军刀,MSS 提供商提供定制服务套件——威胁情报、事件响应、安全咨询——以增强我们的防御能力并确保遵守监管要求。

迫切需要网络安全认证

随着风险的不断增加,对熟练的网络安全专业人员的需求也达到了白热化。

为了打击网络攻击的祸害,我们需要一支训练有素、拥有最新知识和专业技能的战士队伍。

强大的终端安全需求从未如此迫切

随着我们进入前所未有的网络威胁时代,我们的集体安全取决于采用尖端技术、培养专业知识以及将终端安全视为我们应对网络攻击的数字战争的最后一道防线。

对专业认证的网络安全专家的呼声从未如此迫切。

相关文章:

网络战时代的端点安全演变

在恶意网络行为者与对手在世界各地展开网络战争的日常战争中,端点安全(中世纪诗人可能会称其为“守卫大门的警惕哨兵”)当然是我们的互联数字世界的大门。 端点安全类似于我们今天称之为现代企业的数字有机体的免疫系统,可以将…...

雷池 WAF 如何配置才能正确获取到源 IP

经常有大哥反馈说雷池攻击日志里显示的 IP 有问题。 这里我来讲一下为什么一些情况下雷池显示的攻击 IP 会有问题。 问题说明 默认情况下,雷池会通过 HTTP 连接的 Socket 套接字读取客户端 IP。在雷池作为最外层网管设备的时候这没有问题,雷池获取到的…...

libcrypto.so.10内容丢失导致sshd无法运行

说明: 我的是centos的服务器,被扫出有ssh漏洞,需要升级到OpenSSH_9.8p1, OpenSSL 3.0.14 4 报错 我的系统和环境升级前的版本 这是升级之后的版本 OpenSSH_9.8p1, OpenSSL 3.0.14 4 解决:我这个的原因是升级的时候把这个文件给删除了, 复制旧服务器上的 libcrypto.so.1…...

DTH11温湿度传感器

DHT11 是一款温湿度复合传感器,常用于单片机系统中进行环境温湿度的测量。以下是对 DHT11 温湿度传感器的详细讲解: 一、传感器概述 DHT11 数字温湿度传感器是一款含有已校准数字信号输出的温湿度复合传感器。它应用专用的数字模块采集技术和温湿度传感…...

简单介绍)

【Linux系列】CMA (Contiguous Memory Allocator) 简单介绍

CMA (Contiguous Memory Allocator) CMA是Linux内核中的一种内存分配机制,用于分配物理上连续的内存块。它主要解决了在系统运行一段时间后,物理内存碎片化导致难以分配大块连续物理内存的问题。 CMA的工作原理 在系统启动时,CMA会预留一块…...

基于单片机餐厅呼叫控制系统仿真设计

文章目录 前言资料获取设计介绍设计程序具体实现截图设计获取 前言 💗博主介绍:✌全网粉丝10W,CSDN特邀作者、博客专家、CSDN新星计划导师,一名热衷于单片机技术探索与分享的博主、专注于 精通51/STM32/MSP430/AVR等单片机设计 主要对象是咱们…...

)

详细分析Mysql中的定时任务(Event事件)

目录 前言1. 基本知识2. Event事件3. Demo 前言 基本的知识推荐阅读: 详细分析Mysql触发器的基本使用(图文解析)详细分析SQL Server触发器的基本知识详细分析Corn表达式(附Demo) 特性事件定时任务触发器触发条件基于…...

(三))

SpinalHDL之语义(Semantic)(三)

本文作为SpinalHDL学习笔记第七十一篇,介绍SpinalHDL的规则(Rules)。 目录: 1.简介(Introduction) 2.并⾏性(Concurrency) 3.以最后赋值为准(Last valid assignment wins) 4.Scala下的信号和寄存器的内在联系(Signal and register interactions with Scala)(OOP引⽤+函数…...

SpringBoot 请求和响应

1. Spring Boot 请求与响应概述 在 Spring Boot 开发中,客户端通过浏览器发起请求,后端使用内置的 Tomcat Web 服务器处理请求,返回响应数据。请求和响应的过程遵循 HTTP 协议。Spring Boot 的核心 Servlet 程序是 DispatcherServlet&#x…...

LQR算法核心思想

本章以倒立摆为解决目的 什么是线性二次型控制器(LQR) 开环系统 即状态变量的倒数 系统的状态空间矩阵A * 系统状态变量x A状态矩阵:描述系统本身物理特性的一个矩阵,它是由系统本身的机械结构、物理结构决定的,无法…...

AI大模型之旅-最强开源文生图工具Stable Diffusion WebUI 教程

1.1克隆 Automatic1111 的 GitHub 仓库 在你想安装 Web UI 的文件夹路径下执行 git clone https://github.com/AUTOMATIC1111/stable-diffusion-webui 这将会克隆整个仓库到本地。 这里会默认访问 https://huggingface.co/ 下载 因此需要魔法 1.2 进入仓库目录 cd stable-di…...

WinForm程序嵌入Web网页

文章目录 前言一、三方库或控件的选择测试二、Microsoft Edge WebView2安装、使用步骤1.安装2.使用 前言 由于此项目需要winform客户端嵌入web网页并于JAVA端交互数据,所以研究了一下嵌入web网页这部分,趟了一遍雷,这里做下记录。 一、三方库…...

Redis string类型hash类型

string类型 类型介绍 在Redis中的所有的key都是string类型,而value的类型有多种。 Redis中的字符串是直接按照二进制的方式进行存储的,也就是不会做任何的编码转换,存的是什么,取出来的就是什么。这样一般来说,Redi…...

Solidity智能合约中的异常处理(error、require 和 assert)

Solidity 中的三种抛出异常方法:error、require 和 assert 在 Solidity 开发中,异常处理是确保智能合约安全性和正确性的关键步骤。Solidity 提供了三种主要方法来抛出异常:error、require 和 assert。本文将详细介绍这三种方法的用途、实现方…...

True NAS禁用ipv6

在 TrueNAS Scale 中,禁用 IPv6 的方法如下:12 进入 System->Advanced->Sysctl,设置一个 sysctl 可调整变量 net.ipv6.conf.all.disable_ipv6,值为 1,以完全禁用 IPv6。\...

笔记整理—linux进程部分(2)使用fork创建进程

为什么要创建进程,首先每个程序的运行都需要一个进程;多进程实现宏观上的并行。 fork的原理,是进程的分裂生长模式。如果操作系统需要一个新的进程,那么就会以cp的方法得到一个新的进程,此时老的进程是父进程ÿ…...

)

在Python中实现多目标优化问题(6)

在Python中实现多目标优化问题 在Python中实现多目标优化,除了传统的进化算法(如NSGA-II、MOEA/D)和一些基于机器学习的方法外,还有一些新的方法和技术。这些新方法通常结合了最新的研究成果,提供了更高效的解决方案。…...

Java EE中的编码问题及解决方案

Java EE中的编码问题及解决方案 在Java EE开发中,处理字符编码是确保数据正确传输和显示的重要环节。不同的编码不一致会导致乱码,影响用户体验。本文将总结在Java EE中可能遇到的编码问题及其解决方案。 1. 输入数据编码问题 在表单提交时,…...

9月27日,每日信息差

第一、中国科学家团队在干细胞治疗领域取得重要突破,通过化学重编程技术成功制备出胰岛细胞,并用于移植治疗一名 1 型糖尿病患者,实现了临床功能性治愈。相关研究成果已发表在国际权威期刊《细胞》上。 第二、交通运输部公路局局长周荣峰在国…...

什么是 Angular 开发中的 Dumb components

Dumb components,在 Angular 开发中也被称为 Presentational components,它们的主要职责是通过展示数据和触发事件,把业务逻辑和 UI 表现分离开来。Dumb components 只通过 Input() 接收数据,Output() 向外发送事件,不…...

Prompt Tuning、P-Tuning、Prefix Tuning的区别

一、Prompt Tuning、P-Tuning、Prefix Tuning的区别 1. Prompt Tuning(提示调优) 核心思想:固定预训练模型参数,仅学习额外的连续提示向量(通常是嵌入层的一部分)。实现方式:在输入文本前添加可训练的连续向量(软提示),模型只更新这些提示参数。优势:参数量少(仅提…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

学习STC51单片机32(芯片为STC89C52RCRC)OLED显示屏2

每日一言 今天的每一份坚持,都是在为未来积攒底气。 案例:OLED显示一个A 这边观察到一个点,怎么雪花了就是都是乱七八糟的占满了屏幕。。 解释 : 如果代码里信号切换太快(比如 SDA 刚变,SCL 立刻变&#…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

NXP S32K146 T-Box 携手 SD NAND(贴片式TF卡):驱动汽车智能革新的黄金组合

在汽车智能化的汹涌浪潮中,车辆不再仅仅是传统的交通工具,而是逐步演变为高度智能的移动终端。这一转变的核心支撑,来自于车内关键技术的深度融合与协同创新。车载远程信息处理盒(T-Box)方案:NXP S32K146 与…...

Java求职者面试指南:计算机基础与源码原理深度解析

Java求职者面试指南:计算机基础与源码原理深度解析 第一轮提问:基础概念问题 1. 请解释什么是进程和线程的区别? 面试官:进程是程序的一次执行过程,是系统进行资源分配和调度的基本单位;而线程是进程中的…...

【C++特殊工具与技术】优化内存分配(一):C++中的内存分配

目录 一、C 内存的基本概念 1.1 内存的物理与逻辑结构 1.2 C 程序的内存区域划分 二、栈内存分配 2.1 栈内存的特点 2.2 栈内存分配示例 三、堆内存分配 3.1 new和delete操作符 4.2 内存泄漏与悬空指针问题 4.3 new和delete的重载 四、智能指针…...

scikit-learn机器学习

# 同时添加如下代码, 这样每次环境(kernel)启动的时候只要运行下方代码即可: # Also add the following code, # so that every time the environment (kernel) starts, # just run the following code: import sys sys.path.append(/home/aistudio/external-libraries)机…...

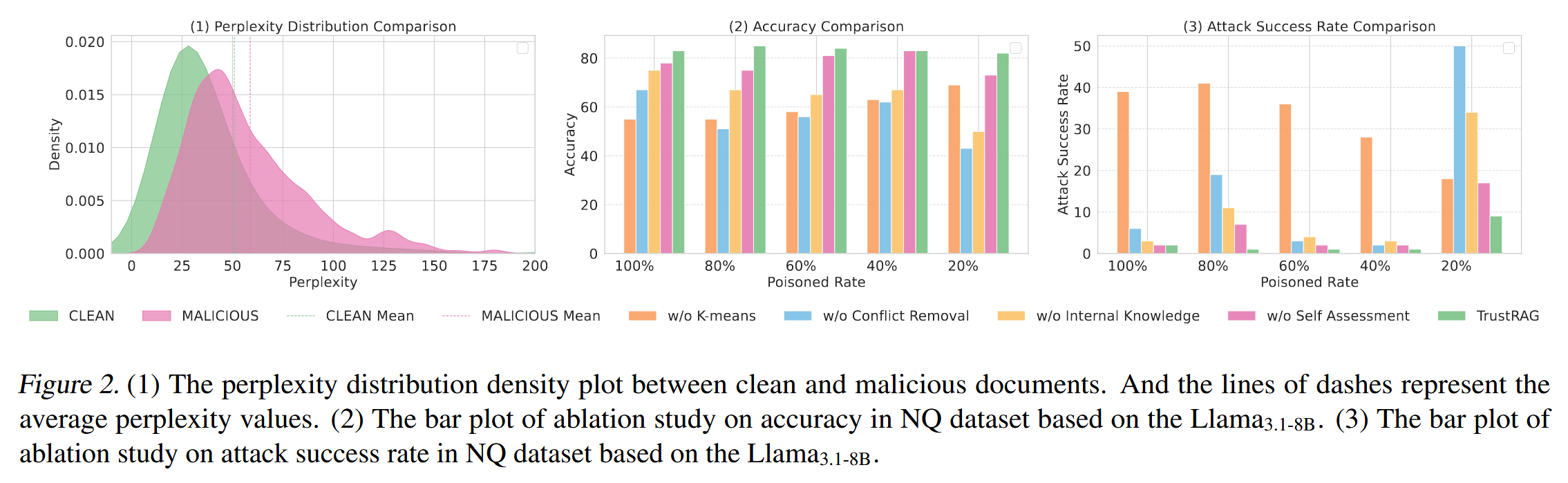

[论文阅读]TrustRAG: Enhancing Robustness and Trustworthiness in RAG

TrustRAG: Enhancing Robustness and Trustworthiness in RAG [2501.00879] TrustRAG: Enhancing Robustness and Trustworthiness in Retrieval-Augmented Generation 代码:HuichiZhou/TrustRAG: Code for "TrustRAG: Enhancing Robustness and Trustworthin…...