【机器学习】网络安全——异常检测与入侵防御系统

我的主页:2的n次方_

随着全球互联网和数字基础设施的不断扩展,网络攻击的数量和复杂性都在显著增加。从传统的病毒和蠕虫攻击到现代复杂的高级持续性威胁(APT),网络攻击呈现出更加智能化和隐蔽化的趋势。面对这样的挑战,传统的基于规则和签名的网络安全方法已显得力不从心。为此,借助机器学习技术,异常检测与入侵防御系统得以实现自动化、智能化,从而有效应对不断变化的网络安全威胁。

1. 传统网络安全的局限性

传统的网络安全防御系统,尤其是防火墙和入侵检测系统,主要依赖于基于规则的检测方法。它们通过预先定义的规则或签名来识别已知的攻击模式。这种基于规则的方法在面对简单和已知攻击时非常有效,但在现代网络环境中却存在诸多局限性:

1.1 无法检测未知攻击

传统方法只能检测已知的威胁类型,这依赖于攻击特征的预定义和签名匹配。然而,攻击者不断设计新的攻击方式,这些未知的攻击往往不符合已有的签名或规则。因此,基于签名的方法在面对零日攻击时毫无应对之力。

1.2 大量误报

基于规则的系统往往依赖于人为设定的阈值和条件,这些规则可能过于简单或过于严格,导致误报率高。例如,某些合法的网络行为可能会被误判为攻击行为,造成网络管理人员疲于处理误报,影响防御系统的效率。

1.3 难以应对复杂攻击

现代攻击通常具有多个步骤,且攻击者可能会隐藏其活动,分布式攻击(如DDoS)更是难以通过单一规则检测出来。传统方法很难捕捉到这些复杂攻击路径的全貌,尤其是在攻击者采用混淆技术时。

2. 机器学习在网络安全中的优势

与传统网络安全方法相比,机器学习在网络安全中提供了多个显著的优势。通过数据驱动的方式,机器学习能够从大量的网络行为中提取出异常模式,动态适应新的威胁并减少误报。

2.1 自动化威胁检测

通过学习大量的历史数据,机器学习算法可以自动识别异常行为,而无需人为设定的规则。机器学习模型不仅能够识别已知的攻击,还可以通过异常行为模式识别潜在的未知威胁。

2.2 动态适应性

机器学习模型可以根据新的数据不断自我更新,能够有效应对攻击模式的变化。这使得防御系统可以跟随攻击者的技术变化而调整策略,避免系统过时。

2.3 减少误报率

通过分析更多维度的网络特征,机器学习模型能够提高检测的准确性。它能够识别正常与异常行为的细微差别,从而减少误报率,并专注于真正的威胁。

2.4 处理大规模数据

现代网络系统生成的数据量巨大,人工分析几乎不可能完成。机器学习模型能够快速处理海量数据,在海量流量中发现潜在的安全威胁,适应大规模、高速网络环境。

3. 异常检测与入侵防御的工作原理

异常检测与入侵防御系统(IDPS)通过机器学习技术可以实现更加灵活和高效的威胁检测。其工作原理大致分为以下几个步骤:

3.1 数据收集

数据收集是IDPS的第一步,系统会从多个网络设备和流量源中获取数据。这些数据可能包括服务器日志、网络流量包、用户行为记录、端口扫描等。机器学习模型将通过分析这些数据,学习正常行为模式并发现异常。

3.2 数据预处理

原始的网络流量数据通常包含噪声和无效信息,因此在应用机器学习模型之前需要对数据进行预处理。预处理包括去除噪声、处理丢失数据、格式转换等操作,以确保模型可以有效分析这些数据。

3.3 特征提取与选择

特征提取是从网络流量数据中提取出能够代表网络行为的特征。这些特征可能包括:

- 流量大小:每个连接的传输数据量。

- 连接频率:某一IP地址在一段时间内的连接次数。

- 端口使用情况:哪些端口被频繁使用,这可能代表潜在的端口扫描或攻击。

特征选择则是从所有提取的特征中挑选出对模型预测最有帮助的那些特征,帮助机器学习模型更高效、更准确地检测威胁。

3.4 模型训练与检测

使用收集的历史数据,机器学习模型将被训练以识别正常和异常的网络行为。在实际运行时,模型将实时分析网络流量,判断其是否与正常行为模式匹配。如果模型检测到偏离正常模式的行为,则会将其标记为潜在的威胁。

3.5 响应与防御

当IDPS检测到异常时,系统会自动采取防御措施。常见的防御策略包括:

- 阻断恶意连接:立刻阻断与攻击源的连接,防止进一步的损害。

- 发出警报:通知安全管理员,尽早介入处理威胁。

- 隔离受感染主机:将受感染的主机隔离出网络,防止病毒扩散或被攻击者进一步利用。

4. 机器学习算法在异常检测中的应用

不同的机器学习算法适用于不同的网络安全场景。以下是几种常用的算法及其在异常检测与入侵防御中的应用:

4.1 K-means 聚类

K-means 是一种无监督学习算法,适用于没有明确标签的数据集。它通过将网络行为数据划分为多个簇(clusters),来识别与正常行为不同的簇。这种方法非常适合异常检测,因为异常行为往往会与正常行为有明显区别,表现为"远离"正常簇的独立点。

4.2 决策树与随机森林

决策树和随机森林是常用的监督学习算法,可以根据数据的特征对网络行为进行分类。通过有标注的训练数据,决策树可以学习识别不同攻击行为的特征。随机森林则通过构建多棵决策树,提高了模型的鲁棒性和准确性。

4.3 支持向量机(SVM)

SVM 是一种用于二分类问题的强大算法。它通过找到一个最优的超平面,将正常行为和异常行为进行分类。SVM 对于异常检测的优势在于,它能够处理复杂的高维特征数据,并且在异常行为较少的情况下仍能保持较高的检测率。

5. 数据预处理与特征提取

数据预处理和特征提取是异常检测系统中的关键步骤。一般来说,网络流量数据中可能包含大量噪声和无用信息,因此需要进行清洗。常见的预处理步骤包括:

- 去重:去掉重复的网络请求或流量记录。

- 缺失值处理:处理数据集中缺失的特征值。

- 标准化/归一化:对特征数据进行标准化处理,使不同特征之间具有相似的尺度。

特征提取则是从原始数据中获取能够代表网络行为的关键指标。常用的特征包括:

- 流量大小:每个连接的传输数据量。

- 连接频率:同一IP地址在短时间内的连接频率。

- 端口使用情况:哪些端口被频繁访问。

6. 常用的网络安全数据集

在构建和评估机器学习模型时,选择合适的网络安全数据集非常重要。以下是一些常用的公开数据集:

- KDD Cup 99 Dataset:经典的网络入侵检测数据集,包含大量的网络连接记录及其攻击标注。

- NSL-KDD:KDD Cup 99 数据集的改进版本,修复了原数据集中的部分缺陷。

- CICIDS2017:包含各种真实世界中的攻击类型,如DDoS、Brute Force等,适合用于检测复杂攻击。

- UNSW-NB15:更接近现代网络环境的入侵检测数据集,包含不同类型的攻击行为。

7. 异常检测系统的构建:代码示例

下面是一个简单的基于Python和Scikit-learn的异常检测示例,使用K-means算法来检测异常流量。

import numpy as np

import pandas as pd

from sklearn.cluster import KMeans

from sklearn.preprocessing import StandardScaler

from sklearn.metrics import classification_report# 加载网络流量数据

data = pd.read_csv('network_traffic.csv')# 数据预处理与特征提取

features = data[['flow_duration', 'total_bytes', 'src_port', 'dst_port', 'packets']]# 标准化

scaler = StandardScaler()

scaled_features = scaler.fit_transform(features)# 使用K-means进行聚类

kmeans = KMeans(n_clusters=2) # 假设2类:正常和异常

kmeans.fit(scaled_features)# 预测结果

labels = kmeans.predict(scaled_features)# 评估结果

print(classification_report(data['label'], labels))

8. 结论

机器学习在网络安全中的应用,尤其是在异常检测与入侵防御领域,展现了强大的潜力。它通过自动化分析大量数据、动态识别新型攻击、大幅减少误报率,为网络安全防御提供了全新的视角。尽管面临数据质量、模型训练时间等挑战,机器学习能够适应现代复杂的网络环境,并为构建智能、安全的网络防御系统奠定了基础。未来,随着技术的进步,机器学习将进一步推动网络安全领域的发展与创新。

相关文章:

【机器学习】网络安全——异常检测与入侵防御系统

我的主页:2的n次方_ 随着全球互联网和数字基础设施的不断扩展,网络攻击的数量和复杂性都在显著增加。从传统的病毒和蠕虫攻击到现代复杂的高级持续性威胁(APT),网络攻击呈现出更加智能化和隐蔽化的趋势。面对这样的…...

【C语言】基础篇续

最大公约数HCF与最小公倍数LCM #include<stdio.h> int main(){int n1,n2,i,hcf,lcm;printf("Enter two numbers:");scanf("%d %d",&n1,&n2);for(i 1;i < n1 & i < n2;i){if(n1 % i 0 & n2 % i 0){hcf i;lcm (n1*n2)/hc…...

文件丢失一键找回,四大数据恢复免费版工具推荐!

丢失数据的情况虽然不经常出现,但一旦出现都会让人头疼不已,而这时候,要如何恢复丢失的数据呢?一款免费好用的数据恢复工具就派上用场了!接下来就为大家推荐几款好用的数据恢复工具! 福昕数据恢复 直达链…...

【学习笔记】手写一个简单的 Spring MVC

目录 一、什么是Spring MVC ? Spring 和 Spring MVC 的区别? Spring MVC 的运行流程? 二、实现步骤 1. DispatcherServlet 1. 创建一个中央分发器 拦截所有请求 测试 2. 接管 IOC 容器 1. 创建配置文件 2. 修改 web.xml 配置文件 …...

编程究竟难在哪里?

目录 一、将现实问题转化为代码二、应对需求的不断变化三、设计新算法的挑战结语 编程之难,常被概括为三个方面:首先,是将现实世界的问题转化为计算机语言的挑战;其次,是需求不断变化所带来的适应性难题;最…...

C#医学影像分析源码,医院影像中心PACS系统源码

医学影像系统源码,影像诊断系统PACS源码,C#语言,C/S架构的PACS系统全套源代码。 PACS系统是医院影像科室中应用的一种系统,主要用于获取、传输、存档和处理医学影像。它通过各种接口,如模拟、DICOM和网络,以…...

WooCommerce与wordpress是什么关系

WooCommerce与WordPress之间的关系非常紧密,因为WooCommerce实际上是一个为WordPress设计的插件。WordPress是一个内容管理系统(CMS),广泛用于创建各种类型的网站,包括博客、企业网站等。而WooCommerce则是一个免费且开源的电子商务插件&…...

Web常见的攻击方式及防御方法

Web常见的攻击方式及防御方法如下: 1. 跨站脚本(XSS) 攻击方式:恶意代码被注入到网页中,用户浏览时执行该代码,导致窃取用户信息、伪造页面等。防御: 对用户输入严格过滤、转义。使用安全的编…...

基于STM32的超声波测距仪设计

引言 本项目将基于STM32微控制器设计一个超声波测距仪,通过超声波传感器实现距离测量,并将结果显示在液晶屏上。该项目展示了STM32微控制器与超声波传感器、LCD显示器的接口通信,以及信号处理和距离计算的过程。 环境准备 1. 硬件设备 ST…...

【数据库】Java 集成mongodb— MongoTemplate 详解

MongoTemplate 是 Spring Data MongoDB 提供的核心类,用于简化与 MongoDB 数据库的交互。它封装了许多常见的数据库操作,使开发者能够轻松执行 CRUD(创建、读取、更新、删除)操作,处理复杂查询和聚合等。本文将详细介绍…...

腿和脚的动作透露出你的内心“世界”

离大脑越近的部位越容易受大脑控制,而腿脚离大脑最远,想要在第一时间进行伪装是很难的。当危险靠近时,我们的双腿会自然而然地进入戒备状态,产生一些不自觉的动作。因此,观察一个人的腿脚,可以帮助我们了解…...

Oracle架构之用户,权限,角色讲解

文章目录 1 用户1.1 简介1.1.1 定义1.1.2 用户相关信息1.1.2.1 用户默认表空间1.1.2.2 用户临时表空间1.1.2.3 用户资源文件1.1.2.4 用户表空间限额1.1.2.5 用户管理有关的数据字典 1.1.3 用户、模式、模式对象1.1.4 实例模式 SCOTT1.1.5 各个角色区别 1.2 用户管理1.2.1 创建用…...

Unity_Obfuscator Pro代码混淆工具_学习日志

Unity_Obfuscator Pro代码混淆工具_学习日志 切勿将密码或 API 密钥存储在您附带的应用程序内。 混淆后的热更新暂时没有想到怎么办 Obfuscator 文档 https://docs.guardingpearsoftware.com/manual/Obfuscator/Description.html商店链接Obfuscator Pro(大约$70&a…...

已解决:org.springframework.web.HttpMediaTypeNotAcceptableException

文章目录 写在前面问题描述报错原因分析: 解决思路解决办法1. 确保客户端请求的 Accept 头正确2. 修改 Controller 方法的 produces 参数3. 配置合适的消息转换器4. 检查 Spring 配置中的媒体类型5. 其他解决方案 总结 写在前面 在开发过程中,Spring 框…...

C/C++简单编译原理

我们写的头文件和.cpp文件究竟是如何在电脑中运行的? 先明确几个文件类型: 1、头文件(.h .hpp) 第三方头文件、系统头文件、自编头文件…… 2、编译单位(.cpp .c cu) 自己写的脚本文件 3、目标文件&…...

文件处理不再难:带你轻松攻克C语言文件操作

嘿嘿,家人们,今天咱们来详细剖析C语言中的文件操作,好啦,废话不多讲,开干! 目录 1:为什么使用文件 2:文件的概念 2.1:程序文件 2.2:数据文件 2.3:文件名 3:二进制文件与文本文件 4:文件的打开与关闭 4.1:流与标准流 4.1.1:流 4.1.2:标准流 4.2:文件指针 4.3:文件的…...

Unity3D 单例模式

Unity3D 泛型单例 单例模式 单例模式是一种创建型设计模式,能够保证一个类只有一个实例,提供访问实例的全局节点。 通常会把一些管理类设置成单例,例如 GameManager、UIManager 等,可以很方便地使用这些管理类单例,…...

解析TMalign文本文件中的转换矩阵

TM-align 将两个蛋白质结构通过旋转和位移对齐后: TMalign test1.pdb test2.pdb -m mtx.txt 输出转换矩阵,文件内容为: ------ The rotation matrix to rotate Chain_1 to Chain_2 ------ m t[m] u[m][0] u[…...

vue.js组建开发

Vue.js是一个用于构建用户界面的渐进式JavaScript框架。它采用了组件化的开发方式,将UI界面拆分成多个可重用的组件,通过组合这些组件来构建复杂的应用程序。在本文中,我们将探讨Vue.js组件开发的相关概念和技术。 一、组件化开发的优势 组件…...

D29【python 接口自动化学习】- python基础之输入输出与文件操作

day29 格式化输出 学习日期:20241006 学习目标:输入输出与文件操作﹣-41 格式化输出:如何将执行结果通过屏幕输出? 学习笔记: 三种常用的格式化输出方式 百分号方式 format函数方式 总结 1. 格式化输出…...

铭豹扩展坞 USB转网口 突然无法识别解决方法

当 USB 转网口扩展坞在一台笔记本上无法识别,但在其他电脑上正常工作时,问题通常出在笔记本自身或其与扩展坞的兼容性上。以下是系统化的定位思路和排查步骤,帮助你快速找到故障原因: 背景: 一个M-pard(铭豹)扩展坞的网卡突然无法识别了,扩展出来的三个USB接口正常。…...

Appium+python自动化(十六)- ADB命令

简介 Android 调试桥(adb)是多种用途的工具,该工具可以帮助你你管理设备或模拟器 的状态。 adb ( Android Debug Bridge)是一个通用命令行工具,其允许您与模拟器实例或连接的 Android 设备进行通信。它可为各种设备操作提供便利,如安装和调试…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

JDK 17 新特性

#JDK 17 新特性 /**************** 文本块 *****************/ python/scala中早就支持,不稀奇 String json “”" { “name”: “Java”, “version”: 17 } “”"; /**************** Switch 语句 -> 表达式 *****************/ 挺好的ÿ…...

全志A40i android7.1 调试信息打印串口由uart0改为uart3

一,概述 1. 目的 将调试信息打印串口由uart0改为uart3。 2. 版本信息 Uboot版本:2014.07; Kernel版本:Linux-3.10; 二,Uboot 1. sys_config.fex改动 使能uart3(TX:PH00 RX:PH01),并让boo…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

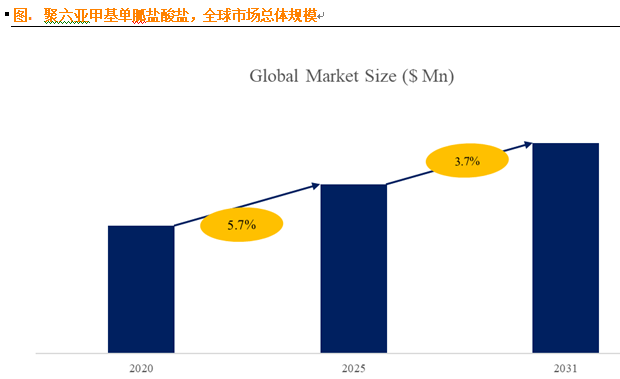

聚六亚甲基单胍盐酸盐市场深度解析:现状、挑战与机遇

根据 QYResearch 发布的市场报告显示,全球市场规模预计在 2031 年达到 9848 万美元,2025 - 2031 年期间年复合增长率(CAGR)为 3.7%。在竞争格局上,市场集中度较高,2024 年全球前十强厂商占据约 74.0% 的市场…...

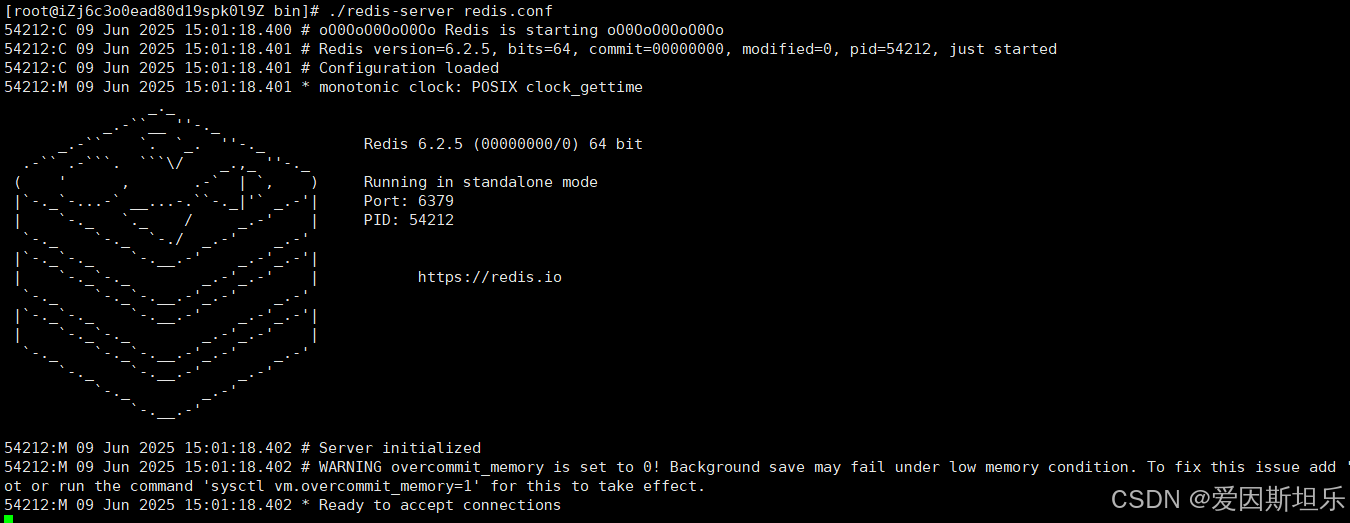

【若依】框架项目部署笔记

参考【SpringBoot】【Vue】项目部署_no main manifest attribute, in springboot-0.0.1-sn-CSDN博客 多一个redis安装 准备工作: 压缩包下载:http://download.redis.io/releases 1. 上传压缩包,并进入压缩包所在目录,解压到目标…...

leetcode_69.x的平方根

题目如下 : 看到题 ,我们最原始的想法就是暴力解决: for(long long i 0;i<INT_MAX;i){if(i*ix){return i;}else if((i*i>x)&&((i-1)*(i-1)<x)){return i-1;}}我们直接开始遍历,我们是整数的平方根,所以我们分两…...