【机器学习】——神经网络与深度学习:从基础到应用

文章目录

- 神经网络基础

- 什么是神经网络?

- 神经网络的基本结构

- 激活函数

- 深度学习概述

- 什么是深度学习?

- 常见的深度学习算法

- 深度学习的工作流程

- 深度学习的实际应用

- 结论

引言

近年来,神经网络和深度学习逐渐成为人工智能的核心驱动力。这类模型模仿人脑的神经元结构,以多层网络的形式处理数据、识别模式,并在图像识别、自然语言处理、自动驾驶等方面取得了巨大进展。本文将深入探讨神经网络与深度学习的原理、结构、常用算法和应用场景,并简要展望未来发展方向。

神经网络基础

什么是神经网络?

神经网络是一类仿生算法,通过连接不同的节点(即神经元),实现信息的传递和处理。每个神经元都能接收多个输入信号,经过加权求和后通过激活函数产生输出。神经网络最早于20世纪40年代提出,但直到深度学习技术兴起,才得以广泛应用。

神经网络的基本结构

神经网络的结构通常分为三部分:

输入层(Input Layer):输入层接收数据,并将其传递给隐藏层进行处理。

隐藏层(Hidden Layer):隐藏层由多个神经元组成,通过加权和偏置来对数据进行线性变换,激活函数再对其进行非线性变换。这些操作使神经网络能够捕捉数据的复杂特征。

输出层(Output Layer):输出层接收来自隐藏层的最终信息并生成结果,例如分类标签或预测数值。

在深度神经网络中,隐藏层的数量较多,这赋予了模型更强的表达能力,但也增大了计算成本。

激活函数

激活函数决定神经元的输出方式。常见激活函数包括:

Sigmoid函数:将输出压缩到0和1之间,适用于二分类问题。

ReLU(Rectified Linear Unit):将负值输出为0,正值保持不变,是深度神经网络的常用选择。

Tanh函数:将输出压缩到-1和1之间,通常比Sigmoid具有更好的表现。

Softmax函数:用于多分类问题,将输出转化为概率分布。

激活函数的选择会直接影响网络的学习能力和收敛速度。

深度学习概述

什么是深度学习?

深度学习是一种使用多层神经网络模型的方法,以模仿人脑在多个抽象层次上处理数据的方式。它可以自动学习和提取数据的特征,从而在各种任务中取得卓越的表现。深度学习在20世纪90年代取得一些进展,但由于计算资源限制而未能普及。近年来,计算能力的提升和海量数据的涌现,让深度学习在图像识别、语音识别、自然语言处理等领域取得了惊人进展。

深度学习中的主要网络类型

深度学习包括多种网络类型,不同类型的网络适用于不同任务:

卷积神经网络(CNN):专门用于处理图像数据。CNN通过卷积层和池化层提取空间特征,在图像分类、物体检测等任务中表现出色。

循环神经网络(RNN):适用于序列数据处理。RNN具有“记忆”能力,在处理时间序列和文本数据时效果良好。长短时记忆网络(LSTM)和门控循环单元(GRU)是RNN的改进版本。

生成对抗网络(GAN):由生成器和判别器构成,用于数据生成和对抗学习。GAN在图像生成、风格迁移等领域取得了显著进展。

自编码器(Autoencoder):用于无监督学习和数据降维。自编码器的核心思想是通过编码和解码过程学习数据的紧凑表示。

Transformer:基于注意力机制,专注于自然语言处理任务。Transformer模型解决了RNN在长序列中的梯度消失问题,BERT、GPT等著名的预训练模型均基于Transformer。

常见的深度学习算法

-

前馈神经网络(Feedforward Neural Network, FNN)

FNN是最基本的神经网络架构,信息从输入层流向输出层。FNN适用于简单的分类和回归任务,但在处理复杂数据时表现有限。FNN的结构相对简单,由多层全连接层组成,通过反向传播算法进行训练。 -

卷积神经网络(Convolutional Neural Network, CNN)

CNN通过卷积操作提取数据中的局部特征,并通过多层卷积和池化层进行特征层级提取。CNN在处理高维数据(如图像)时特别有效,常见的卷积操作包括:

卷积层:通过滤波器(卷积核)扫描图像,提取边缘、纹理等低级特征。 池化层:通过最大池化或平均池化降低特征图的维度,减少计算量和过拟合风险。

全连接层:将卷积提取的特征传递至输出层进行分类。

经典的CNN架构包括LeNet、AlexNet、VGG、ResNet等,其中ResNet引入了残差连接,有效解决了深层网络的梯度消失问题。

- 循环神经网络(Recurrent Neural Network, RNN)

RNN适用于处理时间序列和序列数据,它允许数据在网络中“记忆”过去的信息。在RNN中,神经元的输出可以作为下一个时间步的输入,使网络具有“时间依赖性”。不过,RNN存在梯度消失问题,在长序列数据中表现较差。为此,LSTM和GRU应运而生。

LSTM:通过输入门、遗忘门和输出门,控制信息的流动,有效缓解梯度消失问题。

GRU:类似于LSTM,但结构更为简洁,仅包含两个门(更新门和重置门),能够更高效地处理序列数据。

-

生成对抗网络(Generative Adversarial Network, GAN)

GAN由两个相互竞争的神经网络(生成器和判别器)组成。生成器尝试生成逼真的样本,而判别器则负责判别样本的真伪。GAN的目标是通过对抗性训练,使生成器逐步提升生成样本的真实性。常见的GAN变体包括DCGAN、CycleGAN、StyleGAN等。 -

Transformer

Transformer基于自注意力机制,擅长处理长序列数据。自注意力机制允许模型在处理每个单词时关注整个序列的信息,避免了RNN的顺序计算限制。BERT和GPT是基于Transformer的两大预训练模型,通过预训练和微调可以在多个NLP任务中取得高精度。

深度学习的工作流程

-

数据收集与预处理

数据质量是深度学习模型效果的关键。首先,收集与任务相关的数据,并进行清洗、标准化等预处理操作。图像数据常需进行尺寸缩放、旋转、平移等数据增强操作,以提升模型的泛化能力。 -

模型构建与选择

根据任务需求选择合适的网络结构。对于图像分类任务,可以选择CNN;而自然语言处理任务中,则通常使用RNN或Transformer架构。深度学习框架(如TensorFlow、PyTorch)提供了构建神经网络的便捷工具,使模型搭建更为高效。 -

模型训练与评估

训练过程中,模型通过反向传播算法调整参数,使损失函数最小化。深度学习模型常需大量数据和计算资源才能有效收敛,训练期间可使用GPU和分布式计算提升速度。训练完成后,通过验证集和测试集评估模型性能,常用指标包括准确率、召回率、F1分数等。 -

模型调优

为了提高模型的泛化能力,通常会对模型进行超参数调优。调优方法包括:

学习率调整:学习率的选择会显著影响模型收敛速度和效果。

正则化:如L2正则化、Dropout等,以防止模型过拟合。

优化器选择:不同的优化器(如SGD、Adam)具有不同的更新特性,选择合适的优化器有助于提升训练效果。 -

模型部署

经过优化的模型可以部署到生产环境,进行实时预测。部署方式包括多种,例如:

云部署:将模型部署到云平台(如AWS、Google Cloud、Azure等),适合大规模应用。

本地服务器部署:在本地服务器上部署模型,适用于对数据隐私和延迟要求较高的应用。

边缘设备部署:将模型部署在移动设备、嵌入式系统等边缘设备上,适合实时性要求高、网络条件受限的场景,例如手机中的人脸识别和自动驾驶中的实时视觉处理。

模型部署后,需要进行持续监控,以确保模型在实际数据上依然表现良好。此外,模型的性能可能随时间变化而衰减,因此定期重新训练和更新模型至关重要。

深度学习的实际应用

图像识别

深度学习在图像识别中表现出色。卷积神经网络(CNN)能够从图像数据中提取层次化特征,从而实现物体检测、人脸识别、医学图像分析等任务。例如,在医疗领域,CNN被用于分析X光片、CT扫描图像,以辅助医生做出诊断。

自然语言处理(NLP)

NLP任务包括文本分类、情感分析、机器翻译、语音识别等。基于Transformer架构的预训练模型(如BERT、GPT)在许多NLP任务中取得了卓越的成绩。Transformer通过注意力机制处理序列数据,不仅解决了传统RNN模型在长序列上的难题,还大幅度提升了计算效率。

自动驾驶

自动驾驶汽车依赖于深度学习模型来分析环境数据。通过融合摄像头、雷达、激光雷达等多种传感器的数据,深度学习模型可以实现实时的物体检测、车道识别和路径规划。卷积神经网络在图像处理方面发挥了重要作用,帮助车辆识别行人、交通标志和其他车辆。

推荐系统

推荐系统利用深度学习为用户提供个性化建议,如电影推荐、产品推荐等。深度学习模型可以从用户行为数据中提取特征,从而预测用户可能喜欢的内容。卷积神经网络和深度自编码器等模型被广泛应用于推荐系统中。

生成内容

生成对抗网络(GAN)为图像、音频和视频生成提供了强大工具。GAN已被用于生成逼真的图像,甚至可以用于艺术创作。近年来,GAN技术还被应用于视频生成、语音合成、风格迁移等领域,显示出其在生成内容方面的广泛潜力。

深度学习的挑战与未来发展

数据需求与计算成本

深度学习模型的训练通常需要大量标注数据和高计算资源,这对小型公司和资源受限的研究机构来说是一个巨大挑战。为此,研究人员正在探索更加高效的模型架构和无监督学习方法,以减少对数据和计算资源的依赖。

可解释性

深度学习模型通常被视为“黑盒”,因为它们在处理复杂数据时的内部工作机制难以解释。模型的可解释性是深度学习应用于敏感领域(如医疗、金融等)的关键因素。研究人员正在开发可解释性方法,以便于人们更好地理解和信任深度学习模型。

模型偏见

深度学习模型训练过程中可能会学习到数据中的偏见,从而导致不公平的决策。例如,在人脸识别中,模型可能对不同种族的人表现出不同的准确性。解决模型偏见问题,是未来深度学习研究的一个重要方向。常见的方法包括公平性正则化、数据去偏和模型重训练等。

新型架构和算法

深度学习架构和算法的不断创新,推动了该领域的快速发展。诸如Capsule Networks(胶囊网络)、Graph Neural Networks(图神经网络)等新型网络结构,正在扩展深度学习的应用边界。未来,随着算法和计算资源的进步,深度学习将在更多领域展现出前所未有的潜力。

自动化机器学习(AutoML)

AutoML旨在通过自动化技术简化深度学习模型的开发过程。AutoML技术包括自动化的特征选择、模型搜索和超参数优化,使得非专业人员也能够构建和应用深度学习模型。AutoML的应用有助于加速深度学习的普及,并降低模型开发的技术门槛。

结论

神经网络和深度学习作为现代人工智能的核心技术,已经在图像处理、自然语言处理、自动驾驶、推荐系统等多个领域取得了显著成果。随着新算法、新模型和新硬件的出现,深度学习的应用前景愈发广阔。同时,深度学习在可解释性、数据需求、模型偏见等方面也面临许多挑战。未来,随着技术的不断进步,神经网络和深度学习将为人类生活带来更多可能性。

相关文章:

【机器学习】——神经网络与深度学习:从基础到应用

文章目录 神经网络基础什么是神经网络?神经网络的基本结构激活函数 深度学习概述什么是深度学习?常见的深度学习算法 深度学习的工作流程深度学习的实际应用结论 引言 近年来,神经网络和深度学习逐渐成为人工智能的核心驱动力。这类模型模仿人…...

Unity各个操作功能+基本游戏物体创建与编辑+Unity场景概念及文件导入导出

各个操作功能 部分功能 几种操作游戏物体的方式: Center:有游戏物体父子关系的时候,中心点位置 Global/Local:世界坐标系方向/自身坐标系方向 :调试/暂停/下一帧 快捷键 1.Alt鼠标左键:可以实现巡游角度查看场景 2.鼠标滚轮…...

QT入门教程攻略 QT入门游戏设计:贪吃蛇实现 QT全攻略心得总结

Qt游戏设计:贪吃蛇 游戏简介 贪吃蛇是一款经典的休闲益智类游戏,玩家通过控制蛇的移动来吃掉地图上的食物,使蛇的身体变长。随着游戏的进行,蛇的移动速度会逐渐加快,难度也随之增加。当蛇撞到墙壁或自己的身体时&…...

Linux No space left on device分析和解决

报错解释: "No space left on device" 错误表示你的Linux设备(通常是磁盘分区)上没有剩余空间了。这可能是因为磁盘已满,或者inode已满。磁盘空间是指磁盘上的实际空间,而inode是用来存储文件元数据的数据结…...

Qt实现Halcon窗口显示当前图片坐标

一、前言 Halcon加载图片的窗口,不仅能放大和缩小图片,还可以按住Ctrl键显示鼠标下的灰度值,这种方式很方便我们分析缺陷的灰度和对比度。 二、实现方式 ① 创建显示坐标和灰度的widget窗口 下图的是widget部件,使用了4个label控…...

构建宠物咖啡馆:SpringBoot框架的实现策略

1系统概述 1.1 研究背景 随着计算机技术的发展以及计算机网络的逐渐普及,互联网成为人们查找信息的重要场所,二十一世纪是信息的时代,所以信息的管理显得特别重要。因此,使用计算机来管理基于Spring Boot的宠物咖啡馆平台的设计与…...

Qt开发环境的搭建

个人主页:C忠实粉丝 欢迎 点赞👍 收藏✨ 留言✉ 加关注💓本文由 C忠实粉丝 原创 Qt开发环境的搭建 收录于专栏【Qt开发】 本专栏旨在分享学习Qt的一点学习笔记,欢迎大家在评论区交流讨论💌 目录 1. Qt开发工具概述 Qt…...

docker-compose查看容器日志和实时查看日志

要查看 docker-compose up 过程中容器启动的错误日志,可以使用以下方法: ### 1. **使用 docker-compose logs 命令** 1. 在终端中进入包含 docker-compose.yml 文件的目录。 2. 运行以下命令来查看所有容器的日志: bash docker-compose…...

MVC、MVP和MVVM之间的区别

MVC(Model-View-Controller)隔开业务和UI(一对一) 角色划分: Model:负责处理数据和业务逻辑,通常包括数据的存储、检索和更新等操作。 View:负责展示用户界面,接收用户输…...

uni-app 打包成app时 限制web-view大小

今天对接一个uni-app的app 内置对方h5 web-view的形式 需要对方在web-view顶部加点东西 对方打的app的web-view始终是全屏的状态,对方表示做不到我要的效果 emmmmmm。。。。。。 于是乎 自己搭了个demo 本地h5跑起来审查了下代码,发现web-view是给绝对定位了 于是乎 我想外层…...

智能指针(2)

目录 答题格式: 几个易错点 可能问法四: 问题分析: 问题解答: 上回文说到,weak_ptr的功能和区别,并且进行了分析,我们接着进行解答。 答题格式: int main() { std::we…...

[含文档+PPT+源码等]精品基于Nodejs实现的家教服务小程序的设计与实现

基于Node.js实现的家教服务小程序的设计与实现背景,主要源于以下几个方面: 一、家教市场的现状与需求 随着教育竞争的日益激烈,家庭对子女教育质量的重视程度不断提升,家教服务已成为许多家庭不可或缺的一部分。然而,…...

electron打包报错-winCodeSign无法下载

electron打包报错-winCodeSign下载问题 问题描述 downloaded urlhttps://registry.npmmirror.com/-/binary/electron-builder-binaries/winCodeSign-2.6.0/winCodeSign-2.6.0.7z duration1.577s⨯ cannot execute causeexit status 2outerrorOutERROR: Cannot create s…...

给Windows系统设置代理的操作方法

一、什么是代理 网络代理是一种特殊的网络服务,允许一个网络终端通过这个服务与另一个网络终端进行非直接的连接,而提供代理服务的电脑系统或其它类型的网络终端被称为代理服务器。 代理服务器是网络信息的中转站,代理服务器就像是一个很大的…...

高质量带货短视频素材来源推荐

在抖音带货时,寻找高质量视频素材至关重要。今天,我为大家分享五个可以下载高清无水印带货短视频素材的网站,帮助你轻松获取灵感和素材! 蛙学网 蛙学网作为国内领先的短视频素材平台,提供多种类的带货短视频素材。无论…...

torchvision.transforms.Resize()的用法

今天我在使用torchvision.transforms.Resize()的时候发现,一般Resize中放的是size或者是(size,size)这样的二元数。 这两个里面,torchvision.transforms.Resize((size,size)),大家都很清楚,会将图像的h和w大小都变成size。 但是…...

简单认识 redis -数据类型命令

一.Redis 键(key) 不能存在相同名称的key //SET KEY_NAME value 设置一个键 127.0.0.1:6379> set runoobkey redis OK 127.0.0.1:6379> get runoobkey redis "redis" //DEL KEY_NAME 删除键 127.0.0.1:6379> DEL redis (integer) 0 127.0.0.1:6379>…...

Python 语言学习——应用1.2 数字图像处理(第二节,变换)

目录 1.基础知识 1.图像几何变换概念 2.图像几何变换方式 3.插值运算 4.几何变换步骤 2.各类变换 1.位置变换 2.形状变换 3.代数运算 3.实战演练 1.基础知识 1.图像几何变换概念 在图像处理过程中,为了观测需要,常常需要对 图像进行几何变换&am…...

【QT Quick】页面布局:手动定位与坐标系转换

在这篇教程中,我们将详细介绍在 QT Quick 中如何手动定位元素以及坐标系转换的概念和应用。手动定位不仅仅是指定 x、y 坐标,更涉及坐标系的管理。我们会从最基本的手动定位开始,逐步扩展到更复杂的坐标系转换操作。 坐标系 默认坐标系&…...

uniapp自定义导航,全端兼容

我们在用uniapp 开发应用的时候,有的页面需要自定义导航, 1.如果普通的直接使用uni 扩展柜组件的 uni-nav-bar 也基本够用, 2.如果稍微带点自定义的这个值无法支持的,特别在小程序端,胶囊是会压住右边的按钮的 自定…...

以下是对华为 HarmonyOS NETX 5属性动画(ArkTS)文档的结构化整理,通过层级标题、表格和代码块提升可读性:

一、属性动画概述NETX 作用:实现组件通用属性的渐变过渡效果,提升用户体验。支持属性:width、height、backgroundColor、opacity、scale、rotate、translate等。注意事项: 布局类属性(如宽高)变化时&#…...

转转集团旗下首家二手多品类循环仓店“超级转转”开业

6月9日,国内领先的循环经济企业转转集团旗下首家二手多品类循环仓店“超级转转”正式开业。 转转集团创始人兼CEO黄炜、转转循环时尚发起人朱珠、转转集团COO兼红布林CEO胡伟琨、王府井集团副总裁祝捷等出席了开业剪彩仪式。 据「TMT星球」了解,“超级…...

ESP32 I2S音频总线学习笔记(四): INMP441采集音频并实时播放

简介 前面两期文章我们介绍了I2S的读取和写入,一个是通过INMP441麦克风模块采集音频,一个是通过PCM5102A模块播放音频,那如果我们将两者结合起来,将麦克风采集到的音频通过PCM5102A播放,是不是就可以做一个扩音器了呢…...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

2025季度云服务器排行榜

在全球云服务器市场,各厂商的排名和地位并非一成不变,而是由其独特的优势、战略布局和市场适应性共同决定的。以下是根据2025年市场趋势,对主要云服务器厂商在排行榜中占据重要位置的原因和优势进行深度分析: 一、全球“三巨头”…...

作为测试我们应该关注redis哪些方面

1、功能测试 数据结构操作:验证字符串、列表、哈希、集合和有序的基本操作是否正确 持久化:测试aof和aof持久化机制,确保数据在开启后正确恢复。 事务:检查事务的原子性和回滚机制。 发布订阅:确保消息正确传递。 2、性…...

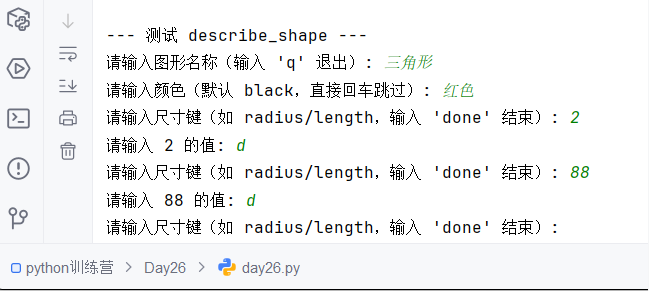

Python训练营-Day26-函数专题1:函数定义与参数

题目1:计算圆的面积 任务: 编写一个名为 calculate_circle_area 的函数,该函数接收圆的半径 radius 作为参数,并返回圆的面积。圆的面积 π * radius (可以使用 math.pi 作为 π 的值)要求:函数接收一个位置参数 radi…...

数据结构第5章:树和二叉树完全指南(自整理详细图文笔记)

名人说:莫道桑榆晚,为霞尚满天。——刘禹锡(刘梦得,诗豪) 原创笔记:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 上一篇:《数据结构第4章 数组和广义表》…...

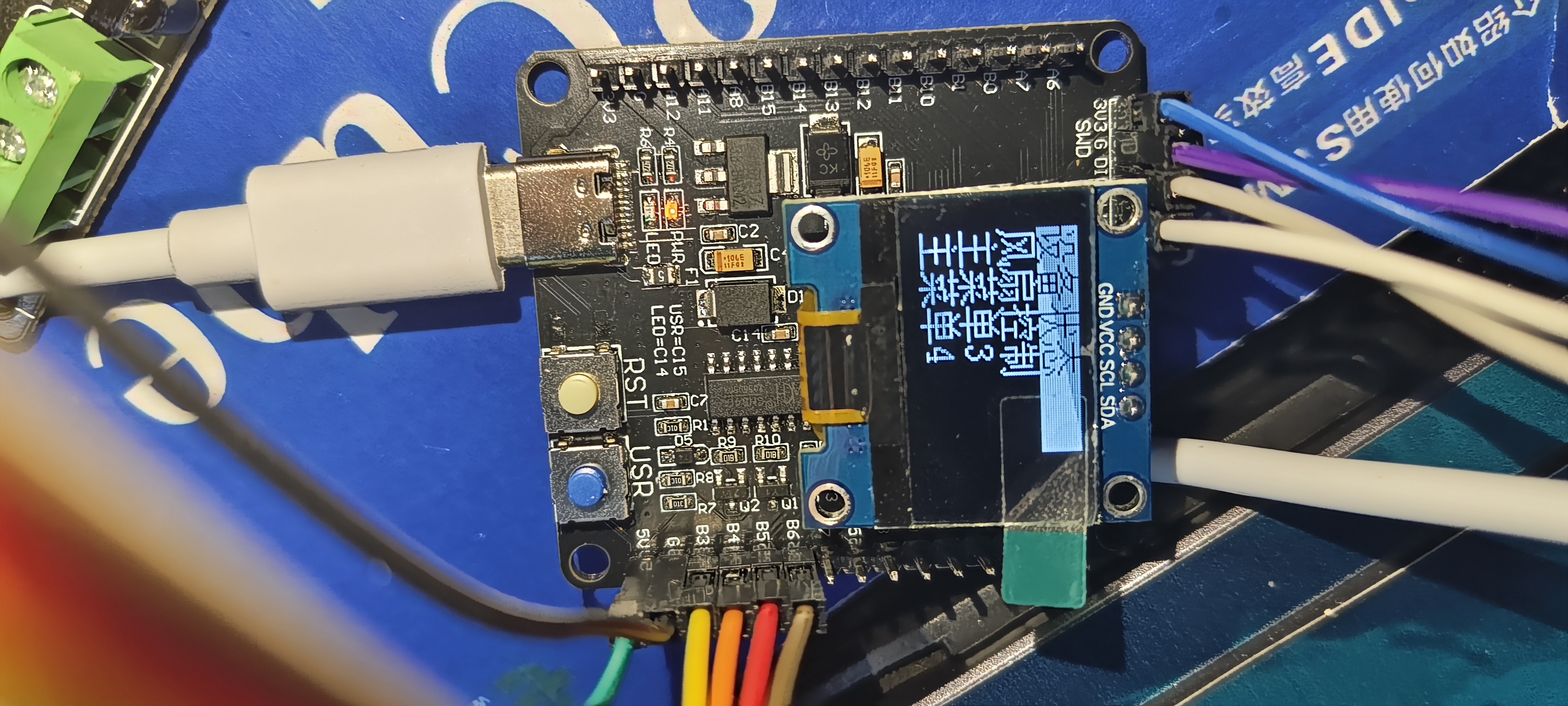

基于江科大stm32屏幕驱动,实现OLED多级菜单(动画效果),结构体链表实现(独创源码)

引言 在嵌入式系统中,用户界面的设计往往直接影响到用户体验。本文将以STM32微控制器和OLED显示屏为例,介绍如何实现一个多级菜单系统。该系统支持用户通过按键导航菜单,执行相应操作,并提供平滑的滚动动画效果。 本文设计了一个…...