网络安全的全面指南

目录

- 网络安全的全面指南

- 1. 引言

- 2. 网络安全的基本概念

- 3. 网络安全框架

- 4. 常见网络安全攻击及案例

- 4.1 病毒与恶意软件攻击案例

- 4.2 钓鱼攻击案例

- 4.3 DDoS 攻击案例

- 5. 网络安全最佳实践

- 5.1 强密码策略

- 5.2 定期更新和补丁管理

- 5.3 数据备份与恢复策略

- 6. 企业网络安全策略

- 6.1 安全意识培训

- 6.2 访问控制和权限管理

- 6.3 定期安全评估和渗透测试

- 7. 未来网络安全趋势

- 7.1 人工智能与网络安全

- 7.2 零信任安全模型

- 7.3 IoT 设备的安全挑战

- 8. 结论

网络安全的全面指南

1. 引言

在数字化时代,网络安全的重要性已不言而喻。随着企业、政府和个人越来越依赖互联网,网络攻击的频率和复杂性也在不断增加。根据统计数据,网络攻击每年给全球经济造成的损失高达数万亿美元。因此,建立有效的网络安全策略对于保护敏感信息、维护业务运营以及防止数据泄露至关重要。本文将深入探讨网络安全的基本概念、常见攻击类型、最佳实践及未来趋势,帮助读者提升安全意识和防护能力。

2. 网络安全的基本概念

网络安全定义:

网络安全是指保护计算机网络及其数据免受未经授权访问、攻击或破坏的过程。其目标是确保信息的机密性、完整性和可用性。

网络威胁的分类:

-

病毒与恶意软件:

恶意软件是指任何意图损害或非法访问计算机系统的程序。这包括病毒、蠕虫、特洛伊木马、间谍软件和勒索软件等。例如,勒索软件通过加密用户文件,要求支付赎金以恢复访问权限。2017 年的 WannaCry 勒索病毒就是一个典型案例,它影响了全球数十万台计算机,造成了巨大的经济损失。 -

钓鱼攻击:

钓鱼攻击是一种社交工程攻击,攻击者通过伪装成合法机构,诱骗用户提供敏感信息,例如用户名和密码。攻击者通常会发送看似合法的电子邮件或创建虚假的登录页面,以获取用户的信任。例如,某银行曾遭遇钓鱼攻击,攻击者通过电子邮件诱骗客户点击链接,导致大量用户的账户信息被盗。 -

拒绝服务攻击(DDoS):

拒绝服务攻击旨在通过发送大量请求,使目标系统过载,导致合法用户无法访问。2016 年,Dyn DNS 服务遭遇了一次大规模的 DDoS 攻击,导致 Twitter、Netflix 和其他多个网站瘫痪。该攻击利用了数以万计的物联网设备,暴露了 IoT 设备的安全隐患。

3. 网络安全框架

网络安全框架是指保护计算机系统和网络的综合措施,旨在识别、评估和降低安全风险。

防火墙与入侵检测系统(IDS):

- 防火墙是保护网络的第一道防线,控制进出网络的数据流。它可以根据预定义的规则阻止不必要的流量,从而防止未授权访问。

- **入侵检测系统(IDS)**则实时监控网络流量,识别和响应潜在的攻击。IDS 可以通过分析流量模式、用户行为和已知攻击特征,及时发现安全威胁。

加密技术的应用:

加密是保护数据的重要手段,使用加密算法将敏感信息转化为无法读取的格式,从而防止数据泄露。常见的加密方法包括对称加密(如 AES)和非对称加密(如 RSA)。例如,在电子商务中,SSL/TLS 协议通过加密用户与网站之间的通信,保护用户的支付信息。

安全信息与事件管理(SIEM):

SIEM 系统整合并分析安全事件,提供实时监控与告警,帮助企业及时应对潜在威胁。SIEM 系统可以集中收集来自各类设备和应用程序的日志数据,通过数据分析识别异常活动,增强安全态势感知。

4. 常见网络安全攻击及案例

4.1 病毒与恶意软件攻击案例

WannaCry 勒索病毒在 2017 年迅速传播,利用 Windows 系统的漏洞(EternalBlue),在全球范围内感染了超过 20 万台计算机。许多医院、企业和政府机构受到严重影响,文件被加密后要求支付赎金。此次事件不仅造成了巨大的经济损失,也揭示了网络安全防护的重要性。

4.2 钓鱼攻击案例

2020 年,某大型社交媒体公司遭遇了高级钓鱼攻击,攻击者伪装成公司的 IT 部门,通过电子邮件诱骗多名员工提供登录凭据。攻击者利用这些凭据访问了公司的内部系统,导致数百万用户数据泄露。这一事件强调了员工网络安全意识培训的重要性。

4.3 DDoS 攻击案例

2016 年,Dyn DNS 服务遭遇了史无前例的 DDoS 攻击,攻击者利用物联网设备形成了一个庞大的僵尸网络,向 Dyn 发起了大量请求,导致 Twitter、Spotify 和 Reddit 等多个知名网站瘫痪。这次攻击凸显了 IoT 设备的安全隐患和DDoS 攻击的破坏性。

5. 网络安全最佳实践

5.1 强密码策略

强密码是网络安全的基础。密码应包含大写字母、小写字母、数字和特殊字符,长度至少为 12 个字符。此外,用户应避免使用容易被猜测的密码,如生日或姓名。使用密码管理工具(如 LastPass 或 Bitwarden)可以生成并存储复杂密码,减少密码重用的风险。

5.2 定期更新和补丁管理

操作系统和应用程序的更新对于修补已知的安全漏洞至关重要。企业应制定定期更新和补丁管理计划,确保所有软件及时更新。此外,采用自动更新功能可以减少手动操作的复杂性,降低安全风险。

5.3 数据备份与恢复策略

数据备份是防止数据丢失的重要措施。企业应定期备份重要数据,并确保备份数据的安全性。此外,测试数据恢复流程也是确保在数据丢失或遭受勒索攻击后能够迅速恢复业务的关键步骤。

6. 企业网络安全策略

6.1 安全意识培训

企业应定期对员工进行网络安全培训,提高其安全意识和识别攻击的能力。培训内容应包括如何识别钓鱼邮件、创建强密码、使用 VPN 等。通过增强员工的安全意识,可以降低内部风险和人为失误导致的安全事件。

6.2 访问控制和权限管理

合理的访问控制和权限管理能够确保只有授权人员能够访问敏感信息。企业应根据员工的角色和职责,限制对数据和系统的访问权限,减少数据泄露和滥用的风险。

6.3 定期安全评估和渗透测试

定期的安全评估和渗透测试可以帮助企业发现潜在的安全漏洞。通过模拟攻击,安全团队可以识别系统和网络中的薄弱环节,并及时采取措施进行修复。此过程应包括对应用程序、网络架构和物理安全的全面审查。

7. 未来网络安全趋势

7.1 人工智能与网络安全

人工智能技术正在被广泛应用于网络安全领域,通过分析大量数据,提高威胁检测和响应能力。AI 和机器学习可以帮助识别复杂的攻击模式和异常行为,从而增强网络防御。例如,某些安全公司利用机器学习算法分析网络流量,实时检测潜在的攻击行为。

7.2 零信任安全模型

零信任模型强调不再信任任何内部或外部的用户和设备,所有访问都需进行验证。该模型要求企业在设计网络安全策略时,始终假设网络内部可能存在威胁。通过实施多因素认证(MFA)、最小权限原则和网络分段,企业可以有效提高安全防护水平。

7.3 IoT 设备的安全挑战

随着 IoT 设备的普及,其安全性成为新的挑战。许多 IoT 设备缺乏足够的安全保护,容易成为攻击的目标。企业在部署 IoT 设备时,应考虑到安全性,采用加密通信、固件更新和访问控制等措施,减少安全风险。

8. 结论

网络安全是一个持续的过程,需要不断的监控和优化。通过了解当前的威胁和最佳实践,个人和企业能够更好地保护自身的信息资产。在未来,随着技术的不断进步,网络安全将面临新的挑战和机遇,保持警惕并及时调整安全策略是每个组织的必修课。

相关文章:

网络安全的全面指南

目录 网络安全的全面指南1. 引言2. 网络安全的基本概念3. 网络安全框架4. 常见网络安全攻击及案例4.1 病毒与恶意软件攻击案例4.2 钓鱼攻击案例4.3 DDoS 攻击案例 5. 网络安全最佳实践5.1 强密码策略5.2 定期更新和补丁管理5.3 数据备份与恢复策略 6. 企业网络安全策略6.1 安全…...

前端性能优化全面指南

前端性能优化是提升用户体验的关键,页面加载速度、响应时间和交互流畅度直接影响用户的留存率和满意度。以下是常用的前端性能优化方法,从网络层、资源加载、JavaScript 执行、渲染性能等方面进行全方位优化。 减少 HTTP 请求 合并文件:将多…...

)

JavaScript-API(倒计时的实现)

基础知识 1.时间对象的使用 1.1 实例化 要获取一个时间首先需要一个关键词new了实例化 const time new Date() 如果是获取具体的具体的时间 const time new Date(2024-6-1 16:06:44) 1.2 日期对象方法 方法作用说明getFullYear()获得年份获得4…...

【C++】——继承【上】

P. S.:以下代码均在VS2019环境下测试,不代表所有编译器均可通过。 P. S.:测试代码均未展示头文件stdio.h的声明,使用时请自行添加。 博主主页:Yan. yan. …...

SpringBoot 整合 阿里云 OSS图片上传

一、OOS 简介 阿里云OSS(Object Storage Service)是一种基于云存储的产品,适用于存储和管理各种类型的文件,包括图片、视频、文档等。 阿里云OSS具有高可靠性、高可用性和低成本等优点,因此被广泛应用于各种场景&…...

内核编译 设备驱动 驱动程序

内核编译 一、内核编译的步骤 编译步骤: (linux 内核源码的顶层目录下操作 ) 1. 拷贝默认配置到 .config cp config_mini2440_td35 .config 2. make menuconfig 内核配置 make menuconfig 3. make uImage make u…...

自由学习记录

约束的泛型通配符? Java中的泛型 xiaomi和byd都继承了car,但是只是这两个类是car的子类而已,而arraylist<xiaomi> ,arraylist<byd> 两个没有半毛钱继承关系 所以传入的参数整体,是car的list变形,里面的确都能存car…...

在 C# 中使用 LINQ 查询文件列表并找出最大文件

文章目录 1. 环境准备2. 创建项目3. 引入命名空间4. 示例代码5. 运行代码6. 进阶:异常处理7. 总结 在现代 C# 开发中,LINQ (Language Integrated Query) 提供了一种强大而优雅的方式来处理集合数据。本文将详细介绍如何使用 LINQ 查询文件系统中的文件&a…...

数学建模算法与应用 第6章 微分方程建模及其求解方法

目录 6.1 微分方程建模概述 6.2 发射卫星与三阶火箭建模 Matlab代码示例:火箭发射模拟 6.3 微分方程数值解法 Matlab代码示例:欧拉法与龙格-库塔法 6.4 放射性废料的处理 Matlab代码示例:放射性衰变 6.5 初值问题的Matlab数值求解 习…...

数据库的相关知识

数据库的相关知识 1.数据库能够做什么? 存储大量数据,方便检索和访问保持数据信息的一致、完整共享和安全通过组合分析,产生新的有用信息 2.数据库作用? 存储数据、检索数据、生成新的数据 3.数据库要求? 统一、…...

Python cachetools常用缓存算法汇总

文章目录 cachetools介绍缓存操作设置数据生存时间(TTL)自定义缓存策略缓存装饰器缓存清理cachetools 超过缓存数量maxsize cachetools 使用示例 cachetools介绍 cachetools : 是一个Python第三方库,提供了多种缓存算法的实现。缓存是一种用于…...

java类和对象_成员变量方法修饰符局部变量this关键字-cnblog

java类和对象 成员变量 权限修饰符 变量类型 变量名; 成员变量可以是任意类型,整个类是成员变量的作用范围 成员变量 成员方法 权限修饰符 返回值类型 方法名() 成员方法可以有参数,也可以有返回值,用return声明 权限修饰符 private 只能在本类…...

海信和TCL雷鸟及各大品牌智能电视测评

买了型号为32E2F(9008)的海信智能的电视有一段时间了,要使用这个智能电视还真能考验你的智商。海信电视有很多优点,它的屏幕比较靓丽,色彩好看,遥控器不用对着屏幕就能操作。但也有不少缺点。 1. 海信智能电视会强迫自动更新操作…...

)

Linux 基本系统命令及其使用详解手册(六)

指令:mesg 使用权限:所有使用者 使用方式:mesg [y|n] 说明 : 决定是否允许其他人传讯息到自己的终端机介面 把计 : y:允许讯息传到终端机介面上。 n:不允许讯息传到终端机介面上 。 如果没有设定,则讯息传递与否则由终端机界…...

Oracle架构之段管理和区管理

文章目录 1 段1.1 简介1.1.1 定义1.1.2 分类 1.2 段空间的管理模式1.2.1 手工段空间管理(Manual Segment Space Management)1.2.2 自动段空间管理(Auto Segment Space Management) 1.3 段空间的手工管理(Manual Segmen…...

mybatis-plus转换数据库json类型数据为java对象

JacksonTypeHandler JacksonTypeHandler 可以实现把json字符串转换为java对象。同一类型的handler有: Fastjson2TypeHandlerFastjsonTypeHandlerGsonTypeHandlerJacksonTypeHandler 至于需要哪一个选一个用就好了 使用方式 在实体类中加入注解 TableName(value "table_…...

Java | Leetcode Java题解之第467题环绕字符串中唯一的子字符串

题目: 题解: class Solution {public int findSubstringInWraproundString(String p) {int[] dp new int[26];int k 0;for (int i 0; i < p.length(); i) {if (i > 0 && (p.charAt(i) - p.charAt(i - 1) 26) % 26 1) { // 字符之差为…...

诺贝尔物理奖与化学奖彰显AI力量,探索智能新边界

在今年的诺贝尔物理学奖和化学奖的颁奖典礼上,人工智能(AI)再次成为耀眼的明星。两位物理学奖得主约翰J霍普菲尔德和杰弗里E辛顿因在人工神经网络和机器学习领域的开创性工作而获奖,而化学奖则颁给了在蛋白质结构设计和预测方面做…...

基于京东:HotKey实现自动缓存热点Key!!!

一.引言 某些热点数据,我们提前如果能够预判到的话,可以提前人工给数据加缓存,也就是缓存预热,将其缓存在本地或者Redis中,提高访问性能同时,减低数据库压力,也减轻后端服务的压力。但是&#…...

★ 算法OJ题 ★ 二分查找算法

Ciallo~(∠・ω< )⌒☆ ~ 今天,塞尔达将和大家一起做几道二分查找算法算法题 ~ ❄️❄️❄️❄️❄️❄️❄️❄️❄️❄️❄️❄️❄️❄️ 澄岚主页:椎名澄嵐-CSDN博客 算法专栏:★ 优选算法100天 ★_椎名澄嵐的博客-CSDN博客…...

在软件开发中正确使用MySQL日期时间类型的深度解析

在日常软件开发场景中,时间信息的存储是底层且核心的需求。从金融交易的精确记账时间、用户操作的行为日志,到供应链系统的物流节点时间戳,时间数据的准确性直接决定业务逻辑的可靠性。MySQL作为主流关系型数据库,其日期时间类型的…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

有限自动机到正规文法转换器v1.0

1 项目简介 这是一个功能强大的有限自动机(Finite Automaton, FA)到正规文法(Regular Grammar)转换器,它配备了一个直观且完整的图形用户界面,使用户能够轻松地进行操作和观察。该程序基于编译原理中的经典…...

安宝特方案丨船舶智造的“AR+AI+作业标准化管理解决方案”(装配)

船舶制造装配管理现状:装配工作依赖人工经验,装配工人凭借长期实践积累的操作技巧完成零部件组装。企业通常制定了装配作业指导书,但在实际执行中,工人对指导书的理解和遵循程度参差不齐。 船舶装配过程中的挑战与需求 挑战 (1…...

省略号和可变参数模板

本文主要介绍如何展开可变参数的参数包 1.C语言的va_list展开可变参数 #include <iostream> #include <cstdarg>void printNumbers(int count, ...) {// 声明va_list类型的变量va_list args;// 使用va_start将可变参数写入变量argsva_start(args, count);for (in…...

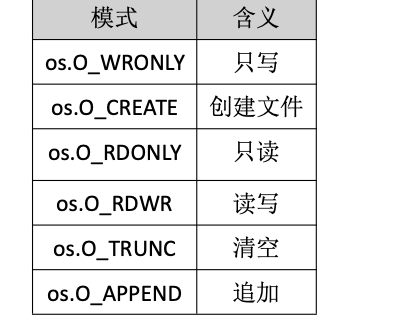

Golang——9、反射和文件操作

反射和文件操作 1、反射1.1、reflect.TypeOf()获取任意值的类型对象1.2、reflect.ValueOf()1.3、结构体反射 2、文件操作2.1、os.Open()打开文件2.2、方式一:使用Read()读取文件2.3、方式二:bufio读取文件2.4、方式三:os.ReadFile读取2.5、写…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

水泥厂自动化升级利器:Devicenet转Modbus rtu协议转换网关

在水泥厂的生产流程中,工业自动化网关起着至关重要的作用,尤其是JH-DVN-RTU疆鸿智能Devicenet转Modbus rtu协议转换网关,为水泥厂实现高效生产与精准控制提供了有力支持。 水泥厂设备众多,其中不少设备采用Devicenet协议。Devicen…...

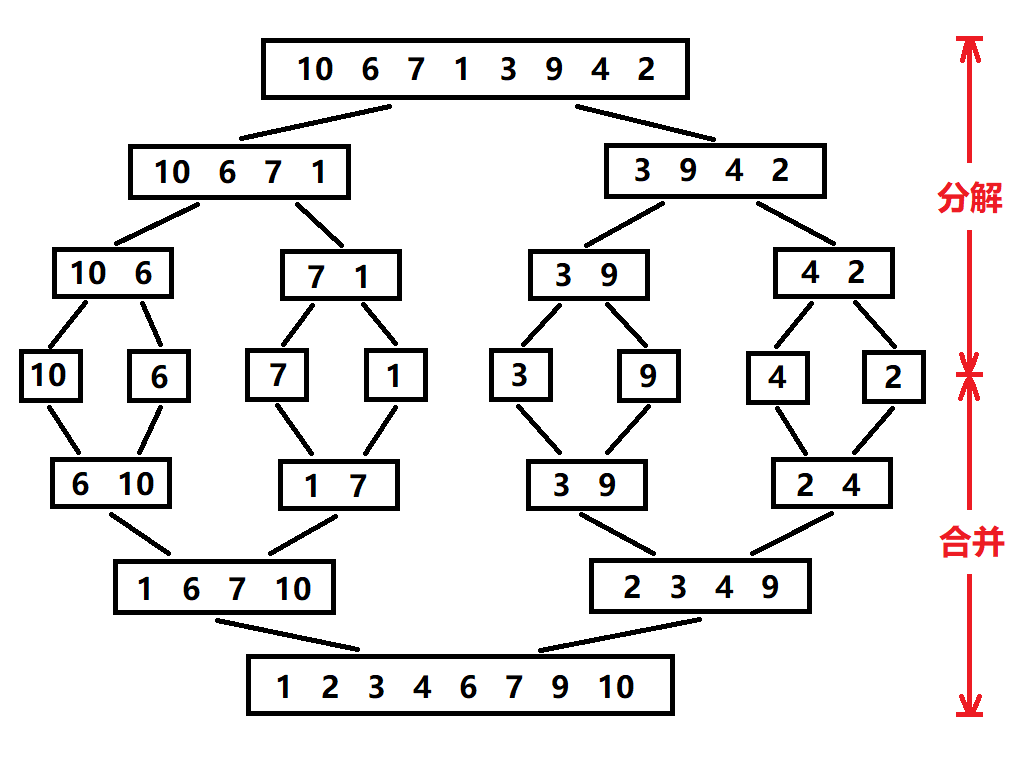

归并排序:分治思想的高效排序

目录 基本原理 流程图解 实现方法 递归实现 非递归实现 演示过程 时间复杂度 基本原理 归并排序(Merge Sort)是一种基于分治思想的排序算法,由约翰冯诺伊曼在1945年提出。其核心思想包括: 分割(Divide):将待排序数组递归地分成两个子…...

java+webstock

maven依赖 <dependency><groupId>org.java-websocket</groupId><artifactId>Java-WebSocket</artifactId><version>1.3.5</version></dependency><dependency><groupId>org.apache.tomcat.websocket</groupId&…...