ddos攻击介绍和排查方法

一、DDoS攻击介绍

DDoS攻击,全称为分布式拒绝服务攻击(Distributed Denial of Service Attack),是一种常见的网络攻击手段。它通过利用多个计算机系统向目标服务器、服务或网络发送大量请求,导致目标无法处理正常流量,从而造成服务中断或显著降级。DDoS攻击通常由僵尸网络(Botnets)执行,这些网络由被黑客入侵并控制的大量互联网连接设备组成。

-

DDoS攻击的原理

DDoS攻击的原理主要基于分布式、协同的大规模攻击方式。攻击者通过控制多个计算机或设备,形成一个僵尸网络,然后利用这些设备向目标发送大量请求,导致目标服务器资源耗尽,无法提供正常服务。

- 僵尸网络构建:攻击者通过病毒、木马或其他恶意软件感染大量计算机和设备,将它们纳入一个控制网络中,形成所谓的“僵尸网络”。

- 指挥与控制服务器(C&C):攻击者使用一个或多个指挥与控制服务器来远程操控僵尸网络中的每个受感染设备。

- 攻击指令下达:在准备就绪后,攻击者从C&C服务器向僵尸网络发送攻击指令,指示它们开始向预定目标发送请求。

- 放大攻击:僵尸网络开始向目标服务器发送大量的请求,这些请求可能是伪造的,以增加追踪难度。攻击者有时还会采用放大技术,例如使用DNS或NTP协议,让僵尸网络发出的小请求触发目标服务器返回大量的响应,从而放大攻击效果。

- 目标资源耗尽:随着攻击流量的增加,目标服务器的资源(如带宽、处理能力等)迅速耗尽,无法处理正常的服务请求,导致合法用户无法访问服务。

-

DDoS攻击的类型

DDoS攻击有多种类型,包括但不限于:

- 容量耗尽攻击:这类攻击通过向目标服务器发送大量流量来耗尽其带宽,例如UDP洪水攻击和ICMP洪水攻击。

- 协议攻击:这类攻击利用网络协议的漏洞,如SYN洪水攻击和死亡之Ping攻击。

- 应用程序攻击:这类攻击针对特定的应用程序,如HTTP洪水攻击和Slowloris攻击。

-

DDoS攻击的影响

DDoS攻击的影响是巨大的,它不仅会导致目标服务器无法提供正常服务,还会对企业的声誉和客户信任造成损害。此外,DDoS攻击还可能引发连锁反应,导致整个网络环境的不稳定。

-

DDoS攻击的典型迹象

DDoS攻击的典型迹象包括:

- 网站突然变得非常缓慢或完全不可用。

- 功能无法正常工作。

- 收到来自服务提供商关于异常流量警告的通知。

二、DDoS攻击的排查方法

排查DDoS攻击需要综合运用多种技术和手段,包括流量分析、安全设备检测、日志分析等。以下是一些具体的排查方法:

-

通过分析流量特征来识别DDoS攻击

正常流量通常具有稳定的模式和特征,而DDoS攻击流量往往表现为突发性的大量请求,流量模式异常。因此,通过分析流量特征可以有效识别DDoS攻击。

- 流量分析工具:使用流量分析工具(如Wireshark、NetFlow等)对网络流量进行捕获和分析,观察流量的来源、目的地、协议类型、数据包大小等特征,以识别异常流量。

- 流量模式对比:将当前流量与历史流量进行对比,观察是否存在明显的差异或异常模式。

-

利用安全设备来检测DDoS攻击

防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等安全设备可以监控网络流量,识别并阻止异常流量。

- 防火墙:配置防火墙规则,过滤掉来自恶意IP地址或可疑流量源的请求。

- IDS/IPS:部署入侵检测系统或入侵防御系统,实时监控网络流量,识别并报警或阻断DDoS攻击流量。

-

建立安全日志分析系统

建立安全日志分析系统也是检测DDoS攻击的有效手段。通过对系统日志进行实时监控和分析,可以及时发现异常行为,并采取相应的防御措施。

- 日志收集:收集网络设备、服务器、应用程序等产生的安全日志。

- 日志分析:使用日志分析工具(如Splunk、ELK Stack等)对收集到的日志进行分析,识别异常行为或攻击模式。

- 报警与响应:设置报警规则,当检测到异常行为时触发报警,并采取相应的防御措施(如封锁IP地址、启动应急响应计划等)。

-

基于阈值的检测方法

基于阈值的检测方法是一种简单有效的DDoS攻击检测方法。通过设定合理的流量阈值,当流量超过阈值时触发警报。

- 流量阈值设定:根据网络带宽、服务器处理能力等因素,设定合理的流量阈值。

- 阈值监控:实时监控网络流量,当流量超过设定的阈值时触发警报。

- 阈值调整:根据网络状况的变化,适时调整流量阈值,以提高检测的准确性。

-

基于统计的检测方法

基于统计的检测方法利用统计学原理对流量进行分析,识别异常流量模式。这种方法具有较高的准确性,但需要一定的计算资源和时间。

- 流量采样:对网络流量进行采样,获取一定时间段内的流量数据。

- 统计分析:使用统计学方法对采样数据进行分析,识别异常流量模式(如流量激增、流量突变等)。

- 结果验证:对分析结果进行验证,确认是否存在DDoS攻击。

-

基于模式识别的检测方法

基于模式识别的检测方法通过训练机器学习模型来识别DDoS攻击流量。这种方法能够自适应不同的攻击模式,但也需要大量的训练数据和计算资源。

- 数据收集:收集历史DDoS攻击流量数据作为训练集。

- 模型训练:使用机器学习算法(如支持向量机、神经网络等)对训练集进行训练,生成DDoS攻击检测模型。

- 模型验证与优化:使用验证集对模型进行验证,根据验证结果对模型进行优化和调整。

- 实时监测:将训练好的模型应用于实时监测网络流量,识别DDoS攻击流量。

-

综合运用多种检测方法

单一的检测方法可能无法完全有效地检测所有类型的DDoS攻击。因此,需要综合运用多种检测方法,形成一套完整的防御策略。

- 多层次防御:结合流量分析、安全设备检测、日志分析等多种手段,形成多层次防御体系。

- 协同作战:加强与其他网络安全组织或机构的合作与交流,共享情报信息和技术手段,共同应对DDoS攻击威胁。

-

加强网络安全意识与培训

加强网络安全意识与培训是预防DDoS攻击的重要措施。通过提高员工对网络安全的重视程度和防范技能,可以有效降低DDoS攻击的风险。

- 安全意识教育:定期举办网络安全意识教育活动,提高员工对网络安全的重视程度和防范意识。

- 技能培训:组织员工参加网络安全技能培训课程,提高员工应对DDoS攻击等网络安全威胁的能力。

三、DDoS攻击的防御措施

防御DDoS攻击需要多层次的策略,包括预防、检测和缓解。以下是一些具体的防御措施:

-

增加带宽

虽然增加带宽是一个基础的应对方法,但提高带宽确实可以帮助吸收一定程度的攻击流量。通过增加网络带宽的容量,可以在一定程度上缓解DDoS攻击对网络的冲击。

-

云防御服务

使用云服务提供商的DDoS保护解决方案可以分散和吸收大规模的攻击流量。云服务提供商通常具有强大的网络资源和安全防护能力,可以为用户提供专业的DDoS攻击防御服务。

-

弹性架构

设计能够自动扩展以应对流量激增的系统架构,可以在攻击发生时保持服务的可用性。通过构建弹性架构,可以确保系统在面对DDoS攻击时能够自动调整资源分配,保持服务的稳定运行。

-

清洗中心

部署专业的DDoS防护装置,也称为清洗中心,可以实时分析流量并过滤掉恶意请求。清洗中心通常具有高性能的流量处理能力和智能的流量分析算法,能够准确识别并过滤掉DDoS攻击流量。

-

应用层防护

针对应用层的DDoS攻击,可以使用速率限制、挑战-响应机制等技术来保护应用服务。通过限制请求速率、要求用户进行身份验证等措施,可以有效降低应用层DDoS攻击的风险。

-

智能监控与响应

实施实时监控系统,以便快速检测异常流量模式,并自动触发预设的应急响应计划。智能监控与响应系统能够实时监测网络流量和系统状态,及时发现异常行为并采取相应的防御措施。

-

法律与合作

与ISP和其他组织合作,共享情报信息,并在必要时寻求法律帮助打击DDoS攻击活动。通过加强合作与交流,可以共同应对DDoS攻击威胁,提高网络安全防护能力。

四、总结与展望

DDoS攻击作为一种常见的网络攻击手段,对网络安全构成了严重威胁。通过综合运用多种检测方法和防御措施,可以有效应对DDoS攻击的挑战。然而,随着技术的不断发展和攻击手段的不断演变,DDoS攻击的防御工作仍然面临诸多挑战和困难。

未来,随着人工智能和机器学习技术的不断发展,其在DDoS攻击检测和缓解方面的应用将更加广泛和深入。通过利用AI和ML技术的优势,可以实现对DDoS攻击的实时监测和智能响应,提高网络安全防护的效率和准确性。

相关文章:

ddos攻击介绍和排查方法

一、DDoS攻击介绍 DDoS攻击,全称为分布式拒绝服务攻击(Distributed Denial of Service Attack),是一种常见的网络攻击手段。它通过利用多个计算机系统向目标服务器、服务或网络发送大量请求,导致目标无法处理正常流量…...

git clone --single-branch 提升效率

git clone --single-branch 是一个Git命令,用于从远程仓库中仅克隆单个分支到本地仓库。这个命令在软件开发中非常有用,尤其是在需要特定分支的代码而无需整个仓库的情况下。 基本用法 git clone --single-branch 命令的基本语法如下: git…...

代码随想录算法训练营第十天|1. 两数之和,第454题.四数相加II

文档讲解:代码随想录 难度:一般嗷~~ 1. 两数之和 力扣题目链接(opens new window) 给定一个整数数组 nums 和一个目标值 target,请你在该数组中找出和为目标值的那 两个 整数,并返回他们的数组下标。 你可以假设每种输入只会对…...

龙迅LT8911EX LVDS转EDP 点屏,大批量出货产品

龙迅LT8911EX描述: Lontium LT8911EX是LVDS到eDP转换器,具有单端口或双端口可配置的LVDS接收器,有1个时钟通道和最多8个数据通道,每个数据通道最大运行1.2Gbps,最大输入带宽为9.6Gbps。转换器将输入LVDS数据去序列化&…...

浅谈Oracle之游标

一、基本介绍 在Oracle数据库中,游标(Cursor)是一种强大的工具,用于逐行处理查询结果集。然而,游标的使用需要谨慎,因为不当的使用可能会导致性能问题。 二、最佳实践和优化技巧 尽量避免使用游标…...

基于在线教育系统源码的企业培训平台开发解决方案详解

本篇文章,笔者将详细解析基于在线教育系统源码开发企业培训平台的解决方案,探讨其开发步骤、关键功能模块及技术实现方案。 一、在线教育系统源码的优势 在构建企业培训平台时,选择基于在线教育系统源码的开发方式具有以下几个显著优势&…...

Whisper 音视频转写

Whisper 音视频转写 API 接口文档 api.py import os import shutil import socket import torch import whisper from moviepy.editor import VideoFileClip import opencc from fastapi import FastAPI, File, UploadFile, Form, HTTPException, Request from fastapi.respons…...

【详尽-实战篇】使用Springboot生成自带logo或者图片的二维码-扫描二维码可以跳转到指定的页面-Zing-core

先上效果图 项目源码:https://download.csdn.net/download/qq_43055855/89891285 源码地址 手机扫描二维码跳转到指定网页 概述 这个项目是一个基于 Java 的二维码生成与解析工具,主要由 QRCodeUtil 和 QRCodeController 两个类组成。它利用了 Google…...

详细教程)

vue跨标签页通信(或跨窗口)详细教程

在 Vue 应用中,跨标签页(或跨窗口)的通信通常涉及到两个或多个浏览器标签页之间的信息共享。由于每个标签页或窗口都是独立的 JavaScript 执行环境,它们不能直接通过 Vue 或其他 JavaScript 库来直接相互通信。但是,有一些方法可以实现这种跨标签页的通信,主要依靠浏览器…...

【VUE】Vue3通过数组下标更改数组视图为什么会更新?

在 Vue 3 中,使用 Proxy 来实现了对数组的响应式监听,相比于 Vue 2 使用的 Object.defineProperty(),Proxy 更加高效和灵活。 因此,在 Vue 3 中,通过数组下标直接更改数组中某一项的值,也能够被 Vue 正确监…...

前端转换double数据,保留两位小数

Number Number(1.00) 1 Number(1.10) 1.1 Number(1.101) 1.101 要想前端展示页面按 1.00展示1,1.10 展示1.1 需要套一个number() 1.1 保留两位小数,并三位一个分隔符 indexView.value[key] formatNumber(indexView.value[key].toFixed(2))//格式…...

【实战案例】JSR303统一校验与SpringBoot项目的整合

前后端分离项目中,当前前端请求后端接口的时候通常需要传输参数,对于参数的校验应该在哪一步进行校验?Controller中还是Service中?答案是都需要校验,只不过负责的板块不一样,Controller中通常校验请求参数的…...

忘记了系统root密码,如何重置root密码?

重置root密码(CentOS7) 文章目录 重置root密码(CentOS7)[toc] 1.开启系统时,在引导界面按下字母e。 2.进入到内核界面,找到Linux开头字样一行,然后在最末尾输入参数rd.break,然后按住…...

7-基于国产化FT-M6678+JFM7K325T的6U CPCI信号处理卡

一、板卡概述 本板卡系我公司自主研发,基于6U CPCI的通用高性能信号处理平台。板卡采用一片国产8核DSP FT-C6678和一片国产FPGA JFM7K325T-2FFG900作为主处理器。为您提供了丰富的运算资源。如下图所示: 二、设计参考标准 ● PCIMG 2.0 R3.0 CompactP…...

计算机毕业设计 | SSM超市进销存管理系统(附源码)

1,绪论 1.1 开发背景 世界上第一个购物中心诞生于美国纽约,外国人迈克尔库伦开设了第一家合作商店,为了更好地吸引大量客流量,迈克尔库伦精心设计了低价策略,通过大量进货把商品价格压低,通过商店一次性集…...

手撕数据结构 —— 堆(C语言讲解)

目录 1.堆的认识 什么是堆 堆的性质 2.堆的存储 3.堆的实现 Heap.h中接口总览 具体实现 堆结构的定义 初始化堆 销毁堆 堆的插入 堆的向上调整算法 堆的插入的实现 堆的删除 堆的向下调整算法 堆的删除的实现 使用数组初始化堆 获取堆顶元素 获取堆中的数据…...

TS和JS中,string与String的区别

1. string string 是 TypeScript 的基本类型,用于表示简单的字符串值,同时它是一个原始类型,可直接表示文本数据。 2. String String 是 JavaScript 中的一个全局对象(类),用于创建字符串对象࿰…...

jna调用c++动态库linux测试

1、 编译代码和运行指令 javac -cp .:jna-5.7.0.jar:jna-platform-5.7.0.jar JnaTest.java VideoAiLibrary.java java -cp .:jna-5.7.0.jar:jna-platform-5.7.0.jar JnaTest javac -cp .:jna-5.7.0.jar:jna-platform-5.7.0.jar JnaTest.java VideoAiLibrary.java -cp 指定c…...

智诊小助手TF卡记录文件导出

若想将TF卡中记录的数据文件导出可按以下的流程进行配置: 点击主界面中的导出选项即可进入到下图中TF卡应用界面点击TF卡应用界面中“查看记录文件”的选项,进入导出文件界面。点击“选择”进入勾选文件的界面 点击“导出”后,点击“确定”即…...

Jetpack-ViewModel+LiveData+DataBinding

1.ViewModel 解决问题: 瞬态数据丢失异步调用内存泄漏类膨胀提高维护难度和测试难度 作用: 介于View视图和Model数据模型之间桥梁使视图和数据能够分离,也能保持通信 public class MainActivity extends AppCompatActivity {private Tex…...

IDEA运行Tomcat出现乱码问题解决汇总

最近正值期末周,有很多同学在写期末Java web作业时,运行tomcat出现乱码问题,经过多次解决与研究,我做了如下整理: 原因: IDEA本身编码与tomcat的编码与Windows编码不同导致,Windows 系统控制台…...

零门槛NAS搭建:WinNAS如何让普通电脑秒变私有云?

一、核心优势:专为Windows用户设计的极简NAS WinNAS由深圳耘想存储科技开发,是一款收费低廉但功能全面的Windows NAS工具,主打“无学习成本部署” 。与其他NAS软件相比,其优势在于: 无需硬件改造:将任意W…...

MongoDB学习和应用(高效的非关系型数据库)

一丶 MongoDB简介 对于社交类软件的功能,我们需要对它的功能特点进行分析: 数据量会随着用户数增大而增大读多写少价值较低非好友看不到其动态信息地理位置的查询… 针对以上特点进行分析各大存储工具: mysql:关系型数据库&am…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

将对透视变换后的图像使用Otsu进行阈值化,来分离黑色和白色像素。这句话中的Otsu是什么意思?

Otsu 是一种自动阈值化方法,用于将图像分割为前景和背景。它通过最小化图像的类内方差或等价地最大化类间方差来选择最佳阈值。这种方法特别适用于图像的二值化处理,能够自动确定一个阈值,将图像中的像素分为黑色和白色两类。 Otsu 方法的原…...

Java-41 深入浅出 Spring - 声明式事务的支持 事务配置 XML模式 XML+注解模式

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

select、poll、epoll 与 Reactor 模式

在高并发网络编程领域,高效处理大量连接和 I/O 事件是系统性能的关键。select、poll、epoll 作为 I/O 多路复用技术的代表,以及基于它们实现的 Reactor 模式,为开发者提供了强大的工具。本文将深入探讨这些技术的底层原理、优缺点。 一、I…...

Razor编程中@Html的方法使用大全

文章目录 1. 基础HTML辅助方法1.1 Html.ActionLink()1.2 Html.RouteLink()1.3 Html.Display() / Html.DisplayFor()1.4 Html.Editor() / Html.EditorFor()1.5 Html.Label() / Html.LabelFor()1.6 Html.TextBox() / Html.TextBoxFor() 2. 表单相关辅助方法2.1 Html.BeginForm() …...

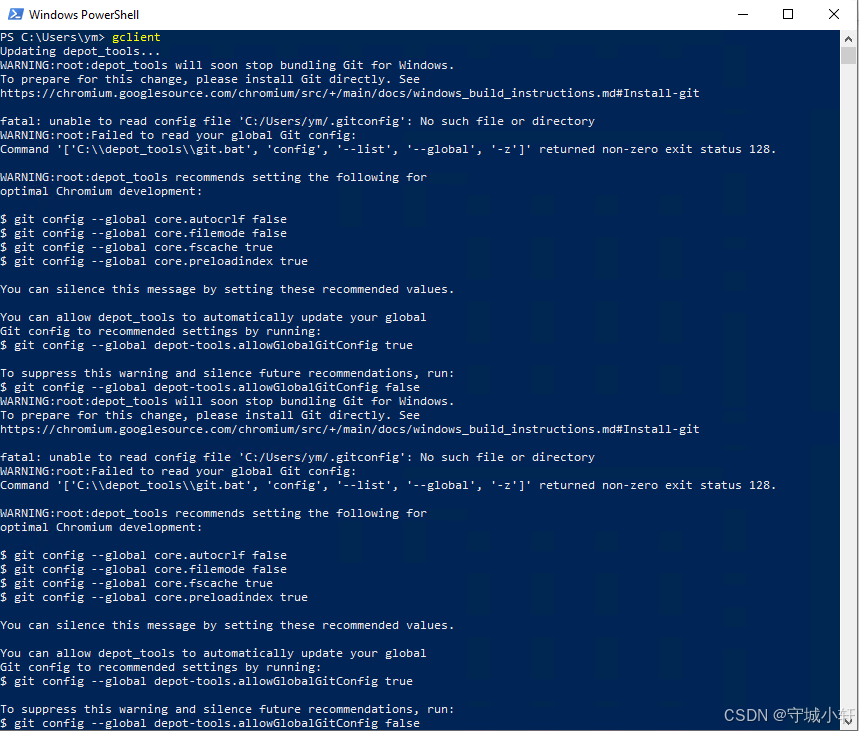

Chromium 136 编译指南 Windows篇:depot_tools 配置与源码获取(二)

引言 工欲善其事,必先利其器。在完成了 Visual Studio 2022 和 Windows SDK 的安装后,我们即将接触到 Chromium 开发生态中最核心的工具——depot_tools。这个由 Google 精心打造的工具集,就像是连接开发者与 Chromium 庞大代码库的智能桥梁…...

SQL Server 触发器调用存储过程实现发送 HTTP 请求

文章目录 需求分析解决第 1 步:前置条件,启用 OLE 自动化方式 1:使用 SQL 实现启用 OLE 自动化方式 2:Sql Server 2005启动OLE自动化方式 3:Sql Server 2008启动OLE自动化第 2 步:创建存储过程第 3 步:创建触发器扩展 - 如何调试?第 1 步:登录 SQL Server 2008第 2 步…...