第10篇:防火墙与入侵检测系统

目录

引言

10.1 防火墙的基本概念

10.2 防火墙的分类

10.3 防火墙策略的配置与实现

10.4 入侵检测系统(IDS)

10.5 防火墙与IDS的结合

10.6 总结

第10篇:防火墙与入侵检测系统

引言

在当今的数字世界中,网络安全已经成为企业、政府及个人无法忽视的重点问题。为了抵御各种网络攻击,防火墙与入侵检测系统(IDS)成为网络安全的重要防线。本篇文章将详细介绍防火墙的基本概念、类型及其工作机制,并描述入侵检测系统的功能及其在网络安全中的重要作用。通过对这些技术的全面理解,读者可以掌握如何保护网络免受外部和内部威胁的侵害。

10.1 防火墙的基本概念

防火墙是一种网络安全设备或系统,其主要功能是根据预定的安全规则监控和控制网络流量,以保护网络免受未经授权的访问和攻击。

防火墙的主要功能:

| 功能 | 描述 |

|---|---|

| 流量过滤 | 通过监控进出网络的数据包,阻止恶意流量。 |

| 访问控制 | 根据规则允许或拒绝特定的网络连接。 |

| 网络地址转换 (NAT) | 隐藏内部网络的IP地址,增强隐私与安全性。 |

| 日志记录与审计 | 记录所有网络活动,帮助检测与追踪安全事件。 |

防火墙主要部署在内部网络与外部网络(如互联网)之间,充当两者之间的屏障,以防止恶意攻击进入内部网络。

10.2 防火墙的分类

防火墙可以按照其实现方式和工作层次进行分类,主要包括包过滤防火墙、代理防火墙、状态检测防火墙和下一代防火墙。

-

包过滤防火墙(Packet Filtering Firewall)

-

工作原理:基于OSI模型的网络层,对每个数据包的源地址、目的地址、端口等进行检查,决定是否允许其通过。

-

优点:实现简单,开销小。

-

缺点:无法理解应用层的数据,容易被复杂攻击绕过。

-

-

代理防火墙(Proxy Firewall)

-

工作原理:通过代理服务器接收请求,再将请求转发到目标服务器。代理防火墙能够理解应用层协议,如HTTP、FTP等。

-

优点:提供深度数据包检测和更高的安全性。

-

缺点:需要较高的处理资源,可能影响网络性能。

-

-

状态检测防火墙(Stateful Inspection Firewall)

-

工作原理:监控数据包的状态,跟踪连接的每个状态,并根据连接状态动态创建规则来允许或拒绝数据包。

-

优点:结合了包过滤和应用层检查的优点,提供更好的安全性。

-

缺点:复杂度较高,对硬件性能要求较大。

-

-

下一代防火墙(Next-Generation Firewall,NGFW)

-

工作原理:结合状态检测、防病毒、入侵检测等功能,能够深入理解应用层数据流,提供更全面的防护。

-

优点:集成多种安全功能,防护能力更强。

-

缺点:价格昂贵,配置和管理复杂。

-

| 防火墙类型 | 特点 | 优点 | 缺点 |

| 包过滤防火墙 | 基于网络层的过滤 | 实现简单,开销小 | 安全性有限,无法深入检查 |

| 代理防火墙 | 使用代理服务器处理请求 | 提供深度检查,安全性高 | 处理资源消耗大,影响性能 |

| 状态检测防火墙 | 跟踪连接状态,动态创建规则 | 提供更高安全性,能防范复杂攻击 | 复杂度高,硬件需求大 |

| 下一代防火墙(NGFW) | 结合多种安全功能 | 全面防护,应用层检测 | 价格高,管理复杂 |

10.3 防火墙策略的配置与实现

防火墙策略是指一组规则,用于定义如何处理进入或离开网络的流量。这些规则通常基于数据包的源IP地址、目的IP地址、端口号、协议类型等进行设置。

-

默认拒绝策略(Deny All)

-

这种策略表示,除非明确允许,否则所有的流量均被拒绝。

-

优点:提供最高的安全性。

-

缺点:需要仔细配置规则,以避免合法流量被错误地拒绝。

-

-

默认允许策略(Allow All)

-

这种策略表示,除非明确禁止,否则所有的流量均被允许。

-

优点:配置较为简单,适合小型网络。

-

缺点:安全性较低,容易被攻击者利用。

-

-

基于状态的策略

-

在状态检测防火墙中,可以根据连接的状态(如新连接、已建立连接等)配置不同的规则,从而提高安全性和灵活性。

-

代码示例:使用Python实现简单的防火墙规则管理

以下是一个Python代码示例,演示如何管理防火墙规则:

class Firewall:def __init__(self):self.rules = []def add_rule(self, action, source_ip, dest_ip, port):rule = {'action': action,'source_ip': source_ip,'dest_ip': dest_ip,'port': port}self.rules.append(rule)def check_packet(self, source_ip, dest_ip, port):for rule in self.rules:if (rule['source_ip'] == source_ip or rule['source_ip'] == '*') and \(rule['dest_ip'] == dest_ip or rule['dest_ip'] == '*') and \(rule['port'] == port or rule['port'] == '*'):return rule['action']return 'deny'# 测试防火墙规则

firewall = Firewall()

firewall.add_rule('allow', '192.168.1.1', '*', '80')

firewall.add_rule('deny', '*', '*', '23')packet_action = firewall.check_packet('192.168.1.1', '192.168.1.100', '80')

print(f'数据包的处理动作: {packet_action}') # 输出: allow在这个示例中,我们实现了一个简单的防火墙类,可以添加规则并根据这些规则检查数据包的处理动作。

10.4 入侵检测系统(IDS)

**入侵检测系统(Intrusion Detection System,IDS)**是一种用于监控网络或系统活动,以检测潜在的安全威胁和攻击的设备或软件。IDS与防火墙的主要区别在于,防火墙用于阻止攻击,而IDS用于检测和告警。

-

工作原理

-

IDS通过分析网络流量和系统日志,寻找已知攻击模式或异常行为。如果检测到可能的攻击,IDS会向管理员发出警报,以便采取相应措施。

-

-

IDS的类型

-

基于网络的IDS(NIDS):部署在网络的关键节点,分析网络流量,以检测攻击行为。

-

基于主机的IDS(HIDS):部署在特定的主机上,分析系统日志和文件的变化,以检测攻击。

-

| IDS类型 | 特点 | 优点 | 缺点 |

| 基于网络的IDS (NIDS) | 监控整个网络的数据包 | 能检测网络中的各种攻击 | 无法检测加密流量中的攻击 |

| 基于主机的IDS (HIDS) | 分析主机日志、文件等信息 | 精确检测主机上的攻击行为 | 无法看到主机外的网络流量 |

-

入侵检测的主要方法

-

基于特征的检测:将网络流量与已知攻击特征库进行匹配,快速发现已知攻击。

-

基于行为的检测:通过分析系统和网络的行为模式,检测出异常行为,适用于检测未知攻击。

-

代码示例:简单的入侵检测逻辑实现

class IntrusionDetectionSystem:def __init__(self):self.signature_db = ['malware_signature', 'attack_pattern']def analyze_packet(self, packet_data):for signature in self.signature_db:if signature in packet_data:return f"警告: 检测到入侵行为 - {signature}"return "数据包正常"# 测试入侵检测系统

ids = IntrusionDetectionSystem()

packet_data_1 = "normal_data attack_pattern"

packet_data_2 = "normal_data only"print(ids.analyze_packet(packet_data_1)) # 输出: 警告: 检测到入侵行为 - attack_pattern

print(ids.analyze_packet(packet_data_2)) # 输出: 数据包正常这个示例代码实现了一个简单的入侵检测系统,通过匹配特征数据库中的已知攻击模式,来判断数据包是否存在入侵行为。

10.5 防火墙与IDS的结合

在现代网络安全体系中,防火墙与入侵检测系统常常结合使用,以提供更全面的防护。

-

防火墙用于实时阻止恶意流量,但无法检测已通过防火墙的攻击行为。

-

IDS可以分析通过防火墙的流量,检测潜在的威胁,并在必要时通知管理员。

防火墙与IDS的结合提供了“检测-响应”的闭环机制,防止了外部威胁的进入,同时监控内部异常活动。

10.6 总结

防火墙与入侵检测系统是网络安全防护的重要组成部分。防火墙通过设定安全规则来控制流量,保护网络免受外部攻击;而IDS则通过实时分析网络流量和系统活动,及时检测潜在的威胁。通过对防火墙类型、策略配置、入侵检测方法的深入了解,我们可以更好地保护网络环境的安全。

本篇文章为您提供了关于防火墙和入侵检测系统的详细介绍,帮助您理解如何在现实网络环境中使用这些技术进行安全防护。下一篇文章将进一步介绍网络安全协议的细节,例如SSL/TLS、VPN和IPSec的实现和应用。

相关文章:

第10篇:防火墙与入侵检测系统

目录 引言 10.1 防火墙的基本概念 10.2 防火墙的分类 10.3 防火墙策略的配置与实现 10.4 入侵检测系统(IDS) 10.5 防火墙与IDS的结合 10.6 总结 第10篇:防火墙与入侵检测系统 引言 在当今的数字世界中,网络安全已经成为企…...

Jmeter监控服务器性能

目录 ServerAgent 安装 打开Jmeter ServerAgent 在Jmeter上监控服务器的性能比如CPU,内存等我们需要用到ServerAgent,这里可以下载我分享 ServerAgent-2.2.3.zip 链接: https://pan.baidu.com/s/1oZKsJGnrZx3iyt15DP1IYA?pwdedhs 提取码: edhs 安装…...

通过前端UI界面创建VUE项目

通过前端UI界面创建VUE项目,是比较方面的一种方式,下面我们详细分析一下流程: 1、找到合适目录 右键鼠标,点击在终端打开 2、开始创建 输入 vue ui 浏览器弹出页面 3、点击Create项目 显示已有文件列表,另外可以点击…...

Python网络爬虫:分析淘宝商品热度与销量[进阶深度优化]

要更全面和深入地介绍基于Python的网络爬虫系统,分析淘宝商品买卖热度、销量以及统计热点关键词,我们可以进一步扩展内容,涵盖更多技术细节、优化策略、数据分析、以及机器学习的结合,形成一个功能强大、可靠的爬虫系统。下面是进一步的补充。 1. 爬虫策略的深度优化 为了…...

golang从http请求中读取xml格式的body,并转成json

推荐学习文档 golang应用级os框架,欢迎stargolang应用级os框架使用案例,欢迎star案例:基于golang开发的一款超有个性的旅游计划app经历golang实战大纲golang优秀开发常用开源库汇总想学习更多golang知识,这里有免费的golang学习笔…...

RestTemplate 学习笔记

简介 RestTemplate是一个执行HTTP请求的同步阻塞式工具类,它仅仅只是在 HTTP 客户端库(例如 JDK HttpURLConnection,Apache HttpComponents,okHttp 等)基础上,封装了更加简单易用的模板方法 API,…...

数据抓取时,使用动态IP要注意哪些?

在充满竞争和数据驱动的商业环境中,动态IP已成为数据抓取过程中不可或缺的工具。动态IP的应用能有效提高抓取成功率,但同时也伴随着一系列需要注意的问题。在本文中,我们将详细探讨在数据抓取时使用动态IP时应注意的事项,以确保抓…...

C++类的构造函数

1、what 类的特殊成员函数,用来初始化类对象的数据成员。 只要类对象被创建,就会被执行。 构造函数的名字和类名相同,可以包含“0”个(其实有一个编译器生成的合成默认构造函数,只是看不见而已)、1个或多个构造函数,没有返回值,不同构造函数使用参数数量或参数类型进行…...

第21~22周Java主流框架入门-Spring 3.SpringJDBC事务管理

Spring JDBC模块与事务管理课程总结 1. 课程介绍 本课程主要讲解Spring框架中的JDBC模块及其事务管理的相关内容,重点包括以下三个方面: Spring JDBC模块及核心对象JDBC Template的使用 通过学习如何使用Spring JDBC模块,了解JDBC Template…...

C++ —— 类和对象

目录 介绍类和对象 一. 类和对象——类的定义 1.访问限定符 2.类域 作用操作符:: 3.对象大小 类的实例化 内存对齐规则 4.this指针 this指针会出现的问题 5.C语言结构体与C类对比 封装的本质 C类的优点 二 .类和对象——关于成员 1.类的默认成员函数 I.构造函数 构…...

安全见闻笔记

目录 安全见闻... 1 编程语言... 1 函数式编程语言... 1 数据科学和机器学习领域... 2 Web 全栈开发... 2 移动开发... 2 嵌入式系统开发... 2 其他... 2 操作系统... 2 裸板程序... 3 操作系统... 3 网络通讯... 4 计算机硬件... 4 网络硬件... 4 移动设备硬件…...

visual studio使用vcpkg无法定位程序输入点于XXX动态链接库***.dll上

第一个解决办法:将vcpkg的bin文件夹添加到系统变量 vcpkg\installed\x64-windows\bin vcpkg\installed\x64-windows\debug\bin 第二个解决办法:将bin文件夹添加到调试->环境中...

如何保护您的服务器免受 POODLE SSLv3 漏洞的影响

前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。点击跳转到网站。 简介 2014年10月14日,SSL加密协议第3版中的一个漏洞被披露。这个漏洞被称为POODLE(Padding Oracle On Downgrad…...

如何用pyhton修改1000+图片的名字?

import os oldpath input("请输入文件路径(在windows中复制那个图片文件夹的路径就可以):") #注意window系统中的路径用这个‘\分割,但是编程语言中一般都是正斜杠也就是’/‘ #这里写一个代码,将 \ > / path "" fo…...

使用fpm工具制作Vim.rpm包

背景:生产环境中的CentOS 7在安全扫描中被扫描出vim存在堆缓冲区溢出(CVE-2024-45306)等漏洞。根据漏洞说明,需要升级到最新版。 奈何CentOS 7已经停止维护了,所以,想在网上找一个最新版的vim.rpm相当不容易…...

Dorado7 全局缓存当前登录人信息 localStorage

登录成功时赋值 com.gs.mcf.view/index.js // like12 add,20240906,全局缓存当前登录人信息var currentName view.get(#userNameLb).get(tip);if(window.localStorage){localStorage.setItem("currentName", currentName);} 使用 // like12 add,20240906,全局缓存…...

【2024最新版】网络安全学习路线-适合入门小白

首先说明,我是一名CTF的web手,这是我自己亲身学习网络安全的路线,希望能够帮到大家,我虽然不是大牛,但我也希望能够帮助一些网安小白找到自己学习的方向,后面有就业的详细安全技术要求,如果真想…...

高可用之限流-07-token bucket 令牌桶算法

限流系列 开源组件 rate-limit: 限流 高可用之限流-01-入门介绍 高可用之限流-02-如何设计限流框架 高可用之限流-03-Semaphore 信号量做限流 高可用之限流-04-fixed window 固定窗口 高可用之限流-05-slide window 滑动窗口 高可用之限流-06-slide window 滑动窗口 sen…...

软件测试学习笔记丨Pycharm运行与调试

本文转自测试人社区,原文链接:https://ceshiren.com/t/topic/23454 Pycharm作为集成开发环境,除了可以编写脚本,还可以运行和调试自己的代码,下面就为大家介绍一下pycharm运行和调试代码的功能如何使用。 代码运行 编…...

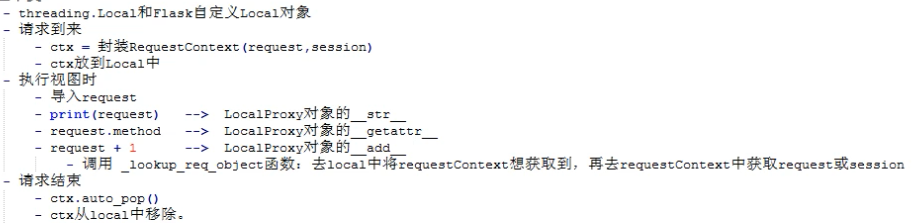

flask基础学习

一、Python之flask、Django、Tornado框架 一)django 主要是用来搞快速开发的,他的亮点就是快速开发,节约成本。 正常的并发量不过10000,如果要实现高并发的话,就要对django进行二次开发,比如把整个笨重的框…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

Docker 离线安装指南

参考文章 1、确认操作系统类型及内核版本 Docker依赖于Linux内核的一些特性,不同版本的Docker对内核版本有不同要求。例如,Docker 17.06及之后的版本通常需要Linux内核3.10及以上版本,Docker17.09及更高版本对应Linux内核4.9.x及更高版本。…...

Cursor实现用excel数据填充word模版的方法

cursor主页:https://www.cursor.com/ 任务目标:把excel格式的数据里的单元格,按照某一个固定模版填充到word中 文章目录 注意事项逐步生成程序1. 确定格式2. 调试程序 注意事项 直接给一个excel文件和最终呈现的word文件的示例,…...

Java 8 Stream API 入门到实践详解

一、告别 for 循环! 传统痛点: Java 8 之前,集合操作离不开冗长的 for 循环和匿名类。例如,过滤列表中的偶数: List<Integer> list Arrays.asList(1, 2, 3, 4, 5); List<Integer> evens new ArrayList…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

linux 下常用变更-8

1、删除普通用户 查询用户初始UID和GIDls -l /home/ ###家目录中查看UID cat /etc/group ###此文件查看GID删除用户1.编辑文件 /etc/passwd 找到对应的行,YW343:x:0:0::/home/YW343:/bin/bash 2.将标红的位置修改为用户对应初始UID和GID: YW3…...

UR 协作机器人「三剑客」:精密轻量担当(UR7e)、全能协作主力(UR12e)、重型任务专家(UR15)

UR协作机器人正以其卓越性能在现代制造业自动化中扮演重要角色。UR7e、UR12e和UR15通过创新技术和精准设计满足了不同行业的多样化需求。其中,UR15以其速度、精度及人工智能准备能力成为自动化领域的重要突破。UR7e和UR12e则在负载规格和市场定位上不断优化…...

pikachu靶场通关笔记22-1 SQL注入05-1-insert注入(报错法)

目录 一、SQL注入 二、insert注入 三、报错型注入 四、updatexml函数 五、源码审计 六、insert渗透实战 1、渗透准备 2、获取数据库名database 3、获取表名table 4、获取列名column 5、获取字段 本系列为通过《pikachu靶场通关笔记》的SQL注入关卡(共10关࿰…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...