【2024最新版】网络安全学习路线-适合入门小白

首先说明,我是一名CTF的web手,这是我自己亲身学习网络安全的路线,希望能够帮到大家,我虽然不是大牛,但我也希望能够帮助一些网安小白找到自己学习的方向,后面有就业的详细安全技术要求,如果真想学习,可以按照他的要求来学

1、必备知识与靶场

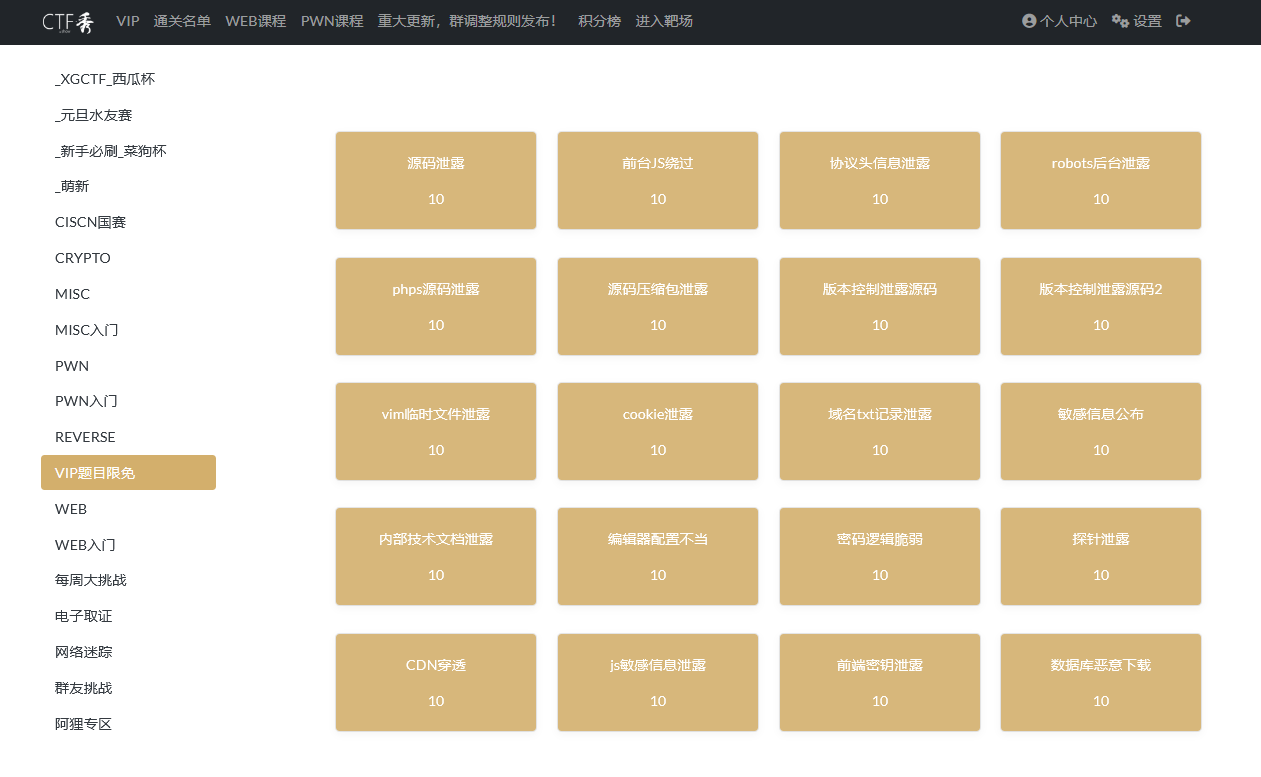

可以先在CTFshow里面打一下最简单最入门的关卡,理解一下什么是源码泄露,在这边先了解源码泄露,前台JS绕过,CDN找真实IP等知识,可以边看答案边理解其中的内容,大师傅在b站也有讲解内容,VIP的话可开通可不开通,因为还有其他靶场可以学习,比如NSSCTF,青少年CTF平台,攻防世界,BUUCTF等CTF平台,务必要把这些源码泄露的简单题目全部做会

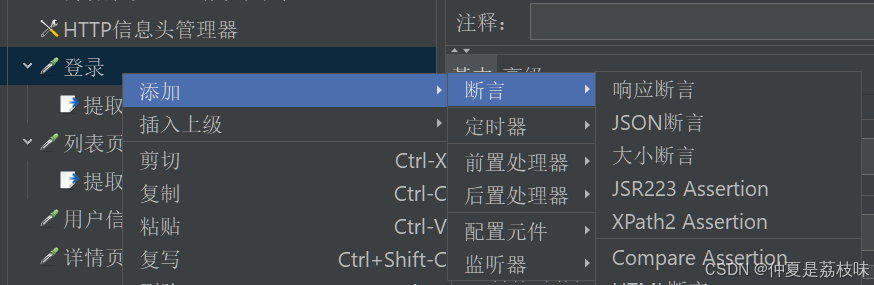

2、工具的使用

如果上面的学起来比较困难,可以先尝试misc杂项,杂项相对web来说会更简单而且也会更好玩一点,杂项是CTF方向中比较烧脑的,看了答案都会,但是一没看答案就不知道怎么做了,这就得多刷题来看思路了。而且接触杂项会接触到很多的工具,这时候就得自己去找工具了,锻炼自己的自学能力,提升是很快的。比如010editor,Burpsuite,随波逐流解密,tools,PuzzleSolver等杂项工具

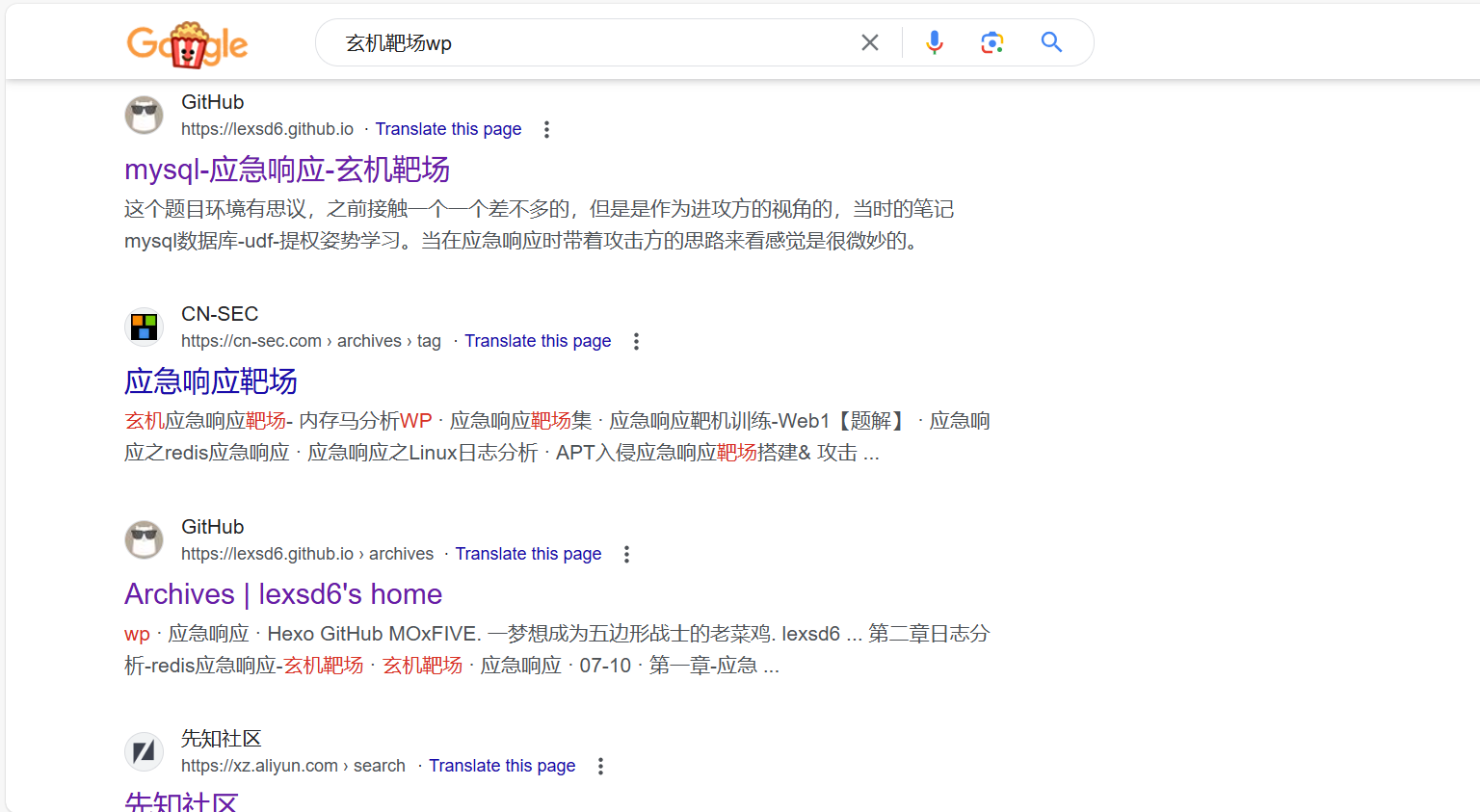

3、搜索引擎的更换

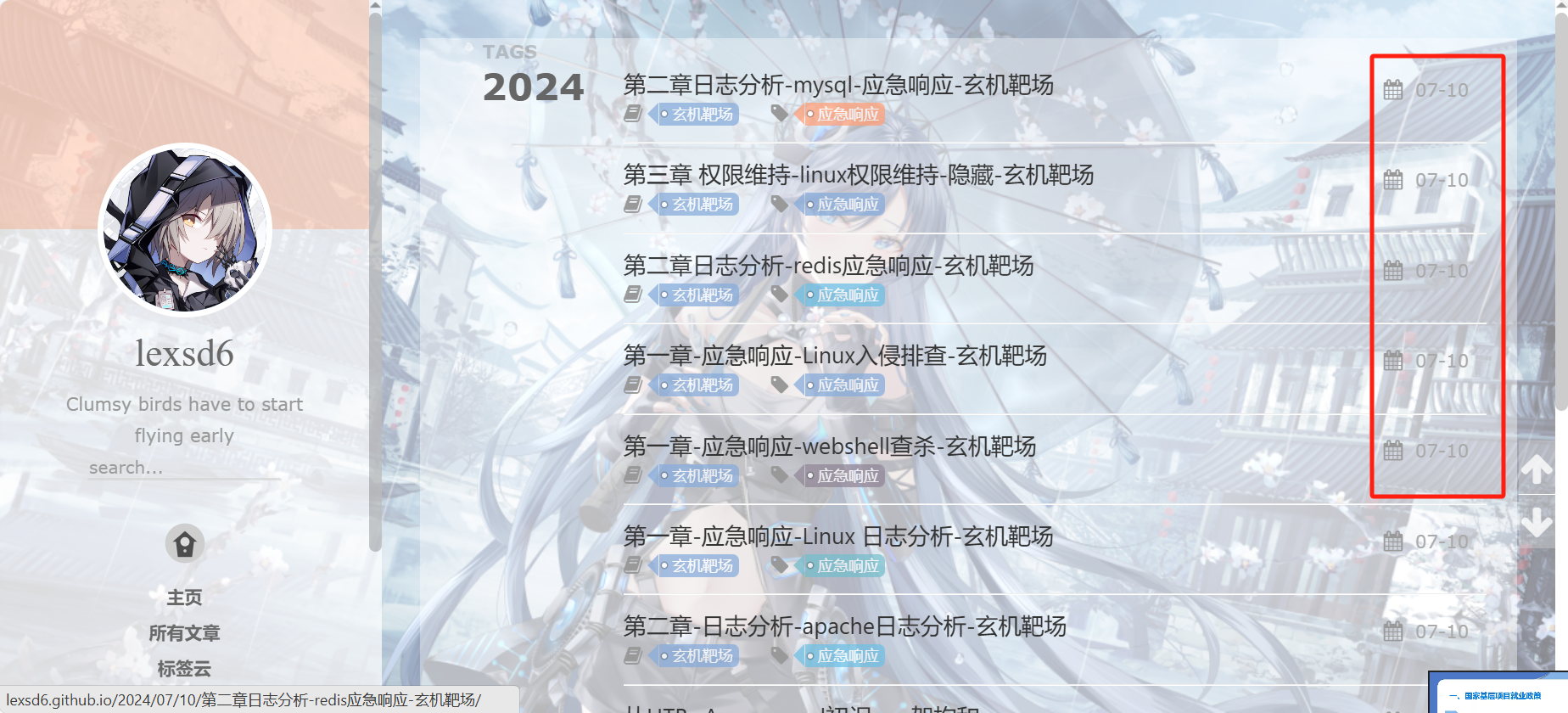

搜索引擎的更换是很重要的,如果搜索引擎不正确,找到的文章或者知识很多都是很久之前的,已经失去了时效性的文章,特别是linux换源或者docker换源等,我建议的搜索引擎是谷谷,在我后面学习了很久过后,在实习的时候,我的一个大一超强实习生同事告诉我的,而且我发现很多东西百度是没有收录的,所以那些很好的文章或者写的很好的个人博客都没有展现出来,

这个是谷谷和百度搜到内容的对比,百度的大部分都是国内的文章,但是其实国内的有些可能比较落伍了,而谷谷搜到的有些是最近特别新的内容,而且有些博主真的写的很好,所以更改自己的搜索引擎也是很重要的(没有吹谷谷有多好,只不过是为了让大家能更好的找到自己所需要的资料)

4、看课的话我建议是哔哩哔哩的橙子科技或小迪安全(小迪我没看过,但好像不错)

橙子科技讲了SQL注入,PHP命令执行,反序列化,ssrf等基础漏洞原理,可以边打CTF边看他的课,先学命令执行,在学SQL,在学反序列化,如果有条件的话,可以学一下PHP语言,java语言,但现在主流的网站一般都是java语言写的,php有点过时了

5、漏洞学习

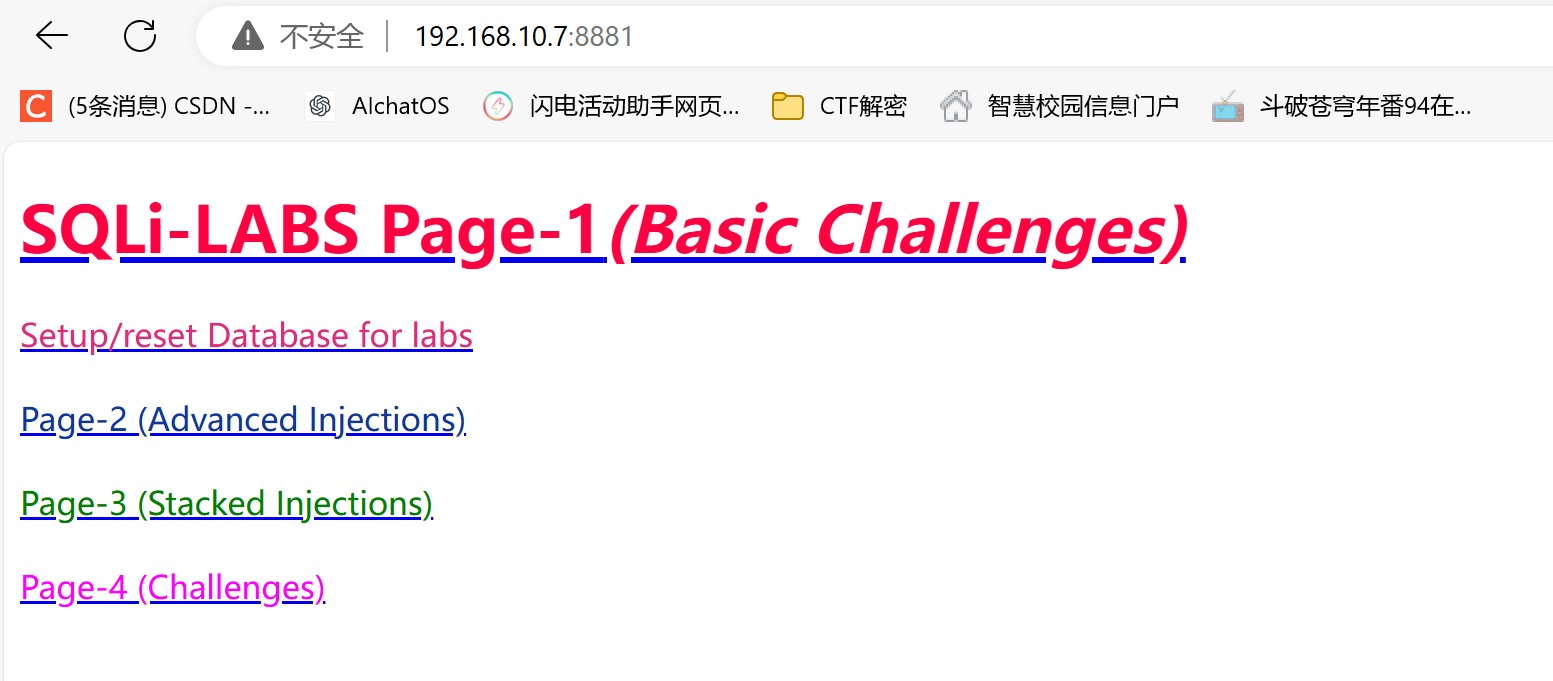

刚开始我建议先学习php的命令执行,这个命令执行其实就是Linux的命令,所以如果把这个命令执行学会了你的Linux操作系统也不会差,第二个就是学习比较重要也比较基础的SQL注入漏洞,其中又包括(延时注入,布尔注入、GET注入、POST注入、COOKIE注入、HTTP注入),可以去网上打sql-libs靶场,也可以自己本地用docker或者phpstudy来搭建靶场来打。sql学完可以学习反序列化~可以按着ctfshow的那个会员的路线来学习,由入门-简单-一般-困难

6、搭建靶场

一、phpstudy搭建靶场

自己windows搭建靶场可以下载一个phpstudy

然后把相对应的文件什么的放在根目录那边就可以直接打开了,下一节我就和你们说怎么搭建这个phpstudy

我这边演示的是文件上传的靶场,这样我们的靶场就搭建好了,就可以在我们自己电脑上试着学习了,但是我们自己搭建的靶场一般都会有一些问题,所以最好是打平台上的~

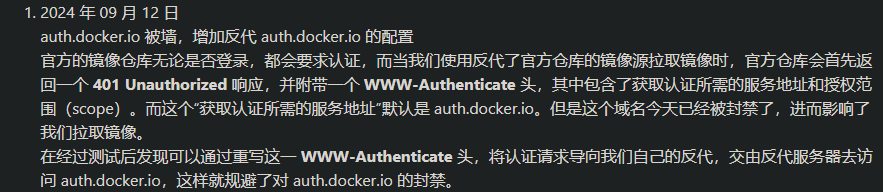

二、docker搭建

docker安装的过程会很难很难,会遇到很多问题,但是搭建靶场的过程会简单很多,现在docker镜像貌似国内已经坏掉了,估计得再过段时间才会恢复

但是这个docker搭建的还是要学习的,这篇我就暂时不展示如何搭建了,过段时间我再发,分成两个会易懂一点,下面举个例子,只需要两行代码就可以搭建成功一个网站,而且如果放在服务器上面的话可以想打的时候就打

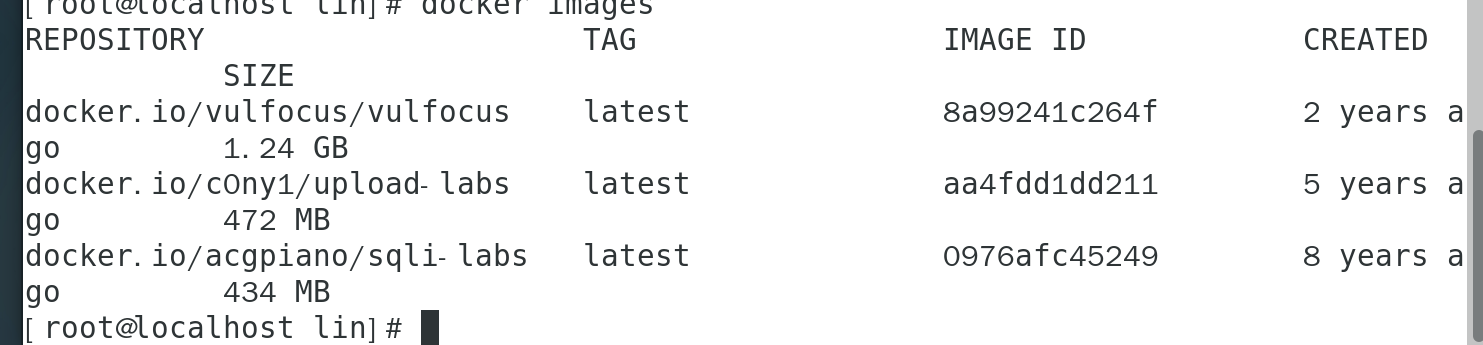

例:sql-liab靶场搭建

docker pull acgpiano/sqli-labs//拖取sql镜像docker run -dt --name sqli -p 8082:80 --rm acgpiano/sqli-labs //启动靶场

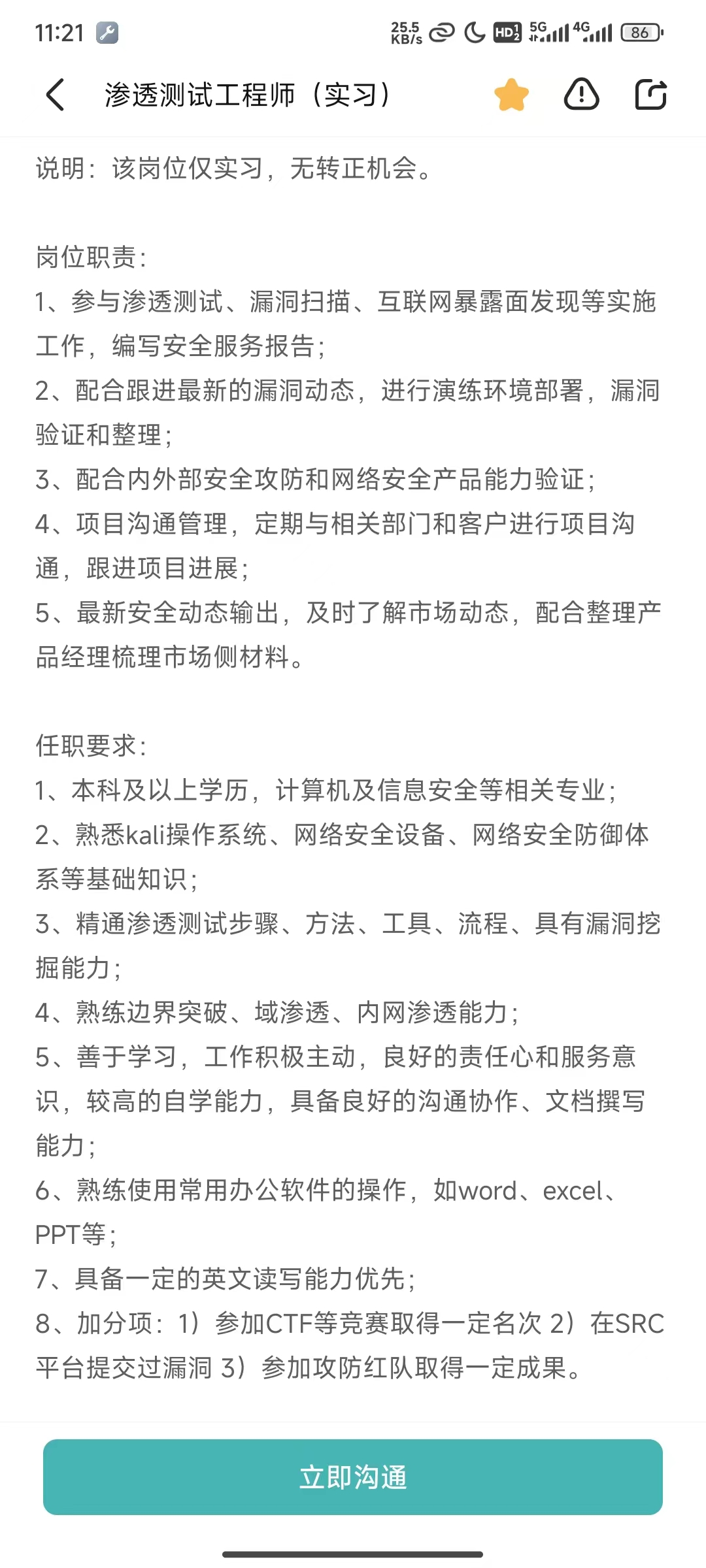

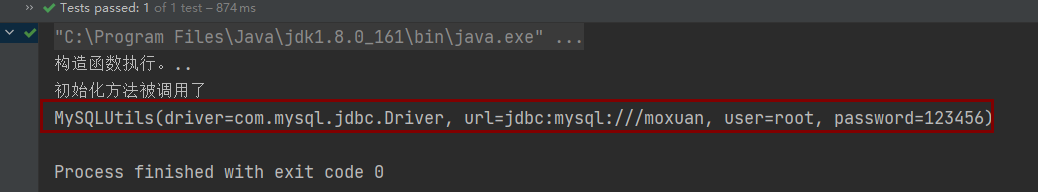

6、招聘要求(实习要求)

大概就是你得学会CTF后去学习渗透,要学会能够自己独立挖洞,知道挖洞的思路,学会CTF后转渗透是非常容易的,建议在校的先学CTF打打比赛,获得一些奖状,后面再转渗透

这些差不多就是网安学习的路线了,如果你还有什么想了解的可以私信我

路线如果有不清晰或不明白的地方,欢迎大家评论区留言讨论。

如果有什么不对或者需要改正的地方,请多多指教!欢迎讨论交流!

相关文章:

【2024最新版】网络安全学习路线-适合入门小白

首先说明,我是一名CTF的web手,这是我自己亲身学习网络安全的路线,希望能够帮到大家,我虽然不是大牛,但我也希望能够帮助一些网安小白找到自己学习的方向,后面有就业的详细安全技术要求,如果真想…...

高可用之限流-07-token bucket 令牌桶算法

限流系列 开源组件 rate-limit: 限流 高可用之限流-01-入门介绍 高可用之限流-02-如何设计限流框架 高可用之限流-03-Semaphore 信号量做限流 高可用之限流-04-fixed window 固定窗口 高可用之限流-05-slide window 滑动窗口 高可用之限流-06-slide window 滑动窗口 sen…...

软件测试学习笔记丨Pycharm运行与调试

本文转自测试人社区,原文链接:https://ceshiren.com/t/topic/23454 Pycharm作为集成开发环境,除了可以编写脚本,还可以运行和调试自己的代码,下面就为大家介绍一下pycharm运行和调试代码的功能如何使用。 代码运行 编…...

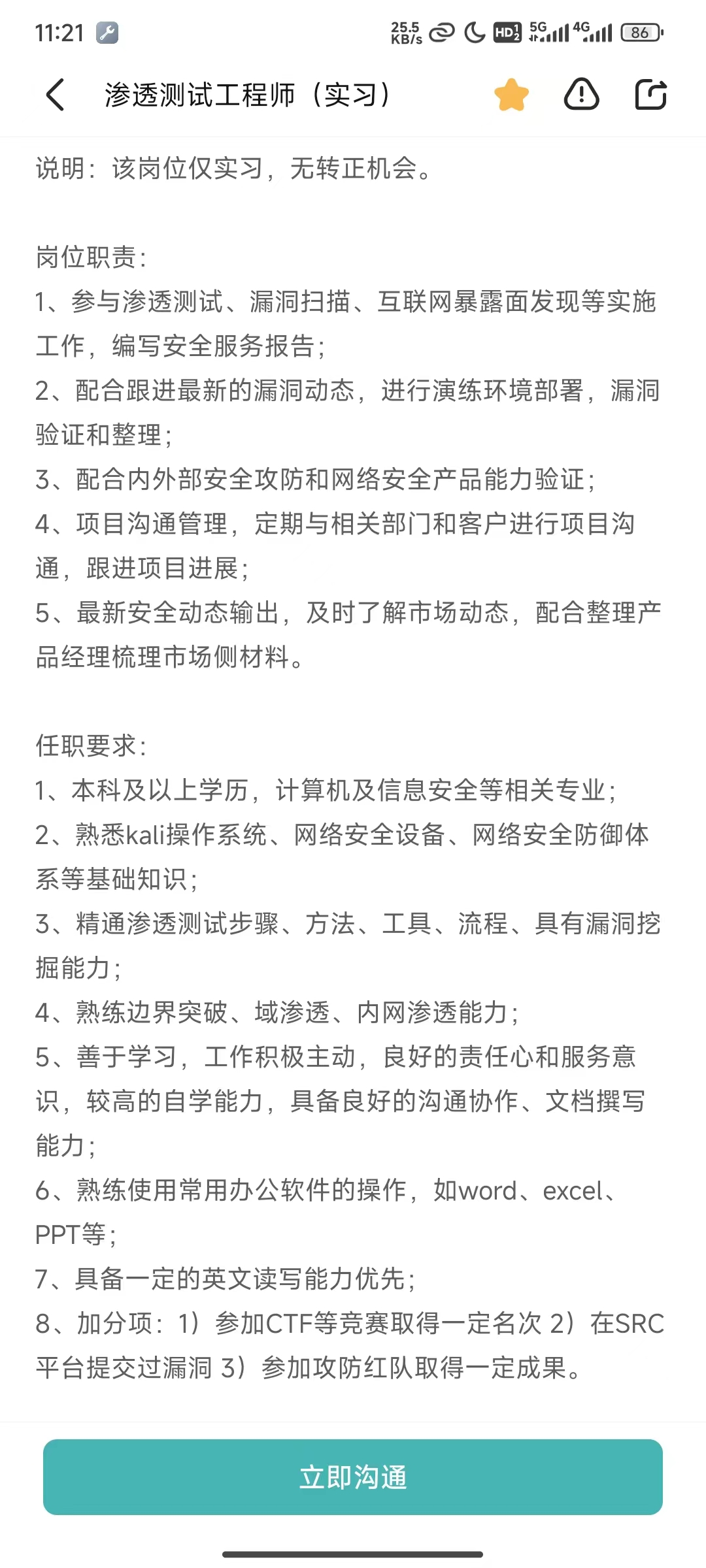

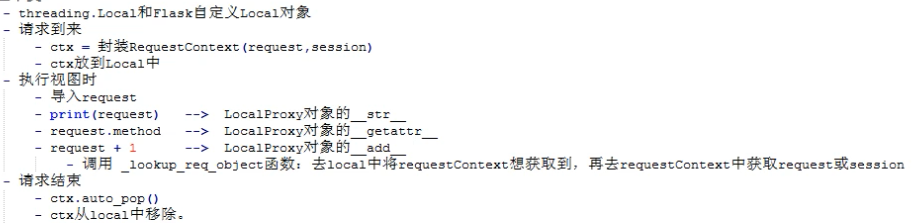

flask基础学习

一、Python之flask、Django、Tornado框架 一)django 主要是用来搞快速开发的,他的亮点就是快速开发,节约成本。 正常的并发量不过10000,如果要实现高并发的话,就要对django进行二次开发,比如把整个笨重的框…...

【SSM详细教程】-04-Spring基于注解的组件扫描

精品专题: 01.《C语言从不挂科到高绩点》课程详细笔记 https://blog.csdn.net/yueyehuguang/category_12753294.html?spm1001.2014.3001.5482https://blog.csdn.net/yueyehuguang/category_12753294.html?spm1001.2014.3001.5482 02. 《SpringBoot详细教程》课…...

Keepalived:构建高可用性的秘密武器

Keepalived:构建高可用性的秘密武器 在现代的IT环境中,高可用性是确保业务连续性和用户体验的关键要素。一旦系统出现故障或停机,企业可能会面临巨大的经济损失和声誉损害。因此,实施高可用性解决方案至关重要。Keepalived作为一…...

【C++刷题】力扣-#228-汇总区间

题目描述 给定一个整数数组 nums,返回所有唯一的区间,这些区间包含数组中的每个数字,形式为 [a, b],其中 a 和 b 是数字的最小和最大值。 示例 示例 1: 输入: nums [0,1,2,4,5,7] 输出: [["0,2"],["4,5"],…...

交通银行核心系统分布式实践

1、背景:客户需求和痛点 交通银行已有核心ECIF、贷记卡核心、借记卡新核心等数百套系统上线OceanBase分布式数据库。其中,贷记卡(俗称信用卡)属于 A类核心业务系统,支撑了信用卡授权、用卡、额度、账务等核心业务功能,约7千万卡量,日交易量和数据量都在千万级别。 交通银行…...

深入剖析:.Net8 引入非root用户运行的新特性提升应用安全性

在云原生的时代,容器化技术如Docker和Kubernetes已经成为现代软件开发的重要基石。随着.Net8的发布,微软进一步优化了这些环境的支持,特别是在提升容器应用安全性方面迈出了重要一步。本文将深入探讨.Net8中非根用户功能的新增特性࿰…...

多签机制简明理解及实例说明

目录 Multisignature机制简明理解及实例说明 Multisignature机制中的公钥、私钥、Nonce及签名验签详解 加密货币托管账户的多重签名机制 Multisignature机制简明理解及实例说明 一、基本概念 Multisignature(多重签名)机制是一种先进的加密技术,它允许一笔交易必须由多…...

PCL 点云配准 LM-ICP算法(精配准)

目录 一、概述 1.1原理 1.2实现步骤 1.3应用场景 二、代码实现 2.1关键函数 2.1.1 法线计算函数 2.1.2 执行 LM-ICP 函数 2.2完整代码 三、实现效果 PCL点云算法汇总及实战案例汇总的目录地址链接: PCL点云算法与项目实战案例汇总(长期更新&a…...

Mac 编译 Unreal 源码版本

在Mac上编译Unreal Engine源码需要遵循以下步骤: 安装必要的依赖项: Xcode Python(建议使用2.7版本) Java(使用JDK 8) CMake Ninja SVN(用于获取某些依赖项) 获取Unreal Engi…...

开源vGPU方案 HAMi实现细粒度GPU切分——筑梦之路

前言 为什么需要 GPU 共享、切分等方案? 在使用GPU的过程中我们会发现,直接在裸机环境使用,都可以多个进程共享 GPU,怎么到 k8s 环境就不行了? 1. 资源感知 在 k8s 中资源是和节点绑定的,对于 GPU 资源…...

性能测试工具JMeter

本次使用的博客系统的url: http://8.137.19.140:9090/blog_edit.html 1. JMeter介绍 环境要求:要求java,jdk版本大于8; Apache JMeter 是 Apache 组织基于 Java 开发的压⼒测试⼯具,⽤于对软件做性能测试;…...

Kubernetes ETCD的恢复与备份

在 Kubernetes 中,ETCD 扮演着至关重要的角色: 1. 集群状态存储 2. 服务发现 3. 配置管理 4. 分布式锁和协调 5. 故障恢复 ETCD 存储了 Kubernetes 集群中所有的状态信息,包括节点、Pod、Service、ConfigMap、Secrets 等。ETCD 支持服务发现…...

笔记整理—linux网络部分(2)Linux网络框架

前文说过,在OSI中将网络分为7层,这是理论上将其分为7层,但实际上可以将其分为4层。如TCP协议就是将其分为4层。理论只是提出一种指导意见,但不是行业范本。 驱动层只关系有没有接到包,不关心包经过多少次转发ÿ…...

深度学习500问——Chapter17:模型压缩及移动端部署(5)

文章目录 17.9.5 ShuffleNet- v1 17.9.6 ShuffleNet- v2 17.10 现有移动端开源框架及其特点 17.10.1 NCNN 17.10.2 QNNPACK 17.9.5 ShuffleNet- v1 ShuffleNet 是Face团队提出的,晚于MobileNet两个月在arXiv上公开《ShuffleNet: An Extremely Efficient…...

分布式ID多种生成方式

分布式ID 雪花算法(时间戳41机器编号10自增序列号10) 作用:希望ID按照时间进行有序生成 原理: 即一台带有编号的服务器在毫秒级时间戳内生成带有自增序号的ID,这个ID保证了自增性和唯一性 雪花算法根据结构的生成ID个数的上线时…...

时间序列预测(六)——循环神经网络(RNN)

目录 一、RNN的基本原理 1、正向传播(Forward Pass): 2、计算损失(Loss Calculation) 3、反向传播——反向传播通过时间(Backpropagation Through Time,BPTT) 4、梯度更新&…...

Day2算法

Day2算法 1.算法的基本概念 算法: 对特定问题求解步骤的一种描述,他叔指令的有限序列,其中的每条指令表示一个或多个操作。 算法的特性: 1.有穷性: 一个算法必须总在执行有穷步之后结束,且每一步都可…...

Linux应用开发之网络套接字编程(实例篇)

服务端与客户端单连接 服务端代码 #include <sys/socket.h> #include <sys/types.h> #include <netinet/in.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <arpa/inet.h> #include <pthread.h> …...

JavaSec-RCE

简介 RCE(Remote Code Execution),可以分为:命令注入(Command Injection)、代码注入(Code Injection) 代码注入 1.漏洞场景:Groovy代码注入 Groovy是一种基于JVM的动态语言,语法简洁,支持闭包、动态类型和Java互操作性,…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

React hook之useRef

React useRef 详解 useRef 是 React 提供的一个 Hook,用于在函数组件中创建可变的引用对象。它在 React 开发中有多种重要用途,下面我将全面详细地介绍它的特性和用法。 基本概念 1. 创建 ref const refContainer useRef(initialValue);initialValu…...

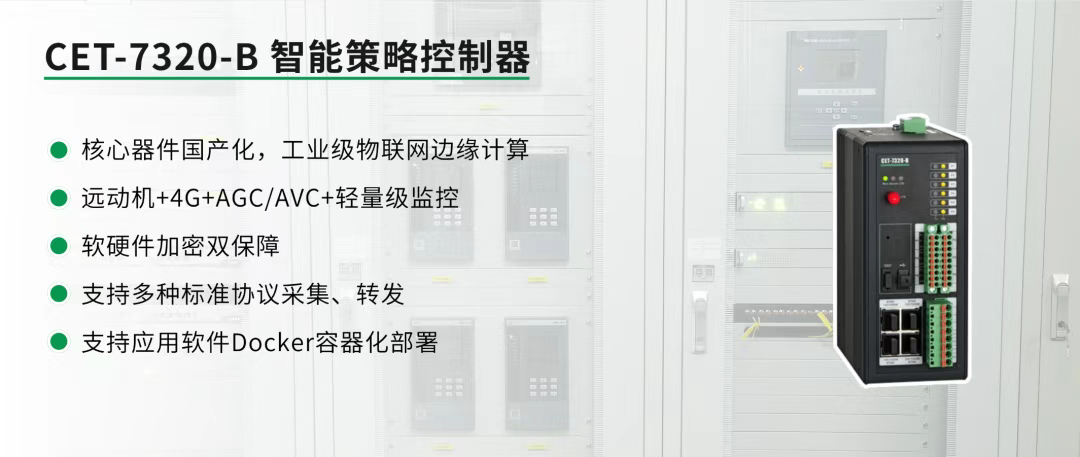

屋顶变身“发电站” ,中天合创屋面分布式光伏发电项目顺利并网!

5月28日,中天合创屋面分布式光伏发电项目顺利并网发电,该项目位于内蒙古自治区鄂尔多斯市乌审旗,项目利用中天合创聚乙烯、聚丙烯仓库屋面作为场地建设光伏电站,总装机容量为9.96MWp。 项目投运后,每年可节约标煤3670…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

令牌桶 滑动窗口->限流 分布式信号量->限并发的原理 lua脚本分析介绍

文章目录 前言限流限制并发的实际理解限流令牌桶代码实现结果分析令牌桶lua的模拟实现原理总结: 滑动窗口代码实现结果分析lua脚本原理解析 限并发分布式信号量代码实现结果分析lua脚本实现原理 双注解去实现限流 并发结果分析: 实际业务去理解体会统一注…...

SpringTask-03.入门案例

一.入门案例 启动类: package com.sky;import lombok.extern.slf4j.Slf4j; import org.springframework.boot.SpringApplication; import org.springframework.boot.autoconfigure.SpringBootApplication; import org.springframework.cache.annotation.EnableCach…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...

USB Over IP专用硬件的5个特点

USB over IP技术通过将USB协议数据封装在标准TCP/IP网络数据包中,从根本上改变了USB连接。这允许客户端通过局域网或广域网远程访问和控制物理连接到服务器的USB设备(如专用硬件设备),从而消除了直接物理连接的需要。USB over IP的…...