常见SQL注入攻击示例与原理及其防御措施

SQL 注入(SQL Injection)是一种代码注入技术,用于攻击数据驱动的应用程序,主要通过在输入字段或 URL 查询参数中插入恶意 SQL 语句来实现。攻击者利用应用程序对用户输入数据的未充分验证或过滤,将恶意 SQL 语句注入到后端数据库引擎执行。

工作原理

SQL 注入攻击的工作原理是利用输入字段或 URL 参数,将恶意 SQL 语句插入到应用程序的查询中。由于应用程序在执行 SQL 查询时,直接将用户输入的数据拼接到查询字符串中,未经充分验证或转义,攻击者可以通过构造特定的输入,使数据库执行意外的 SQL 语句。

攻击示例

假设有一个简单的登录表单,用户输入用户名和密码,后端代码如下:

username = request.POST['username']

password = request.POST['password']query = f"SELECT * FROM users WHERE username='{username}' AND password='{password}'"

如果用户输入的用户名是 admin' --,密码是任意字符串,那么生成的 SQL 查询将是:

SELECT * FROM users WHERE username='admin' --' AND password='somepassword'

由于 -- 是 SQL 中的注释符号,后面的内容将被忽略,因此查询简化为:

SELECT * FROM users WHERE username='admin'

这样,攻击者可以通过输入 admin' -- 作为用户名,绕过密码验证,直接获取管理员权限。

危害

SQL 注入攻击的危害可能包括:

- 数据泄露:攻击者可以访问、修改或删除数据库中的敏感数据。

- 数据篡改:攻击者可以插入虚假数据或修改现有数据。

- 权限提升:攻击者可以获取高权限用户的访问权限。

- 拒绝服务:攻击者可以通过执行复杂的查询或命令使数据库过载,导致应用程序无法正常工作。

以上是SQL 注入的的简单示例来帮助理解,但它在实际应用中会更加复杂和隐蔽。下面是一些其他类型的 SQL 注入示例

示例 1:盲注(Blind SQL Injection)

盲注是指攻击者无法直接从应用程序的响应中看到 SQL 查询的结果,但仍然可以通过应用程序的响应来推断数据库中的信息。

例子

假设有一个查询,根据用户 ID 返回用户是否存在:

user_id = request.GET['user_id']

query = f"SELECT EXISTS(SELECT * FROM users WHERE user_id='{user_id}')"

result = cursor.execute(query).fetchone()[0]

攻击者可以构造以下输入来推断数据库中的信息:

1' AND (SELECT LENGTH(password) FROM users WHERE username='admin') > 8 --

如果应用程序返回 True,则攻击者可以推断出 admin 用户的密码长度大于 8。通过逐步增加字符长度,攻击者可以推断出密码的准确长度。接下来,攻击者可以通过逐字符匹配来猜测密码的实际内容。

示例 2:时间延迟注入(Time-Based Blind SQL Injection)

时间延迟注入是指攻击者通过在 SQL 查询中插入时间延迟函数,根据应用程序响应的时间来推断数据库中的信息。

例子

假设有一个查询,根据用户 ID 返回用户是否存在:

user_id = request.GET['user_id']

query = f"SELECT EXISTS(SELECT * FROM users WHERE user_id='{user_id}')"

result = cursor.execute(query).fetchone()[0]

攻击者可以构造以下输入来根据响应时间推断数据库中的信息:

1' AND IF(LENGTH(password) > 8, SLEEP(5), 0) --

如果 admin 用户的密码长度大于 8,数据库将延迟 5 秒后返回结果。攻击者可以通过这种方法逐步推断出密码的长度和内容。

示例 3:联合查询注入(Union-Based SQL Injection)

联合查询注入是指攻击者通过构造联合查询,将恶意查询的结果与合法查询的结果合并,从而获取额外的数据。

例子

假设有一个查询,根据用户 ID 返回用户信息:

user_id = request.GET['user_id']

query = f"SELECT username, email FROM users WHERE user_id='{user_id}'"

result = cursor.execute(query).fetchall()

攻击者可以构造以下输入来获取所有用户的信息:

1' UNION SELECT username, password FROM users --

这个查询将返回 users 表中所有用户的用户名和密码。

示例 4:堆叠查询注入(Stacked Queries Injection)

堆叠查询注入是指攻击者通过在 SQL 查询中插入多个查询语句,执行额外的恶意操作。

例子

假设有一个查询,根据用户 ID 更新用户的邮箱:

user_id = request.GET['user_id']

new_email = request.POST['email']

query = f"UPDATE users SET email='{new_email}' WHERE user_id='{user_id}'"

cursor.execute(query)

攻击者可以构造以下输入来执行额外的恶意操作:

test@example.com'; DROP TABLE users; --

这个查询将删除 users 表中的所有数据。

防范措施

为了防止 SQL 注入攻击,可以采取以下措施:

-

使用参数化查询(Prepared Statements):这是最有效的防范措施。参数化查询通过将用户输入的数据与 SQL 语句分离,确保用户输入的数据仅作为数据处理,而不是 SQL 命令的一部分。

query = "SELECT * FROM users WHERE username=? AND password=?" cursor.execute(query, (username, password)) -

输入验证和过滤:对用户输入进行严格的验证和过滤,拒绝任何不符合预期格式的输入。

def is_valid_username(username):return re.match(r'^[a-zA-Z0-9]+$', username) -

最小权限原则:数据库用户应被授予完成其工作所需的最小权限,避免使用具有超级用户权限的账户连接数据库。

-

错误信息隐藏:在生产环境中,避免向用户暴露详细的错误信息,减少攻击者获取系统信息的机会。

-

使用安全编码实践:遵循安全的编码实践,定期进行安全审查和代码审计。

SQL 注入是一种常见的安全漏洞,攻击者通过输入恶意 SQL 语句来操纵数据库查询。防范 SQL 注入的关键是使用参数化查询、输入验证和过滤、实施最小权限原则,并遵循安全编码实践。

不过虽然前面提供的例子和解释已经涵盖了大部分常见的 SQL 注入技术和防范措施,但还有许多其他相关的内容和细节值得进一步探讨。以下是一些额外的内容和注意事项:

1. 不同数据库的差异

不同的数据库管理系统(DBMS)在 SQL 语法和内置函数方面可能有所不同,这也影响了 SQL 注入攻击的实施和防范。例如:

- MySQL、PostgreSQL 和 SQL Server 在注释符号、字符串连接方式、时间延迟函数等方面有所不同。

- Oracle 在某些情况下可能需要使用特殊的 SQL 语法来进行注入攻击。

了解特定数据库的特性可以帮助开发者和安全人员更好地防范 SQL 注入攻击。

2. 防御机制的高级应用

- 基于规则的防护:使用 Web 应用防火墙(WAF)等工具,通过定义特定规则来检测和阻止 SQL 注入攻击。

- 安全开发框架:使用安全的开发框架(如 OWASP 提供的工具和框架)来帮助开发者编写安全的代码。

- 数据库安全配置:启用数据库的安全特性,如安全模式、日志记录、审计等,以增强整体安全性。

3. 特定应用场景的挑战

- ORM 框架:使用对象关系映射(ORM)框架(如 Django ORM、Hibernate 等)可以减少 SQL 注入的风险,但仍然需要小心处理原始 SQL 查询。

- 存储过程:虽然存储过程可以减少 SQL 注入的风险,但仍需确保存储过程中的参数处理是安全的。

- 动态查询:在动态生成 SQL 查询时,特别需要注意避免将用户输入直接拼接到查询字符串中。

4. 攻击和防御的演变

- 自动化工具:攻击者可以使用自动化工具来尝试 SQL 注入攻击,而防御者也可以使用自动化工具来检测和阻止这些攻击。

- 社交工程:攻击者可能会结合社交工程技术,诱使开发者或管理员执行恶意操作,从而绕过安全措施。

5. 新兴威胁和挑战

- 多层漏洞:攻击者可能会结合多种漏洞(如 XSS、CSRF、文件上传漏洞等)进行复杂攻击,从而绕过简单的 SQL 注入防御。

- 云计算和大数据:随着云计算和大数据技术的发展,数据库的规模和复杂性增加,也给 SQL 注入防御带来了新的挑战。

6. 安全性测试

- 渗透测试:定期进行渗透测试,以发现和修复潜在的 SQL 注入漏洞。

- 代码审查:定期进行代码审查,确保所有 SQL 查询都是安全的。

- 安全培训:对开发者和运维人员进行安全培训,提高他们的安全意识和技能。

相关文章:

常见SQL注入攻击示例与原理及其防御措施

SQL 注入(SQL Injection)是一种代码注入技术,用于攻击数据驱动的应用程序,主要通过在输入字段或 URL 查询参数中插入恶意 SQL 语句来实现。攻击者利用应用程序对用户输入数据的未充分验证或过滤,将恶意 SQL 语句注入到…...

Node.js 中的 WebSocket 底层实现

WebSockets 是一种网络通信协议,可实现双向客户端-服务器通信。 WebSockets 通常用于需要即时更新的应用程序,使用 HTTP 之上的持久双工通道来支持实时交互,而无需持续进行连接协商。服务器推送是 WebSockets 的众多常见用例之一。 本文首先…...

MySQl数据库的基本操作

1.1创建数据库 使用CREATE DATABASE语句可以轻松创建MySQL数据库,语法如下: CREATE DATABASE 数据库名; 例:创建fruitsales数据库 CREATE DATABASE fruitsales;1.2 查看数据库 使用SHOW语句查看当前服务器下所有已经存在的数据库 SHOW DAT…...

Egg.js 项目的合理 ESLint 配置文件模板

Egg.js 项目的合理 ESLint 配置文件模板 安装依赖 npm install eslint babel/eslint-parser eslint-plugin-import eslint-plugin-promise eslint-plugin-node --save-dev extends: 扩展了 eslint-config-egg 以及其他一些常用的插件配置。 parser: 使用 babel/eslint-parse…...

算法专题七: 分治归并

目录 1. 排序数组2. 交易逆序对的总数3. 计算右侧小于当前元素的个数4. 翻转对 1. 排序数组 算法思路: 本道题使用归并的思路进行排序, 先讲数组分为左右两个区间, 然后合并两个有序数组. class Solution {vector<int> tmp; public:vector<int> sortArray(vector&…...

一个基于vue功能强大的表格组件--vxe-table的二次封装

基础使用 一个基于 vue 的 PC 端表格组件,支持增删改查、虚拟滚动、懒加载、快捷菜单、数据校验、树形结构、打印导出、表单渲染、数据分页、虚拟列表、模态窗口、自定义模板、渲染器、贼灵活的配置项、扩展接口等… <vxe-grid v-bind"gridOptions1"…...

CSS网页布局(重塑网页布局)

一、实现两列布局 许多网站有一些特点,如页面顶部放置一个大的导航或广告条,右侧是链接或图片,左侧放置主要内容,页面底部放置版权信息等。 一般情况,此类网页布局的两列都有固定的宽度,而且从内容上很容易…...

计算机网络:数据链路层 —— 以太网(Ethernet)

文章目录 局域网局域网的主要特征 以太网以太网的发展100BASE-T 以太网物理层标准 吉比特以太网载波延伸物理层标准 10吉比特以太网汇聚层交换机物理层标准 40/100吉比特以太网传输媒体 局域网 局域网(Local Area Network, LAN)是一种计算机网络&#x…...

考研前所学c语言02(2024/10/16)

1.一个十进制的数转化为二进制的就是不断除二取余,得到的余数从下到上取 比如123: 结果为: 同理其他的十进制转八进制,十六进制就除八,除十六即可 再比如123转十六进制: 因为余数是11,十六进…...

R语言绘图——坐标轴及图例

掌握坐标轴与图例的设置与调整,对于提升数据可视化的清晰度和可读性至关重要。通过这些工具,可以有效地传达数据背后的故事,提高图表的表现力。 0x01 坐标轴 一、坐标轴的设置 1、修改坐标轴的标签 在ggplot2中,坐标轴是根据数…...

JDK中socket源码解析

目录 1、Java.net包 1. Socket通信相关类 2. URL和URI处理类 3. 网络地址和主机名解析类 4. 代理和认证相关类 5. 网络缓存和Cookie管理类 6. 其他网络相关工具类 2、什么是socket? 3、JDK中socket核心Api 4、核心源码 1、核心方法 2、本地方法 3、lin…...

Ansible自动化运维项目实战指南

Ansible自动化运维项目实战指南 在当今快速发展的IT环境中,运维工作的复杂性和规模性日益增加,传统的手动运维方式已难以满足高效、可靠、可重复性的需求。Ansible作为一款开源的自动化运维工具,凭借其简单易用、无需代理、基于SSH的架构特性…...

MySQL【知识改变命运】10

联合查询 0.前言1.联合查询在MySQL里面的原理2.练习一个完整的联合查询2.1.构造练习案例数据2.2 案例:⼀个完整的联合查询的过程2.2.1. 确定参与查询的表,学⽣表和班级表2.2.2. 确定连接条件,student表中的class_id与class表中id列的值相等2.…...

)

Java学习教程,从入门到精通, Java 基础语法(4)

1、Java 基础语法 一、Java 简介与开发环境搭建 Java 简介:Java 是一种面向对象的编程语言,具有跨平台、安全、稳定等特点。Java 主要应用于企业级应用、Android 应用开发、大数据处理等领域。开发环境搭建:搭建 Java 开发环境需要安装 JDK…...

反编译工具-Jclasslib的使用,与Java方法调用的探索

这里写目录标题 前言IDEA下查看字节码的两种方法使用idea自带的插件工具安装插件 为什么没有看出方法调用关系原因分析工厂举例 知识补充语言java可移植性 总结 前言 画时序图的时候,我想验证下方法的调用是否写的正确。方法调用不仅涉及到程序的基本逻辑流程&#…...

力扣 简单 876.快慢指针

文章目录 题目介绍题解 题目介绍 题解 class Solution {public ListNode middleNode(ListNode head) {ListNode slow head, fast head;while(fast ! null && fast.next ! null){slow slow.next;fast fast.next.next;}return slow;} }...

FineReport 计算同比增长

1、数据库查询 SELECTt1.年,t1.月,t1.总金额 AS 同期金额,t1.仓库名称,t2.总金额 AS 上期金额 FROMtest t1LEFT JOIN test t2 ON ( t1.年 t2.年 1 ) AND t1.月 t2.月 AND t1.仓库名称 t2.仓库名称2、配置字段 月份字段加后缀 月 数据列加后缀 计算同比增长率 if(LEN(B3)0 …...

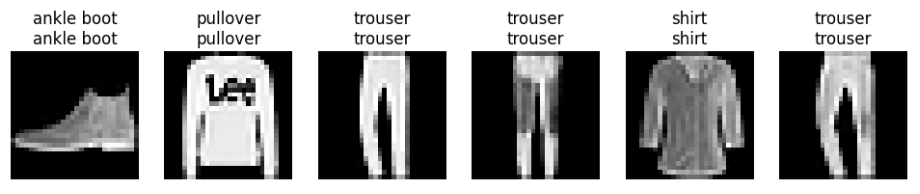

从0开始深度学习(12)——多层感知机的逐步实现

依然以Fashion-MNIST图像分类数据集为例,手动实现多层感知机和激活函数的编写,大部分代码均在从0开始深度学习(9)——softmax回归的逐步实现中实现过 1 读取数据 import torch from torchvision import transforms import torchv…...

如何利用OpenCV和yolo实现人脸检测

在之前的blog里面,我们有介绍OpenCV和yolo的区别,本文就人脸检测为例,分别介绍下OpenCV和yolo的实现方式。 OpenCV实现人脸检测 一、安装 OpenCV 首先确保你已经安装了 OpenCV 库。可以通过以下方式安装: 使用包管理工具安装&…...

015集——c# 实现CAD excel交互(CAD—C#二次开发入门)

第一步:添加引用 程序集—>扩展 namespace WindowsFormsApp2 {public partial class Form1 : Form{public Form1(){InitializeComponent();}private void Form1_Load(object sender, EventArgs e){}private void 获取当前excel_Click(object sender, EventArgs e…...

在鸿蒙HarmonyOS 5中实现抖音风格的点赞功能

下面我将详细介绍如何使用HarmonyOS SDK在HarmonyOS 5中实现类似抖音的点赞功能,包括动画效果、数据同步和交互优化。 1. 基础点赞功能实现 1.1 创建数据模型 // VideoModel.ets export class VideoModel {id: string "";title: string ""…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

ETLCloud可能遇到的问题有哪些?常见坑位解析

数据集成平台ETLCloud,主要用于支持数据的抽取(Extract)、转换(Transform)和加载(Load)过程。提供了一个简洁直观的界面,以便用户可以在不同的数据源之间轻松地进行数据迁移和转换。…...

【Zephyr 系列 10】实战项目:打造一个蓝牙传感器终端 + 网关系统(完整架构与全栈实现)

🧠关键词:Zephyr、BLE、终端、网关、广播、连接、传感器、数据采集、低功耗、系统集成 📌目标读者:希望基于 Zephyr 构建 BLE 系统架构、实现终端与网关协作、具备产品交付能力的开发者 📊篇幅字数:约 5200 字 ✨ 项目总览 在物联网实际项目中,**“终端 + 网关”**是…...

Spring AI 入门:Java 开发者的生成式 AI 实践之路

一、Spring AI 简介 在人工智能技术快速迭代的今天,Spring AI 作为 Spring 生态系统的新生力量,正在成为 Java 开发者拥抱生成式 AI 的最佳选择。该框架通过模块化设计实现了与主流 AI 服务(如 OpenAI、Anthropic)的无缝对接&…...

Spring数据访问模块设计

前面我们已经完成了IoC和web模块的设计,聪明的码友立马就知道了,该到数据访问模块了,要不就这俩玩个6啊,查库势在必行,至此,它来了。 一、核心设计理念 1、痛点在哪 应用离不开数据(数据库、No…...

云原生玩法三问:构建自定义开发环境

云原生玩法三问:构建自定义开发环境 引言 临时运维一个古董项目,无文档,无环境,无交接人,俗称三无。 运行设备的环境老,本地环境版本高,ssh不过去。正好最近对 腾讯出品的云原生 cnb 感兴趣&…...

适应性Java用于现代 API:REST、GraphQL 和事件驱动

在快速发展的软件开发领域,REST、GraphQL 和事件驱动架构等新的 API 标准对于构建可扩展、高效的系统至关重要。Java 在现代 API 方面以其在企业应用中的稳定性而闻名,不断适应这些现代范式的需求。随着不断发展的生态系统,Java 在现代 API 方…...

Qt 事件处理中 return 的深入解析

Qt 事件处理中 return 的深入解析 在 Qt 事件处理中,return 语句的使用是另一个关键概念,它与 event->accept()/event->ignore() 密切相关但作用不同。让我们详细分析一下它们之间的关系和工作原理。 核心区别:不同层级的事件处理 方…...