资产安全加固的面试点

资产加固

资产管理属于蓝队前期要做的事情,首先客户单位对他自身的单位资产有一定的了解哪些资产的优先级和重要程度等等,所以开始要做相关的资产梳理,对客户单位进行统计,梳理,分析,找到哪些点是可以授权的

资产梳理

安全防护设备资产梳理

防御蓝队需清晰每台安全防护设备基本功能(系统的名称,设备的型号,系统的规则库、病毒库的版本号是否最新、IP地址、授权日期以及相关负责人等信息),有效期,厂家联络人,监管运维管理技术人员,机器设备责任者,运转状况,安全防护区域,是不是须要更新等状况开展合理整理和查验,并对存有的有关难题立即商议处理。若有条件公司可购入新式网络安全产品开展布署。

对外开放服务项目资产梳理

对外开放服务项目资产是蓝队紧密的侧重点。可对目前的应用服务器进合理归类,清晰服务器主机种类及版本信息,网站系统功能,系统软件间相关性,网站资产网站域名,ip详细地址,服务器端口,开发框架,分布式数据库种类及版本信息,网站服务器地理位置方向,使用人、管理者、责任者名字,联系电话等。

业务资源梳理

我们首要先梳理我们的业务资源,比如业务资源系统的名称,业务资源类型是web、app?,其次我们要知道其业务所部署服务器的类型版本,域名/IP、服务器端口、中间件、数据库、开发的框架、部署的位置,相关负责人的联系方式

风险梳理

账号权限风险(大量的弱口令,默认账号密码)

解决:其中包括了禁止共享账号、权限合理划分、删除无关账号、以及弱口令、口令强度的梳理排查,确保使用者符合最小授权原则。

互联网风险(开放式的,主要是web的漏洞为主)

解决:冗余资产、余资产指企业未能正式投入使用,但仍然占用系统资源运行的系统。通常包括旧版本的系统、旧数据库、测试环境等,由于阮余系统缺少人员的管理和维护,导致存在许多潜在安全风险,包括但不限于版本漏洞、弱口令、功能逻辑漏洞等。扫描并修复所有互联网业务系统及服务器的高、中危风险。对开发端口进行梳理,非必要的服务端口进行关闭

后台目录风险(也是web层面的,像目录遍历等)

开放不必要的后台目录可能会造成信息泄露或者源码泄露。在经过攻击者精心利用下可能会造成一些不必要的麻烦。所以可以在资产梳理的时候对后台开放目录进行整理,关闭不必要的目录。 dirsearch目录扫描

旁站风险( 放在同一个服务器上的两个站点 ,我想攻击B站点但B站点防护的很好但他有一个旁站A站点这时候把A站点拿下,以A站点为切入口拿下整个服务器权限)

C段风险(局域网的同一网段里面,攻击方可能进行扫描,当别的C端也有相关的漏洞这个时候就可以上传木马)

端口风险(每一个端口对应一个服务或者站点,对于没有必要的端口可以关闭)

作为一个网站,端口开放的情况也就意味着访问者能访问的情况。有一些敏感端口的开放无疑会造成一些重大风险,例3306,21,21端口,所以端口检测也是资产梳理的一个重大任务。工具namp,TCP全端口扫描。

暴露面收敛梳理(社交平台上发布一些信息,红队可能会对其进行收集)

公众号、小程序、移动app等等

信息收集方法

子域名收集:

在线子域名收集网站:https://phpinfo.me/domain/ Layer子域名挖掘机 子域名枚举:oneforall

挖洞必备的搜索引擎:谷歌,百度

网站:fofa,shodan

后台目录收集:

御剑后台扫描工具 目录构造(fuzz发姊)

后台地址收集:

1、手动尝试通用的后台如:域名/admin、域名/Admin、域名/user/admin

具有中国特色的后台:域名/管理员、域名/系统管理、域名/超级管理。

2.网页下方可能会有“后台登录”的链接。

字典查找:也可以去下些别人收集的字典…配合wwwscan 啊D黑客动画巴明小子旁注之类

的工具去扫描…不过成功机率不是很高(一般管理都是根据自己的习惯乱写的)当

然扫下总有好处的…说不定就会扫到后台或上传路径…

指纹识别:

在线指纹识别Whatweb:http://whatweb.bugscaner.com/look/

C段和旁站的概念

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

旁站的概念:

旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

在线c段|旁站查询#1:http://finger.tidesec.com/

端口扫描:

Nmap 御剑高速TCP全端口扫描工具

其他资产:

微信公众号,手机APP,天眼查

ip地址分类

IP地址是一个32位的二进制数,通常被分割为4个“8位二进制数”(也就是4个字节)。

IP地址通常用“点分十进制”表示成(a.b.c.d)的形式,其中,a,b,c,d都是0~255之间的十进制整数。例:点分十进IP地址(100.4.5.6),实际上是32位二进制数(01100100.00000100.00000101.00000110)。

为了方便管理,在很早的时候IP地址,一共分成了5类,范围分别如下:

A类IP:从0.0.0.0 – 127.255.255.255,共有16777216个IP

B类IP:从128.0.0.0 – 191.255.255.255,共有65536个IP

C类IP:从192.0.0.0 – 223.255.255.255,共有256个IP

D类IP:从224.0.0.0 – 239.255.255.255

E类IP:从2240.0.0.0 – 255.255.255.255

内网ip

内网IP(或者叫私网ip)其实是ABC三类地址中保留出的地址段,专门用作内网通讯。

A类地址:10.0.0.0~10.255.255.255

B类地址:172.16.0.0 ~172.31.255.255

C类地址:192.168.0.0~192.168.255.255

判断一个地址是否为内网,只要看下其是否在上面的ABC三类私网地址所在的范围即可。

外网ip

等同于公网ip。除了私网ip之外,其余统称为公网ip,这些ip可以在互联网设备上正常传输。

出口ip与入口ip

通常来说,访问他人提供的服务需要我们提供给对方我们的出口ip;他人访问我们的服务需要对方提供给我们对方的出口ip。

出口ip与入口ip不一定是同一个地址。

1)出口ip

目的地址为私网ip的数据包无法在互联网上传输。当目的地址为公网ip,源地址(发起请求的设备地址)为内网时,数据包能够顺利到达服务器,但服务器无法将响应数据报回复回来(服务器回复的数据报的目的地址是内网地址)。故为了使内网的笔记本/服务器能够正常访问到互联网的资源,网络设备会将私网设备发出的请求转换为外网ip。

查看自己的出口ip:

curl ifconfig.me

curl ipinfo.io/ip

curl ip.sb

curl icanhazip.com

curl http://icanhazip.com

curl http://ip.3322.net

curl https://httpbin.org/ip

curl -s http://httpbin.org/ip

最终具体请以网络部的通知为准。

当需要与第三方合作时,如果需要访问对方的服务,则一般需要告知对方我们的出口ip,方便对方进行访问授权。

入口ip

入口ip指的是你作为被访问端(server端),接收来自其他人(client端)的访问。即client端使用哪个地址来访问你的服务。

可以通过ping域名等方式得到。

当需要与第三方合作时,如果需要对方访问到自己的服务,则需要告知对方一个可访问的地址。并且授权对方的网络设备ip(对方的出口ip)允许访问我们的服务

Linux系统加固

控制系统账户: 系统账户默认存放在cat /etc/passwd中,你可以手动查询用户信息,我们直接除了Root账户需要登录以外,其他的账户全部设置为禁止登录。

使用 passwd -l 用户名 锁定用户登录,如下我们写BASH脚本批量的完成这个过程。

#!/bin/bashfor temp in `cut -d ":" -f 1 /etc/passwd | grep -v "root"`

dopasswd -l $temp

done

修改口令生存期: 口令生存期,即用户密码的过期时间,默认在cat /etc/login.defs | grep "PASS" 中存储着,我们需要把这个时间改小,如下配置即可。

[root@localhost ~]# vim /etc/login.defs# Password aging controls:

#

# PASS_MAX_DAYS Maximum number of days a password may be used.

# PASS_MIN_DAYS Minimum number of days allowed between password changes.

# PASS_MIN_LEN Minimum acceptable password length.

# PASS_WARN_AGE Number of days warning given before a password expires.

#

PASS_MAX_DAYS 90 # 新建用户密码最长使用天数

PASS_MIN_DAYS 0 # 新建用户密码最短使用天数

PASS_MIN_LEN 7 # 新建用户密码到期提示天数

PASS_WARN_AGE 10 # 最小密码长度

设置口令复杂度: 设置新建用户时输入的口令复杂程度,该配置默认在cat /etc/pam.d/system-auth 文件中存放。

[root@localhost ~]# vim /etc/pam.d/system-auth#%PAM-1.0

# This file is auto-generated.

# User changes will be destroyed the next time authconfig is run.password required pam_cracklib.so try_first_pass retry=3 dcredit=-1 lcredit=-1 ucredit=-1 ocredit=-1 minlen=10

在上方文件中添加如下一行配置,其含义是至少包含一个数字、一个小写字母、一个大写字母、一个特殊字符、且密码长度>=10

限制登录超时: 限制用户登陆成功后的等待时间,当用户终端无操作时则默认断开连接。

[root@localhost ~]# vim /etc/profileTMOUT=300

export TMOUT

限制TTY尝试次数: 该配置可以有效的防止,爆破登录情况的发生,其配置文件在cat /etc/pam.d/login中添加如下配置,这个方法只是限制用户从TTY终端登录,而没有限制远程登录。

[root@localhost ~]# vim /etc/pam.d/login#%PAM-1.0

auth required pam_tally2.so deny=3 lock_time=300 even_deny_root root_unlock_time=10[root@localhost ~]# pam_tally2 --user naizi查询远程登录次数

修改SSH远程端口: 修改SSH登录端口,这里可以修改为65534等高位端口,因为Nmap扫描器默认也就探测0-1024端口,这样能够有效的规避扫描。

[root@localhost ~]# vim /etc/ssh/sshd_config# If you want to change the port on a SELinux system, you have to tell

# SELinux about this change.

# semanage port -a -t ssh_port_t -p tcp #PORTNUMBER

#

Port 65534 # 登录端口改为65534

MaxAuthTries=3 # 密码最大尝试次数3[root@localhost ~]# systemctl restart sshd

[C:\Users]$ ssh root@192.168.1.30 6553

禁止Root用户登录: 首先创建一个普通用户naizi,然后配置好Sudo授权,需要时使用Sudo授权执行命令,禁止Root用户登录主机。

# --------------------------------------------------------------------------------------------

# 创建普通用户 naizi

[root@localhost ~]# useradd naizi

[root@localhost ~]# passwd naizi# --------------------------------------------------------------------------------------------

# 给普通用户添加Sudo授权

[root@localhost ~]# vim /etc/sudoers## The COMMANDS section may have other options added to it.

##

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

naizi ALL=(ALL) ALL

# --------------------------------------------------------------------------------------------

# 修改ROOT用户禁止登录系统

[root@localhost ~]# vim /etc/ssh/sshd_config

PermitRootLogin no[root@localhost ~]# systemctl restart sshd

除此之外,你可以通过指定那些被允许用来使用SSH的用户名,从而使得SSH服务更为安全。

[root@localhost ~]# vim /etc/ssh/sshd_configAllowUsers naizi admin # 指定允许登录的用户

AllowGroup naizi admin # 指定允许登录的用户组

登录警告提示: 通过修改 /etc/motd和/etc/issue.net来实现弹出警告提示框,当用户远程登陆以后就会提示以下的两行文字。

[root@localhost ~]# vim /etc/motd

[root@localhost ~]# vim /etc/issue.net-----------------------------------------------------------------------------------------------

Warning! If unauthorized, illegal login system, please exit immediately!!

Your system fingerprint has been recorded!!

-----------------------------------------------------------------------------------------------

限制Umask值: umask 值用于设置文件的默认属性,系统默认的Umask 值是0022,也就是U权限不动,G权限减去2,O权限减2,这里为了防止上传一句话木马,我们将系统的Umask值改为0777,也就是说,当用户新建任何文件的时候,其都不会具有(读写执行)权限,就算上传成功也不具有任何权限。

[root@localhost ~]# echo "umask 0777" >> /etc/bashrc

[root@localhost ~]# touch test1

[root@localhost ~]# mkdir test2

[root@localhost ~]#

[root@localhost ~]# ls -lh

total 0

----------. 1 root root 0 Aug 25 05:46 test1

d---------. 2 root root 6 Aug 25 05:46 test2

锁定系统文件: 锁定文件是Linux系统中最为强大的安全特性,任何用户(即使是root),都无法对不可修改文件进行写入、删除、等操作,我们将一些二进制文件设置为只读模式,能够更好的防止系统被非法篡改或注入恶意代码,一般情况下/sbin 和/usr/lib两个目录内容能被设置为不可改变。

[root@localhost sbin]# chattr +i /sbin/

[root@localhost sbin]# chattr +i /usr/sbin/

[root@localhost sbin]# chattr +i /bin/

[root@localhost sbin]# chattr +i /sbin/

[root@localhost sbin]# chattr +i /usr/lib

[root@localhost sbin]# chattr +i /usr/lib64

[root@localhost sbin]# chattr +i /usr/libexec

限制GCC编译器: 如果系统已经被黑客入侵,那么黑客的下一个目标应该是编译一些POC文件,用来提权,从而在几秒钟之内就成为了root用户,那么我们需要对系统中的编译器进行一定的限制。

首先,你需要检查单数据包以确定其包含有哪些二进制文件。然后将这些文件全部设置为000无权限。

[root@localhost ~]# rpm -q --filesbypkg gcc | grep "bin"[root@localhost ~]# chmod 000 /usr/bin/c89

[root@localhost ~]# chmod 000 /usr/bin/c99

[root@localhost ~]# chmod 000 /usr/bin/cc

[root@localhost ~]# chmod 000 /usr/bin/gcc

[root@localhost ~]# chmod 000 /usr/bin/gcc-*

[root@localhost ~]# chmod 000 /usr/bin/gcc-*

然后,单独创建一个可以访问二进制文件的编译器的组,赋予他这个组相应的权限。

[root@localhost ~]# groupadd compilerGroup

[root@localhost ~]# chown root:compilerGroup /usr/bin/gcc

[root@localhost ~]# chmod 0750 /usr/bin/gcc

至此,任何试图使用gcc的用户将会看到权限被拒绝的信息。

[naizi@localhost ~]$ gcc -c test.c

-bash: /usr/bin/gcc: Permission denied

限制日志文件: 接着我们需要对日志文件,进行一定的限制,因为一般情况如果系统被入侵了,日志文件将对我们取证有所帮助,而一旦被入侵以后,黑客首先会想办法清除这些痕迹,所以我们需要设置日志文件只能增加不能删除属性,防止其将日志删除掉。

[root@localhost ~]# cd /var/log/

[root@localhost log]# chattr +a dmesg cron lastlog messages secure wtmp [root@localhost log]# lsattr secure

-----a---------- secure[root@localhost log]# rm -fr secure

rm: cannot remove ‘secure’: Operation not permitted

最小化防火墙规则: 配置防火墙,拒绝所有端口,只放行SSH,HTTP这两个必要的端口。

[root@localhost ~]# iptables -F

[root@localhost ~]# iptables -p INPUT DROP[root@localhost ~]# iptables -I INPUT -p tcp --dport 6553 -j ACCEPT

[root@localhost ~]# iptables -I OUTPUT -p tcp --dport 6553 -j ACCEPT

[root@localhost ~]# iptables -A INPUT -p tcp --doprt 80 -j ACCEPT

[root@localhost ~]# iptables -A INPUT -p tcp --dport 443 -j ACCEPT

[root@localhost ~]# iptables-save

开启SELinux: 由于系统管理员都会关闭,所以这里要手动开启。

[root@localhost ~]# vim /etc/selinux/config# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=enforcing[root@localhost ~]# setenforce 1

开启SeLinux后,会发现sshd服务无法正常启动了,这是因为SELinux策略生效了,下面我们需要修改配置。

SELinux放行SSH端口: 通过 Semanage 管理工具放行6553这个端口。

[root@localhost ~]# yum install -y policycoreutils-python-2.5-29.el7.x86_64[root@localhost ~]# semanage port -l | grep ssh

ssh_port_t tcp 22[root@localhost ~]# semanage port -a -t ssh_port_t -p tcp 6553[root@localhost ~]# semanage port -l | grep ssh

ssh_port_t tcp 6553, 22

设置Web目录权限: 通过 semanage 命令设置,web目录权限。

[root@localhost html]# semanage fcontext -a -t httpd_sys_content_t /var/www/html/index.html[root@localhost html]# ls -Z

-rw-r--r--. root root unconfined_u:object_r:httpd_sys_content_t:s0 index.html

相关文章:

资产安全加固的面试点

资产加固 资产管理属于蓝队前期要做的事情,首先客户单位对他自身的单位资产有一定的了解哪些资产的优先级和重要程度等等,所以开始要做相关的资产梳理,对客户单位进行统计,梳理,分析,找到哪些点是可以授权…...

鸿蒙版APP-图书购物商城案例

鸿蒙版-小麦图书APP是基于鸿蒙ArkTS-API12环境进行开发,不包含后台管理系统,只有APP端,页面图书数据是从第三方平台(聚合数据)获取进行展示的,包含登录,图书类别切换,图书列表展示,图书详情查看…...

酒店电子门牌系统的功能

在现代酒店运营中,酒店电子门牌系统正发挥着不可或缺的作用,它以一系列强大的功能重塑了酒店客房管理与住客体验。 一、客房状态显示功能 酒店电子门牌系统能够实时准确地显示客房状态。对于酒店工作人员而言,这是高效管理的得力助手。当客房…...

通义灵码生成的流程图是黑色背景怎么办

摘要:VSCODE中的通义灵码插件解释源代码的时候,可以生成mermaid流程图,但是有的时候会生成黑色背景流程图,导致连接线看不到。本文介绍一下如何去掉黑色背景,恢复正常显示。 如下图所示,这样的流程图是看不…...

云渲染:服务器机房与物理机房两者有什么区别

云渲染选择服务器机房与物理机房两者主要区别在哪里呢? 服务器机房和物理机房作为云渲染的基础设施,各自扮演着不同的角色。 服务器机房的特点 服务器机房,通常指的是那些专门用于托管服务器的设施,它们可能位于云端,…...

Docker无缝更新Zentao

在现代软件开发中,保持项目管理工具的更新对于提高团队效率至关重要。对于使用Docker部署Zentao(禅道)的团队来说,如何在不影响日常业务的情况下进行更新是一个常见挑战。本文将基于一个实际的Docker Compose配置,详细介绍如何在Docker环境中实现Zentao的无缝更新。 1. 当…...

FMEA在网络安全中的应用实践

提起FMEA,人们往往首先想到的是汽车制造、航空航天等高精密行业。它通过对产品或过程中潜在的失效模式进行识别、评估及预防,确保产品从设计到生产的每一步都尽可能减少故障发生的可能性。而在网络安全领域,FMEA同样展现出了非凡的潜力。它帮…...

【debug】QT 相关问题error汇总 QT运行闪退 QT5升级到QT6注意要点

总结一下碰到过的所有问题error以及解决方案 如果这个文档未帮助到你,仍有bug未解决,可以在下方评论留言,有偿解决。 qt的UI更新之后构建后发现没有变化 取消项目中的Shadow build的勾选,作用是取消影子构建,此后构建目…...

React Native 全新架构来了

React Native 0.76 现已在 npm 上以全新架构默认发布! 在 0.76 版本的发布博客中,我们分享了此版本包含的一系列重大更改。在本文中,我们将概述全新架构以及它如何塑造 React Native 的未来。 全新架构全面支持现代 React 功能,…...

@ConditionalOnClass编译问题

@ConditionalOnClass/@ConditionalOnMissingClass 使用场景 和@Configuration一起使用,用于条件注入 问题一 为什么我们使用的第三方jar中,指定的类型不存在,第三方jar在编译时仍然通过?还打出了jar包? 下图为spring-boot-autoconfigure中的一个配置类SecurityDataCo…...

Redis - 哨兵(Sentinel)

Redis 的主从复制模式下,⼀旦主节点由于故障不能提供服务,需要⼈⼯进⾏主从切换,同时⼤量 的客⼾端需要被通知切换到新的主节点上,对于上了⼀定规模的应⽤来说,这种⽅案是⽆法接受的, 于是Redis从2.8开始提…...

unity显示获取 年月日周几【日期】

unity显示获取 年月日周几【日期】 public void ShowDate(Text txt){//txt.text DateTime now DateTime.Now; // 获取当前时间int year now.Year; // 获取年份int month now.Month; // 获取月份(1-12)int day now.Day; // 获取天数(1-31&…...

MYSQL隔离性原理——MVCC

表的隐藏字段 表的列包含用户自定义的列和由系统自动创建的隐藏字段。我们介绍3个隐藏字段,不理解也没有关系,理解后面的undo log就懂了: DB_TRX_ID :6 byte,最近修改( 修改/插入 )事务ID,记录创建这条记…...

Android ANR分析总结

1、ANR介绍 ANR(Application Not Responding)指的是应用程序无响应,当Android应用程序在主线程上执行长时间运行的操作或阻塞I/O操作时发生。这可能导致应用程序界面冻结或无法响应用户输入。 1、Service ANR:前台20s࿰…...

Three.js 纹理贴图

1. 纹理贴图 在Three.js中,纹理贴图是一种将二维图像贴到三维物体表面的技术,以增强物体的视觉表现。纹理贴图可以使物体表面更加真实、细腻,为场景增色不少。 在Three.js中,纹理贴图的加载主要通过THREE.TextureLoader类实现。…...

2024年软件设计师中级(软考中级)详细笔记【12】软件系统分析与设计

目录 前言第12章 软件系统分析与设计12.2 数据库分析与设计12.2.1 数据库设计的策略与步骤12.2.2 需求分析12.2.3 概念结构设计12.2.4 逻辑结构设计12.2.5 数据库的物理设计 结语 前言 在备考软件设计师中级考试的过程中,我遇到了些许挑战,也收获了宝贵…...

【Windows】CMD命令学习——系统命令

CMD(命令提示符)是Windows操作系统中的一个命令行解释器,允许用户通过输入命令来执行各种系统操作。 系统命令 systeminfo - 显示计算机的详细配置信息。 tasklist - 显示当前正在运行的进程列表。 taskkill - 终止正在运行的进程。例如&am…...

React第一个项目

运行效果: 知识讲解: 组件:先定义后使用,用户界面的构成要素(标签、css和JavaScript) 定义组件: 导出组件:export default 前缀是JavaScript标准语法 定义函数:function …...

计算机网络基本概念总结

IP地址 概念 使网络中的设备都有唯一的地址标识,用于表示其在网络中的位置。 格式 IP地址是一个32位的二进制数,通常被分割为4个8位二进制数(也就是4个字节),如:01100100.00001000.00001010.00000110。通常…...

考研要求掌握C语言(归并排序)

归并排序考啥? 在考研中归并排序只出在选择题,理解原理很重要 且在考研中考两两归并,还是比较简单的 归并排序原理 就是每次分一半,直到每一半只含有一个或不能再分时,一半一半的进行排序,最终合并两个…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

质量体系的重要

质量体系是为确保产品、服务或过程质量满足规定要求,由相互关联的要素构成的有机整体。其核心内容可归纳为以下五个方面: 🏛️ 一、组织架构与职责 质量体系明确组织内各部门、岗位的职责与权限,形成层级清晰的管理网络…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

成都鼎讯硬核科技!雷达目标与干扰模拟器,以卓越性能制胜电磁频谱战

在现代战争中,电磁频谱已成为继陆、海、空、天之后的 “第五维战场”,雷达作为电磁频谱领域的关键装备,其干扰与抗干扰能力的较量,直接影响着战争的胜负走向。由成都鼎讯科技匠心打造的雷达目标与干扰模拟器,凭借数字射…...

的原因分类及对应排查方案)

JVM暂停(Stop-The-World,STW)的原因分类及对应排查方案

JVM暂停(Stop-The-World,STW)的完整原因分类及对应排查方案,结合JVM运行机制和常见故障场景整理而成: 一、GC相关暂停 1. 安全点(Safepoint)阻塞 现象:JVM暂停但无GC日志,日志显示No GCs detected。原因:JVM等待所有线程进入安全点(如…...

Mac下Android Studio扫描根目录卡死问题记录

环境信息 操作系统: macOS 15.5 (Apple M2芯片)Android Studio版本: Meerkat Feature Drop | 2024.3.2 Patch 1 (Build #AI-243.26053.27.2432.13536105, 2025年5月22日构建) 问题现象 在项目开发过程中,提示一个依赖外部头文件的cpp源文件需要同步,点…...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

DeepSeek源码深度解析 × 华为仓颉语言编程精粹——从MoE架构到全场景开发生态

前言 在人工智能技术飞速发展的今天,深度学习与大模型技术已成为推动行业变革的核心驱动力,而高效、灵活的开发工具与编程语言则为技术创新提供了重要支撑。本书以两大前沿技术领域为核心,系统性地呈现了两部深度技术著作的精华:…...

数据库——redis

一、Redis 介绍 1. 概述 Redis(Remote Dictionary Server)是一个开源的、高性能的内存键值数据库系统,具有以下核心特点: 内存存储架构:数据主要存储在内存中,提供微秒级的读写响应 多数据结构支持&…...

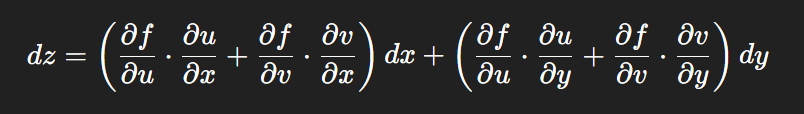

链式法则中 复合函数的推导路径 多变量“信息传递路径”

非常好,我们将之前关于偏导数链式法则中不能“约掉”偏导符号的问题,统一使用 二重复合函数: z f ( u ( x , y ) , v ( x , y ) ) \boxed{z f(u(x,y),\ v(x,y))} zf(u(x,y), v(x,y)) 来全面说明。我们会展示其全微分形式(偏导…...