网络安全三防指南:只防病毒不安全

5月17日,瑞星全球反病毒监测网截获一个恶性病毒,由于该病毒的破坏能力和当年著名的CIH病毒几乎完全一样,因此瑞星将该病毒命名为“新CIH”病毒。被“新CIH”感染的电脑,主板和硬盘数据将被破坏,致使电脑无法启动,硬盘上的数据丢失。CIH病毒1999年4月26日发作高峰时,全球超过六千万台电脑被不同程度破坏;第二年,CIH再度爆发,全球损失超过十亿美元。

上网的人中,很少有谁没被病毒侵害过。但在大多数人将注意力放在对付病毒上时,业内权威人士新近指出,现在要想保证上网安全,必须对以下这三种威胁同时设防。第一是以传统宏病毒、蠕虫等为代表的入侵性病毒;第二是以间谍软件、广告软件、网络钓鱼软件、木马程序为代表的扩展类威胁;第三是以黑客为首的有目标的专门攻击或无目标的随意攻击为代表的网络侵害。

-相关链接

三大新威胁

Spyware(间谍软件):主要是用作偷取用户个人资料的恶意程序,如用户使用网上银行、网上购物等电子商务应用时,如果没有相关的防御措施与意识,那么用户的网银账号和密码就很容易被窃取。

Adware(广告软件):是一种软件,一般表现为用户点击网站后就一连出现好多叠加着的网页,非常不好关。它通常都跟某些工具软件绑在一起,当你安装这些软件后,也就跟着进入你的电脑了。它不但占用系统资源,还常常连着一些色情网站。除强行向用户做广告外,更会刺探用户的个人隐私资料,例如姓名、邮箱、银行资料、电话、地址等,因此隐藏着不小的危害性,需要尽快清除。

Phishing(网络钓鱼软件,又称电子黑饵):是fishing和phone的缩写。是指盗取他人个人资料、银行及财务账户资料的网络相关诱骗行为,可分为诱骗式及技术式两种。诱骗式是利用特制的电邮,引导收件人连接到特制的网页,这些网页通常会伪装成真正的银行或理财网页,令登录者信以为真,输入信用卡或银行卡号码、账户名称及密码等;技术性的Phishing则是将程序安装到受害者的电脑中,直接盗取个人资料或使用木马程序、按键记录程序等。

只防病毒不安全

5月12日,信息产业部发布的最新统计数据显示,目前中国互联网上网人数已达9880万。目前众多网民已不再是简单地上网浏览网页及收发电邮,随着网上银行、网上购物等电子商务应用的出现,来自网上的威胁不仅仅是传统的病毒了。

有报道称,中国目前已经成黑客首选的攻击目标,每天有3万台PC机处于随时可能被攻击的失控状态。业内人士指出,未来对电脑及电脑用户造成最大威胁的并不是我们惯常认为的电脑病毒(Virus),而是一些Spyware(间谍软件)、Adware(广告软件)、Phishing(网络钓鱼软件)、Trojan(木马程序)、Worms(蠕虫)。原因是大部分用户及商业机构对一般的电脑病毒已有一定的防范,譬如安装防毒程序等,再新的病毒也能在短时间内被解决,可是对于Spyware、Trojan及Worms绝大多数网民防范意识较为薄弱。虽然一般的电脑上也安装了防毒程序,但实际上单一的防毒程序并不能阻挡来自网上的侵袭。数码周刊在此向大家介绍如何架构一个缜密的“三防”电脑防御系统,以保证上网安全。

害人四大新趋势

Symantec中国区技术总监Robert在接受记者采访时表示,总体来说,以前的黑客攻击和犯罪的目的性不很明确,他们大多出于好奇、出风头的目的。而现在多是有组织、有目的的经济犯罪。据我们分析,黑客的攻击大致有如下四大趋势:

1.盗取个人资料

近年来利用Phishing攻击的犯罪增长非常快,主要出现在电子商务应用中。黑客假借银行之名给银行用户发电子邮件,提示银行系统升级要求用户重新注册,用户一旦轻信进行注册,银行账号即落入黑客掌中,与此伴随的将是你的银行存款不翼而飞。

2.“僵尸”入侵

据Symantec今年3月份公布的安全报告显示,去年7月—12月,从全球来看,僵尸即机器人(BOT)程序在中国的增长最快,而整个亚太区也居于全球前十名。BOT类似于木马程序,它执行的是预先没有设置好的程序,通过所有被程序控制的“僵尸”电脑一同对某一目标发起攻击。这种攻击的危险性最大,因为它不像病毒可以提前监控。

3.Adware、Spyware偷袭

Symantec的技术中心曾在用户送修的笔记本电脑中发现,其已经被植入了多达近百种的Adware或Spyware软件。它们一般通过小的用户在下载Flash和小游戏时安装,由于它们不像病毒和蠕虫那么敏感,于是得以在不知不觉中入侵你的电脑。现在一些正规的软件厂商也在应用这些软件来搜集用户的资料。尽管目前这类软件不见得都有害,但它们搜集的毕竟是你的个人隐私信息。这也将成为未来防范的重点。

4.垃圾邮件改头换面

从当前来看,垃圾邮件的总量虽然呈下降态势,但其逃避技术却越来越强。这类邮件中携带着大量的病毒、Phishing、蠕虫、木马及额外的风险。

三防靠六招

人们常常认为,只要安装一些单纯的网络防御产品就等于构建了一个完备的电脑防御系统。殊不知,这些还不足以构建起一个完善的网络整体防御体系,还需要在网络安全管理标准的指导下,通过网络安全管理整体解决方案,结合各种不同的网络防御技术和产品,在整体上维护网络和信息系统的安全。

1.基本防(杀)毒软件不可少

对于一般用户而言,首先要做的就是为电脑安装一套杀毒软件。只要是正规厂商的正版杀毒软件,任选一套即可。安装的步骤很简单,只要将安装盘放入光驱,按照系统的自动安装界面的提示选择安装**杀毒软件→选择安装的语言版本→再一路NEXT即可。

推荐软件:《NortonAntiVirus2005》、支持Windows(All);《瑞星杀毒软件2005版》、支持Windows95/98/Me或WindowsNT4.0/2000/XP/2003;《金山毒霸2005》、支持Windows9X/2000/XP;《江明杀毒软件kv2005》、支持WinXPSP2、WinXP,Win2000,Win9X。

2.个人防火墙设定是关键

在上述防病毒软件中都含有个人防火墙,所以可用同一张光盘运行个人防火墙安装,重点提示防火墙在安装后一定要根据需求进行详细配置(见图示)。

各种防火墙的设置技巧有一定的共通之处,那就是在选择将目前上网中的“区域连线”→“设定值”的“服务”中的大部分连接协议剔除,只保留基本的HTTP、HTTPS、SMTP、POP3项目能够通过防火墙,按下确定后你的电脑就能防范大部分的蠕虫入侵了。

3.斩断Phishing鱼钩

反网络钓鱼组织APWG(Anti-PhishingWorkingGroup)最新统计指出,约有70.8%的网络欺诈是针对金融机构而来。从国内前几年的情况看大多Phishing只是被用来骗取QQ密码与游戏点卡与装备,但今年国内的众多银行已经多次被Phishing过了。可以下载一些工具来防范Phishing活动。

推荐软件:《NetcraftToolbar》。该软件是IE上的Toolbar,当用户开启IE里的网址时,就会检查是否属于被拦截的危险或嫌疑网站,若属此范围就会停止连接到该网站并显示提示。除了拦截Phishing外,它还可以拦截Pop—up视窗广告。

4.反间谍、广告软件必杀

要防范Spyware的话,除了需要在电脑上安装有如防毒程序的反间程序,时常监察及清除电脑的Spyware外。还要对将要在计算机上安装的共享软件进行甄别选择,尤其是那些你并不熟悉的,可以登录其官方网站了解详情。此外,在安装共享软件时,不要总是心不在焉地一路单击“OK”按钮,而应仔细阅读各个步骤出现的协议条款,特别留意那些有关Spyware行为的语句。

推荐软件:MircrosoftAntiSpyware是一款专门针对Spyware的程序,支持Windows2000/XP/2003。它是用于监测和移除系统中存在的Spyware和其他潜在的不受信任程序的软件。可以减少因为这些软件带来的非法弹出广告窗口、计算机运行速度减慢、对Internet选项设置的随意改动,以及窃取私人信息的情况。但该软件还在测试阶段,所以应谨慎使用。

Adware和其他恶意程序相近,它们中简单的会出现在控制面板的添加或删除程序里,用户可直接把它们移除。不过大部分Adware为了掩人耳目都不会直接显示程序本体,要删除它们就需要利用一些针对性的软件。

推荐软件:《SpybotSearch&Destory》。只要安装时采用默认的“Fullinstallation”,安装完毕后,S-S&D1.3就直接包含中文界面在“Language”下拉菜单中选择“Chinese(simplified)”即可。初次使用时,S—S&D会提示用户备份注册表(提示:为保险起见,强烈建议在做任何修改之前首先备份注册表,这类软件多数都内置备份注册表的功能),之后照例点击“查找更新”按钮升级主程序和参考文件。再点击“检查问题”按钮,S-S&D就会自动开始对系统进行扫描,并将发现的可疑项目列出在“Problem”框中,待检查完毕后,用户可以选择想要清除的项目,然后点击“修复选定的问题”即可。最后查杀完已有的间谍软件,用户只要点击“免疫”按钮,然后稍待几秒钟,S-S&D就会自动为系统打上“预防针”,避免这些间谍软件的再次入侵,并且这种“免疫”也是可以随时撤销的。此外,还有针对Adware的《Ad—aware6.0档案》和全能的《Spyware/AdwareRemover》档案。

5.自建网站黑名单

清除了广告程序后,并不代表已存在浏览器内的问题会自动被还原,还需要用户手动重新更改标题及首页。虽然《SpybotSearch&Destory》也有相近的功能,但使用起来却没有一款叫《SpywareBlaster》的软件方便。通过该软件用户可以先对有问题的网站做出预防,限制他们对电脑安装程序,并能清除目前已经安装的有害ActiveX控件。建议与上述软件同时安装。另外,用户若要防备有问题的网站对电脑安装不明软件,同样可使用《SpywareBlaster》来解决。

6.训练软件认垃圾

相信拥有电子邮箱的用户都受到过不同程度的垃圾邮件(SPAM)骚扰,令人不胜其烦,特别是每每长假过后邮箱被塞爆之虞。为此,用户要做的就是安装一款电邮过滤程序,把SPAM过滤掉。

推荐软件:《Spamihilator》是作为电邮程序与电邮伺服器间的过滤网,电邮会先下载到程序并进行过滤,被判断为垃圾的电邮会储存在程序的回收站中(这样就可避免被误删的重要邮件丢失),而被判断为正常电邮的则会进入邮箱的收件夹中。该软件使用两种方式来过滤邮件,一是预设的Word—Filter,检查电邮中是否包含常见于垃圾邮件的字眼;另一种则是Learning—Filter,可应对日常接收到的电邮做过滤。然而,使用Learning—Filter前需要先训练程序。在日常过滤电邮时,在TrainingArea中点选正常邮件,按Nonspam标记为正常电邮。按Pre—mark则可让程序自动点选所有垃圾或正常邮件,不过在使用时,用户最好亲自检查一遍,确保正确。之后按Learn程序就会根据电邮的分类进行识别垃圾的学习。

培养9个好习惯

专家指出,从技术的角度看网络是没有绝对安全的,一个防护体系光有产品是不够的,日常工作学习中养成好的使用习惯也是不可或缺的。用户应该养成如下9个好习惯。

一是应该定期升级所安装的杀毒软件(如果安装的是网络版,可在安装时可先将其设定为自动升级),给操作系统打补丁、升级引擎和病毒定义码。

二是一定不要打开不认识的邮件,不要随意下载软件,要下载就一定要到正规的网站去下载。同时,网上下载的程序或者文件在运行或打开前要对其进行病毒扫描。如果遇到病毒及时清除,遇到清除不了的病毒,及时提交给反病毒厂商。

三是不要随意浏览黑客网站(包括正规的黑客网站)、色情网站。

四是尽量去备份。其实备份是最安全的,尤其是重要的数据和文章,很多时候,其重要性比安装防御产品更甚。

五是用户每个星期都应该对电脑进行一次全面地杀毒、扫描工作,以便发现并清除隐藏在系统中的病毒。

六是应该注意尽量不要所有的地方都使用同一个密码,这样一旦被黑客猜测出来,一切个人资料都将被泄漏。

七是上网时不要轻易听信他人通过电子邮件或者P2P软件发来的消息。

八是对于经常使用P2P类下载软件(如BT)的用户,推荐每个月整理一下磁盘碎片,只要不是频繁地整理碎片是不会对硬盘造成伤害的,另外,注意不要经常使用低级格式化。

九是当用户不慎感染上病毒时,应该立即将杀毒软件升级到最新版本,然后对整个硬盘进行扫描操作。清除一切可以查杀的病毒。如果病毒无法清除,或者杀毒软件不能做到对病毒体进行清晰的辨认,那么应该将病毒提交给杀毒软件公司,杀毒软件公司一般会在短期内给予用户满意的答复。而面对网络攻击之时,我们的第一反应应该是拔掉网络连接端口,或按下杀毒软件上的断开网络连接钮。

相关文章:

网络安全三防指南:只防病毒不安全

5月17日,瑞星全球反病毒监测网截获一个恶性病毒,由于该病毒的破坏能力和当年著名的CIH病毒几乎完全一样,因此瑞星将该病毒命名为“新CIH”病毒。被“新CIH”感染的电脑,主板和硬盘数据将被破坏,致使电脑无法启动&#…...

论文概览 |《Urban Analytics and City Science》2023.05 Vol.50 Issue.4

本次给大家整理的是《Environment and Planning B: Urban Analytics and City Science》杂志2023年5月第50卷第4期的论文的题目和摘要,一共包括19篇SCI论文! 论文1 Data analytics and sustainable urban development in global cities 全球城市的数据…...

【ROS2】ROS2 C++版本 与 Python版本比较

ROS 系列学习教程(总目录) ROS2 系列学习教程(总目录) 目录 一、功能包的构建方式二、功能包组织结构三、代码编写四、性能与效率五、兼容性六、应用场景 目前ROS开发主要使用 C 和 Python 语言,这里会分别实现并讲解。 相较于ROS1,ROS2的 C 和 Python …...

物联网射频识别和RFID开发(一):RFID基础—概念、应用

一、RFID的发展历史 二、RFID与物联网 (一)物联网与RFID的关系 物联网的基本思想是美国麻省理工学院在1999年提出的,其核心思想是为全球每个物品提供唯一的电子标识符。这种电子标识符就是现在经常提到的“电子产品编码(Electronic Product …...

JVM:即时编译器,C2 Compiler,堆外内存排查

1,即时编译器 1.1,基本概念 常见的编译型语言如C,通常会把代码直接编译成CPU所能理解的机器码来运行。而Java为了实现“一次编译,处处运行”的特性,把编译的过程分成两部分,首先它会先由javac编译成通用的…...

)

webpack5 的五大核心配置(二)

webpack主要构成部分: entry 入口output 出口loaders 转化器plugins 插件mode 模式devServer 开发服务器 webpack.config.js 配置文件基本格式 module.exports{//入口文件entry:{},//出口文件output:{},//module rules loadersmodule{};//插件plugins:[],//开发…...

【查询基础】.NET开源 ORM 框架 SqlSugar 系列

.NET开源 ORM 框架 SqlSugar 系列 【开篇】.NET开源 ORM 框架 SqlSugar 系列【入门必看】.NET开源 ORM 框架 SqlSugar 系列【实体配置】.NET开源 ORM 框架 SqlSugar 系列【Db First】.NET开源 ORM 框架 SqlSugar 系列【Code First】.NET开源 ORM 框架 SqlSugar 系列【数据事务…...

git push使用

推送指定分支 将当前分支推送远程 git push origin HEAD:<branch-name> 这里的 HEAD 是一个特殊的指针,它指向当前分支的最新提交。这条命令会将当前分支的更改推送到远程的 master 分支。 示例 git push origin HEAD:main 当前分支是test,远…...

【iOS】多线程基础

【iOS】多线程基础 文章目录 【iOS】多线程基础前言进程与线程进程进程的状态进程的一个控制结构进程的上下文切换 线程为什么要用线程什么是线程线程和进程的关系线程的上下文切换 线程和进程的优缺点 小结 前言 笔者由于对于GCD不是很了解,导致了项目中网络请求哪…...

常用网站网址

目录 1.docker hub2.csdn 1.docker hub https://image.cgdcgd.cc/ 2.csdn https://www.csdn.net/ ...

go语言切片

切片 切片是一种数据结构,这种数据结构便于使用和管理数据集合。切片是围绕动态数组的概念构建的,可以按需自动增长和缩小。切片的动态增长是通过内置函数 append 来实现的。这个函数可以快速且高效地增长切片。还可以通过对切片再次切片来缩小一个切片的…...

鸿蒙NEXT元服务:利用App Linking实现无缝跳转与二维码拉起

【效果】 元服务链接格式(API>12适用):https://hoas.drcn.agconnect.link/ggMRM 【参考网址】 使用App Linking实现元服务跳转:文档中心 草料二维码:草料二维码生成器 【引言】 本文将详细介绍如何使用App Lin…...

网络药理学之薛定谔Schrödinge Maestro:6、分子对接(Glide、Ligand docking)和可视化

本人是win11,薛定谔版本是12.9。 官网:https://www.schrodinger.com/ 本篇文章的示例大分子蛋白PDB ID为4KNN,小分子配体的MOL ID为MOL004004。 本文部分图源来自知乎https://zhuanlan.zhihu.com/p/416698194,推荐为原作者贡献阅读…...

已解决ModuleNotFoundError: No module named ‘selenium‘

1. 错误提示 ModuleNotFoundError: No module named selenium,这意味着你试图导入一个名为 selenium 的模块,但Python找不到这个模块 2. 解决方案 安装缺失的模块: 如果你确定模块名称正确但仍然收到这个错误,那么可能是你没有安装这个模块…...

【Maven】依赖冲突如何解决?

准备工作 1、创建一个空工程 maven_dependency_conflict_demo,在 maven_dependency_conflict_demo 创建不同的 Maven 工程模块,用于演示本文的一些点。 什么是依赖冲突? 当引入同一个依赖的多个不同版本时,就会发生依赖冲突。…...

什么是EMS

EMS是能量管理系统(Energy Management System)的缩写,是一种集成的技术解决方案,旨在帮助企业和组织更有效地管理和优化其能源使用。EMS通过收集、分析和报告能源数据来识别节能机会,并提供工具以实施改进措施。 主要…...

26页PDF | 数据中台能力框架及评估体系解读(限免下载)

一、前言 这份报告详细解读了数据中台的发展历程、核心概念、能力框架及成熟度评估体系。它从阿里巴巴的“大中台,小前台”战略出发,探讨了数据中台如何通过整合企业内部的数据资源和能力,加速业务迭代、降低成本,并推动业务增长…...

【Vue3】【Naive UI】< a >标签

【Vue3】【Naive UI】< a >标签 超链接及相关属性其他属性 【VUE3】【Naive UI】<NCard> 标签 【VUE3】【Naive UI】<n-button> 标签 【VUE3】【Naive UI】<a> 标签 <a> 标签HTML中的一个锚&…...

分页查询日期格式不对

方式一:在属性上加入注解,对日期进行格式化 方式二:在 WebMvcConfiguration 中扩展Spring MVC的消息转换器,统一对日期类型进行格式化处理 /*** 统一转换处理扩展spring mvc* 后端返回前端的进行统一转化处理* param converters*/Overrideprotected voi…...

DAY140权限提升-Linux系统权限提升篇VulnhubPATH变量NFS服务Cron任务配合SUID

一、演示案例-Linux系统提权-Web&普通用户-SUID-NFS安全 NFS是一种基于TCP/IP 传输的网络文件系统协议,通过使用NFS协议,客户机可以像访问本地目录一样访问远程服务器中的共享资源。 https://www.virtualbox.org/wiki/Downloads https://www.vuln…...

C++初阶-list的底层

目录 1.std::list实现的所有代码 2.list的简单介绍 2.1实现list的类 2.2_list_iterator的实现 2.2.1_list_iterator实现的原因和好处 2.2.2_list_iterator实现 2.3_list_node的实现 2.3.1. 避免递归的模板依赖 2.3.2. 内存布局一致性 2.3.3. 类型安全的替代方案 2.3.…...

【入坑系列】TiDB 强制索引在不同库下不生效问题

文章目录 背景SQL 优化情况线上SQL运行情况分析怀疑1:执行计划绑定问题?尝试:SHOW WARNINGS 查看警告探索 TiDB 的 USE_INDEX 写法Hint 不生效问题排查解决参考背景 项目中使用 TiDB 数据库,并对 SQL 进行优化了,添加了强制索引。 UAT 环境已经生效,但 PROD 环境强制索…...

P3 QT项目----记事本(3.8)

3.8 记事本项目总结 项目源码 1.main.cpp #include "widget.h" #include <QApplication> int main(int argc, char *argv[]) {QApplication a(argc, argv);Widget w;w.show();return a.exec(); } 2.widget.cpp #include "widget.h" #include &q…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

【学习笔记】深入理解Java虚拟机学习笔记——第4章 虚拟机性能监控,故障处理工具

第2章 虚拟机性能监控,故障处理工具 4.1 概述 略 4.2 基础故障处理工具 4.2.1 jps:虚拟机进程状况工具 命令:jps [options] [hostid] 功能:本地虚拟机进程显示进程ID(与ps相同),可同时显示主类&#x…...

如何理解 IP 数据报中的 TTL?

目录 前言理解 前言 面试灵魂一问:说说对 IP 数据报中 TTL 的理解?我们都知道,IP 数据报由首部和数据两部分组成,首部又分为两部分:固定部分和可变部分,共占 20 字节,而即将讨论的 TTL 就位于首…...

:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...

浪潮交换机配置track检测实现高速公路收费网络主备切换NQA

浪潮交换机track配置 项目背景高速网络拓扑网络情况分析通信线路收费网络路由 收费汇聚交换机相应配置收费汇聚track配置 项目背景 在实施省内一条高速公路时遇到的需求,本次涉及的主要是收费汇聚交换机的配置,浪潮网络设备在高速项目很少,通…...

力扣热题100 k个一组反转链表题解

题目: 代码: func reverseKGroup(head *ListNode, k int) *ListNode {cur : headfor i : 0; i < k; i {if cur nil {return head}cur cur.Next}newHead : reverse(head, cur)head.Next reverseKGroup(cur, k)return newHead }func reverse(start, end *ListNode) *ListN…...

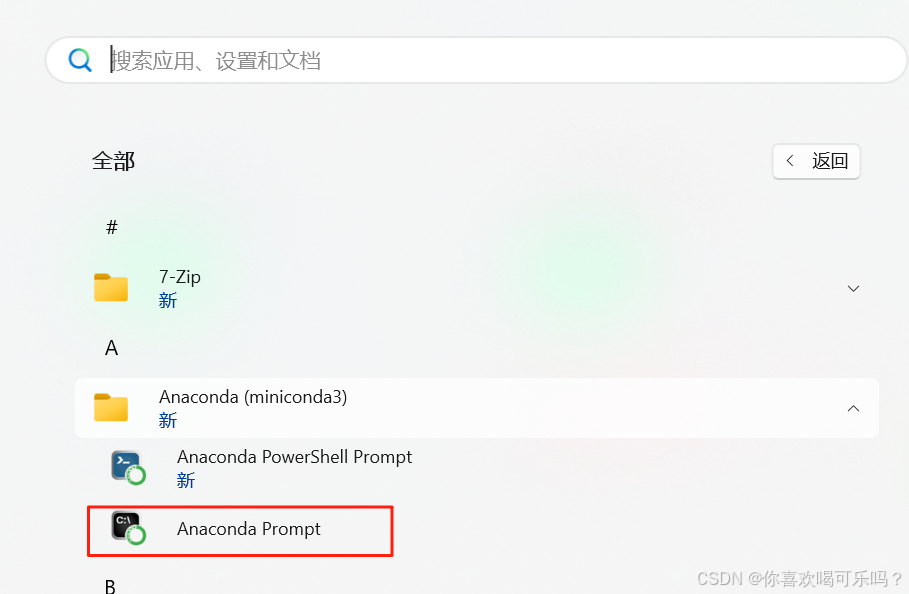

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...