第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题③

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题③

- 模块A 基础设施设置与安全加固(200分)

- A-1 登录安全加固(Windows, Linux)

- A-2 Nginx安全策略(Linux)

- A-3日志监控(Windows)

- A-4中间件服务加固SSHD\VSFTPD\IIS(Windows, Linux)

- A-5本地安全策略(Windows)

- A-6防火墙策略(Linux)

- B模块安全事件响应/网络安全数据取证/应用安全(400分)

- B-1:漏洞扫描与利用

- B-2:Linux操作系统渗透测试

- B-3:网络安全事件应急响应

- B-4:网页绕过

- B-5:Python后门模块利用

- B-6:Web安全应用3

- B-7:网站渗透2

- B-8:Linux源代码分析

- 模块C CTF夺旗-攻击(200分)

- 模块D CTF夺旗-防御(200分)

- 需要环境培训的可以私信博主!!

[X] 🛰:ly3260344435

[X] 🐧:3260344435

[X] BiliBili:鱼影信息

[X] 公众号:鱼影安全

[X] CSDN:落寞的魚丶

[X] 知识星球:中职-高职-CTF竞赛

[X] 信息安全评估(高职)、中职网络安全、金砖比赛、世界技能大赛省选拔选拔赛、电子取证比赛,CTF培训等

欢迎师傅们交流学习,加我可以拉粉丝群~

模块A 基础设施设置与安全加固(200分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.

二、服务器环境说明

AServer08(Windows)系统:用户名administrator密码P@ssw0rd

AServer09(Linux)系统:用户名root密码123456

二、说明:

1.所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置;

2.文件名命名及保存:网络安全模块A-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

A-1 登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Windows, Linux)

a.最小密码长度不少于13个字符(Windows),将密码长度最小值的属性配置界面截图:

b.密码必须符合复杂性要求(Linux),将/etc/pam.d/system-auth配置文件中对应的部分截图:

2.用户安全管理(Windows)

a.设置取得文件或其他对象的所有权,将该权限只指派给administrators组,将取得文件或其它对象的所有权属性的配置界面截图:

b.禁止普通用户使用命令提示符,将阻止访问命令提示符配置界面截图:

A-2 Nginx安全策略(Linux)

1.禁止目录浏览和隐藏服务器版本和信息显示,将/etc/nginx/nginx.conf配置文件相关配置项截图:

2.限制HTTP请求方式,只允许GET、HEAD、POST,将/etc/nginx/conf.d/default.conf配置文件相关配置项截图:

3.设置客户端请求主体读取超时时间为10,将/etc/nginx/nginx.conf配置文件相关配置项截图:

4.设置客户端请求头读取超时时间为10,将/etc/nginx/nginx.conf配置文件相关配置项截图:

5.将Nginx服务降权,使用www用户启动服务,将/etc/nginx/nginx.conf配置文件相关配置项截图:

A-3日志监控(Windows)

1.安全日志文件最大大小为128MB,设置当达到最大的日志大小上限时,按需要覆盖事件(旧事件优先),将日志属性-安全(类型:管理的)配置界面截图:

2.应用日志文件最大大小为64MB,设置当达到最大的日志大小上限时将其存档,不覆盖事件,将日志属性-应用程序(类型:管理的)配置界面截图:

3.系统日志文件最大大小为32MB,设置当达到最大的日志大小上限时,不覆盖事件(手动清除日志),将日志属性-系统(类型:管理的)配置界面截图:

A-4中间件服务加固SSHD\VSFTPD\IIS(Windows, Linux)

1.SSH服务加固(Linux)

a.修改ssh服务端口为2222,使用命令netstat -anltp | grep sshd查看SSH服务端口信息,将回显结果截图:

b.ssh禁止root用户远程登录,将/etc/ssh/sshd_config配置文件中对应的部分截图:

c.设置root用户的计划任务。每天早上7:50自动开启ssh服务,22:50关闭;每周六的7:30重新启动ssh服务,使用命令 crontab -l,将回显结果截图:

d.修改SSHD的PID档案存放地,将/etc/ssh/sshd_config配置文件中对应的部分截图;

2.VSFTPD服务加固(Linux)

a.设置运行vsftpd的非特权系统用户为pyftp,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

b.限制客户端连接的端口范围在50000-60000,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

c.限制本地用户登录活动范围限制在home目录,将/etc/vsftpd/vsftpd.conf配置文件下的相关配置项截图:

d.设置数据连接的超时时间为2分钟,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

e.设置站点本地用户访问的最大传输速率为1M,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

3.IIS加固(Windows)

a.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法),将W3C日志记录字段配置页面截图:

b.关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图:

c.防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图。

A-5本地安全策略(Windows)

1.禁止匿名枚举SAM帐户,将不允许SAM账户的匿名枚举的属性配置界面截图:

2.禁止系统在未登录的情况下关闭,将允许系统在未登录的情况下关闭的属性配置界面截图:

3.禁止存储网络身份验证的密码和凭据,将不允许存储网络身份验证的密码和凭据的属性配置界面截图:

4.禁止将Everyone权限应用于匿名用户,将Everyone权限应用于匿名用户的属性配置界面截图:

5.在超过登录时间后强制注销,将在超过登录时间后强制注销的属性配置界面截图:

6.关闭系统时清除虚拟内存页面文件,将关机:清除虚拟内存页面文件的属性配置界面截图:

7.禁止软盘复制并访问所有驱动器和所有文件夹,将恢复控制台:允许软盘复制并访问所有驱动器和所有文件夹的属性配置界面截图:

8.禁止显示上次登录的用户名,将交互式登录:不显示最后的用户名的属性配置界面截图:

A-6防火墙策略(Linux)

1.设置防火墙允许本机转发除ICMP协议以外的所有数据包,将iptables配置命令截图:

2.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机,将iptables配置命令截图:

3.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理),将iptables配置命令截图:

4.只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包,将iptables配置命令截图:

5.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个,将iptables配置命令截图:

6.禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包,将iptables配置命令截图:

7.禁止任何机器ping本机,将iptables配置命令截图:

8.禁止本机ping任何机器,将iptables配置命令截图:

B模块安全事件响应/网络安全数据取证/应用安全(400分)

B-1:漏洞扫描与利用

服务器场景:Windows2020(关闭链接)

服务器场景操作系统:Windows(版本不详)

1.通过本地PC中渗透测试平台Kali对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务版本信息字符串作为Flag值提交;

2.在msfconsole中用search命令搜索 MS12020 RDP拒绝访问攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;

3.在msfconsole中利用 MS12020 RDP拒绝访问漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;

4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;

5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中倒数第二行最后一个单词作为Flag值提交;

6.在msfconsole中利用MS12020 RDP拒绝访问攻击模块,将调用此模块的命令作为Flag值提交;

7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;

8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交。

B-2:Linux操作系统渗透测试

服务器场景:PYsystem004

服务器场景操作系统:未知(关闭链接)

服务器用户名:未知密码:未知

1.通过渗透机Kali对靶机服务器进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;

2.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

3.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

4.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

5.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

6.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

7.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

8.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

9.通过渗透机Kali对靶机服务器进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

B-3:网络安全事件应急响应

服务器场景:Server2229(开放链接)

用户名:root,密码:p@ssw0rd123

1.找出黑客植入到系统中的二进制木马程序,并将木马程序的名称作为Flag值(若存在多个提交时使用英文逗号隔开,例如bin,sbin,…)提交;

2.找出被黑客修改的系统默认指令,并将被修改的指令里最后一个单词作为Flag值提交;

3.找出被黑客替换的系统指令,并将其绝对路径作为Flag值提交;

4.找出被黑客修改的服务配置文件,将文件的md5值前四位作为Flag值提交;

5.找出系统中的弱口令账号,将该账号的用户名及密码作为Flag值(用户名和密码之间用英文冒号隔开,例如:root:toor)提交

B-4:网页绕过

仅能获取lin20230507的IP地址

1.在渗透机中访问主机地址http://ip/1.php,将网页中flag信息作为Flag值提交;

2.在渗透机中访问主机地址http://ip/2.php,将网页弹窗结果作为Flag值提交;

3.在渗透机中访问主机地址http://ip/3.php,将网页中FLAG信息作为Flag值提交;

4.在渗透机中访问主机地址http://ip/4.php,将网页中flag信息作为Flag值提交;

5.在渗透机中访问主机地址http://ip/5.php,将网页中FLAG信息作为Flag值提交;

6.在渗透机中访问主机地址http://ip/6.php,将网页中flag信息作为Flag值提交。

B-5:Python后门模块利用

*任务说明:仅能获取Server86-1的IP地址

1.通过本地PC中渗透测试平台Kali对服务器场景Server86-1进行脚本扫描渗透测试,并将该操作显示结果中80端口对应服务版本字符串作为flag值提交(如:Weblogic 8.3.6);

2.根据扫描得到的信息,请将tomcat版本信息作为flag值提交;

3.找到网站根路径下的唯一的压缩包文件,并将压缩包的解压密码作为flag提交;

4.找出tomcat后台的用户名和密码,并将tomcat后台的密码作为flag值提交;

5.使用john工具破解服务器中除root以外的用户密码,并将破解出的用户名及密码的作为flag值提交(用户名和密码之间使用英文冒号分割,多个用户之间用分号隔开,如:tom:123;jerry:456);

6.找到服务器场景Server86-1中能够实现提权的模块,将该模块的绝对路径作为flag值提交(绝对路径包括模块自身的名称);

7.找出/root路径下的唯一的txt文本,将该文件的内容作为flag值提交;

B-6:Web安全应用3

服务器场景:Serverwin03-2114(关闭链接)

服务器场景操作系统:Windows Server 2003

1.使用渗透机Kali Linux,登录靶机HTTP服务后台管理页面,并将后台管理页面代码中的Flag值提交。

2.使用渗透机Kali Linux,访问靶机HTTP服务,使用文本反馈功能上传PHP一句话木马(shell.php),并将上传后提示页面中唯一一行JavaScript代码作为Flag值提交。

3.使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马获取靶机C盘根目录下flag.txt中的内容,并将获取文件内容的函数作为Flag值提交。

4.使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马获取靶机C盘根目录下flag.txt中的内容,并将文本中的内容作为Flag值提交。

5.使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马找到C盘根目录下的唯一一个PNG图片文件,并提交图片源文件中的Flag值。

B-7:网站渗透2

仅能获取lin20230510的IP地址

1.在渗透机中对服务器主机信息收集,将服务器开启的端口号作为Flag值提交(多个用英文分号;隔开);

2.在渗透机中对服务器主机渗透,获取服务器主机服务信息,将数据库服务版本号作为Flag值提交;

3.在渗透机中对服务器主机渗透,将用于渗透服务器网站数据库的页面名称作为Flag值提交(例如index.php);

4.在渗透机中对服务器主机渗透,将网站所用的数据库的库名称作为Flag值提交;

5.在渗透机中对服务器主机渗透,将网站所用于登录管理页面的管理员名称作为Flag值提交;

6.在渗透机中对服务器主机渗透,在服务器主机中获取主机文件信息,将根目录下flag文件的内容作为Flag值提交。

B-8:Linux源代码分析

仅能获取Server86-4的IP地址

1.通过本地PC中渗透测试平台Kali对服务器场景Server86-4进行脚本扫描渗透测试,并将该操作显示结果中80端口对应服务版本字符串作为flag值提交(如:Weblogic 8.3.6);

2.分析服务器场景Server86-4 Web服务器中的脚本执行页面的回显内容,绕过关键词字符串的限制使页面输出的内容为import,将输入到网页程序的前两个单词作为flag值提交;

3.找到服务器场景Server86-4中能够实现提权至用户权限的源代码文件,并将该用户家目录中唯一的text文本内容作为flag提交;

4.找到服务器场景Server86-4中能够实现提权至用户权限的源代码文件,并将该用户的密码作为flag值提交;

5.找到服务器场景Server86-4中能够实现提权至root权限的源代码文件,并将需要破解用户密码的代码段最后9个字符作为flag值提交;

6.找到服务器场景Server86-4中能够实现提权至root权限的源代码文件,并将写入目标文件的payload作为flag值提交;

7.找出/root路径下的唯一的txt文本,将该文件的内容作为flag值提交;

模块C CTF夺旗-攻击(200分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.flag值为每台靶机服务器的唯一性标识,每台靶机服务器同一时间内仅有1个;

3.在登录自动评分系统后,提交靶机服务器的flag值,同时需要指定靶机服务器的网关地址;

4.本环节不予补时。

模块D CTF夺旗-防御(200分)

一、项目和任务描述:

假定各位选手是某安全企业的网络安全工程师,负责若干服务器的渗透测试与安全防护,这些服务器可能存在着各种问题和漏洞。你需要尽快对这些服务器进行渗透测试与安全防护。每个参赛队拥有专属的堡垒机服务器,其他队不能访问。参赛选手通过扫描、渗透测试等手段检测自己堡垒服务器中存在的安全缺陷,进行针对性加固,从而提升系统的安全防御性能。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录需要加固的堡垒服务器。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

堡垒服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.堡垒服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.堡垒服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.堡垒服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.堡垒服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.每位选手需要对加固点和加固过程截图,并自行制作系统防御实施报告,最终评分以实施报告为准;

2.系统加固时需要保证堡垒服务器对外提供服务的可用性;

3.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

4.本环节不予补时。

二、说明:

1.所有截图要求截图界面、字体清晰;

2.文件名命名及保存:网络安全模块D-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

需要环境培训的可以私信博主!!

相关文章:

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题③

第十七届山东省职业院校技能大赛 中职组“网络安全”赛项资源任务书样题③ 模块A 基础设施设置与安全加固(200分)A-1 登录安全加固(Windows, Linux)A-2 Nginx安全策略(Linux)A-3日志监控(Windows)A-4中间件…...

【每日一题 基础题】验证回文串

LCR 018. 验证回文串 验证回文串 给定一个字符串 s ,验证 s 是否是回文串,只考虑字母和数字字符,可以忽略字母的大小写。 本题中,将空字符串定义为有效的回文串 。 验证回文串 LCR 018. 验证回文串方法一:**筛选 判断…...

【Hadoop】-- hadoop3.x default port

Hadoop 3.x 修改了一些以前常用的默认端口,完整的默认端口列表,可点击下面配置文件获取信息: core-default.xmlhdfs-default.xmlhdfs-rbf-default.xmlyarn-default.xml...

SQL Server:只有MDF文件,如何附加数据库

第一步:先新建一个同名数据库,然后停止sql服务,删除新建数据库.ldf文件。 第二步:将要附加的数据库的.mdf文件覆盖刚新建的.mdf文件,并重启sql服务。 第三步:这时数据库DATA目录下只有一个.mdf文件…...

:静态代理、动态代理与AOP)

深入理解代理模式(Proxy):静态代理、动态代理与AOP

目录 1. 代理模式简介2. 静态代理3. 动态代理 3.1 JDK动态代理3.2 CGLIB动态代理 4. 面向切面编程(AOP)5. 实战示例6. 总结与最佳实践 1. 代理模式简介 代理模式是一种结构型设计模式,它允许我们提供一个代理来控制对其他对象的访问。代理模式在不改变原始类代码…...

项目中如何选择JVM垃圾回收器?

大家好,我是锋哥。今天分享关于【项目中如何选择JVM垃圾回收器?】面试题。希望对大家有帮助; 项目中如何选择JVM垃圾回收器? 1000道 互联网大厂Java工程师 精选面试题-Java资源分享网 在一个项目中选择合适的 JVM 垃圾回收器 (Garbage Collector, GC…...

如何借助5G网关实现油罐车安全在线监测

油罐车是常见的特种运输车辆,用以运送各种汽油、柴油、原油等油品,运输危险系数大,而且由于油罐车需要经常行驶在城区道路,为城市各个加油站点、企业工厂运输补充所需油料,因此也是危化品运输车辆的重点监测和管控对象…...

Edge SCDN的独特优势有哪些?

强大的边缘计算能力 Edge SCDN(边缘安全加速)是酷盾安全推出的边缘集分布式 DDoS 防护、CC 防护、WAF 防护、BOT 行为分析为一体的安全加速解决方案。通过边缘缓存技术,智能调度使用户就近获取所需内容,为用户提供稳定快速的访问…...

在Goland中对goroutine协程断点调试

在Goland中对goroutine协程断点调试 环境: Goland 参考了 chatgpt 的回复 进行断点调试的代码 package mainimport ("fmt""sync""time" )// worker 模拟处理任务 func worker(id int, wg *sync.WaitGroup) {defer wg.Done() // 确保任务完成后…...

解密分布式锁:保障系统一致性的关键

作者:后端小肥肠 🍇 我写过的文章中的相关代码放到了gitee,地址:xfc-fdw-cloud: 公共解决方案 🍊 有疑问可私信或评论区联系我。 🥑 创作不易未经允许严禁转载。 目录 1. 前言 2. 为何要使用分布式锁&…...

Redis 击穿、穿透与雪崩:深度解析与应对策略

在使用 Redis 作为缓存的系统架构中,缓存击穿、穿透和雪崩是三个常见且可能对系统性能产生严重影响的问题。深入理解这些问题并掌握有效的应对策略对于构建稳定、高效的系统至关重要。 一、缓存击穿 (一)问题描述 缓存击穿是指一个热点 key…...

8086处理器的寻址方式

概念 在计算机系统中,处理器操作和处理的是数值,那么,必定涉及数值从哪里来,处理后送到哪里去,这称为寻址方式(Addressing Mode)。 简单地说,寻址方式就是如何找到要操作的数据,以及如何找到存…...

Mask实现裁剪的原理浅析

简单来说,就是Mask会设置继承了MaskableGraphic的组件的Shader属性,进行特定的模板测试 一张普通的Image,当不挂Mask组件时,其默认Shader的模板缓存属性是这样的 当挂载上Mask时,会改变 Stencil ID变成了1ÿ…...

每隔一秒单片机向电脑发送一个16进制递增数据

SCON0x50 SM00 SM11(工作方式为方式一) REN1允许单片机从电脑接收数据 TB8 RB8 SM2是方式2和方式3直接配置为0 TI为发送中断请求标志位 由硬件配置为1 必须由 软件复位为0,RI为接收中断请求标志位,同理TI UART.c #include &l…...

逆向攻防世界CTF系列56-easy_Maze

逆向攻防世界CTF系列56-easy_Maze 64位无壳,看题目就知道是迷宫问题了 int __fastcall main(int argc, const char **argv, const char **envp){__int64 v3; // raxint v5[7][7]; // [rsp0h] [rbp-270h] BYREFint v6[104]; // [rspD0h] [rbp-1A0h] BYREFv6[52] 1…...

【Linux网络编程】应用层:HTTP协议 | URL | 简单实现一个HTTP服务器 | 永久重定向与临时重定向

前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。点击跳转到网站 🌈个人主页: 南桥几晴秋 🌈C专栏: 南桥谈C 🌈C语言专栏: C语言学习系…...

电压调整电路汇总

目录: 一、LDO 1、LM1117 2、NCV33275 3、TLE42764 4、TPS7B67xx-Q1 5、总结 二、DCDC转换器 1、LM2576与LM2596 2、MC34063 一、LDO 1、LM1117 LM1117 是一款在 800mA 负载电流下具有 1.2V 压降的低压降稳压器。 LM1117 提供可调节电压版本,…...

day28 文件IO及进程线程基础

讨论光标共享情况 1.dup和dup2定义变量赋值都共享光标 2.使用两个描述符调用两次open函数打开同一个文件,不共享光标 #include <myhead.h>int main(int argc, const char *argv[]) {//1、描述符赋值给新的变量char buff[1024] "abcdefg";int ne…...

【Azure 架构师学习笔记】- Azure Function (1) --环境搭建和背景介绍

本文属于【Azure 架构师学习笔记】系列。 本文属于【Azure Function 】系列。 前言 随着无服务计算的兴起和大数据环境中的数据集成需求, 需要使用某些轻量级的服务,来实现一些简单操作。因此Azure Function就成了微软云上的一个必不可少的组成部分。 …...

前端文件下载

这里写自定义目录标题 前端文件下载方法使用a标签使用iframe标签二进制流 前端文件下载方法 使用a标签 /*** 文件下载方法 使用a标签* 存在浏览器下载时,太快的话,会取消上次的下载请求* param {*} href* param {*} filename*/ export function downlo…...

Linux链表操作全解析

Linux C语言链表深度解析与实战技巧 一、链表基础概念与内核链表优势1.1 为什么使用链表?1.2 Linux 内核链表与用户态链表的区别 二、内核链表结构与宏解析常用宏/函数 三、内核链表的优点四、用户态链表示例五、双向循环链表在内核中的实现优势5.1 插入效率5.2 安全…...

突破不可导策略的训练难题:零阶优化与强化学习的深度嵌合

强化学习(Reinforcement Learning, RL)是工业领域智能控制的重要方法。它的基本原理是将最优控制问题建模为马尔可夫决策过程,然后使用强化学习的Actor-Critic机制(中文译作“知行互动”机制),逐步迭代求解…...

Admin.Net中的消息通信SignalR解释

定义集线器接口 IOnlineUserHub public interface IOnlineUserHub {/// 在线用户列表Task OnlineUserList(OnlineUserList context);/// 强制下线Task ForceOffline(object context);/// 发布站内消息Task PublicNotice(SysNotice context);/// 接收消息Task ReceiveMessage(…...

【解密LSTM、GRU如何解决传统RNN梯度消失问题】

解密LSTM与GRU:如何让RNN变得更聪明? 在深度学习的世界里,循环神经网络(RNN)以其卓越的序列数据处理能力广泛应用于自然语言处理、时间序列预测等领域。然而,传统RNN存在的一个严重问题——梯度消失&#…...

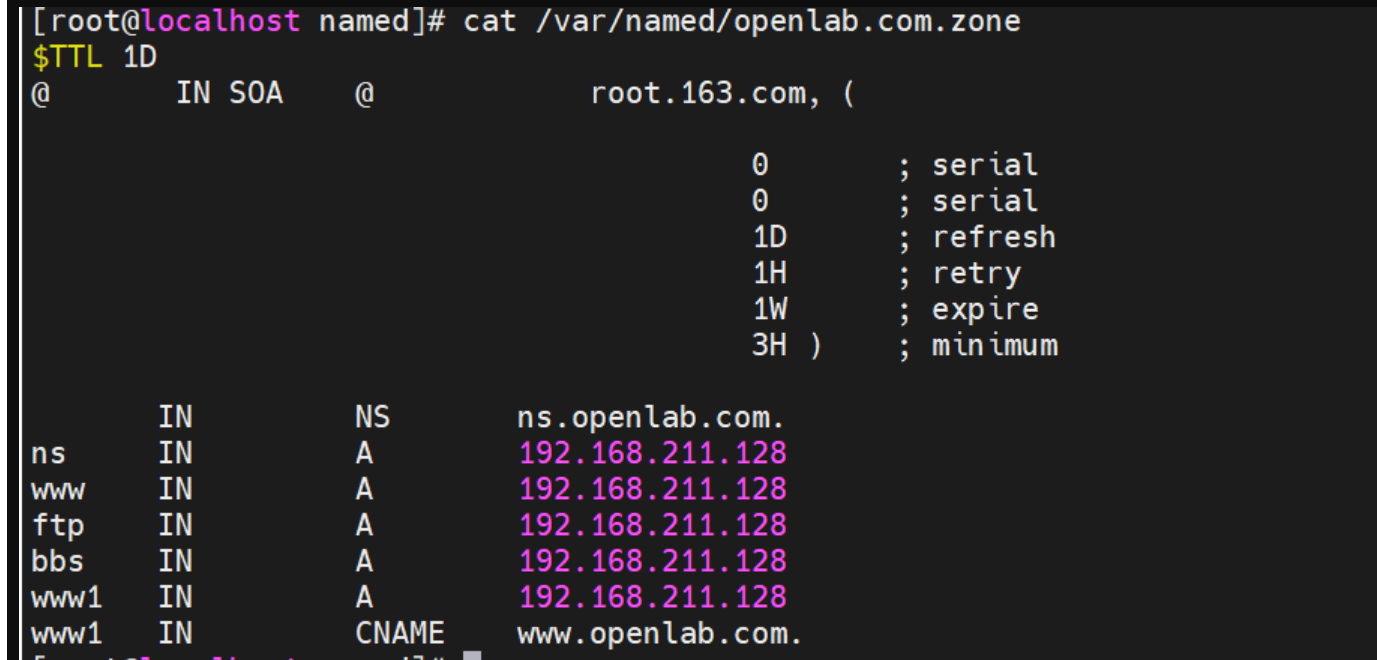

搭建DNS域名解析服务器(正向解析资源文件)

正向解析资源文件 1)准备工作 服务端及客户端都关闭安全软件 [rootlocalhost ~]# systemctl stop firewalld [rootlocalhost ~]# setenforce 0 2)服务端安装软件:bind 1.配置yum源 [rootlocalhost ~]# cat /etc/yum.repos.d/base.repo [Base…...

BLEU评分:机器翻译质量评估的黄金标准

BLEU评分:机器翻译质量评估的黄金标准 1. 引言 在自然语言处理(NLP)领域,衡量一个机器翻译模型的性能至关重要。BLEU (Bilingual Evaluation Understudy) 作为一种自动化评估指标,自2002年由IBM的Kishore Papineni等人提出以来,…...

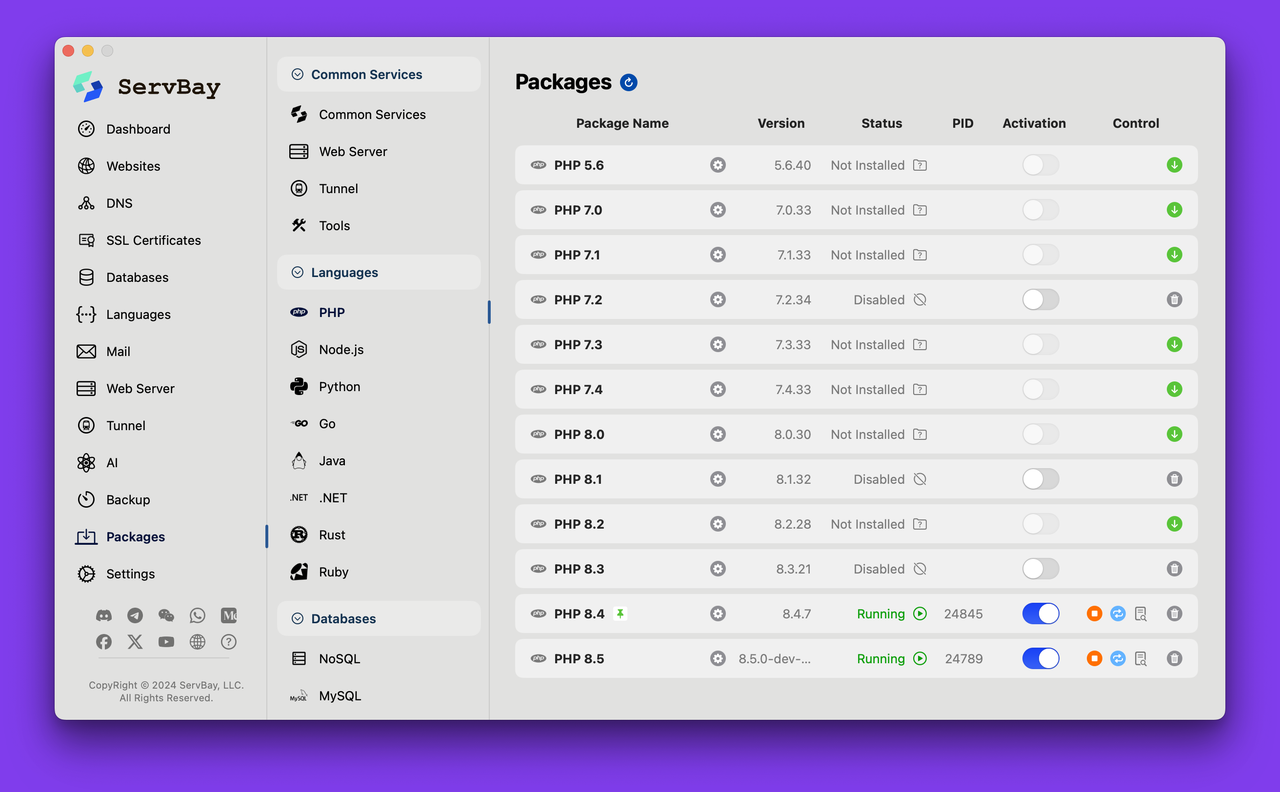

PHP 8.5 即将发布:管道操作符、强力调试

前不久,PHP宣布了即将在 2025 年 11 月 20 日 正式发布的 PHP 8.5!作为 PHP 语言的又一次重要迭代,PHP 8.5 承诺带来一系列旨在提升代码可读性、健壮性以及开发者效率的改进。而更令人兴奋的是,借助强大的本地开发环境 ServBay&am…...

苹果AI眼镜:从“工具”到“社交姿态”的范式革命——重新定义AI交互入口的未来机会

在2025年的AI硬件浪潮中,苹果AI眼镜(Apple Glasses)正在引发一场关于“人机交互形态”的深度思考。它并非简单地替代AirPods或Apple Watch,而是开辟了一个全新的、日常可接受的AI入口。其核心价值不在于功能的堆叠,而在于如何通过形态设计打破社交壁垒,成为用户“全天佩戴…...

破解路内监管盲区:免布线低位视频桩重塑停车管理新标准

城市路内停车管理常因行道树遮挡、高位设备盲区等问题,导致车牌识别率低、逃费率高,传统模式在复杂路段束手无策。免布线低位视频桩凭借超低视角部署与智能算法,正成为破局关键。该设备安装于车位侧方0.5-0.7米高度,直接规避树枝遮…...

深度剖析 DeepSeek 开源模型部署与应用:策略、权衡与未来走向

在人工智能技术呈指数级发展的当下,大模型已然成为推动各行业变革的核心驱动力。DeepSeek 开源模型以其卓越的性能和灵活的开源特性,吸引了众多企业与开发者的目光。如何高效且合理地部署与运用 DeepSeek 模型,成为释放其巨大潜力的关键所在&…...