[最新] SIM卡取出后还能找到我的iPhone吗?

您是否曾在任何地方丢失过 SIM 卡?或者您是否已移除 SIM 卡,现在无法在任何地方找到您的 iPhone?在这篇博客中,您将了解即使 SIM 卡被移除,“查找我的 iPhone”也能正常工作。

在某些情况下,您必须取出 SIM 卡,或者有时 SIM 卡被锁定并且无法在 iPhone 中使用。为此,您必须知道如何跟踪您的手机,以防手机丢失、放错地方甚至被盗。互联网的接入使这个过程变得简单和容易,您只需几步即可找到丢失的设备。

第 1 部分:如果 SIM 卡被取出,“查找我的 iPhone”还能用吗?

有很多人丢了手机,不知道“查找我的手机”是否可以在没有 SIM 卡的情况下使用!每两个拥有 iPhone 的人面临的主要问题是,他们是否能够在没有 SIM 卡的情况下找到丢失的手机。 “查找我的 iPhone”是否有效。

是的,即使没有 SIM 卡,您也可以轻松使用此功能。但该术语有一定的条件。为了持续跟踪您的手机,您必须启用“查找我的手机”功能。进入手机的设置,然后有一个查找我的手机的选项,确保启用它。

第 2 部分:如果 SIM 卡被移除,您还能追踪 iPhone 吗?

很多人都在想一个问题:没有SIM卡服务是否可以追踪iPhone!假设手机中没有SIM卡,并且移动数据也已关闭,那么当您连接Wi-Fi时,您就可以拿回被盗的手机。如果您的手机无法连接 Wi-Fi,那么您就没有机会找回它了!

您可以通过 FMI 进行跟踪。最好的部分是任何未经授权的用户都无法禁用 FMI。

当他们尝试时,系统会提示他们访问互联网并输入他们的 Apple ID。连接后,可以跟踪该小工具,直至其断开连接。他们将无法重置 iPhone。即使他们在未关闭“查找”并退出 iCloud 的情况下成功重置智能手机,手机仍将保持可追踪状态。

在设置过程中,他们还将看到激活锁定屏幕,并提示输入其 Apple ID。要从 Apple 服务器获取激活授权,设备必须连接到互联网。

第 3 部分:如果我的 iPhone 丢失或被盗,我该怎么办?

毫无疑问,丢失手机是可能发生的最糟糕的事情之一。如果您的手机有SIM卡且已开启数据或Wi-Fi,则可以轻松使用“查找我的iPhone”功能。

您需要从任何其他设备登录 iCloud 帐户。您的手机GOS服务和iCloud已经连接。登录后,您可以轻松查看手机的当前位置。如果您的手机丢失,请按照以下步骤操作:

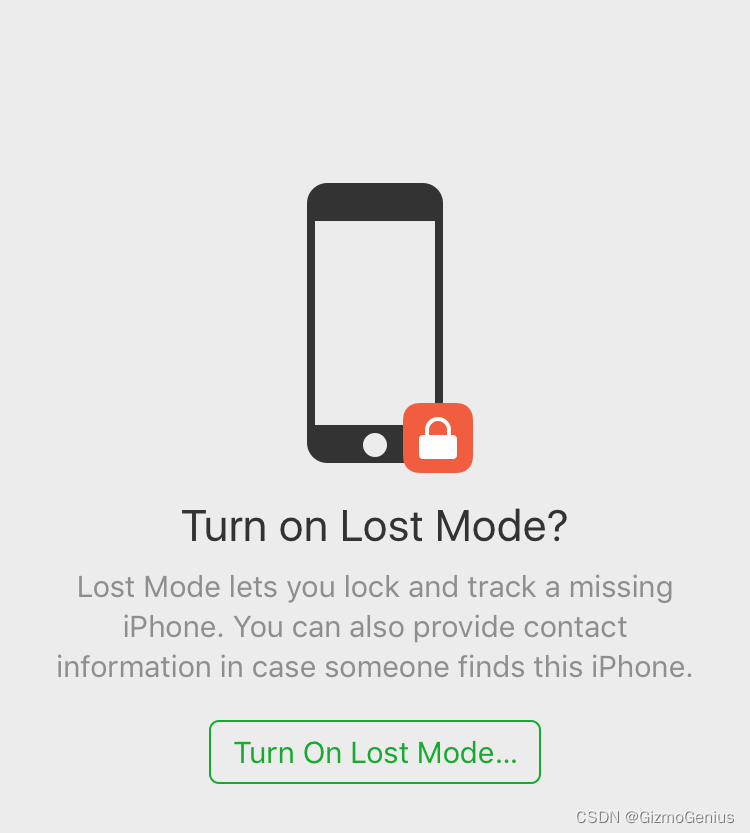

丢失模式将帮助您追踪手机。毫无疑问,这是寻找丢失设备的一种简单且简单的方法。

第 4 部分:如何防止我的 iPhone 被恶意锁定?

Apple 的默认锁定足以防止未经授权访问您的手机。但是,为了提高安全性,请考虑打开以下安全功能:

二因素身份验证:

在 iPhone 上启用 2F 身份验证可以使其更加安全。当有人尝试输入您的帐户时,即使他们正确输入了 Apple ID 凭据,也必须完成该过程。

SIM 卡锁:

每当启用 SIM 卡锁时,您的 iPhone 将仅识别原始 SIM 卡。您可以在设置中启用 SIM 卡锁定。

安全问题:

您还可以创建安全问题。由于您是唯一知道解决方案的人,因此其他人将无法访问该帐户。

关于“查找我的 iPhone 和 SIM 卡”的常见问题

许多人询问有关丢失手机以及如何找回手机的问题。以下是寻找丢失 iPhone 的常见问题解答:

1 iPhone丢失后更换SIM卡还能找回吗?

是的,如果 SIM 卡从 iPhone 上取下,就可以对其进行追踪。所需要做的就是将该小工具连接到互联网。它立即上线并将其 GPS 坐标上传到 Apple 服务器。

2可以在没有服务的情况下追踪 iPhone 吗?

如果没有服务,您就无法追踪 iPhone。要更新其位置,它必须链接到互联网。不过,还有其他第三方应用程序和解决方案可帮助 iPhone 用户找到丢失或遗失的手机。

简而言之,没有 SIM 服务就可以追踪手机,但没有互联网服务就无法追踪手机。

3小偷可以禁用“查找我的 iPhone”吗?

是的,如果他们有适当的方法来禁用它。许多小偷想出了各种方法来解锁手机并删除所有数据而不被抓到。因此,一旦您丢失设备,请立即打开设备跟踪器。

此外,一种新的被盗 iPhone 方法允许骗子禁用“查找我的 iPhone”并完全删除该设备。人们抢夺 iPhone 并通过向被盗号码发送短信来冒充 Apple,诱骗人们交出 Apple ID 凭据。

4取出SIM卡会删除所有内容吗?

不,事实并非如此。只有您的 SIM 服务将不可用。所有其他数据保持不变。只有重置手机后,手机上的所有内容才会被删除。

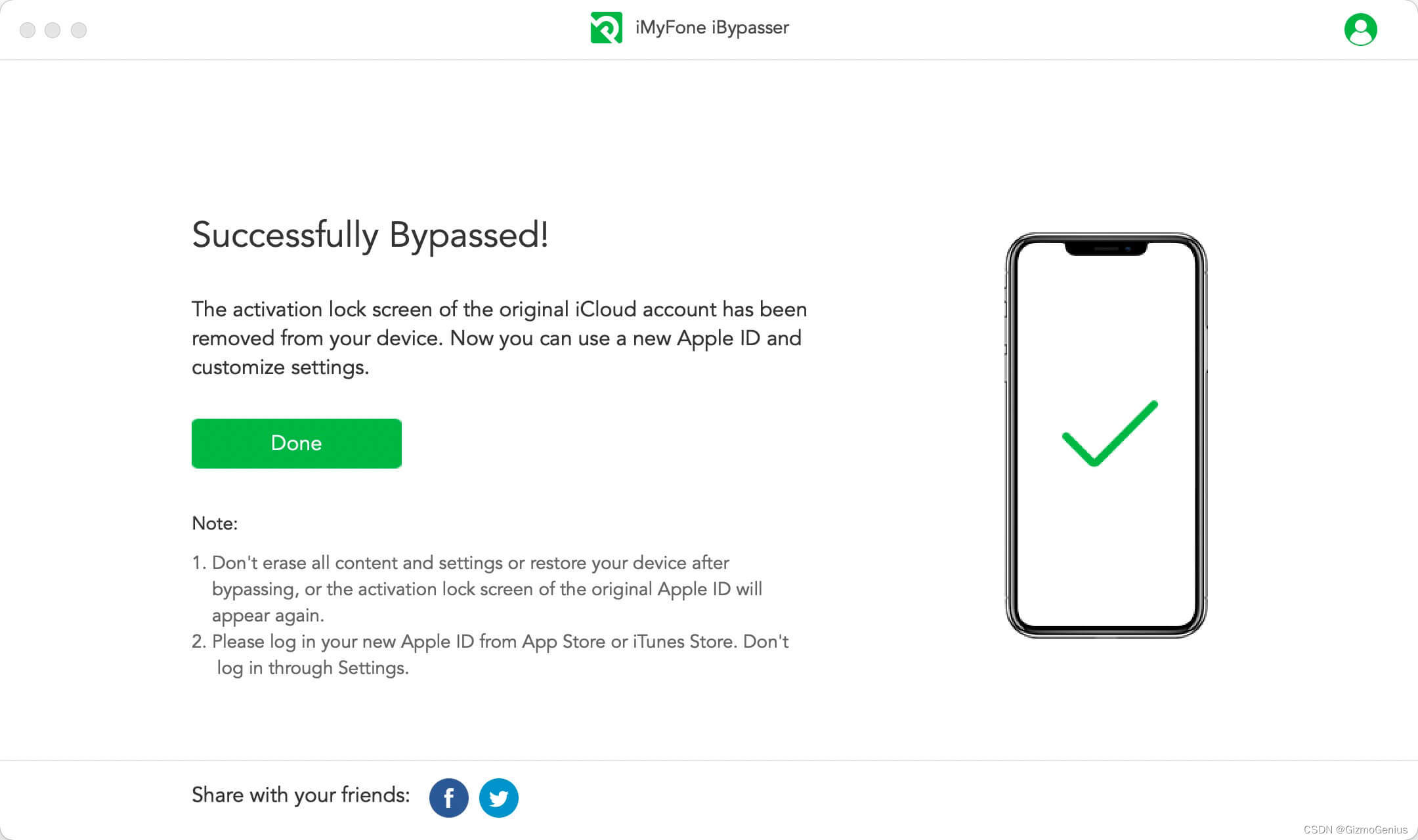

额外提示:删除“查找我的激活锁”而无需前任所有者

如果您想删除激活锁, iBypasser 解锁iCloud 激活锁绕过工具是您的完美工具。如果您忘记了 Apple ID 密码, iBypasser可以轻松禁用 FMI,无需您输入任何凭据。禁用 FMI 后,您将可以访问所有 iOS 功能。

iBypasser解锁主要特点:

以下也是使用 iBypasser 绕过“查找我的”激活锁的详细步骤:

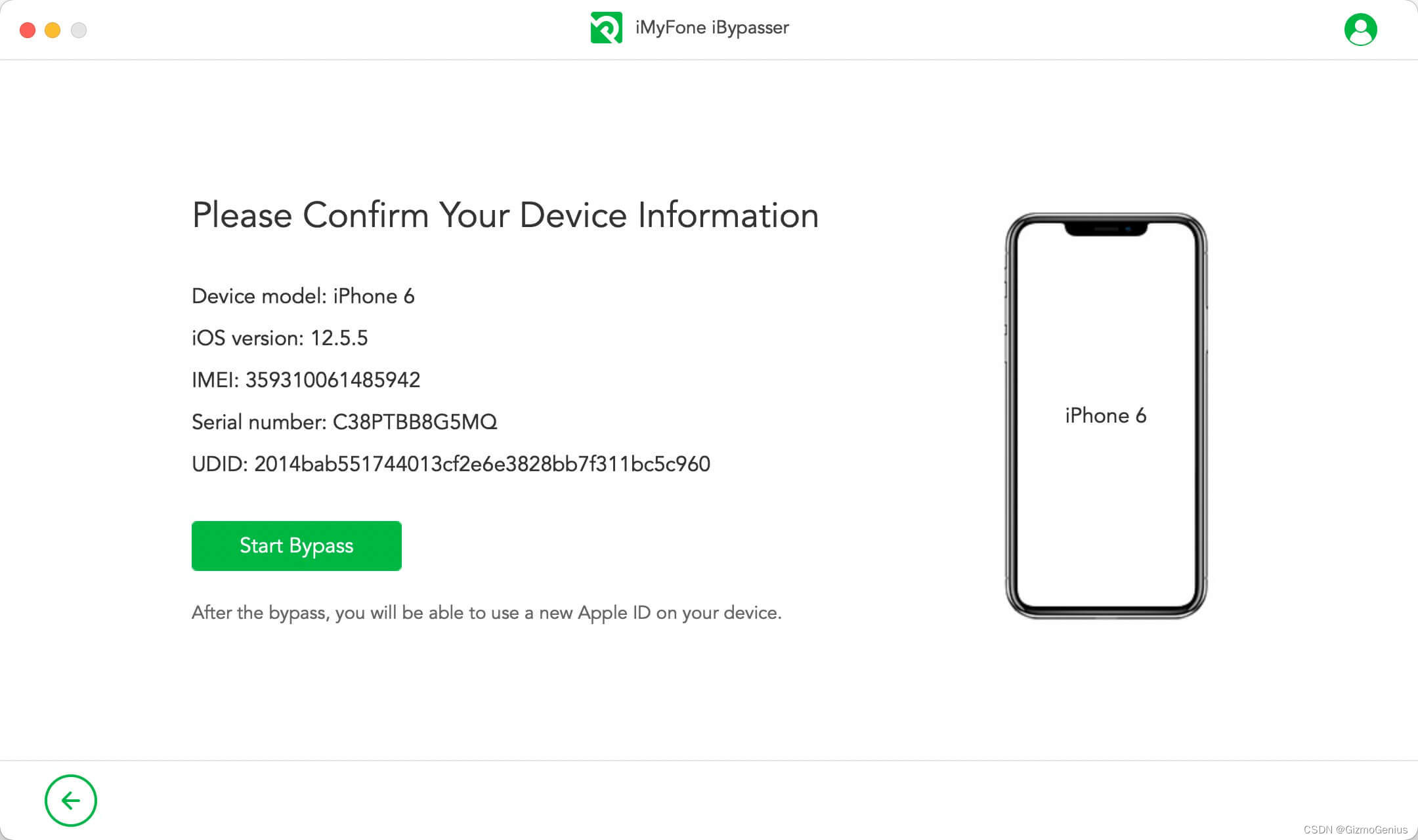

步骤1.在您的计算机上下载并启动iBypasser解锁。选择“绕过 iCloud 激活锁屏”模式。单击“开始”并使用 USB 线将您的 iPhone/iPad/iPod touch 连接到计算机。

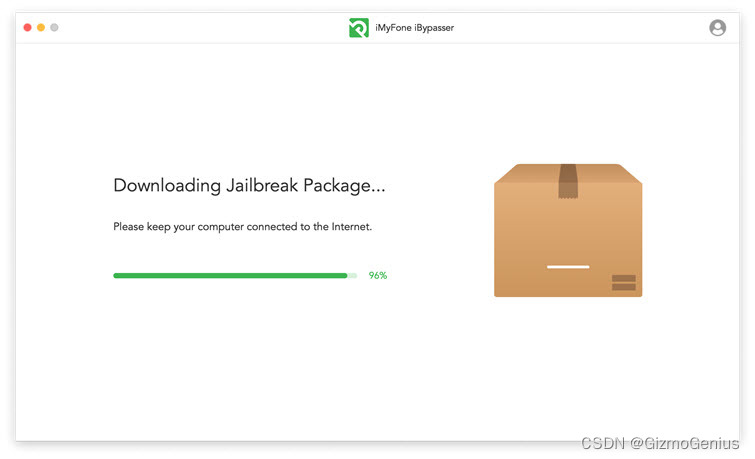

步骤2.程序将开始下载一个包,帮助您越狱您的iPhone。

步骤3.按照屏幕上的说明进行操作,越狱完成后单击“下一步”。越狱后,iBypasser将开始绕过激活锁屏。请保持计算机连接到互联网,并保持您的 iOS 设备与网络断开连接。然后点击“开始绕过”。

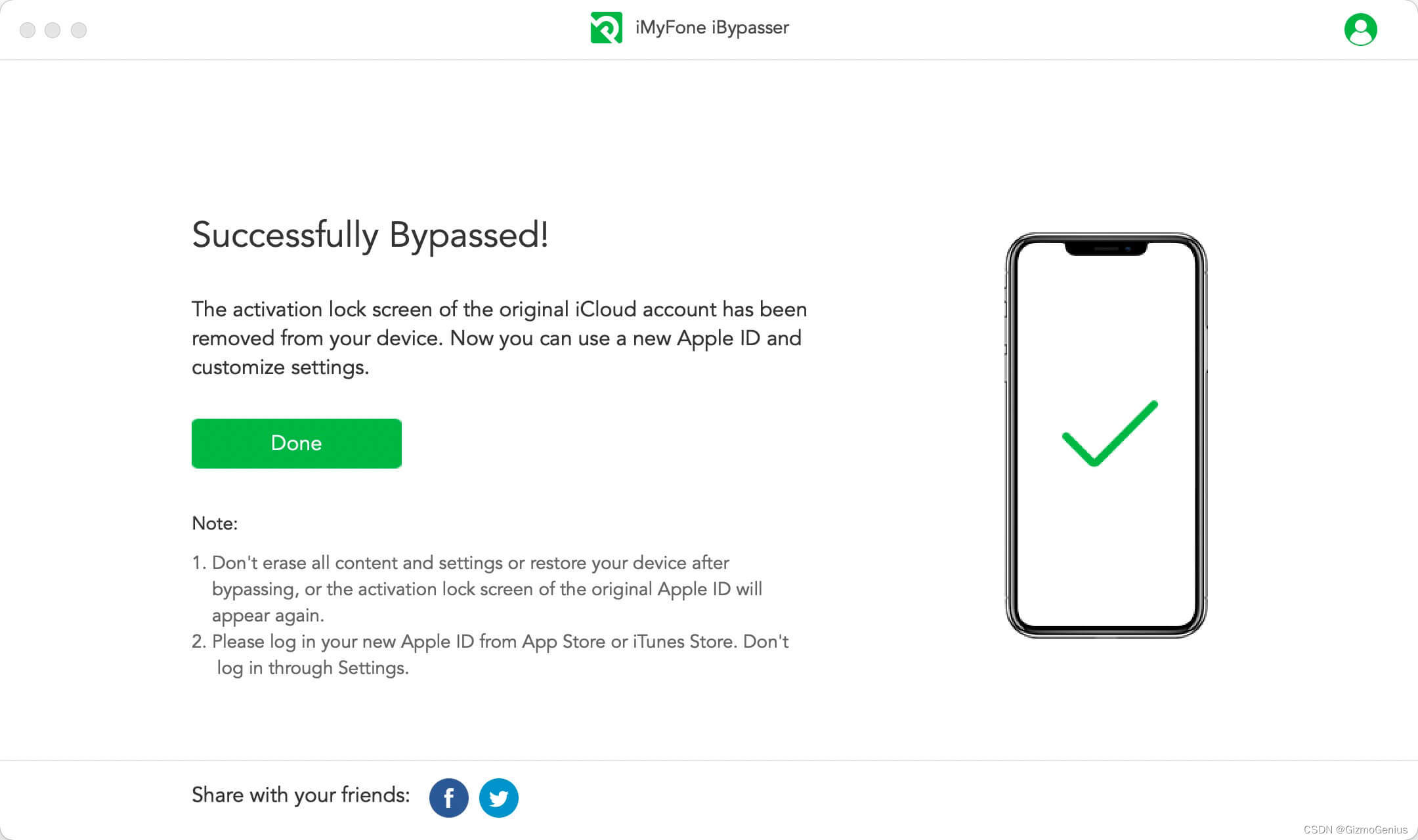

步骤4.等待几分钟,“查找我的”激活锁屏幕将被成功绕过。

总结

如果您有 iCloud ID,则只需从任何其他设备登录即可跟踪丢失的设备。唯一的条件是您的设备必须打开并具有正确的互联网连接。您的设备不需要 SIM 卡。

iBypasser解锁可以帮助您解除iPhone屏幕锁定并在您不知道密码时绕过激活锁屏幕。该工具将帮助您轻松访问您的设备,并且您还可以使用它轻松访问您的 iCloud ID。

相关文章:

[最新] SIM卡取出后还能找到我的iPhone吗?

您是否曾在任何地方丢失过 SIM 卡?或者您是否已移除 SIM 卡,现在无法在任何地方找到您的 iPhone?在这篇博客中,您将了解即使 SIM 卡被移除,“查找我的 iPhone”也能正常工作。 在某些情况下,您必须取出 SIM…...

数据分析思维(六):分析方法——相关分析方法

数据分析并非只是简单的数据分析工具三板斧——Excel、SQL、Python,更重要的是数据分析思维。没有数据分析思维和业务知识,就算拿到一堆数据,也不知道如何下手。 推荐书本《数据分析思维——分析方法和业务知识》,本文内容就是提取…...

谷歌2025年AI战略与产品线布局

在2024年12月的战略会议上,谷歌高层向员工描绘了2025年的宏伟蓝图,特别是在人工智能(AI)领域。这一年被定位为AI发展的关键转折点,谷歌计划通过一系列新产品和创新来巩固其在全球科技领域的领导地位。本文将深入探讨谷歌的2025年AI战略、重点产品以及竞争策略。 一、整体…...

登录的几种方式

使用Session完成登录 1. 手机号发送验证码 逻辑步骤: 校验手机号格式是否正确。生成验证码(例如使用Hutool工具类)。将手机号和验证码存入Session。返回验证码发送成功的响应。 2. 用户登录逻辑 逻辑步骤: 从Session中获取存…...

Scala_【5】函数式编程

第五章 函数式编程函数和方法的区别函数声明函数参数可变参数参数默认值 函数至简原则匿名函数高阶函数函数作为值传递函数作为参数传递函数作为返回值 函数闭包&柯里化函数递归控制抽象惰性函数友情链接 函数式编程 面向对象编程 解决问题时,分解对象ÿ…...

解析 World Football Cup 问题及其 Python 实现

问题描述 本文讨论一道关于足球锦标赛排名规则的问题,来自 Berland 足球协会对世界足球规则的调整。题目要求对给定的比赛数据进行计算,并输出能进入淘汰赛阶段的球队列表。以下是规则详细描述。 题目规则 输入格式: 第一行包含一个整数 …...

9.系统学习-卷积神经网络

9.系统学习-卷积神经网络 简介输入层卷积层感受野池化层全连接层代码实现 简介 卷积神经网络是一种用来处理局部和整体相关性的计算网络结构,被应用在图像识别、自然语言处理甚至是语音识别领域,因为图像数据具有显著的局部与整体关系,其在图…...

基于FPGA的出租车里程时间计费器

基于FPGA的出租车里程时间计费器 功能描述一、系统框图二、verilog代码里程增加模块时间增加模块计算价格模块上板视频演示 总结 功能描述 (1);里程计费功能:3公里以内起步价8元,超过3公里后每公里2元,其中…...

三甲医院等级评审八维数据分析应用(五)--数据集成与共享篇

一、引言 1.1 研究背景与意义 随着医疗卫生体制改革的不断深化以及信息技术的飞速发展,三甲医院评审作为衡量医院综合实力与服务水平的重要标准,对数据集成与共享提出了更为严苛的要求。在传统医疗模式下,医院内部各业务系统往往各自为政,形成诸多“信息孤岛”,使得数据…...

VUE条件树查询 自定义条件节点

之前实现过的简单的条件树功能如下图: 经过最新客户需求确认,上述条件树还需要再次改造,以满足正常需要! 最新暴改后的功能如下红框所示: 页面功能 主页面逻辑代码: <template><div class"…...

什么是打流,怎么用iperf3打流

什么是打流 在网络安全和黑灰产领域,“打流”具有不同的含义,常用于形容通过技术手段制造流量假象或发起流量攻击。 流量攻击(DDoS)中的“打流”: “打流”指向目标服务器或网络发起 大规模的数据请求,造…...

使用MySQL APT源在Linux上安装MySQL

全新安装MySQL的步骤 以下说明假定您的系统上尚未安装任何版本的MySQL(无论是由Oracle还是其他方分发) 添加MySQL的Apt源。 将MySQL的APT存储库添加到系统的软件存储库列表中。 1、转到MySQL APT存储库的下载页面MySQL :: Download MySQL APT Reposi…...

redux react-redux @reduxjs/toolkit

redux团队先后推出了redux、react-redux、reduxjs/toolkit,这三个库的api各有不同。本篇文章就来梳理一下当我们需要在项目中集成redux,从直接使用redux,到使用react-redux,再到react-redux和reduxjs/toolkit配合使用,…...

【偏好对齐】通过ORM直接推导出PRM

论文地址:https://arxiv.org/pdf/2412.01981 相关博客 【自然语言处理】【大模型】 ΨPO:一个理解人类偏好学习的统一理论框架 【强化学习】PPO:近端策略优化算法 【偏好对齐】PRM应该奖励单个步骤的正确性吗? 【偏好对齐】通过OR…...

Python与其他编程语言的区别是什么?

Python是一种广泛使用的高级编程语言,以其简洁的语法、强大的库支持和广泛的应用领域而著称。与其他编程语言相比,Python具有许多独特的特点和优势。以下将从多个方面详细探讨Python与其他编程语言的区别,并通过示例进行说明。 一、语法简洁…...

cuda11.6和对应的cudnn(windows)

因为每次不同的torch版本要下对应的cuda,这次刚好在Windows上下好了一个cuda11.6和对应的cudnn,直接放到网盘中,大家有需要对应版本的可以直接下载: 链接:https://pan.quark.cn/s/f153a53830d4 大家自取,c…...

24年无人机行业资讯 | 12.23-12.29

24年无人机行业资讯 | 12.23-12.29 1、 国家发改委新设低空经济司,助力低空经济规范发展2、商务部支持无人机民用国际贸易,强调出口管制与安全并重3、滨州高新区首架无人机成功下线4、 2025第九届世界无人机大会筹备推进会顺利召开5、2024年世界无人机竞…...

uniapp:微信小程序文本长按无法出现复制菜单

一、问题描述 在集成腾讯TUI后,为了能让聊天文本可以复制,对消息组件的样式进行修改,主要是移除下面的user-select属性限制: user-select: none;-webkit-user-select: none;-khtml-user-select: none;-moz-user-select: none;-ms…...

qml Item详解

1、概述 Item是QML(Qt Modeling Language)的基础元素,所有其他可视化元素都继承自它。它代表了一个可视化的对象,虽然Item对象本身没有可视外观,但它定义了所有可视项之间通用的属性,比如位置、大小、旋转…...

【Java回顾】Day4 反射机制

反射机制 之前学过一部分,笔记在20250103Java包_网络编程.md里,这里在之前的笔记的基础上做一些补充。 反射:得到class对象后反向获取对象的各种信息。 包 Field 类或接口中的字段(成员变量),动态访问和修改类的字段 模板 获取Class 对象 …...

汽车生产虚拟实训中的技能提升与生产优化

在制造业蓬勃发展的大背景下,虚拟教学实训宛如一颗璀璨的新星,正发挥着不可或缺且日益凸显的关键作用,源源不断地为企业的稳健前行与创新发展注入磅礴强大的动力。就以汽车制造企业这一极具代表性的行业主体为例,汽车生产线上各类…...

最新SpringBoot+SpringCloud+Nacos微服务框架分享

文章目录 前言一、服务规划二、架构核心1.cloud的pom2.gateway的异常handler3.gateway的filter4、admin的pom5、admin的登录核心 三、code-helper分享总结 前言 最近有个活蛮赶的,根据Excel列的需求预估的工时直接打骨折,不要问我为什么,主要…...

Python如何给视频添加音频和字幕

在Python中,给视频添加音频和字幕可以使用电影文件处理库MoviePy和字幕处理库Subtitles。下面将详细介绍如何使用这些库来实现视频的音频和字幕添加,包括必要的代码示例和详细解释。 环境准备 在开始之前,需要安装以下Python库:…...

JDK 17 新特性

#JDK 17 新特性 /**************** 文本块 *****************/ python/scala中早就支持,不稀奇 String json “”" { “name”: “Java”, “version”: 17 } “”"; /**************** Switch 语句 -> 表达式 *****************/ 挺好的ÿ…...

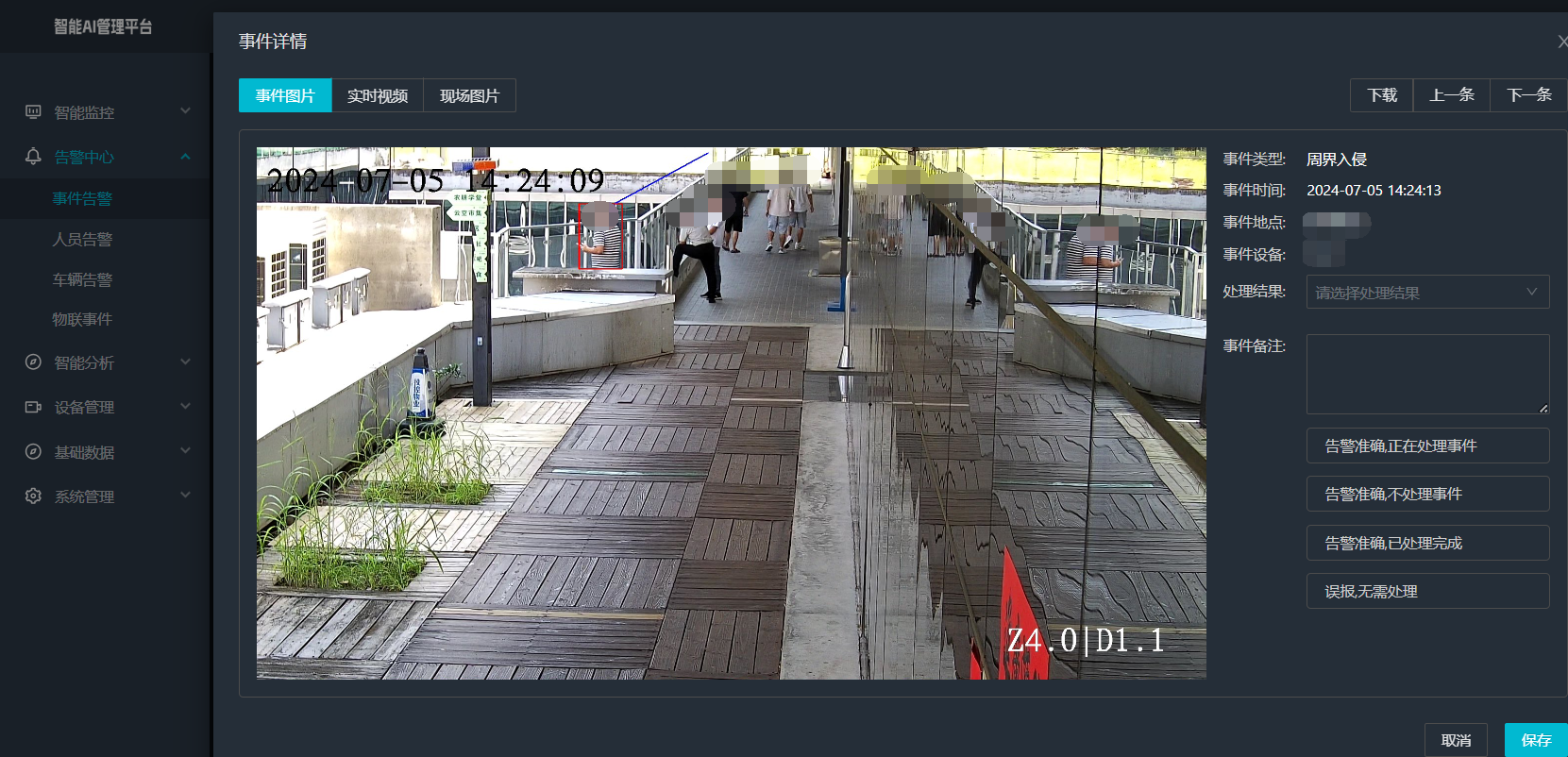

打手机检测算法AI智能分析网关V4守护公共/工业/医疗等多场景安全应用

一、方案背景 在现代生产与生活场景中,如工厂高危作业区、医院手术室、公共场景等,人员违规打手机的行为潜藏着巨大风险。传统依靠人工巡查的监管方式,存在效率低、覆盖面不足、判断主观性强等问题,难以满足对人员打手机行为精…...

Elastic 获得 AWS 教育 ISV 合作伙伴资质,进一步增强教育解决方案产品组合

作者:来自 Elastic Udayasimha Theepireddy (Uday), Brian Bergholm, Marianna Jonsdottir 通过搜索 AI 和云创新推动教育领域的数字化转型。 我们非常高兴地宣布,Elastic 已获得 AWS 教育 ISV 合作伙伴资质。这一重要认证表明,Elastic 作为 …...

Python 高级应用10:在python 大型项目中 FastAPI 和 Django 的相互配合

无论是python,或者java 的大型项目中,都会涉及到 自身平台微服务之间的相互调用,以及和第三发平台的 接口对接,那在python 中是怎么实现的呢? 在 Python Web 开发中,FastAPI 和 Django 是两个重要但定位不…...

如何把工业通信协议转换成http websocket

1.现状 工业通信协议多数工作在边缘设备上,比如:PLC、IOT盒子等。上层业务系统需要根据不同的工业协议做对应开发,当设备上用的是modbus从站时,采集设备数据需要开发modbus主站;当设备上用的是西门子PN协议时…...

python读取SQLite表个并生成pdf文件

代码用于创建含50列的SQLite数据库并插入500行随机浮点数据,随后读取数据,通过ReportLab生成横向PDF表格,包含格式化(两位小数)及表头、网格线等美观样式。 # 导入所需库 import sqlite3 # 用于操作…...

基于 HTTP 的单向流式通信协议SSE详解

SSE(Server-Sent Events)详解 🧠 什么是 SSE? SSE(Server-Sent Events) 是 HTML5 标准中定义的一种通信机制,它允许服务器主动将事件推送给客户端(浏览器)。与传统的 H…...