红队工具使用全解析:揭开网络安全神秘面纱一角

红队工具使用全解析:揭开网络安全神秘面纱一角

B站红队公益课:https://space.bilibili.com/350329294

学习网盘资源链接:https://pan.quark.cn/s/4079487939e8

嘿,各位网络安全爱好者们!在风云变幻的网络安全战场上,红队宛如一支神秘且精锐的特种兵部队,手持一系列超厉害的工具,冲锋陷阵在虚拟世界,挖掘系统潜藏漏洞,模拟实战攻击情境,为筑牢网络防线提供至关重要的情报支撑。今天,就跟着我一同探秘,那些让红队战斗力爆棚、如虎添翼的神奇工具吧。

信息收集:开启侦察之旅

先来说说 Nessus,它在红队信息收集的舞台上那可是绝对的 “C 位担当”、明星选手。想象一下,它就如同拥有超能力的超级侦探,只要锁定目标网络,就能火力全开,展开全方位扫描。从暴露在外的开放端口,到隐匿深处的系统漏洞,无一能逃过它的 “法眼”。不管是架构简单的小型企业内网,还是错综复杂的大型服务器集群,Nessus 都能迅速给出一份详尽细致的 “体检报告”,让红队成员们仿若掌握了目标网络的 “生命密码”,为后续规划攻击路径提供精准到毫厘的依据,占得先机。

再瞧 Maltego,这家伙专注于开源情报收集领域,那本事可真是一绝,擅长在信息的浩瀚海洋里 “沙里淘金”。只要你将一个域名轻轻丢给它,瞬间,它就能像变魔术般关联出背后一连串关键信息:服务器的 IP 地址、相关人员的社交媒体账号动态,甚至企业内部的组织架构详情,层层交织,为红队编织出一张密不透风的情报大网。凭借这张大网,红队得以从各个刁钻角度审视目标,精准定位最薄弱的环节,找到那扇通往胜利的 “隐秘之门”。

漏洞利用:直击要害

Metasploit Framework,在漏洞利用的江湖中,那可是声名远扬的 “瑞士军刀”。它的 “肚子” 里仿佛藏着一个百宝囊,内置海量令人咋舌的漏洞利用模块,不管是 Windows、Linux 等主流操作系统,还是五花八门的各类应用软件,只要存在已知漏洞,在这里都能找到对应的破解之道。红队成员们依据前期辛苦收集来的情报,优中选优,挑出适配的模块,再简单动动手指配置下参数,接下来,就看它大显身手。如同神箭手搭弓射箭,一击即中目标漏洞,轻松获取系统控制权,这般强大又便捷的操作,让它在一场场实战中屡建奇功,成为红队不可或缺的攻坚利器。

Cobalt Strike 更是凭借其独特魅力,在众多工具中脱颖而出。它的强大不仅体现在常规漏洞利用上,更在于那令人惊叹的团队协作功能与高度定制化特性。在一场模拟攻击行动中,它能让红队成员们默契配合,宛如一个精密协作的作战团队。红队指挥官端坐在指挥中心,通过它实时监控各个成员的作战进展,依据战场形势灵活调整攻击策略,悄无声息却又势不可挡地渗透进目标网络的核心腹地,杀得防御方措手不及,只能眼睁睁看着防线被逐步突破。

权限维持:站稳脚跟

谈及权限维持,Mimikatz 可是当之无愧的 “常青树”。它就像一位潜伏在黑暗中的高手,专门盯着 Windows 系统内存,不动声色地抓取明文密码、哈希值等这些极度敏感的信息。这意味着,即便系统管理员察觉到异样后迅速修改了密码,红队也能凭借之前抓取的关键信息,如鬼魅般重新登录系统,稳稳掌控关键系统权限。仿佛在敌人心脏地带巧妙埋下一颗定时炸弹,哦不,是一颗随时待命的暗哨,只等关键指令下达,便能再次掀起波澜。

而 Empire 呢,凭借自身纯 Python 编写的先天优势,在跨平台兼容方面表现卓越,不管是 Linux 系统的复杂环境,还是 Windows 系统的常规架构,它都能如鱼得水般自由穿梭。它的渗透手段多样且隐蔽,利用常见软件漏洞趁虚而入、伪装成钓鱼邮件附件悄然植入,不一而足。成功潜入后,还能定期乖巧地回连控制端,悄咪咪地上传下载文件,不动声色间完美实现权限的持久化,让红队稳稳扎根在目标网络,持续拓展战果。

不过,咱可得把话说在前头,这些工具固然威力惊人,但使用必须 “师出有名”。红队运用它们,那可是在合法授权的专业网络安全测试场景下,目的是为了帮助企业与机构提前找出系统隐患,提升整体安全性。而对于咱们广大普通网民和企业来说,知晓这些工具的存在,并非鼓励大家去尝试,而是要从中汲取教训,时刻警醒,督促自身强化网络防护意识,养成定期打补丁、及时更新软件的好习惯,让不法分子无缝可钻。在这充满挑战的网络安全征途上,红队工具既是披荆斩棘的利剑,更是长鸣不止的警钟,默默守护着数字世界的每一寸宝贵疆土。

记得关注我,后续还有更多精彩绝伦的网络安全前沿动态与超实用知识分享给大家,咱们不见不散!

相关文章:

红队工具使用全解析:揭开网络安全神秘面纱一角

红队工具使用全解析:揭开网络安全神秘面纱一角 B站红队公益课:https://space.bilibili.com/350329294 学习网盘资源链接:https://pan.quark.cn/s/4079487939e8 嘿,各位网络安全爱好者们!在风云变幻的网络安全战场上&am…...

OpenLinkSaas 2025年第一季度开发计划

OpenLinkSaas在2025的发展方向是强化基础设施和研发协作,弱化管理相关的功能。 为了根据参与到软件研发的整个流程,OpenLinkSaas会增加一系列的基础设施项目,并和OpenLinksaas进行深度整合。 目前计划中的基础设施: 链路追踪系统(OpenDragonF…...

【python小工具】怎么获取视频的关键帧频率?

使用 FFmpeg 提取 MP4 视频的关键帧并计算关键帧频率可以按以下步骤进行: 提取关键帧: 使用 FFmpeg 提取视频中的关键帧可以通过以下命令实现: ffmpeg -i input.mp4 -vf "selecteq(pict_type,I)" -vsync vfr keyframes_%03d.jpg…...

数字孪生可视化在各个行业的应用场景

数字孪生技术,作为新一代信息技术的集大成者,正在深刻改变着我们对物理世界的认知和管理方式。本文将探讨数字孪生可视化在不同行业的应用场景,以及它们如何赋能行业数字化转型。 1. 智慧城市与交通 在智慧城市领域,数字孪生技术…...

Python实现windows自动关机

python <shut.py> import ntplib from datetime import datetime, timezoneimport time import osimport easygui# net time def get_network_time():time.sleep(3)"""从网络时间服务器获取时间"""client ntplib.NTPClient()response c…...

Go可以使用设计模式,但绝不是《设计模式》中的那样

文章精选推荐 1 JetBrains Ai assistant 编程工具让你的工作效率翻倍 2 Extra Icons:JetBrains IDE的图标增强神器 3 IDEA插件推荐-SequenceDiagram,自动生成时序图 4 BashSupport Pro 这个ides插件主要是用来干嘛的 ? 5 IDEA必装的插件&…...

【C语言】_使用冒泡排序模拟实现qsort函数

目录 1. 排序函数的参数 2. 排序函数函数体 2.1 比较元素的表示 2.2 交换函数Swap的实现 2.3 排序函数bubble_sort的实现 3. 测试整型数据排序 3.1 整型数据比较函数cmp_int的实现 3.2 整型数据排序后输出函数print_int的实现 3.3 整型数据测试函数test_int的实现 3…...

openCvSharp 计算机视觉图片找茬

一、安装包 <PackageReference Include"OpenCvSharp4" Version"4.10.0.20241108" /> <PackageReference Include"OpenCvSharp4.runtime.win" Version"4.10.0.20241108" /> 二、准备两张图片 三、编写代码 using OpenCv…...

从零开始开发纯血鸿蒙应用之处理外部文件

从零开始开发纯血鸿蒙应用 一、外部文件二、外部文件的访问形式1、主动访问2、被动访问 三、代码实现1、DocumentViewPicker2、Ability Skills3、onNewWant 函数4、冷启动时处理外部文件 一、外部文件 对于移动端app来说,什么是外部文件呢?是那些存储在…...

Spring中三级缓存详细讲解

1、Spring三级缓存是什么,过程是怎么样的? Spring 中的三级缓存主要用于单例 Bean 的生命周期管理,特别是在循环依赖时,它通过不同阶段暴露 Bean 实例来确保依赖注入的顺利完成。缓存的内容如下: 一级缓存 (singleton…...

论文阅读:《Whole-animal connectomes of both Caenorhabditis elegans sexes》

一 论文整体概述 论文下载链接:《Whole-animal connectomes of both Caenorhabditis elegans sexes》 补充信息和额外数据:https://www.nature.com/articles/s41586-019-1352-7 1. 作者期刊背景 该论文由Scott W. Emmons,David H. Hall等…...

嵌入式开发之STM32学习笔记day03

STM32之ADC(模拟数字转换器) 1 ADC简述2 ADC转换时间3 ADC转化结果存放机制4 ADC转化结果存放机制5 ADC电压转换 1 ADC简述 ADC(Analog-Digital Converter)模拟—数字转换器;ADC可以将引脚上连续变化的模拟电压转换为…...

windows10 安装 Golang 版本控制工具g与使用

下载包:https://github.com/voidint/g/releases 解压, 并添加到环境变量 g 常用命令 查询当前可供安装的stable状态及所有的 go 版本 # stable 版本 g ls-remote stable# 所有版本 g ls-remote安装目标 go 版本1.23.4g install 1.23.4切换到已安装的…...

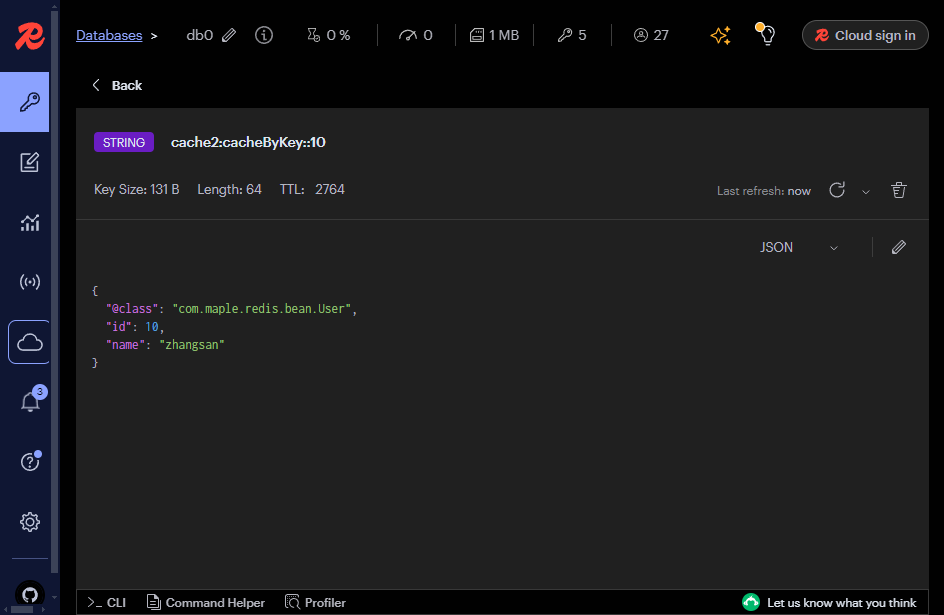

SpringBoot 使用 Cache 集成 Redis做缓存保姆教程

1. 项目背景 Spring Cache是Spring框架提供的一个缓存抽象层,它简化了缓存的使用和管理。Spring Cache默认使用服务器内存,并无法控制缓存时长,查找缓存中的数据比较麻烦。 因此Spring Cache支持将缓存数据集成到各种缓存中间件中。本文已常…...

R数据分析:多分类问题预测模型的ROC做法及解释

有同学做了个多分类的预测模型,结局有三个类别,做的模型包括多分类逻辑回归、随机森林和决策树,多分类逻辑回归是用ROC曲线并报告AUC作为模型评估的,后面两种模型报告了混淆矩阵,审稿人就提出要统一模型评估指标。那么肯定是统一成ROC了,刚好借这个机会给大家讲讲ROC在多…...

数据结构与算法之二叉树: LeetCode 654. 最大二叉树 (Ts版)

最大二叉树 https://leetcode.cn/problems/maximum-binary-tree/ 描述 给定一个不重复的整数数组 nums 。 最大二叉树 可以用下面的算法从 nums 递归地构建: 创建一个根节点,其值为 nums 中的最大值递归地在最大值 左边 的 子数组前缀上 构建左子树递归地在最大值…...

Linux 容器漏洞

定义:Linux 容器漏洞是指在容器技术(如 Docker、LXC 等)运行环境中存在的安全弱点。这些漏洞可能存在于容器镜像本身、容器运行时(如 runc)、容器编排工具(如 Kubernetes)或者容器与主机之间的交…...

)

file与io流(1)

-1- java.io.File类的使用 (1) 概述 File类及本章下的各种流,都定义在java.io包下。一个File对象代表硬盘或网络中可能存在的一个文件或者文件目录(俗称文件夹),与平台无关。(体会万事万物皆…...

忘记了PDF文件的密码,怎么办?

PDF文件可以加密,大家都不陌生,并且大家应该也都知道PDF文件有两种密码,一个打开密码、一个限制编辑密码,因为PDF文件设置了密码,那么打开、编辑PDF文件就会受到限制。忘记了PDF密码该如何解密? PDF和offi…...

Linux权限管理(用户和权限之间的关系)

Linux系列 文章目录 Linux系列一、Linux下用户类型二、普通权限的基本概念2.1、Linux中权限的类别2.2、Linux中权限对应的三种身份2.3、文件权限的标识 三、文件权限设置四、修改文件属主和属组4.1、chown修改文件的属主4.2、修改所属组 五、文件掩码六、目录权限 一、Linux下用…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

设计模式和设计原则回顾

设计模式和设计原则回顾 23种设计模式是设计原则的完美体现,设计原则设计原则是设计模式的理论基石, 设计模式 在经典的设计模式分类中(如《设计模式:可复用面向对象软件的基础》一书中),总共有23种设计模式,分为三大类: 一、创建型模式(5种) 1. 单例模式(Sing…...

云启出海,智联未来|阿里云网络「企业出海」系列客户沙龙上海站圆满落地

借阿里云中企出海大会的东风,以**「云启出海,智联未来|打造安全可靠的出海云网络引擎」为主题的阿里云企业出海客户沙龙云网络&安全专场于5.28日下午在上海顺利举办,现场吸引了来自携程、小红书、米哈游、哔哩哔哩、波克城市、…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

连锁超市冷库节能解决方案:如何实现超市降本增效

在连锁超市冷库运营中,高能耗、设备损耗快、人工管理低效等问题长期困扰企业。御控冷库节能解决方案通过智能控制化霜、按需化霜、实时监控、故障诊断、自动预警、远程控制开关六大核心技术,实现年省电费15%-60%,且不改动原有装备、安装快捷、…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...

Mysql中select查询语句的执行过程

目录 1、介绍 1.1、组件介绍 1.2、Sql执行顺序 2、执行流程 2.1. 连接与认证 2.2. 查询缓存 2.3. 语法解析(Parser) 2.4、执行sql 1. 预处理(Preprocessor) 2. 查询优化器(Optimizer) 3. 执行器…...