网络安全 | 0day漏洞介绍

关注:CodingTechWork

引言

在网络安全领域,0day漏洞(Zero-day Vulnerability)是指一个尚未被厂商、开发者或安全人员发现、修复或发布修补程序的安全漏洞。0day漏洞是黑客利用的一个重要攻击工具,因其未被披露或未被修复,给系统和网络带来了极大的安全风险。本博客将详细介绍0day漏洞的原理、危害、常见防护策略和应用场景,帮助大家理解并应对0day漏洞。

0day漏洞介绍

0day漏洞原理

0day漏洞的基本原理是指漏洞被攻击者发现,并在其未被厂商或相关安全团队修复之前利用该漏洞进行攻击。当漏洞公开后,厂商才会发布补丁或更新,而在补丁发布之前,黑客就能利用这个漏洞发动攻击。因此,这类漏洞被称为“0day”,即“零天”,表示漏洞从被发现到厂商发布补丁这段时间内,存在“0天的防护”。

0day漏洞的特点

- 未公开:漏洞在被攻击者利用时,通常没有向公众或厂商公开,直到被修复为止。

- 高危性:由于厂商尚未发布修复补丁,

0day漏洞往往具有高危性,攻击者可广泛利用这些漏洞。 - 隐蔽性:

0day漏洞通常难以被发现,尤其是在攻击者尚未公开漏洞时。 - 无法防御:除非厂商发布补丁,或者利用防御性措施(如行为分析、入侵检测系统等),否则在漏洞被修复之前,无法进行有效防御。

0day漏洞常见的利用方式

- 远程代码执行:攻击者通过利用漏洞,在受害者系统上执行恶意代码,从而实现控制。

- 信息泄露:通过漏洞,攻击者获取敏感信息,导致隐私泄露。

- 权限提升:攻击者利用漏洞从普通用户权限提升为管理员权限,进而控制整个系统。

- 拒绝服务攻击(DoS):攻击者通过漏洞使系统无法正常运行,导致服务中断。

0day漏洞的危害

由于0day漏洞未被厂商修复或未公开,攻击者可以在漏洞被修复之前,持续对目标系统发动攻击。这使得0day漏洞成为网络攻击的高危武器。具体危害如下:

高风险性:因为没有补丁或防护措施,0day漏洞成为了黑客攻击的首选目标。攻击者可以长时间利用该漏洞对目标进行攻击,造成极大损失。攻击隐蔽性强:黑客在利用0day漏洞时,通常能做到隐蔽操作,难以被传统的安全防护手段如防火墙、入侵检测系统(IDS)等发现。因此,企业的常规安全措施往往无法有效阻止0day攻击。无法提前预警:由于漏洞未被公开,无法对其进行预警或提前修补。这使得组织和个人无法在漏洞被利用之前进行有效防御。影响范围广泛:0day漏洞可能涉及操作系统、应用程序、硬件设备等多个层面,影响的范围非常广泛。一旦被黑客利用,可能会影响全球成千上万的用户和企业。

0day漏洞的生命周期:

- 发现阶段:攻击者或研究人员发现漏洞,但尚未公开。

- 利用阶段:攻击者开始利用该漏洞进行攻击。

- 披露阶段:漏洞被公开,厂商或开发者着手修复漏洞。

- 修复阶段:厂商发布补丁,漏洞得到修复。

0day漏洞的防护策略

由于0day漏洞未被披露或修复,防护相对较为复杂。不过,安全专家和组织可以采取以下几种策略来减轻或预防其危害:

多层防御

- 防火墙和入侵检测系统(IDS):部署多层的防御措施,比如防火墙、IDS、IPS(入侵防御系统)等,尽量发现异常流量和可疑行为。虽然这些系统不能完全防止0day漏洞的攻击,但可以减缓攻击者的进攻速度,降低其危害。

- 虚拟化和沙箱技术:通过虚拟化或沙箱环境运行不信任的程序和应用,这样即使攻击者利用了

0day漏洞,攻击也只能局限于虚拟机或沙箱内部,无法对实际系统造成损害。

快速响应和漏洞修复

- 漏洞扫描与分析:虽然

0day漏洞的攻击手段难以预判,但依然可以通过系统、应用程序等定期进行漏洞扫描,寻找潜在的风险。虽然无法在0day漏洞爆发时完全修复,但可以在攻击发生后尽快识别并进行修复。 - 及时更新和补丁管理:厂商发布补丁后,组织应立即部署更新,并修补安全漏洞。对重要系统和应用进行自动化更新,可以减少

0day漏洞带来的威胁。

威胁情报和行为分析

- 威胁情报共享:通过与安全机构、行业联盟、合作伙伴共享威胁情报,及时了解新的

0day漏洞和攻击趋势,提高对新型攻击的响应能力。 - 行为分析和异常检测:通过机器学习和人工智能技术,实时分析用户行为和网络流量,发现异常行为,及时预警并采取应对措施。这些技术可以帮助检测到利用

0day漏洞的攻击迹象。

应用最小权限原则

- 权限控制:严格控制用户和程序的权限,遵循最小权限原则,限制程序的访问权限和执行权限。即便攻击者利用了

0day漏洞,攻击所造成的影响也能被最大限度地限制。 - 隔离敏感数据:敏感数据应当加密,并存储在专门的隔离环境中,减少0day漏洞引发的数据泄露或篡改风险。

0day漏洞的应用场景

国家级网络攻击(APT攻击)

0day漏洞在国家级网络攻击中被广泛应用,尤其是针对敌对国家或组织的间谍活动。利用0day漏洞,攻击者能够在目标网络内不被发现地长期驻留,窃取敏感数据。

黑客组织的攻击手段

黑客组织和犯罪集团也常常利用0day漏洞发起攻击,例如勒索病毒、恶意软件等。在这些攻击中,0day漏洞被用于传播恶意软件或提升攻击效果。

漏洞挖掘与出售

一些安全研究人员或黑客组织专门挖掘和利用0day漏洞,他们会将这些漏洞卖给高价的买家,尤其是国家级机构或网络犯罪分子。

商业应用和电子产品

0day漏洞也存在于商业软件和电子产品中。由于厂商可能未及时发现和修复漏洞,一些0day漏洞可能会在普通消费者使用的设备中潜伏,给用户带来安全隐患。

总结

0day漏洞因其隐蔽性、危害性以及难以防范的特性,成为了网络攻击中的重要武器。虽然无法完全消除0day漏洞的风险,但通过多层防御、快速响应、及时更新以及加强威胁情报和行为分析,企业和个人可以有效降低其带来的损害。

相关文章:

网络安全 | 0day漏洞介绍

关注:CodingTechWork 引言 在网络安全领域,0day漏洞(Zero-day Vulnerability)是指一个尚未被厂商、开发者或安全人员发现、修复或发布修补程序的安全漏洞。0day漏洞是黑客利用的一个重要攻击工具,因其未被披露或未被修…...

关于WPF中ComboBox文本查询功能

一种方法是使用事件(包括MVVM的绑定) <ComboBox TextBoxBase.TextChanged"ComboBox_TextChanged" /> 然而运行时就会发现,这个事件在疯狂的触发,很频繁 在实际应用中,如果关联查询数据库࿰…...

07_游戏加载窗口

隐藏动态提示窗口 创建空节点 命名为 LoadingWnd 意为加载窗口 并设置全屏 在子级下创建Image作为加载背景 也设置成全屏 将以下资源放进Art文件夹中 设置好精灵模式后拖拽至 Image的Source Image框选 创建文本作为提示内容 增加描边组件OutLine可以美化字体 创建Image作为加载…...

awk命令进阶

1.连接文件 awk NRFNR{a[$1]$0;next} NR!FNR{ if(($5) in a) print a[$1],$0 } file1 file2 命令详解: 这个命令的目的是将 file1 和 file2 基于某个共同字段进行连接(类似于 SQL 中的 JOIN 操作)。下面我们逐步解析它的工作原理。 1. NRF…...

解锁Java中的国密算法:安全保障的密钥

一、引言 在数字化浪潮席卷全球的当下,信息安全已然成为国家、企业乃至个人无法忽视的重要议题。国密算法,作为我国自主研发的密码算法体系,宛如坚固的盾牌,为国家信息安全筑起了一道坚不可摧的防线。它的诞生,不仅承载…...

基于迁移学习的ResNet50模型实现石榴病害数据集多分类图片预测

完整源码项目包获取→点击文章末尾名片! 番石榴病害数据集 背景描述 番石榴 (Psidium guajava) 是南亚的主要作物,尤其是在孟加拉国。它富含维生素 C 和纤维,支持区域经济和营养。不幸的是,番石榴生产受到降…...

)

在现有 Docker Desktop 环境下安装与配置独立 Kubernetes环境(Mac)

在现有 Docker Desktop 环境下安装与配置独立 Kubernetes 集群环境 目标 在已安装Docker Desktop自带Kubernetes的情况下,搭建一个独立 Kubernetes 集群环境。配置独立的 kubectl 工具,使其默认管理独立的 Kubernetes 集群。保留 Docker Desktop 的 Ku…...

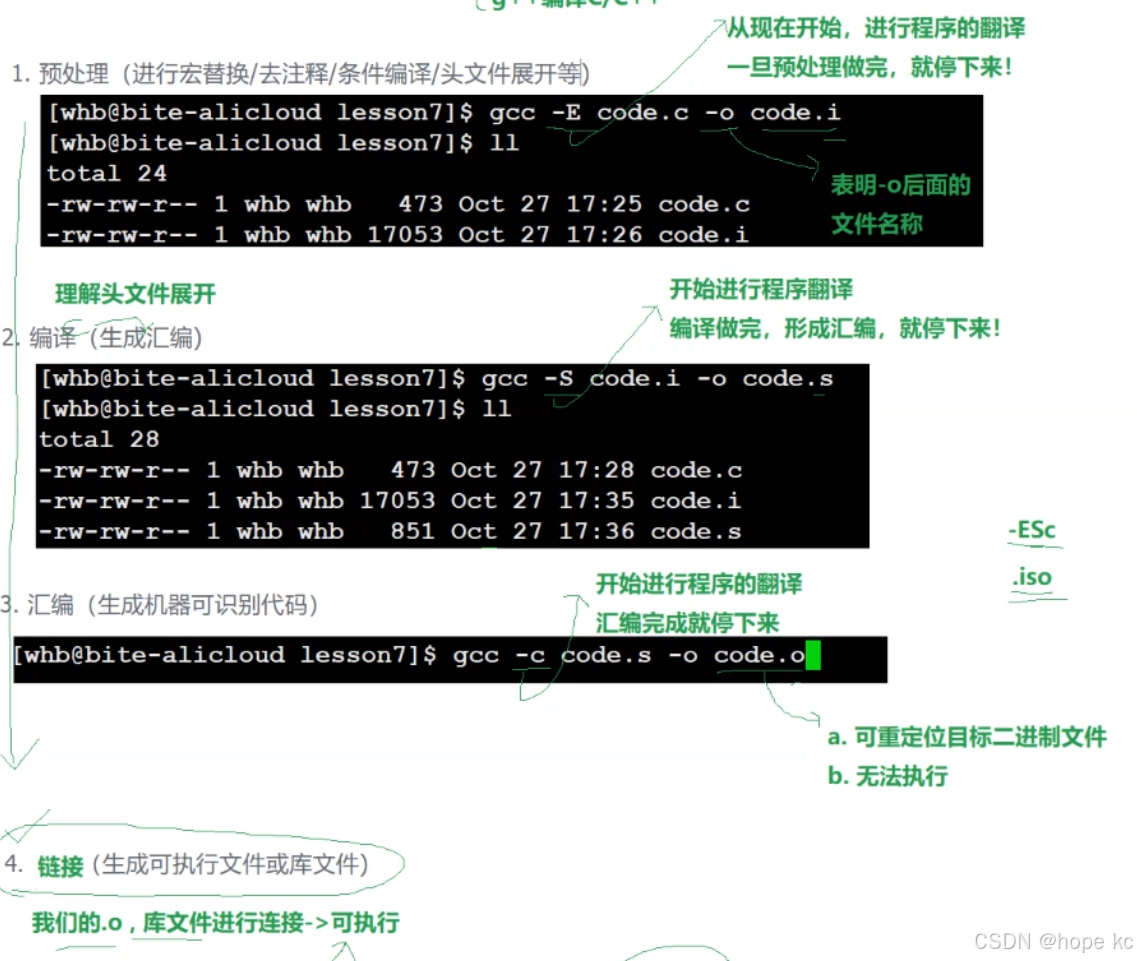

Linux探秘坊-------3.开发工具详解(1)

1 初识vim编辑器 创建第一个vim编辑的代码 1.新建文件 2.使用vim打开 3.打开默认是命令模式,写代码需要在屏幕上输出“i”字符 1.写完代码后要按Esc键退出到指令模式2.再按shift:wq即可保存并退出vim (因为不支持鼠标,通常 使用键盘上的箭…...

Spring Boot整合Thymeleaf、JDBC Template与MyBatis配置详解

本文将详细介绍如何在Spring Boot项目中整合Thymeleaf模板引擎、JDBC Template和MyBatis,涵盖YAML配置、依赖版本匹配、项目结构设计及代码示例。 一、版本兼容性说明 Spring Boot版本与Java版本对应关系 Spring Boot 2.x:支持Java 8、11(推…...

白玉微瑕:闲谈 SwiftUI 过渡(Transition)动画的“口是心非”(下)

概述 秃头小码农们都知道,SwiftUI 不仅仅是一个静态 UI 构建框架那么简单,辅以海量默认或自定义的动画和过渡(Transition)特效,我们可以将 App 界面的绚丽升华到极致。 不过,目前 SwiftUI 中的过渡&#x…...

论文:深度可分离神经网络存内计算处理芯片

引言:SRAM - CIM芯片在处理深度可分离神经网络时面临的挑战 深度可分离卷积(Depthwise separable convolution, DSC)由逐深度卷积(DW)和逐点卷积(PW)组成,逐深度卷积用于提取空间特征ÿ…...

hdrnet,Deep Bilateral Learning for Real-Time Image Enhancement解读

论文、代码和ppt地址:Deep Bilateral Learning for Real-Time Image Enhancement 论文使用的数据集: HDR: 这是一个复杂的摄影管道,包括色彩校正、自动曝光、去雾和色调映射等操作。 MIT “FiveK” 数据集: 这个数据集由 Bychkovsky 等人 提…...

Android系统开发(十五):从 60Hz 到 120Hz,多刷新率进化简史

引言 欢迎来到“帧率探索实验室”!今天,我们要聊聊 Android 11 中对多种刷新率设备的支持。你可能会问:“这和我写代码有什么关系?”别急,高刷新率不仅仅让屏幕更顺滑,还会直接影响用户体验。想象一下&…...

js判断一个数组对象中是否有相同的值

let userTitleLevelList[{title:医生,code:20},{title:老师,code:21}]; 如果一个数组对象格式如上面。如果有一样的对象就提示。即:title和code都是一样的内容、 const hasDuplicate userTitleLevelList.some((item, index, array) > { return array.filter(…...

基于深度学习的视觉检测小项目(十五) 用户的登录界面

用户管理离不开的是消息框(QMessageBox)和对话框(QDialog),比如对话框用于用户名和密码输入,消息框用于提示登录成功、密码错误。 • 基础知识:PySide6(PyQT5)的常用对话…...

redis-排查命中率降低问题

1.命中率降低带来的问题 高并发系统,当命中率低于平常的的运行情况,或者低于70%时,会产生2个影响。 有大量的请求需要查DB,加大DB的压力;影响redis自身的性能 不同的业务场景,阈值不一样,一般…...

ui文件转py程序的工具

源博客连接: PyCharm中利用外部工具uic转成的py文件,里面全是C代码,并非python类型的代码,导致大量报错。。。_pyside6-uic为什么把ui转为了c-CSDN博客 如果想把ui文件转为py文件,首先设置pycharm的外部工具…...

Alluxio 联手 Solidigm 推出针对 AI 工作负载的高级缓存解决方案

作者:Wayne Gao, Yi Wang, Jie Chen, Sarika Mehta Alluxio 作为全球领先的 AI 缓存解决方案供应商, 提供针对 GPU 驱动 AI 负载的高速缓存。其可扩展架构支持数万个节点,能显著降低存储带宽的消耗。Alluxio 在解决 AI 存储挑战方面的前沿技…...

Oracle 数据库常见字段类型大全及详细解析

在工作期间会遇到数据库建表的业务,经常会使用复制粘帖等操作,而不清楚数据库的字段类型。本文记录了 Oracle 数据库常见字段类型,根据不同的数据需求,可以选择不同的字段类型来存储数据。 文章目录 一、字符类型(Char…...

U3D的.Net学习

Mono:这是 Unity 最初采用的方式,它将 C# 代码编译为中间语言 (IL),然后在目标平台上使用虚拟机 (VM) 将其转换为本地机器码执行。 IL2CPP:这是一种较新的方法,它会将 C# 代码先编译为 C 代码,再由 C 编译器…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

HTML 语义化

目录 HTML 语义化HTML5 新特性HTML 语义化的好处语义化标签的使用场景最佳实践 HTML 语义化 HTML5 新特性 标准答案: 语义化标签: <header>:页头<nav>:导航<main>:主要内容<article>&#x…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

【OSG学习笔记】Day 18: 碰撞检测与物理交互

物理引擎(Physics Engine) 物理引擎 是一种通过计算机模拟物理规律(如力学、碰撞、重力、流体动力学等)的软件工具或库。 它的核心目标是在虚拟环境中逼真地模拟物体的运动和交互,广泛应用于 游戏开发、动画制作、虚…...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

在web-view 加载的本地及远程HTML中调用uniapp的API及网页和vue页面是如何通讯的?

uni-app 中 Web-view 与 Vue 页面的通讯机制详解 一、Web-view 简介 Web-view 是 uni-app 提供的一个重要组件,用于在原生应用中加载 HTML 页面: 支持加载本地 HTML 文件支持加载远程 HTML 页面实现 Web 与原生的双向通讯可用于嵌入第三方网页或 H5 应…...

的使用)

Go 并发编程基础:通道(Channel)的使用

在 Go 中,Channel 是 Goroutine 之间通信的核心机制。它提供了一个线程安全的通信方式,用于在多个 Goroutine 之间传递数据,从而实现高效的并发编程。 本章将介绍 Channel 的基本概念、用法、缓冲、关闭机制以及 select 的使用。 一、Channel…...

AI语音助手的Python实现

引言 语音助手(如小爱同学、Siri)通过语音识别、自然语言处理(NLP)和语音合成技术,为用户提供直观、高效的交互体验。随着人工智能的普及,Python开发者可以利用开源库和AI模型,快速构建自定义语音助手。本文由浅入深,详细介绍如何使用Python开发AI语音助手,涵盖基础功…...

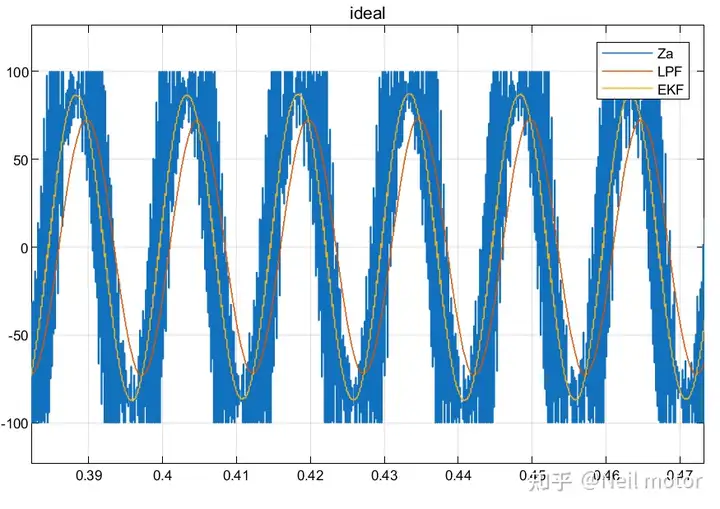

永磁同步电机无速度算法--基于卡尔曼滤波器的滑模观测器

一、原理介绍 传统滑模观测器采用如下结构: 传统SMO中LPF会带来相位延迟和幅值衰减,并且需要额外的相位补偿。 采用扩展卡尔曼滤波器代替常用低通滤波器(LPF),可以去除高次谐波,并且不用相位补偿就可以获得一个误差较小的转子位…...