【2025年数学建模美赛F题】(顶刊论文绘图)模型代码+论文

全球网络犯罪与网络安全政策的多维度分析及效能评估

- 摘要

- 1 Introduction

- 1.1 Problem Background

- 1.2Restatement of the Problem

- 1.3 Literature Review

- 1.4 Our Work

- 2 Assumptions and Justifications

- 数据完整性与可靠性假设:

- 法律政策独立性假设:

- 人口统计数据关联性假设:

- 网络安全衡量标准有效性假设:

- 环境稳定性假设:

- 3 Notations

- 4基于时空数据挖掘的网络犯罪分布探究

- 4.1 Data Description

- 4.2 时空数据挖掘

- 4.3 规律挖掘

- 5 基于跨国差异分析法的安全政策剖析

- 6 基于均值差异和显著检验的人口指标分析

- 7 全球网络安全效能指数(GCEI)

- 完整论文与代码

F题的完整论文,美赛O奖、国赛国一学长制作高质量原创~

摘要

This paper focuses on global cybercrime issues, aiming to explore various aspects related to network security through a multi - pronged approach.

Firstly, based on spatio - temporal data mining, it analyzes the global distribution of cybercrime. It discovers that regions with weak economic and infrastructure conditions, political instability, and low public cyber - security awareness, such as Afghanistan and Myanmar, are at high - risk of cyber threats. In contrast, European developed countries like Belgium and Finland have a lower risk due to their advanced economy, technology, and sound cyber - security systems. Meanwhile, digital fraud attack rates are on the rise globally, with different growth trends in human - initiated attacks and automated bot attacks.

Secondly, through the cross - national difference analysis method, it examines the effectiveness of security policies in different countries. Germany and Denmark have well - developed cyber - security legal systems, which are effective in preventing and combating cybercrime through clear legal provisions, strict law enforcement, and active international cooperation. However, Afghanistan and Myanmar face challenges such as weak legal enforcement, incomplete legal systems, and lack of international cooperation in cyber - security policies.

Thirdly, by using mean - difference and significance tests for population indicators analysis, it reveals that economic indicators like GDP and GNI are significantly different between countries with low and high cyber - crime rates. Higher - income countries generally have more resources for cyber - security construction, resulting in a lower cyber - crime rate.

Finally, a new global cyber - security effectiveness index (GCEI) is created, which comprehensively evaluates a country’s cyber - security level from seven dimensions, including legal and policy frameworks, technical infrastructure security, and international cooperation. This research provides a comprehensive understanding of global cyber - security situations and offers valuable references for countries to formulate and improve cyber - security policies.

【请自行撰写摘要部分,该摘要为AI自动生成!】

Keywords:Cybercrime; Spatio - temporal data mining; Cross - national difference analysis; Population indicators; Global Cyber - Security Effectiveness Index (GCEI)

1 Introduction

1.1 Problem Background

现代技术的奇迹让我们的世界变得越来越互联。这种在线连接提高了全球生产力,使世界更加紧密,但也增加了个人和集体因网络犯罪而受害的风险。网络犯罪因多种原因难以应对。许多网络安全事件跨越国界,这使调查和起诉此类犯罪的管辖权问题变得复杂。此外,许多机构不愿公开披露遭受攻击的事实,往往选择悄悄支付赎金,以避免让客户或潜在客户知道他们曾是安全漏洞的受害者。

为了应对网络犯罪带来的日益严重的成本和风险,许多国家制定了国家网络安全政策,这些政策可以在政府官网上公开获取。此外,国际电信联盟(ITU)是联合国专注于信息和通信技术的专门机构,负责制定国际标准、促进国际合作,并通过评估帮助衡量全球和国家网络安全的现状。

1.2Restatement of the Problem

而我们在本篇文章中,我们需要分析全球网络犯罪的情况、各国网络网络安全相关法律与政策、各国人口统计数据来探究网络安全的各类相关问题,并根据收集和使用的数据分享制定和或改进国家网络安全政策时需要考虑的任何限制或问题。此外我们的工作还将创建新的网络安全衡量指标对每个国家的网络安全水平进行评分。

具体来说将分为如下几个子问题:

- 问题一:网络犯罪的全球分布分析

哪些国家是网络犯罪的高风险目标?网络犯罪在哪些地方成功、在哪些地方被阻止、在哪些地方被举报、在哪些地方被起诉?是否存在任何模式? - 问题二:相关政策的有效性分析

分析不同国家已发布的国家安全政策,并与网络犯罪的分布进行比较,以发现哪些政策或法律的部分在预防、起诉或其他缓解措施中表现得特别有效(或无效)。根据您的分析方法,政策的采纳时间可能是一个相关因素。 - 问题三:国家人口统计学特征分析

例如互联网使用情况、财富、教育水平等,如何与您的网络犯罪分布分析相关?这些因素如何支持(或与)您的理论相互作用? - 问题四:创建新的网络安全衡量指标

寻找国家网络安全政策和/或法律在其适用的国家背景下的有效性模式,对每个国家的网络安全水平进行评分。

1.3 Literature Review

过往文献对网络犯罪全球分布分析,多聚焦于发达国家,对发展中国家关注不足。虽能指出部分高风险目标国家,但对犯罪成功、阻止、举报及起诉的具体地域情况分析不够细致,难以总结出全面且精准的模式。

多数研究仅孤立分析各国政策,未充分结合网络犯罪实际分布情况对比。对政策采纳时间与政策有效性关系探讨不够深入,无法确切判断哪些政策法律部分在预防、起诉等环节真正有效或无效,因此无法找出决定网络犯罪的关键因素。

关于国家人口统计学特征如互联网使用、财富、教育水平等与网络犯罪分布关联的研究,缺乏系统性。各因素间相互作用剖析不透彻,难以有力支持或完善相关理论。

现有文献在构建网络安全衡量指标时,常忽略国家背景差异,未能深入挖掘政策法律在不同国家的有效性模式,导致对各国网络安全水平评分缺乏准确性和全面性。

1.4 Our Work

为构建全球网络安全效能指数(GCEI),我们从三条路径出发:

其一,基于时空数据挖掘的网络犯罪分布探究。

通过对全球范围内海量网络犯罪数据在时间和空间维度上的深度挖掘,精准识别网络犯罪的高发区域、时段及演化趋势,为后续分析提供坚实的数据基础。

其二,基于跨国差异分析法的安全政策剖析。

系统对比不同国家网络安全政策的制定背景、核心条款与实施成效,深度剖析政策差异背后的政治、经济、文化等因素,明晰各类政策在应对网络犯罪中的优势与不足。

其三,基于均值差异和显著检验的人口指标分析。

选取一系列反映网络安全水平的人口指标,运用均值差异和显著检验等统计方法,对各国指标数据进行分析,确保体系能准确、客观地衡量全球不同国家的网络安全效能。

2 Assumptions and Justifications

数据完整性与可靠性假设:

所获取的网络犯罪数据,涵盖全球分布、各类型趋势、报告及起诉情况等,均真实可靠且完整。这些数据准确反映了网络犯罪在不同地区、不同时间以及不同行业的实际状况,不存在数据缺失、错误或人为篡改的情况。同时,数据来源权威,如国际知名网络安全机构发布的数据报告等,为后续的分析和模型构建提供坚实基础。

法律政策独立性假设:

各国针对网络犯罪制定的法律和政策相互独立,不存在相互影响或重叠执行的情况。每一项法律条款和政策措施在预防、起诉和减轻网络犯罪方面的作用明确且单一,不会因其他国家的法律政策变化而改变自身的效力。例如,德国的网络安全法律仅在德国境内发挥作用,不会对丹麦的网络犯罪治理产生直接影响。

人口统计数据关联性假设:

所选取的国家人口统计数据,如互联网接入、财富、教育水平等,与网络犯罪分布之间存在直接或间接的关联。这种关联性是稳定且可量化的,不会因其他因素的干扰而发生突变。例如,假设一个国家的互联网接入率越高,网络犯罪发生的潜在风险可能越大;财富水平越高,在网络安全防护方面的投入可能越多,从而降低网络犯罪率。

网络安全衡量标准有效性假设:

新创建的全球网络安全效能指数(GCEI)能够全面、准确地衡量各国的网络安全水平。该指数所选取的七个维度,包括法律与政策框架、技术基础设施安全性等,涵盖了影响网络安全的关键因素,且各维度的指标和权重设置合理,能够真实反映不同国家在网络安全方面的实际情况。例如,法律与政策框架维度中,各项指标能够准确评估一个国家网络安全法律的完善程度和执行力度。

环境稳定性假设:

在研究网络犯罪的过程中,假设外部环境相对稳定,不会出现大规模的、不可预见的突发因素干扰网络犯罪的发展趋势和规律。如在研究期间,不会爆发全球性的重大网络技术革命或大规模的网络战争,导致网络犯罪形势发生根本性改变。这一假设保证了基于现有数据和分析得出的结论在一定时间范围内具有有效性和可靠性。

3 Notations

4基于时空数据挖掘的网络犯罪分布探究

网络犯罪在全球范围内呈现出复杂的分布态势。通过对时空数据的挖掘分析可知,在地域上,阿富汗、缅甸等国家因基础设施薄弱、长期战乱或政治动荡,网络安全体系建设滞后,成为网络威胁风险最高的区域;而比利时、芬兰等欧洲发达国家,凭借发达的经济、先进的科技和完善的网络安全体系,网络威胁风险较低。从时间维度来看,近年来网络犯罪呈增长趋势,数字欺诈攻击率逐年上升,2023 年较上一年增长 19% 达到 1.5%。不同行业受网络犯罪影响程度各异,金融服务行业遭受攻击较多,电子商务行业攻击率增长迅速,游戏和赌博行业的机器人攻击增长显著。这些时空数据特征为深入了解网络犯罪分布规律、制定针对性防控策略提供了重要依据。

4.1 Data Description

4.2 时空数据挖掘

4.3 规律挖掘

5 基于跨国差异分析法的安全政策剖析

6 基于均值差异和显著检验的人口指标分析

7 全球网络安全效能指数(GCEI)

完整论文与代码

F题详细论文和代码,需要的同学直接看下面喔~

相关文章:

【2025年数学建模美赛F题】(顶刊论文绘图)模型代码+论文

全球网络犯罪与网络安全政策的多维度分析及效能评估 摘要1 Introduction1.1 Problem Background1.2Restatement of the Problem1.3 Literature Review1.4 Our Work 2 Assumptions and Justifications数据完整性与可靠性假设:法律政策独立性假设:人口统计…...

DeepSeek 的背景介绍

在全球人工智能大模型蓬勃发展的浪潮中,DeepSeek 宛如一颗耀眼的新星,迅速崛起并吸引了众多关注的目光。它的出现不仅为人工智能领域注入了新的活力,也在一定程度上改变了行业的竞争格局。 一、创立背景与资金支持 DeepSeek,中文…...

Meta 计划 2025 年投资 650 亿美元推动 AI 发展

每周跟踪AI热点新闻动向和震撼发展 想要探索生成式人工智能的前沿进展吗?订阅我们的简报,深入解析最新的技术突破、实际应用案例和未来的趋势。与全球数同行一同,从行业内部的深度分析和实用指南中受益。不要错过这个机会,成为AI领…...

信息学奥赛一本通 2110:【例5.1】素数环

【题目链接】 ybt 2110:【例5.1】素数环 【题目考点】 1. 深搜回溯 2. 质数 【解题思路】 1~n的数字构成一个环,要求相邻数字加和必须是质数。 该题最终输出的是一个序列,只不过逻辑上序列最后一个数字的下一个数字就是序列的第一个数字…...

Redis、MongoDB 和 MySQL评估

Redis、MongoDB 和 MySQL 是三种不同类型的数据库系统,各自有独特的特点和适用场景。MySQL 是一个关系型数据库管理系统(RDBMS),而 Redis 和 MongoDB 是非关系型数据库(NoSQL)。以下是对这三者的比较以及它…...

P1719 最大加权矩形

为了更好的备战 NOIP2013,电脑组的几个女孩子 LYQ,ZSC,ZHQ 认为,我们不光需要机房,我们还需要运动,于是就决定找校长申请一块电脑组的课余运动场地,听说她们都是电脑组的高手,校长没有马上答应他们…...

在生产环境中部署和管理 Apache:运维从入门到精通

在生产环境中部署和管理 Apache:运维从入门到精通 引言 Apache HTTP Server(简称 Apache)作为世界上最受欢迎的 Web 服务器之一,因其稳定性、灵活性和丰富的模块支持而被广泛使用。从个人网站到企业级应用,Apache 都能游刃有余。然而,要想在生产环境中高效部署和管理 A…...

DeepSeek API 的获取与对话示例

代码文件下载:Code 在线链接:Kaggle | Colab 文章目录 注册并获取API环境依赖设置 API单轮对话多轮对话流式输出更换模型 注册并获取API 访问 https://platform.deepseek.com/sign_in 进行注册并登录: 新用户注册后将赠送 10 块钱余额&#…...

【愚公系列】《循序渐进Vue.js 3.x前端开发实践》027-组件的高级配置和嵌套

标题详情作者简介愚公搬代码头衔华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,亚马逊技领云博主,51CTO博客专家等。近期荣誉2022年度…...

预测性维护系统:让设备“未卜先知”

预测性维护系统:让设备“未卜先知” 在工业4.0的浪潮中,设备管理正在向智能化转型。传统的设备维护方式,要么是定期维护(时间消耗大),要么是被动维修(问题发生后再处理)。这种方式效率低下且成本高昂。而预测性维护(Predictive Maintenance,简称PdM)则为设备管理提…...

Qt Ribbon使用实例

采用SARibbon创建简单的ribbon界面 实例代码如下所示: 1、头文件: #pragma once #include <SARibbonBar.h> #include "SARibbonMainWindow.h" class QTextEdit; class SAProjectDemo1 : public SARibbonMainWindow { Q_OBJECT pub…...

Midscene.js:重新定义UI自动化的新时代工具

前言 Midscene.js 是一个创新的、面向开发者的 UI 自动化解决方案,并通过人工智能技术简化自动化脚本的编写与维护。 它提供了三种核心方法——交互(.ai, .aiAction)、提取(.aiQuery)和断言(.aiAssert&am…...

【C语言基础】编译并运行第一个C程序

博主未授权任何人或组织机构转载博主任何原创文章,感谢各位对原创的支持! 博主链接 博客内容主要围绕: 5G/6G协议讲解 高级C语言讲解 Rust语言讲解 文章目录 编译并运行第一个C程序一、编译上面的程序二、运行上面的程序…...

处理 .gitignore 未忽略文件夹问题

本地删除缓存 例如 .idea 文件夹被其他同事误提交,那么他本地执行以下代码 git rm -r --cached .idea对应本地再提交即可...

php-phar打包避坑指南2025

有很多php脚本工具都是打包成phar形式,使用起来就很方便,那么如何自己做一个呢?也找了很多文档,也遇到很多坑,这里就来总结一下 phar安装 现在直接装yum php-cli包就有phar文件,很方便 可通过phar help查看…...

卡特兰数学习

1,概念 卡特兰数(英语:Catalan number),又称卡塔兰数,明安图数。是组合数学中一种常出现于各种计数问题中的数列。它在不同的计数问题中频繁出现。 2,公式 卡特兰数的递推公式为:f(…...

第05章 10 地形梯度场模拟显示

在 VTK(Visualization Toolkit)中,可以通过计算地形数据的梯度场,并用箭头或线条来表示梯度方向和大小,从而模拟显示地形梯度场。以下是一个示例代码,展示了如何使用 VTK 和 C 来计算和显示地形数据的梯度场…...

2023CISCN初赛unzip

2023CISCN初赛unzip 随便上传一个文件,会自动跳转到uplaod.php目录下,源码如下: <?php error_reporting(0); highlight_file(__FILE__);$finfo finfo_open(FILEINFO_MIME_TYPE); if (finfo_file($finfo, $_FILES["file"]["tmp_name…...

计算机网络 (55)流失存储音频/视频

一、定义与特点 定义:流式存储音频/视频是指经过压缩并存储在服务器上的多媒体文件,客户端可以通过互联网边下载边播放这些文件,也称为音频/视频点播。 特点: 边下载边播放:用户无需等待整个文件下载完成即可开始播放…...

Linux通过docker部署京东矩阵容器服务

获取激活码 将京东无线宝app升级到最新版,然后打开首页,点击号 选择添加容器矩阵,然后获取激活码 运行容器 read -p "请输入你的激活码: " ACTIVECODE;read -p "请输入宿主机的缓存路径: " src;docker rm -f cmatrix;docker run -d -it --name cmatrix …...

04-初识css

一、css样式引入 1.1.内部样式 <div style"width: 100px;"></div>1.2.外部样式 1.2.1.外部样式1 <style>.aa {width: 100px;} </style> <div class"aa"></div>1.2.2.外部样式2 <!-- rel内表面引入的是style样…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

)

【HarmonyOS 5 开发速记】如何获取用户信息(头像/昵称/手机号)

1.获取 authorizationCode: 2.利用 authorizationCode 获取 accessToken:文档中心 3.获取手机:文档中心 4.获取昵称头像:文档中心 首先创建 request 若要获取手机号,scope必填 phone,permissions 必填 …...

在web-view 加载的本地及远程HTML中调用uniapp的API及网页和vue页面是如何通讯的?

uni-app 中 Web-view 与 Vue 页面的通讯机制详解 一、Web-view 简介 Web-view 是 uni-app 提供的一个重要组件,用于在原生应用中加载 HTML 页面: 支持加载本地 HTML 文件支持加载远程 HTML 页面实现 Web 与原生的双向通讯可用于嵌入第三方网页或 H5 应…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

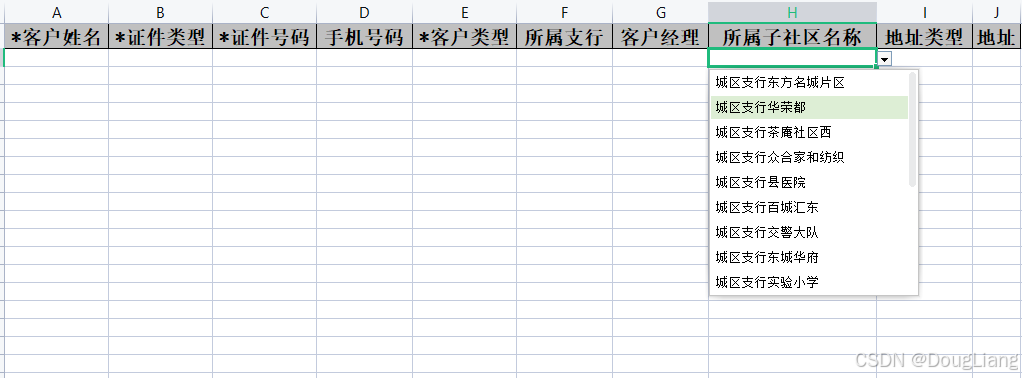

关于easyexcel动态下拉选问题处理

前些日子突然碰到一个问题,说是客户的导入文件模版想支持部分导入内容的下拉选,于是我就找了easyexcel官网寻找解决方案,并没有找到合适的方案,没办法只能自己动手并分享出来,针对Java生成Excel下拉菜单时因选项过多导…...

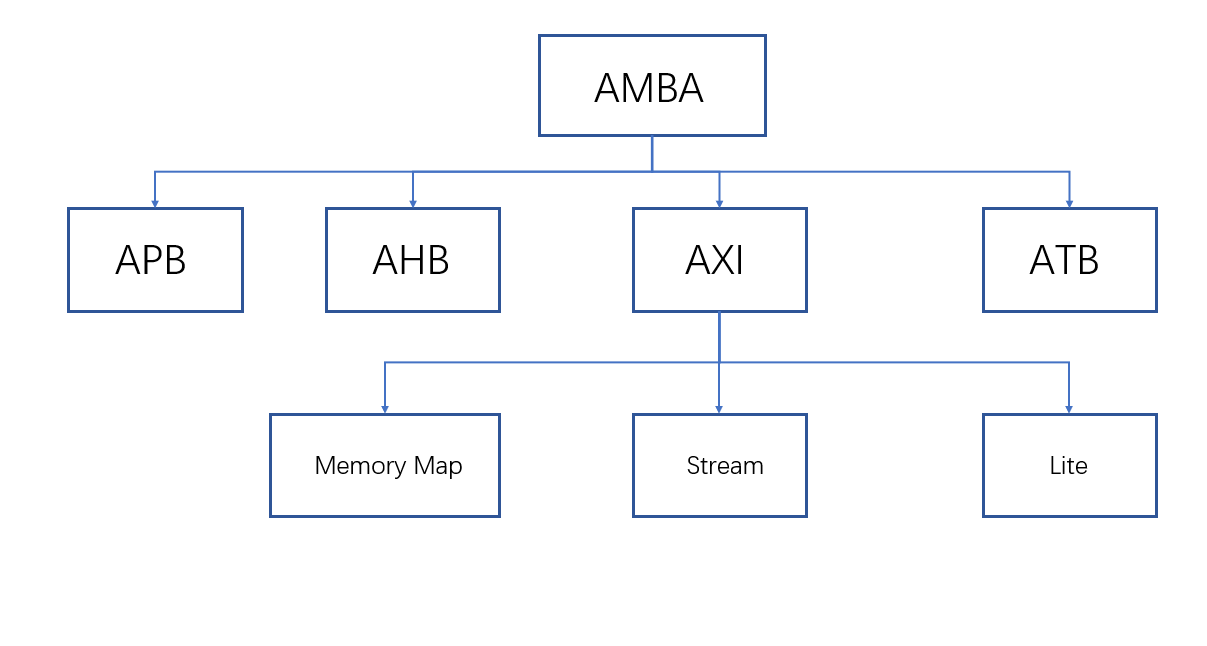

ZYNQ学习记录FPGA(一)ZYNQ简介

一、知识准备 1.一些术语,缩写和概念: 1)ZYNQ全称:ZYNQ7000 All Pgrammable SoC 2)SoC:system on chips(片上系统),对比集成电路的SoB(system on board) 3)ARM:处理器…...

字符串哈希+KMP

P10468 兔子与兔子 #include<bits/stdc.h> using namespace std; typedef unsigned long long ull; const int N 1000010; ull a[N], pw[N]; int n; ull gethash(int l, int r){return a[r] - a[l - 1] * pw[r - l 1]; } signed main(){ios::sync_with_stdio(false), …...

英国云服务器上安装宝塔面板(BT Panel)

在英国云服务器上安装宝塔面板(BT Panel) 是完全可行的,尤其适合需要远程管理Linux服务器、快速部署网站、数据库、FTP、SSL证书等服务的用户。宝塔面板以其可视化操作界面和强大的功能广受国内用户欢迎,虽然官方主要面向中国大陆…...