防御保护-----前言

HCIE安全防御

前言

计算机病毒

蠕虫病毒----->具备蠕虫特性的病毒:1,繁殖性特别强(自我繁殖);2,具备破坏性

蠕虫病毒是一种常见的计算机病毒,其名称来源于它的传播方式类似于自然界中的蠕虫移动。蠕虫病毒是一种通过网络或系统漏洞进行传播的恶意软件,它通常不需要依附于其他程序,而是可以独立运行并复制自身,进而在网络中迅速扩散。

蠕虫病毒的主要特点包括:自我复制:蠕虫病毒能够自我复制,生成大量的病毒副本,这些副本会进一步感染其他计算机或网络设备。主动传播:与需要用户主动执行或打开才能传播的病毒不同,蠕虫病毒能够主动扫描网络中的漏洞,并利用这些漏洞进行传播。消耗资源:蠕虫病毒在传播过程中会占用大量的网络带宽和计算机资源,导致网络拥堵、系统性能下降甚至崩溃。潜在危害:蠕虫病毒可能携带恶意代码,用于窃取用户信息、破坏数据、控制计算机等,对用户的隐私和财产安全构成严重威胁。蠕虫病毒有多种传播途径,包括电子邮件、即时通讯软件、恶意网站、共享文件夹等。一旦感染蠕虫病毒,计算机可能会出现各种异常症状,如系统崩溃、网络中断、数据丢失等。为了防范蠕虫病毒,用户可以采取以下措施:安装杀毒软件:及时安装并更新杀毒软件,定期对计算机进行全盘扫描和杀毒。不打开未知邮件和附件:避免打开来自未知来源的邮件和附件,特别是包含可执行文件的附件。不访问恶意网站:避免访问包含恶意代码或广告的网站,特别是那些要求下载未知软件的网站。定期更新系统和软件:及时安装系统和软件的更新补丁,以修复已知的安全漏洞。备份重要数据:定期备份重要数据,以防数据丢失或被破坏。总之,蠕虫病毒是一种具有强大传播能力和潜在危害的计算机病毒,用户需要采取多种措施来防范其感染和传播。

木马----->木马屠城(历史故事)—>木马本身不具备任何破坏性。用于控制后门的一个程序(后门—>指的是测试人员在目标系统中植入的一种隐藏式访问途径,可以使得在未来未得到授权的情况下重新访问系统)

网络安全—>已经不再局限于网络世界,而是提升到了工控安全、网络空间安全。

APT攻击----->高级可持续攻击;这种攻击行为,不是一次性就完成的,而是分多次来进行的攻击。特性:可以绕过杀毒软件。

计算机病毒是一种能够自我复制并传播,对计算机系统造成破坏或干扰的恶意代码。计算机病毒的种类及其特征:

一、计算机病毒的种类按照寄生方式分类引导型病毒:通过感染软盘的引导扇区,进而感染硬盘和硬盘中的“主引导记录”。当硬盘被感染后,计算机会感染每个插入的设备。文件型病毒:通过操作系统的文件进行传播和感染,通常隐藏在系统的存储器内,感染文件的扩展名为EXE、COM、DLL、SYS、BIN、DOC等。文件型病毒又可分为源码型病毒、嵌入型病毒和外壳型病毒。混合型病毒:同时拥有引导型病毒和文件型病毒的特征,既可感染引导区也可感染可执行文件,传染性更强,清除难度也更大。按照链接文件的方式分类源码型病毒:攻击高级语言的病毒,需要在高级语言编译时插入到高级语言程序中成为程序的一部分。嵌入型病毒:将病毒程序代码嵌入到现有程序中,将病毒的主体程序与攻击的对象以插入的方式进行链接。外壳型病毒:将自身程序代码包围在攻击对象的四周,但不对攻击对象做修改,只是通过攻击对象在运行时先运行外壳文件而激活病毒。操作系统型病毒:将病毒程序取代或加入到操作系统中,当操作系统运行时就运行了病毒程序。按照破坏程度分类良性病毒:不会直接破坏系统或文件,一般会显示一些信息、演奏段音乐等。但会占用硬盘空间,在病毒发作时会占用内存和CPU,造成其他正常文件运行缓慢,影响用户的正常工作。恶性病毒:会破坏系统或文件,对计算机系统造成严重的损害。其他常见类型系统病毒:感染Windows操作系统的.exe和.dll文件,并通过这些文件进行传播。蠕虫病毒:通过网络或者系统漏洞进行传播,很大部分的蠕虫病毒都有向外发送带毒邮件、阻塞网络的特性。木马病毒、黑客病毒:通过网络或者系统漏洞进入用户的系统并隐藏,然后向外界泄露用户的信息。木马病毒负责侵入用户的电脑,而黑客病毒则会通过该木马病毒来进行控制。脚本病毒:使用脚本语言编写,通过网页进行传播的病毒。宏病毒:感染OFFICE系列文档,然后通过OFFICE通用模板进行传播。后门病毒:通过网络传播,给系统开后门,给用户电脑带来安全隐患。病毒种植程序病毒:运行时会从体内释放出一个或几个新的病毒到系统目录下,由释放出来的新病毒产生破坏。破坏性程序病毒:本身具有好看的图标来诱惑用户点击,当用户点击这类病毒时,病毒便会直接对用户计算机产生破坏。玩笑病毒:本身具有好看的图标来诱惑用户点击,当用户点击这类病毒时,病毒会做出各种破坏操作来吓唬用户,其实病毒并没有对用户电脑进行任何破坏。捆绑机病毒:病毒作者会使用特定的捆绑程序将病毒与一些应用程序如QQ、IE捆绑起来,表面上看是一个正常的文件,当用户运行这些捆绑病毒时,会表面上运行这些应用程序,然后隐藏运行捆绑在一起的病毒,从而给用户造成危害。

二、计算机病毒的特征繁殖性:计算机病毒可以像生物病毒一样进行传染,当正常程序运行时,它也进行运行自身复制。破坏性:计算机中毒后,可能会导致正常的程序无法运行,把计算机内的文件删除或受到不同程度的损坏,破坏引导扇区及BIOS,硬件环境破坏。传染性:计算机病毒传染性是指计算机病毒通过修改别的程序将自身的复制品或其变体传染到其它无毒的对象上,这些对象可以是一个程序也可以是系统中的某一个部件。潜伏性:计算机病毒可以依附于其它媒体寄生的能力,侵入后的病毒潜伏到条件成熟才发作,会使电脑变慢。隐蔽性:计算机病毒具有很强的隐蔽性,有的可以通过病毒软件检查出来,有的根本就查不出来,有的时隐时现、变化无常,这类病毒处理起来非常困难。可触发性:编制计算机病毒的人,一般都为病毒程序设定了一些触发条件,例如系统时钟的某个时间或日期、系统运行了某些程序等,一旦条件满足,计算机病毒就会“发作”,使系统遭到破坏。寄生性:计算机病毒需要在宿主中寄生才能生存,才能更好地发挥其功能,破坏宿主的正常机能。可执行性:计算机病毒与其他合法程序一样,是一段可执行程序,但它不是一个完整的程序,而是寄生在其他可执行程序上,因此它享有一切程序所能得到的权力。

华三----鹰视

锐捷----ISG

迪普----视频安全网关针对前端摄像头做一个准入认证

安全防护做了,出了问题是产品防护不到位,你不会存在责任;但是如果没做,那么所有的责任都是你的。-----做了是天灾,没做是人祸。

DDoS攻击:分布式拒绝服务攻击---->借助成千上万台被入侵后,且安装了攻击软件的主机同时发起的集团式攻击行为。

对网络安全需求高的行业或部门:1,金融证券(钱最多)2,政府机构3,公安4,国家电网、中国烟草5,涉密单位

网络安全厂商

思科—防火墙(PIX)、AMP(高级恶意软件防护)、电子邮件安全、终端安全、云安全、身份验证-ACS。

思科,在安全方面的出货量,全世界第一;RFC标准。

华为—五大业务群(3大BG+2大BU);防火墙、抗D(DDoS)、大数据分析、安全管理;

华三—H3C(换3次);宇视科技(做监控);宏杉(做存储);迪普(做安全);---->安全(最丰富的安全产品)、大数据、云计算;

锐捷----安全网关VPN、审计类产品数据库审计、堡垒机、漏扫、应用防护类WAF

OEM----原始设备制造商

安全产品概述

防火墙—>最基本的功能,就是可以实现网络区域之间的逻辑隔离,以及VPN技术。

虚拟化底层----Docker技术

IPS产品—>早期,存在IDS和IPS之分,IDS—入侵检测系统;IPS—入侵防御系统。在检测到攻击流量后,可以主动阻断该流量。

防火墙:偏向于边界的安全管理,主要做的是边界隔离

IPS:能够对内网的流量进行分析检测;一般部署是在核心交换机上旁挂,将全网的流量导入到IPS,从而进行分析检测。

0-day:补丁发布之前,已经被掌握或公开的漏洞

二层回退:指当IPS串行在网络中,如果检测引擎出现故障,会导致网络流量中断阻塞;而具备该功能后,可以直接跳过检测引擎,不进行数据检测,直接转发流量。-----般被称为bypass功能。

F5—提出ADN概念—引用交付网络。—利用相应的网络优化/网络加速设备,确保用户的业务应用能够快速、安全、可靠的交付给内部设备或者外部服务集群。

TCP连接复用技术----属于最常用的一种应用优化技术—将原本多个用户访问服务的连接,迁移到LB设备身上,然后又LB设备与服务器建立连接,将原本的多个连接变为少量连接效果。—>进行了流量整合。

HTTP压缩----LB产品,就相当于是一个代理设备。压缩原因:降低网络传输的数据量,提高用户访问浏览器的速度。

健康检查----负载均衡器对后端设备提供实时的应用探测,一旦发现后端设备发生故障,立即将其从转发队列中剔除,同时将请求转发到正常的后端设备。

流控设备ACG----应用控制网关,实际上就是H3C的上网行为管理设备。

流控设备---一种专业的流量控制设备,用于实现基于应用层流量控制,属于对于七层流量的管控。作为网络优化设备---->在用网高峰期,限制用户通过迅雷下载文件速度,最高10Mbps;空闲时间随意---更偏向于网络的限速和优化。针对认证系统联动----实现用户按流量计费。企业:万任上网行为管理---指帮助互联网用户控制和管理对互联网的使用。作为安全设备---->倾向于管理和控制中小型企业企业:深信服、网康

总结:广义上来说,行为管理设备也算属于流控,但是主要用途是记录和控制网络中的用户行为,限制用户使用某些软件等,其流控能力较弱。狭义上来说,专用的流控设备的目的是优化带宽,通过限制带宽占用能力强的应用来保护关键应用;专用的流控设备,一般应用在大流量环境中。

ACG功能:

- 业务快速部署,可以将某些APP提前下载到该设备上

- 行为管理、流量限速

- 业务可视化---->对流量进行审计—你做了什么事情,都会被设备记录下来。—>上网行为管理有时候也可以做一些日志审计或行为审计的功能。

DPI---深度报文检测一种基于应用层的流量检测和控制技术,通过深入读取IP报文载荷的内容来对应用层信息进行重组,得到整个应用程序内容--->按照实现设定好的规则,来对这个流量进行管理。这个技术,可以识别单个数据包的内容。DFI---深度流检测属于DPI的衍生技术,通过分析网络数据流的行为特征来识别使用类型。区别:

1,范围不同

2,颗粒度不同:DPI针对数据报文进行深入分析,包括头部和载荷;DFI对整个流量进行分析

3,应用场景不同包检测技术:传统的防火墙基于五元组来进行报文检测

日志----事后行为审计

事前----梳理资产;分析这些设备的风险事中----是在网络层和应用层两个层面同时下手,阻断风险事件事后----属于实时的检测内部的异常行为点,从而快速定位

很多安全产品,不仅仅是上网行为管理设备,都会保存有大量的日志报表,可以供事后网络安全人员排查问题点。并且,日志信息是非常精细化的。

在任何地点,都不要在网络上乱发消息。

WAF-----Web应用防火墙

专业应用层防护产品有三种:web应用防火墙视频安全网关数据库审计

安全取证:指的是在网络攻击或数据泄露等安全事件中,收集、保全、分析电子证据,以重建攻击过程,并协助法律程序。

CC攻击----属于DDoS的一种,通过使用代理服务器,向受害服务器发送大量看起来合理的请求,导致受害服务器资源耗尽,无法提供服务。----原理:黑客在全世界控制肉机,然后让肉机去发起攻击的行为,也就是CC攻击。

WAF----三大核心价值

- 确保网站业务可用----保证所有用户都可以正常访问网页,不会出现故障

- 防范数据泄露/网页篡改------防止黑客修改网页,发表一些不正当言论

- 优化业务资源----->负载均衡

审计产品

1:内容审计;2:数据库审计;3:运维审计

数据库审计系统

一种记录数据库操作行为的系统

核心点--------1,记录违规行为;2,漏洞扫描

逻辑:采集数据库流量进行解析还原,对流量行为进行分析,再通过规则和报表的手段,发现数据库的违规行为。-----该系统一般也是在核心交换机旁挂

数据库审计能做什么?违规事件的事后追溯数据库安全评估及违规行为实时预警基于海量审计数据的合规安全挖掘分析阻断攻击保护数据库安全

抗D----抗DDDoS攻击产品,一般被称为异常流量清洗设备。------绿盟

异常流量:来自于互联网的肉机、僵尸网络,在恶意操作人员的控制下,能产生大量的垃圾流量,致使目标资源耗尽,无法提供正常的对外服务。------不是病毒、也不是木马,这种异常流量,是一种正常的访问行为。

DDoS攻击,非常难以防护。一般的安全设备,防火墙是很难检测该流量的。

首包丢弃:利用协议重传机制,丢弃首个报文,并记录请求信息,当再次来访时,则正常放行,从而让过滤僵尸网络。

抗D产品部署方式:1,串行部署;2,旁挂部署。

堡垒机----运维审计系统

- 单点登录----运维人员需要对多台设备进行管理时,只需要登录到堡垒机上,由堡垒机代替填写具体的交换机或网络设备的登录信息,从而对设备进行管理

- 运维审计----会把管理人员的任何操作,全部记录下来。可以录屏。

- 堡垒机的运维审计,可以做到自主判断。

- 一旦堡垒机发现了危险行为,会通过ACL进行阻断,并且切断用户登录会话,并且通过邮件等方式通知管理人员。

在等保2.0政策中,三级以上都要求对运维进行审计,也就意味着三级以上等保项目中,都需要上堡垒机。

由《中华人民共和国网络安全法(2016年)》

第三章 网络运行安全

第一节 一般规定

第二十一条 国家实行网络安全等级际护制度。网络运营者应当按照网络安全等级保护制度的要求,履行下列安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据池露或者被窃取、篡改:

(一)制定内部安全管理制度和操作规程,确定网络安全负责人,落实网络安全保护责任;

(二)采取防范计算机病毒和网络攻击、网络侵入等危害网络安全行为的技术措施;

(三)采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关的网络日志不少于六个月

(四)采取数据分类、重要数据备份和加密等措施;

(五)法律、行政法规规定的其他义务。

漏洞扫描产品逻辑:自己对自己进行扫描,从而在黑客真正扫描之前发现本身的漏洞,解决相关问题。

黑盒测试---测试人员,在不了解系统内部结构和源代码的情况下进行渗透测试。只能基于外部信息和系统接口进行攻击。目的是为了模仿真实的外部威胁。灰盒测试---测试人员,有部分系统内部结构和源代码的情况下进行渗透测试。介于两者之间;有针对性的一种测试行为。白盒测试---测试人员,在充分了解系统内部结构和源代码的情况下进行渗透测试。可以直接测出系统的所有信息。

扫漏产品-----绿盟:极光;安恒:明鉴;启明星辰:天镜

安全隔离与信息交换产品:网闸

网闸,是从物理层面进行网络隔离。在默认情况下,拒绝任何一种跨网络访问。网闸的本质,是实现了物理层和数据链路层的断开。

网闸和防火墙的区别防火墙用于逻辑隔离;网闸是在物理层面进行隔离。1、当内网用户需要将文件传输给外网时,用户通过某个安全加密协议进行数据传输,将文件传输给网闸而网闸收到该数据后,首先查找本地的配置信息,来检测该文件的发送端是否是允许发送文件的用户,如果不是,则丢弃文件。如果是,则将文件进行整理。2、网络隔离模块一般是定时与外网处理单元进行连接当网络隔离模块和内网处理单元连接时,将文件发送给隔离模块---->并非是“包交换”的逻辑--->意味着并非是执行的TCP/IP协议栈逻辑,而是某种私有的摆渡协议。对于比较大的文件,在传输过程中,是被分为一个个小的片段传输。经过多轮传输后,外网处理单元才能获取到完整的文件信息。3、外网处理单元需要再一次对文件进行检査,当所有规则都符合后,会将文件放置在一个特殊的文件夹。--->该文件夹只允许外网某个经过授权的用户进行访问。

总结:网闸的特点包括没有通信连接、没有命令、没有协议、没有TCP/IP连接,没有应用连接,没有包交换,只有文件摆渡。---->对固态介质只有读写两个操作。这种设计使得网闸可以在物理上实现隔离。可以实现真正的安全。

网闸架构:2+1架构模式:内网处理单元+外网处理单元+网络隔离模块;必须保障网络隔离模块与内外网处理单元之间的开关没有同时闭合。----->实现了物理隔离。以至于数据链路层的隔离,是基于总线型读写技术。

防火墙的逻辑是保证连接联通的情况下尽可能的安全;而网闸的逻辑是如果不能保证安全的情况下则断开连接。

前置机

光闸:一种有网闸基础上发展而来的,是一种基于光的单向性的单向隔离软硬件系统。

态势感知:感知安全,主动防御。

探针----流量采集器

加密机----网络加密算法服务器-----一般在涉密单位-----使用国密算法、使用国密芯片-----所有的内容都属于国密标准主要是为了保护通过互联网传输的一些高密或机密文件。-----加解密CIA角度C-------数据机密性I-------数据完整性A-------数据可用性NAC-----网络准入控制系统确保只有经过授权和符合安全策略的设备才能接入网络。接入设备的身份认证-----MAC、IP、用户名、密码、设备接入端口、所在VLAN、U盘认证、智能卡、数据证书......接入设备的安全检查------下方某些指令数据备份和恢复产品-----备份一体机灾备的最后一道防线等保从1级到4级,对备份都是有严格要求,从备份到灾备,从本地到异地,从重要数据到全量数据。零信任产品:默认情况下,不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。-----持续认证,永不信任。

相关文章:

防御保护-----前言

HCIE安全防御 前言 计算机病毒 蠕虫病毒----->具备蠕虫特性的病毒:1,繁殖性特别强(自我繁殖);2,具备破坏性 蠕虫病毒是一种常见的计算机病毒,其名称来源于它的传播方式类似于自然界中…...

)

力扣刷题(数组篇)

日期类 #pragma once#include <iostream> #include <assert.h> using namespace std;class Date { public:// 构造会频繁调用,所以直接放在类里面(类里面的成员函数默认为内联)Date(int year 1, int month 1, int day 1)//构…...

初一说明文:我的护眼灯

本文转自:AI范文助手网 原文链接:https://www.aazhushou.com/czzw/5023.html 自爱迪生发明了灯以来,各种各样的灯相继问世了,给人一种新景象,其中护眼灯也问世了。 我有一盏台灯叫麦迪格护眼灯。那天我和母亲去商场&…...

【论文阅读】Revisiting the Assumption of Latent Separability for Backdoor Defenses

https://github.com/Unispac/Circumventing-Backdoor-Defenses 摘要和介绍 在各种后门毒化攻击中,来自目标类别的毒化样本和干净样本通常在潜在空间中形成两个分离的簇。 这种潜在的分离性非常普遍,甚至在防御研究中成为了一种默认假设,我…...

八一南昌起义纪念塔手绘图纸:一部凝固的工程史诗

在南昌美术馆的玻璃展柜中,泛黄的八一南昌起义纪念塔手绘图纸正无声述说着一段工程奇迹。这些诞生于上世纪七十年代的图纸,以0.05毫米的针管笔触勾勒出总高53.6米的纪念碑,在硫酸纸上构建的坐标网格精确到毫米级,每一根结构线都暗…...

[hgame 2025 ]week1 pwn/crypto

一共两周,第一周说难也不难说简单也不简单。 pwn counting petals 数组v7长度17,输入16时v7[161]会发生溢出,溢出到v8,v9,将其改大,会输出canary和libc_start_main_ret的地址。第2次进来覆盖到返回地址写上ROP from pwn import…...

python 获取smpl身高 fbx身高

目录 python 获取smpl身高 读取fbx,获取fbx mesh身高 python 获取smpl身高 video_segments = pickle.load(open(smpl_pkl_path, "rb"))if isinstance(video_segments, tuple):video_segments = video_segments[0]scene = bpy.data.scenes[Scene]ob, obname, arm_o…...

实战教程:如何利用DeepSeek结合深度学习与NLP技术实现跨模态搜索与个性化推荐

跨模态搜索与个性化推荐是当前人工智能领域中的热门话题,DeepSeek作为结合深度学习与自然语言处理(NLP)技术的创新平台,提供了在多模态数据间进行搜索与推荐的强大能力。本教程将带你一步步实现基于DeepSeek的跨模态搜索和个性化推荐,详细讲解整个过程的实现方法,从数据准…...

计算机毕业设计Python+卷积神经网络租房推荐系统 租房大屏可视化 租房爬虫 hadoop spark 58同城租房爬虫 房源推荐系统

温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 作者简介:Java领…...

目标检测模型性能评估:mAP50、mAP50-95、Precision 和 Recall 及测试集质量的重要性

目标检测评估全解析:从核心指标到高质量测试集构建 目标检测技术在计算机视觉领域发挥着至关重要的作用,无论是自动驾驶、安防监控,还是医学影像处理,目标检测算法的性能评估都需要依赖一系列精确且科学的评估指标。而测试集的构建…...

AnyPlace:学习机器人操作的泛化目标放置

25年2月来自多伦多大学、Vector Inst、上海交大等机构的论文“AnyPlace: Learning Generalized Object Placement for Robot Manipulation”。 由于目标几何形状和放置的配置多种多样,因此在机器人任务中放置目标本身就具有挑战性。为了解决这个问题,An…...

2025icpc(Ⅱ)网络赛补题 GL

题意: 给定Alice和Bob的每一轮的概率p0,p1 给定Alice和Bob的初始数字x,y。 对于每一轮: 如果Alice获胜,则bob的数字y需要减去x。(如果y≤0,Alice获胜)如果Bob获胜,则Alice的数字x需要减去y。…...

51c大模型~合集112

我自己的原文哦~ https://blog.51cto.com/whaosoft/13267449 #Guidance-Free Training (GFT) 无需引导采样,清华大学提出视觉模型训练新范式 引导采样 Classifier-Free Guidance(CFG)一直以来都是视觉生成模型中的关键技术。然而最近&am…...

Rust 文件读取:实现我们的 “迷你 grep”

1. 准备示例文件 首先,在项目根目录(与 Cargo.toml 同级)下新建一个名为 poem.txt 的文件。示例内容可参考 Emily Dickinson 的诗: Im nobody! Who are you? Are you nobody, too? Then theres a pair of us — dont tell! Th…...

【Unity3D】Jenkins Pipeline流水线自动构建Apk

目录 一、准备阶段 二、创建Pipeline流水线项目 三、注意事项 一、准备阶段 1、安装tomcat 10.0.5 Index of apache-local/tomcat/tomcat-10 2、安装jdk 17 Java Archive Downloads - Java SE 17.0.13 and later 3、下载Jenkins 2.492.1 (.war)包 War Jenkins Packa…...

信息收集-Web应用备案产权Whois反查域名枚举DNS记录证书特征相似查询

知识点: 1、信息收集-Web应用-机构产权&域名相关性 2、信息收集-Web应用-DNS&证书&枚举子域名 企业信息 天眼查 https://www.tianyancha.com/ 企业信息 小蓝本 https://www.xiaolanben.com/ 企业信息 爱企查 https://aiqicha.baidu.com/ 企业信息 企查…...

结合实际讲NR系列2—— SIB1

这是在基站抓取的sib1的一条信令 L3MessageContent BCCH-DL-SCH-Messagemessagec1systemInformationBlockType1cellSelectionInfoq-RxLevMin: -64q-QualMin: -19cellAccessRelatedInfoplmn-IdentityListPLMN-IdentityInfoplmn-IdentityListPLMN-IdentitymccMCC-MNC-Digit: 4MC…...

绿虫仿真软件如何预测组件衰减对收益的影响?

绿虫仿真软件通过其精细化的算法模型,能够有效预测组件衰减对光伏电站收益的影响,主要体现在以下几个方面: 1. 数据基础与模型构建 历史数据分析:绿虫软件整合了长达20年的历史数据,涵盖气象、地理、组件型号、逆变器…...

本地部署DeepSeek集成VSCode创建自己的AI助手

文章目录 安装Ollama和CodeGPT安装Ollama安装CodeGPT 下载并配置DeepSeek模型下载聊天模型(deepseek-r1:1.5b)下载自动补全模型(deepseek-coder:1.3b) 使用DeepSeek进行编程辅助配置CodeGPT使用DeepSeek模型开始使用AI助手 ✍️相…...

07贪心 + 动态规划(D1_基础学习)

目录 讲解一:贪心算法 一、什么是贪心算法? 二、贪心算法的应用场景 三、使用Java代码实现贪心算法 四、知识小结 -------------------------------- 讲解二:动态规划算法 一、什么是动态规划算法 二、动态规划算法求解问题需要具备的…...

【Axure高保真原型】引导弹窗

今天和大家中分享引导弹窗的原型模板,载入页面后,会显示引导弹窗,适用于引导用户使用页面,点击完成后,会显示下一个引导弹窗,直至最后一个引导弹窗完成后进入首页。具体效果可以点击下方视频观看或打开下方…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

UE5 学习系列(三)创建和移动物体

这篇博客是该系列的第三篇,是在之前两篇博客的基础上展开,主要介绍如何在操作界面中创建和拖动物体,这篇博客跟随的视频链接如下: B 站视频:s03-创建和移动物体 如果你不打算开之前的博客并且对UE5 比较熟的话按照以…...

)

python爬虫:Newspaper3k 的详细使用(好用的新闻网站文章抓取和解析的Python库)

更多内容请见: 爬虫和逆向教程-专栏介绍和目录 文章目录 一、Newspaper3k 概述1.1 Newspaper3k 介绍1.2 主要功能1.3 典型应用场景1.4 安装二、基本用法2.2 提取单篇文章的内容2.2 处理多篇文档三、高级选项3.1 自定义配置3.2 分析文章情感四、实战案例4.1 构建新闻摘要聚合器…...

3403. 从盒子中找出字典序最大的字符串 I

3403. 从盒子中找出字典序最大的字符串 I 题目链接:3403. 从盒子中找出字典序最大的字符串 I 代码如下: class Solution { public:string answerString(string word, int numFriends) {if (numFriends 1) {return word;}string res;for (int i 0;i &…...

【JavaSE】绘图与事件入门学习笔记

-Java绘图坐标体系 坐标体系-介绍 坐标原点位于左上角,以像素为单位。 在Java坐标系中,第一个是x坐标,表示当前位置为水平方向,距离坐标原点x个像素;第二个是y坐标,表示当前位置为垂直方向,距离坐标原点y个像素。 坐标体系-像素 …...

算法笔记2

1.字符串拼接最好用StringBuilder,不用String 2.创建List<>类型的数组并创建内存 List arr[] new ArrayList[26]; Arrays.setAll(arr, i -> new ArrayList<>()); 3.去掉首尾空格...

SiFli 52把Imagie图片,Font字体资源放在指定位置,编译成指定img.bin和font.bin的问题

分区配置 (ptab.json) img 属性介绍: img 属性指定分区存放的 image 名称,指定的 image 名称必须是当前工程生成的 binary 。 如果 binary 有多个文件,则以 proj_name:binary_name 格式指定文件名, proj_name 为工程 名&…...

动态 Web 开发技术入门篇

一、HTTP 协议核心 1.1 HTTP 基础 协议全称 :HyperText Transfer Protocol(超文本传输协议) 默认端口 :HTTP 使用 80 端口,HTTPS 使用 443 端口。 请求方法 : GET :用于获取资源,…...

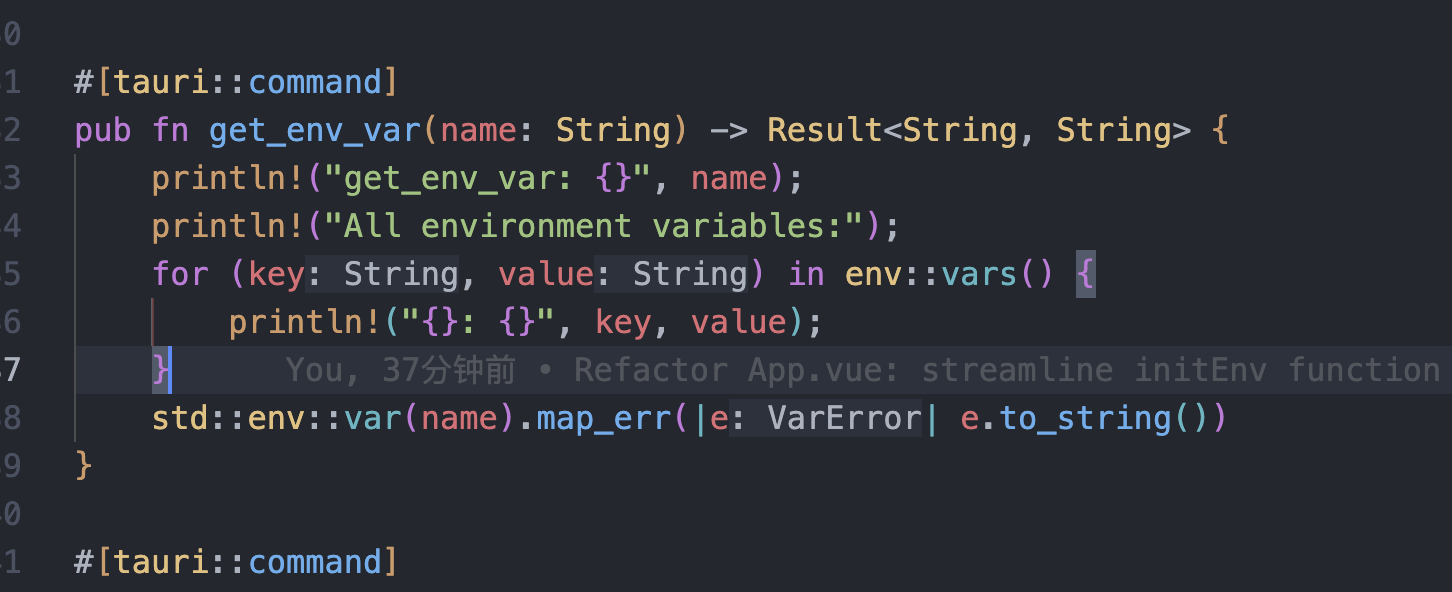

tauri项目,如何在rust端读取电脑环境变量

如果想在前端通过调用来获取环境变量的值,可以通过标准的依赖: std::env::var(name).ok() 想在前端通过调用来获取,可以写一个command函数: #[tauri::command] pub fn get_env_var(name: String) -> Result<String, Stri…...