网络安全等级保护:网络安全等级保护基本技术

下面我们概括性探讨一下等级保护用到的一些技术,有关这些技术的每一个方面的每一个部分都可以是一部大块头,甚至一部大块头都无法介绍清楚,需要系列性的书籍去展开,所以这里也只能做到抛砖而已。期望起到抛砖引玉的作用!

今天我们先简单概括性谈一下有关网络安全等级保护基本技术,等级保护工作是系统性、体系性的工作,其技术可以用庞大或庞杂来形容。

如果你对安全知识体系有了一个真正的认知,那么你对其感觉是庞大而有条理的,但是如果你对安全知识体系一知半解,那么就变得庞大而杂乱,很多东西似是而非,总能找到不同的解答。

究其原因,就是对知识的把握不全面,不牢固造成的,这个是每一个人都可能经历的过程,不必为此而烦恼,做事秉持着当下最佳就行了。

下面我们概括性探讨一下等级保护用到的一些技术,有关这些技术的每一个方面的每一个部分都可以是一部大块头,甚至一部大块头都无法介绍清楚,需要系列性的书籍去展开,所以这里也只能做到抛砖而已。期望起到抛砖引玉的作用!

1.标识与鉴别技术

标识是区别实体身份的方法。

用户标识通常由用户名和用户标识符(UID)表示,设备标识通常由设备名和设备号表示。用户标识确保系统中标识用户的唯一性,这种唯一性要求在信息系统的整个生存周期起作用,从而支持系统安全事件的可审计性;设备标识确保连接到系统中的设备的可管理性。

鉴别是确认实体真实性的方法。

用户鉴别用以确认试图进入系统的用户身份的真实性,防止攻击者假冒合法用户进入系统;设备鉴别用以确认接入系统的设备身份的真实性,防止设备的非法接入。

鉴别的主要特点是鉴别信息的不可见性和难以伪造。

常见的鉴别技术有:

a) 口令鉴别

口令鉴别是长期以来主要使用的用户身份鉴别方法。但简单的口令容易被猜测,复杂的口令用户又难以记忆。

b) 生物特征鉴别

主要用于用户身份真实性鉴别,包括以指纹特征信息为鉴别信息的用户身份鉴别,以虹膜特征信息为鉴别信息的用户身份鉴别,具有唯一性好和难以伪造等优点。

c) 数字证书鉴别

以数字形式表示的用于鉴别实体身份的证书信息,以一定的格式存放在证书载体之中,系统通过检验证书载体中的证书信息,实现对实体身份鉴别的目的。证书信息的不可见性通常是由密码支持的安全机制实现的,也可以由其它安全机制,如采用信息隐藏技术安全机制实现。数字证书鉴别既可以用于用户身份的真实性鉴别,也可以用于设备身份的真实性鉴别。

基于生物特征识别的移动智能终端身份鉴别技术架构

2.访问控制技术

访问控制是通过对信息系统中主、客体之间的访问关系进行控制,实现对主体行为进行限制、对客体安全性进行保护的技术。访问控制是以授权管理为基础实现的。由系统按照统一的规则进行授权管理所实现的访问控制称为强制访问控制;由用户按照个人意愿自主进行授权管理所实现的访问控制称为自主访问控制。

其实,除了下面谈到的几种访问控制两大类,还有基于对象、基于任务等访问类型,这里主要谈两种最基础的类型,顺便提及基于角色的访问。

a) 自主访问控制

自主访问控制是一种提供由用户对自身所创建的客体的访问权限进行控制的安全机制。这些访问权限包括允许或拒绝其它用户对该用户所创建客体进行读、写、执行、修改、删除操作,以及授权转移等。自主访问控制的主要特点是由用户自主进行授权管理。

目前常见的实现自主访问控制的方法是各种形式的访问控制表(ACL),目录表访问控制、访问控制矩阵、能力表等。

b) 强制访问控制

强制访问控制是一种提供由系统按确定的规则对每一个用户所创建的客体的访问权限进行控制的安全机制。这种访问权限包括主体对客体的读、写、修改、删除等操作。强制访问控制的主要特点是由系统安全员统一进行授权管理。强制访问控制安全策略,通过对主体访问客体的访问操作的控制,实现对客体的保密性保护和完整性保护。

目前常见的强制访问控制有基于多级安全模型的访问控制和基于角色的访问控制(BRAC)。在多级安全模型中,Bell-La Padula信息保密性模型是实现保密性保护的安全策略,Biba信息完整性模型是实现完整性保护安全策略。

c)基于角色的访问控制

基于角色的访问控制(BRAC)则是既可以实现保密性保护,也可以实现完整性保护的安全策略。强制访问控制通常需要按照最小授权原则,对系统管理员、系统安全员和系统审计员的权限进行合理的分配和严格的管理。

三种访问控制之间的关系

3.存储和传输数据的完整性保护技术

完整性保护是对因各种原因引起的数据信息和系统破坏进行对抗的安全保护技术,包括传输数据的完整性保护和存储数据的完整性保护。由于系统的破坏实际上是对系统中的软件和数据信息的破坏,所以系统破坏可以归结为是信息破坏。

实现完整性保护的安全技术和机制包括一般的校验码机制(如奇偶校验、海明校验等)、密码系统支持的校验机制、隐藏信息技术支持的纠错机制等。访问控制、身份鉴别、边界隔离与防护等实际上也都是与完整性保护有关的安全技术和机制。

4.存储和传输数据的保密性保护技术

保密性保护是对因各种原因引起的信息和系统的非法泄露进行对抗的安全保护技术,包括数据传输的保密性保护、数据存储的保密性保护。由于系统的非法泄露实际上是对系统中的软件和数据信息的泄露,所以系统泄露同样可以归结为是信息泄露。

实现保密性保护的安全技术和机制主要包括密码系统支持的加密机制、隐藏信息技术支持的信息保护机制等。访问控制、身份鉴别、边界隔离与防护等实际上也都是与保密性保护有关的安全技术和机制。

5.边界隔离与防护技术

边界隔离与防护是一种适用于信息系统边界(也称网络边界)安全防护的安全技术,主要包括防火墙、入侵检测、防病毒网关、非法外连检测、网闸、逻辑隔离、物理隔离、信息过滤等,用于阻止来自外部网络的各种攻击行为。

使用边界隔离与防护技术进行安全防护首先要有明确的边界,包括整个信息系统的外部边界和信息系统中各个安全域的内部边界。

6.系统安全运行及可用性保护技术

为了确保信息系统的安全运行,确保信息系统中的信息及信息系统所提供的安全功能达到应有的可用性要求,除了上述信息安全保护技术和边界防护技术外,还应提供以下安全技术:

a) 安全审计技术

对信息安全系统运行过程中的每一个安全相关事件,应提供审计支持。审计机制应能及时发现并记录各种与安全事件有关的行为,成功的或失败的,并根据不同安全等级的要求,对发现的安全事件作出不同的处理。

b) 安全性检测分析技术

对运行中的信息系统,应定期或不定期进行信息系统安全性检测分析,发现存在的问题和漏洞。信息系统安全性检测分析机制应提供对信息系统的各个重要组成部分,如硬件系统、操作系统、数据库管理系统、应用软件系统、网络系统的各关键设备、设施,以及电磁泄露发射等,提供安全性检测分析功能。高安全等级的信息系统应由安全机制管理控制中心集中管理系统安全性检测分析功能。

c) 系统安全监控技术

对运行中的信息系统,应实时地进行安全监控,及时发现并处理各种攻击和入侵。信息系统安全监控机制应通过设置分布式探测机制监测并截获与攻击和入侵有关的信息,在信息系统安全机制管理控制中心设置安全监控集中管理机制,汇集由探测机制截获的信息,并在综合分析的基础上对攻击和入侵事件作出处理。

d) 信息系统容错备份与故障恢复技术

确保信息系统不间断运行和对故障的快速处理和恢复,是提供信息和信息系统功能可用性的基础和前提。信息系统容错、备份与故障恢复,要求对信息系统的各个重要组成部分应提供复算、热备份等容错机制,使可能出现的某些错误消除在内部,对上层应用透明;应提供信息备份与故障恢复、系统备份与故障恢复等机制,对出现的某些故障通过备份所提供的支持实现恢复。对于重要的信息系统,通过设置主机系统的异地备份,当主机系统发生灾难性故障中断运行时,能在较短时间内启动,替代主机系统工作,使系统不间断运行,以确保业务应用的连续性。

灾难恢复服务生命周期示意图

7.密码技术

应根据信息系统安全保护的要求配置国家批准的相应密码技术。密码技术包含对称密钥密码、非对称密钥密码和单向函数。密码技术可用于实现数据加密、数字签名、身份认证、权限验证、数据完整性验证等安全需求的场合。

电子文件密码应用技术框架

后记:宋郭若虚《图画见闻志》有关阎立本的记载:唐阎立本至荆州,观张僧繇旧迹,曰:‘定虚得名耳。’明日又往,曰:‘犹是近代佳手?’ 明日又往,曰:‘名下无虚士。’坐卧观之,留宿其下,十余日不能去。我曾思考数日,如何表述这段文字描述的故事。其中义理大部分人都一眼明了,人却都在其中。试看文字描述,同样一幅画,三看三异三得,次次都有新境界。

故事在告诫我们自身的知识和认知尚不圆满,需日日不断精进,故学习这事情需要保持空杯心态,苟日新、日日新!等级保护这些基本技术,我个人自是都很熟悉,但却又不深入,也需要时时多读,做到“旧书重读添新味”,一次要比一次多得一些吧。

最后我也整理了一些网络安全(黑客)方面的学习进阶资料

如果你想跟同道中人交流

相关文章:

网络安全等级保护:网络安全等级保护基本技术

下面我们概括性探讨一下等级保护用到的一些技术,有关这些技术的每一个方面的每一个部分都可以是一部大块头,甚至一部大块头都无法介绍清楚,需要系列性的书籍去展开,所以这里也只能做到抛砖而已。期望起到抛砖引玉的作用࿰…...

信刻光盘安全隔离与信息交换系统让“数据摆渡”安全高效

随着数据传输、存储及信息技术的飞速发展,信息安全保护已成为重中之重。各安全领域对跨网数据交互的需求日益迫切,数据传输的安全可靠性成为不可忽视的关键。为满足业务需求并遵守保密规范,针对于涉及重要秘密信息,需做到安全的物…...

数据结构课程设计(java实现)---九宫格游戏,也称幻方

【问题描述】 九宫格,一款数字游戏,起源于河图洛书,与洛书是中国古代流传下来的两幅神秘图案,历来被认为是河洛文化的滥觞,中华文明的源头,被誉为"宇宙魔方"。九宫格游戏对人们的思维锻炼有着极大…...

[思考记录]AI时代下,悄然的改变

尝试用 xAI-Grok 去了解DS开源周的信息,有那么点被Grok的输出惊艳到。“请你以技术编辑的角色,重点参考官方文档,介绍DeepSeek开源周的内容,写一篇技术分享文章。”,得到的文字看起来很是舒服,内容靠谱、结…...

JAVA笔记【一】

现实 (抽象) 类 (创建) 对象 特点: 1.面向对象 2.跨平台 3.安全性 4.多线程 java程序基本结构 1. java源代码文件实际是普通的文本文件,源代码文件必须是.java扩展名,且必须小写 2. …...

[Java基础] 常用注解

文章目录 1. 元注解2. 非元注解2.1 常用JDK自带注解2.2 常用Spring相关注解2.2.1 在Spring框架中,注解用于简化配置和增强代码的可读性。以下是常用的Spring注解的一部分2.2.2 针对controller的相关注解2.2.3 AOP相关注解2.2.4 Enable系列注解 2.3 常用Lombok注解 1…...

uvm中的run_test作用

在SystemVerilog和UVM验证环境中,run_test() 是启动UVM仿真流程的核心函数。它负责初始化UVM框架、创建测试用例实例,并触发UVM的Phase机制来执行验证环境的构建和运行 1. run_test() 的作用 run_test() 是UVM提供的内置函数,定义在UVM库中…...

brew search报错,xcrun:error:invalid active developer path CommandLineTools

问题出现的原因 出现“xcrun: error: invalid active developer path (/Library/Developer/CommandLineTools), missing xcrun at: /Library/Developer/CommandLineTools/usr/bin/xcrun”错误,通常是因为Xcode命令行工具未正确安装或其路径已损坏。以下是几种常见的…...

(Func))

C#内置委托(Action)(Func)

概述 在 C# 中,委托是一种类型,它表示对具有特定参数列表和返回类型的方法的引用。C# 提供了一些内置委托,使得开发者可以更方便地使用委托功能,无需手动定义委托类型。本文将详细介绍 Action 和 Func 这两个常用的内置委托。 A…...

kubernetes 部署项目

随着容器化技术的发展,使用Kubernetes(简称K8s)来部署和管理应用已经成为现代软件开发的标准实践之一。Kubernetes提供了一套强大的工具集,使得部署、扩展和管理应用程序变得更为简便高效。本文将带你走过从准备环境到部署一个实际…...

《几何原本》命题I.2

《几何原本》命题I.2 从一个给定的点可以引一条线段等于已知的线段。 设 A A A 为给定点, B C BC BC 为给定线段 连接 A B AB AB,作等边 △ A B D \triangle ABD △ABD 以 B B B 为圆心, B C BC BC 为半径作小圆 延长 D B DB DB 交小圆…...

【我的 PWN 学习手札】House of Kiwi

House of Kiwi 之前我们利用IO_FILE一般是通过劫持vtable来实现的, House of Kiwi虽然不是通过劫持vtable来实现,但实质上是劫持vtable指向的全局的_IO_file_jumps_表来实现的。注意:对于某些版本的glibc,_IO_file_jumps_并不可写…...

nvm的学习

学习 nvm(Node Version Manager) 是掌握 Node.js 开发的关键技能之一。以下是系统的学习路径和实战指南,涵盖从基础到进阶的内容: 一、基础入门 1. nvm 的核心作用 多版本共存:安装和管理多个 Node.js 版本ÿ…...

haclon固定相机位标定

什么是标定? 工业应用中相机拍到一个mark点的坐标为C1(Cx,Cy),C1点对应的龙门架/机械手等执行端对应的坐标是多少? 标定就是解决这个问题,如相机拍到一个点坐标C1(Cx,Cy),…...

stm32(hal库)学习笔记-时钟系统

在stm32中,时钟系统是非常重要的一环,他控制着整个系统的频率。因此,我们有理由好好学一下时钟系统。 什么是时钟? 时钟是具有周期性的脉冲信号,一般我们常用占空比为50%的方波。可以形象的说,时钟就是单…...

【Java项目】基于SpringBoot的财务管理系统

【Java项目】基于SpringBoot的财务管理系统 技术简介:采用Java技术、SpringBoot框架、MySQL数据库等实现。系统基于B/S架构,前端通过浏览器与后端数据库进行信息交互,后端使用SpringBoot框架和MySQL数据库进行数据处理和存储,实现…...

Qt中如果槽函数运行时间久,避免阻塞主线程的做法

Qt中如果槽函数运行时间久,避免阻塞主线程的做法 一、解决步骤 创建一个工作线程类:继承自QObject,并在其中实现槽函数的逻辑。将工作线程类的实例移动到单独的线程中:通过moveToThread()方法将对象移动到新线程。启动线程&…...

曹操智行构建国内首个全域自研闭环智驾生态

2月28日,曹操出行举办曹操智行自动驾驶平台上线仪式,宣布已成功构建国内首个“F立方”全域自研闭环智驾生态,同时在苏杭两地开启Robotaxi运营试点,并投放搭载吉利最新智驾系统的车辆。 此次试点运营,标志着曹操出行在…...

day02_Java基础

文章目录 day02_Java基础一、今日课程内容二、数组(熟悉)1、定义格式2、基本使用3、了解数组的内存图介绍4、数组的两个小问题5、数组的常见操作 三、方法(熟悉)1、定义格式2、方法重载overload 四、面向对象(掌握&…...

SpringSecurity 实现token 认证

配置类 Configuration EnableWebSecurity EnableGlobalMethodSecurity(prePostEnabledtrue) public class SpringSecurityConfig extends WebSecurityConfigurerAdapter { Bean Override public AuthenticationManager authenticationManagerBean() throws Exception {return s…...

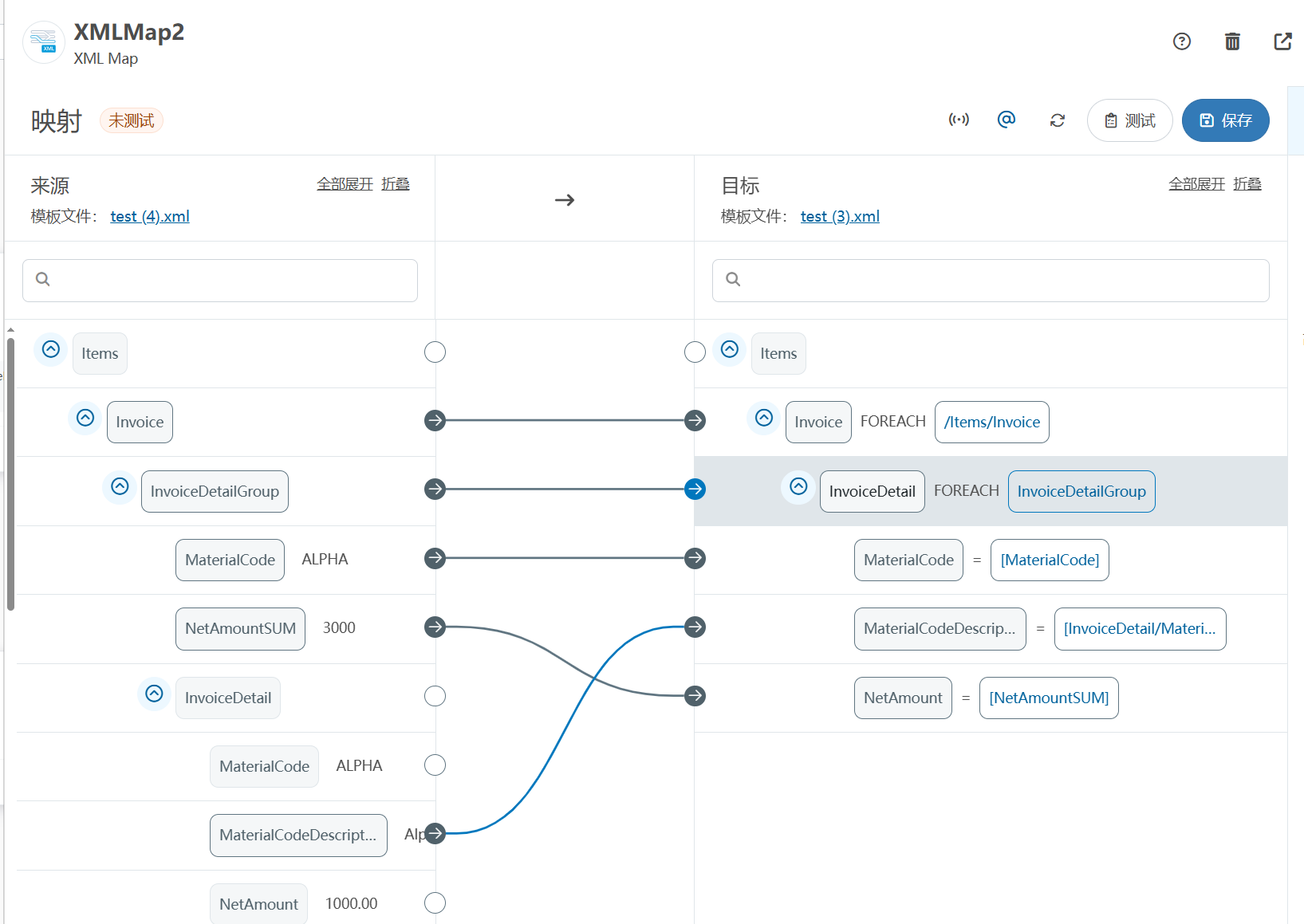

XML Group端口详解

在XML数据映射过程中,经常需要对数据进行分组聚合操作。例如,当处理包含多个物料明细的XML文件时,可能需要将相同物料号的明细归为一组,或对相同物料号的数量进行求和计算。传统实现方式通常需要编写脚本代码,增加了开…...

Debian系统简介

目录 Debian系统介绍 Debian版本介绍 Debian软件源介绍 软件包管理工具dpkg dpkg核心指令详解 安装软件包 卸载软件包 查询软件包状态 验证软件包完整性 手动处理依赖关系 dpkg vs apt Debian系统介绍 Debian 和 Ubuntu 都是基于 Debian内核 的 Linux 发行版ÿ…...

定时器任务——若依源码分析

分析util包下面的工具类schedule utils: ScheduleUtils 是若依中用于与 Quartz 框架交互的工具类,封装了定时任务的 创建、更新、暂停、删除等核心逻辑。 createScheduleJob createScheduleJob 用于将任务注册到 Quartz,先构建任务的 JobD…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

【Oracle】分区表

个人主页:Guiat 归属专栏:Oracle 文章目录 1. 分区表基础概述1.1 分区表的概念与优势1.2 分区类型概览1.3 分区表的工作原理 2. 范围分区 (RANGE Partitioning)2.1 基础范围分区2.1.1 按日期范围分区2.1.2 按数值范围分区 2.2 间隔分区 (INTERVAL Partit…...

使用 SymPy 进行向量和矩阵的高级操作

在科学计算和工程领域,向量和矩阵操作是解决问题的核心技能之一。Python 的 SymPy 库提供了强大的符号计算功能,能够高效地处理向量和矩阵的各种操作。本文将深入探讨如何使用 SymPy 进行向量和矩阵的创建、合并以及维度拓展等操作,并通过具体…...

在web-view 加载的本地及远程HTML中调用uniapp的API及网页和vue页面是如何通讯的?

uni-app 中 Web-view 与 Vue 页面的通讯机制详解 一、Web-view 简介 Web-view 是 uni-app 提供的一个重要组件,用于在原生应用中加载 HTML 页面: 支持加载本地 HTML 文件支持加载远程 HTML 页面实现 Web 与原生的双向通讯可用于嵌入第三方网页或 H5 应…...

初探Service服务发现机制

1.Service简介 Service是将运行在一组Pod上的应用程序发布为网络服务的抽象方法。 主要功能:服务发现和负载均衡。 Service类型的包括ClusterIP类型、NodePort类型、LoadBalancer类型、ExternalName类型 2.Endpoints简介 Endpoints是一种Kubernetes资源…...

PAN/FPN

import torch import torch.nn as nn import torch.nn.functional as F import mathclass LowResQueryHighResKVAttention(nn.Module):"""方案 1: 低分辨率特征 (Query) 查询高分辨率特征 (Key, Value).输出分辨率与低分辨率输入相同。"""def __…...