Basics of Container Isolation 容器隔离的实现原理

目录

容器隔离的实现原理

1. 使用cgroups实现资源隔离

自定义一个cgroup

设置进程的内存使用

启动一个docker 容器,观察cgroup的创建情况

2. 使用Namespaces进行资源分区

namespace继承关系引发的问题

3. 结合来使用Namespaces 和chroot

4. 结论

参考文档

容器隔离的实现原理

docker 是一个神奇的工具,它能够轻松创建 docker 镜像并快速启动一个完全隔离资源的容器,但它是如何实现资源隔离的呢?

大致来说,docker通过Linux的cgroups 、namespaces、chroot实现容器隔离,在这篇文章中,我们将通过使用linux基础命令来构造进程隔离,就像docker容器中那样

1. 使用cgroups实现资源隔离

在 Linux 中,控制组 (cgroups) 是一项内核功能,它允许隔离一组进程的资源使用,例如 CPU、内存、磁盘 IO、网络等。

Linux 中的每种类型的资源都有一个 cgroup 层次结构。 这些层次结构表示为 /sys/fs/cgroup 中的伪文件系统。

在这个目录下可以看到很多cgroups:

allen@localhost:/sys/fs/cgroup$ ls

blkio cpu cpu,cpuacct cpuacct cpuset devices freezer hugetlb memory net_cls net_cls,net_prio net_prio perf_event pids rdma systemd unified

正如文件夹名称所固有的那样,这些条目中的每一个都负责一种类型的资源。 如果你进一步查看其中一个文件夹,可以看到可以各种属性控制文件。 例如,让我们看一下内存 cgroup:

allen@localhost:/sys/fs/cgroup$ ls memorycgroup.procs

memory.soft_limit_in_bytes memory.limit_in_bytes memory.max_usage_in_bytes memory.usage_in_bytes

如上面命令的输出所示,每一个文件都控制一个特定的属性。 例如,memory.limit_in_bytes 控制此 cgroup 中的进程可以使用的最大内存, cgroup.procs 的文件包含属于该 cgroup 的所有进程的列表。 你可以修改其中一些文件来改变 cgroup 的行为(如调整memory.soft_limit_in_bytes使这组cgroup有更大的内存使用率),其中一些文件由内核编写,用于维护cgroup 当前的状态。

自定义一个cgroup

你可以为特定资源(例如内存)创建一个属于自己的 cgroup,方法是在该资源的 cgroup 目录下创建一个目录。

allen@localhost:~# mkdir /sys/fs/cgroup/memory/allen

Linux kernel会自动在这个目录下创建一些必要的文件

allen@localhost:~# ls /sys/fs/cgroup/memory/allen

cgroup.clone_children memory.kmem.failcnt memory.kmem.tcp.limit_in_bytes memory.max_usage_in_bytes memory.move_charge_at_immigrate memory.stat tasks cgroup.event_control memory.kmem.limit_in_bytes memory.kmem.tcp.max_usage_in_bytes memory.memsw.failcnt memory.numa_stat memory.swappiness cgroup.procs memory.kmem.max_usage_in_bytes memory.kmem.tcp.usage_in_bytes memory.memsw.limit_in_bytes memory.oom_control memory.usage_in_bytes memory.failcnt memory.kmem.slabinfo memory.kmem.usage_in_bytes memory.memsw.max_usage_in_bytes memory.pressure_level memory.use_hierarchy memory.force_empty memory.kmem.tcp.failcnt memory.limit_in_bytes memory.memsw.usage_in_bytes memory.soft_limit_in_bytes notify_on_release

设置进程的内存使用

我们可以改写memory.limit_in_bytes 来限制内存使用大小,比如100kbs(表示最多使用100kbs)

echo 100000 > /sys/fs/cgroup/memory/sushil/memory.limit_in_bytes

通过将 shell 的 PID 写入 /sys/fs/cgroup/memory/allen/cgroup.procs,来将当前 shell 添加到此 cgroup。此操作的意义在于,当你用在继续使用bash时(属于当前用户的),它能够调用的内存资源是100kbs

allen@localhost:/sys/fs/cgroup# ps

PID TTY TIME CMD

1973 pts/1 00:00:00 sudo

1974 pts/1 00:00:00 su

1975 pts/1 00:00:00 bash

1983 pts/1 00:00:00 ps

allen@localhost:/sys/fs/cgroup# echo 1975 > /sys/fs/cgroup/memory/allen/cgroup.procs

启动一个docker 容器,观察cgroup的创建情况

我们启动一个 docker 容器,看看它是否创建了一个单独的 cgroup。

allen@localhost:~$ sudo docker run -d -m 100m nginx Unable to find image 'nginx:latest' locally latest: Pulling from library/nginx c229119241af: Pull complete 2215908dc0a2: Pull complete 08c3cb2073f1: Pull complete 18f38162c0ce: Pull complete 10e2168f148a: Pull complete c4ffe9532b5f: Pull complete Digest: sha256:2275af0f20d71b293916f1958f8497f987b8d8fd8113df54635f2a5915002bf1 Status: Downloaded newer image for nginx:latest 17fa32e039f2dcd8ad7dfbb0a9eb192ff01f38f47a8befd7cbf3040ef5a4d20a

在这里,我们启动了一个内存限制为 100 MB 的 nginx container, 接下来我们将检查这个容器是否有内存 cgroup(cgroup 将使用容器 ID 创建)

allen@localhost:~$ lscgroup memory:/ | grep 17fa32e039f2dcd8ad7dfbb0a9eb192ff01f38f47a8befd7cbf3040ef5a4d20a memory:/docker/17fa32e039f2dcd8ad7dfbb0a9eb192ff01f38f47a8befd7cbf3040ef5a4d20a

确实有创建内存的cgroup, 我们检查 memory.limit_in_bytes 文件看看内存限制是多少(该值是通过将 100MB 转换为 KB 来设置的):

allen@localhost:~$ cat /sys/fs/cgroup/memory/docker/17fa32e039f2dcd8ad7dfbb0a9eb192ff01f38f47a8befd7cbf3040ef5a4d20a/memory.limit_in_bytes 104857600

通过以上操作我们可以了解到,容器可以通过cgroup 来限制每个容器的资源使用, 当你启动容器时,运行时会创建一个单独的 cgroup 来设置资源限制。

任何超过 cgroup 限制的行为,都会使内核终止该容器来处理,并且容器运行时将抛出 OOM 错误。接下来让我们了解一下Linux Namespaces的用法。

2. 使用Namespaces进行资源分区

Namespaces 是 Linux 内核的一项功能,它允许为一组进程划分资源。 简单来说,如果 cgroups 限制了资源的使用,Namespaces 则限制了进程可以看到的资源。 通过将进程放在Namespaces 中,你可以限制它可以看到的资源,它对内核资源进行分区,以便一组进程看到一组资源,而另一组进程看到另一组资源。Linux通过将一组资源和进程放在相同Namespaces 来工作(比如pid 101 ,对应资源net101、cpu101、memory101)。

以下是不同类型的Namespaces(请查看文章下方的参考文档了解更多):

- Mount (

mnt) - Process ID (

pid) - Network (

net) - Interprocess Communication (

ipc) - Unix Timesharing System (

uts) - User ID (

user) - Control Group (

cgroup)

每个进程属于以上7种类型中的其中一种,你可以使用 lsns 命令在系统上查看不同的Namespaces ,每个进程都与一个命名空间关联,并且只能查看或使用与该命名空间关联的资源。

allen@localhost:~$ lsnsNS TYPE NPROCS PID USER COMMAND 4026531835 cgroup 3 1588 allengcp /lib/systemd/systemd --user 4026531836 pid 3 1588 allengcp /lib/systemd/systemd --user 4026531837 user 3 1588 allengcp /lib/systemd/systemd --user 4026531838 uts 3 1588 allengcp /lib/systemd/systemd --user 4026531839 ipc 3 1588 allengcp /lib/systemd/systemd --user 4026531840 mnt 3 1588 allengcp /lib/systemd/systemd --user 4026531992 net 3 1588 allengcp /lib/systemd/systemd --user

namespace继承关系引发的问题

容器使用namespaces 来划分不同的资源。 例如,每个容器都有自己的主机名、自己的网络堆栈、自己的一组 cgroup,并且只能看到在其中运行的进程。 这是通过为每个容器创建单独的namespaces 来实现的。 namespace的一个特性是,子进程可以继承父进程的namespace。

这个继承的特性在容器技术中是要想办法屏蔽的,为了帮助读者理解这一点,请看下面的一个操作实例。

当你从当前的 shell(shl1) 启动另一个 shell(shl2),shl2将成为当前 shl1 的子进程,并将继承其namespaces 。 我们先执行ps获取当前 shell 进程可以看到的进程列表, 接下来使用 sh命令启动一个新的 shell (shl2),并调用ps查看进程表.

allen@localhost:~$ psPID TTY TIME CMD1815 pts/1 00:00:00 bash16787 pts/1 00:00:00 ps allen@localhost:~$ sh $psPID TTY TIME CMD1815 pts/1 00:00:00 bash16788 pts/1 00:00:00 sh16789 pts/1 00:00:00 ps

你可以看到,在shl2中,可以看到bash 1815,这个进程是属于父进程shl1的,也就是说子 shell 进程可以看到父进程里所有的进程,这一特性对docker 容器来说,是不可接受的。 每个容器应该只能看到自己的子进程,仅此而已。

我们继续实验,使用 unshare 命令在新的 pid 命名空间中启动子进程,--fork 参数是为了sh进程继承unshare 进程,而不是继承 sudo 进程(否则它会继承sudo)

补充:unshare用于取消共享的命名空间,或切断命名空间的继承关系

通过sudo lsns 命令来验证 sh 进程是否在新的 PID 命名空间中运行。

allen@localhost:~$ sudo unshare --pid --fork sh # ps PID TTY TIME CMD 26168 pts/1 00:00:00 sudo 26169 pts/1 00:00:00 unshare 26170 pts/1 00:00:00 sh 26171 pts/1 00:00:00 ps #sudo lsns NS TYPE NPROCS PID USER COMMAND 4026532203 mnt 1 200 root /lib/systemd/systemd-udevd 4026532204 uts 1 200 root /lib/systemd/systemd-udevd 4026532251 mnt 1 427 systemd-network /lib/systemd/systemd-networkd 4026532252 mnt 1 432 systemd-resolve /lib/systemd/systemd-resolved 4026532253 mnt 2 1245 _chrony /usr/sbin/chronyd -F -1 4026532314 mnt 1 916 root /lib/systemd/systemd-logind 4026532315 uts 1 916 root /lib/systemd/systemd-logind 4026532326 pid 1 26170 root shallen@localhost:~$ sudo lsns NS TYPE NPROCS PID USER COMMAND 4026532203 mnt 1 200 root /lib/systemd/systemd-udevd 4026532204 uts 1 200 root /lib/systemd/systemd-udevd 4026532251 mnt 1 427 systemd-network /lib/systemd/systemd-networkd 4026532252 mnt 1 432 systemd-resolve /lib/systemd/systemd-resolved 4026532253 mnt 2 1245 _chrony /usr/sbin/chronyd -F -1 4026532314 mnt 1 916 root /lib/systemd/systemd-logind 4026532315 uts 1 916 root /lib/systemd/systemd-logind 4026532326 pid 1 26170 root sh

很显然,新的 shell 进程仍然可以看到系统范围内的进程与其namespace,也就是说即使使用unshare隔绝了共享空间,但子shell任然可以看到父shell的内容,为什么呢?

这是由于ps本身的性质所导致的,如果你对这个命令底层比较了解的话,你会发现它读取的是主机/proc 目录中的文件,如果你从子 shell 进程中列出 proc 目录,你会发现它与主机的信息是一模一样的

补充:/proc 目录是一个位于内存中的伪文件系统。该目录下保存的并不是真正的文件和目录,而是一些【运行时】的信息,如 CPU 信息、负载信息、系统内存信息、磁盘 IO 信息等。

allen@localhost:~$ sudo unshare --pid --fork sh

# ls /proc

1 115 128 16190 17 20 25 26286 3 321 4 579 79 87 941 buddyinfo diskstats interrupts kmsg misc schedstat sysrq-trigger vmallocinfo

......

这样就说明,需要为我们的子 shell 进程提供一个单独的根目录,因为 /proc 文件位于根目录中。 就像容器看不到整个主机文件系统一样,我们必须为我们的进程创建一个新根以限制它读取主机的 /proc 文件或任何文件。

这里就需要用到 chroot 这个命令。 chroot 允许更改任何进程的根目录,一旦完成,进程将失去对新根目录之上任何内容的访问权限,因为根目录是任何进程的最顶层目录

命令格式为:sudo chroot NEW_ROOT_DIR RUN_COMMAND

chroot 运行一条命令,并将根设置为新根。 如果未给出 RUN_COMMAND,则默认为 ${SHELL}。

allen@localhost:~$ echo $SHELL

/bin/bash

allen@localhost:~$ mkdir new_root

allen@localhost:~$ sudo chroot new_root

chroot: failed to run command ‘/bin/bash’: No such file or directory

这里报错了,是因为 new_root 目录是空的并且没有 /bin/bash 文件。 新根目录下没有命令和文件。容器可以解决这个问题,当你运行容器时,新进程获取新根目录,docker image中包含新根路径下的内容和执行命令,并会对这个新根目录进行填充

下载 new_root 目录下的 alpine linux,看看我们的新进程是否可以使用它。

$ mkdir alpine & cd alpine

$ curl -o alpine.tar.gz http://dl-cdn.alpinelinux.org/alpine/v3.10/releases/x86_64/alpine-minirootfs-3.10.0-x86_64.tar.gz$ tar -xvf alpine.tar.gz

我们现在将 alpine 目录作为根目录。

allen@localhost:~$ sudo chroot alpine ls bin dev etc home lib media mnt opt proc root run sbin srv sys tmp usr var

新进程现在可以看到由 alpine linux 实例化的根文件系统。 使用这个新的根创建一个 shell ,发出 ps 命令,看到一个空列表。 你可以通过 /proc 目录来验证这一点(也是空的)。 现在我们的新进程有一个独立于主机的 /proc 目录。 现在,新进程可以在单独的 PID 命名空间中使用该目录来写入进程信息。

allen@localhost:~$ sudo chroot alpine sh / # ps PID USER TIME COMMAND / #

3. 结合来使用Namespaces 和chroot

现在让我们结合使用 unshare 和 chroot 为这个进程提供一个单独的 /proc 目录。

allen@localhost:~$ sudo unshare --pid --fork chroot alpine sh / # ls bin dev etc home lib media mnt opt proc root run sbin srv sys tmp usr var / # ps PID USER TIME COMMAND / #

结果你仍然看不到任何进程信息。 那是因为您需要将 /proc 目录挂载为 proc 类型的伪文件系统。

mount -t proc /proc /proc

此命令指示将 /proc 目录挂载到 /proc,类型为 proc, 完成后再次发出 ps 命令,你将开始看到进程信息。

/ # mount -t proc /proc /proc / # ps PID USER TIME COMMAND1 root 0:00 sh5 root 0:00 ps

可以看到 PID 已在此 shell 中重置,这说明这一进程确实位于单独的 PID 命名空间中。

4. 结论

我们来进行一下复盘,首先我们了解了cgroups的原理,即对资源进行隔离,它允许隔离一组进程的资源使用,我们将这个概念具体化: 假设一台主机的资源CPU、内存、磁盘 IO、网络分别为100%,现在我们有4个进程,需要均分这些资源,显然每个进程将分配到25%的资源。那这里会产生一个问题,怎么确保进程间不能互相访问资源呢?

于是我们就需要Namespaces 命名空间来隔绝进程间的资源访问, 即 cgroups 限制了资源的使用,Namespaces 则限制了进程可以看到的资源。 通过将进程放在Namespaces 中,你可以限制它可以看到的资源,它对内核资源进行分区,以便一组进程看到一组资源,而另一组进程看到另一组资源。Namespaces无法解决的一个问题是,子进程可以继承父进程的namespace,也就是说,你通过宿主机的docker run命令运行了容器,但这个容器是可以看到父进程即宿主机的进程内容的,这是非常大的安全隐患,于是我们想到使用unshare命令。

Linux unshare 命令可以阻断进程对命名空间的继承关系,但是却无法阻断Linux 中文件的存放关系,ls /proc就是一个很好的例子,这个目录保存了系统【运行时】的状态信息,它是位于根下的,我们使用命令来查询状态,本质上是读取文件目录下的数据信息,这里我用指针的概念来阐述一下,假设有p1,p2都指向rom1,现在从逻辑上将p2执指向rom2,然而rom1和rom2使用的任然是同一块物理内存,所以结果不会改变

于是又引入了 chroot 这个命令。 chroot 允许更改任何进程的根目录,一旦完成,进程将失去对新根目录之上任何内容的访问权限,这样的话,我们就可以为rom2开设一块新的地址,从而在逻辑与实际意义上都切断联系,现在,新进程可以在单独的 PID 命名空间中使用该目录来写入进程信息。

参考文档

https://en.wikipedia.org/wiki/Linux_namespaces

https://blog.devgenius.io/basics-of-container-isolation-5eabdb258409

相关文章:

Basics of Container Isolation 容器隔离的实现原理

目录 容器隔离的实现原理 1. 使用cgroups实现资源隔离 自定义一个cgroup 设置进程的内存使用 启动一个docker 容器,观察cgroup的创建情况 2. 使用Namespaces进行资源分区 namespace继承关系引发的问题 3. 结合来使用Namespaces 和chroot 4. 结论 参考文档…...

EBS R12.1 注册客户化应用的步骤

创建客户化应用目录 登录成 applxxx 用户 -- applxxx 改成所需用户名 # 以标准INV模块作为客户化应用目录的模板 cd $APPL_TOP mkdir -p cust cp -r inv cust/template cd cust # 删除template 目录下的文件,只保留目录结构 cd $APPL_TOP/cust for rm_list in …...

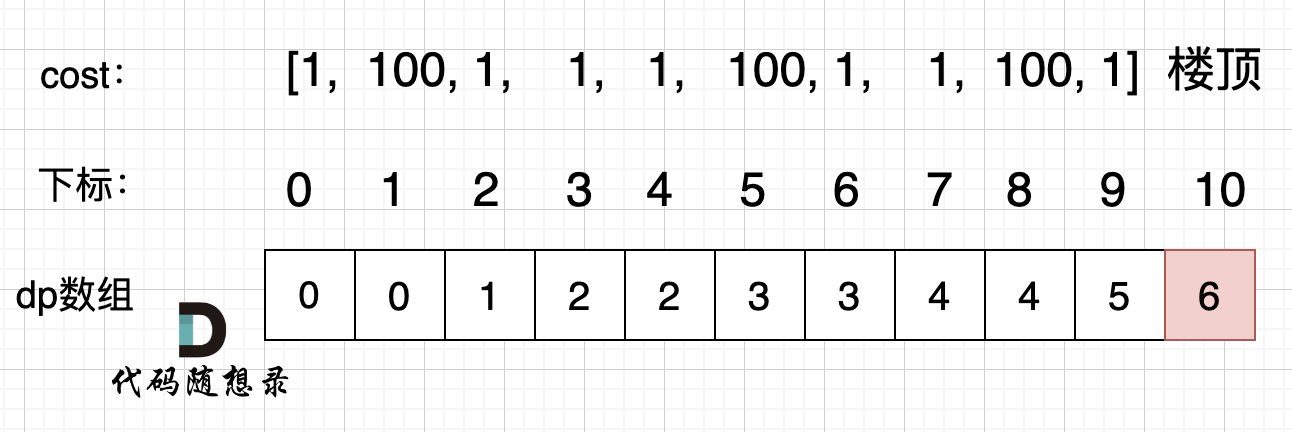

算法记录 | Day38 动态规划

对于动态规划问题,将拆解为如下五步曲 确定dp数组(dp table)以及下标的含义确定递推公式dp数组如何初始化确定遍历顺序举例推导dp数组 509.斐波那契数 思路: 确定dp数组(dp table)以及下标的含义&#x…...

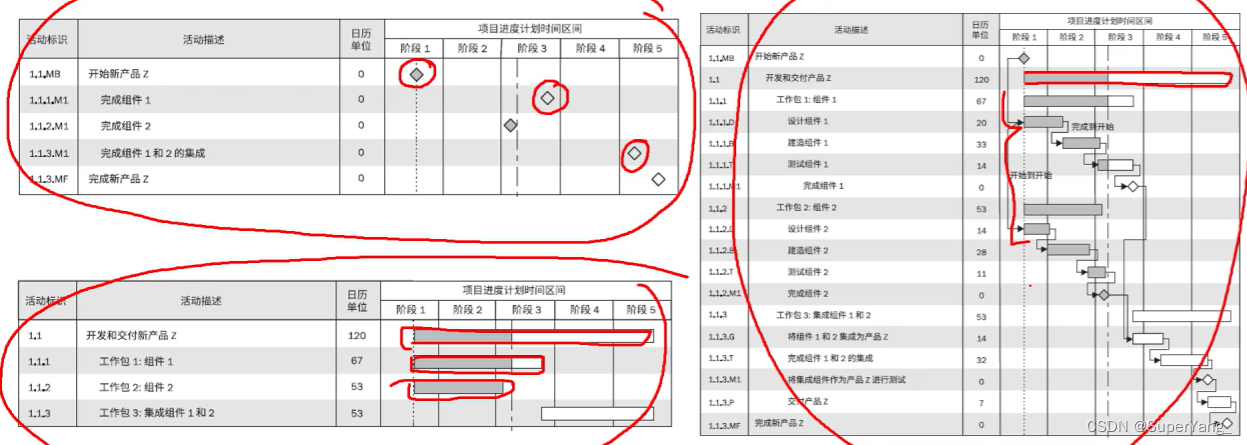

PMP项目管理-[第六章]进度管理

进度管理知识体系: 规划进度管理: 定义活动: 排列活动顺序: 估算活动持续时间: 制定进度计划: 6.1 规划进度管理 定义:为规划、编制、管理、执行和控制项目进度而制定政策、程序和文档的过程 作…...

Python变量

一、变量的定义 变量名的命名规范:变量名是标识符的一种,变量名不能随便起,要遵守 Python 标识符命名规范。 ## 常用的命名规范有以下几种: 1. 变量名为单个单词的话全部小写 name "张三" 2. 多个单词组成的话&#…...

准备换工作的看过来~

大家好,最近有不少小伙伴在后台留言,得准备面试了,又不知道从何下手!为了帮大家节约时间,特意准备了一份面试相关的资料,内容非常的全面,真的可以好好补一补,希望大家在都能拿到理想…...

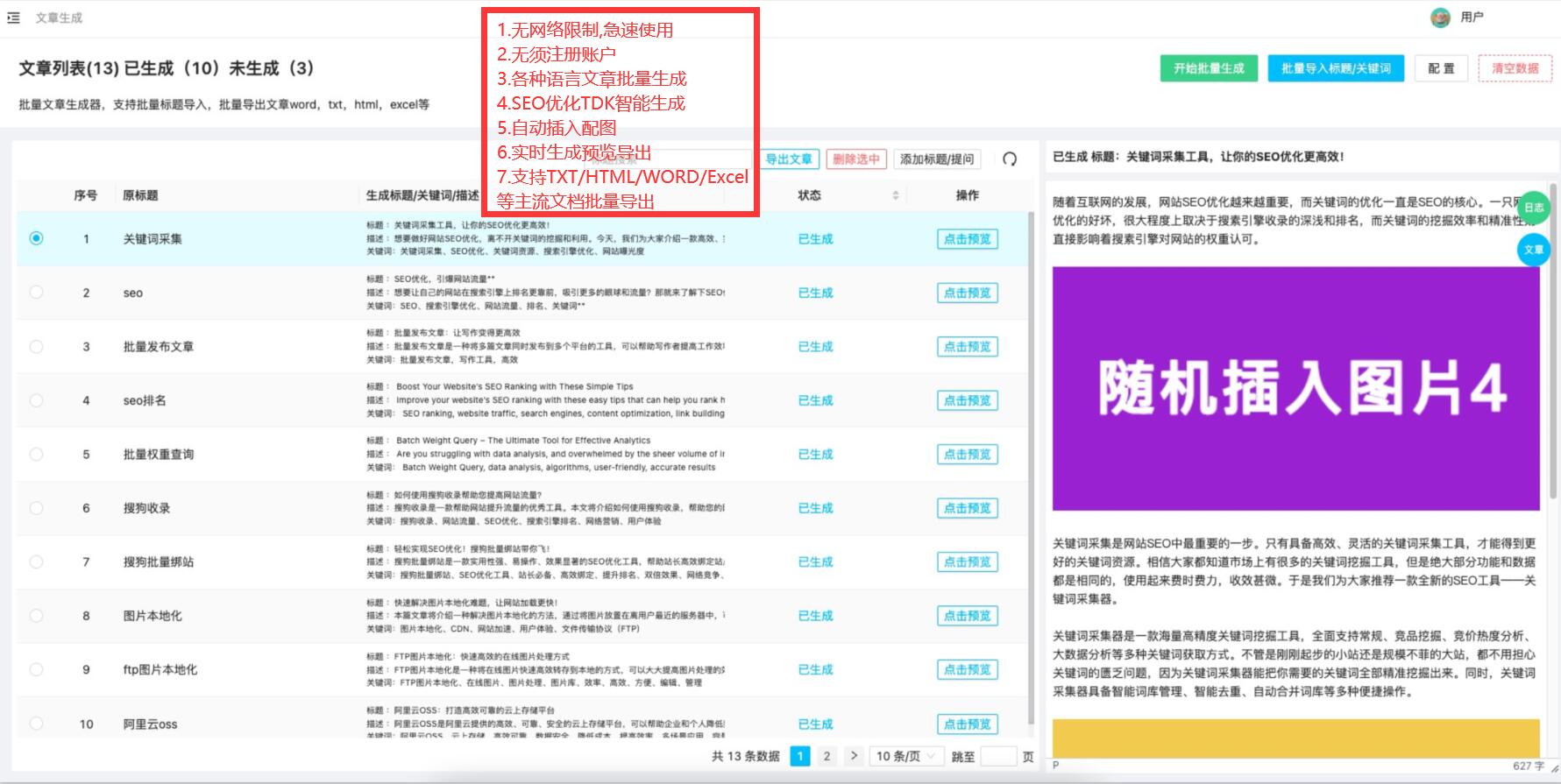

免费AI人工智能在线写作伪原创-百度ai自动写文章

免费伪原创洗稿工具 免费伪原创洗稿工具现在终于推出了!你是否在写作的时候,经常因为缺乏灵感而苦恼?或者,你在撰写文章的时候,发现自己的语言表述不够丰富,缺乏变化,语句重复率太高?…...

)

互联网摸鱼日报(2023-04-21)

互联网摸鱼日报(2023-04-21) InfoQ 热门话题 3年不用云能节省4亿美元!想知道我们为什么敢不用AWS吗? 华为周红:通过行业大模型促进AI价值创造 建设业务规划、交付和反馈闭环| BizDevOps 公开课 云原生时…...

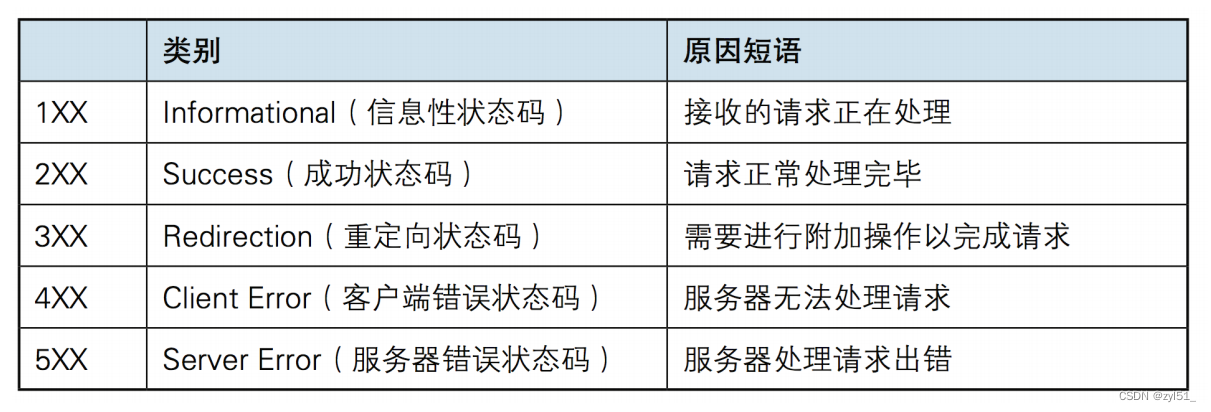

5.3、web服务器简介HTTP协议

代码地址 5.3、web服务器简介HTTP协议 1.Web-Server(网页服务器)2.HTTP协议(应用层的协议)①简介②概述③工作原理④HTTP请求报文格式⑤HTTP响应报文格式⑥HTTP请求方法⑦HTTP状态码 1.Web-Server(网页服务器) 一个 Web Server …...

【观察】华为:新一代楼宇网络,使能绿建智慧化

“碳达峰”、“碳中和”目标是我国生态文明建设和高质量可持续发展的重要战略安排,将推动全社会加速向绿色低碳转型。作为全球既有建筑和每年新建建筑量最大的国家,大力发展绿色建筑对中国全方位迈向低碳社会、实现高质量发展具有重要意义。 《“十四五”…...

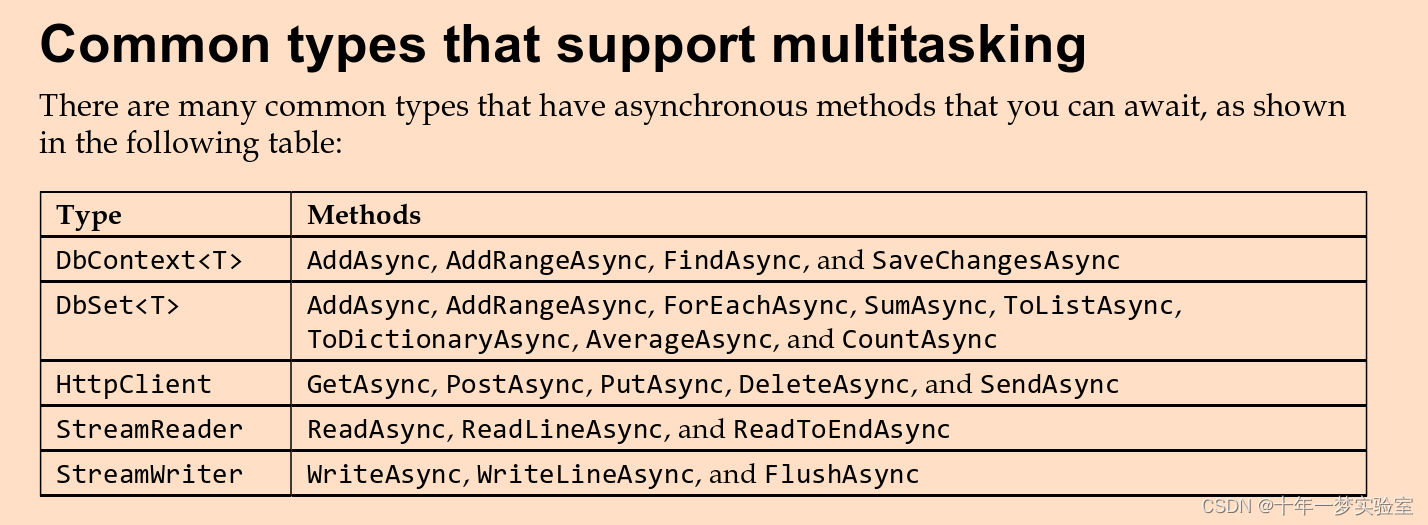

【C# .NET】chapter 13 使用多任务改进性能和可扩展性

目录 一、物理内存和虚拟内存使用(Recorder 类) 二、 对比 string的“”操作与stringbuilder 操作 的处理效率,内存消耗情况, 三、异步运行任务、三种启动任务方法、将上一任务方法处理结果作为参数传给下一任务方法 四、嵌套…...

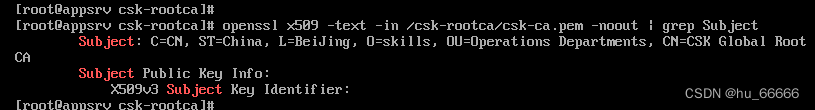

CA(证书颁发机构)

CA 根证书路径/csk-rootca/csk-ca.pem; ~ 签发数字证书,颁发者信息:(仅包含如下信息) C CN ST China L BeiJing O skills OU Operations Departments CN CSK Global Root CA 1.修改证书的路径以及相关配置 vi /etc/pki/tls/op…...

辛弃疾最有代表性的十首词

辛弃疾的词,风格多样,题材广阔,几乎涉及到生活中的各个方面,从爱国情怀到日常生活,甚至连戒酒这种事都能写入词中。辛弃疾也是两宋词人中,存词最多的作家之一,现存的六百多首作品。 辛弃疾的词…...

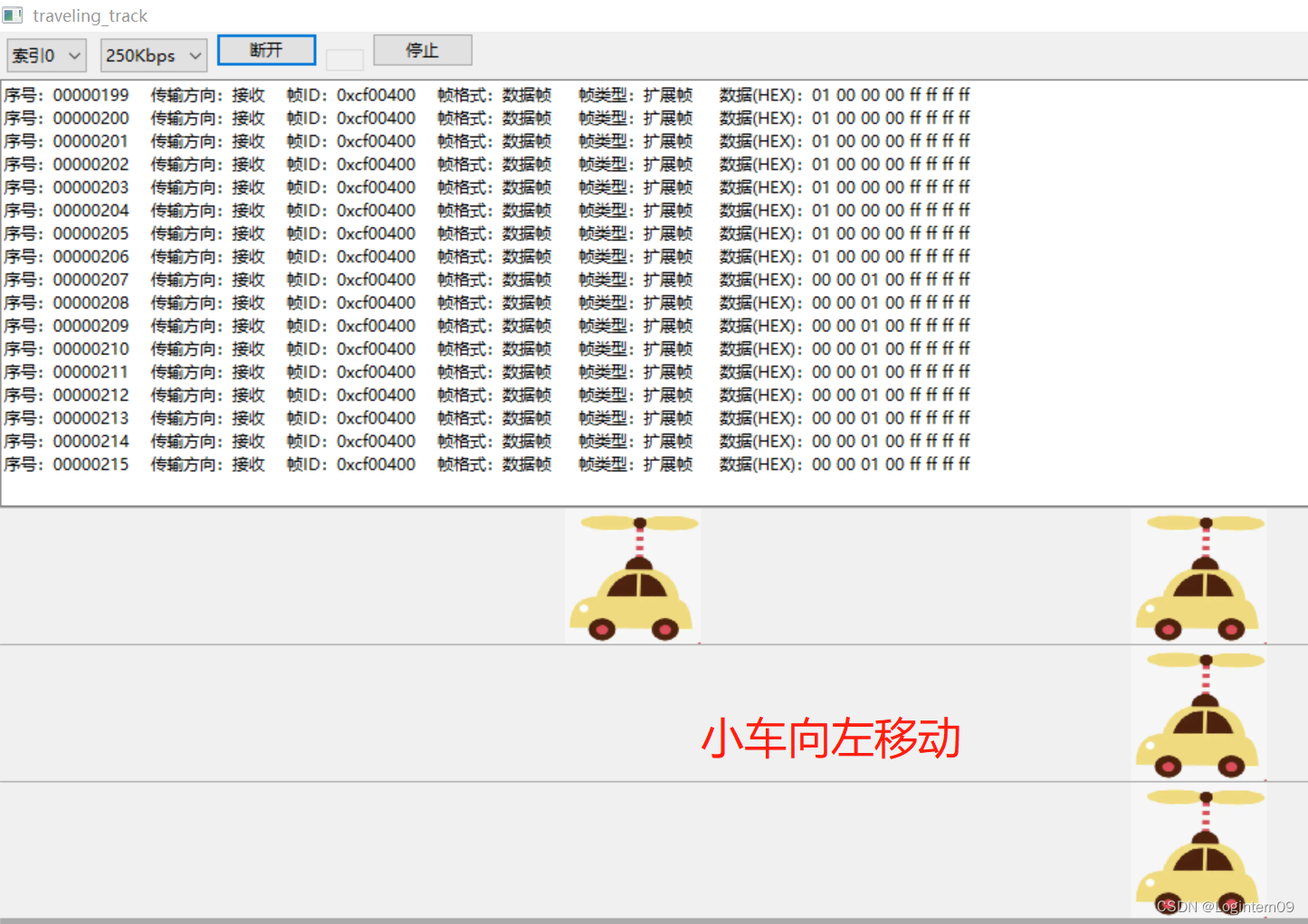

MC9S12G128开发板—实现按键发送CAN报文指示小车移动功能

实验环境:MC9S12G128开发板 基本功能:控制开发板上的按键,模拟车辆移动的上下左右四个方位,通过can通信告诉上位机界面,车辆轨迹的移动方位。 1. 1939报文发送的示例代码 MC9S12G128开发板1939协议发送can报文数据的…...

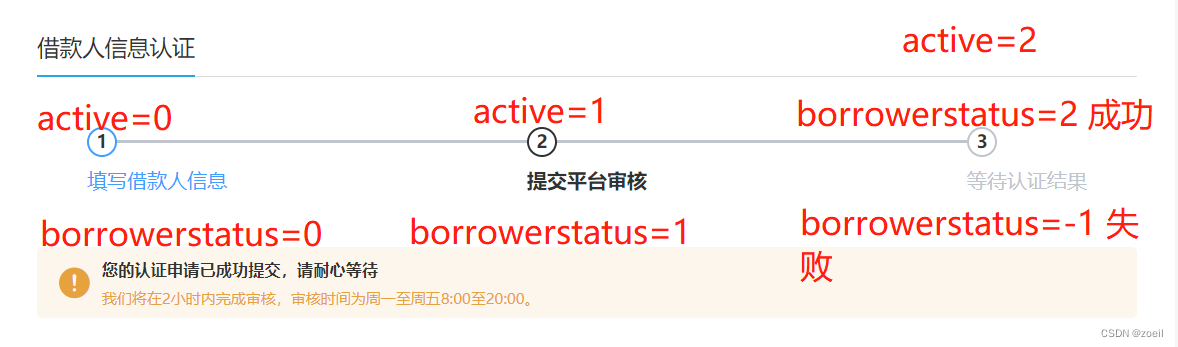

尚融宝22-提交借款申请

目录 一、需求介绍 二、图片上传 (一)前端页面 (二)实现图片上传 三、数据字典展示 (一)后端 (二)前端 四、表单信息提交 (一)后端 1、VO对象&…...

机器学习在生态、环境经济学中的实践技术应用及论文写作

近年来,人工智能领域已经取得突破性进展,对经济社会各个领域都产生了重大影响,结合了统计学、数据科学和计算机科学的机器学习是人工智能的主流方向之一,目前也在飞快的融入计量经济学研究。表面上机器学习通常使用大数据…...

Android硬件通信之 WIFI通信

一,简介 1.1 随着网络的普及和通信技术的发展,网络的传输速度也越来越快,wifi技术也还成为手机设备最基本的配置。我们可以通过wifi实现手机与手机之前的信息传输,当然也可以与任意一台有wifi模块的其它设备传输。 1.2 wifi与蓝…...

面试官:“请描述一下Android系统的启动流程”

作者:OpenGL 前言 什么是Android启动流程呢?其实指的就是我们Android系统从按下电源到显示界面的整个过程。 当我们把手机充好电,按下电源,手机会弹出相应启动界面,在等了一段时间之后,会弹出我们熟悉的主…...

k8s delete node 后 重启kubelet会自己加入到集群 ?

原因 当执行kubectl delete node命令时,Kubernetes API服务器会收到该节点的删除请求,并将其从集群中删除。此时,kubelet服务在该节点上仍然在运行,但已经不再与集群通信。 当您重启kubelet服务时,它会重新向API服务…...

REXROTH液压方向阀安装须知

安装规程 阀安装到系统之前,应该对照订货型号比较其型号说明。 确认阀的连接表面和底板无水分,没有油。 - 清洁: ‧ 安装元件时,确认工业阀和周围干净 ‧ 油箱须密闭,以防止外部污染 ‧ 安装之前&…...

接口测试中缓存处理策略

在接口测试中,缓存处理策略是一个关键环节,直接影响测试结果的准确性和可靠性。合理的缓存处理策略能够确保测试环境的一致性,避免因缓存数据导致的测试偏差。以下是接口测试中常见的缓存处理策略及其详细说明: 一、缓存处理的核…...

JavaSec-RCE

简介 RCE(Remote Code Execution),可以分为:命令注入(Command Injection)、代码注入(Code Injection) 代码注入 1.漏洞场景:Groovy代码注入 Groovy是一种基于JVM的动态语言,语法简洁,支持闭包、动态类型和Java互操作性,…...

PPT|230页| 制造集团企业供应链端到端的数字化解决方案:从需求到结算的全链路业务闭环构建

制造业采购供应链管理是企业运营的核心环节,供应链协同管理在供应链上下游企业之间建立紧密的合作关系,通过信息共享、资源整合、业务协同等方式,实现供应链的全面管理和优化,提高供应链的效率和透明度,降低供应链的成…...

2.Vue编写一个app

1.src中重要的组成 1.1main.ts // 引入createApp用于创建应用 import { createApp } from "vue"; // 引用App根组件 import App from ./App.vue;createApp(App).mount(#app)1.2 App.vue 其中要写三种标签 <template> <!--html--> </template>…...

376. Wiggle Subsequence

376. Wiggle Subsequence 代码 class Solution { public:int wiggleMaxLength(vector<int>& nums) {int n nums.size();int res 1;int prediff 0;int curdiff 0;for(int i 0;i < n-1;i){curdiff nums[i1] - nums[i];if( (prediff > 0 && curdif…...

Java多线程实现之Callable接口深度解析

Java多线程实现之Callable接口深度解析 一、Callable接口概述1.1 接口定义1.2 与Runnable接口的对比1.3 Future接口与FutureTask类 二、Callable接口的基本使用方法2.1 传统方式实现Callable接口2.2 使用Lambda表达式简化Callable实现2.3 使用FutureTask类执行Callable任务 三、…...

全志A40i android7.1 调试信息打印串口由uart0改为uart3

一,概述 1. 目的 将调试信息打印串口由uart0改为uart3。 2. 版本信息 Uboot版本:2014.07; Kernel版本:Linux-3.10; 二,Uboot 1. sys_config.fex改动 使能uart3(TX:PH00 RX:PH01),并让boo…...

【Oracle】分区表

个人主页:Guiat 归属专栏:Oracle 文章目录 1. 分区表基础概述1.1 分区表的概念与优势1.2 分区类型概览1.3 分区表的工作原理 2. 范围分区 (RANGE Partitioning)2.1 基础范围分区2.1.1 按日期范围分区2.1.2 按数值范围分区 2.2 间隔分区 (INTERVAL Partit…...

Linux 中如何提取压缩文件 ?

Linux 是一种流行的开源操作系统,它提供了许多工具来管理、压缩和解压缩文件。压缩文件有助于节省存储空间,使数据传输更快。本指南将向您展示如何在 Linux 中提取不同类型的压缩文件。 1. Unpacking ZIP Files ZIP 文件是非常常见的,要在 …...

[免费]微信小程序问卷调查系统(SpringBoot后端+Vue管理端)【论文+源码+SQL脚本】

大家好,我是java1234_小锋老师,看到一个不错的微信小程序问卷调查系统(SpringBoot后端Vue管理端)【论文源码SQL脚本】,分享下哈。 项目视频演示 【免费】微信小程序问卷调查系统(SpringBoot后端Vue管理端) Java毕业设计_哔哩哔哩_bilibili 项…...