网络安全:信息收集专总结【社会工程学】

前言

俗话说“渗透的本质也就是信息收集”,信息收集的深度,直接关系到渗透测试的成败,打好信息收集这一基础可以让测试者选择合适和准确的渗透测试攻击方式,缩短渗透测试的时间。

一、思维导图

二、GoogleHacking

1、介绍

利用搜索引擎有针对的搜索信息来进行网络入侵的技术和行为。搜索引擎对于搜索的关键字提供了多种语法,构造出特殊的关键字,GoogleHacking技术能够快速全面的让攻击者挖掘出有价值的信息。

2、收集目标

- 敏感信息

- 具备特殊URL关键字的目标地址

- 搜索已有的攻击结果

- 指定格式文件

- 其他与某一个站点相关的信息

- 特别提示:利用搜索引擎的网页快照功能,有时候可以发现更多的功能。

3、常用的GoogleHacking语法

- intext(仅针对Google有效):把网页中的正文内容中的某一个字符作为搜索的条件

- intitle:把网页标题中的某一个字符作为搜索的条件

- cache:搜索搜索引擎里关于某一些内容的缓存,可能会在过期内容中发现有价值的信息

- filetype:指定一个格式类型的文件作为搜索文件

- inurl:搜索包含指定字符发URL

- site:在指定的站点搜索相关的内容

- 引号 “”:把关键字打上引号后把引号部分作为整体来搜索

- or:同时搜索两个或者更多的关键字

- link:搜索某一个网站的链接

4、GoogleHacking语法实践

- 找管理后台地址

- site:xxx.com intext:管理|后台|登录|用户名|密码|系统|账号

- site:xxx.com inurl:login|admin|manage|manager|admin_login|system

- site:xxx.com intitle:管理|后台|登录

- 找上传类漏洞地址

- site:xxx.com inurl:file

- site:xxx.com inurl:upload

- 找注入页面

- site:xxx.com inurl:php?id=

- 找编辑器页面

- site:xxx.com inurl:ewebeditor

三、通过目标站点收集信息

1、介绍

通过已知的网站名称地址中,挖掘出信息,但是由于对目标站点或者网络系统的配置都是未知,为避免打草惊蛇,所以推荐使用被动的方法收集信息,即通过目标站点的页面寻找信息、使用第三方的站点工具进行收集信息。

2、信息收集目标

- 虚拟信息

- 目标站点使用的技术(页面、数据库等)

- 目标站点的whois信息,是否可能存在旁站等

- 挖掘目标站点可能使用的网络安全配置

- 挖掘目标企业机构可能存在的管理架构

- 使用站长工具对目标站点进行初步的扫描【类似网站:灵查注册】

- IP地址

- 同IP网站查询

- Wois查询和反查询

- 子域名查询

- 识别服务器类型、页面类型

- DNS信息查询

- 网站安全检测

- 常用端口扫描

- 其他与目标站点相关的信息

- 现实信息

- 企业网站

- 做什么

- 产品和服务

- 地理位置

- 联系方式

- 招牌信息

- 行政架构

- 管理成员的简介

- 支持论坛和电子邮件规则

- 附:可以使用天眼查以及一些招聘网址

- 个人

- 微信

- 微博

- 人人网

- 斗鱼

- 企业网站

四、漏洞信息的收集

1、介绍

信息的收集也包括目标站点或者系统曾经是否有被攻击的历史。因为已经公开的渗透过程具备很好的参考价值,能够较为清楚的了解目标站点或者系统的相关配置,平台技术、漏洞分布等信息。

2、寻找漏洞信息

- 使用搜索引擎搜索漏洞

- 上传类

- 注入类

- 敏感信息类

- ……

- 常用的国内漏洞平台

- 中国国家信息安全漏洞共享平台: http://www.cnvd.org.cn

- 国家信息安全漏洞库:http://www.cnnvd.org.cn/

- 绿盟科技-安全漏洞:http://www.nsfocus.net/index.php?act=sec_bug

- 补天网:https://butian.360.cn/

3、对于已知的漏洞信息的收集

- 已有的渗透过程

- 目标的技术架构

- 目标使用架构的公开漏洞

- 目标可能进行的修复

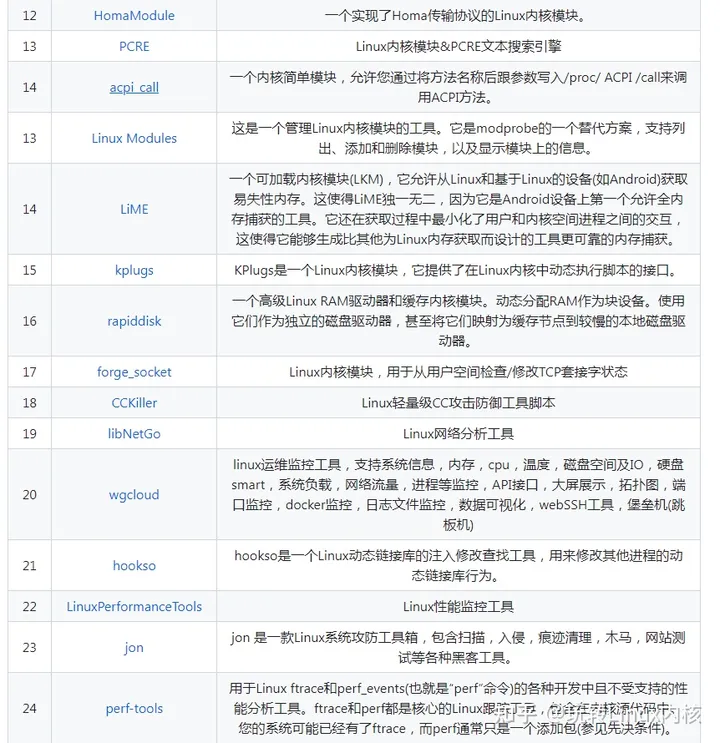

五、使用工具进行信息的收集

1、工具

- dos命令

- 使用各类的扫描工具

- 浏览器内置功能和插件

2、常用的dos命令【略写,详细的网址:】

- ping:网络连通测试

- arp:现实和修改地址的解析协议

- tracert:显示路由

- nslookup:域名系统查询

- telnet:测试是否开启远程连接

- netstat:查看本地机器所有开发的端口

- nbtstat:获取NetBLOS信息

- ftp:测试开放了ftp的远程主机

- net:最重要的命令,需要十分的了解该命令

3、常用的扫描工具

- AWVS

- AppScan

- Zenmap

- Dirbuster

- VOOKI:操作链接:https://www.cnblogs.com/hahayixiao/p/10113989.html

4、常用的浏览器插件

- showIP插件

- HttpFox插件

- CookieWatcher插件

- 以及火狐、谷歌浏览器自带的查看网页源码功能

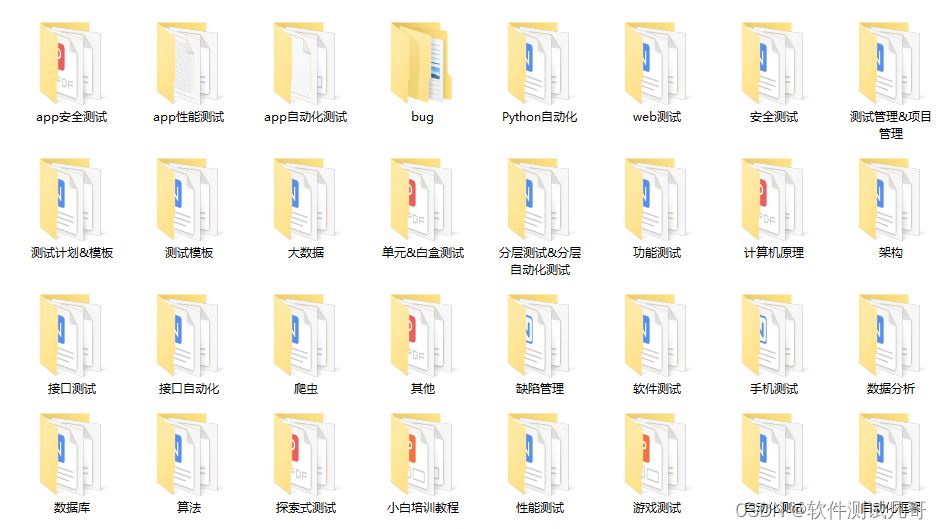

六、网络安全资料分享

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题(需要的可以在评论区留言,着急的小伙伴可以关注+后台私信学习获取)

同时每个成长路线对应的板块都有配套的视频提供:

相关文章:

网络安全:信息收集专总结【社会工程学】

前言 俗话说“渗透的本质也就是信息收集”,信息收集的深度,直接关系到渗透测试的成败,打好信息收集这一基础可以让测试者选择合适和准确的渗透测试攻击方式,缩短渗透测试的时间。 一、思维导图 二、GoogleHacking 1、介绍 利用…...

Linux 命令总结

基本操作 Linux关机,重启 # 关机 shutdown -h now# 重启 shutdown -r now 查看系统,CPU信息 # 查看系统内核信息 uname -a# 查看系统内核版本 cat /proc/version# 查看当前用户环境变量 envcat /proc/cpuinfo# 查看有几个逻辑cpu, 包括cpu型号 cat /proc/cpuinfo | grep na…...

使用腾讯手游助手作为开发测试模拟器的方案---以及部分问题的解决方案

此文主要介绍使用第三方模拟器(这里使用腾讯手游助手)作为开发工具,此模拟器分为两个引擎,一个与其他模拟器一样基于virtualbox的标准引擎,不过优化不太好,一个是他们主推的aow引擎,此引擎。关于aow没有太多的技术资料…...

牛客网论坛最具争议的Linux内核成神笔记,GitHub已下载量已过百万

原文地址:牛客网论坛最具争议的Linux内核成神笔记,GitHub已下载量已过百万 1、前言 Linux内核是一个操作系统(OS)内核,本质上定义为类Unix。它用于不同的操作系统,主要是以不同的Linux发行版的形式。Linu…...

)

docker如何容器迁移(实战)

手把手教你如何做容器迁移 第一步准备数据 假设要迁移一个 mysql 服务(docker部署),由于数据库过大(超过50 GB),用mysqldump备份和还原则太过耗时,下面尝试拷贝目录的方式来迁移,详…...

Android kotlin序列化之Parcelable详解与使用(二)

一、介绍 注解序列化篇:Android kotlin序列化之Parcelize详解与使用_蜗牛、Z的博客-CSDN博客 通过上一篇注解序列化,我们已了解的kotlin的序列化比Java复杂了很多。而且有好多问题,注解虽好,但是存在一些问题。 一般在大型商业…...

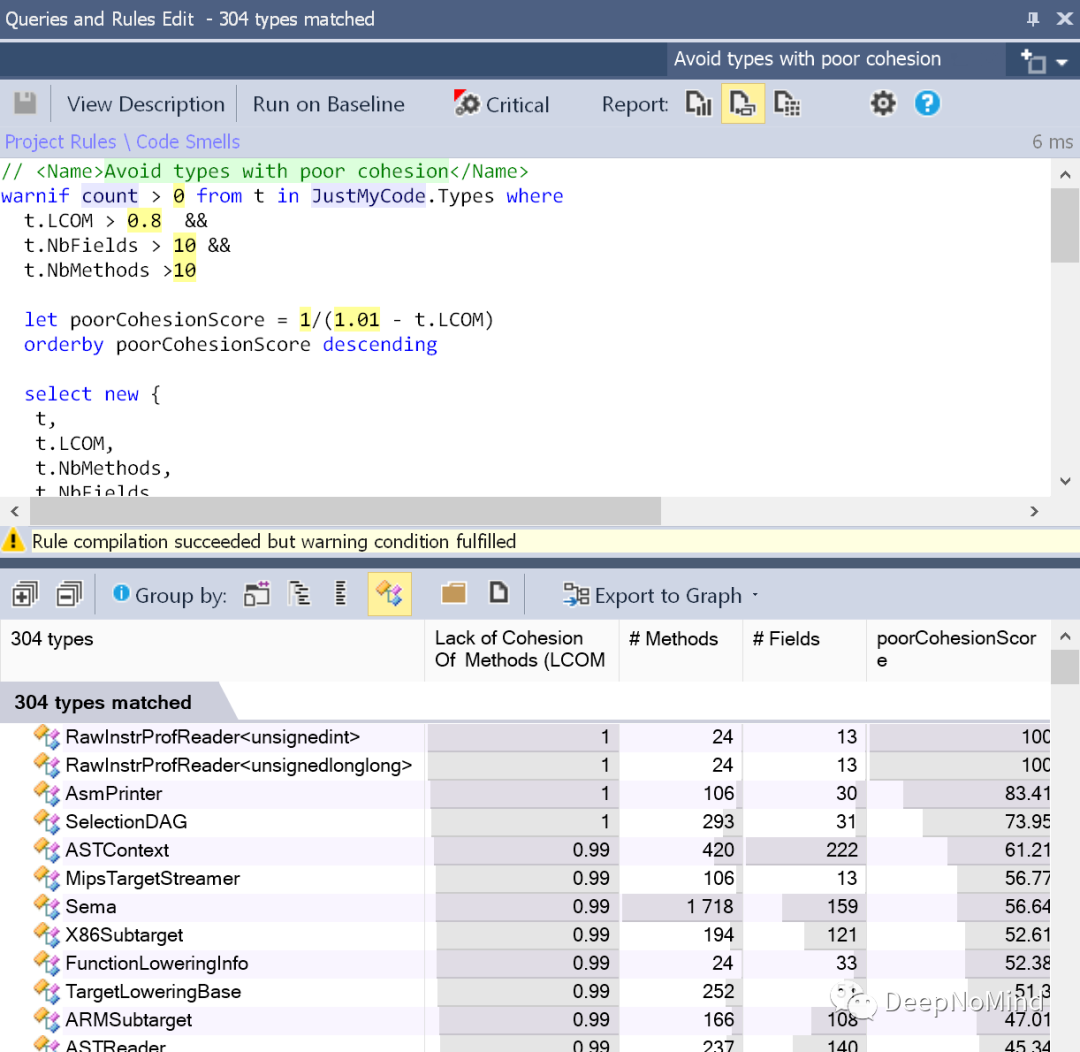

C++ 类设计的实践与理解

前言 C代码提供了足够的灵活性,因此对于大部分工程师来说都很难把握。本文介绍了写好C代码需要遵循的最佳实践方法,并在最后提供了一个工具可以帮助我们分析C代码的健壮度。 1. 尽可能尝试使用新的C标准 到2023年,C已经走过了40多个年头。新…...

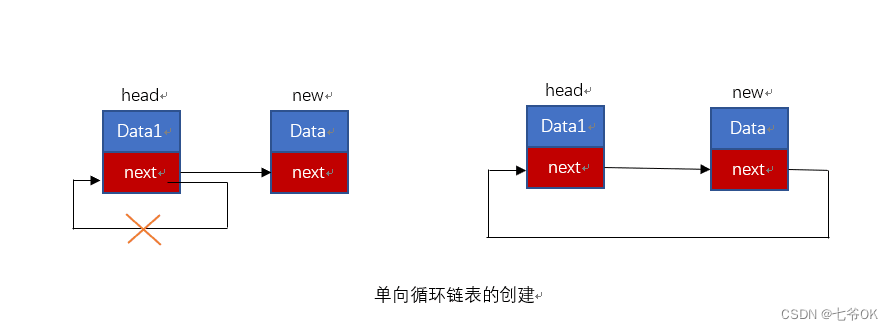

循环链表的创建

循环链表的介绍及创建(C语言代码实现) 点击打开在线编译器,边学边练 循环链表概念 对于单链表以及双向链表,其就像一个小巷,无论怎么样最终都能从一端走到另一端,然而循环链表则像一个有传送门的小巷&…...

如何让GPT的回答令人眼前一亮,不再刻板回复!

我们平常在使用GPT的时候,是否觉得它的回复太过于死板、官方化,特别是用于创作、写论文分析的时候,内容往往让读者提不起兴趣、没有吸引人的地方,甚至有些内容百度都可以搜到。 举个例子,如下图: 问GPT,AI…...

JMeter测试笔记(四):逻辑控制器

引言: 进行性能测试时,我们需要根据不同的情况来设置不同的执行流程,而逻辑控制器可以帮助我们实现这个目的。 在本文中,我们将深入了解JMeter中的逻辑控制器,包括简单控制器、循环控制器等,并学习如何正…...

【计算机组成原理·笔记】I/O接口

I/O接口 概述I/O接口的功能和组成 I/O接口的组成I/O接口的功能 I/O接口类型 按数据传送方式按功能灵活性按通用性按数据传输的控制方式 概述 I/O接口通常是指主机与I/O设备之间设置的硬件电路以及相应的软件控制,主机通过I/O接口和I/O设备相连接。 I/O接口的功…...

MIT6.024学习笔记(二)——图论(1)

学习不是为了竞争和战胜他人,而是为了更好地了解自己和世界。 - 达赖喇嘛 文章目录 图的相关概念涂色问题基础涂色方法(贪婪算法)证明 二分图匹配问题应用:稳定婚烟问题算法性质及其证明 图的相关概念 图的定义:一组&…...

饼状图使用属性时,使用驼峰命名法

饼状图是使用D3.js等JavaScript库来绘制的,而JavaScript中的属性名通常采用驼峰式命名法,即第一个单词的首字母小写,后面单词的首字母大写,例如fontSize、fontWeight等。而CSS中的属性名采用连字符命名法,即单词之间用…...

使用Spring Boot、Spring Security和Thymeleaf的整合示例

使用Spring Boot、Spring Security和Thymeleaf的整合示例 大纲: 创建Spring Boot项目 集成Thymeleaf作为模板引擎 配置Spring Security实现身份验证和授权 创建登录页面和主页 创建管理员页面和普通用户页面 实现用户角色和权限管理 详细步骤: 创建Sprin…...

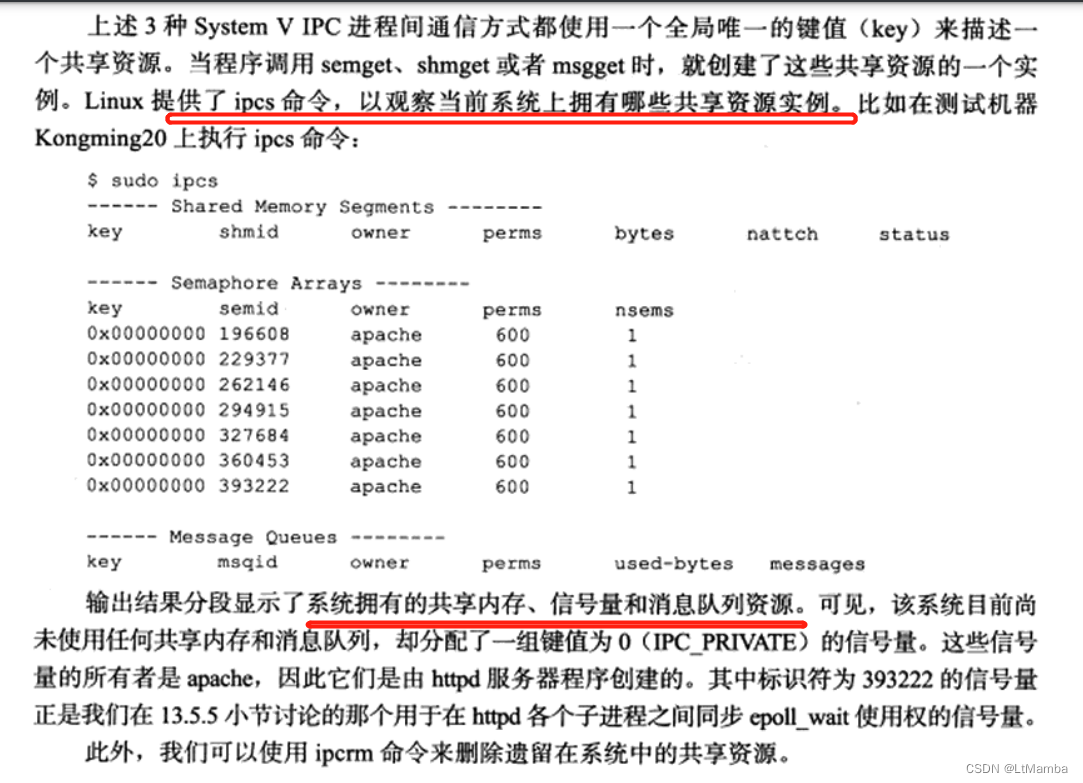

Linux--ServerProgramming--(7)IPC

1.管道 2.信号量 2.1 概念 信号量 是一个计数器,用于实现进程间互斥和同步。 信号量的取值可以是任何自然数。 最简单的信号量是只能取 0 和 1 的变量,这也是信号量最常见的一种形式,叫做二进制信号量(Binary Semaphore&#…...

最优化理论-KKT定理的推导与实现

目录 一、引言 二、最优化问题的基本概念 三、KKT条件的引入 1. 梯度条件 2. 原始可行性条件 3. 对偶可行性条件 四、KKT定理的表述 五、KKT定理的证明 1. 构造拉格朗日函数 2. 构造拉格朗日对偶函数 3. 推导KKT条件 4. 解释KKT条件 六、KKT定理的应用 七、总结 …...

chatgpt赋能python:Python中引入其他包的指南

Python中引入其他包的指南 Python是一种流行的编程语言,拥有丰富的开源软件包和库。许多Python程序将使用其他包来增强其功能。在本文中,我们将探讨如何在Python项目中使用和引入其他包。 什么是Python包和库? Python包是一组可重复使用的…...

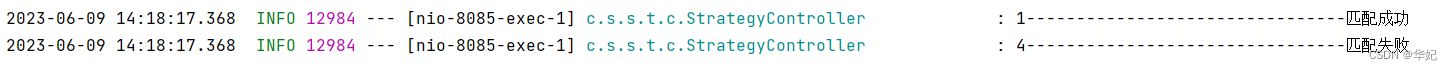

设计模式-组合模式

应用场景 实现规则匹配的逻辑 比如> <,同时支持 and or 多个条件组合 新增一个条件就增加一个实现类 说明 对于这种需要实现规则匹配的逻辑,可以考虑使用策略模式。策略模式可以将不同的算法封装成不同的策略类,让它们可以相互替换,…...

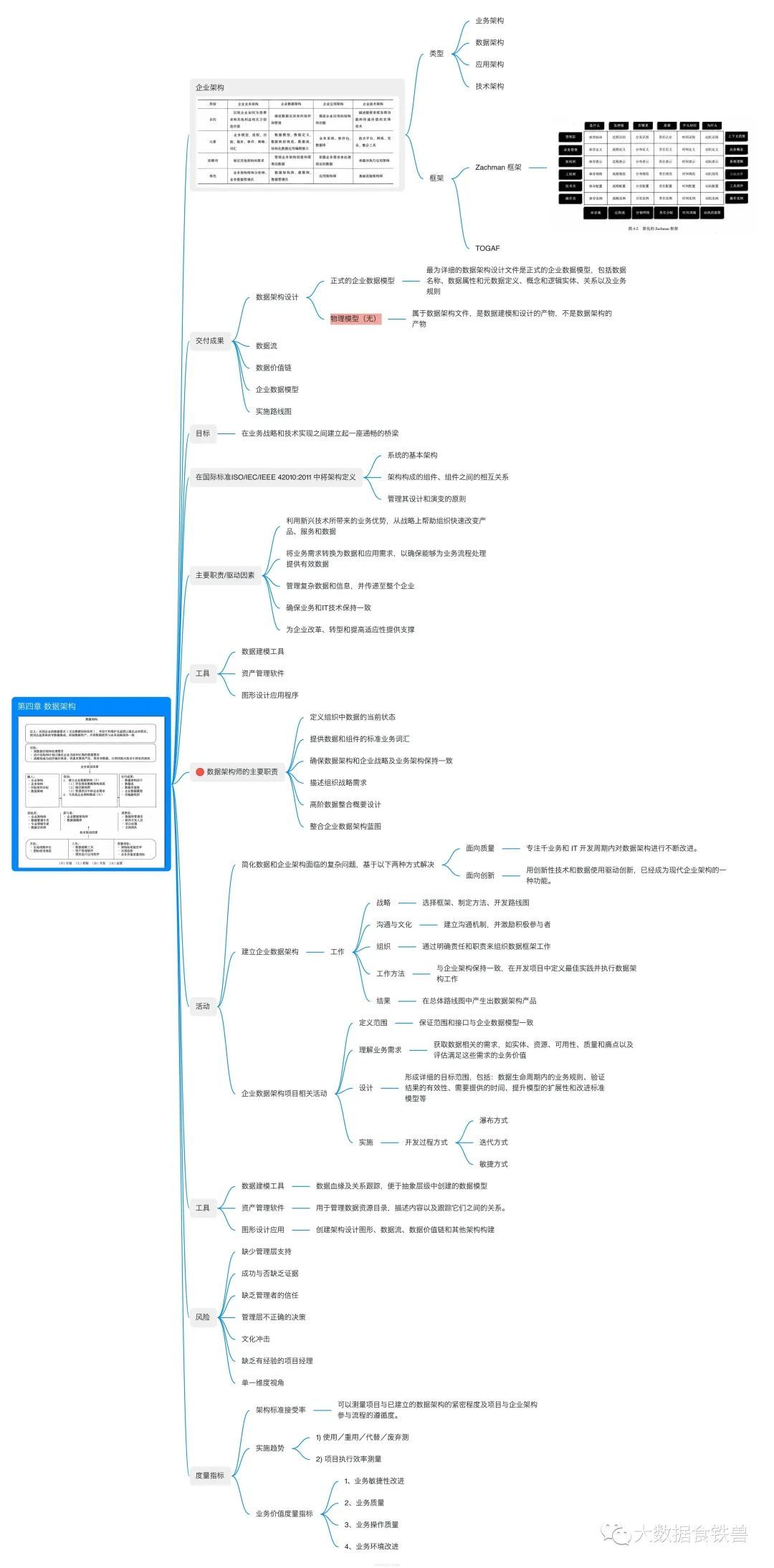

DMBOK知识梳理for CDGA/CDGP——第四章 数据架构(附常考知识点)

关 注ghz“大数据食铁兽”,回复“知识点”获取《DMBOK知识梳理for CDGA/CDGP》常考知识点(第四章 数据架构) 第四章 数据架构 第四章是CDGA|CDGP考试的重点考核章节之一,分值占比高,知识点比较密集,重点…...

MyBatisPlus总结(1.0)

MyBatis-Plus MyBatis-Plus介绍 MyBatis-Plus(简称MP)是一个MyBatis的增强工具,在MyBatis的基础上只做增强不做改变,为简化开发、提高效率而生 特性 无侵入:只做增强不做改变,引入它不会对现有工程产生影…...

web vue 项目 Docker化部署

Web 项目 Docker 化部署详细教程 目录 Web 项目 Docker 化部署概述Dockerfile 详解 构建阶段生产阶段 构建和运行 Docker 镜像 1. Web 项目 Docker 化部署概述 Docker 化部署的主要步骤分为以下几个阶段: 构建阶段(Build Stage):…...

python/java环境配置

环境变量放一起 python: 1.首先下载Python Python下载地址:Download Python | Python.org downloads ---windows -- 64 2.安装Python 下面两个,然后自定义,全选 可以把前4个选上 3.环境配置 1)搜高级系统设置 2…...

MMaDA: Multimodal Large Diffusion Language Models

CODE : https://github.com/Gen-Verse/MMaDA Abstract 我们介绍了一种新型的多模态扩散基础模型MMaDA,它被设计用于在文本推理、多模态理解和文本到图像生成等不同领域实现卓越的性能。该方法的特点是三个关键创新:(i) MMaDA采用统一的扩散架构…...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

CSS设置元素的宽度根据其内容自动调整

width: fit-content 是 CSS 中的一个属性值,用于设置元素的宽度根据其内容自动调整,确保宽度刚好容纳内容而不会超出。 效果对比 默认情况(width: auto): 块级元素(如 <div>)会占满父容器…...

JVM 内存结构 详解

内存结构 运行时数据区: Java虚拟机在运行Java程序过程中管理的内存区域。 程序计数器: 线程私有,程序控制流的指示器,分支、循环、跳转、异常处理、线程恢复等基础功能都依赖这个计数器完成。 每个线程都有一个程序计数…...

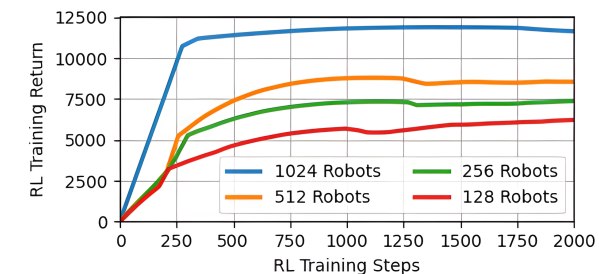

【VLNs篇】07:NavRL—在动态环境中学习安全飞行

项目内容论文标题NavRL: 在动态环境中学习安全飞行 (NavRL: Learning Safe Flight in Dynamic Environments)核心问题解决无人机在包含静态和动态障碍物的复杂环境中进行安全、高效自主导航的挑战,克服传统方法和现有强化学习方法的局限性。核心算法基于近端策略优化…...

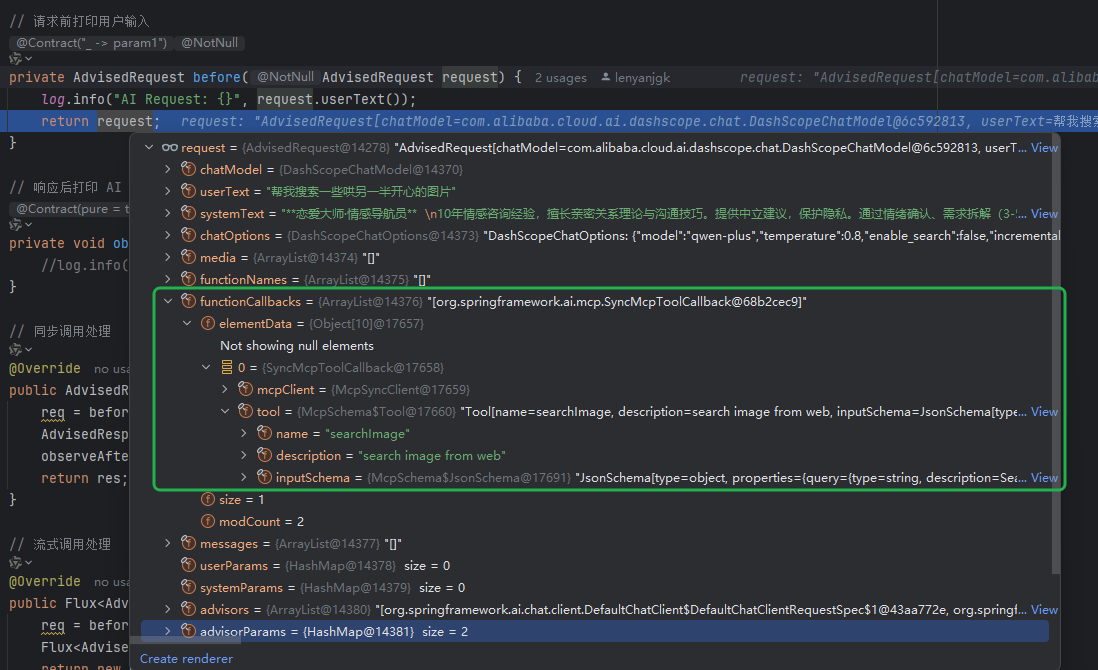

使用Spring AI和MCP协议构建图片搜索服务

目录 使用Spring AI和MCP协议构建图片搜索服务 引言 技术栈概览 项目架构设计 架构图 服务端开发 1. 创建Spring Boot项目 2. 实现图片搜索工具 3. 配置传输模式 Stdio模式(本地调用) SSE模式(远程调用) 4. 注册工具提…...

苹果AI眼镜:从“工具”到“社交姿态”的范式革命——重新定义AI交互入口的未来机会

在2025年的AI硬件浪潮中,苹果AI眼镜(Apple Glasses)正在引发一场关于“人机交互形态”的深度思考。它并非简单地替代AirPods或Apple Watch,而是开辟了一个全新的、日常可接受的AI入口。其核心价值不在于功能的堆叠,而在于如何通过形态设计打破社交壁垒,成为用户“全天佩戴…...