DNS缓存病毒防护43.227.220

DNS缓存病毒又称DNS欺骗,是一种通过查找并利用DNS系统中存在的漏洞,将流量从合法服务器引导至虚假服务器上的攻击方式。

在实际的DNS解析过程中,用户请求某个网站,浏览器首先会查找本机中的DNS缓存,如果DNS缓存中记录了该网站和IP的映射关系,就会直接将结果返回给用户,用户对所得的IP地址发起访问。如果缓存中没有相关记录,才会委托递归服务器发起递归查询。

这种查询机制,缩短了全球查询的时间,可以让用户获得更快的访问体验,但也存在一定的安全风险。如果攻击者通过控制用户的主机或者使用恶意软件攻击用户的DNS缓存,就可以对DNS缓存中的域名映射关系进行篡改,将域名解析结果指向一个虚假IP。

最强防护段

43.227.220.1

43.227.220.2

43.227.220.3

43.227.220.4

43.227.220.5

43.227.220.6

43.227.220.7

43.227.220.8

43.227.220.9

43.227.220.10

43.227.220.11

43.227.220.12

43.227.220.13

43.227.220.14

43.227.220.15

43.227.220.16

43.227.220.17

43.227.220.18

43.227.220.19

43.227.220.20

43.227.220.21

43.227.220.22

43.227.220.23

43.227.220.24

43.227.220.25

43.227.220.26

43.227.220.27

43.227.220.28

43.227.220.29

43.227.220.30

43.227.220.31

43.227.220.32

43.227.220.33

43.227.220.34

43.227.220.35

43.227.220.36

43.227.220.37

43.227.220.38

43.227.220.39

43.227.220.40

43.227.220.41

43.227.220.42

43.227.220.43

43.227.220.44

43.227.220.45

43.227.220.46

43.227.220.47

43.227.220.48

43.227.220.49

43.227.220.50

43.227.220.51

43.227.220.52

43.227.220.53

43.227.220.54

43.227.220.55

43.227.220.56

43.227.220.57

43.227.220.58

43.227.220.59

43.227.220.60

43.227.220.61

43.227.220.62

43.227.220.63

43.227.220.64

43.227.220.65

43.227.220.66

43.227.220.67

43.227.220.68

43.227.220.69

43.227.220.70

43.227.220.71

43.227.220.72

43.227.220.73

43.227.220.74

43.227.220.75

43.227.220.76

43.227.220.77

43.227.220.78

43.227.220.79

43.227.220.80

43.227.220.81

43.227.220.82

43.227.220.83

43.227.220.84

43.227.220.85

43.227.220.86

43.227.220.87

43.227.220.88

43.227.220.89

43.227.220.90

43.227.220.91

43.227.220.92

43.227.220.93

43.227.220.94

43.227.220.95

43.227.220.96

43.227.220.97

43.227.220.98

43.227.220.99

43.227.220.100

43.227.220.101

43.227.220.102

43.227.220.103

43.227.220.104

43.227.220.105

43.227.220.106

43.227.220.107

43.227.220.108

43.227.220.109

43.227.220.110

43.227.220.111

43.227.220.112

43.227.220.113

43.227.220.114

43.227.220.115

43.227.220.116

43.227.220.117

43.227.220.118

43.227.220.119

43.227.220.120

43.227.220.121

43.227.220.122

43.227.220.123

43.227.220.124

43.227.220.125

43.227.220.126

43.227.220.127

43.227.220.128

43.227.220.129

43.227.220.130

43.227.220.131

43.227.220.132

43.227.220.133

43.227.220.134

43.227.220.135

43.227.220.136

43.227.220.137

43.227.220.138

43.227.220.139

43.227.220.140

43.227.220.141

43.227.220.142

43.227.220.143

43.227.220.144

43.227.220.145

43.227.220.146

43.227.220.147

43.227.220.148

43.227.220.149

43.227.220.150

43.227.220.151

43.227.220.152

43.227.220.153

43.227.220.154

43.227.220.155

43.227.220.156

43.227.220.157

43.227.220.158

43.227.220.159

43.227.220.160

43.227.220.161

43.227.220.162

43.227.220.163

43.227.220.164

43.227.220.165

43.227.220.166

43.227.220.167

43.227.220.168

43.227.220.169

43.227.220.170

43.227.220.171

43.227.220.172

43.227.220.173

43.227.220.174

43.227.220.175

43.227.220.176

43.227.220.177

43.227.220.178

43.227.220.179

43.227.220.180

43.227.220.181

43.227.220.182

43.227.220.183

43.227.220.184

43.227.220.185

43.227.220.186

43.227.220.187

43.227.220.188

43.227.220.189

43.227.220.190

43.227.220.191

43.227.220.192

43.227.220.193

43.227.220.194

43.227.220.195

43.227.220.196

43.227.220.197

43.227.220.198

43.227.220.199

43.227.220.200

43.227.220.201

43.227.220.202

43.227.220.203

43.227.220.204

43.227.220.205

43.227.220.206

43.227.220.207

43.227.220.208

43.227.220.209

43.227.220.210

43.227.220.211

43.227.220.212

43.227.220.213

43.227.220.214

43.227.220.215

43.227.220.216

43.227.220.217

43.227.220.218

43.227.220.219

43.227.220.220

43.227.220.221

43.227.220.222

43.227.220.223

43.227.220.224

43.227.220.225

43.227.220.226

43.227.220.227

43.227.220.228

43.227.220.229

43.227.220.230

43.227.220.231

43.227.220.232

43.227.220.233

43.227.220.234

43.227.220.235

43.227.220.236

43.227.220.237

43.227.220.238

43.227.220.239

43.227.220.240

43.227.220.241

43.227.220.242

43.227.220.243

43.227.220.244

43.227.220.245

43.227.220.246

43.227.220.247

43.227.220.248

43.227.220.249

43.227.220.250

43.227.220.251

43.227.220.252

43.227.220.253

43.227.220.254

43.227.220.255

相关文章:

DNS缓存病毒防护43.227.220

DNS缓存病毒又称DNS欺骗,是一种通过查找并利用DNS系统中存在的漏洞,将流量从合法服务器引导至虚假服务器上的攻击方式。 在实际的DNS解析过程中,用户请求某个网站,浏览器首先会查找本机中的DNS缓存,如果DNS缓存中记录…...

Spring MVC -- 返回数据(静态页面+非静态页面+JSON对象+请求转发与请求重定向)

目录 1. 返回静态页面 2. 返回非静态页面 2.1 ResponseBody 返回页面内容 2.2 RestController ResponseBody Controller 2.3 示例:实现简单计算的功能 3. 返回JSON对象 3.1 实现登录功能,返回 JSON 对象 4. 请求转发(forward)或请求重定向(redirect) 4.1 请…...

)

k8s集群部署(使用kubeadm部署工具进行快速部署,相关对应版本为docker20.10.0+k8s1.23.0)

1. 安装要求 在开始之前,部署Kubernetes集群机器需要满足以下几个条件: 一台或多台机器,操作系统 CentOS7.x-86_x64硬件配置:2GB或更多RAM,2个CPU或更多CPU,硬盘20GB或更多可以访问外网,需要拉…...

SIP视频对讲sip广播网关

SV-PA2是专门对行业用户需求研发的一款SIP音视频对讲,媒体流传输采用标准IP/RTP/RTSP协议。它很好的继承了锐科达话机稳定性好、电信级音质的优点,且完美兼容当下所有基于SIP的主流IPPBX/软交换/IMS平台,如Asterisk, Broadsoft, 3CX, Elastix 等。它集多…...

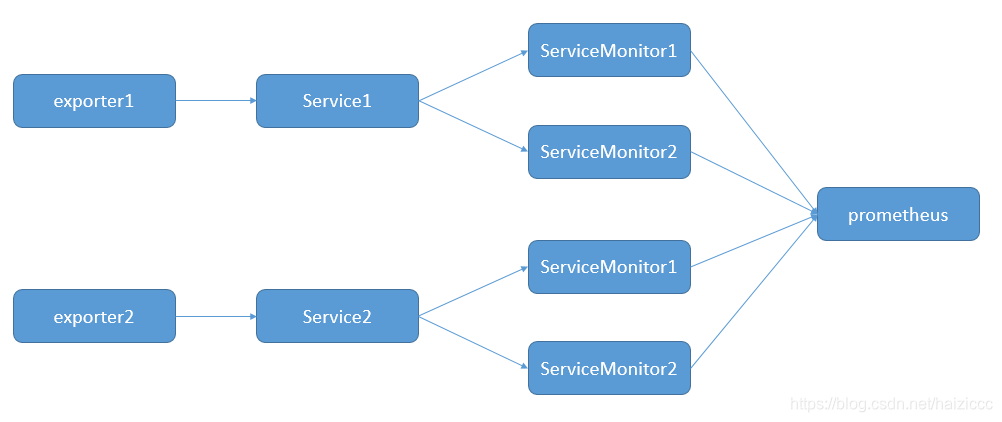

prometheus直方图实践

目录 1.简介 2.方案 1.简介 Prometheus提供了Counter、Gauge、Histogram、Summary四类指标(详见Metric types | Prometheus),可以通过"github.com/prometheus/client_golang/prometheus"自定义采集指标、注册、采集数据、发布UR…...

【C语言进阶篇】指针都学完了吧!那回调函数的应用我不允许还有人不会!

🎬 鸽芷咕:个人主页 🔥 个人专栏:《C语言初阶篇》 《C语言进阶篇》 ⛺️生活的理想,就是为了理想的生活! 文章目录 📋 前言💬 函数指针数组💭 函数指针数组的定义💭 函数指针数组的…...

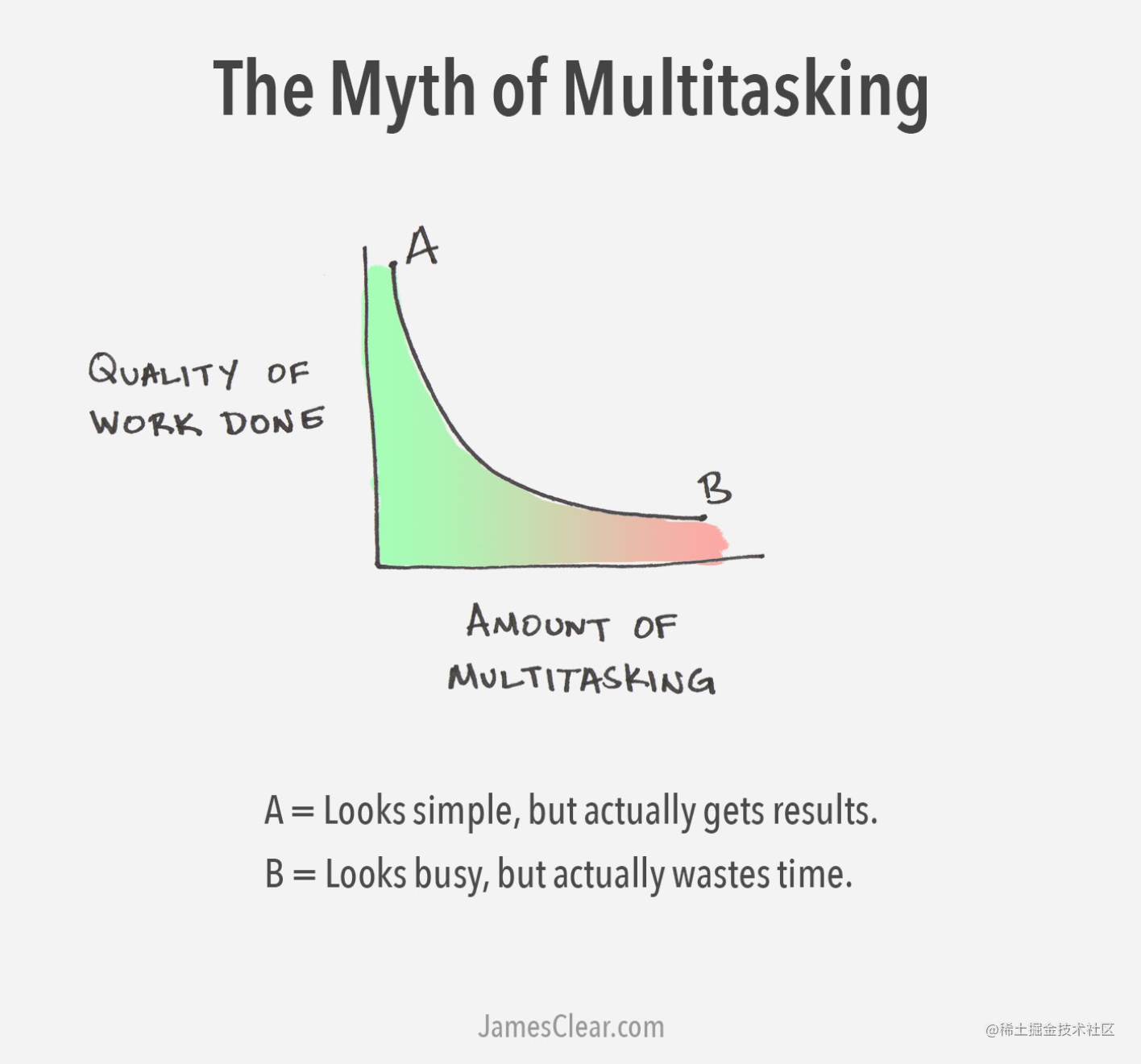

专注:如何提高专注力和注意力的简要指南

专注力和集中力可能很难掌控的很好。大多数人都想学习如何提高注意力和注意力。但真的做到了?我们生活在一个嘈杂的世界里,不断的分心会使注意力难以集中。 此指南包含有关如何获得并保持专注的研究。我们将分解提升您的思维并关注重要事物背后的理论依…...

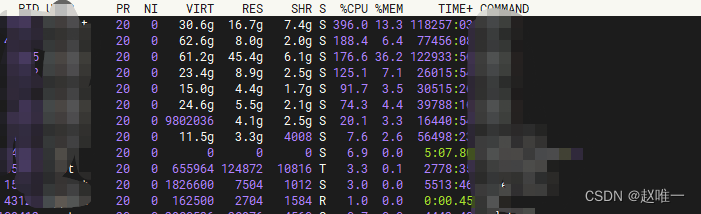

Linux查看内存的几种方法

PS的拼接方法 ps aux|head -1;ps aux|grep -v PID|sort -rn -k 4|head 进程的 status 比如说你要查看的进程pid是33123 cat /proc/33123/status VmRSS: 表示占用的物理内存 top PID:进程的ID USER:进程所有者 PR:进程的优先级别&#x…...

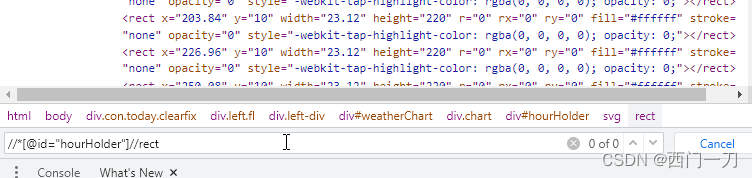

selenium定位rect元素

rect元素属性 rect元素的属性如下: x:此属性确定矩形的x坐标。 值类型:| ; 默认值:0 动画:是y:此属性确定矩形的y坐标。 值类型:| ; 默认值:0 动画:是width:…...

uniapp <textarea>组件的踩坑

1、ios真机上,textarea输入时会触发页面其他点击事件, 解决方法:把textarea封装成基础组件,绕过这个bug。 2、使用auto-height属性,安卓真机上,会导致textarea高度异常, 官方人员解释…...

README.md 文档使用 treer 生成树形项目结构

一、前言 前后端编写 README.md 文档的时候,常常需要描写项目的结构,使用 tree 命令生成的目录又不能忽略某个目录,不方便。后来我找到了可以忽略某些目录的 treer命令 ,特此记录一下: 二、使用 treer 生成项目结构 全局安装tr…...

朝花夕拾思维导图怎么画?看看这种绘制方法

朝花夕拾思维导图怎么画?绘制思维导图的好处有很多,首先它可以帮助人们更好地组织和管理知识,提高工作效率和学习效果。其次,绘制思维导图可以帮助人们更好地记忆知识点和理解知识点。总之,绘制思维导图可以帮助人们更…...

Python - OpenCV、OCR识别摄像头中的文字

使用Python3的OpenCV库来识别摄像头中的文字,以及使用OCR(光学字符识别)技术。 安装OpenCV库 在命令行中输入以下命令来安装OpenCV库: pip install opencv-python安装Tesseract OCR库 Tesseract OCR库是一种免费的光学字符识别…...

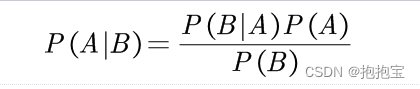

金融中的数学:贝叶斯公式

1.贝叶斯定理 贝叶斯定理是概率论中的一项重要定理,用于在已知某一事件的条件下,求另一事件发生的概率。它是根据条件概率推导出来的,得名于英国数学家托马斯贝叶斯。 贝叶斯定理可以表示为: 这个式子就是贝叶斯公式,…...

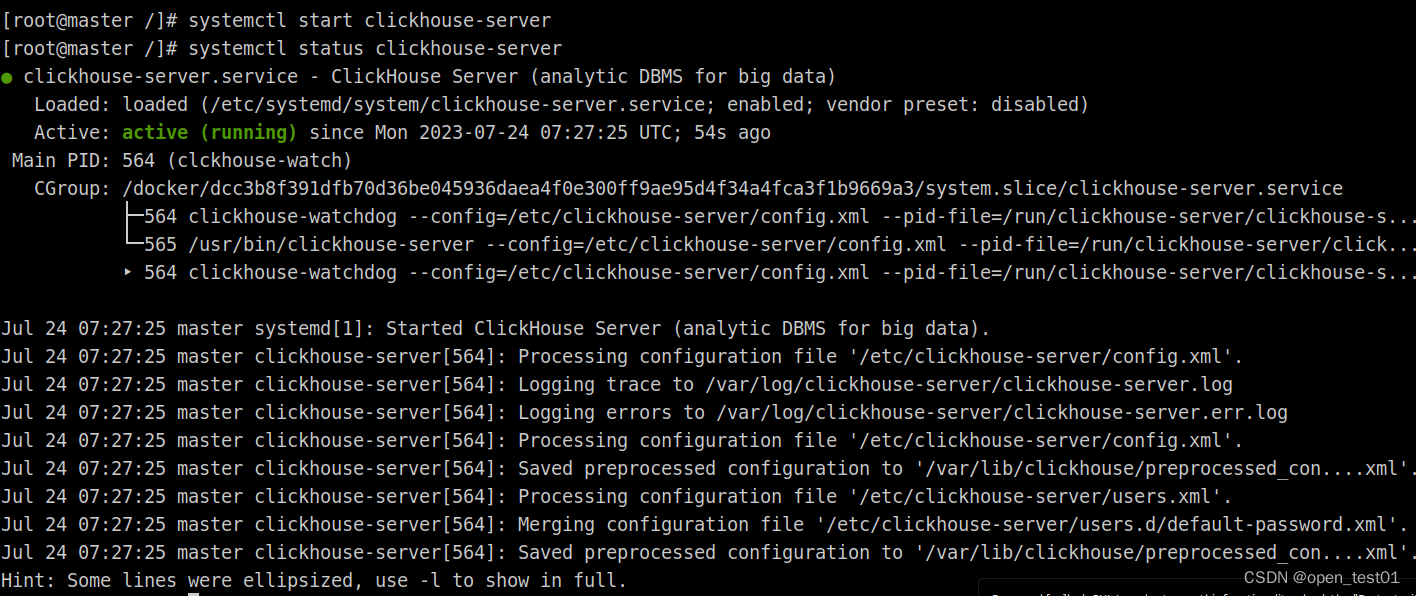

ClickHouse单节点安装配置

四个安装包: 创建clickhouse目录 将安装包解压到该目录 tar -zxvf clickhouse-server-21.9.4.35.tgz -C /opt/module/clickhouse tar -zxvf clickhouse-common-static-21.9.4.35.tgz -C /opt/module/clickhouse tar -zxvf clickhouse-common-static-dbg-21.9.4.35.…...

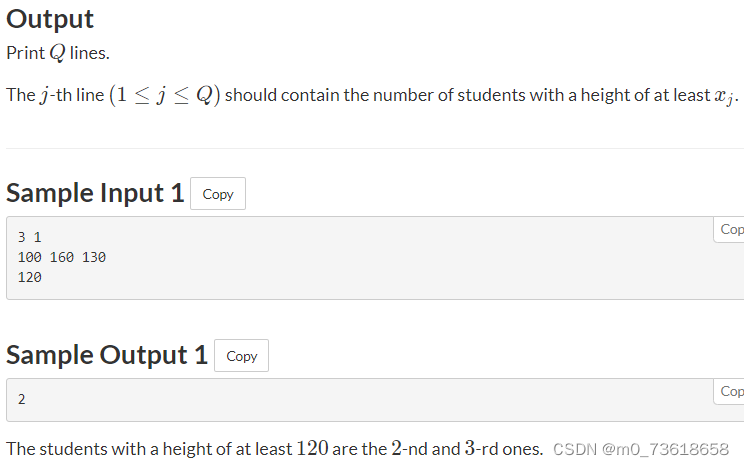

AtcoderABC231场

A - Water PressureA - Water Pressure 题目大意 假设水压仅取决于深度,在深度为x米时,水压为x/100兆帕斯卡。 现在给定一个深度D米,需要计算在该深度下的水压是多少兆帕斯卡。 思路分析 直接将输入的深度除以100得到水压结果。 时间复杂…...

opengauss数据库快速安装

root执行 groupadd gs useradd -g gs gs passwd gs mkdir -p /opt/software/openGauss sudo chown gs:gs /opt/software/openGauss chmod 700 /opt/software/openGauss gs执行 上传文件到/home/gs目录下 tar -jxf openGauss-x.x.x-openEuler-64bit.tar.bz2 -C /opt/software/o…...

前端中的LocalStorage和SessionStorage

在前端开发中,常常需要在浏览器端保存数据,以便在页面刷新或跳转时能够保留数据或状态。在这种情况下,可以使用Web Storage API中的LocalStorage和SessionStorage来实现数据的存储。它们都是HTML5提供的本地存储解决方案,可以在浏…...

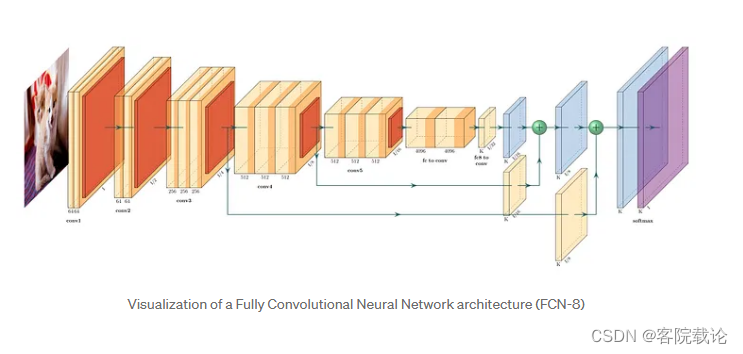

论文工具——写论文好用的绘图工具(甘特图+流程图+网络模型图+泳道图)

文章目录 引言正文手动画图的在线画图工具tldraw开源免费ProcessOnDraw.io 网络模型图工具NN-SVG设置参数自动生成Netron上传模型自动生成PlotNeuralNet编码生成 总结 引言 在写HiFi-GAN论文的代码阅读过程中,我发现仅仅通过文字来描述网络结构,不够详细…...

Vite构建的vue3项目修改网站标题和图标

1.准备一张.ico后缀的图片,这里推荐文件转换器,可以将常见的图片格式转为.ico格式图片。 2.修改网站标题和图标 网站的标题和图标都可以在项目根路径下的index.html下修改。 2.1 网站标题修改<title>标签体内容即可。 2.2 网站图标修改如图<…...

结构体的进阶应用)

基于算法竞赛的c++编程(28)结构体的进阶应用

结构体的嵌套与复杂数据组织 在C中,结构体可以嵌套使用,形成更复杂的数据结构。例如,可以通过嵌套结构体描述多层级数据关系: struct Address {string city;string street;int zipCode; };struct Employee {string name;int id;…...

盘古信息PCB行业解决方案:以全域场景重构,激活智造新未来

一、破局:PCB行业的时代之问 在数字经济蓬勃发展的浪潮中,PCB(印制电路板)作为 “电子产品之母”,其重要性愈发凸显。随着 5G、人工智能等新兴技术的加速渗透,PCB行业面临着前所未有的挑战与机遇。产品迭代…...

使用分级同态加密防御梯度泄漏

抽象 联邦学习 (FL) 支持跨分布式客户端进行协作模型训练,而无需共享原始数据,这使其成为在互联和自动驾驶汽车 (CAV) 等领域保护隐私的机器学习的一种很有前途的方法。然而,最近的研究表明&…...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

c#开发AI模型对话

AI模型 前面已经介绍了一般AI模型本地部署,直接调用现成的模型数据。这里主要讲述讲接口集成到我们自己的程序中使用方式。 微软提供了ML.NET来开发和使用AI模型,但是目前国内可能使用不多,至少实践例子很少看见。开发训练模型就不介绍了&am…...

【Redis】笔记|第8节|大厂高并发缓存架构实战与优化

缓存架构 代码结构 代码详情 功能点: 多级缓存,先查本地缓存,再查Redis,最后才查数据库热点数据重建逻辑使用分布式锁,二次查询更新缓存采用读写锁提升性能采用Redis的发布订阅机制通知所有实例更新本地缓存适用读多…...

【JavaSE】多线程基础学习笔记

多线程基础 -线程相关概念 程序(Program) 是为完成特定任务、用某种语言编写的一组指令的集合简单的说:就是我们写的代码 进程 进程是指运行中的程序,比如我们使用QQ,就启动了一个进程,操作系统就会为该进程分配内存…...

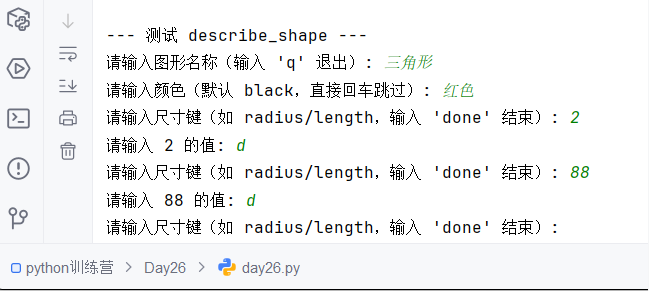

Python训练营-Day26-函数专题1:函数定义与参数

题目1:计算圆的面积 任务: 编写一个名为 calculate_circle_area 的函数,该函数接收圆的半径 radius 作为参数,并返回圆的面积。圆的面积 π * radius (可以使用 math.pi 作为 π 的值)要求:函数接收一个位置参数 radi…...