《隐私计算:数据安全与隐私保护的新希望》

一、引言

在数字化时代,数据已成为企业和组织的核心资产。然而,数据的收集、存储和使用过程中面临着诸多隐私和安全挑战。隐私计算作为一种新兴技术,旨在解决数据隐私保护和数据共享之间的矛盾。本文将深入探讨隐私计算的基本概念、技术原理、应用场景以及未来的发展趋势,帮助读者全面了解隐私计算在数据安全和隐私保护中的重要作用。

二、隐私计算的基本概念

(一)什么是隐私计算?

隐私计算是一种在保护数据隐私的前提下,实现数据计算和分析的技术。它通过一系列加密技术和隐私保护机制,确保数据在处理过程中不被泄露或篡改。隐私计算的目标是在数据共享和使用过程中,最大限度地保护个人和组织的隐私。

(二)隐私计算的关键技术

1. 同态加密(Homomorphic Encryption)

• 同态加密是一种特殊的加密技术,允许对加密数据进行计算操作,而无需先解密。计算结果在解密后与直接对明文数据进行计算的结果相同。例如,Alice可以将加密后的数据发送给Bob,Bob可以在不解密的情况下对数据进行加法或乘法运算,然后将结果返回给Alice,Alice解密后得到正确的结果。

• 同态加密广泛应用于金融、医疗等领域,确保数据在处理过程中不被泄露。

2. 多方安全计算(Secure Multi-Party Computation, SMC)

• 多方安全计算允许多个参与方在不泄露各自数据的情况下,共同完成一个计算任务。例如,多个金融机构可以共同计算客户的信用评分,而无需共享客户的敏感数据。

• 通过秘密共享、零知识证明等技术,多方安全计算确保每个参与方的数据在计算过程中保持隐私。

3. 零知识证明(Zero-Knowledge Proof)

• 零知识证明是一种证明者能够在不向验证者提供任何有用信息的情况下,使验证者相信某个论断是正确的技术。例如,Alice可以向Bob证明她知道一个秘密,而无需向Bob透露这个秘密的具体内容。

• 零知识证明在身份验证、区块链等领域有广泛应用,确保数据的安全性和隐私性。

三、隐私计算的应用场景

(一)金融领域

在金融行业中,隐私计算可以用于风险评估、反洗钱、信贷审批等场景。例如,银行可以通过多方安全计算联合其他金融机构,共同评估客户的信用风险,而无需共享客户的敏感数据。这不仅提高了风险评估的准确性,还保护了客户的隐私。

(二)医疗领域

医疗数据包含大量的个人隐私信息,隐私计算可以确保这些数据在共享和使用过程中的安全性。例如,医院可以通过同态加密技术,将患者的加密数据发送给研究机构进行数据分析,而无需泄露患者的个人信息。这有助于推动医疗研究和创新,同时保护患者的隐私。

(三)物联网领域

物联网设备产生大量的数据,隐私计算可以确保这些数据在传输和处理过程中的安全性和隐私性。例如,智能家居设备可以通过隐私计算技术,将用户的加密数据发送给云平台进行分析,而无需泄露用户的隐私信息。这有助于提高物联网设备的安全性和用户体验。

四、隐私计算面临的挑战

(一)技术成熟度

尽管隐私计算技术在理论和实验室环境中取得了显著进展,但在实际应用中仍面临技术成熟度的挑战。例如,同态加密的计算效率较低,多方安全计算的实现复杂度较高,这些都限制了隐私计算的大规模应用。

(二)标准化和互操作性

隐私计算技术的标准化和互操作性是其广泛应用的关键。目前,隐私计算技术的标准和规范仍在制定和完善中,不同技术之间的互操作性问题亟待解决。例如,如何确保不同厂商的同态加密算法之间的兼容性,是一个需要解决的重要问题。

(三)法律和监管

隐私计算技术的应用需要符合相关的法律法规和监管要求。例如,在数据共享和使用过程中,需要确保符合《通用数据保护条例》(GDPR)等隐私保护法规。法律和监管的不确定性增加了隐私计算技术应用的复杂性。

五、未来发展趋势

(一)技术优化

随着技术的不断进步,隐私计算的性能和效率将不断提高。例如,研究人员正在开发更高效的同态加密算法和多方安全计算协议,以降低计算成本和提高处理速度。

(二)标准化和规范化

隐私计算技术的标准化和规范化将加速其广泛应用。国际标准化组织(ISO)和相关行业组织正在积极推动隐私计算技术的标准制定工作,以确保不同技术之间的互操作性和兼容性。

(三)跨领域合作

隐私计算技术的应用将促进跨领域合作。例如,金融、医疗、物联网等领域的机构和企业将通过隐私计算技术实现数据共享和协同创新,推动行业的数字化转型。

六、结语

隐私计算作为一种新兴技术,为数据安全和隐私保护提供了新的解决方案。它通过一系列加密技术和隐私保护机制,确保数据在处理和共享过程中的安全性和隐私性。尽管隐私计算技术在实际应用中仍面临技术成熟度、标准化和法律监管等挑战,但随着技术的不断进步和标准的完善,隐私计算有望在更多领域得到广泛应用,为数据安全和隐私保护提供有力支持。

----

希望这篇文章能够为您提供有价值的参考!如果您有任何问题或需要进一步的信息,请随时告诉我

相关文章:

《隐私计算:数据安全与隐私保护的新希望》

一、引言 在数字化时代,数据已成为企业和组织的核心资产。然而,数据的收集、存储和使用过程中面临着诸多隐私和安全挑战。隐私计算作为一种新兴技术,旨在解决数据隐私保护和数据共享之间的矛盾。本文将深入探讨隐私计算的基本概念、技术原理、…...

leetcode二叉树相关题目复习(C语言版)

目录 1.单值二叉树 2.相同的树 3.对称二叉树 4.二叉树的前序遍历 5.另一颗树的子树 1.单值二叉树 思路1: 判断根节点、左节点与右节点的值是否相等,因为正向判断(即判断三值相等返回true)比较麻烦(不能根节点满足…...

第十九次博客打卡

今天学习的内容是Java中的常见循环。 在 Java 中,常见的循环结构主要有以下几种:for 循环、while 循环、do-while 循环以及增强型 for 循环(也称为 for-each 循环)。 1. for 循环 for 循环是一种非常灵活的循环结构,…...

【Pandas】pandas DataFrame describe

Pandas2.2 DataFrame Computations descriptive stats 方法描述DataFrame.abs()用于返回 DataFrame 中每个元素的绝对值DataFrame.all([axis, bool_only, skipna])用于判断 DataFrame 中是否所有元素在指定轴上都为 TrueDataFrame.any(*[, axis, bool_only, skipna])用于判断…...

机器人示教操作

机器人基础操作 **ES机器人试教操作知识** **1. 视角移动** **1.1 基础模式** - 关节轴控制:通过关节1至关节6实现单轴正反转移动 - 直线移动:通过X/Y/Z坐标轴沿指定方向直线移动 - 旋转移动:通过RX/RY/RZ坐标轴绕指定轴旋转 **1.2 步进模式…...

浅聊一下数据库的索引优化

背景 这里的索引说的是关系数据库(MSSQL)中的索引。 本篇不是纯技术性的内容,只是聊一次性能调优的经历,包含到一些粗浅的实现和验证手段,所以,大神忽略即可。 额…对了,笔者对数据库的优化手段…...

山东大学软件学院软件工程计算机图形学复习笔记(2025)

写在前面: 现在是考完试的第二天,考试的内容还是有一部分没有复习到的…… 根据三角形的3个顶点坐标和内部某点坐标D,写出点D的基于面积的权重坐标Bresenham的算法描述与改进策略(这里ppt上很不清晰)以及直线反走样的…...

【Docker】Docker Compose方式搭建分布式内存数据库(Redis)集群

文章目录 开发环境开发流程运行效果Docker Desktop桌面中的Redis结点启动图Redis结点1的打印日志情况图 配置代码命令行启动配置文件: README.md删除集群信息新建数据目录本地Redis的结点的域名,并添加到/etc/hosts文件的末尾域名映射启动集群结点创建集群关闭集群结点 redis-c…...

如何在 Bash 中使用 =~ 操作符 ?

在 Bash 脚本世界中,有各种操作符可供我们使用,使我们能够操作、比较和测试数据。其中一个操作符是 ~ 操作符。这个操作符经常被忽视,但功能非常强大,它为我们提供了一种使用正则表达式匹配字符串模式的方法。 ~ 操作符语法 语法…...

科学养生指南:打造健康生活

在快节奏的现代生活中,健康养生成为人们关注的焦点。科学养生无需复杂理论,掌握以下几个关键要素,就能为身体构筑坚实的健康防线。 合理饮食是健康的基础。世界卫生组织建议,每天应摄入至少 5 份蔬菜和水果,保证维生…...

华为OD机试真题——单词接龙(首字母接龙)(2025A卷:100分)Java/python/JavaScript/C/C++/GO最佳实现

2025 A卷 100分 题型 本专栏内全部题目均提供Java、python、JavaScript、C、C++、GO六种语言的最佳实现方式; 并且每种语言均涵盖详细的问题分析、解题思路、代码实现、代码详解、3个测试用例以及综合分析; 本文收录于专栏:《2025华为OD真题目录+全流程解析+备考攻略+经验分…...

React构建组件

React构建组件 React 组件构建方式详解 React 组件的构建方式随着版本迭代不断演进,目前主要有 函数组件 和 类组件 两种核心模式,并衍生出多种高级组件设计模式。以下是完整的构建方式指南: 文章目录 React构建组件React 组件构建方式详解…...

计算机网络-MPLS VPN基础概念

前面几篇文章我们学习了MPLS的标签转发原理,有静态标签分发和LDP动态标签协议,可以实现LSR设备基于标签实现数据高效转发。现在开始学习MPLS在企业实际应用的场景-MPLS VPN。 一、MPLS VPN概念 MPLS(多协议标签交换)位于TCP/IP协…...

基于TouchSocket实现WebSocket自定义OpCode扩展协议

基于TouchSocket实现WebSocket自定义OpCode扩展协议 前言一、WebSocket OpCode规范速览二、实现示例:协同编辑光标同步1. 客户端发送实现2. 服务端接收处理 三、应用场景分析1. 实时协作系统2. 物联网控制协议3. 游戏实时交互 四、协议设计建议1. 帧结构优化2. 性能…...

【Linux系列】bash_profile 与 zshrc 的编辑与加载

💝💝💝欢迎来到我的博客,很高兴能够在这里和您见面!希望您在这里可以感受到一份轻松愉快的氛围,不仅可以获得有趣的内容和知识,也可以畅所欲言、分享您的想法和见解。 推荐:kwan 的首页,持续学…...

Spring Boot中的拦截器!

每次用户请求到达Spring Boot服务端,你是否需要重复写日志、权限检查或请求格式化代码?这些繁琐的“前置后置”工作让人头疼!好在,Spring Boot拦截器如同一道智能关卡,统一处理请求的横切逻辑,让代码优雅又…...

基于 Spring Boot 瑞吉外卖系统开发(十五)

基于 Spring Boot 瑞吉外卖系统开发(十五) 前台用户登录 在登录页面输入验证码,单击“登录”按钮,页面会携带输入的手机号和验证码向“/user/login”发起请求。 定义UserMapper接口 Mapper public interface UserMapper exte…...

计算机网络笔记(二十三)——4.5IPv6

4.5.1IPv6的基本首部 IPv6 的基本首部相对于 IPv4 进行了重大简化和优化,固定长度为 40 字节,大幅提升了路由器的处理效率。以下是各字段的详细说明: IPv6 基本首部字段组成 字段名位数作用描述版本 (Version)4 bits固定值为 6,…...

推荐一个Winform开源的UI工具包

从零学习构建一个完整的系统 推荐一个开源、免费的适合.NET WinForms 控件的套件。 项目简介 Krypton是一套开源的.Net组件,用于快速构建具有丰富UI交互的WinForms应用程序。 丰富的UI控件,提供了48个基础控件,如按钮、文本框、标签、下拉…...

位与运算

只有当除数是 2 的幂次方(如 2、4、8、16...)时,取模运算才可以转换为位运算。 int b 19;int a1 b % 16; // 传统取模运算int a2 b & 15; // 位运算替代取模printf("b %d\n", b);printf("b %% 8 %d\n",…...

算法备案如何判断自己的产品是否具备舆论属性

判断互联网产品是否具备舆论属性或社会动员能力,需要结合《具备舆论属性或社会动员能力的互联网信息服务安全评估规定》法规及实际功能、用户规模、信息传播方式等综合因素判定。 一、舆论属性判断标准 (1)服务功能与形式 信息交互功能&am…...

AR禁毒:科技赋能,筑牢防毒新防线

过去,传统禁毒宣传教育方式对普及禁毒知识、提高禁毒意识意义重大。但随着时代和社会环境变化,其困境逐渐显现。传统宣传方式单一,主要依靠讲座、发传单、办展览。讲座形式枯燥,对青少年吸引力不足;发传单易被丢弃&…...

趣味编程:四叶草

概述:在万千三叶草中寻觅,只为那一抹独特的四叶草之绿,它象征着幸运与希望。本篇博客主要介绍四叶草的绘制。 1. 效果展示 绘制四叶草的过程是一个动态的过程,因此博客中所展示的为绘制完成的四叶草。 2. 源码展示 #define _CR…...

详解)

访问者模式(Visitor Pattern)详解

文章目录 1. 访问者模式概述1.1 定义1.2 基本思想2. 访问者模式的结构3. 访问者模式的UML类图4. 访问者模式的工作原理5. Java实现示例5.1 基本实现示例5.2 访问者模式处理复杂对象层次结构5.3 访问者模式在文件系统中的应用6. 访问者模式的优缺点6.1 优点6.2 缺点7. 访问者模式…...

城市生命线综合管控系统解决方案-守护城市生命线安全

一、政策背景 国务院办公厅《城市安全风险综合监测预警平台建设指南》要求:将燃气、供水、排水、桥梁、热力、综合管廊等纳入城市生命线监测体系,建立"能监测、会预警、快处置"的智慧化防控机制。住建部《"十四五"全国城市基础…...

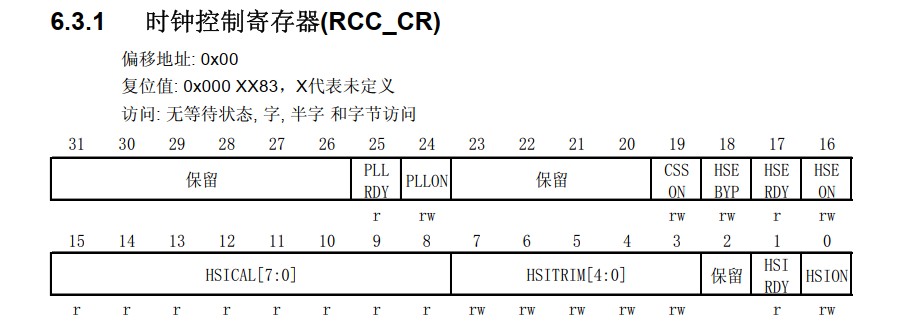

# 2-STM32F103-复位和时钟控制RCC

STM32-复位和时钟控制RCC 2-STM32-复位和时钟控制RCC摘要说明本文参考资料如下: 一、STM32最小系统回顾STM32F103C8T6核心板原理图 二、复位三、时钟3.1 时钟树3.2 STM32启动过程3.2 SystemInit()函数3.2.1 SystemInit()第1句:3.2.2 SystemInit()第2句&a…...

多模态大语言模型arxiv论文略读(七十五)

PosterLLaVa: Constructing a Unified Multi-modal Layout Generator with LLM ➡️ 论文标题:PosterLLaVa: Constructing a Unified Multi-modal Layout Generator with LLM ➡️ 论文作者:Tao Yang, Yingmin Luo, Zhongang Qi, Yang Wu, Ying Shan, C…...

Angular 知识框架

一、Angular 基础 1. Angular 简介 Angular 是什么? 基于 TypeScript 的前端框架(Google 维护)。 适用于构建单页应用(SPA)。 核心特性 组件化架构 双向数据绑定 依赖注入(DI) 模块化设计…...

企业数字化转型背景下的企业知识管理挑战与经验杂谈

一、引言 在数字化转型的浪潮下,企业知识管理正面临前所未有的挑战。随着数据量的急剧增长,企业内部积累的信息呈现出碎片化、分散化的趋势,传统的知识管理体系已难以有效应对这一变革。首先,信息碎片化问题日益严重,…...

使用frp实现客户端开机自启(含静默运行脚本)

本文整理了如何使用 frp 客户端并实现 Windows 系统下的开机静默自启,适合远程桌面、内网穿透等场景。 📁 目录结构 我将 frp 客户端文件放置在以下路径: F:\git\frp>tree /f 卷 其它 的文件夹 PATH 列表 卷序列号为 A123-0F4E F:. │ …...