对称加密-非对称加密

目录

非对称加密算法的优缺点是什么?

一、非对称加密的核心特点

二、非对称加密的显著优点

1. 解决密钥分发难题

2. 支持数字签名

3. 前向安全性

4. 访问控制灵活性

三、非对称加密的局限性

1. 性能瓶颈

2. 密钥长度要求高

3. 存在量子计算威胁

4. 公钥可信问题

四、典型应用场景

五、与非对称加密的对比

六、最佳实践建议

对称加密算法的安全性如何?

1. 算法强度

2. 密钥管理

3. 实现与侧信道攻击

4. 使用场景与模式

5. 量子计算威胁

总结:如何确保对称加密安全?

如何选择适合的加密算法?

一、核心评估维度

二、算法选型矩阵

三、前沿技术考量

四、合规性检查表

五、实施建议

六、风险规避策略

非对称加密算法的优缺点是什么?

非对称加密(公钥加密)是现代密码学的核心,与对称加密形成互补。以下是其优缺点及典型应用场景的详细分析:

一、非对称加密的核心特点

- 密钥分离:使用公钥(公开)和私钥(保密)配对。

- 数学基础:依赖单向函数(如大数分解、离散对数),确保私钥无法从公钥推导。

- 计算复杂度高:比对称加密慢1000倍以上,不适合大数据量加密。

二、非对称加密的显著优点

1. 解决密钥分发难题

- 场景:对称加密需要安全通道共享密钥,而非对称加密的公钥可直接公开。

- 示例:SSH登录时客户端用服务器的公钥加密会话密钥。

2. 支持数字签名

- 私钥签名:验证身份和完整性(如代码签名、区块链交易)。

- 示例:Git commit用GPG私钥签名,证明作者真实性。

3. 前向安全性

- 会话密钥协商:通过DH算法动态生成临时密钥,即使长期私钥泄露,历史通信仍安全。

- 示例:TLS 1.3中使用的ECDHE密钥交换。

4. 访问控制灵活性

- 多私钥管理:不同权限分配不同私钥(如AWS IAM用户的API密钥对)。

三、非对称加密的局限性

1. 性能瓶颈

- 速度对比:

算法 加密速度(MB/s) 密钥长度(等效安全) AES-256 ~500 256位 RSA-2048 ~0.5 112位 - 适用性:仅适合加密小数据(如加密对称密钥),大数据需用混合加密。

2. 密钥长度要求高

- 安全强度对比:

# RSA需要超长密钥才能匹配AES安全性 from cryptography.hazmat.primitives.asymmetric import rsa rsa_key = rsa.generate_private_key(public_exponent=65537, key_size=3072) # 相当于AES-128

3. 存在量子计算威胁

- Shor算法:可破解RSA/ECC,需迁移到抗量子算法(如CRYSTALS-Kyber)。

4. 公钥可信问题

- 中间人攻击风险:需依赖PKI体系(CA证书)验证公钥归属。

四、典型应用场景

- HTTPS/TLS

- RSA/ECDHE交换对称密钥,AES加密实际数据。

- 区块链

- 比特币用ECDSA签名交易,以太坊账户基于公钥派生地址。

- 加密通信

- PGP邮件加密:用收件人公钥加密会话密钥。

- 代码/固件签名

- 微软驱动签名使用RSA-2048私钥。

五、与非对称加密的对比

| 特性 | 对称加密(AES) | 非对称加密(RSA/ECC) |

|---|---|---|

| 速度 | 极快(GB/s级) | 慢(MB/s级) |

| 密钥管理 | 需安全分发 | 公钥可公开 |

| 适用数据量 | 大数据 | 小数据(如密钥交换) |

| 抗量子性 | AES-256安全 | RSA/ECC不安全 |

| 典型用途 | 数据加密 | 密钥交换、数字签名 |

六、最佳实践建议

- 混合加密系统

- 用RSA加密AES密钥,再用AES加密数据(如OpenSSL的

-hybrid模式)。

- 用RSA加密AES密钥,再用AES加密数据(如OpenSSL的

- 优先选择ECC

- ECC-256比RSA-3072更快且更安全:

openssl genpkey -algorithm EC -pkeyopt ec_paramgen_curve:P-256

- ECC-256比RSA-3072更快且更安全:

- 定期密钥轮换

- 长期使用的私钥(如CA证书)应定期更新,降低泄露风险。

非对称加密解决了密钥分发的根本问题,但需结合对称加密实现高效安全。未来抗量子算法的普及(如NIST标准化的ML-KEM)将重塑这一领域。

对称加密算法的安全性如何?

对称加密算法的安全性取决于多个因素,包括密钥管理、算法强度、实现方式以及使用场景等。以下是详细分析:

1. 算法强度

对称加密算法(如AES、3DES、ChaCha20)本身的安全性通常较高,尤其是现代算法经过严格数学证明和广泛测试:

- AES(高级加密标准):目前最常用的对称算法,密钥长度可选128、192或256位。即使使用暴力破解,攻击者也需要尝试 2128 次(以AES-128为例),这在计算上不可行。

- 3DES:逐渐被淘汰,因其密钥长度较短(有效安全强度仅112位)且计算效率低。

- ChaCha20:适用于移动设备,抗侧信道攻击,性能优于AES。

潜在风险:若算法本身存在设计缺陷(如早期DES因密钥过短被破解),或未来量子计算威胁(Grover算法可将暴力破解效率提升平方根级),但AES-256目前仍被视为抗量子。

2. 密钥管理

对称加密的最大挑战是密钥分发与存储:

- 密钥分发:通信双方需预先安全共享密钥。若通过不安全渠道传输(如明文邮件),可能被窃取。

- 密钥存储:密钥若保存在易受攻击的环境中(如未加密的服务器),可能泄露。

- 密钥轮换:长期使用同一密钥会增加泄露风险,需定期更换。

解决方案:结合非对称加密(如RSA、ECC)进行密钥协商(如TLS中的密钥交换),或使用密钥派生函数(KDF)生成密钥。

3. 实现与侧信道攻击

即使算法安全,实现不当也会引入漏洞:

- 侧信道攻击:通过功耗分析、计时攻击等方式推测密钥(如针对AES的缓存攻击)。

- 弱随机数生成:密钥若由伪随机数生成器(PRNG)产生,且熵不足,可能被预测。

- 填充预言攻击:如PKCS#1填充在旧版协议中的漏洞(如POODLE攻击)。

防护措施:使用经过验证的加密库(如OpenSSL、Libsodium)、恒定时间实现、定期更新系统。

4. 使用场景与模式

加密模式(如ECB、CBC、GCM)影响安全性:

- ECB模式:相同明文块生成相同密文,泄露数据模式(如图像轮廓),绝对避免使用。

- CBC模式:需随机IV(初始化向量),否则可能遭受填充攻击。

- GCM模式:推荐选择,提供加密和完整性认证(AEAD),但需确保IV不重复。

5. 量子计算威胁

- Grover算法:对称加密的密钥强度减半(如AES-128在量子下等效64位),但AES-256仍安全。

- 后量子加密:NIST正在标准化抗量子算法(如基于格的加密),但对称加密受影响较小。

总结:如何确保对称加密安全?

- 选择强算法:优先使用AES-256或ChaCha20。

- 严格管理密钥:通过安全渠道分发,定期轮换,使用HSM(硬件安全模块)存储。

- 正确实现:避免自行实现,选用成熟库,防范侧信道攻击。

- 合理选择模式:GCM或CCM模式(需认证),避免ECB。

- 结合其他技术:与非对称加密、MAC(消息认证码)配合使用。

对称加密在密钥管理得当的情况下非常安全,但需注意整体系统的安全性设计。

如何选择适合的加密算法?

选择适合的加密算法需要综合考虑安全性、性能、应用场景和合规要求。以下是一个系统化的决策框架,帮助您在不同场景下做出合理选择:

一、核心评估维度

-

安全需求等级

- 绝密级:AES-256、SHA-512、RSA-4096

- 商业级:AES-128、SHA-256、ECC-384

- 临时数据:ChaCha20-Poly1305

-

性能基准测试

- 移动设备:ChaCha20比AES快2-3倍(无硬件加速时)

- 服务器CPU:AES-NI指令集下AES-GCM吞吐量可达10Gbps

- IoT设备:X25519密钥交换比RSA-2048节省80%能耗

二、算法选型矩阵

| 场景 | 传输加密 | 静态加密 | 身份认证 |

|---|---|---|---|

| Web应用 | TLS 1.3+AEAD | AES-256-GCM | ECDSA P-384 |

| 金融支付 | FIPS 140-2认证模块 | RSA-3072 OAEP | FIDO2/WebAuthn |

| 物联网设备 | MQTT+ECC-256 | XTS-AES-128 | Ed25519 |

| 政府系统 | 国密SM2/SM3 | 量子抗性算法 | 多因素认证 |

三、前沿技术考量

-

后量子密码学

- NIST标准化候选:CRYSTALS-Kyber(密钥封装)

- 过渡方案:混合模式(如RSA+McEliece)

-

同态加密选择

- 部分同态:Paillier(加法)

- 全同态:TFHE(但性能下降1000x+)

四、合规性检查表

- 金融行业:PCI DSS要求最小RSA-2048/AES-128

- 医疗健康:HIPAA建议年度加密强度评估

- 欧盟:GDPR要求"适当的技术措施"

- 中国:等保2.0三级要求SM4国密算法

五、实施建议

- 混合加密系统:结合对称和非对称优势(如AES-256加密数据,ECDH交换密钥)

- 密钥生命周期管理:使用HSM或云KMS服务(AWS KMS/Azure Key Vault)

- 性能优化:

- 启用CPU加速指令(AES-NI/AVX2)

- 会话复用减少密钥协商开销

六、风险规避策略

- 禁用已知不安全算法(RC4、DES、SHA1)

- 实施自动密钥轮换(KMS默认1年周期)

- 监控NIST特别出版物(如SP 800-131A修订)

示例配置:

# 现代TLS配置示例(使用OpenSSL)

ctx = ssl.SSLContext(ssl.PROTOCOL_TLSv1_3)

ctx.set_ciphers('TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256')

ctx.options |= ssl.OP_NO_TLSv1_2 # 禁用旧版本最终决策应通过威胁建模(STRIDE方法)验证,并定期进行密码学审计。建议使用libsodium、BoringSSL等经过实战检验的库,而非自行实现加密原语。

相关文章:

对称加密-非对称加密

目录 非对称加密算法的优缺点是什么? 一、非对称加密的核心特点 二、非对称加密的显著优点 1. 解决密钥分发难题 2. 支持数字签名 3. 前向安全性 4. 访问控制灵活性 三、非对称加密的局限性 1. 性能瓶颈 2. 密钥长度要…...

【OCCT+ImGUI系列】011-Poly-Poly_Triangle三角形面片

Poly_Triangle 是什么? Poly_Triangle 是一个非常轻量的类,用于表示一个三角网格中的单个三角形面片。它是构成 Poly_Triangulation(三角网格对象)的基本单位之一。之后会写关于碰撞检测的相关文章,三角面片是非常重要…...

【机器学习基础】机器学习入门核心算法:Mini-Batch K-Means算法

机器学习入门核心算法:Mini-Batch K-Means算法 一、算法逻辑工作流程与传统K-Means对比 二、算法原理与数学推导1. 目标函数2. Mini-Batch更新规则3. 学习率衰减机制4. 伪代码 三、模型评估1. 内部评估指标2. 收敛性判断3. 超参数调优 四、应用案例1. 图像处理 - 颜…...

机器学习实战36-基于遗传算法的水泵调度优化项目研究与代码实现

大家好,我是微学AI,今天给大家介绍一下机器学习实战36-基于遗传算法的水泵调度优化项目研究与代码实现。 文章目录 一、项目介绍二、项目背景三、数学原理与算法分析动态规划模型遗传算法设计编码方案适应度函数约束处理算法参数能量消耗模型一泵房能耗二泵房能耗效率计算模…...

计算机视觉与深度学习 | 基于Matlab的门禁指纹识别与人脸识别双系统实现

系统架构 #mermaid-svg-d8CEMhB3dNDpJu8M {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-d8CEMhB3dNDpJu8M .error-icon{fill:#552222;}#mermaid-svg-d8CEMhB3dNDpJu8M .error-text{fill:#552222;stroke:#552222;}#…...

TypeScript 定义同步方法

在TypeScript中定义同步方法是一个常见的需求,尤其是在处理不涉及异步操作的情况下。本文将详细介绍如何在TypeScript中定义和使用同步方法,包括代码示例和详细解释。 一、定义同步方法 在TypeScript中,定义同步方法与JavaScript类似&#…...

debian12.9或ubuntu,vagrant离线安装插件vagrant-libvirt,20250601

系统盘: https://mirror.lzu.edu.cn/debian-cd/12.9.0/amd64/iso-dvd/debian-12.9.0-amd64-DVD-1.iso 需要的依赖包,无需安装ruby( sudo apt install -y ruby-full ruby-dev rubygems,后来发现不安装会有编译警告,还是安装吧 ) ,无需安装 zlib1g-dev liblzma-dev libxml2-de…...

【仿muduo库实现并发服务器】使用正则表达式提取HTTP元素

使用正则表达式提取HTTP元素 1.正则表达式2.正则库的使用3.使用正则表达式提取HTTP请求行 1.正则表达式 正则表达式它其实是描述了一种字符串匹配的模式,它可以用来在一个字符串中检测一个特定格式的字串,以及可以将符合特定规则的字串进行替换或者提取…...

核心机制:流量控制

搭配滑动窗口使用的 窗口大小 窗口越大,传输速度就越快,但是也不能无限大,太大了,对于可靠性会有影响 比如发生方以非常快的速度,发送,接收方的处理速度跟不上,也就会导致有效数据被接受方丢弃(又得重传) 流量控制,就是根据接收方的处理能力(如何衡量?),干预到发送方的发送…...

Java中并发修改异常如何处理

在 Java 中,ConcurrentModificationException(并发修改异常) 是遍历集合时最常见的错误之一。它发生在迭代过程中直接修改集合结构(添加/删除元素)时,与是否多线程无关。以下是详细的处理方案: …...

极智项目 | 基于PyQT实现的YOLOv12行人目标检测软件设计

基于YOLOv12的专业级行人目标检测软件应用 开发者: 极智视界 软件下载:链接 🌟 项目特色 专业检测: 基于最新YOLOv12模型,专门针对行人检测优化现代界面: 采用PyQt5构建的美观、直观的图形用户界面高性能: 支持GPU加速,检测速…...

JavaScript 对象展开语法

文章目录 JavaScript 对象展开语法1、对象展开(Spread)操作:2、组件注册3、示例应用总结 JavaScript 对象展开语法 示例代码: export default {...student,components: {ConponentA: ConponentA,ConponentB: ConponentB},这段代…...

简单transformer运用

通俗易懂解读:hw04.py 文件内容与 Transformer 的应用 这个文件是一个 Python 脚本(hw04.py),用于完成 NTU 2021 Spring 机器学习课程的 HW4 作业任务:扬声器分类(Speaker Classification)。它…...

vscode不满足先决条件问题的解决——vscode的老版本安装与禁止更新(附安装包)

目录 起因 vscode更新设置的关闭 安装包 结语 起因 由于主包用的系统是centos的,且版本有点老了,再加上vscode现在不支持老版本的,这对主包来说更是雪上加霜啊 但是主包看了网上很多教程,眼花缭乱,好多配置要改&…...

RustDesk 搭建自建服务器并设置服务自启动

目录 0. 介绍 1. 事前准备 1.1 有公网 ip 的云服务器一台 1.2 服务端部署包 1.3 客户端安装包 2. 部署 2.1 服务器环境准备 2.2 上传服务端部署包 2.3 运行 pm2 3. 客户端使用 3.1 安装 3.2 配置 3.2.1 解锁网络设置 3.2.2 ID / 中级服务器 3.3 启动效果 > …...

【数据库】数据库恢复技术

数据库恢复技术 实现恢复的核心是使用冗余,也就是根据冗余数据重建不正确数据。 事务 事务是一个数据库操作序列,是一个不可分割的工作单位,是恢复和并发的基本单位。 在关系数据库中,一个事务是一条或多条SQL语句,…...

Qt企业级串口通信实战:高效稳定的工业级应用开发指南

目录 一、前言 二、问题代码剖析 2.1 典型缺陷示例 2.2 企业级应用必备特性对比 三、关键优化策略与代码实现 3.1 增强型串口管理类 问题1:explicit关键字的作用 3.2 智能错误恢复机制 3.3 数据分帧处理算法 四、性能优化实测数据 五、工业级应用场景 六…...

力扣HOT100之动态规划:32. 最长有效括号

这道题放在动态规划里属实是有点难为人了,感觉用动态规划来做反而更难理解了,这道题用索引栈来做相当好理解,这里先讲下索引栈的思路。 索引栈做法 我们定义一个存放整数的栈,定义一个全局变量result来记录最长有效子串的长度&a…...

深入理解前端DOM:现代Web开发的基石

什么是DOM? DOM(Document Object Model,文档对象模型)是Web开发中最重要的概念之一。它是一个跨平台、语言独立的接口,将HTML或XML文档表示为树形结构,其中每个节点都是文档的一个部分(如元素、…...

Springboot中Controller接收参数的方式

在Spring Boot中,Controller或RestController可以通过多种方式接收客户端传递的参数,主要包括以下几种常见方式: 1. 接收路径参数(PathVariable) 从URL路径中提取参数,适用于RESTful风格的API。 示例 Re…...

从一堆数字里长出一棵树:中序 + 后序构建二叉树的递归密码

从一堆数字里长出一棵树:中序 + 后序构建二叉树的递归密码 一、写在前面:一棵树的“复活计划” 作为一个老程序员,看到「中序 + 后序重建二叉树」这种题,我内心是兴奋的。为啥?它不仅是数据结构基础的“期末大题”,更是递归分解思想的典范——简洁、优雅、极具思维训练价…...

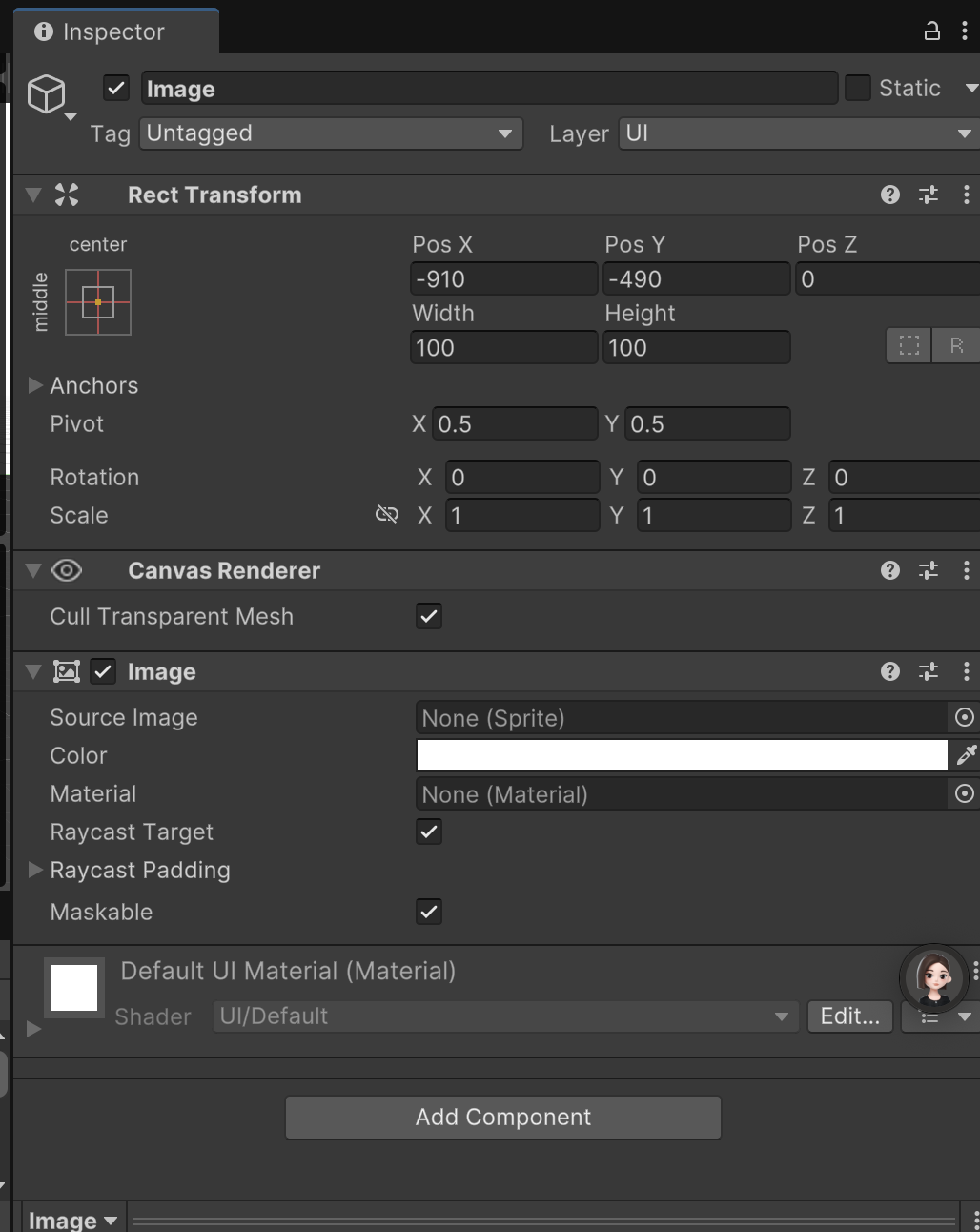

Unity UI 性能优化终极指南 — Image篇

🎯 Unity UI 性能优化终极指南 — Image篇 🧩 Image 是什么? Image 是UGUI中最常用的基本绘制组件支持显示 Sprite,可以用于背景、按钮图标、装饰等是UI性能瓶颈的头号来源之一,直接影响Draw Call和Overdraw …...

Nginx + Tomcat 负载均衡、动静分离群集

一、 nginx 简介 Nginx 是一款轻量级的高性能 Web 服务器、反向代理服务器及电子邮件(IMAP/POP3)代理服务器,在 BSD-like 协议下发行。其特点是占有内存少,并发能力强,在同类型的网页服务器中表现优异,常用…...

,安装使用完整教程】)

【maker-pdf 文档文字识别(包含ocr),安装使用完整教程】

测试效果还比较好,比markitdown要好 安装环境 conda create -n maker-pdf python3.12 conda activate marker-pdf pip install modelscope pip install marker-pdf -U下载模型 建议用modelscope上缓存的模型,不然下载会很慢 from modelscope import s…...

c++ algorithm

cheatsheet:https://hackingcpp.com transform 元素变换 https://blog.csdn.net/qq_44961737/article/details/146011174 #include <iostream> #include <vector> #include <algorithm>int main() {std::vector<int> a {1, 2, 3, 4, 5};…...

》)

《前端面试题:BFC(块级格式化上下文)》

前端BFC完全指南:布局魔法与面试必备 🎋 端午安康! 各位前端探险家,端午节快乐!🥮 愿你的代码如龙舟竞渡般乘风破浪,样式如香糯粽子般完美包裹!今天我们来解锁CSS中的布局魔法——B…...

HertzBeat的告警规则如何配置?

HertzBeat配置告警规则主要有以下步骤: 配置告警阈值 1. 登录HertzBeat管理界面,点击“阈值规则”菜单,选择“新增阈值”。 2. 选择要配置告警阈值的指标对象。例如,若监控Spring Boot应用,可选择如“状态线程数”等…...

安全-JAVA开发-第一天

目标: 安装环境 了解基础架构 了解代码执行顺序 与数据库进行连接 准备: 安装 下载IDEA并下载tomcat(后续出教程) 之后新建项目 注意点如下 1.应用程序服务器选择Web开发 2.新建Tomcat的服务器配置文件 并使用 Hello…...

6月2日上午思维训练题解

好好反思一下,自己在学什么,自己怎么在做训练赛的,真有这么难吗 ????? A - Need More Arrays 题解 想尽可能多的拆出新数组的个数,只需要从原本的数组中提取出最长的一…...

高考数学易错考点01 | 临阵磨枪

文章目录 前言集合与函数不等式数列三角函数前言 本篇内容下载于网络,网络上的都是以 WORD 版本呈现,缺字缺图很不完整,没法使用,我只是做了补充和完善。有空准备进行第二次完善,添加问题解释的链接。 集合与函数 1.进行集合的交、并、补运算时,不要忘了全集和空集的特…...