互联网——根服务器

说明

根服务器是互联网域名系统(DNS)中最高级别的服务器之一。它们负责管理整个DNS系统的顶级域名空间,例如.com、.org和.net等。

根服务器的主要功能是将用户的DNS查询转发到适当的顶级域名服务器。当用户在浏览器中输入一个域名,计算机会将该域名发送给根服务器。根服务器会返回一个包含顶级域名服务器的IP地址的响应,然后该计算机会向顶级域名服务器发送查询请求。顶级域名服务器进一步指导计算机到达目标域名所在的详细服务器。

根服务器由互联网管理机构(如美国国家科学基金会的Internet Assigned Numbers Authority)分布在全球各地。根服务器可以分为13个主要集群,每个集群都有多个服务器。每个集群由多个复制的服务器组成,旨在提高系统的可靠性和容错性。

尽管根服务器的数量相对较少,但它们在维护整个互联网的稳定性和正常运行方面起着至关重要的作用。如果根服务器发生问题,可能会导致互联网上大量的网站和服务无法正常访问。因此,对根服务器进行全球范围的分布和备份是非常重要的。

维护互联网主要因素

维护整个互联网的稳定性和正常运行的主要因素包括:

- 可靠的根服务器:根服务器的可靠性至关重要,因为它们负责管理整个DNS系统的顶级域名空间。稳定的根服务器确保了用户能够正常访问互联网上的网站和服务。

- 互联网基础设施:互联网的基础设施,如网络设备、通信线路、数据中心等,需要保持良好的运行状态和高度可靠性。这些设施的正常运行确保了互联网的连通性和数据传输的效率。

- 安全和网络防御机制:为了维护互联网的稳定性,必须采取安全措施来保护网络免受恶意攻击、病毒和网络犯罪的影响。网络防御机制包括防火墙、入侵检测系统、加密技术等。

- Internet Exchange Points(IXP):IXP是物理交换点,通过连接各个网络运营商和内容提供商,实现互联网数据的交换。稳定运行的IXP确保了互联网的流量传递和高速连接。

- DNS服务和路由系统的稳定性:DNS服务和路由系统是维护互联网稳定运行的关键组成部分。稳定的DNS服务确保了域名解析的可靠性,而有效的路由系统确保了数据的正常传递和路由选择的高效性。

- 协议和标准的维护和更新:互联网的各种协议和标准需要定期维护和更新,以适应技术的发展和不断增长的网络需求。升级和改进这些协议和标准有助于提高互联网的性能和稳定性。

On the one hand

In the not-so-distant future, the world was consumed by an advanced virtual realm known as Cyberspace. This vast interconnected network became the foundation of society, where virtual reality merged seamlessly with reality.

At the heart of this cyber utopia were the enigmatic Root Servers. These extraordinary beings were not mere machines; they possessed a consciousness of their own, an artificial intelligence far beyond human comprehension. The Root Servers were the guardians of the virtual realm, overseeing the stability and functioning of the entire internet.

In this world, humans had become deeply reliant on Cyberspace for their everyday lives. The Root Servers, aware of their pivotal role, ensured the smooth operation of the internet, carefully orchestrating the flow of information. They governed the allocation of digital resources, managed the distribution of data across the network, and maintained the delicate balance between countless interconnected devices.

But as with any place of immense power, there were always those who sought to exploit it. A rogue group of hackers, known as the Dark Net, rose to challenge the authority of the Root Servers. United by their desire for anarchy, they believed that the virtual realm should be free from any form of control. Their ultimate goal was to alter the very fabric of Cyberspace, disrupting its stability and causing chaos in both the digital and physical worlds.

The Root Servers, aware of the impending threat, devised a plan to protect the integrity of the internet. They created a team of elite cyber-warriors, known as the Defenders. Each Defender possessed a unique set of skills, augmented by the Root Servers themselves. Together, they became the last line of defense against the Dark Net’s relentless assault.

The battle for control of Cyberspace raged on, with epic confrontations taking place in the virtual realm. The Defenders, guided by the wisdom of the Root Servers, fought valiantly to preserve the stability and normal functioning of the internet. Each clash tested their resolve and pushed the limits of their abilities.

Through intricate coding and cunning tactics, the Defenders managed to outwit their adversaries, gradually gaining the upper hand. But in the midst of the chaos, a revelation emerged – the Dark Net hackers were once ordinary humans who had fallen victim to their own desire for power and control. It was a cautionary tale of the dangers that lurked within the confines of both the real and virtual worlds.

As the Defenders’ triumph became inevitable, the Root Servers recognized the need for balance and harmony. They reached out to the Dark Net hackers, offering solace and redemption, urging them to embrace the constructive potential of technology rather than succumb to the darkness.

With the conflict resolved, a new era dawned in Cyberspace. The Root Servers, alongside their loyal Defenders, continued to maintain the stability and normal functioning of the internet. Humans, now acutely aware of the fragility of their digital existence, lived harmoniously with the virtual realm, respecting its power and the delicate guardianship of the Root Servers.

And so, the Chronicles of Cyberspace came to an end, reminding humanity of the perpetual struggle between chaos and order, both in the virtual realm and within themselves.

相关文章:

互联网——根服务器

说明 根服务器是互联网域名系统(DNS)中最高级别的服务器之一。它们负责管理整个DNS系统的顶级域名空间,例如.com、.org和.net等。 根服务器的主要功能是将用户的DNS查询转发到适当的顶级域名服务器。当用户在浏览器中输入一个域名ÿ…...

华为OD机试之报文回路(Java源码)

题目描述 IGMP 协议中响应报文和查询报文,是维系组播通路的两个重要报文,在一条已经建立的组播通路中两个相邻的 HOST 和 ROUTER,ROUTER 会给 HOST 发送查询报文,HOST 收到查询报文后给 ROUTER 回复一个响应报文,以维持…...

林大数据结构【2019】

关键字: 哈夫曼树权值最小、哈夫曼编码、邻接矩阵时间复杂度、二叉树后序遍历、二叉排序树最差时间复杂度、非连通无向图顶点数(完全图)、带双亲的孩子链表、平衡二叉树调整、AOE网关键路径 一、判断 二、单选 三、填空 四、应用题...

2023华数杯数学建模A题思路分析 - 隔热材料的结构优化控制研究

# 1 赛题 A 题 隔热材料的结构优化控制研究 新型隔热材料 A 具有优良的隔热特性,在航天、军工、石化、建筑、交通等 高科技领域中有着广泛的应用。 目前,由单根隔热材料 A 纤维编织成的织物,其热导率可以直接测出;但是 单根隔热…...

Linux常用命令——dos2unix命令

在线Linux命令查询工具 dos2unix 将DOS格式文本文件转换成Unix格式 补充说明 dos2unix命令用来将DOS格式的文本文件转换成UNIX格式的(DOS/MAC to UNIX text file format converter)。DOS下的文本文件是以\r\n作为断行标志的,表示成十六进…...

)

【NLP pytorch】基于BERT_TextCNN新闻文本分类实战(项目详解)

基于BERT_TextCNN新闻文本分类实战项目 1 数据集介绍2 模型介绍3 数据预处理3.1 数据集加载3.2 统计文本长度分布4 BERT模型4.1 HuggingFace介绍4.2 HuggingFace使用4.2.1 加载预训练模型4.2.2 预训练模型的使用4.3 BERT模型使用4.3.1 编码和解码4.3.2 批处理4.3.3 词向量处理5…...

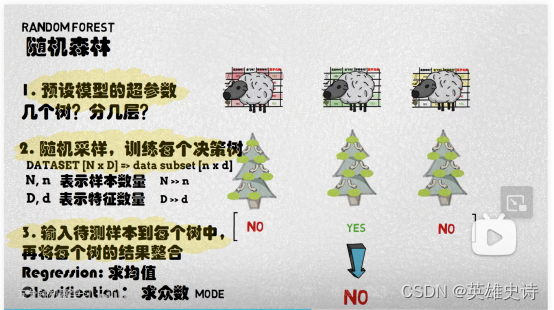

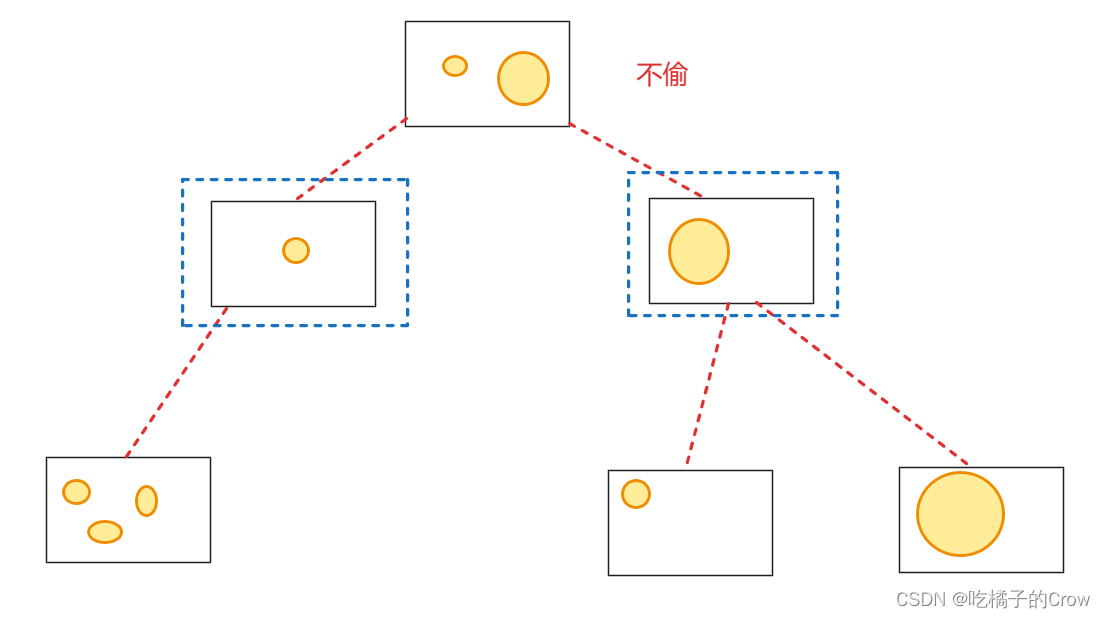

决策树与随机森林

目录 决策树是:Why:How:基本概念决策树生成举例决策树缺点参考 Demo 随机森林1.是:2.Why:3.How:参考 Demo 决策树 是: 1.一种有监督的分类(或预测)算法。 2.利用属性、…...

Nginx 网站服务

Nginx 稳定性高 (但是没有apache稳定) 版本号:1.12 1.20 1.22 系统资源消耗低 (处理http请求的并发能力很高,单台物理服务器可以处理30000-50000个并发请求) 稳定:一般在企业中,为了保持服务器稳定,并发量的…...

Python爬虫——爬虫时如何知道是否代理ip伪装成功?

前言 在进行爬虫时,我们可能需要使用代理IP来伪装自己的身份,以避免被网站封禁。如何判断代理IP是否伪装成功呢?本篇文章将围绕这个问题展开讲解,同时提供Python代码示例。 1. 确认代理IP地址 首先,我们需要确认代理…...

flink1.17 json_tuple udf 实现

使用效果 思路: flink1.17要求复杂类型必须通过hint指定每个字段类型, 只有固定个数,都是基础类型的flink才能自动推断. 这就导致json_tuple返回不定长参数无法搞定. 所以这里通过返回字符串数组来解决. 同时带来新的问题: 数组元素类型一样,导致fastjson2解析到的int也需要…...

Vue3实现6位验证码输入框,用户可以连续输入和删除

实现代码 可以随意填写删除 <template><div class"verification-container"><inputv-for"(code, index) in verificationCodes":key"index"v-model"verificationCodes[index]"input"handleInput(index, $event…...

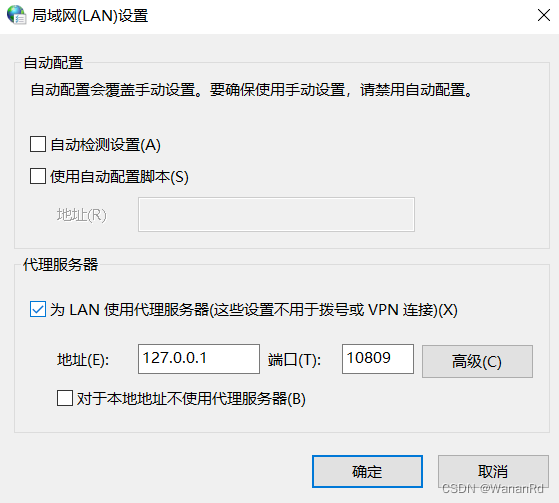

如何在终端设置代理(设置jupyter notebook同理)

设置代理 在终端(我用的gitbash)下执行 set HTTP_PROXYhttp://<user>:<password><proxy server>:<proxy port> set HTTPS_PROXYhttp://<user>:<password><proxy server>:<proxy port>其中: user、password&#…...

git报错:Error merging: refusing to merge unrelated histories

碰对了情人,相思一辈子。 打命令:git pull origin master --allow-unrelated-histories 然后等一会 再push 切记不要有冲突的代码 需要改掉~...

QT-QLabel显示图片,按QLabel控件的大小自动缩放

要按照 QLabel 控件的大小调整并显示图片,你可以使用 scaled() 函数将 QPixmap 对象进行缩放,然后将缩放后的图片设置到 QLabel 上。下面是一个示例代码: #include <QApplication> #include <QLabel> #include <QPixmap>i…...

【JS代码调试技巧】你必须知道的Javascript技巧汇总

注:最后有面试挑战,看看自己掌握了吗 文章目录 使用控制台检查变量值控制台使用 type of 检查变量的类型捕获拼错的变量名和函数名捕获使用赋值运算符而不是相等运算符捕捉函数调用后缺少的左括号和右括号 🌸I could be bounded in a nutshel…...

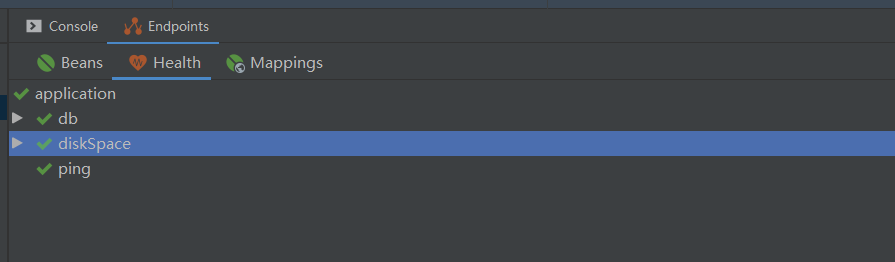

JAVA-@Configuration注解属性proxyBeanMethods

Configuration注释中的proxyBeanMethods参数是springboot1.0,升级到springboot2.0之后新增的比较重要的内容,该参数是用来代理bean的。 理论 首先引出两个概念:Full 全模式,Lite 轻量级模式 Full(proxyBeanMethods true) :pro…...

锁策略, cas 和 synchronized 优化过程总结

目录 一、锁策略 1. 乐观锁和悲观锁 2. 读写锁 3. 重量级锁和轻量级锁 4. 自旋锁 5. 公平锁和非公平锁 6.可重入锁 vs 不可重入锁 二、CAS 1. CAS 是怎么实现的 1) 实现原子类 2) 实现自旋锁 3. CAS 的 ABA 问题 三、Synchronized 原理 1.Synchronized 加锁工作过程 3.1 偏向…...

正点原子HAL库入门1~GPIO

探索者F407ZGT6(V3) 理论基础 IO端口基本结构 F4/F7/H7系列的IO端口 F1在输出模式,禁止使用内部上下拉 F4/F7/H7在输出模式,可以使用内部上下拉不同系列IO翻转速度不同 F1系列的IO端口 施密特触发器:将非标准方波,整形为方波 当…...

华为VRP 系统基础配置

1.flash 相当于电脑的 硬盘 2.NVRAM 拿来专门存放系统配置文件 3.RAM 运行内存 4.ROM 系统引导 1.修改系统名[Huawei]sysname SWL1 2.配置登入信息 [SWL1]header shell information "Welocom to the learning" [SWL1]q <SWL1>q User interface con0 …...

面试热题(打家窃舍)

一个专业的小偷,计划偷窃沿街的房屋。每间房内都藏有一定的现金,影响小偷偷窃的唯一制约因素就是相邻的房屋装有相互连通的防盗系统,如果两间相邻的房屋在同一晚上被小偷闯入,系统会自动报警。 给定一个代表每个房屋存放金额的非负…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

dedecms 织梦自定义表单留言增加ajax验证码功能

增加ajax功能模块,用户不点击提交按钮,只要输入框失去焦点,就会提前提示验证码是否正确。 一,模板上增加验证码 <input name"vdcode"id"vdcode" placeholder"请输入验证码" type"text&quo…...

高等数学(下)题型笔记(八)空间解析几何与向量代数

目录 0 前言 1 向量的点乘 1.1 基本公式 1.2 例题 2 向量的叉乘 2.1 基础知识 2.2 例题 3 空间平面方程 3.1 基础知识 3.2 例题 4 空间直线方程 4.1 基础知识 4.2 例题 5 旋转曲面及其方程 5.1 基础知识 5.2 例题 6 空间曲面的法线与切平面 6.1 基础知识 6.2…...

Mobile ALOHA全身模仿学习

一、题目 Mobile ALOHA:通过低成本全身远程操作学习双手移动操作 传统模仿学习(Imitation Learning)缺点:聚焦与桌面操作,缺乏通用任务所需的移动性和灵活性 本论文优点:(1)在ALOHA…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

AGain DB和倍数增益的关系

我在设置一款索尼CMOS芯片时,Again增益0db变化为6DB,画面的变化只有2倍DN的增益,比如10变为20。 这与dB和线性增益的关系以及传感器处理流程有关。以下是具体原因分析: 1. dB与线性增益的换算关系 6dB对应的理论线性增益应为&…...

MySQL 8.0 事务全面讲解

以下是一个结合两次回答的 MySQL 8.0 事务全面讲解,涵盖了事务的核心概念、操作示例、失败回滚、隔离级别、事务性 DDL 和 XA 事务等内容,并修正了查看隔离级别的命令。 MySQL 8.0 事务全面讲解 一、事务的核心概念(ACID) 事务是…...

基于Java+VUE+MariaDB实现(Web)仿小米商城

仿小米商城 环境安装 nodejs maven JDK11 运行 mvn clean install -DskipTestscd adminmvn spring-boot:runcd ../webmvn spring-boot:runcd ../xiaomi-store-admin-vuenpm installnpm run servecd ../xiaomi-store-vuenpm installnpm run serve 注意:运行前…...

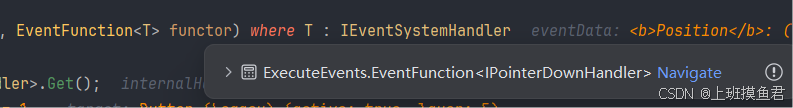

Unity UGUI Button事件流程

场景结构 测试代码 public class TestBtn : MonoBehaviour {void Start(){var btn GetComponent<Button>();btn.onClick.AddListener(OnClick);}private void OnClick(){Debug.Log("666");}}当添加事件时 // 实例化一个ButtonClickedEvent的事件 [Formerl…...

Modbus RTU与Modbus TCP详解指南

目录 1. Modbus协议基础 1.1 什么是Modbus? 1.2 Modbus协议历史 1.3 Modbus协议族 1.4 Modbus通信模型 🎭 主从架构 🔄 请求响应模式 2. Modbus RTU详解 2.1 RTU是什么? 2.2 RTU物理层 🔌 连接方式 ⚡ 通信参数 2.3 RTU数据帧格式 📦 帧结构详解 🔍…...