来聊聊托管服务提供商(MSP)安全

纵观各个中小型企业,由于预算十分有限而且系统环境的满载,如今它们往往需要依赖托管服务提供商(managed service providers,MSP)来支持其IT服务与流程。而由于MSP提供的解决方案可以与客户端基础设施相集成,因此可以实现适当的服务交付。当然,在提供优异功能的同时,它们也会伴随着一些缺点。下面,我将主要围绕着MSP网络安全性的挑战和实践,和您深入探讨如下方面:

- 为什么应当关注MSP的网络安全性

- 最需要应对哪些安全威胁

- 如何保护自己的基础设施和客户的数据,免受可能出现的故障影响

一、MSP安全的重要性

由于托管服务提供商(MSP)通常可以连接到多个客户端的环境,因此他们往往成为了黑客的理想目标。各种快速迭代的网络攻击,以及广泛传播的态势,势必会给MSP、及其服务的组织带来难以估量的安全风险。可以说,MSP解决方案中的单个漏洞,很可能成为导致众多基础架构出现故障的根本原因,进而导致数据的大量泄漏或丢失。此外,由此产生的严重违规罚款,也可能给MSP乃至用户企业带来巨大的经济损失、以及声誉损失。

二、MSP网络安全的主要威胁

虽然MSP可能面对的在线网络安全威胁类型数不胜数,但是其中有一些比较典型、且更为频繁。下面,我将罗列出最为常见的MSP系统安全威胁:

网络钓鱼

网络钓鱼可以被认为是一种过时的网络攻击方法,尤其是当您已了解了黑客们的时髦攻击方式后。然而,网络钓鱼目前仍然是全球范围内,个人和组织所面临的首要数据威胁之一。毕竟,网络钓鱼电子邮件很容易被构建,并被发送给数以千计的潜在受害者,其中就包括MSP。相对于那些需要黑客单独创建的、有针对性的电子邮件欺骗攻击而言,网络钓鱼的实施成本更低,而波及面更广。

勒索软件

据统计,勒索软件每年都会制造数亿次攻击。它们可谓近十年来,中小型企业和组织所面临的最新、也是最大的威胁。作为一种恶意软件,勒索软件会偷偷地渗透到组织的环境中,然后对它能接触到的所有数据开启加密模式。而在大量文件被加密之后,勒索软件会在用户点击文件时,展示其索取赎金的弹窗。去年发生在美国的燃油管道公司遭受勒索攻击的事件,就属于此类。由于MSP和客户端之间的连接可能会导致此类攻击被快速传播和放大,因此托管服务提供商必须特别注意这种攻击对于全局数据的严重威胁。

拒绝服务(Denial of Service,DoS)攻击

拒绝服务和分布式拒绝服务(Distributed Denial of Service,DDoS)攻击也是自上世纪90年代中期以来,被广泛使用的“老派”、简单且有效的黑客策略。此类攻击的重点是对组织的基础设施(网站、网络、以及数据中心等)产生异常负载,从而导致系统出现中断,服务响应不及时,远程操作不便,进而给组织带来财务和声誉上的损失。

从实现方式上说,DoS攻击是通过使用被黑客控制的设备(或僵尸网络)来实现的。这些设备会将大量数据发送到目标组织的某个节点上,并导致其处理性能和/或可用带宽的过载。同样地,MSP一旦遭遇到DoS攻击,势必会传导到客户端环境中,并导致其系统服务层面上的失能。

中间人(Man-in-the-Middle,MITM)攻击

这种类型的网络威胁比起对于基础设施的直接攻击,更加棘手、也更加复杂。中间人攻击主要源自针对网络路由器或计算机的黑客入侵。其目的是拦截流量。通常,在恶意软件成功入侵目标后,黑客可以监控流经受感染节点的数据流,以窃取诸如:个人信息、密码凭据、支付卡信息等敏感数据。当然,它也可能是一种针对企业的间谍活动,以达到盗窃商业策略和秘密的目的。

常见的中间人攻击往往发生在安全保护级别较低的公共Wi-Fi网络中。黑客能够轻而易举地从粗心的、未经加密的用户流量中,窃取重要的数据,进而转售牟利。

加密劫持(Cryptojacking)

加密劫持是一种相对较新的网络威胁类型,是随着加密货币挖矿热潮而出现的。为了增加加密货币挖矿的利润,网络犯罪分子设法采用恶意代理入侵目标计算机,然后使用其CPU和/或GPU的处理能力挖掘加密货币,进而将其收益直接转移到匿名钱包之中。由于在整个过程中,他们无需为挖矿设备支付电费,因此网络犯罪分子往往可以从中获得更高的利润。

由于MSP通常是多个组织网络的汇聚访问点,各种服务器和其他计算设备都会使用到它,因此MSP同样是加密劫持者的理想目标。一旦得手,他们就能够获取更多可以被用于加密劫持的大量资源。

三、MSP组织应采用的8种网络安全实践

下面,我将向您介绍8种可有效降低风险的MSP网络安全实践。

针对凭据泄露予以防范

作为第一步,为了适当地构建安全系统,托管服务提供商应当为易受攻击的节点提供加固的远程访问方式与工具,并防范其信任凭据遭受破坏或窃取。同时,应考虑为连接用户的Web、APP等服务器的远程桌面(RDP)服务,设置标准化的保护措施,以减少网络钓鱼、密码暴力破解等攻击的影响。此外,我们也应为支撑用户生产环境的应用提供定期的系统级扫描,以查找并及时弥补潜在的漏洞。

网络安全意识

世界经济论坛(World Economic Forum)的一份全球风险报告指出:截至2022年,95%的网络安全问题都牵涉到人为错误。可以说,毫无安全意识的员工或用户,是数字环境中最大的威胁之一。

因此,我们需要通过安全意识的灌输,确保普通员工、以及系统管理员知晓哪些电子邮件不能打开,哪些链接不能点击,以及无论出于何种原因,都不能随意提供哪些信任凭据。可以说,与各种昂贵的网络安全保护措施和解决方案相比,员工安全意识教育是投资少、见效快的网络系统“软防火墙”。它往往对于前文提到的网络钓鱼威胁等非常见效。

反恶意软件和反勒索软件

托管服务提供商是客户的第一道防线,为了防止恶意软件渗入其IT环境,进而利用系统寻找恶意代理,我们需要将专业的跟踪恶意软件和勒索软件的工具,集成到MSP网络中,且保持其持续更新。当然,有时候,此类软件的购置与维护费用并不便宜。不过,鉴于安全数据、生产环境的可用性、以及全球IT系统的稳定性等方面,我们还是又必要进行投入的。

网络分离

与任何中小型企业(SMB)类似,MSP也应该像关注外部边界那样,去关注其内部的网络安全。通过配置内部防火墙,分隔出不同部门的虚拟空间,可以在一定程度上,防范组织内部恶意行为者的横向穿越。此外,即使内部防火墙无法立即阻止它们,那些威胁检测系统也能够让提供商有更多的时间做出反应,并成功地应对各类内部越权行为。

彻底的移除流程

为了确保稳定的生产环境和适当的性能交付,MSP时常需要更新换代其正在运行的第三方软件。每当由于工作流的优化等原因,导致某套方案不再被使用时,我们应当及时将其从提供服务的环境中移除。而且,为了避免其留下未被发现的后门,我们必须设置相应的卸载流程,使得与之相关的元素能够彻底从原有的基础架构中,被完全清除。类似的处置方式,也适用于那些前雇员账户。

零信任和最小特权原则

零信任和最小特权原则(principle of least privilege,PoLP)是如今MSP常用的两种网络安全方法。它们都可以被用来最大限度地限制对于关键数据和系统元素的访问。其中:

- PoLP规定了只授予环境中的每个用户做好本职工作所需的访问权限。换句话说,我们应该在不降低员工效率或客户舒适度的情况下,禁止任何访问。

- 零信任方法则侧重于授权。也就是说,每个用户和机器都必须在访问已知资源和操作之前进行身份验证。此外,零信任也有助于提高网络分段的效率。

这两种方法并非相互排斥或可替代,而是完全可以被同时使用,以进一步提升MSP网络安全。

多重身份验证

双因素身份验证(Two-factor authentication,2FA)要求用户使用短信验证码、或其他授权短语来确认登录,然后才能使用其帐户更改数据或操作其他功能。由于附加码是在登录时随机生成的,因此黑客很难在有限的关联期内,及时检索和获取。因此,向MSP基础架构添加双因素身份验证,可以加强对整个服务环境的保护,避免用户的帐户和数据遭受未经授权的访问。

持续威胁监控

目前,随着威胁的不断迭代,内外部攻击不但变得越来越复杂,而且越来越能够有效地突破MSP的安全防护层。因此,24/7全天候的主动监控环境,可以帮助我们在违规发生或由漏洞导致的无法修复之前,及时检测到它们。借助最新的监控软件,您可以更好地控制由MSP提供的IT环境,并有更多的时间对网络攻击做出适当的反应。

MSP的备份

一个不争的事实是,随着网络威胁的不间断发展,黑客攻破我们的安全系统,其实只是时间问题。那么在发生了重大数据丢失事件后,唯一可能帮助我们找回丢失的企业数据和基础架构配置的方法,就是备份。为了确保组织能够尽快地恢复正常运作,我们有必要将手动与自动化的备份方式相结合,及时生成针对由MSP平台产生的大数据量的、独立存储的数据副本,以应对不同场景造成的、主站点上的原始数据被破坏或丢失的紧急情况。

四、小结

在目前、以及不久的将来,托管服务提供商仍将继续成为网络钓鱼、DoS攻击、勒索软件感染、以及加密货币劫持等网络攻击的理想目标。希望上述讨论以及给出的针对MSP网络威胁的8种安全实践,能够为您的日常业务和服务提供保驾护航。

相关文章:

安全)

来聊聊托管服务提供商(MSP)安全

纵观各个中小型企业,由于预算十分有限而且系统环境的满载,如今它们往往需要依赖托管服务提供商(managed service providers,MSP)来支持其IT服务与流程。而由于MSP提供的解决方案可以与客户端基础设施相集成,…...

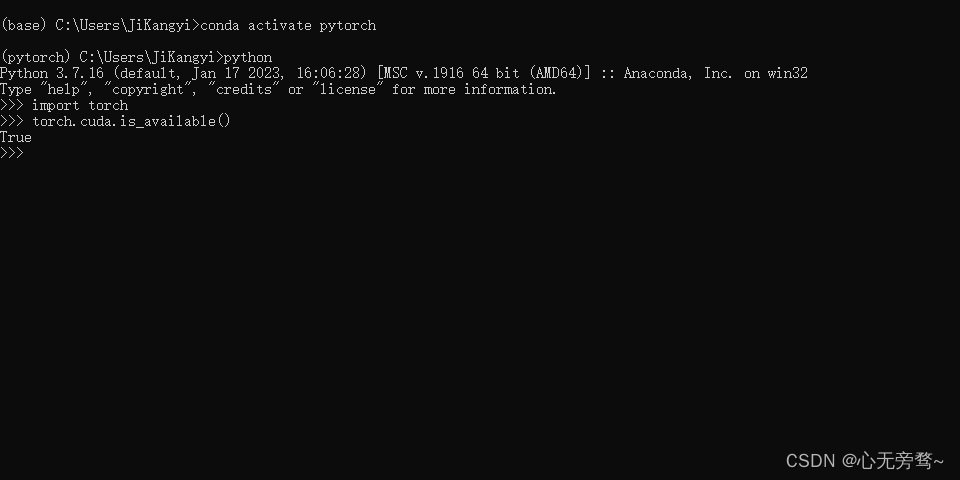

最新版本的Anaconda环境配置、Cuda、cuDNN以及pytorch环境一键式配置流程

本教程是最新的深度学习入门环境配置教程,跟着本教程可以帮你解决入门深度学习之前的环境配置问题。同时,本教程拒绝琐碎,大部分以图例形式进行教程。这里我们安装的都是最新版本~ 文章目录 一、Anaconda的安装1.1 下载1.2 安装1.3 环境配置…...

【数据结构与算法】十大经典排序算法-选择排序

🌟个人博客:www.hellocode.top 🏰Java知识导航:Java-Navigate 🔥CSDN:HelloCode. 🌞知乎:HelloCode 🌴掘金:HelloCode ⚡如有问题,欢迎指正&#…...

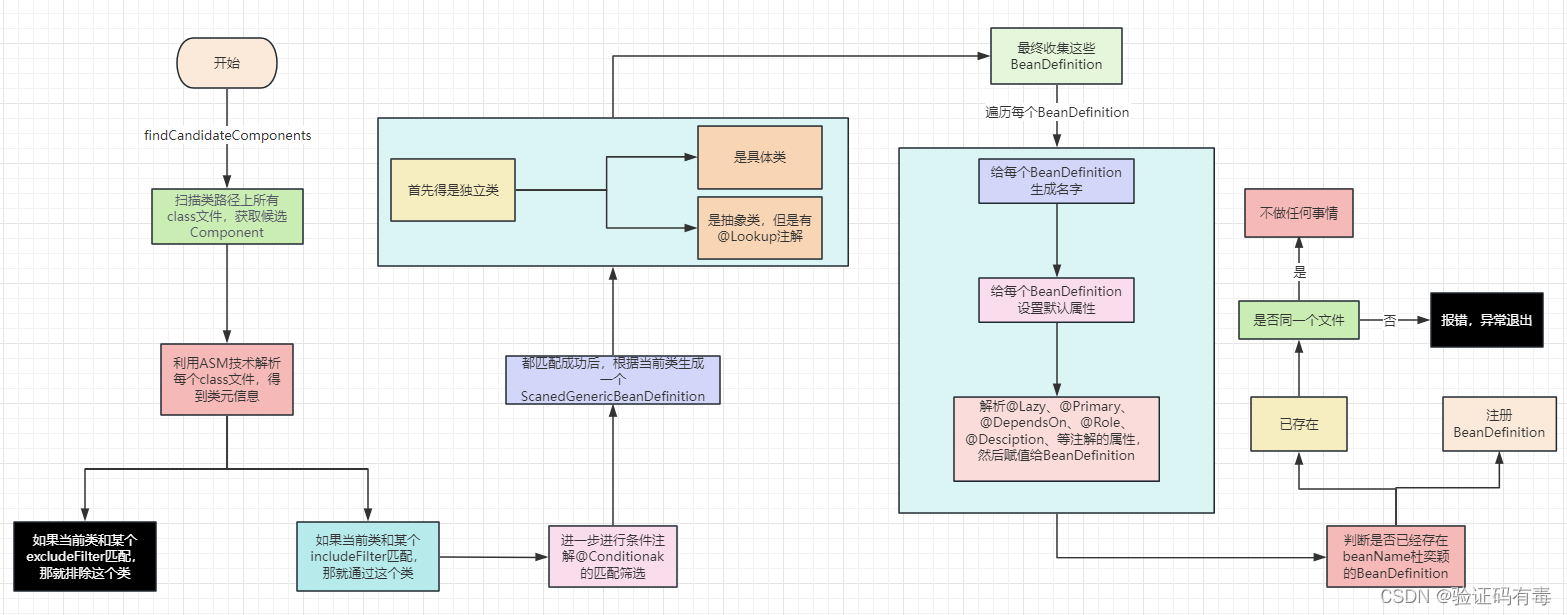

【Spring专题】Spring之Bean的生命周期源码解析——阶段一(扫描生成BeanDefinition)

目录 前言阅读准备阅读指引阅读建议 课程内容一、生成BeanDefinition1.1 简单回顾*1.2 概念回顾1.3 核心方法讲解 二、方法讲解2.1 ClassPathBeanDefinitionScanner#scan2.2 ClassPathBeanDefinitionScanner#doScan2.3 ClassPathScanningCandidateComponentProvider#findCandid…...

【C#】判断打印机共享状态

打印机共享状态 /// <summary>/// 打印机共享状态/// </summary>public enum PrinterShareState{/// <summary>/// 无打印机/// </summary>None -1,/// <summary>/// 未共享/// </summary>NotShare 0,/// <summary>/// 已共享/// …...

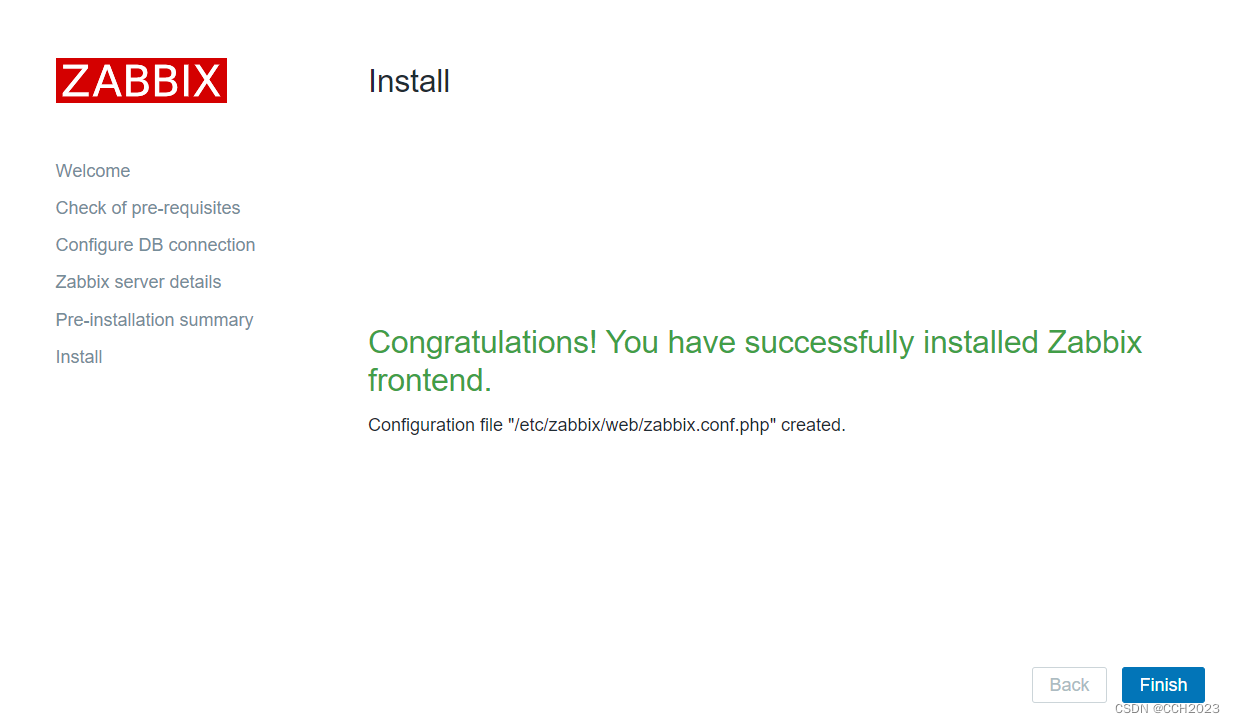

运维监控学习笔记7

Zabbix的安装: 1、基础环境准备: 安装zabbix的yum源,阿里的yum源提供了zabbix3.0。 rpm -ivh http://mirrors.aliyun.com/zabbix/zabbix/3.0/rhel/7/x86_64/zabbix-release-3.0-1.el7.noarch.rpm 这个文件就是生成了一个zabbix.repo 2、安…...

【业务功能篇64】maven加速 配置settings.xml文件 镜像

maven加速 添加阿里镜像仓 <?xml version"1.0" encoding"UTF-8"?><!-- Licensed to the Apache Software Foundation (ASF) under one or more contributor license agreements. See the NOTICE file distributed with this work for additi…...

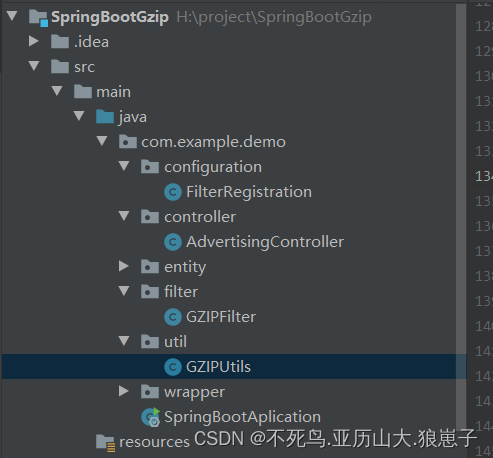

Spring Boot(六十四):SpringBoot集成Gzip压缩数据

1 实现思路 2 实现 2.1 创建springboot项目 2.2 编写一个接口,功能很简单就是传入一个Json对象并返回 package com.example.demo.controller;import com.example.demo.entity.Advertising; import lombok.Data; import lombok.extern.slf4j.Slf4j; import org.springframewo…...

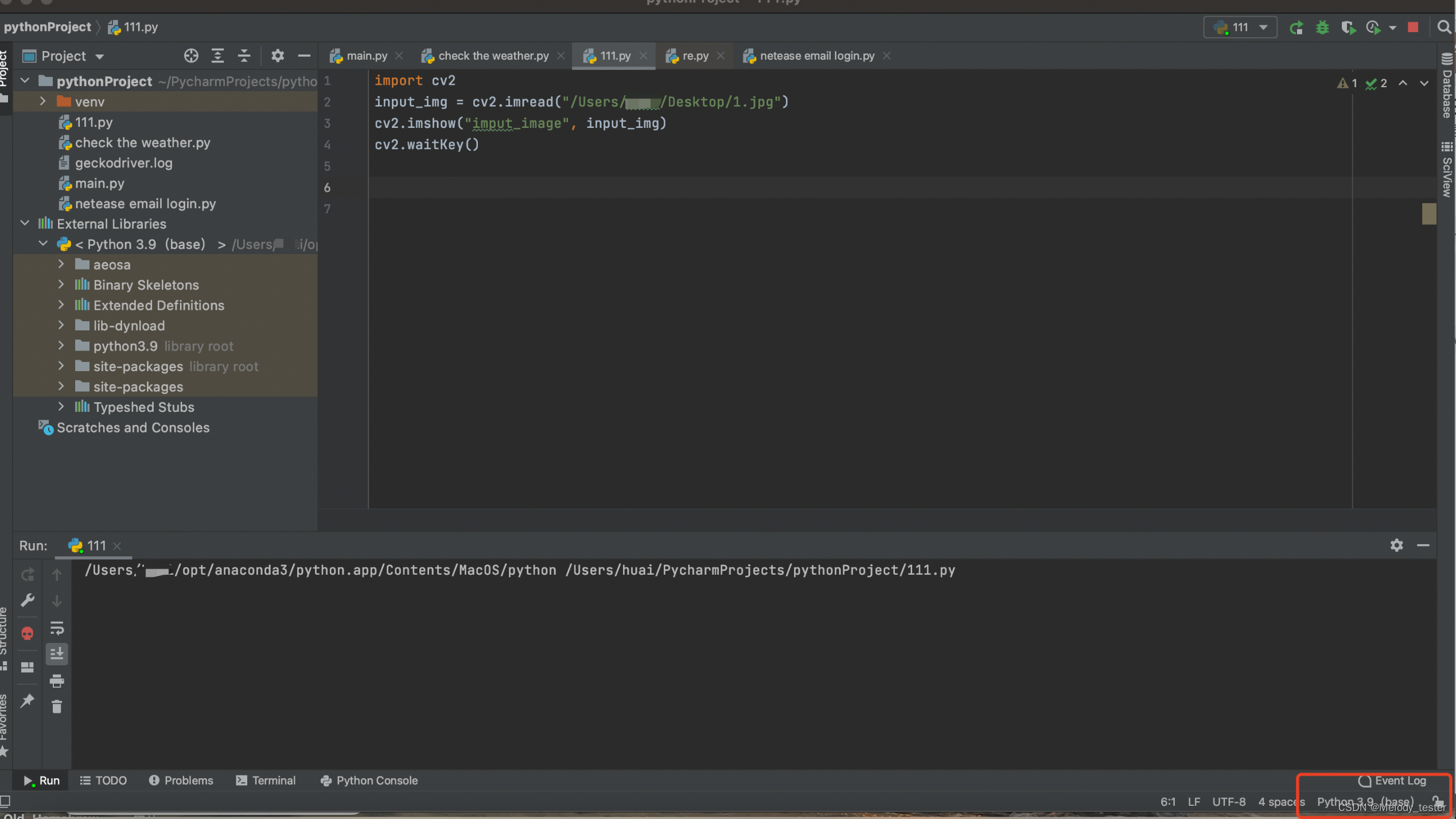

Mac安装opencv后无法导入cv2的解决方法

前提条件:以下两个插件安装成功 pip install opencv-python pip install --user opencv-contrib-python 注:直接用pip install opencv-contrib-python如果报错,就加上“–user" 第一步: 设置–添加python解释器 第二步&am…...

【题解】按之字形顺序打印二叉树

按之字形顺序打印二叉树 题目链接:按之字形顺序打印二叉树 解题思路:层次遍历,借助队列 首先解决如何模仿之字形的问题,我们为此设置一个flag,每到一层就修改flag,如果flag为true(初始为fals…...

后端人员如何快速上手vue

一、环境搭建 了解更多vue-cli 官网地址:https://cli.vuejs.org/zh/guide/browser-compatibility.html 前提 1.安装node(js代码的运行环境)、npm、cnpm/yarn; nodejs官网:https://nodejs.org/en cnpm安装:https://www.python100.com/htm…...

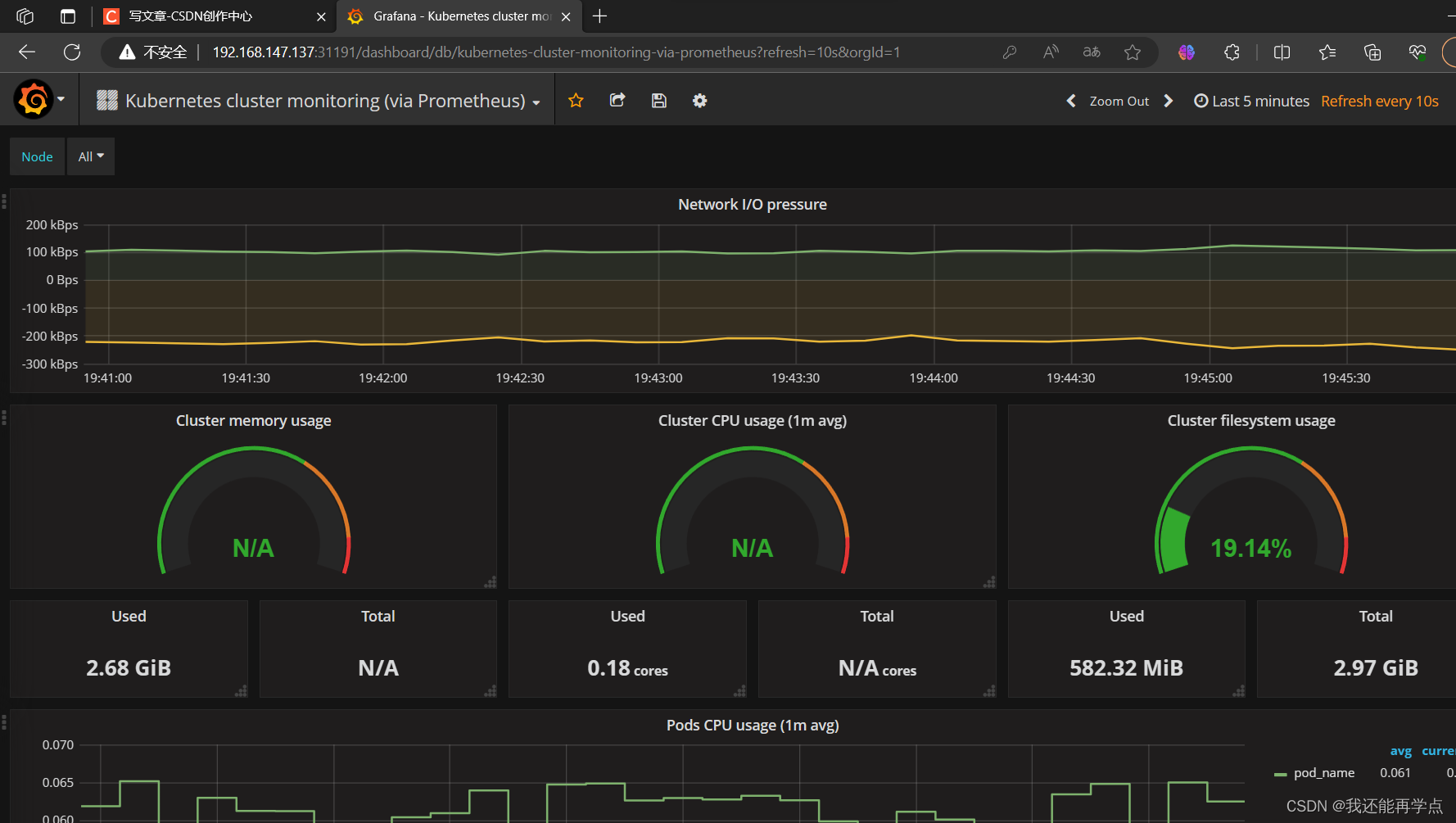

基于Prometheus监控Kubernetes集群

目录 一、环境准备 1.1、主机初始化配置 1.2、部署docker环境 二、部署kubernetes集群 2.1、组件介绍 2.2、配置阿里云yum源 2.3、安装kubelet kubeadm kubectl 2.4、配置init-config.yaml 2.5、安装master节点 2.6、安装node节点 2.7、安装flannel、cni 2.8、部署测…...

【数据分析】pandas (三)

基本功能 在这里,我们将讨论pandas数据结构中常见的许多基本功能 让我们创建一些示例对象: index pd.date_range(“1/1/2000”, periods8) s pd.Series(np.random.randn(5), index[“a”, “b”, “c”, “d”, “e”]). df pd.DataFrame(np.random.…...

nvm命令

1. 常见命令 1. nvm -v //查看nvm版本 nvm --version :显示 nvm 版本 2. nvm list //显示版本列表 nvm list :显示已安装的版本(同 nvm list installednvm list installed:显示已安装的版本nvm list available:显示所有…...

从此已是义无反顾

距离上次发这个专栏的文章已经过去了十多天,现在我已经开始准备面试内容,迟迟还没有投出第一份简历,只是因为我感觉对知识点的理解还不到位,于是开始一边看JavaGuide老师总结的面试题目,一边翻看以前学习的笔记&#x…...

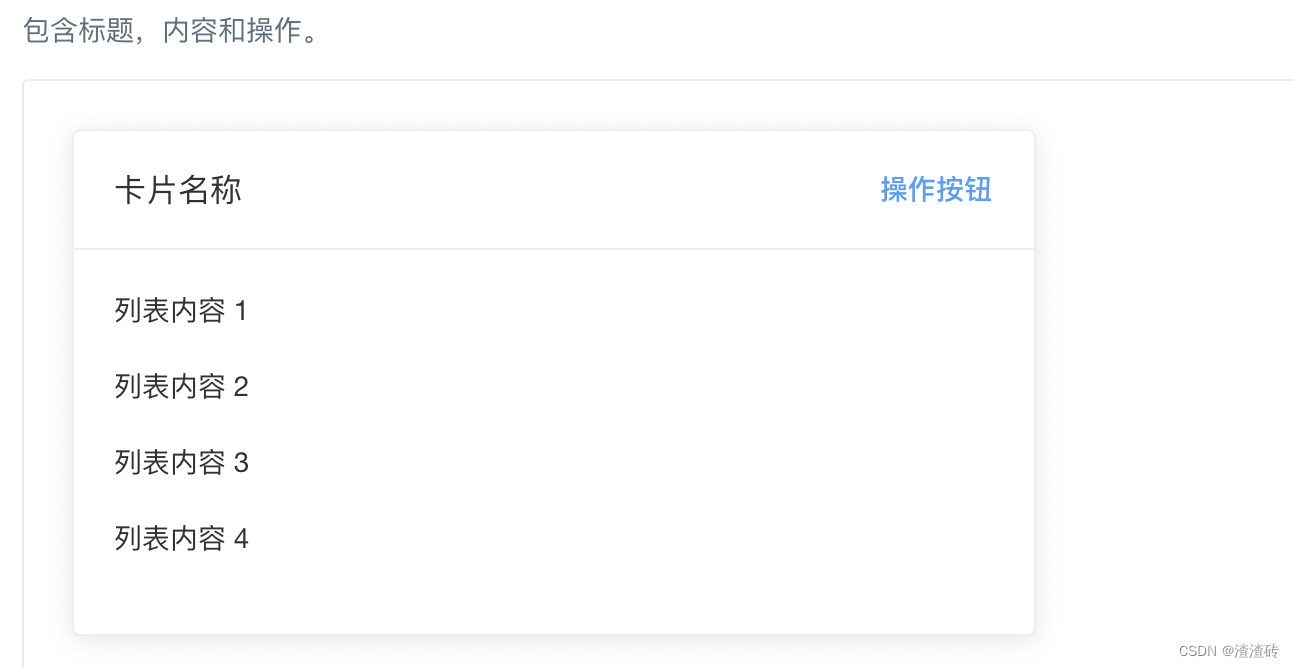

Element组件浅尝辄止2:Card卡片组件

根据官方说法: 将信息聚合在卡片容器中展示。 1.啥时候使用?When? 既然是信息聚合的容器,那场景就好说了 新建页面时可以用来当做页面容器页面的某一部分,可以用来当做子容器 2.怎样使用?How? //Card …...

“深入剖析Java多态:点燃编程世界火花“

White graces:个人主页 🙉专栏推荐:Java入门知识🙉 🙉 内容推荐:“继承与组合:代码复用的两种策略“🙉 🐹今日诗词:马踏祁连山河动,兵起玄黄奈何天🐹 快去学习 🌸思维导…...

golang官方限流器rate包实践

日常开发中,对于某些接口有请求频率的限制。比如登录的接口、发送短信的接口、秒杀商品的接口等等。 官方的golang.org/x/time/rate包中实现了令牌桶的算法。 封装限流器可以将ip、手机号这种的作为限流器组的标识。 接下来就是实例化限流器和获取令牌函数的实现…...

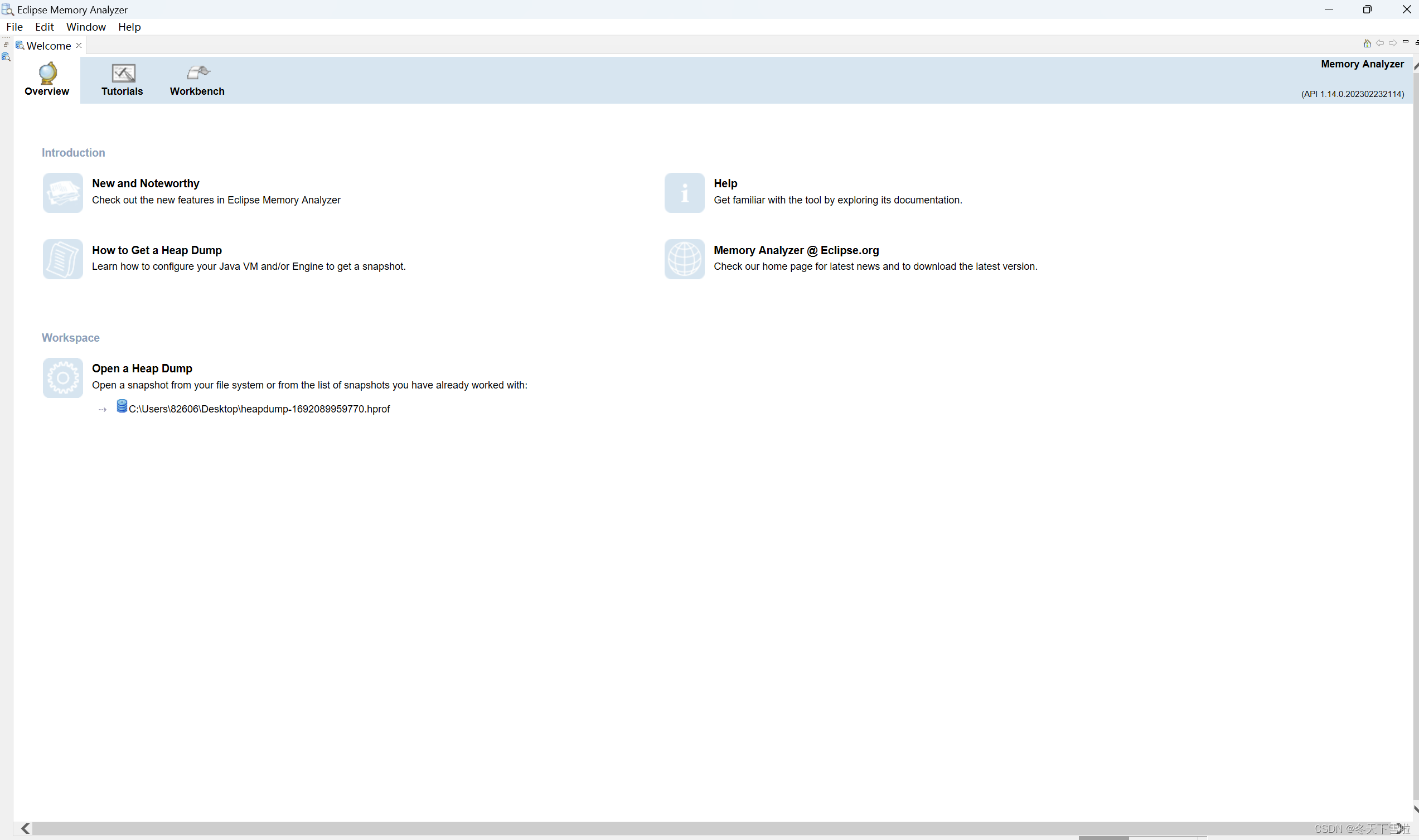

[windows]MAT- 下载及安装

1. 下载安装包 1.1MAT下载链接: https://pan.baidu.com/s/1sUWPITSto8MjOrcF0BsJQg?pwd1111 提取码:1111 1.2MAT需要jdk17版本及以上支持,下载链接: https://pan.baidu.com/s/111jz90S4tie_48lQeExcZg?pwd1111 提取码:1…...

数组模拟环形队列详解

数组模拟环形队列 实现逻辑 创建一个固定大小的数组作为队列的存储空间,同时定义队列的头部和尾部指针(front和rear)。初始时,将头部和尾部指针都设置为0,表示队列为空。入队操作(enqueue)&am…...

未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?

编辑:陈萍萍的公主一点人工一点智能 未来机器人的大脑:如何用神经网络模拟器实现更智能的决策?RWM通过双自回归机制有效解决了复合误差、部分可观测性和随机动力学等关键挑战,在不依赖领域特定归纳偏见的条件下实现了卓越的预测准…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

盘古信息PCB行业解决方案:以全域场景重构,激活智造新未来

一、破局:PCB行业的时代之问 在数字经济蓬勃发展的浪潮中,PCB(印制电路板)作为 “电子产品之母”,其重要性愈发凸显。随着 5G、人工智能等新兴技术的加速渗透,PCB行业面临着前所未有的挑战与机遇。产品迭代…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

FastAPI 教程:从入门到实践

FastAPI 是一个现代、快速(高性能)的 Web 框架,用于构建 API,支持 Python 3.6。它基于标准 Python 类型提示,易于学习且功能强大。以下是一个完整的 FastAPI 入门教程,涵盖从环境搭建到创建并运行一个简单的…...

基于Docker Compose部署Java微服务项目

一. 创建根项目 根项目(父项目)主要用于依赖管理 一些需要注意的点: 打包方式需要为 pom<modules>里需要注册子模块不要引入maven的打包插件,否则打包时会出问题 <?xml version"1.0" encoding"UTF-8…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

2023赣州旅游投资集团

单选题 1.“不登高山,不知天之高也;不临深溪,不知地之厚也。”这句话说明_____。 A、人的意识具有创造性 B、人的认识是独立于实践之外的 C、实践在认识过程中具有决定作用 D、人的一切知识都是从直接经验中获得的 参考答案: C 本题解…...

)

Typeerror: cannot read properties of undefined (reading ‘XXX‘)

最近需要在离线机器上运行软件,所以得把软件用docker打包起来,大部分功能都没问题,出了一个奇怪的事情。同样的代码,在本机上用vscode可以运行起来,但是打包之后在docker里出现了问题。使用的是dialog组件,…...