网络安全面试题整理

目录标题

- 1.你常用的渗透工具有哪些?

- 2.xss盲打到内网服务器的利用

- 3.鱼叉式攻击和水坑攻击是什么?

- 4.什么是虚拟机逃逸?

- 5.中间人攻击的原理和防御?

- 6.TCP三次握手过程?

- 7.七层模型有哪七层?

- 8.对云安全的理解?

- 9.了解过Websocket吗?

- 10.DDOS是什么?有哪些?CC攻击是什么?去别是什么?

- 11.land攻击是什么?

- 12.你会如何进行信息收集?

- 13.什么是CRLF注入攻击?

- 14.防止XSS,前后端两个角度?

- 15.如何防护一个端口的安全

- 16.webwell检查思路?

- 17.GPC是什么?开启了怎么绕过?

- 18.web常用的加密算法有什么?

- 19.XSS除了获取cookies还能做什么?

- 20.DNS欺骗是什么?

- 21.缓冲区溢出原理和防御

- 22.网络安全事件应急响应

- 23.应用有漏洞,但是无法修复和停用,你怎么办?

- 24.CSRF怎么防护?

- 25.文件上传绕过方法?

- 26.cookie你会测试什么内容?

- 27.请求头中那些是有危害的?

- 28.主机疑似遭到入侵,要看哪里的日志

- 29.做了cdn的网站如何获取真实ip?

- 30.如何实现跨域?

- 31.SSRF漏洞利用?

- 32.常见的后门方式?

- 33.红蓝对抗中蓝队反杀红队场景和姿势?

- 34.中间件漏洞总结?

1.你常用的渗透工具有哪些?

burp、nmap、sqlmap、awvs、蚁剑、冰蝎、cobalt strike、御剑等等

2.xss盲打到内网服务器的利用

钓鱼管理员

信息收集

3.鱼叉式攻击和水坑攻击是什么?

鱼叉攻击:只利用木马程序作为电子邮件的附件,发送到目标电脑上,诱导受害者去打开附件来感染木马。

水坑攻击:分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,将网站攻破并植入恶意程序,等待目标访问。

4.什么是虚拟机逃逸?

利用虚拟机软件或者虚拟机中运行的软件的漏洞进行攻击,以达到攻击或控制虚拟机宿主操作系统的目的。

5.中间人攻击的原理和防御?

原理:

在同一个局域网中,通过拦截正常的网络通讯数据,并进行数据篡改和嗅探。

防御:

在主机绑定主机MAC与IP地址

在网关绑定主机MAC与IP地址

使用ARP防火墙

6.TCP三次握手过程?

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确认。第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k)。即ACK+SYN包,此时服务器进入SYN_RECV状态。第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手。

7.七层模型有哪七层?

应用层、表示层、会话层、传输层、网络层、数据链路层、物理层

8.对云安全的理解?

融合了并行处理、网络计算、未知病毒行为判断等新兴技术和概念,通过网状的大量客户端对网络中软件行为的异常监测,获取互联网中的木马、恶意程序的最新信息,传送到Server端进行自动分析和处理,再把病毒和木马的解决方案分发到每一个客户端。

9.了解过Websocket吗?

Websocket是一种在单个TCP连接上进行全双工通信的协议,最大特点是服务器可以主动向客户端推送信息,客户端也可以主动向服务发送信息,是真正的双向平等对话。

10.DDOS是什么?有哪些?CC攻击是什么?去别是什么?

DDOS:

分布式拒绝服务攻击,利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

SYN Flood

UDP Flood

ICMP Flood

Connection FloodCC攻击:

模拟多个正常用户不停地访问论坛这些需要大量数据操作的页面,造成服务器资源的浪费,CPU长时间处于100%,网络拥塞。两者区别:

CC攻击页面,DDOS攻击服务器,更难防御

CC门槛低,DDOS需要大量服务器

CC持续时间长,DDOS产生的影响大

11.land攻击是什么?

局域网拒绝服务攻击,DOOS攻击的一种,通过发送精心构造的、具有相同源地址和目标地址的欺骗数据包,致使缺乏相应防护机制的目标设备瘫痪。

12.你会如何进行信息收集?

服务器信息:ip、中间件、操作系统

域名:whois、ipwhois、网段归属

子域名探测

网站目录扫描、接口信息扫描

端口扫描

各大引擎搜索相关信息

13.什么是CRLF注入攻击?

通过“回车”和“换行”字符注入HTTP流,实现网络篡改、跨站脚本、劫持等。

14.防止XSS,前后端两个角度?

前度:

用户输入特殊字符过滤转义为html实体

用户输出编码后端:

实体化编码

函数过滤

限制字符长度

15.如何防护一个端口的安全

利用WAF、IDS、IPS等设备

危险服务端口禁止对外访问或限制IP访问

服务定期更新版本

16.webwell检查思路?

静态检测:匹配特征码,特征值,危险函数

动态检测:WAF、IDS等设备

日志检测:通过IP访问规律,页面访问规律筛选

文件完整性监控

17.GPC是什么?开启了怎么绕过?

GPC:

php.ini配置文件中的magic_quotes_gpc,实现get、post、cookie传入的单引号、双引号、反斜线、NULL字符添加反斜线 \绕过:

PHP5的GPC对$_SERVER的忽略,可在http请求头注入

二次注入

宽字节注入

18.web常用的加密算法有什么?

单向散列加密:MD5、SHA、MAC

对称加密:AES、DES

非对称加密:RSA、RSA2

19.XSS除了获取cookies还能做什么?

获取管理员ip

xss蠕虫

钓鱼攻击

前端JS挖矿

键盘记录

屏幕截屏

20.DNS欺骗是什么?

攻击者冒充域名服务器的一种欺骗行为

21.缓冲区溢出原理和防御

原理:

当写入缓冲区的数据量超过该缓冲区所能承受的最大限度时,发生缓冲区与溢出,溢出的数据被黑客加以利用,形成远程代码执行漏洞。防御:

基于操作系统防御

缓冲区边界检查

安全编程

22.网络安全事件应急响应

断网:条件允许是优先断网,防止黑客进一步操作或删除痕迹。

取证:通过日志分析登录日志、网站日志、服务日志寻找黑客ip,查看黑客进行的操作。

备份:备份服务器文件,对比入侵前后产生的文件。

查漏:通过上述步骤寻找业务薄弱点,修补漏洞。

杀毒:清除黑客留下的后门、webshell、管理账号。

溯源:通过黑客ip地址,入侵手段等。

记录:归档、预防。

23.应用有漏洞,但是无法修复和停用,你怎么办?

限制IP白名单访问

使用WAF、IDS、防火墙设备

24.CSRF怎么防护?

验证HTTP Referer字段

添加Token字段并验证

添加自定义字段并验证

25.文件上传绕过方法?

WAF绕过:

修改上传表单字段

表单字段大小写替换

表单字段增加或减少空格

表单字段字符串拼接

构造双文件上传表单,同时上传双文件

编码绕过

垃圾数据填充绕过

文件名大小写绕过服务器检测绕过:

MIME类型绕过

前端JS检测抓包改包绕过

黑名单绕过:php3、asa、ashx、windows特性、apache解析漏洞白名单检测绕过:

截断上传绕过

IIS6/7/7.5解析漏洞,nginx低版本解析漏洞

文件包含绕过

26.cookie你会测试什么内容?

sql注入

xss

权限绕过

敏感信息泄露

27.请求头中那些是有危害的?

cookie注入

user-agent注入

X-Forwarded-For注入

Referer注入

28.主机疑似遭到入侵,要看哪里的日志

系统登录日志

服务访问日志

网站日志

数据库日志

29.做了cdn的网站如何获取真实ip?

全球ping

查询历史解析记录

探针文件如phpinfo等

利用命令执行连接我们的服务器或DNSlog

寻找网站配置

通过二级域名

全网扫描,title匹配

30.如何实现跨域?

jsonp

CORS跨域资源共享

代理跨域请求

Html5 postMessage 方法

修改 document.domain 跨子域

基于 Html5 websocket 协议

document.xxx + iframe

31.SSRF漏洞利用?

本地文件读取

服务探测、端口扫描

攻击内网redis、mysql、fastcgi等服务

32.常见的后门方式?

window:

注册表自启动

shift后面

远程软件

webshell

添加管理用户

影子用户

定时任务

dll劫持

注册表劫持

MBR后门

WMI后门

管理员密码记录linux:

SSH后门

SUID后门

Crontab计划任务

PAM后门

添加管理员账号

Rootkit

33.红蓝对抗中蓝队反杀红队场景和姿势?

钓鱼、蜜罐、蚁剑RCE

34.中间件漏洞总结?

IIS:

IIS6.0 PUT漏洞

IIS6.0 远程代码执行漏洞

IIS6.0 解析漏洞 IIS启用.net 短文件名漏洞

IIS7.0/7.5 解析漏洞Apache:

未知扩展名解析漏洞

配合错误导致的解析漏洞、目录遍历Nginx:

配置错误导致的解析漏洞、目录遍历Tomcat:

配置错误导致的任意代码执行、任意文件写入漏洞

弱口令+管理后台war包部署getshell manager/html

管理后台弱口令爆破

相关文章:

网络安全面试题整理

目录标题 1.你常用的渗透工具有哪些?2.xss盲打到内网服务器的利用3.鱼叉式攻击和水坑攻击是什么?4.什么是虚拟机逃逸?5.中间人攻击的原理和防御?6.TCP三次握手过程?7.七层模型有哪七层?8.对云安全的理解&am…...

docker使用code-server搭建开发环境 v2.0

安装docker docker安装 下载安装nodejs、rust等环境 1、设置安装目录 # 创建路径 mkdir /usr/local/node # 切换路径 cd /usr/local/node2、安装nodejs16 # 下载 wget https://nodejs.org/dist/latest-v18.x/node-v18.17.1-linux-x64.tar.xz#解压 tar -xvf node-v18.17.1…...

Python写一个创意五子棋游戏

前言 在本教程中,我们将使用Python写一个创意五子棋游戏 📝个人主页→数据挖掘博主ZTLJQ的主页 个人推荐python学习系列: ☄️爬虫JS逆向系列专栏 - 爬虫逆向教学 ☄️python系列专栏 - 从零开始学python 首先 GomokuGame 类的构造函数 __ini…...

Nvidia Jetson 编解码开发(1)介绍

前言 由于项目需要,需要开发Jetson平台的硬件编解码; 优化CPU带宽,后续主要以介绍硬件编解码为主 1.Jetson各平台编解码性能说明 如下是拿了Jetson nano/tx2/Xavier等几个平台做对比; 这里说明的编解码性能主要是对硬件来说的…...

【操作系统】24王道考研笔记——第一章 计算机系统概述

第一章 计算机系统概述 一、操作系统基本概念 1.1 定义 1.2 特征 并发 (并行:指两个或多个事件在同一时刻同时发生) 共享 (并发性指计算机系统中同时存在中多个运行着的程序,共享性指系统中的资源可供内存中多个并…...

菜鸟Vue教程 - 实现带国际化的注册登陆页面

初接触vue的时候觉得vue好难,因为项目中要用到,就硬着头皮上,慢慢的发现也不难,无外乎画个布局,然后通过样式调整界面。在通过属性和方法跟js交互。js就和我们写的java代码差不多了,复杂一点的就是引用这种…...

Mybatis ORDER BY 排序失效 ORDER BY 与 CASE WHEN THEN 排序问题

一、ORDER BY 排序失效 如果传递给 mapper 的参数值是以 #{test_参数} 的形式,那么就会报错 具体如下: 传递参数是 name 排序规则是升序 asc package com.ruoyi.web.mapper; public interface TestMapper {List<TestEntity> getTestData( Para…...

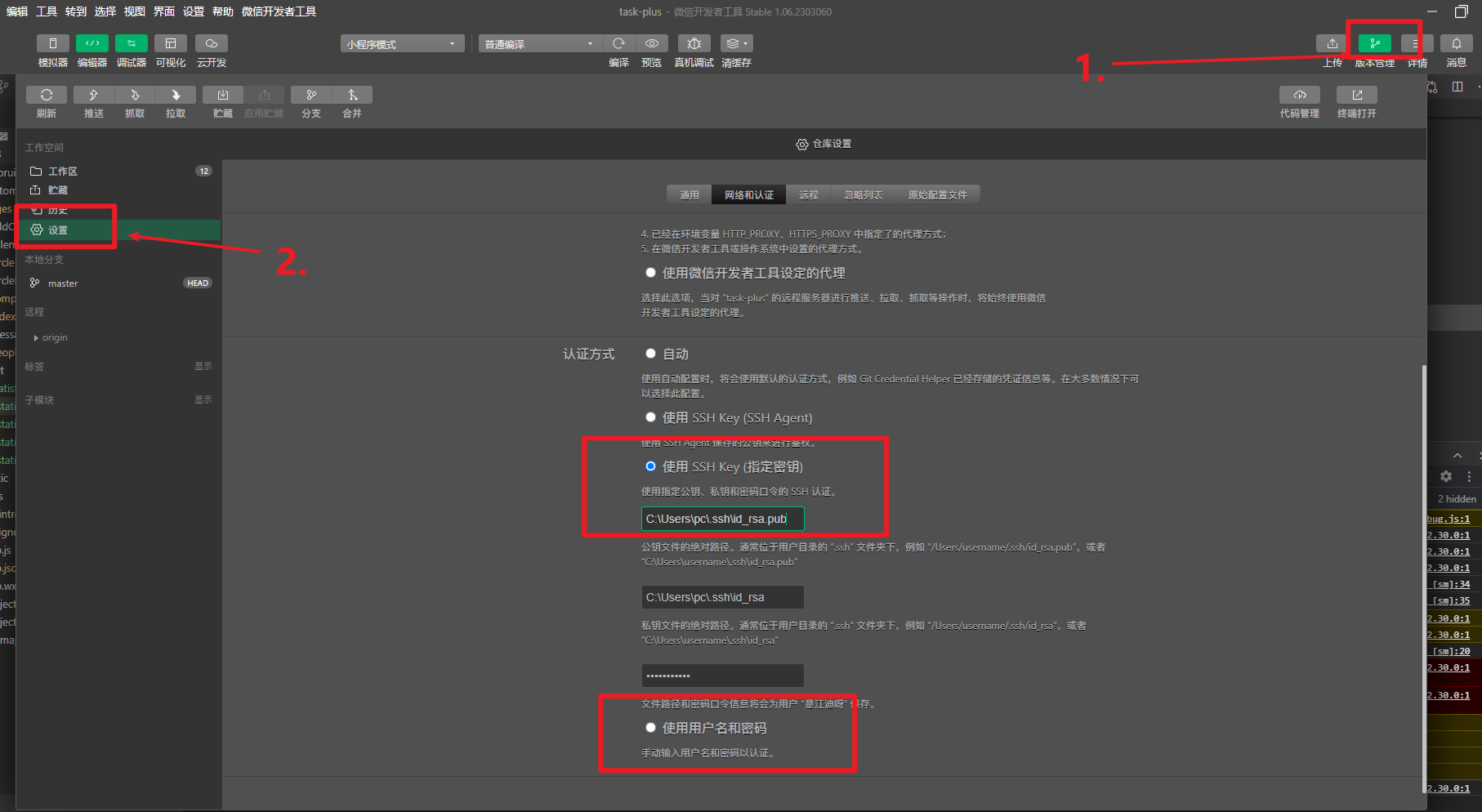

日常BUG——微信小程序提交代码报错

😜作 者:是江迪呀✒️本文关键词:日常BUG、BUG、问题分析☀️每日 一言 :存在错误说明你在进步! 一、问题描述 在使用微信小程序开发工具进行提交代码时,报出如下错误: Invalid a…...

1048:有一门课不及格的学生

【题目描述】 给出一名学生的语文和数学成绩,判断他是否恰好有一门课不及格(成绩小于60分)。若该生恰好有一门课不及格,输出1;否则输出0。 【输入】 一行,包含两个在0到100之间的整数,分别是该生的语文成绩和数学成…...

数据结构——B-树、B+树、B*树

一、B-树 1. B-树概念 B树是一种适合外查找的、平衡的多叉树。一棵m阶(m>2)的B树,是一棵平衡的M路平衡搜索树,它可以是空树或满足以下性质: (1)根节点至少有两个孩子。 (2&#…...

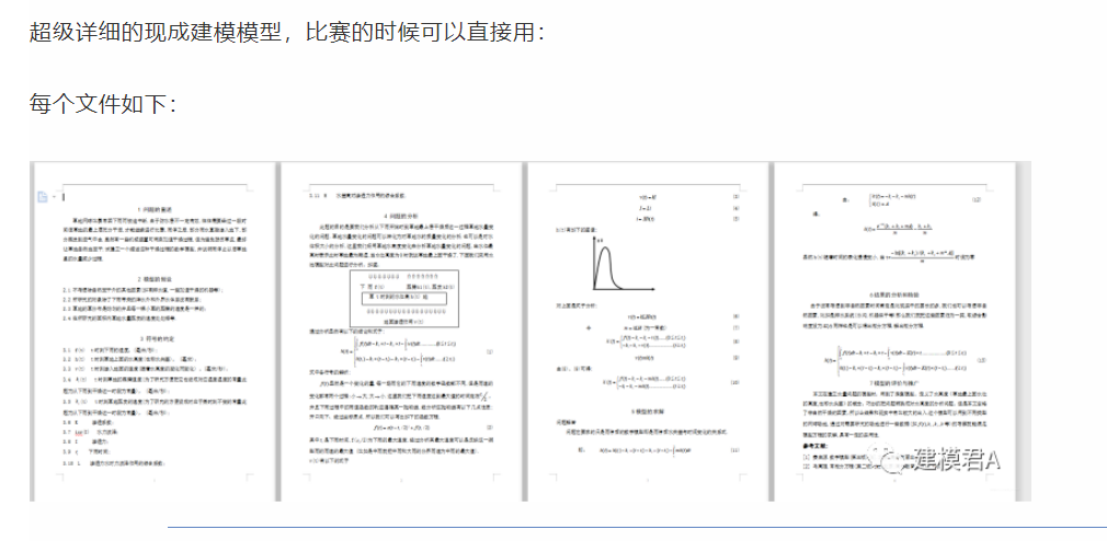

2023国赛数学建模思路 - 案例:FPTree-频繁模式树算法

文章目录 算法介绍FP树表示法构建FP树实现代码 建模资料 ## 赛题思路 (赛题出来以后第一时间在CSDN分享) https://blog.csdn.net/dc_sinor?typeblog 算法介绍 FP-Tree算法全称是FrequentPattern Tree算法,就是频繁模式树算法,…...

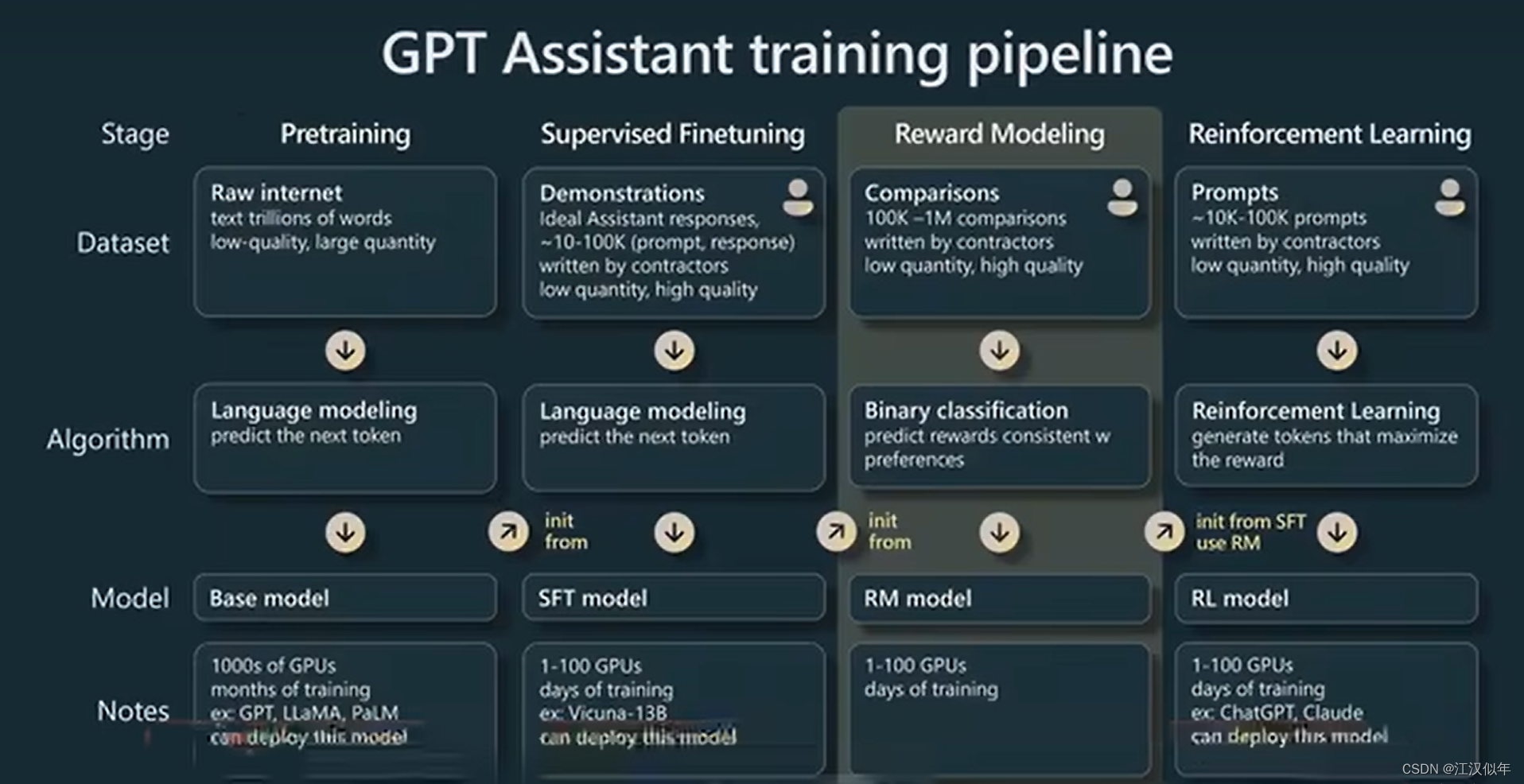

GPT系列总结

1.GPT1 无监督预训练有监督的子任务finetuning https://cdn.openai.com/research-covers/language-unsupervised/language_understanding_paper.pdf 1.1 Unsupervised pre-training (1)基于一个transformer decoder,通过一个窗口的输入得…...

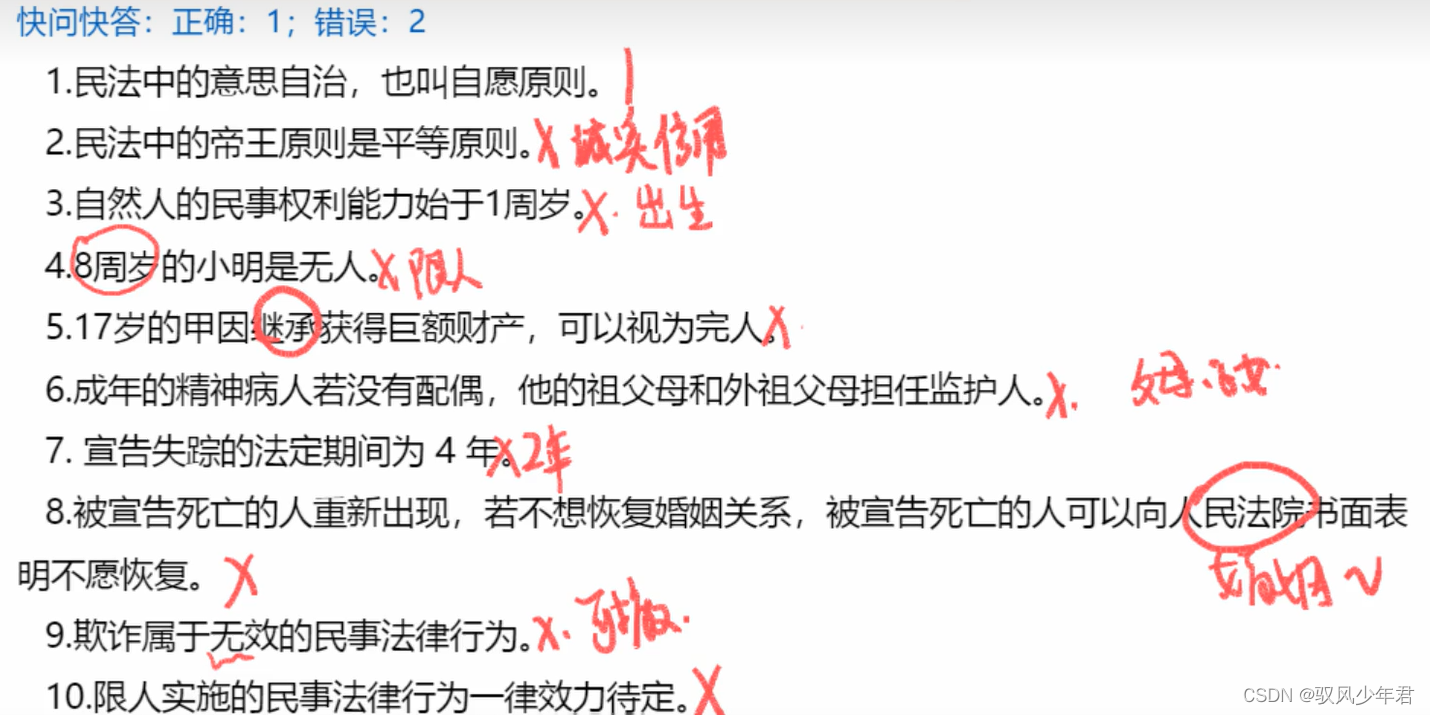

【福建事业单位-综合基础知识】05民法典

这里写自定义目录标题 一、民法概述概念原则总结 二、自然人概念总结 三、民事法律行为总结 民法考察2-4题(重点总则篇) 一、民法概述 概念原则 总结 二、自然人 概念 总结 三、民事法律行为 总结...

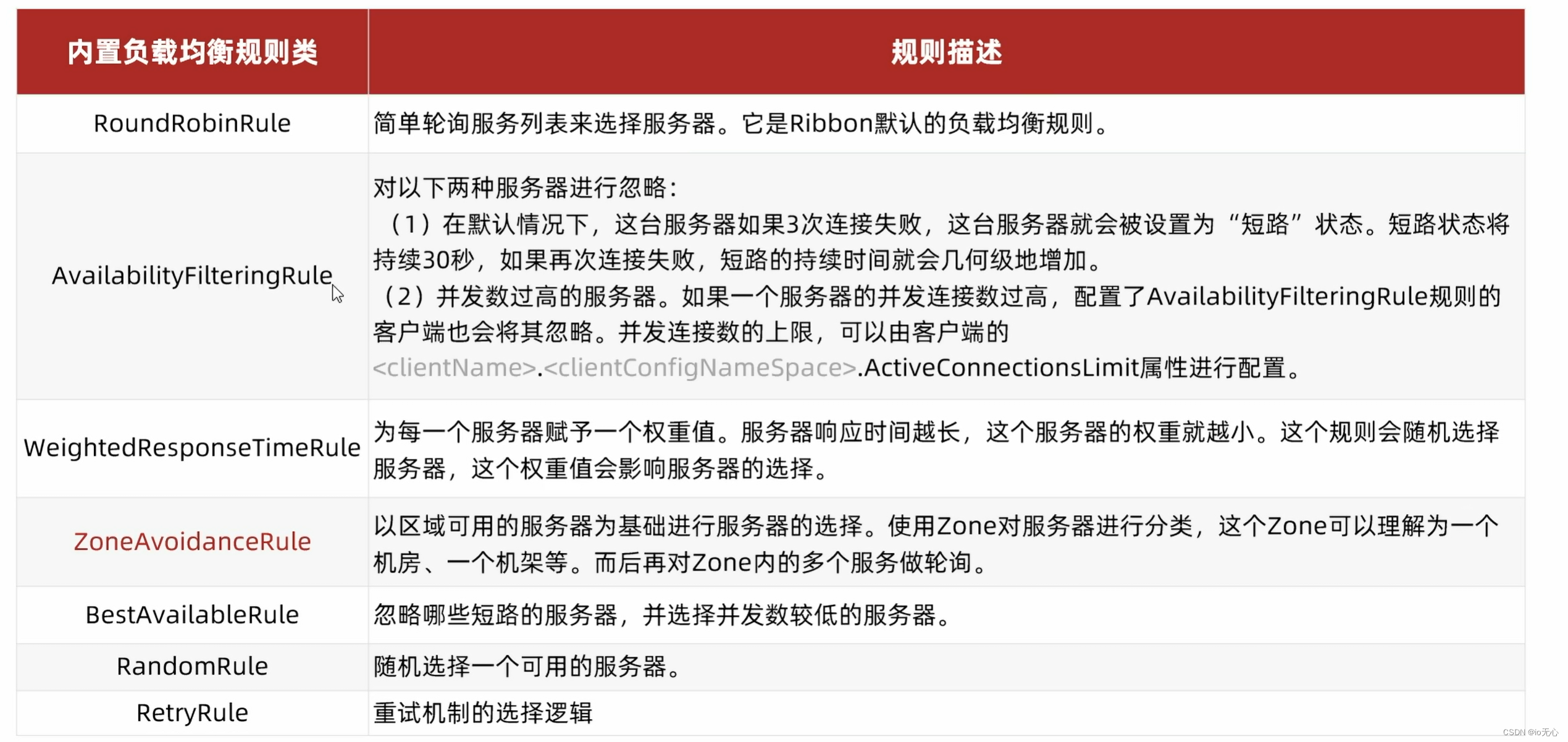

微服务篇

微服务篇 springcloud 常见组件有哪些 面试官: Spring Cloud 5大组件有哪些? 候选人: 早期我们一般认为的Spring Cloud五大组件是 Eureka:注册中心Ribbon:负载均衡Feign:远程调用Hystrix:…...

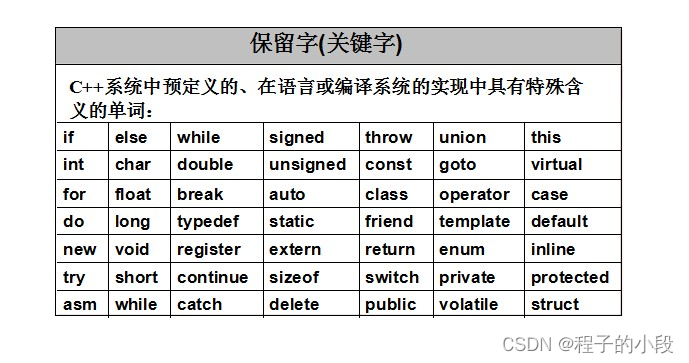

C++ 的关键字(保留字)完整介绍

1. asm asm (指令字符串):允许在 C 程序中嵌入汇编代码。 2. auto auto(自动,automatic)是存储类型标识符,表明变量"自动"具有本地范围,块范围的变量声明(如for循环体内的变量声明…...

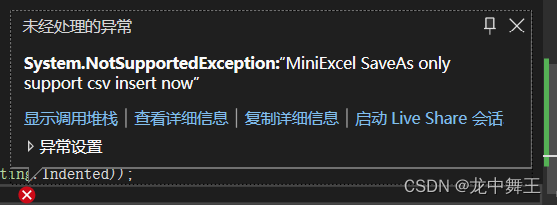

C#小轮子:MiniExcel,快速操作Excel

文章目录 前言环境安装功能测试普通读写读新建Excel表格完全一致测试:成功大小写测试:严格大小写别名读测试:成功 写普通写别名写内容追加更新模板写 其它功能xlsx和CSV互转 前言 Excel的操作是我们最常用的操作,Excel相当于一个…...

Ribbon负载均衡

Ribbon与Eureka的关系 Eureka的服务拉取与负载均衡都是由Ribbon来实现的。 当服务发送http://userservice/user/xxxhtt://userservice/user/xxx请求时,是无法到达userservice服务的,会通过Ribbon会把这个请求拦截下来,通过Eureka-server转换…...

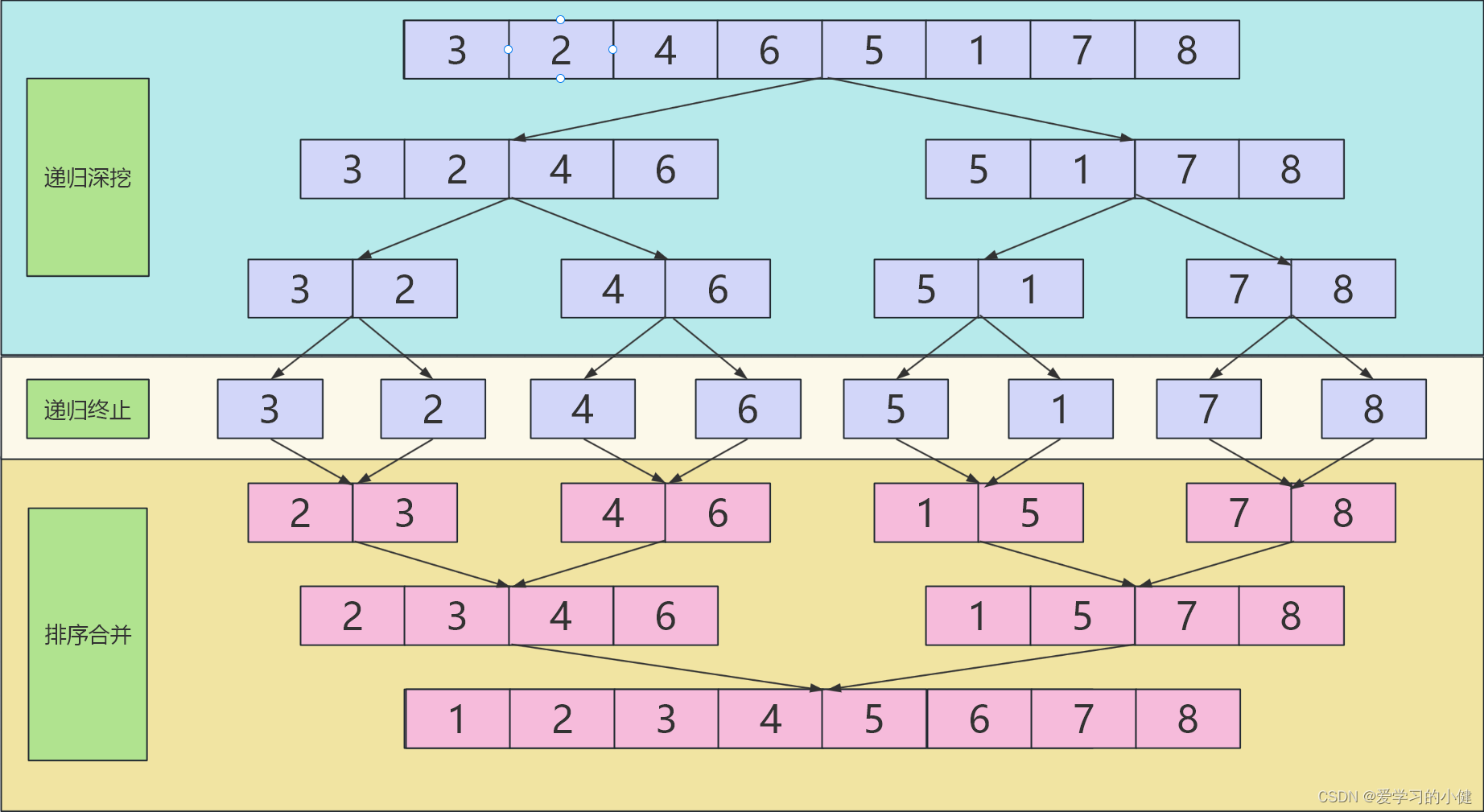

LeetCode--HOT100题(33)

目录 题目描述:148. 排序链表(中等)题目接口解题思路代码 PS: 题目描述:148. 排序链表(中等) 给你链表的头结点 head ,请将其按 升序 排列并返回 排序后的链表 。 LeetCode做题链接࿱…...

【docker练习】

1.安装docker服务,配置镜像加速器 看这篇文章https://blog.csdn.net/HealerCCX/article/details/132342679?spm1001.2014.3001.5501 2.下载系统镜像(Ubuntu、 centos) [rootnode1 ~]# docker pull centos [rootnode1 ~]# docker pull ubu…...

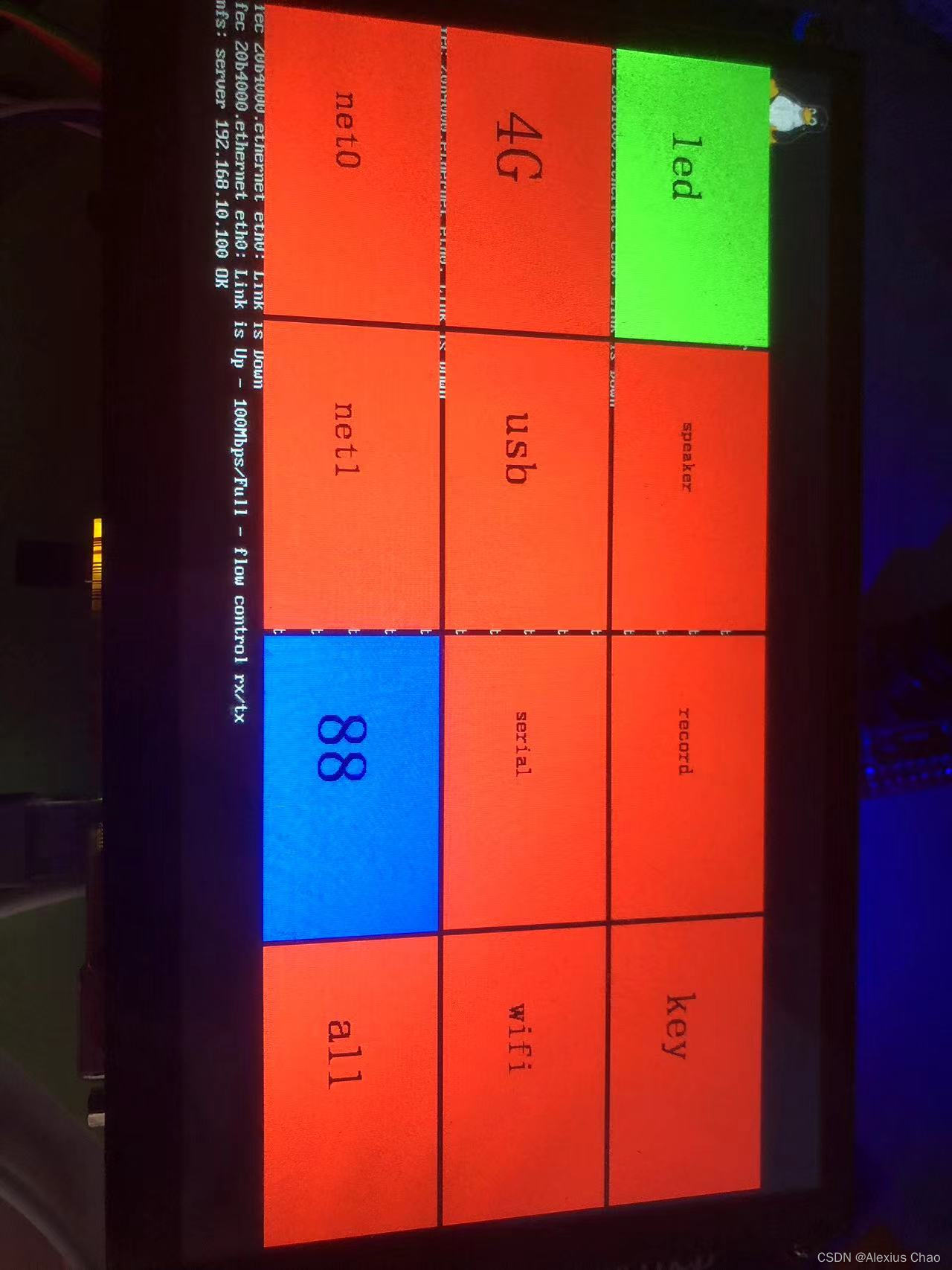

韦东山-电子量产工具项目:业务系统

代码结构 所有代码都已通过测试跑通,其中代码结构如下: 一、include文件夹 1.1 common.h #ifndef _COMMON_H #define _COMMON_Htypedef struct Region {int iLeftUpX; //区域左上方的坐标int iLeftUpY; //区域左下方的坐标int iWidth; //区域宽…...

MySQL 隔离级别:脏读、幻读及不可重复读的原理与示例

一、MySQL 隔离级别 MySQL 提供了四种隔离级别,用于控制事务之间的并发访问以及数据的可见性,不同隔离级别对脏读、幻读、不可重复读这几种并发数据问题有着不同的处理方式,具体如下: 隔离级别脏读不可重复读幻读性能特点及锁机制读未提交(READ UNCOMMITTED)允许出现允许…...

剑指offer20_链表中环的入口节点

链表中环的入口节点 给定一个链表,若其中包含环,则输出环的入口节点。 若其中不包含环,则输出null。 数据范围 节点 val 值取值范围 [ 1 , 1000 ] [1,1000] [1,1000]。 节点 val 值各不相同。 链表长度 [ 0 , 500 ] [0,500] [0,500]。 …...

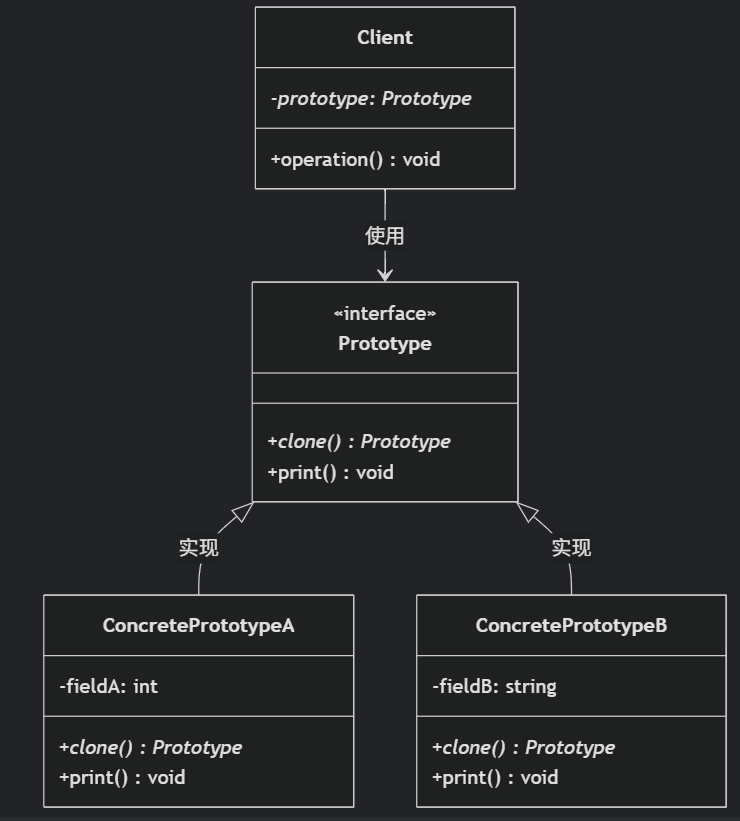

(二)原型模式

原型的功能是将一个已经存在的对象作为源目标,其余对象都是通过这个源目标创建。发挥复制的作用就是原型模式的核心思想。 一、源型模式的定义 原型模式是指第二次创建对象可以通过复制已经存在的原型对象来实现,忽略对象创建过程中的其它细节。 📌 核心特点: 避免重复初…...

NLP学习路线图(二十三):长短期记忆网络(LSTM)

在自然语言处理(NLP)领域,我们时刻面临着处理序列数据的核心挑战。无论是理解句子的结构、分析文本的情感,还是实现语言的翻译,都需要模型能够捕捉词语之间依时序产生的复杂依赖关系。传统的神经网络结构在处理这种序列依赖时显得力不从心,而循环神经网络(RNN) 曾被视为…...

今日科技热点速览

🔥 今日科技热点速览 🎮 任天堂Switch 2 正式发售 任天堂新一代游戏主机 Switch 2 今日正式上线发售,主打更强图形性能与沉浸式体验,支持多模态交互,受到全球玩家热捧 。 🤖 人工智能持续突破 DeepSeek-R1&…...

关于 WASM:1. WASM 基础原理

一、WASM 简介 1.1 WebAssembly 是什么? WebAssembly(WASM) 是一种能在现代浏览器中高效运行的二进制指令格式,它不是传统的编程语言,而是一种 低级字节码格式,可由高级语言(如 C、C、Rust&am…...

)

OpenLayers 分屏对比(地图联动)

注:当前使用的是 ol 5.3.0 版本,天地图使用的key请到天地图官网申请,并替换为自己的key 地图分屏对比在WebGIS开发中是很常见的功能,和卷帘图层不一样的是,分屏对比是在各个地图中添加相同或者不同的图层进行对比查看。…...

相比,优缺点是什么?适用于哪些场景?)

Redis的发布订阅模式与专业的 MQ(如 Kafka, RabbitMQ)相比,优缺点是什么?适用于哪些场景?

Redis 的发布订阅(Pub/Sub)模式与专业的 MQ(Message Queue)如 Kafka、RabbitMQ 进行比较,核心的权衡点在于:简单与速度 vs. 可靠与功能。 下面我们详细展开对比。 Redis Pub/Sub 的核心特点 它是一个发后…...

深入浅出深度学习基础:从感知机到全连接神经网络的核心原理与应用

文章目录 前言一、感知机 (Perceptron)1.1 基础介绍1.1.1 感知机是什么?1.1.2 感知机的工作原理 1.2 感知机的简单应用:基本逻辑门1.2.1 逻辑与 (Logic AND)1.2.2 逻辑或 (Logic OR)1.2.3 逻辑与非 (Logic NAND) 1.3 感知机的实现1.3.1 简单实现 (基于阈…...

Web中间件--tomcat学习

Web中间件–tomcat Java虚拟机详解 什么是JAVA虚拟机 Java虚拟机是一个抽象的计算机,它可以执行Java字节码。Java虚拟机是Java平台的一部分,Java平台由Java语言、Java API和Java虚拟机组成。Java虚拟机的主要作用是将Java字节码转换为机器代码&#x…...