「TCG 规范解读」第12章 TPM工作组 TCG身份验证研讨

可信计算组织(Ttrusted Computing Group,TCG)是一个非盈利的工业标准组织,它的宗旨是加强在相异计算机平台上的计算环境的安全性。TCG于2003年春成立,并采纳了由可信计算平台联盟(the Trusted Computing Platform Alliance,TCPA)所开发的规范。现在的规范都不是最终稿,都还在不断的更新中,比如:TPM的规范就从原来的v1.0更新到v1.2,现在还在不断的修订。

TCG_Authentication_Webcast_Slides_Final

更方便、低成本、高安全的方式强化私钥:认证案例研究

1.充分利用认证和身份管理

多因素身份认证

身份认证可以通过多种因素进行验证,比如你有什么、你是什么、你知道什么、基于时间的认证、基于生物特征的认证。

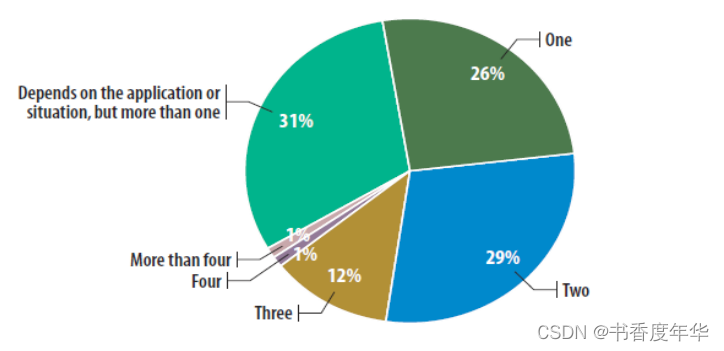

从图1 可以看出来,单因素认证占比 26%,双因素认证占比 29%,三因素认证占比 12%,而依赖于应用或者场景的认证(通常都多于一种)占比 31%。

通常,我们认为认证的因素越多,就越安全。那么目前企业主要面临哪些安全挑战呢?

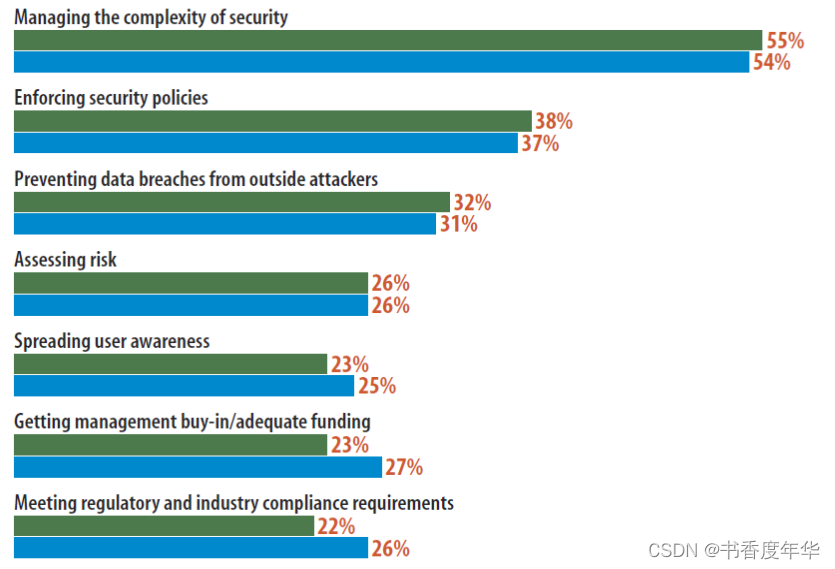

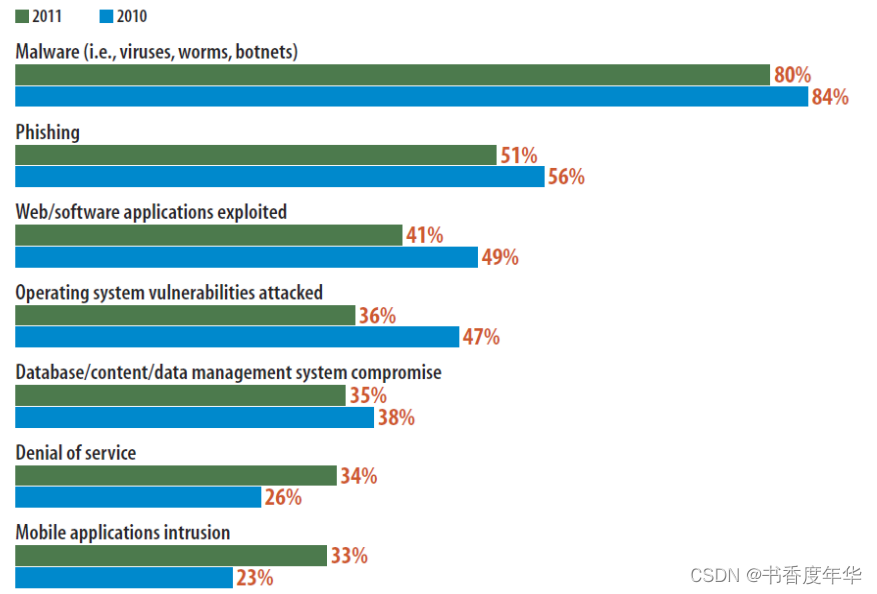

图2 绿色为 2011数据,蓝色为 2010 年数据。从图中可以看出企业所面临的安全挑战主要是管理安全的复杂性、安全策略的执行、外部攻击者造成的数据泄漏、资产风险等。

身份认证是保证安全的第一步,目前多因素认证采用的具体方式有哪些呢?

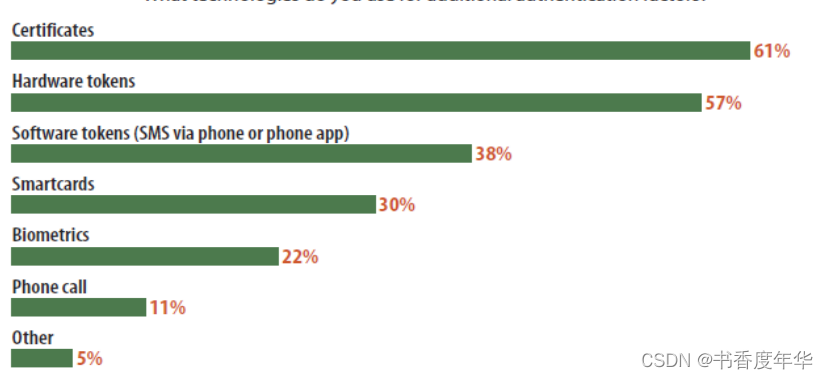

目前使用比较多的认证因素是证书方式,占比 61%,硬件令牌占比 57%,软件令牌(消息验证)占比 38%,智能卡占比 30%,生物识别占比 22%,电话认证占比 11%,其他占比 5%。

近年来,数据泄漏造成的损失逐渐增加。

2008年 数据泄漏造成的损失 600 多万美金、2010年增加到了 700 多万美金。

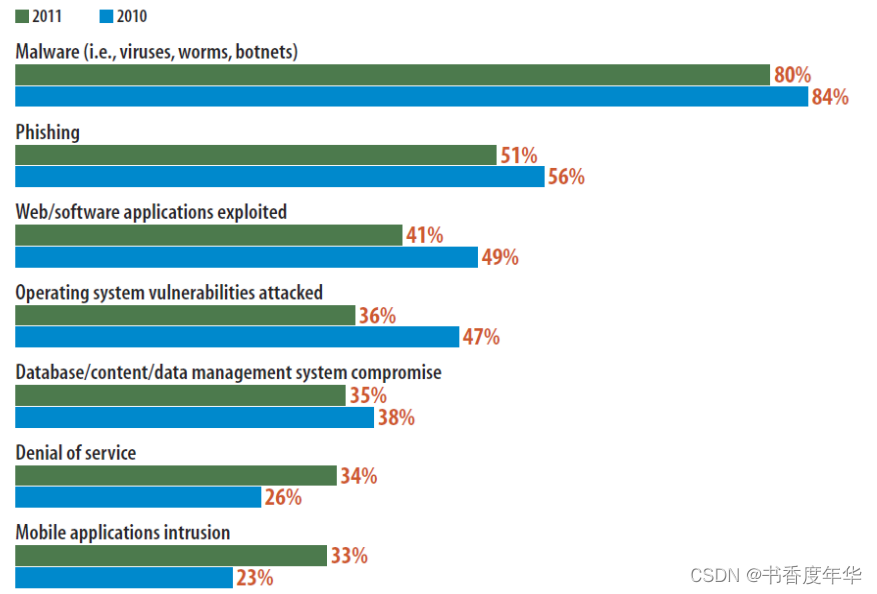

图5可以看出,大部分数据泄漏是恶意软件(病毒、蠕虫、僵尸程序)造成的,占比 80% 多,钓鱼占比 50% 多,web/软件应用漏洞占比 40%,操作系统攻击占比 30% 多,拒绝服务攻击占比 20% 多,移动应用注入占比 20%。

针对以上问题,建议采取的措施如下:

- 和商务合作伙伴实施远程服务前身份认证策略,将身份管理进入安全基线

- 除了密码以外,允许管理员对用户 ID 设置访问控制策略

- 建立身份管理基线时做好优先级计划

- 创建一致的基准

PwC 的低成本、强认证方案

挑战

- 多因素认证系统都是独立选择

PKI 和 一次性密钥 OTP 混合、终端用户需要面临多种认证接口、认证成本高。

- 市面上的多因素认证偏弱

我们已经破解了基于软件实现的 OTP、Windows 上 jailbeak 软件可以用来做点事情。

- 双因素认证的安全强度越来越受到考验。

目标

- 复用已有系统来降低成本:启动成本和维护成本

- 更灵活的覆盖更多的实用需求

- 使用基于硬件防篡改的安全方案代替软件方案

双因素认证:

我们知道什么:用户 ID + 密钥

我们有什么:私钥和公钥证书、OTP 种子数据、集成两者的设备

我们尽量减少我们是什么的使用,比如生物学,因为这比较容易变化,也容易变得无效。

关键决策

区分内外部用户

内部用户的设备由 PwC管理,配置可以更改以及升级,而外部用户的设备不受 PwC 管理,并且不允许升级,内外部的安全策略也不同。

使用 PKI 还是 OTP令牌

- PKI 使用的更广泛

- 无线局域网中的EAP-TLS、EAP-PEAP等

- web 应用和远程 VPN SSLv3

- 事后支持 OTP

- PKI 可以用作单因素认证或者多因素认证

- OTP 方案更多的需求服务器和客户端、使得升级变得复杂

- PoW 的 PKI 方案成本是 OTP 的一半左右

- 对于外部用户,部署 PKI 比较费劲

- 综上,可以在内部使用 PKI,外部使用 SMS 验证或者基于知识的验证 KBA

如何防止 PKI 篡改

- 三个选择: TPM、智能卡、USB dongle;

- 对于三者都不需要对应用进行修改,使用微软 CAPI 实现兼容性

- TPM 成本最低 1x,智能卡高一些 2x,USB dongle最高 3x

- TPM 位于笔记本内,不容易丢

- 有些国家限制 TPM 的使用

- 对于老电脑,需要重新清除 TPM

- TPM 不用额外邮寄

- TPM 不能用在其他设备上

- 综上,我们可以在 PC 上使用 TPM,在受限制的国家或者Mac 上使用其他两种

TPM

- 已经集成在笔记本上,数亿台

- 基于开放的标准

- 支持 FIPS 140-2 三级保护级别

- 没有硬件费用

- 能够阻止 jailbreak 等相关工具

- 在 PC 的生命周期管理中影响很小,只需要简单的配置

- PoW 软件和TPM 配合的很好,几乎不用任何改动

案例结果 RA VPN

当你要连入 PwC VPN网络时,需要:

- 你拥有的第一因素:证书和私钥

- 你知道的 PIN 码来解锁你的私钥

- 第二个因素:GUID和GUID 密码

经验

Softex 多因素认证策略

参考

• FIPS 202, SHA-3 Standard: Permutation-Based Hash and Extendable-Output Functions

• GB/T 32907-2016: Information security technology—SM4 block cipher algorithm

• GB/T 32918.1-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 1: General

• GB/T 32918.2-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 2: Digital signature algorithm

• GB/T 32918.3-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 3: Key exchange protocol

• GB/T 32918.4-2016: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 4: Public key encryption algorithm

• GB/T 32918.5-2017: Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 5: Parameter definition

• IEEE Std 1363TM-2000, Standard Specifications for Public Key Cryptography

• IEEE Std 1363a™-2004 (Amendment to IEEE Std 1363™-2000), IEEE Standard Specifications for Public Key Cryptography- Amendment 1: Additional Techniques

• IETF RFC 8017, Public-Key Cryptography Standards (PKCS) #1: RSA Cryptography Specifications Version 2.2

• IETF RFC 7748, Elliptic Curves for Security • IETF RFC 8032, Edwards-Curve Digital Signature Algorithm (EdDSA)

• ISO/IEC 9797-2, Information technology — Security techniques — Message authentication codes (MACs) — Part 2: Mechanisms using a dedicated hash-function

• ISO/IEC 10116, Information technology — Security techniques — Modes of operation for an nbit block cipher

• ISO/IEC 10118-3, Information technology — Security techniques — Hash-functions — Part 3: Dedicated hash functions

• ISO/IEC 14888-3, Information technology -- Security techniques -- Digital signature with appendix -- Part 3: Discrete logarithm based mechanisms

• ISO/IEC 15946-1, Information technology — Security techniques — Cryptographic techniques based on elliptic curves — Part 1: General

• ISO/IEC 18033-3, Information technology — Security techniques — Encryption algorithms — Part 3: Block ciphers

• ISO/IEC 19772, Information technology — Security techniques — Authenticated encryption • NIST SP800-108, Recommendation for Key Derivation Using Pseudorandom Functions (Revised)

• NIST SP800-56A, Recommendation for Pair-Wise Key Establishment Schemes Using Discrete Logarithm Cryptography (Revised)

• NIST SP800-38C, Recommendation for Block Cipher Modes of Operation: The CCM Mode for Authentication and Confidentiality

• NIST SP800-38D, Recommendation for Block Cipher Modes of Operation: Galois/Counter Mode (GCM) and GMAC

术语

TCG,可信计算组织;

TPM,可信平台模块;

可信度量,主体通过密码学方法对客体进行度量的方法;

皮格马利翁效应心理学指出,赞美、赞同能够产生奇迹,越具体,效果越好~

“收藏夹吃灰”是学“器”练“术”非常聪明的方法,帮助我们避免日常低效的勤奋~

相关文章:

「TCG 规范解读」第12章 TPM工作组 TCG身份验证研讨

可信计算组织(Ttrusted Computing Group,TCG)是一个非盈利的工业标准组织,它的宗旨是加强在相异计算机平台上的计算环境的安全性。TCG于2003年春成立,并采纳了由可信计算平台联盟(the Trusted Computing Platform Alli…...

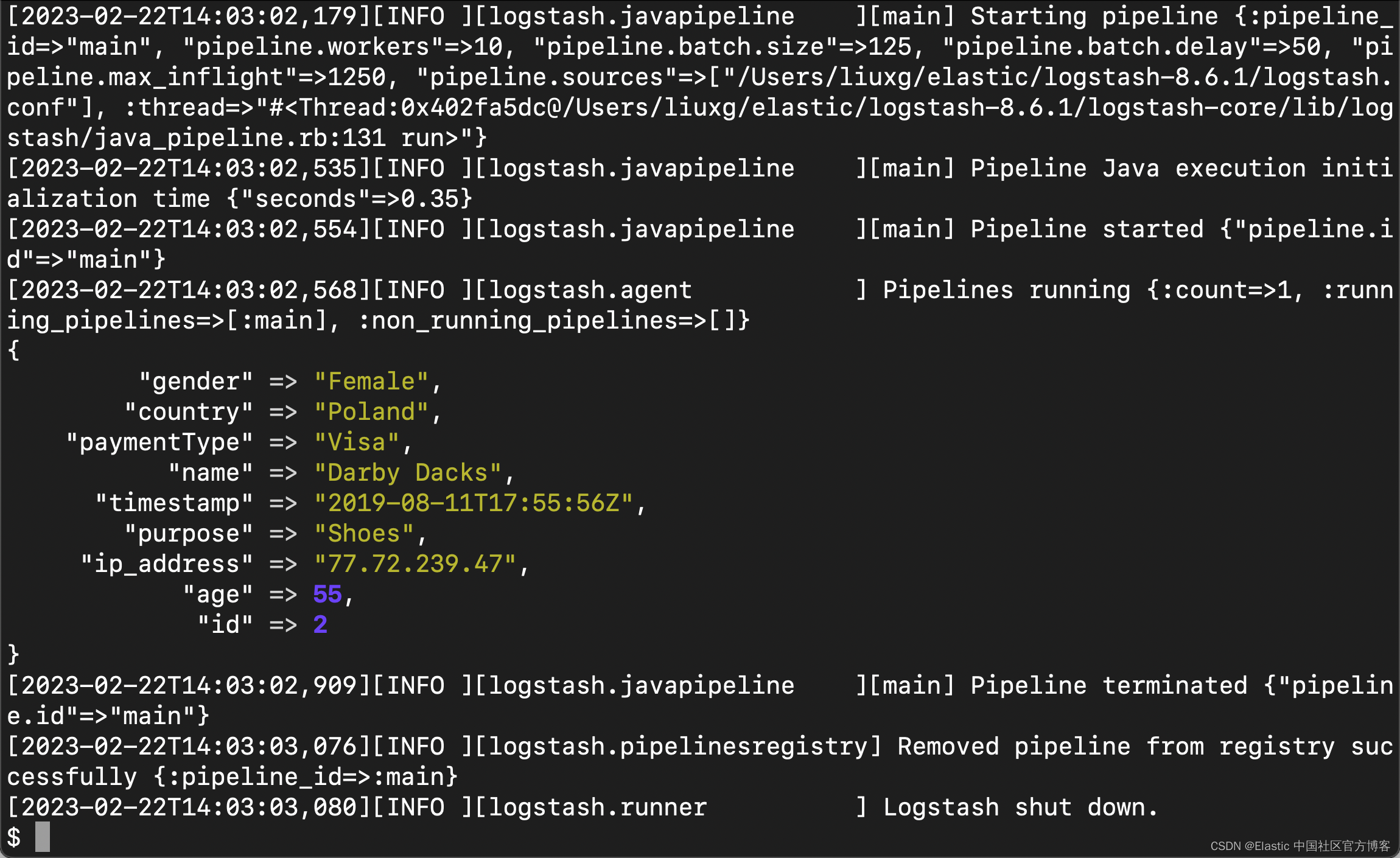

Logstash:在 Logstash 管道中的定制的 Elasticsearch update by query

我们知道 Elasticsearch output plugin 为我们在 Logstash 的 pipeline 中向 Elasticsearch 的写入提供了可能。我们可以使用如下的格式向 Elasticsearch 写入数据: elasticsearch {hosts > ["https://localhost:9200"]index > "data-%{YYYY.M…...

Spring Cloud Kubernetes环境下使用Jasypt

前言最近半年着手开始做了基于微服务的中台项目,整个项目的技术栈采用的是Java Spring Cloud Kubernetes Istio。业务开放上还是相当顺利的。但是在安全审核上,运维组提出了一个简易。现在项目一些敏感配置,例如MySQL用户的密码࿰…...

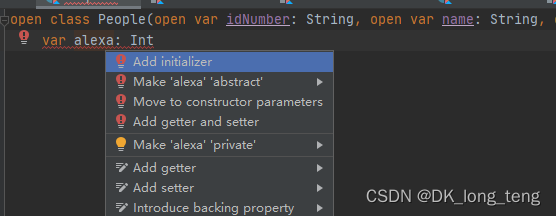

Kotlin-面向对象

本片博客主要写创建对象,创建接口,创建抽象类,data关键字的作用 创建对象 如何声明一个对象,使用class关键字 格式为: class 对象名字(对象属性名:属性类型…){} 如果对象没有函数…...

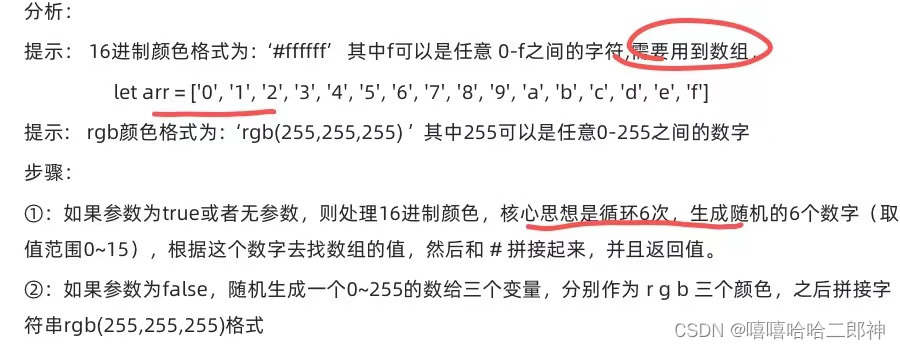

循环、函数、对象——js基础练习

目录 一、循环练习 1.1 取款机案例 1.2 九九乘法表 1.3 根据数据生成柱形图 1.4 冒泡排序 1.6综合大练习 二、函数 2.1 转换时间案例 三、对象 1. 遍历数组对象 2. 猜数字游戏 3. 生成随机颜色 4. 学成在线页面渲染案例 一、循环练习 1.1 取款机案例 // 准备一个…...

精确控制 AI 图像生成的破冰方案,ControlNet 和 T2I-Adapter

ControlNet 和 T2I-Adapter 的突破性在哪里?有什么区别?其它为 T2I 扩散模型施加条件引导的相关研究ControlNet 和 T2I-Adapter 的实际应用效果如何?使用体验上,跟 SD原生支持的 img2img 有什么区别?ControlNet 在插画…...

让师生“不跑腿”,教育数据治理究竟有何魔力

当前,教育信息化新基础设施正在加紧建设,教育业务系统应用不断推进,各种软硬件平台源源不断地产生着教育数据。海量数据的汇聚和分析,能给教育系统带来什么?如何在教育数字化转型中,探索出基于数据驱动的新…...

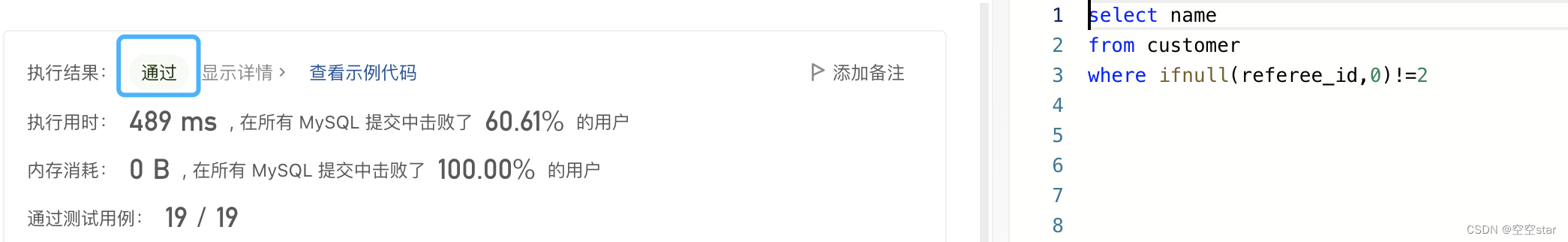

力扣-寻找用户推荐人

大家好,我是空空star,本篇带大家了解一道简单的力扣sql练习题。 文章目录前言一、题目:584. 寻找用户推荐人二、解题1.正确示范①提交SQL运行结果2.正确示范②提交SQL运行结果3.正确示范③提交SQL运行结果4.其他总结前言 一、题目:…...

mmdetection测试阶段

首先需要训练,训练会自动生成:latest.pth 权重文件 根据权重文件生成“.pkl”文件; 下面以faster_rcnn为例,–out是只生成的权重文件地址,result是生成的pkl文件名; python ./tools/test.py ./configs/…...

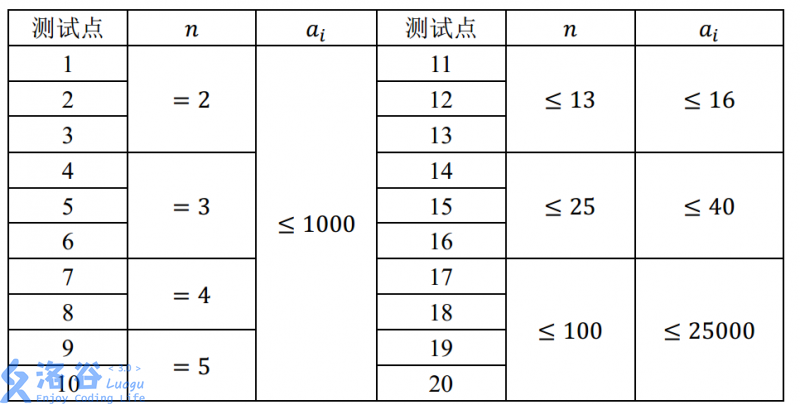

【无标题】10.货币系统

题目描述: 在网友的国度中共有 n 种不同面额的货币,第 i 种货币的面额为 a[i],你可以 假设每一种货币都有无穷多张。为了方便,我们把货币种数为 n、 面额数组为 a[1..n] 的货币系统记作 (n,a)。 在一个完善的货币系统中,每一个非…...

【c++】类和对象6—运算符重载

文章目录加号()运算符重载左移(<<)运算符重载递增()运算符重载赋值()运算符重载关系运算符重载函数调用运算符重载运算符重载概念: 对已有的运算符重新进行定义&am…...

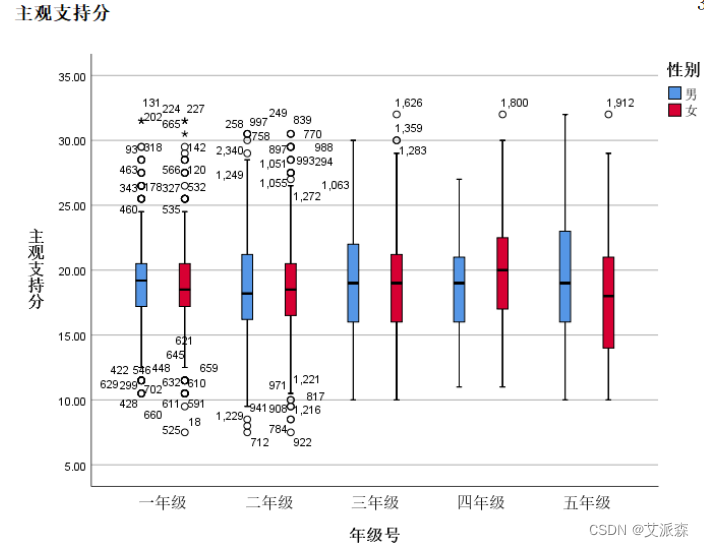

【SPSS】基础图形的绘制(条形图、折线图、饼图、箱图)详细操作过程

🤵♂️ 个人主页:艾派森的个人主页 ✍🏻作者简介:Python学习者 🐋 希望大家多多支持,我们一起进步!😄 如果文章对你有帮助的话, 欢迎评论 💬点赞Ǵ…...

6、Fatfs系统移植

注意:挂载Fatfs笔记 Fatfs系统读写文件的时间是不固定的,随机性 搭载Fatfs的外设通信方式建议开启DMA方式,否则应避免中断打断时序,导致Fatfs出现FR_DISK_ERR(A hard error occurred in the low level disk I/O layer&…...

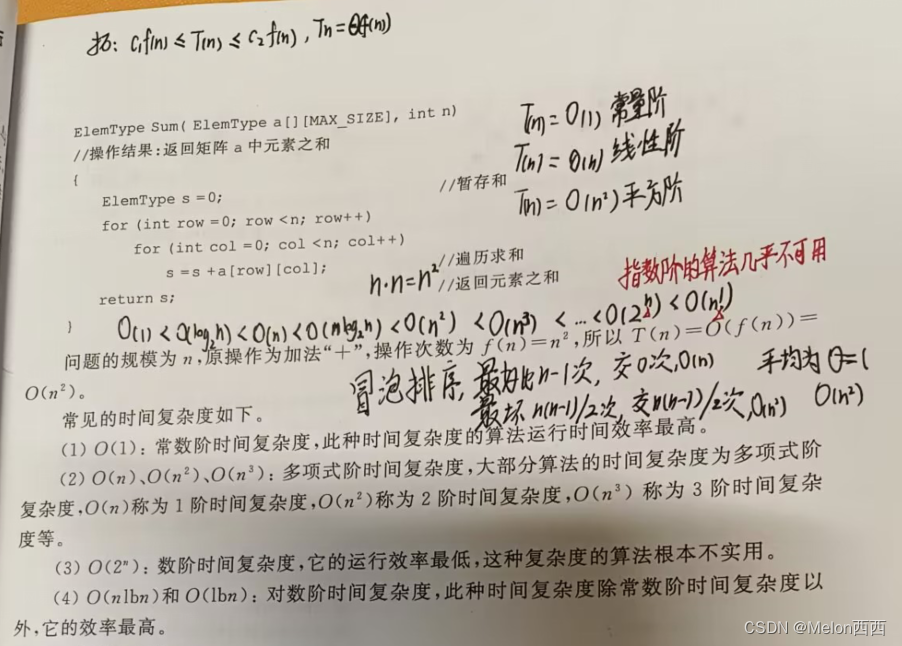

【数据结构与算法】数据结构的基本概念,时间复杂度

🍉内容专栏:【数据结构与算法】 🍉本文脉络:数据结构和算法的基本概念,时间复杂度 🍉本文作者:Melon西西 🍉发布时间 :2023.2.21 目录 一、引入: 二、数据结…...

【Python】变量类型,赋值+多个变量赋值

嗨害大家好鸭~我是小熊猫(✿◡‿◡) 好像还有一些小伙伴还不是很会python的基础鸭~ 没关系啦~这不是还有我小熊猫嘛 ~ 源码资料电子书:点击此处跳转文末名片获取 Python 变量类型 变量是存储在内存中的值, 这就意味着在创建变量时会在内存中开辟一个空间。 基于…...

Qt基础之二十九:图形视图框架(Graphics View Framework)及其应用

无意中从网络获取一份俄罗斯方块源码,基于图形视图框架(Graphics View Framework)实现的。当然源码的核心从来都不是界面,而是方块的移动、变形和消除等算法。源码非常完整,注释详细,经改动后已能在Qt5中运行,下面是运行效果,背景音乐和音效也是有的。 一.效果 二.原理 …...

电商平台销量查询:2023年1月牛奶乳品热门排行榜

随着人们消费能力的提升以及健康意识的增强,牛奶乳品已经成为居民日常饮食中的重要组成部分,伴随人们整体消费的增长,牛奶乳品行业也越来越成熟。 今年1月份我国牛奶乳品行业的整体趋势如何呢?结合数据我们一同来分析!…...

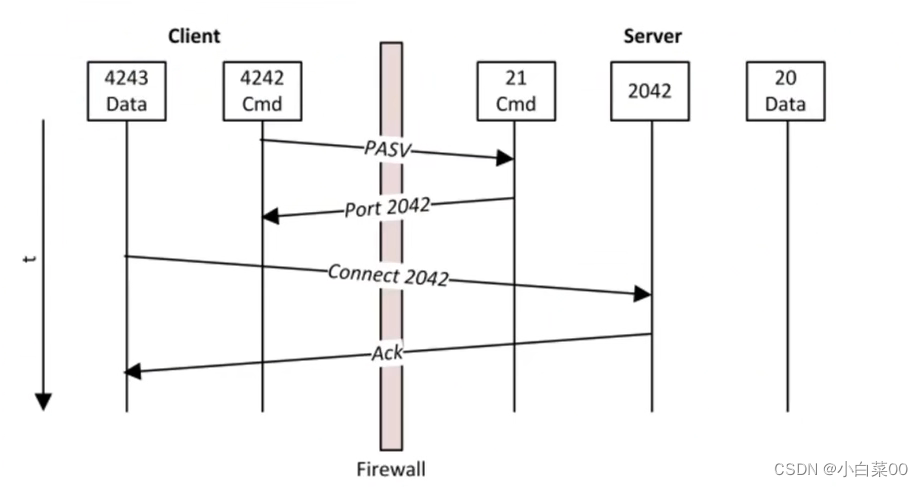

应用层协议

目录 应用层常见协议 DNS协议 前言 域名结构 DNS服务器分类 DNS的工作原理 DNS工作原理实例 DNS记录 DHCP协议 静态IP与动态IP DHCP协议好处 DHCP分配IP地址的4阶段 电子邮件 邮件的过程 电子邮件发送过程 pop协议特点 IMAP协议的特点 FTP协议 前言 FTP数据…...

Golang调用FFmpeg转换视频流

问题背景 问题背景是在,由于视频采集端使用的是H264编码采集的裸流,而网络流媒体大多是以FLV为主的直播方式进行的,为了实现实时直播,当前是打算直接使用FFmpeg将H264裸流实时转成FLV视频流。 为什么是使用FLV视频流呢,…...

外卖点餐小程序开发

前言 餐饮行业是一个传统的行业。根据当前发展现状,网络信息时代的全面普及,餐饮行业也在发生着变化,单就点餐这一方面,利用手机点单正在逐步进入人们的生活。传统的点餐方式,不仅会耗费大量的人力、时间,有时候还会出错。小程序系统伴随智能手机为我们提供了新的方向。 手机…...

。】2022-5-15)

【根据当天日期输出明天的日期(需对闰年做判定)。】2022-5-15

缘由根据当天日期输出明天的日期(需对闰年做判定)。日期类型结构体如下: struct data{ int year; int month; int day;};-编程语言-CSDN问答 struct mdata{ int year; int month; int day; }mdata; int 天数(int year, int month) {switch (month){case 1: case 3:…...

ETLCloud可能遇到的问题有哪些?常见坑位解析

数据集成平台ETLCloud,主要用于支持数据的抽取(Extract)、转换(Transform)和加载(Load)过程。提供了一个简洁直观的界面,以便用户可以在不同的数据源之间轻松地进行数据迁移和转换。…...

在鸿蒙HarmonyOS 5中使用DevEco Studio实现录音机应用

1. 项目配置与权限设置 1.1 配置module.json5 {"module": {"requestPermissions": [{"name": "ohos.permission.MICROPHONE","reason": "录音需要麦克风权限"},{"name": "ohos.permission.WRITE…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

OPenCV CUDA模块图像处理-----对图像执行 均值漂移滤波(Mean Shift Filtering)函数meanShiftFiltering()

操作系统:ubuntu22.04 OpenCV版本:OpenCV4.9 IDE:Visual Studio Code 编程语言:C11 算法描述 在 GPU 上对图像执行 均值漂移滤波(Mean Shift Filtering),用于图像分割或平滑处理。 该函数将输入图像中的…...

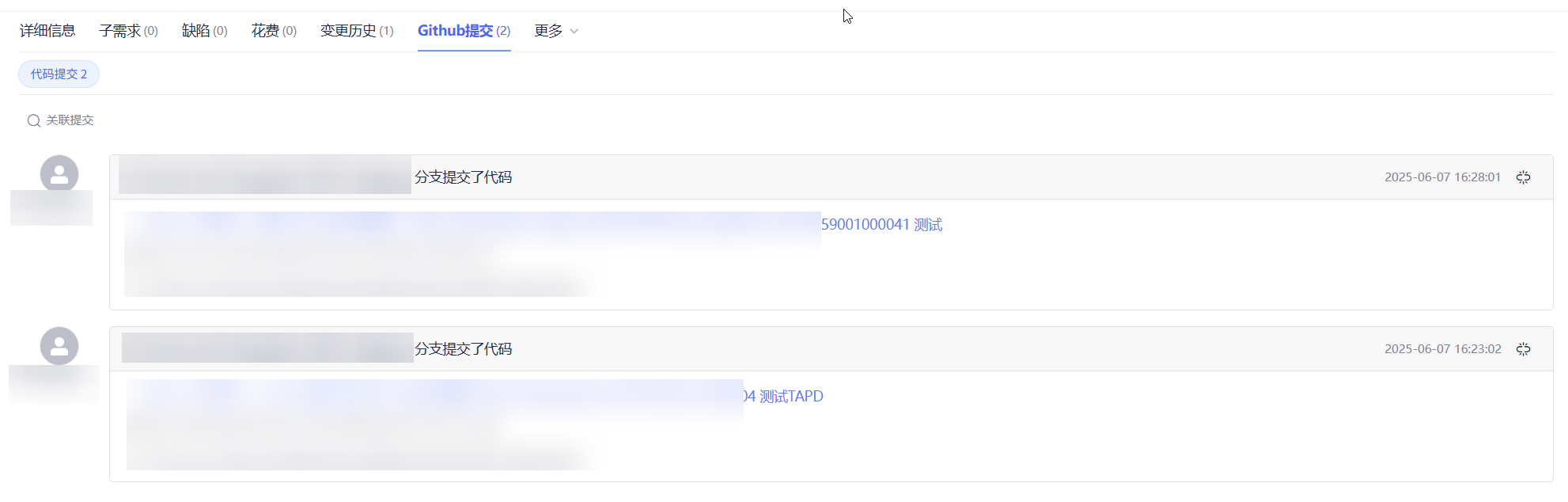

基于 TAPD 进行项目管理

起因 自己写了个小工具,仓库用的Github。之前在用markdown进行需求管理,现在随着功能的增加,感觉有点难以管理了,所以用TAPD这个工具进行需求、Bug管理。 操作流程 注册 TAPD,需要提供一个企业名新建一个项目&#…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

从面试角度回答Android中ContentProvider启动原理

Android中ContentProvider原理的面试角度解析,分为已启动和未启动两种场景: 一、ContentProvider已启动的情况 1. 核心流程 触发条件:当其他组件(如Activity、Service)通过ContentR…...

Scrapy-Redis分布式爬虫架构的可扩展性与容错性增强:基于微服务与容器化的解决方案

在大数据时代,海量数据的采集与处理成为企业和研究机构获取信息的关键环节。Scrapy-Redis作为一种经典的分布式爬虫架构,在处理大规模数据抓取任务时展现出强大的能力。然而,随着业务规模的不断扩大和数据抓取需求的日益复杂,传统…...

的打车小程序)

基于鸿蒙(HarmonyOS5)的打车小程序

1. 开发环境准备 安装DevEco Studio (鸿蒙官方IDE)配置HarmonyOS SDK申请开发者账号和必要的API密钥 2. 项目结构设计 ├── entry │ ├── src │ │ ├── main │ │ │ ├── ets │ │ │ │ ├── pages │ │ │ │ │ ├── H…...