系统架构设计师(第二版)学习笔记----信息安全系统及信息安全技术

【原文链接】系统架构设计师(第二版)学习笔记----信息加解密技术

文章目录

- 一、信息安全系统的组成框架

- 1.1 信息安全系统组成框架

- 1.2 信息安全系统技术内容

- 1.3 常用的基础安全设备

- 1.4 网络安全技术内容

- 1.5 操作系统安全内容

- 1.6 操作系统安全机制

- 1.7 数据库安全技术

- 1.8 信息安全系统的组织体系

- 1.9 信息安全系统的管理体系

- 二、、加密技术

- 2.1 保密通信模型

- 2.2 对称加密算法含义

- 2.3 常用的堆成加密算法

- 2.4 非对称加密算法的含义

- 三、访问控制及数字签名技术

- 3.1 访问控制的基本模型

- 3.2 访问控制的内容

- 3.3 访问控制的实现技术

- 3.4 数字签名的条件

- 四、信息安全的抗攻击技术

- 4.1 秘钥的选择

- 4.2 传统拒绝服务攻击类型

- 4.3 常见针对资源的决绝服务攻击类型

- 4.4 分布式拒绝服务供给DDos现象

- 4.5 DDos三级控制模型

- 4.6 拒绝服务攻击的防御方法

- 4.6 ARP欺骗的防范措施

- 4.7 DNS欺骗的检测

- 4.8 端口扫描的目的

- 4.9 端口扫描原理分类

- 4.10 TCP/IP 堆栈的攻击方式

- 4.11 系统漏洞扫描的类型

- 4.12 基于网络的漏洞扫描器的组成

- 4.13 基于网络漏洞扫描的优点

- 4.14 基于主机的漏洞扫描优点

- 五、信息安全的保证体系预评估方法

- 5.1 计算机信息提供安全保护等级

- 5.2 安全风险管理

- 5.3 风险评估的基本要素

- 5.4 风险评估各要素关系图

- 5.5 风险计算的过程

一、信息安全系统的组成框架

1.1 信息安全系统组成框架

- 技术体系

- 组织体系

- 管理体系

1.2 信息安全系统技术内容

- 基础安全设备

- 计算机网络安全

- 操作系统安全

- 数据库安全

- 终端设备安全

1.3 常用的基础安全设备

- 密码芯片

- 加密卡

- 身份识别卡

1.4 网络安全技术内容

- 物理隔离

- 防火墙及访问控制

- 加密传输

- 认证

- 数字签名

- 摘要

- 隧道及VPN技术

- 病毒防范及上网行为管理

- 安全设计

1.5 操作系统安全内容

- 无错误配置

- 无漏洞

- 无后门

- 无特洛伊木马

1.6 操作系统安全机制

- 标识与鉴别机制

- 访问控制机制

- 最小特权管理

- 可信通路机制

- 运行保障机制

- 存储保护机制

- 文件保护机制

- 安全审计机制

1.7 数据库安全技术

- 物理数据库的完整性

- 逻辑数据库的完整性

- 元素安全性

- 可审计性

- 访问控制

- 身份认证

- 可用性

- 推理控制

- 多级保护

- 消除隐通道

1.8 信息安全系统的组织体系

- 决策层

- 管理层

- 执行层

1.9 信息安全系统的管理体系

- 法律管理

- 制度管理

- 培训管理

二、、加密技术

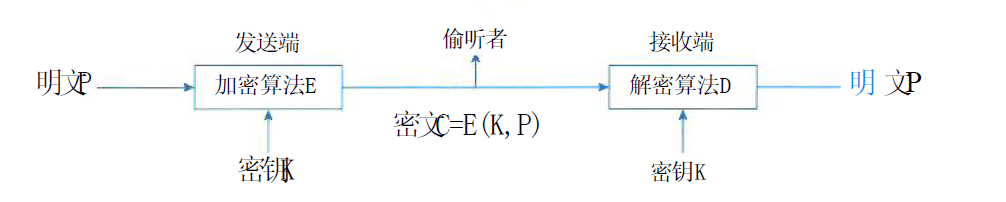

2.1 保密通信模型

2.2 对称加密算法含义

堆成秘钥加密算法中加密秘钥和解密秘钥是相同的,成为共享秘钥算法或者堆成秘钥算法

2.3 常用的堆成加密算法

- DES(Data Encryption Standard)

- IDEA (International Data Encryption Algorithm)

- AES(Advance Encryption Standard)

2.4 非对称加密算法的含义

非对称加密算法总使用的加密秘钥和解密密钥是不同的,成为不共享秘钥算法或非对称秘钥算法

三、访问控制及数字签名技术

3.1 访问控制的基本模型

- 主体

- 客体

- 控制策略

3.2 访问控制的内容

- 认证

- 控制策略

- 审计

3.3 访问控制的实现技术

- 访问控制矩阵

- 访问控制表

- 能力表

- 授权关系表

3.4 数字签名的条件

- 签名是可信的

- 签名不可伪造

- 签名不可重用

- 签名的文件是不可改变的

- 签名是不可抵赖的

四、信息安全的抗攻击技术

4.1 秘钥的选择

- 增大秘钥空间

- 选择强钥

- 秘钥的随机性

4.2 传统拒绝服务攻击类型

- 消耗资源

- 破坏或更改配置信息

- 物理破坏或改变网络部件

- 利用服务程序中的处理错误使服务失效

4.3 常见针对资源的决绝服务攻击类型

- 针对网络连接的拒绝服务攻击

- 消耗磁盘空间

- 消耗CPU资源和内存资源

4.4 分布式拒绝服务供给DDos现象

- 被攻击主机上有大量等待的TCP连接

- 大量达到的数据分组并不是网站服务连接的一部分,往往指向机器的任意端口

- 网络中欧充斥着大量的数据包,原地址为假

- 制造高流量的无用数据造成网络拥塞,使受害者主机无法正常和外界通信

- 利用受害主机提供的服务和传输协议上的却下,发福发出服务请求,使受害者主机无法及时处理所有正常请求

- 严重时造成死机

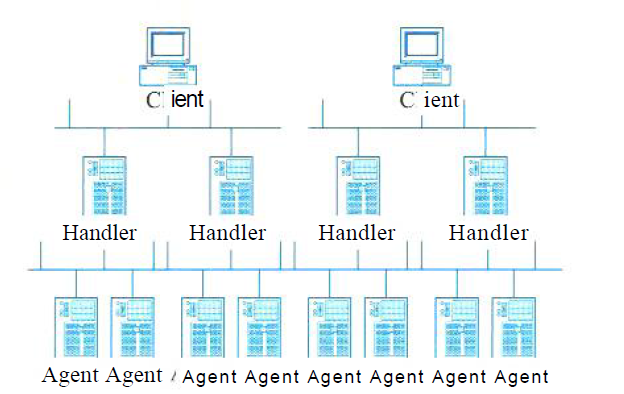

4.5 DDos三级控制模型

4.6 拒绝服务攻击的防御方法

- 加强对数据包的特征识别

- 设置防火墙监控本地主机端口的使用情况

- 对通信数据量进行统计也可以获得有关攻击系统的位置和数量信息

- 尽可能的修正已发现的问题和系统纰漏

4.6 ARP欺骗的防范措施

- 固化ARP表,防止ARP欺骗

- 使用ARP服务器

- 采用双向绑定的方法解决并且防止ARP欺骗

- ARP防护软件-ARP Guard

4.7 DNS欺骗的检测

- 被动监听检测

- 虚假报文检测

- 交叉检查查询

4.8 端口扫描的目的

- 判断目标主机上开放了哪些服务

- 判断目标主机的操作系统

4.9 端口扫描原理分类

- 全TCP连接

- 半打开式扫描(SYN扫描)

- FIN扫描

- 第三方扫描

4.10 TCP/IP 堆栈的攻击方式

- 同步报风暴(SYN Flooding)

- ICMP攻击

- SNMP攻击

4.11 系统漏洞扫描的类型

- 基于网络的漏洞扫描

- 基于主机的漏洞扫描

4.12 基于网络的漏洞扫描器的组成

- 漏洞数据库模块

- 用户配置控制台模块

- 扫描引擎模块

- 当前活动的扫描知识模块

- 结果存储器和报告生成工具

4.13 基于网络漏洞扫描的优点

- 基于网络的漏洞扫描器的价格相对来说比较便宜

- 基于网络的漏洞扫描器在操作过程中,不需要设计目标系统的管理员

- 基于网络的漏洞扫描器在检测过程中,不需要在目标系统上安装任何东西

- 维护简便

4.14 基于主机的漏洞扫描优点

- 扫描的漏洞数量多

- 集中化管理

- 网络流量负载小

五、信息安全的保证体系预评估方法

5.1 计算机信息提供安全保护等级

- 第1级:用户自主保护级(对应TESEC的C1级)

- 第2级:系统审计保护级(对应TCSEC的C2级)

- 第3级:安全标记保护级(对应TESEC的B1级)

- 第4级:结构化保护级(对应TESEC的B2级)

- 第5级:访问验证保护级(对应TCSEC的B3级)

5.2 安全风险管理

- 确定分线评估的范围

- 确定风险评估的目标

- 建立适当的组织结构

- 建立系统性的风险评估方法

- 获得最高管理者对风险评估策划的批准

5.3 风险评估的基本要素

- 脆弱性

- 资产

- 威胁

- 风险

- 安全措施

5.4 风险评估各要素关系图

5.5 风险计算的过程

- 对信息资产进行识别,并对资产赋值

- 对威胁进行分析,并对威胁发生的可能性赋值

- 识别信息资产的脆弱性,并对弱点的严重程度赋值

- 根据威胁和脆弱性计算安全事件发生的可能性

- 结合信息资产的重要性和发生安全事件的可能性,计算信息资产的风险值

相关文章:

系统架构设计师(第二版)学习笔记----信息安全系统及信息安全技术

【原文链接】系统架构设计师(第二版)学习笔记----信息加解密技术 文章目录 一、信息安全系统的组成框架1.1 信息安全系统组成框架1.2 信息安全系统技术内容1.3 常用的基础安全设备1.4 网络安全技术内容1.5 操作系统安全内容1.6 操作系统安全机制1.7 数据…...

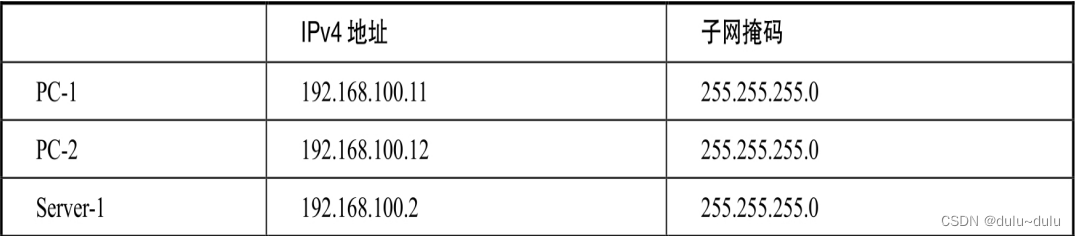

交换机的工作原理(含实例,华为ensp操作)

目录 1.交换机学习和转发 案例 1.设置静态地址表项 2.配置黑洞mac地址表项 1.交换机学习和转发 交换机工作在数据链路层。当交换机从某个端口收到一个帧时,它并不是向所有的接口转发此帧,而是根据此帧的目的MAC地址&a…...

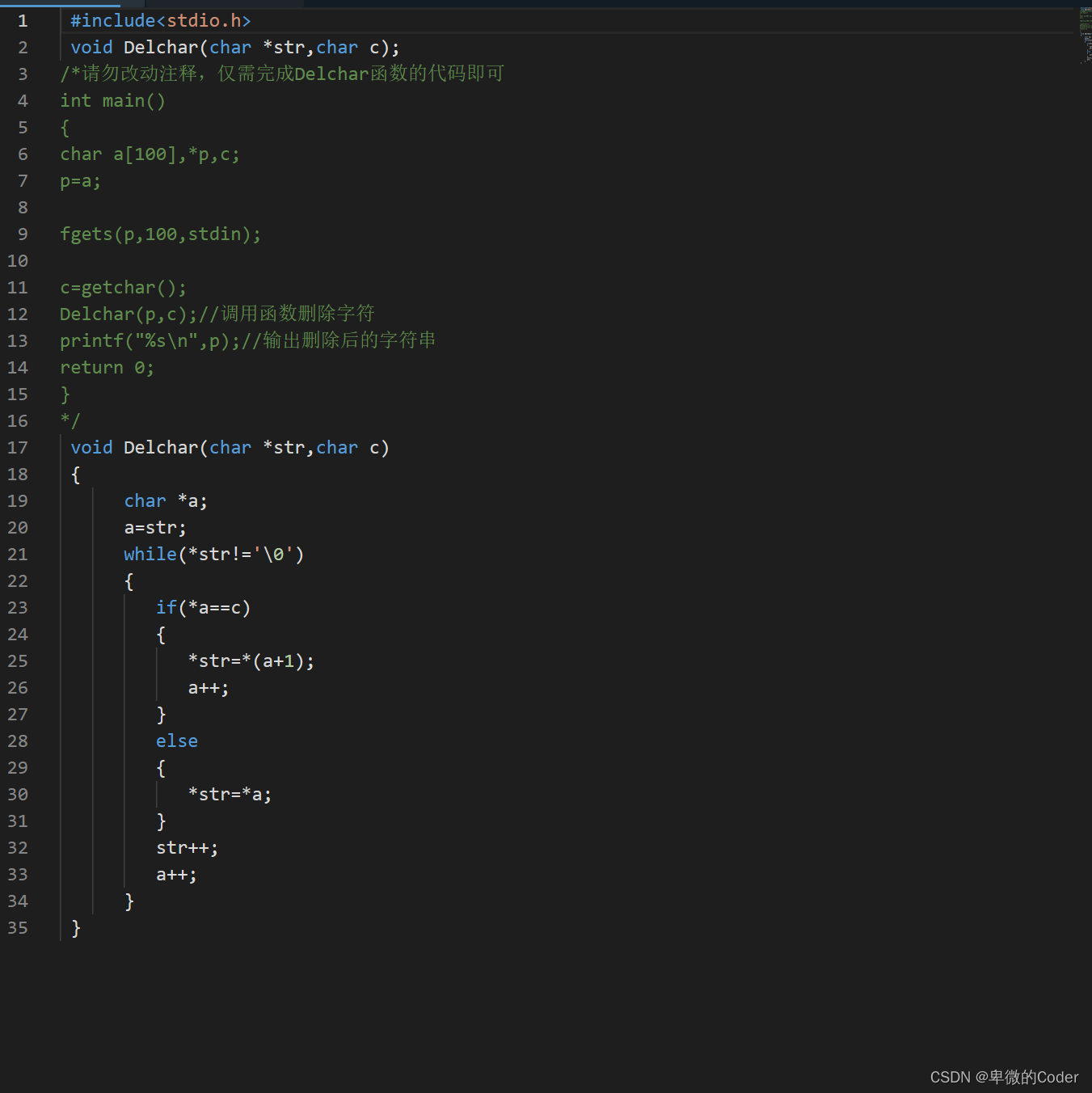

从字符串中删除指定字符

任务描述 编写一个函数实现功能:从字符串中删除指定的字符。同一字母的大、小写按不同字符处理。例如:程序执行时输入字符串:turbo c and Borland c,从键盘输入字符n,则输出后变为:turbo c ad Borlad c。如…...

)

Xcode14.3.1 真机调试iOS17的方法(无iOS17 DeviceSupport)

由于iOS17需要使用Xcode15 才能调试,而当前Xcode15都是beta,正式版还未出,那么要真机调试iOS17的方式一般有两种: 方法一: 一种是下载新的Xcode15 beta版 (但Xcode包一般比较大,好几个G&#…...

JWT基础

概念 JSON Web Token本质上就是一串字符串,一串包含了很多信息的字符串令牌拥有三个部分头部-包含加密算法和令牌类型{"alg":"算法名称","type":"JWT"}负载-包含数据和信息-七个官方默认-也可以自己定义内容{issÿ…...

关于远程工作的面试可能存在的陷阱

附上看到的完整帖子地址:面试 POPER 的后端开发工程师的离奇经历 分享一下我遇到过的,我至少面试过10个远程工作,其中有3个的面试是直接让我完成一个需求的,前两次都耐心做了,第3次看到相同要求时我都懒得回复了&…...

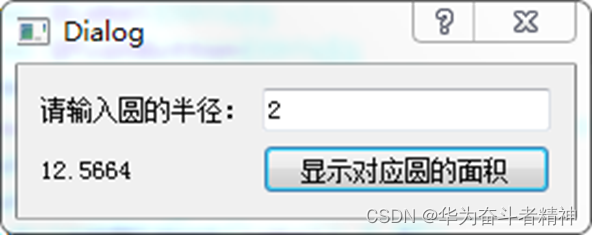

Qt5开发及实例V2.0-第一章Qt概述

Qt5开发及实例V2.0-第一章-Qt概述 第一章-Qt概述1.1 什么是Qt1.2 Qt 5的安装1.2.1 下载安装Qt 51.2.2 运行Qt 5 Creator1.2.3 Qt 5开发环境 1.3 Qt 5开发步骤及实例1.3.1 设计器Qt 5 Designer实现1.3.2 代码实现简单实例 L1.2 Qt 5安装:概念解析L1.3 Qt 5开发步骤及…...

matlab检索相似图像

在Matlab中检索相似图像通常需要使用图像处理和计算机视觉技术。以下是一种常见的方法,可以帮助您在Matlab中进行相似图像检索: 准备图像数据库: 首先,您需要有一个包含待检索图像的图像数据库。这些图像应该经过预处理࿰…...

ArrayBlockingQueue 带有三个参数的构造函数为何需要加锁?

哪一个构造函数 public ArrayBlockingQueue(int capacity, boolean fair,Collection<? extends E> c) {this(capacity, fair);final ReentrantLock lock = this.lock;lock.lock(); // Lock only for visibility, not mutual exclusiontry {final Object[] items = this…...

实训笔记——Spark计算框架

实训笔记——Spark计算框架 Spark计算框架一、Spark的概述二、Spark的特点三、Spark的安装部署(安装部署Spark的Cluster Manager-资源调度管理器的)3.1 本地安装--无资源管理器3.2 Spark的自带独立调度器Standalone3.2.1 主从架构的软件3.2.2 Master/wor…...

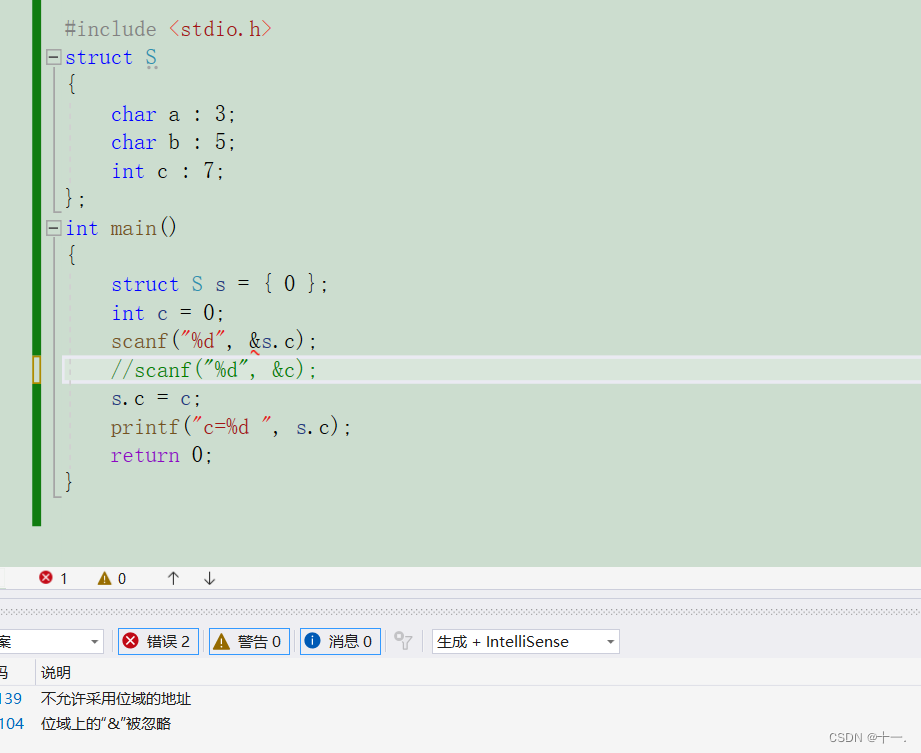

自定义类型:结构体

自定义类型:结构体 一:引入二:结构体类型的声明1:正常声明2:特殊声明 三:结构体变量的创建和初始化1:结构体变量的创建2:结构体变量的初始化 三:结构体访问操作符四:结构…...

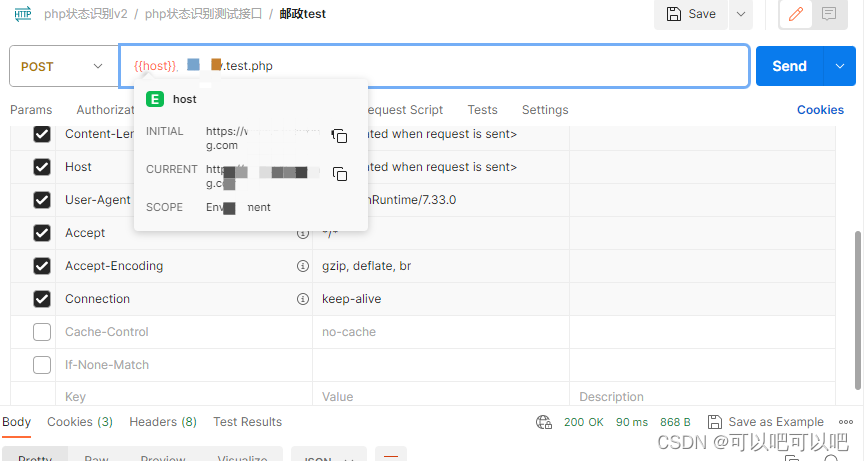

postman如何设置才能SwitchHosts切换host无缓存请求到指定ip服务

开发测试中,遇到多版本同域名的服务使用postman进行测试,一般会搭配SwitchHosts切换host类似工具进行请求,postman缓存比较重,如何做到无缓存请求呢,下面简单记录一下如何实现 首先要知道如何当前请求服务的ip是哪个 打开postman 依次点击/menu/view/show postman console 就…...

LeetCode LCR 103. 零钱兑换【完全背包,恰好装满背包的最小问题】中等

本文属于「征服LeetCode」系列文章之一,这一系列正式开始于2021/08/12。由于LeetCode上部分题目有锁,本系列将至少持续到刷完所有无锁题之日为止;由于LeetCode还在不断地创建新题,本系列的终止日期可能是永远。在这一系列刷题文章…...

竞赛 基于深度学习的人脸专注度检测计算系统 - opencv python cnn

文章目录 1 前言2 相关技术2.1CNN简介2.2 人脸识别算法2.3专注检测原理2.4 OpenCV 3 功能介绍3.1人脸录入功能3.2 人脸识别3.3 人脸专注度检测3.4 识别记录 4 最后 1 前言 🔥 优质竞赛项目系列,今天要分享的是 🚩 基于深度学习的人脸专注度…...

supervisord 进程管理器 Laravel执行队列

supervisord 进程管理器 执行队列 安装 yum install supervisor修改配置文件 /etc/supervisord.conf 最后一行 ini改为conf files=/etc/supervisor.d/*.conf vim /etc/supervisord.conf/etc/supervisord.d目录下新增配置文件 vim laravel-worker.conf 修改i 粘贴内容 退出修…...

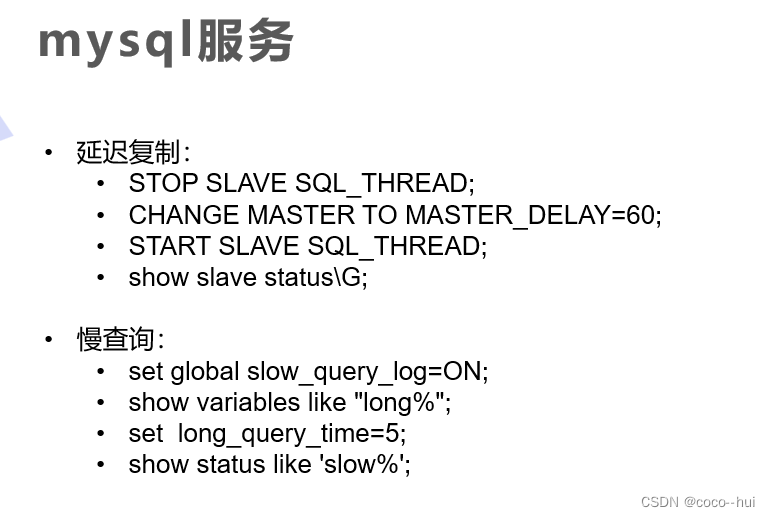

Lnmp架构之mysql数据库实战1

1、mysql数据库编译 编译成功 2、mysql数据库初始化 配置数据目录 全局文件修改内容 生成初始化密码并进行初始化设定 3、mysql主从复制 什么是mysql的主从复制? MySQL的主从复制是一种常见的数据库复制技术,用于将一个数据库服务器(称为主…...

ChatGLM 大模型炼丹手册-理论篇

序言一)大还丹的崛起 在修真界,人们一直渴望拥有一种神奇的「万能型丹药」,可包治百病。 但遗憾的是,在很长的一段时间里,炼丹师们只能对症炼药。每一枚丹药,都是特效药,专治一种病。这样就导致,每遇到一个新的问题,都需要针对性的炼制,炼丹师们苦不堪言,修真者们吐…...

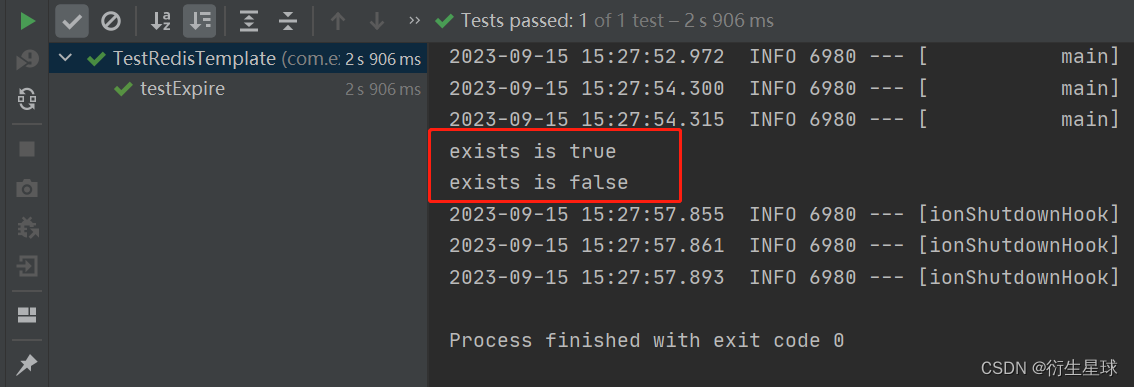

Spring Boot集成Redis实现数据缓存

🌿欢迎来到衍生星球的CSDN博文🌿 🍁本文主要学习Spring Boot集成Redis实现数据缓存 🍁 🌱我是衍生星球,一个从事集成开发的打工人🌱 ⭐️喜欢的朋友可以关注一下🫰🫰&…...

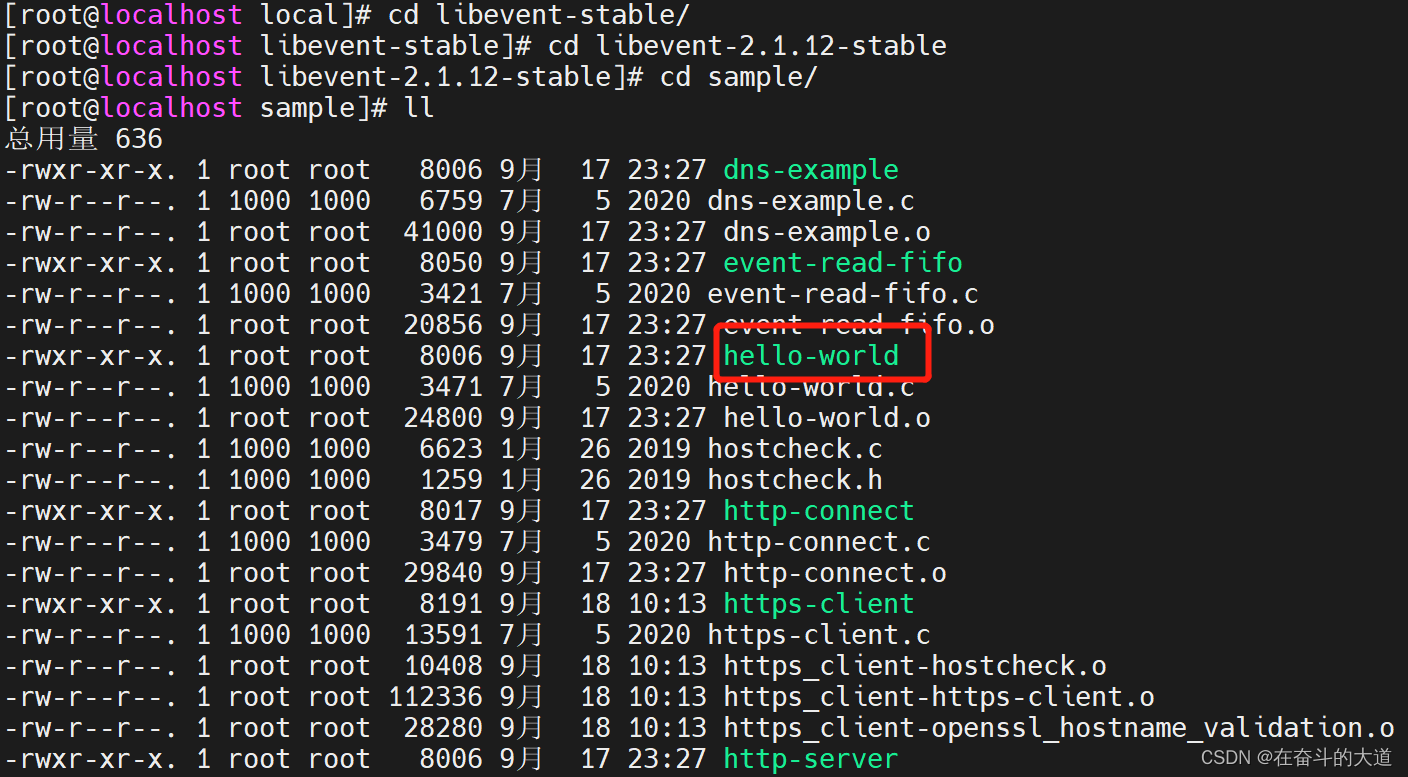

CentOS 7 安装Libevent

CentOS 7 安装Libevent 1.下载安装包 新版本是libevent-2.1.12-stable.tar.gz。(如果你的系统已经安装了libevent,可以不用安装) 官网:http://www.monkey.org/~provos/libevent/ 2.创建目录 # mkdir libevent-stable 3.解压 …...

线性代数的本质——几何角度理解

B站网课来自 3Blue1Brown的翻译版,看完醍醐灌顶,强烈推荐: 线性代数的本质 本课程从几何的角度翻译了线代中各种核心的概念及性质,对做题和练习效果有实质性的提高,下面博主来总结一下自己的理解 1.向量的本质 在物…...

业务系统对接大模型的基础方案:架构设计与关键步骤

业务系统对接大模型:架构设计与关键步骤 在当今数字化转型的浪潮中,大语言模型(LLM)已成为企业提升业务效率和创新能力的关键技术之一。将大模型集成到业务系统中,不仅可以优化用户体验,还能为业务决策提供…...

Flask RESTful 示例

目录 1. 环境准备2. 安装依赖3. 修改main.py4. 运行应用5. API使用示例获取所有任务获取单个任务创建新任务更新任务删除任务 中文乱码问题: 下面创建一个简单的Flask RESTful API示例。首先,我们需要创建环境,安装必要的依赖,然后…...

全球首个30米分辨率湿地数据集(2000—2022)

数据简介 今天我们分享的数据是全球30米分辨率湿地数据集,包含8种湿地亚类,该数据以0.5X0.5的瓦片存储,我们整理了所有属于中国的瓦片名称与其对应省份,方便大家研究使用。 该数据集作为全球首个30米分辨率、覆盖2000–2022年时间…...

select、poll、epoll 与 Reactor 模式

在高并发网络编程领域,高效处理大量连接和 I/O 事件是系统性能的关键。select、poll、epoll 作为 I/O 多路复用技术的代表,以及基于它们实现的 Reactor 模式,为开发者提供了强大的工具。本文将深入探讨这些技术的底层原理、优缺点。 一、I…...

关键领域软件测试的突围之路:如何破解安全与效率的平衡难题

在数字化浪潮席卷全球的今天,软件系统已成为国家关键领域的核心战斗力。不同于普通商业软件,这些承载着国家安全使命的软件系统面临着前所未有的质量挑战——如何在确保绝对安全的前提下,实现高效测试与快速迭代?这一命题正考验着…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

【Go语言基础【13】】函数、闭包、方法

文章目录 零、概述一、函数基础1、函数基础概念2、参数传递机制3、返回值特性3.1. 多返回值3.2. 命名返回值3.3. 错误处理 二、函数类型与高阶函数1. 函数类型定义2. 高阶函数(函数作为参数、返回值) 三、匿名函数与闭包1. 匿名函数(Lambda函…...

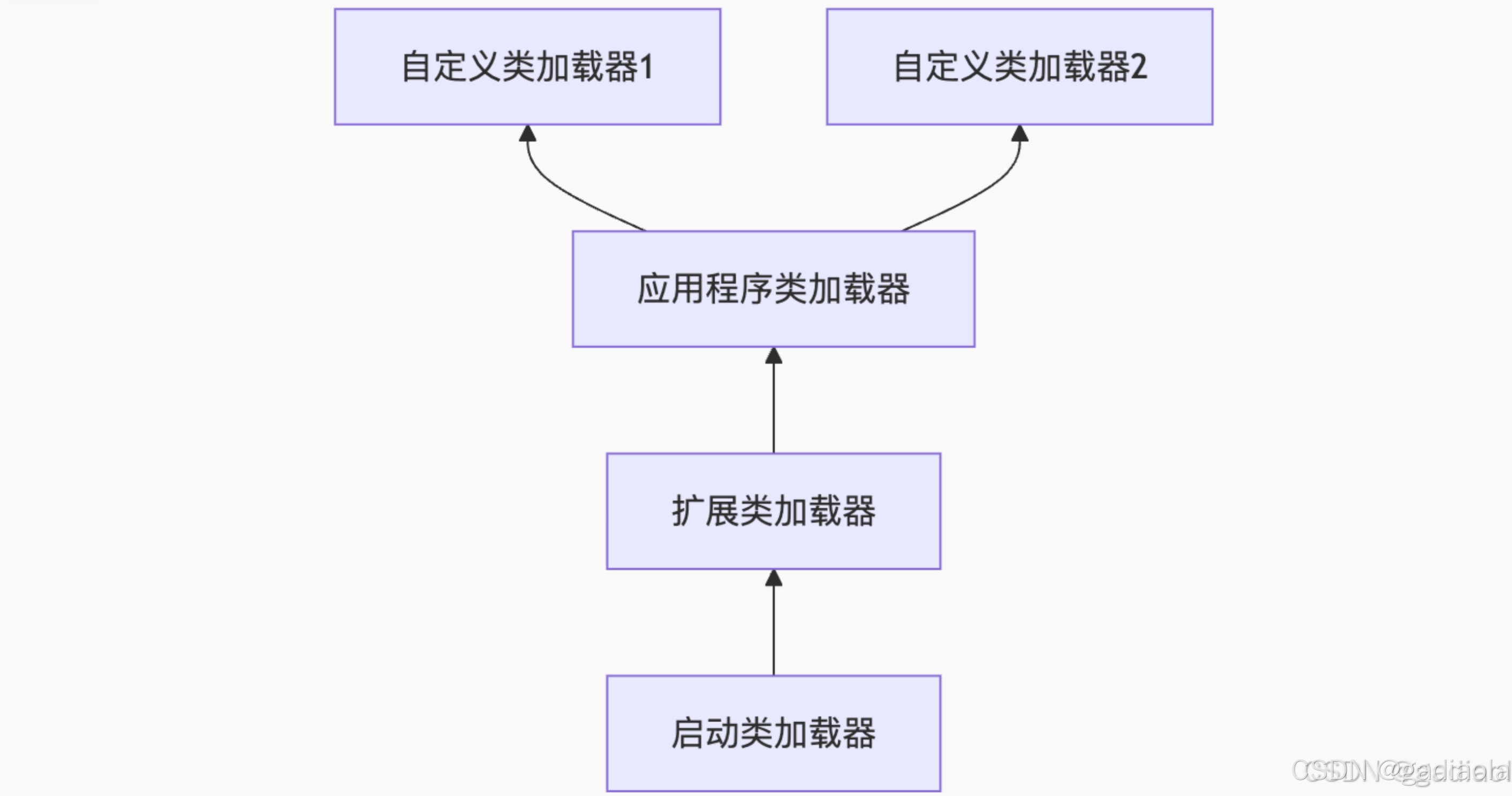

【JVM面试篇】高频八股汇总——类加载和类加载器

目录 1. 讲一下类加载过程? 2. Java创建对象的过程? 3. 对象的生命周期? 4. 类加载器有哪些? 5. 双亲委派模型的作用(好处)? 6. 讲一下类的加载和双亲委派原则? 7. 双亲委派模…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

python爬虫——气象数据爬取

一、导入库与全局配置 python 运行 import json import datetime import time import requests from sqlalchemy import create_engine import csv import pandas as pd作用: 引入数据解析、网络请求、时间处理、数据库操作等所需库。requests:发送 …...