网络安全技术指南 103.91.209.X

网络安全技术指的是一系列防范网络攻击、保护网络安全的技术手段和措施,旨在保护网络的机密性、完整性和可用性。常见的网络安全技术包括:

-

防火墙:用于监控网络流量,过滤掉可能包括恶意软件的数据包。

-

加密技术:用于保护数据的机密性,包括数据通信加密、数据存储加密等。

-

IDS/IPS:入侵检测系统和入侵防御系统,用于检测并防御网络攻击。

-

认证和访问控制技术:包括密码技术、双因素认证、访问控制列表等,用于控制网络资源的访问权限。

-

安全软件:包括杀毒软件、反间谍软件、入侵检测软件等,用于检测并防御计算机病毒和恶意软件。

-

安全策略和组织架构:建立科学的网络安全策略和组织架构,以保障企业网络安全。

103.91.209.1

103.91.209.2

103.91.209.3

103.91.209.4

103.91.209.5

103.91.209.6

103.91.209.7

103.91.209.8

103.91.209.9

103.91.209.10

103.91.209.11

103.91.209.12

103.91.209.13

103.91.209.14

103.91.209.15

103.91.209.16

103.91.209.17

103.91.209.18

103.91.209.19

103.91.209.20

103.91.209.21

103.91.209.22

103.91.209.23

103.91.209.24

103.91.209.25

103.91.209.26

103.91.209.27

103.91.209.28

103.91.209.29

103.91.209.30

103.91.209.31

103.91.209.32

103.91.209.33

103.91.209.34

103.91.209.35

103.91.209.36

103.91.209.37

103.91.209.38

103.91.209.39

103.91.209.40

103.91.209.41

103.91.209.42

103.91.209.43

103.91.209.44

103.91.209.45

103.91.209.46

103.91.209.47

103.91.209.48

103.91.209.49

103.91.209.50

103.91.209.51

103.91.209.52

103.91.209.53

103.91.209.54

103.91.209.55

103.91.209.56

103.91.209.57

103.91.209.58

103.91.209.59

103.91.209.60

103.91.209.61

103.91.209.62

103.91.209.63

103.91.209.64

103.91.209.65

103.91.209.66

103.91.209.67

103.91.209.68

103.91.209.69

103.91.209.70

103.91.209.71

103.91.209.72

103.91.209.73

103.91.209.74

103.91.209.75

103.91.209.76

103.91.209.77

103.91.209.78

103.91.209.79

103.91.209.80

103.91.209.81

103.91.209.82

103.91.209.83

103.91.209.84

103.91.209.85

103.91.209.86

103.91.209.87

103.91.209.88

103.91.209.89

103.91.209.90

103.91.209.91

103.91.209.92

103.91.209.93

103.91.209.94

103.91.209.95

103.91.209.96

103.91.209.97

103.91.209.98

103.91.209.99

103.91.209.100

103.91.209.101

103.91.209.102

103.91.209.103

103.91.209.104

103.91.209.105

103.91.209.106

103.91.209.107

103.91.209.108

103.91.209.109

103.91.209.110

103.91.209.111

103.91.209.112

103.91.209.113

103.91.209.114

103.91.209.115

103.91.209.116

103.91.209.117

103.91.209.118

103.91.209.119

103.91.209.120

103.91.209.121

103.91.209.122

103.91.209.123

103.91.209.124

103.91.209.125

103.91.209.126

103.91.209.127

103.91.209.128

103.91.209.129

103.91.209.130

103.91.209.131

103.91.209.132

103.91.209.133

103.91.209.134

103.91.209.135

103.91.209.136

103.91.209.137

103.91.209.138

103.91.209.139

103.91.209.140

103.91.209.141

103.91.209.142

103.91.209.143

103.91.209.144

103.91.209.145

103.91.209.146

103.91.209.147

103.91.209.148

103.91.209.149

103.91.209.150

103.91.209.151

103.91.209.152

103.91.209.153

103.91.209.154

103.91.209.155

103.91.209.156

103.91.209.157

103.91.209.158

103.91.209.159

103.91.209.160

103.91.209.161

103.91.209.162

103.91.209.163

103.91.209.164

103.91.209.165

103.91.209.166

103.91.209.167

103.91.209.168

103.91.209.169

103.91.209.170

103.91.209.171

103.91.209.172

103.91.209.173

103.91.209.174

103.91.209.175

103.91.209.176

103.91.209.177

103.91.209.178

103.91.209.179

103.91.209.180

103.91.209.181

103.91.209.182

103.91.209.183

103.91.209.184

103.91.209.185

103.91.209.186

103.91.209.187

103.91.209.188

103.91.209.189

103.91.209.190

103.91.209.191

103.91.209.192

103.91.209.193

103.91.209.194

103.91.209.195

103.91.209.196

103.91.209.197

103.91.209.198

103.91.209.199

103.91.209.200

103.91.209.201

103.91.209.202

103.91.209.203

103.91.209.204

103.91.209.205

103.91.209.206

103.91.209.207

103.91.209.208

103.91.209.209

103.91.209.210

103.91.209.211

103.91.209.212

103.91.209.213

103.91.209.214

103.91.209.215

103.91.209.216

103.91.209.217

103.91.209.218

103.91.209.219

103.91.209.220

103.91.209.221

103.91.209.222

103.91.209.223

103.91.209.224

103.91.209.225

103.91.209.226

103.91.209.227

103.91.209.228

103.91.209.229

103.91.209.230

103.91.209.231

103.91.209.232

103.91.209.233

103.91.209.234

103.91.209.235

103.91.209.236

103.91.209.237

103.91.209.238

103.91.209.239

103.91.209.240

103.91.209.241

103.91.209.242

103.91.209.243

103.91.209.244

103.91.209.245

103.91.209.246

103.91.209.247

103.91.209.248

103.91.209.249

103.91.209.250

103.91.209.251

103.91.209.252

103.91.209.253

103.91.209.254

103.91.209.255

相关文章:

网络安全技术指南 103.91.209.X

网络安全技术指的是一系列防范网络攻击、保护网络安全的技术手段和措施,旨在保护网络的机密性、完整性和可用性。常见的网络安全技术包括: 防火墙:用于监控网络流量,过滤掉可能包括恶意软件的数据包。 加密技术:用于保…...

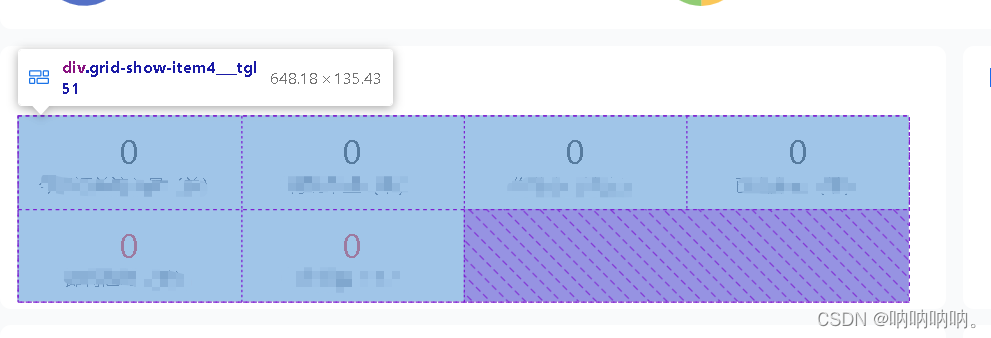

用flex实现grid布局

1. css代码 .flexColumn(columns, gutterSize) {display: flex;flex-flow: row wrap;margin: calc(gutterSize / -2);> div {flex: 0 0 calc(100% / columns);padding: calc(gutterSize / 2);box-sizing: border-box;} }2.用法 .grid-show-item3 {width: 100%;display: fl…...

东郊到家app小程序公众号软件开发预约同城服务系统成品源码部署

东郊到家app系统开发,东郊到家软件定制开发,东郊到家小程序APP开发,东郊到家源码定制开发,东郊到家模式系统定制开发 一、上门软件介绍 1、上门app是一家以推拿为主项,个人定制型的o2o平台,上门app平台提…...

kotlin的集合使用maxBy函数报NoSuchElementException

kotlin设定函数 fun test() {listOf<Int>().maxBy { it } } 查看java实现...

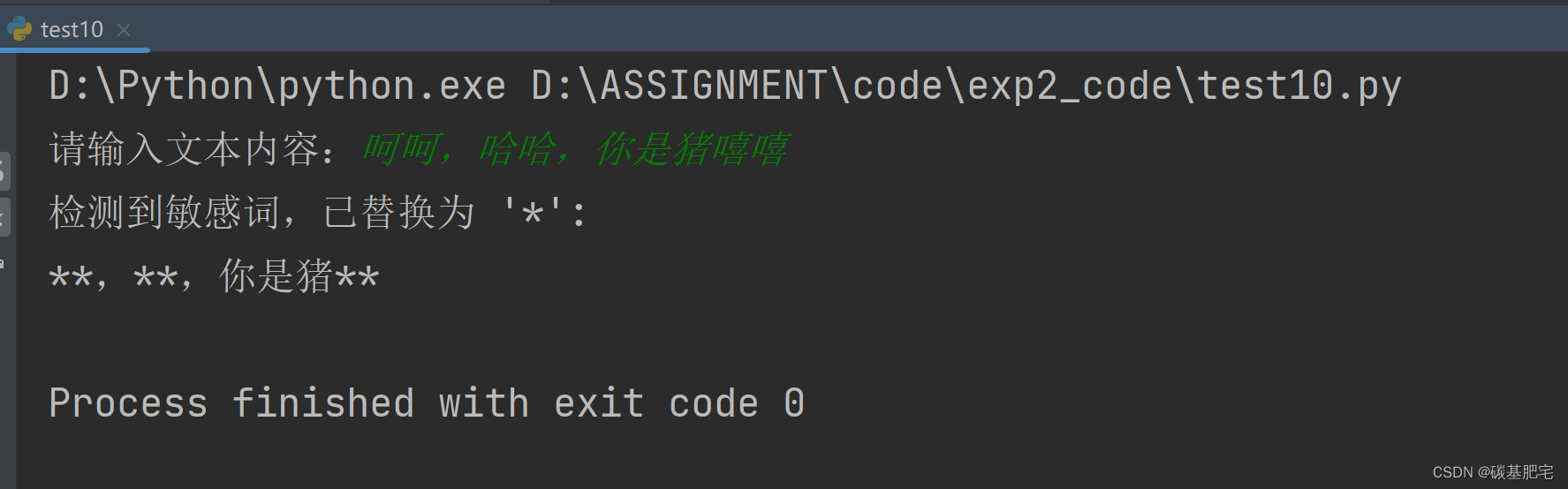

Python开发与应用实验2 | Python基础语法应用

*本文是博主对学校专业课Python各种实验的再整理与详解,除了代码部分和解析部分,一些题目还增加了拓展部分(⭐)。拓展部分不是实验报告中原有的内容,而是博主本人自己的补充,以方便大家额外学习、参考。 &a…...

网络安全--防火墙旁挂部署方式和高可靠性技术

目录 一、防火墙 二、防火墙旁挂部署方式 使用策略路由实现 第一步、IP地址配置 第二步、配置路由 第三步、在防火墙上做策略 第四步、在R2上使用策略路由引流 三、防火墙高可靠性技术--HRP 拓扑图 第一步、配置SW1、SW2、FW1、FW2 第二步、进入防火墙Web页面进行配…...

)

c++最小步数模型(魔板)

C 最小步数模型通常用于寻找两个点之间的最短路径或最少步数。以下是一个基本的 C 最小步数模型的示例代码: #include<bits/stdc.h> using namespace std; const int N 1e5 5; vector<int> G[N]; int d[N]; bool vis[N];void bfs(int s) {queue<i…...

【每日一题Day337】LC460LFU 缓存 | 双链表+哈希表

LFU 缓存【LC460】 请你为 最不经常使用(LFU)缓存算法设计并实现数据结构。 实现 LFUCache 类: LFUCache(int capacity) - 用数据结构的容量 capacity 初始化对象int get(int key) - 如果键 key 存在于缓存中,则获取键的值&#x…...

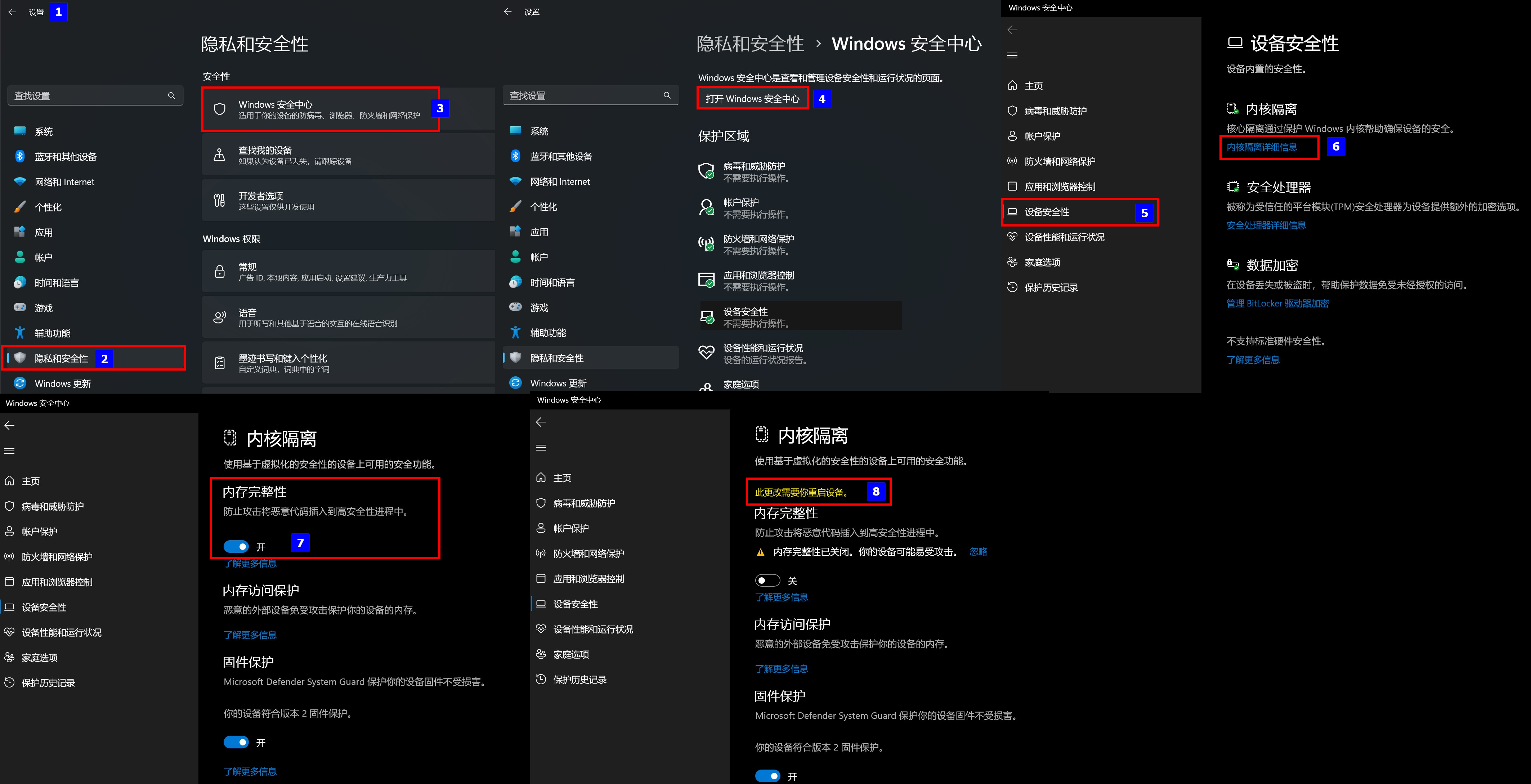

解决老版本Oracle VirtualBox 此应用无法在此设备上运行问题

问题现象 安装华为eNSP模拟器的时候,对应的Oracle VirtualBox-5.2.26安装的时候提示兼容性问题,无法进行安装,具体版本信息如下: 软件对应版本备注Windows 11专业工作站版22H222621eNSP1.3.00.100 V100R003C00 SPC100终结正式版…...

法规标准-UN R48标准解读

UN R48是做什么的? UN R48全名为关于安装照明和灯光标志装置的车辆认证的统一规定,主要描述了对各类灯具的布置要求及性能要求;其中涉及自动驾驶功能的仅有6.25章节【后方碰撞预警信号】,因此本文仅对此章节进行解读 功能要求 …...

自动化和数字化在 ERP 系统中意味着什么?

毋庸置疑,ERP系统的作用是让工作更轻松。它可以集成流程,提供关键分析,确保你的企业高效运营。这些信息可以提高你的运营效率,并将有限的人力资本重新部署到更有效、更重要的需求上。事实上,自动化和数字化是ERP系统最…...

python nvidia 显卡信息 格式数据

python nvidia 显卡信息 格式数据. def get_gpu_memory():result subprocess.check_output([nvidia-smi, --query-gpupci.bus_id,memory.used,memory.total,memory.free, --formatcsv])# 返回 GPU 的显存使用情况,单位为 Minfo []for t in csv.DictReader(result…...

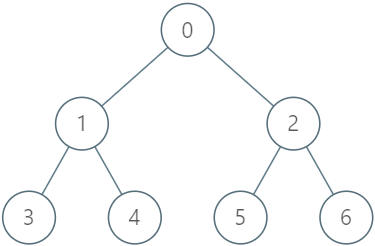

LeetCode每日一题:1993. 树上的操作(2023.9.23 C++)

目录 1993. 树上的操作 题目描述: 实现代码与解析: 模拟 dfs 原理思路: 1993. 树上的操作 题目描述: 给你一棵 n 个节点的树,编号从 0 到 n - 1 ,以父节点数组 parent 的形式给出,其中 p…...

绿色计算产业发展白皮书:2022年OceanBase助力蚂蚁集团减排4392tCO2e

9 月 15 日,绿色计算产业联盟在 2023 世界计算大会期间重磅发布了《绿色计算产业发展白皮书(2023 版)》。蚂蚁集团作为指导单位之一,联合参与了该白皮书的撰写。 白皮书中指出,落实“双碳”战略,绿色计算已…...

阿里云通义千问14B模型开源!性能超越Llama2等同等尺寸模型

9月25日,阿里云开源通义千问140亿参数模型Qwen-14B及其对话模型Qwen-14B-Chat,免费可商用。Qwen-14B在多个权威评测中超越同等规模模型,部分指标甚至接近Llama2-70B。阿里云此前开源了70亿参数模型Qwen-7B等,一个多月下载量破100万࿰…...

两横一纵 | 寅家科技发布10年新征程战略

2023年9月22日,寅家科技“寅路向前”10年新征程战略发布会在上海举办,来自投资领域的东方富海、深创投、高新投等知名投资机构,一汽大众、一汽红旗、奇瑞汽车等主机厂,国家新能源汽车技术创新中心、梅克朗、芯驰科技、思特威等合作…...

二值贝叶斯滤波计算4d毫米波聚类目标动静属性

机器人学中有些问题是二值问题,对于这种二值问题的概率评估问题可以用二值贝叶斯滤波器binary Bayes filter来解决的。比如机器人前方有一个门,机器人想判断这个门是开是关。这个二值状态是固定的,并不会随着测量数据变量的改变而改变。就像门…...

【刷题笔记9.25】LeetCode:相交链表

LeetCode:相交链表 一、题目描述 给你两个单链表的头节点 headA 和 headB ,请你找出并返回两个单链表相交的起始节点。如果两个链表不存在相交节点,返回 null 。 二、分析及代码 方法一:使用哈希Set集合 (注意…...

打造本地紧密链接的开源社区——KCC@长沙开源读书会openKylin爱好者沙龙圆满举办...

2023年9月9日,由开源社联合 openKylin 社区举办的 KCC长沙开源读书会&openKylin 爱好者沙龙,在长沙圆满举办。这是 KCC长沙首次正式进入公众视野,开展开源交流活动,也是 openKylin 社区长沙首场线下沙龙。长沙地区及其周边的众…...

)

Python 笔记03(多线程)

一 打开命令行,查看本机IP windows r 命令行输入:cmd ipconfig 然后查看IPv4的地址:192.168.1*6.1 ipconfig 二 函数式多进程 from multiprocessing import Process import os, timedef func(name):print(进程的ID:, os.g…...

【JavaEE】-- HTTP

1. HTTP是什么? HTTP(全称为"超文本传输协议")是一种应用非常广泛的应用层协议,HTTP是基于TCP协议的一种应用层协议。 应用层协议:是计算机网络协议栈中最高层的协议,它定义了运行在不同主机上…...

` 方法)

深入浅出:JavaScript 中的 `window.crypto.getRandomValues()` 方法

深入浅出:JavaScript 中的 window.crypto.getRandomValues() 方法 在现代 Web 开发中,随机数的生成看似简单,却隐藏着许多玄机。无论是生成密码、加密密钥,还是创建安全令牌,随机数的质量直接关系到系统的安全性。Jav…...

vscode(仍待补充)

写于2025 6.9 主包将加入vscode这个更权威的圈子 vscode的基本使用 侧边栏 vscode还能连接ssh? debug时使用的launch文件 1.task.json {"tasks": [{"type": "cppbuild","label": "C/C: gcc.exe 生成活动文件"…...

聊聊 Pulsar:Producer 源码解析

一、前言 Apache Pulsar 是一个企业级的开源分布式消息传递平台,以其高性能、可扩展性和存储计算分离架构在消息队列和流处理领域独树一帜。在 Pulsar 的核心架构中,Producer(生产者) 是连接客户端应用与消息队列的第一步。生产者…...

MODBUS TCP转CANopen 技术赋能高效协同作业

在现代工业自动化领域,MODBUS TCP和CANopen两种通讯协议因其稳定性和高效性被广泛应用于各种设备和系统中。而随着科技的不断进步,这两种通讯协议也正在被逐步融合,形成了一种新型的通讯方式——开疆智能MODBUS TCP转CANopen网关KJ-TCPC-CANP…...

深入解析C++中的extern关键字:跨文件共享变量与函数的终极指南

🚀 C extern 关键字深度解析:跨文件编程的终极指南 📅 更新时间:2025年6月5日 🏷️ 标签:C | extern关键字 | 多文件编程 | 链接与声明 | 现代C 文章目录 前言🔥一、extern 是什么?&…...

蓝桥杯3498 01串的熵

问题描述 对于一个长度为 23333333的 01 串, 如果其信息熵为 11625907.5798, 且 0 出现次数比 1 少, 那么这个 01 串中 0 出现了多少次? #include<iostream> #include<cmath> using namespace std;int n 23333333;int main() {//枚举 0 出现的次数//因…...

今日学习:Spring线程池|并发修改异常|链路丢失|登录续期|VIP过期策略|数值类缓存

文章目录 优雅版线程池ThreadPoolTaskExecutor和ThreadPoolTaskExecutor的装饰器并发修改异常并发修改异常简介实现机制设计原因及意义 使用线程池造成的链路丢失问题线程池导致的链路丢失问题发生原因 常见解决方法更好的解决方法设计精妙之处 登录续期登录续期常见实现方式特…...

均衡后的SNRSINR

本文主要摘自参考文献中的前两篇,相关文献中经常会出现MIMO检测后的SINR不过一直没有找到相关数学推到过程,其中文献[1]中给出了相关原理在此仅做记录。 1. 系统模型 复信道模型 n t n_t nt 根发送天线, n r n_r nr 根接收天线的 MIMO 系…...

管理学院权限管理系统开发总结

文章目录 🎓 管理学院权限管理系统开发总结 - 现代化Web应用实践之路📝 项目概述🏗️ 技术架构设计后端技术栈前端技术栈 💡 核心功能特性1. 用户管理模块2. 权限管理系统3. 统计报表功能4. 用户体验优化 🗄️ 数据库设…...