面经分享 | 某康安全开发工程师

本文由掌控安全学院 - sbhglqy 投稿

一、反射型XSS跟DOM型XSS的最大区别

DOM型xss和别的xss最大的区别就是它不经过服务器,仅仅是通过网页本身的JavaScript进行渲染触发的。

二、Oracle数据库了解多吗

平常用的多的是MySQL数据库,像Oracle数据库也有了解,但是用的不多。

三、研究生课题方向

我的研究方向是自然语言处理,具体的领域是虚假信息检测。我的小论文中采用的数据集是twitter15和twitter16,这两个数据集是自带标签的,我的目标就是将这两个数据集中不同的数据进行分类,再根据他所给出的标签来判断我模型的优劣。像文本分类这块有二分类、四分类、多分类几种,我研究的是个四分类问题,我实验中采用的是图神经网络GCN加上预训练模型Bert再结合联合注意力机制的一种方式去进行训练,最终分类的准确率能够达到91%。

四、sql注入类型

联合查询注入、报错注入、时间盲注、布尔盲注、堆叠注入、宽字节注入、二次注入

五、宽字节注入的原理

如果网站使用了addslashes()函数或者开启了魔术引号,恰巧MySQL数据库为GBK编码,就会造成宽字节注入。最主要的原因就是客户端和服务器端解码方式不同造成的,如果想要防止宽字节注入,可以在初始化连接和字符集之后,使用SET character_set_client=binary来设定客户端的字符集是二进制的。

六、sql注入getshell需要满足的条件

第一个需要知道绝对路径,第二个需要获得root权限,第三个需要开启secure_file_priv功能,要具有读写权限。

七、mysql的UDF提权和MOF提权

UDF为User Defined Function用户自定义函数,也就是支持用户自定义函数的功能。这里的自定义函数要以dll形式写成mysql的插件,提供给mysql来使用。也就是说我们可以通过编写dll文件来实现我们需要的功能。利用UDF提权需要知道root账户的密码,并且需要目标系统是Windows。可以使用现成的udf提权工具,也可以手工测试。

mof是windows系统的一个文件(在c:/windows/system32/wbem/mof/nullevt.mof)叫做”托管对象格式”其作用是每隔五秒就会去监控进程创建和死亡。其就是用了mysql的root权限了以后,然后使用root权限去执行我们上传的mof。隔了一定时间以后这个mof就会被执行,这个mof当中有一段是vbs脚本,这个vbs大多数的是cmd的添加管理员用户的命令。

八、windows、Linux提权有哪些方式

windows提权:

1.系统内核溢出漏洞提权:

这是利用Windows系统内核存在的缓冲区溢出或其他类型的漏洞,执行恶意代码,获取系统权限的方法。这种方法需要找到合适的漏洞和利用工具,而且可能受到系统补丁和防护软件的影响。

2.数据库提权:

这是利用Windows系统上运行的数据库服务,如MySQL,SQL Server等,执行系统命令或写入可执行文件,获取系统权限的方法。这种方法需要获取数据库的高权限账户和密码,而且可能受到数据库版本和配置的限制。

3.错误的系统配置提权:

这是利用Windows系统上存在的错误的配置或权限设置,如服务、计划任务、注册表、文件夹等,修改或添加可执行文件或命令,获取系统权限的方法。这种方法需要寻找合适的配置漏洞,而且可能受到系统版本和更新的影响。

4.组策略首选项提权:

这是利用Windows域环境中存在的组策略首选项(Group Policy Preferences)功能,读取存储在XML文件中的加密后的域管理员密码,解密后登录域控制器,获取域内所有机器的权限的方法。这种方法需要有域内普通用户的权限,而且可能受到域控制器版本和补丁的影响。

5.Bypass UAC提权:

这是利用Windows系统中存在的用户账户控制(User Account Control, UAC)功能,绕过UAC弹窗提示,执行以管理员权限运行的程序或命令,获取管理员权限的方法。这种方法需要有普通用户或管理员用户(但不是system用户)的权限,而且可能受到UAC设置和补丁的影响。

6.令牌窃取提权:

这是利用Windows系统中存在的令牌(Token)机制,复制或窃取已经登录过或正在运行中的高权限用户(如system用户)的令牌,使用该令牌启动新的进程或线程,获取高权限用户的权限的方法。这种方法需要有普通用户或管理员用户(但不是system用户)的权限,并且能够注入或控制其他进程。

linux提权:

1.利用内核漏洞提权:

这是利用Linux系统内核存在的缓冲区溢出或其他类型的漏洞,执行恶意代码,获取系统权限的方法。这种方法需要找到合适的漏洞和利用工具,而且可能受到系统补丁和防护软件的影响。

2.利用SUID提权:

这是利用Linux系统中存在的SUID(Set User ID)机制,找到并运行root用户所拥有的SUID文件,从而在运行该文件的时候获得root用户权限的方法。这种方法需要寻找合适的SUID文件,并且能够执行命令或写入文件。

3.利用SUDO提权:

这是利用Linux系统中存在的SUDO(Super User DO)机制,查看当前用户可以以root方式执行哪些命令或程序,并且利用它们来获取root权限的方法。这种方法需要查看当前用户在/etc/sudoers文件中的配置,并且能够执行命令或写入文件。

4.利用计划任务提权:

这是利用Linux系统中存在的计划任务(Cron Job)机制,找到并修改有权限修改的计划任务脚本,从而在计划任务执行时获取root权限的方法。这种方法需要寻找合适的计划任务脚本,并且能够修改或添加命令或文件。

5.利用NFS提权:

这是利用Linux系统中存在的NFS(Network File System)机制,挂载远程服务器上开启了no_root_squash选项的共享目录,并且在该目录中创建SUID文件或修改其他文件,从而获取远程服务器上root权限的方法。这种方法需要知道远程服务器上共享目录的位置,并且能够挂载和写入该目录。

6.利用MySQL提权:

这是利用Linux系统上运行的MySQL服务,执行系统命令或写入UDF(User Defined Function)文件,从而获取系统权限的方法。这种方法需要获取MySQL服务的高权限账户和密码,并且能够执行命令或写入文件。

九、redis数据库提权的方式

1.利用redis写webshell:

这是利用redis数据库可以修改自己的数据文件路径和名称的特性,将包含恶意代码的数据文件写入到web服务器的可执行目录下,从而在web服务器上执行该文件,获取web服务器的权限的方法。这种方法需要猜测或知道web服务器的目录地址,并且能够访问该地址。

2.利用公私钥认证获取root权限:

这是利用redis数据库可以修改自己的数据文件路径和名称的特性,将攻击者生成的公钥文件写入到目标系统的/root/.ssh目录下,并命名为authorized_keys,从而在目标系统上使用私钥文件登录root用户,获取root权限的方法。这种方法需要目标系统存在/root/.ssh目录并且有写入权限,并且能够使用ssh连接目标系统。

3.利用crontab定时任务反弹shell:

这是利用redis数据库可以修改自己的数据文件路径和名称的特性,将包含反弹shell命令的数据文件写入到目标系统的/var/spool/cron/crontabs目录下,并命名为root,从而在目标系统上创建一个定时任务,在指定时间执行反弹shell命令,获取目标系统的权限的方法。这种方法需要目标系统存在/var/spool/cron/crontabs目录并且有写入权限,并且能够监听反弹shell端口。

4.利用redis主从复制rce:

这是利用redis数据库支持主从复制功能的特性,将攻击者搭建的恶意redis服务器作为主服务器,将目标系统上运行的redis数据库作为从服务器,并向从服务器发送包含恶意模块或命令的数据包,从而在目标系统上加载恶意模块或执行命令,获取目标系统的权限的方法。这种方法需要攻击者搭建一个恶意redis服务器,并且能够访问目标系统上运行的redis数据库。

十、常用的语言java,python用到哪种程度

编写一些常用的脚本,实现一些简单的应用还是可以的

十一、自学网安的渠道是哪些,了解哪些论坛

平常学习网安通常是通过看网络安全社区,像freebuf,先知社区,奇安信攻防社区等等,也会在b站上搜索一些相关视频看看,或者是加入一些大佬群,遇到不会的问题,也可以问问这些大佬。像论坛的话知道吾爱破解和看雪两个。

下面就是反问的问题,这就各抒己见了,想问啥问啥。

没看够~?欢迎关注!

相关文章:

面经分享 | 某康安全开发工程师

本文由掌控安全学院 - sbhglqy 投稿 一、反射型XSS跟DOM型XSS的最大区别 DOM型xss和别的xss最大的区别就是它不经过服务器,仅仅是通过网页本身的JavaScript进行渲染触发的。 二、Oracle数据库了解多吗 平常用的多的是MySQL数据库,像Oracle数据库也有…...

leetcode - 389. Find the Difference

Description You are given two strings s and t. String t is generated by random shuffling string s and then add one more letter at a random position. Return the letter that was added to t. Example 1: Input: s “abcd”, t “abcde” Output: “e” Expla…...

asp.net企业生产管理系统VS开发sqlserver数据库web结构c#编程Microsoft Visual Studio

一、源码特点 asp.net 企业生产管理系统 是一套完善的web设计管理系统,系统具有完整的源代码和数据库,系统主要采用B/S模式开发。开发环境为vs2010,数据库为sqlserver2008,使用c#语 言开发 二、功能介绍 (1)用户管理&…...

vue中或者react中的excel导入和导出

excel导入和导出是后台管理系统常见的功能。 当我们把信息化系统给用户使用时,用户经常需要把以前在excel里录入的数据导入的信息化系统里,这样为用户提供了很大的方便。 在用户使用信息化系统时,也需要把网页表格里的数据导出到excel里&…...

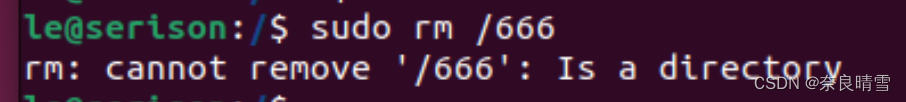

如何在Ubuntu的根目录下创建删除目录

首先进入根目录 cd /创建目录 sudo mkdir xxx然后可以用ls命令查看是否创建成功 我们创建了一个666的目录,接下来我们应该怎么删除呢? 删除 如果我们用普通删除的话,例如 rm 666 你会发现根本删除不掉;这时我们还是得用超级权…...

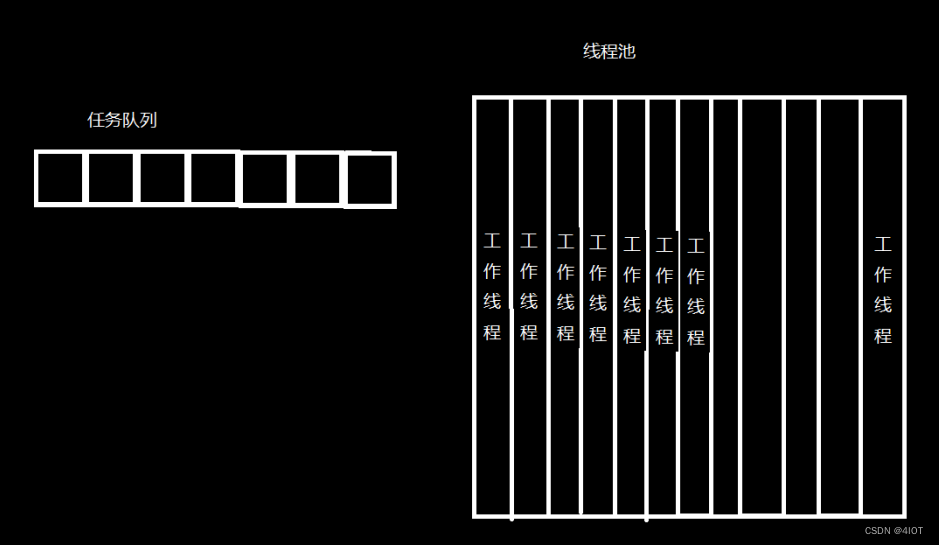

lv5 嵌入式开发-6 线程的取消和互斥

目录 1 线程通信 – 互斥 2 互斥锁初始化 – pthread_mutex_init 3 互斥锁销毁 pthread_mutex_destroy 4 申请锁 – pthread_mutex_lock 5 释放锁 – pthread_mutex_unlock 6 读写锁 7 死锁的避免 8 条件变量(信号量) 9 线程池概念和实现 9.1 …...

el-table实现穿梭功能

第一种 <template><el-row :gutter"20"><el-col :span"10"><!-- 搜索 --><div class"search-bg"><YcSearchInput title"手机号" v-model"search.phone" /><div class"search-s…...

Cron表达式_用于定时调度任务

一、Cron表达式简介 Cron表达式是一个用于设置计划任务的字符串,该字符串以5或6个空格分隔,分为6或7个域,每一个域代表任务在相应时间、日期或时间间隔执行的规则【Cron表达式最初是在类Unix操作中系统中使用的,但现在已经广泛应用…...

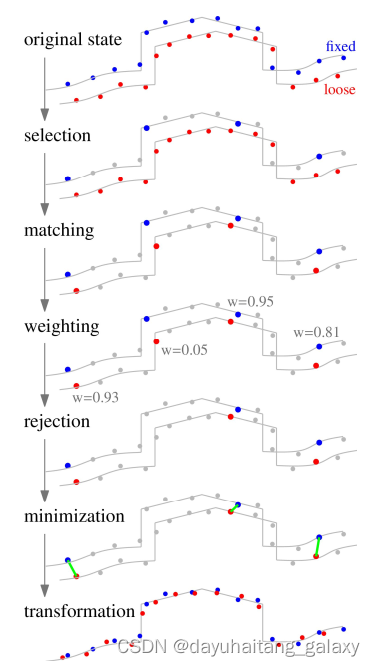

CeresPCL ICP精配准(点到面)

文章目录 一、简介二、实现代码三、实现效果参考资料一、简介 ICP算法总共分为6个阶段,如下图所示: (1)挑选发生重叠的点云子集,这一步如果原始点云数据量比较巨大,一般会对原始点云进行下采样操作。 (2)匹配特征点。通常是距离最近的两个点,当然这需要视评判的准则而…...

CentOS安装kafka单机部署

一:保证机器上已经运行的有Java环境 服务器:centos7 kafka版本:3.5.1 二:下载kafka压缩包 下载地址 1.解压kafka压缩包 tar -zxvf kafka_2.13-3.5.1.tgz 2.我得是上传到了 /home目录下,配置文件server.propertie…...

蓝牙核心规范(V5.4)11.2-LE Audio 笔记之LE Auido架构

专栏汇总网址:蓝牙篇之蓝牙核心规范学习笔记(V5.4)汇总_蓝牙核心规范中文版_心跳包的博客-CSDN博客 爬虫网站无德,任何非CSDN看到的这篇文章都是盗版网站,你也看不全。认准原始网址。!!&#x…...

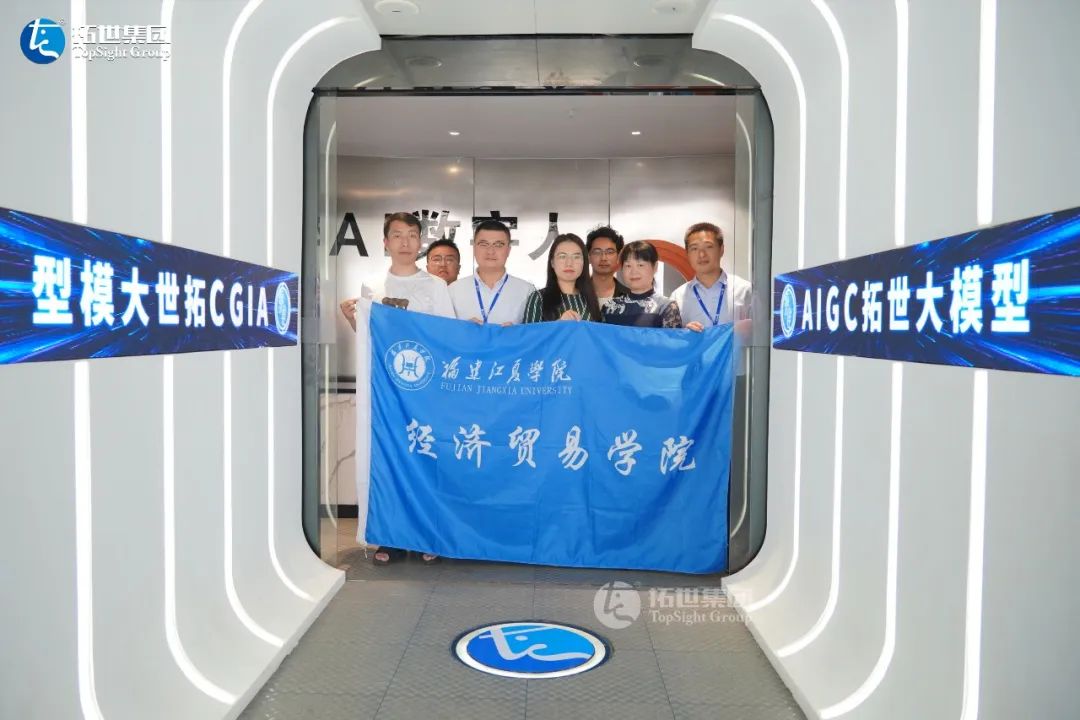

福建江夏学院蔡慧梅主任一行莅临拓世科技集团,共探AI+时代教育新未来

在科技的海洋中,产业是那航行的巨轮,而教育则是指引方向的灯塔。当巨轮与灯塔相互辉映,产教融合与校企合作便成为了推动国家科技创新和人才培养的金钥匙,为未来开启一扇扇充满希望的大门。 2023年9月24日,福建江夏学院…...

使用Visual Leak Detector排查内存泄漏问题

目录 1、VLD工具概述 2、下载、安装VLD 2.1、下载VLD 2.2、安装VLD 3、VLD安装目录及文件说明 3.1、安装目录及文件说明 3.2、关于32位和64位版本的详细说明 4、在工程中引入VLD 5、内存泄漏检测实例讲解 5.1、程序启动报错 5.2、启动调试,查看内存泄漏报…...

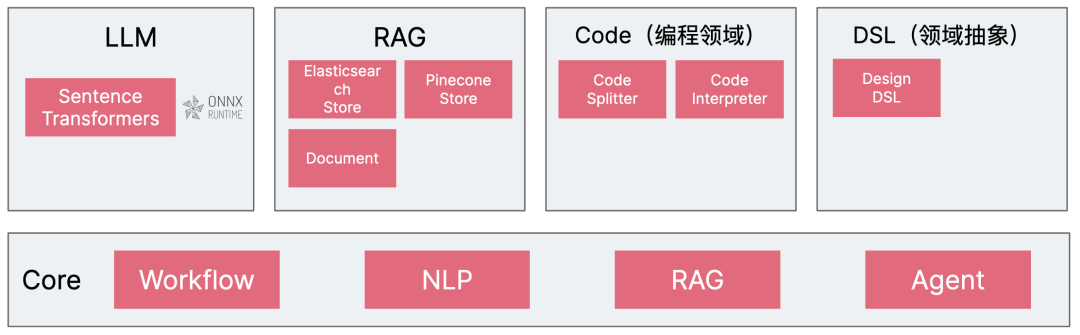

如何设计一个 JVM 语言下的 LLM 应用开发框架?以 Chocolate Factory 为例

本文将介绍 Chocolate Factory 框架背后的一系列想法和思路。在我们探索和设计框架的过程中,受到了:LangChain4j、LangChain、LlamaIndex、Spring AI、Semantic Kernel、PromptFlow 的大量启发。 欢迎一起来探索:https://github.com/unit-mes…...

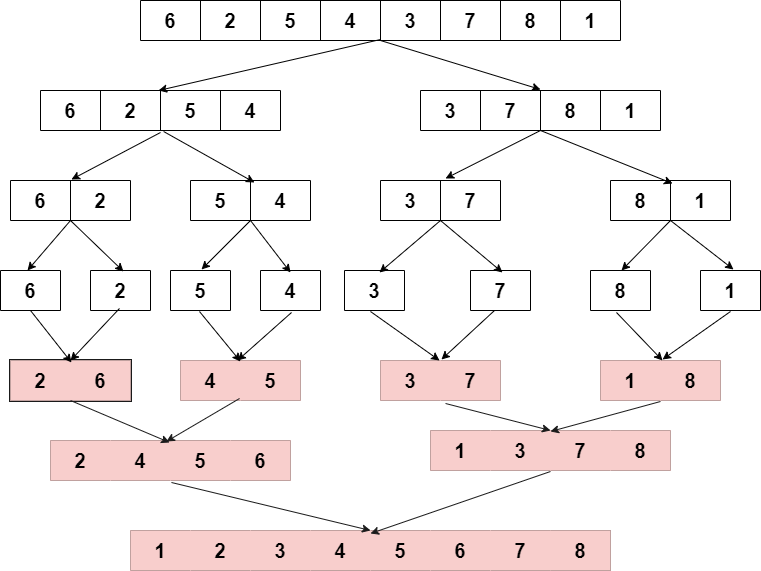

基础排序算法

插入排序(insertion sort) 插入排序每次循环将一个元素放置在适当的位置。像抓牌一样。手里的排是有序的,新拿一张牌,与手里的牌进行比较将其放在合适的位置。 插入排序要将待排序的数据分成两部分,一部分有序&#…...

Nginx的反向代理、动静分离、负载均衡

反向代理 反向代理是一种常见的网络技术,它可以将客户端的请求转发到服务器群集中的一个或多个后端服务器上进行处理,并将响应结果返回给客户端。反向代理技术通常用于提高网站的可伸缩性和可用性,并且可以隐藏真实的后端服务器地址。 #user…...

LLM-TAP随笔——大语言模型基础【深度学习】【PyTorch】【LLM】

文章目录 2.大语言模型基础2.1、编码器和解码器架构2.2、注意力机制2.2.1、注意力机制(Attention)2.2.2、自注意力机制(Self-attention)2.2.3、多头自注意力(Multi-headed Self-attention) 2.3、transforme…...

蓝桥杯备赛-上学迟到

上学迟到 P5707 【深基2.例12】上学迟到 - 洛谷 |https://www.luogu.com.cn/problem/P5707 题目介绍 题目描述 学校和 yyy 的家之间的距离为 s 米,而 yyy 以v 米每分钟的速度匀速走向学校。 在上学的路上,yyy 还要额外花费 1010 分钟的时间进行垃圾分…...

基于 MATLAB 的电力系统动态分析研究【IEEE9、IEEE68系节点】

💥💥💞💞欢迎来到本博客❤️❤️💥💥 🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。 ⛳️座右铭&a…...

2023百度之星 题目详解 公园+糖果促销

2023百度之星题目详解 文章目录 2023百度之星题目详解前言公园问题题目详解 夏日漫步问题问题详情题目详解 前言 这里为大家带来最新的2023百度之星的题目详解,后续还会继续更新,喜欢的小伙伴可以点个关注啦! 公园问题 今天是六一节&#…...

Cesium1.95中高性能加载1500个点

一、基本方式: 图标使用.png比.svg性能要好 <template><div id"cesiumContainer"></div><div class"toolbar"><button id"resetButton">重新生成点</button><span id"countDisplay&qu…...

visual studio 2022更改主题为深色

visual studio 2022更改主题为深色 点击visual studio 上方的 工具-> 选项 在选项窗口中,选择 环境 -> 常规 ,将其中的颜色主题改成深色 点击确定,更改完成...

连锁超市冷库节能解决方案:如何实现超市降本增效

在连锁超市冷库运营中,高能耗、设备损耗快、人工管理低效等问题长期困扰企业。御控冷库节能解决方案通过智能控制化霜、按需化霜、实时监控、故障诊断、自动预警、远程控制开关六大核心技术,实现年省电费15%-60%,且不改动原有装备、安装快捷、…...

AI编程--插件对比分析:CodeRider、GitHub Copilot及其他

AI编程插件对比分析:CodeRider、GitHub Copilot及其他 随着人工智能技术的快速发展,AI编程插件已成为提升开发者生产力的重要工具。CodeRider和GitHub Copilot作为市场上的领先者,分别以其独特的特性和生态系统吸引了大量开发者。本文将从功…...

华为OD机考-机房布局

import java.util.*;public class DemoTest5 {public static void main(String[] args) {Scanner in new Scanner(System.in);// 注意 hasNext 和 hasNextLine 的区别while (in.hasNextLine()) { // 注意 while 处理多个 caseSystem.out.println(solve(in.nextLine()));}}priv…...

mac 安装homebrew (nvm 及git)

mac 安装nvm 及git 万恶之源 mac 安装这些东西离不开Xcode。及homebrew 一、先说安装git步骤 通用: 方法一:使用 Homebrew 安装 Git(推荐) 步骤如下:打开终端(Terminal.app) 1.安装 Homebrew…...

Golang——9、反射和文件操作

反射和文件操作 1、反射1.1、reflect.TypeOf()获取任意值的类型对象1.2、reflect.ValueOf()1.3、结构体反射 2、文件操作2.1、os.Open()打开文件2.2、方式一:使用Read()读取文件2.3、方式二:bufio读取文件2.4、方式三:os.ReadFile读取2.5、写…...

关于uniapp展示PDF的解决方案

在 UniApp 的 H5 环境中使用 pdf-vue3 组件可以实现完整的 PDF 预览功能。以下是详细实现步骤和注意事项: 一、安装依赖 安装 pdf-vue3 和 PDF.js 核心库: npm install pdf-vue3 pdfjs-dist二、基本使用示例 <template><view class"con…...

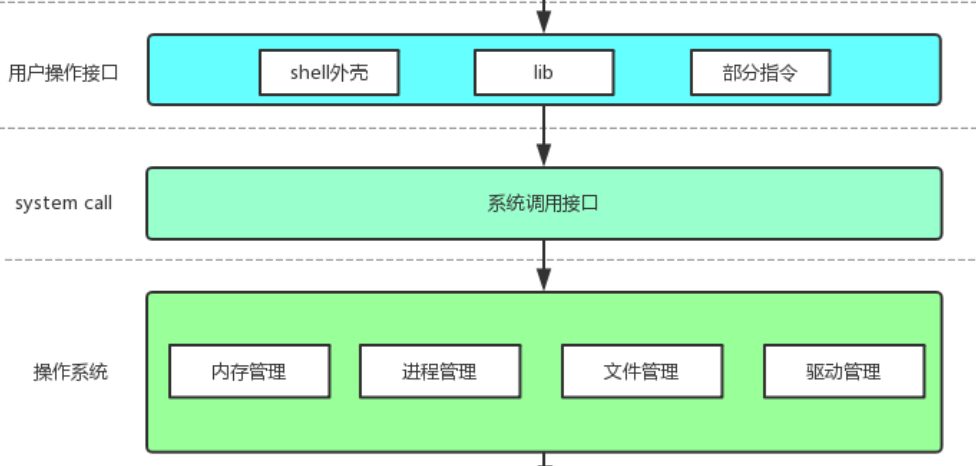

【Linux手册】探秘系统世界:从用户交互到硬件底层的全链路工作之旅

目录 前言 操作系统与驱动程序 是什么,为什么 怎么做 system call 用户操作接口 总结 前言 日常生活中,我们在使用电子设备时,我们所输入执行的每一条指令最终大多都会作用到硬件上,比如下载一款软件最终会下载到硬盘上&am…...

Qt的学习(一)

1.什么是Qt Qt特指用来进行桌面应用开发(电脑上写的程序)涉及到的一套技术Qt无法开发网页前端,也不能开发移动应用。 客户端开发的重要任务:编写和用户交互的界面。一般来说和用户交互的界面,有两种典型风格&…...