防止SQL注入攻击的综合解决方案

文章目录

- 摘要

- 背景和危害性

- 防御措施

- 示例代码(Java)

- 示例代码(PHP)

- 示例MySQL命令

- 示例代码(Python)

- 示例代码(C#,使用Entity Framework)

- 进一步防御SQL注入攻击的措施

- 使用ORM框架

- 其他防御措施

- 模拟场景

- 创建数据库表

- 登录验证

- 输入验证和过滤

- 总结

摘要

本文将介绍SQL注入攻击的危害以及常见的防御措施,并结合实际模拟场景,提供详细的代码和命令示例,以帮助开发者全面了解和应对SQL注入攻击。

背景和危害性

SQL注入攻击是指攻击者通过在用户输入的数据中插入恶意的SQL语句,从而绕过应用程序的合法验证,获取或篡改数据库中的信息。这种攻击方式广泛存在于Web应用程序中,一旦受到攻击,可能导致敏感数据泄露、业务逻辑被篡改等严重后果。

防御措施

示例代码(Java)

使用参数化查询或预编译语句:参数化查询使用占位符来代替用户输入,预编译语句则是将SQL语句提前编译好并缓存起来。这样可以防止恶意SQL语句的注入。

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";PreparedStatement stmt = connection.prepareStatement(sql);stmt.setString(1, username);stmt.setString(2, password);ResultSet rs = stmt.executeQuery();

示例代码(PHP)

输入验证和过滤:对用户输入的数据进行验证和过滤,确保输入的数据符合预期的格式和内容。可以使用正则表达式、白名单过滤等方式进行处理。

$username = $_GET['username'];

if (preg_match('/^[a-zA-Z0-9]+$/', $username)) {// 符合预期格式// 其他操作

} else {// 格式不正确// 错误处理

}

示例MySQL命令

最小权限原则:数据库用户应该被授予最小的操作权限,只能访问必要的表、字段和操作。这样即使发生SQL注入,攻击者也无法进行敏感操作。

GRANT SELECT ON database.table TO 'user'@'localhost';

示例代码(Python)

输入转义:使用特定的函数或方法对用户输入进行转义处理,将特殊字符转换为安全的形式,避免被误认为SQL语句的一部分。

import MySQLdb

username = MySQLdb.escape_string(username)

password = MySQLdb.escape_string(password)

cursor.execute("SELECT * FROM users WHERE username = '%s' AND password = '%s'" % (username, password))

示例代码(C#,使用Entity Framework)

使用ORM框架:ORM(对象关系映射)框架可以自动处理数据访问层的操作,对用户输入进行安全处理,避免手动拼接SQL语句造成的漏洞。

var user = dbContext.Users.FirstOrDefault(u => u.Username == username && u.Password == password);

进一步防御SQL注入攻击的措施

除了前面提到的常见防御措施外,还有一些额外的措施可以进一步增强SQL注入攻击的防御能力。

-

使用存储过程或参数化视图:将SQL逻辑封装在存储过程或参数化视图中,通过调用存储过程或视图来执行SQL查询。这样可以将数据访问逻辑与用户输入分离,减少注入风险。

示例代码(MySQL存储过程):

DELIMITER // CREATE PROCEDURE loginProcedure (IN username VARCHAR(50), IN password VARCHAR(50)) BEGINSELECT * FROM users WHERE username = username AND password = password; END // DELIMITER ; -

使用安全框架和工具:使用专门的安全框架和工具,如OWASP ESAPI、Django的ORM等,这些框架和工具已经实现了一系列的安全措施,可以减轻开发者的负担并提供更强的安全性。

-

日志记录和监控:记录所有的SQL查询日志,包括查询语句和参数值,以便后续检查和分析。同时,设置监控系统来检测和警告异常的SQL查询行为,及时发现和应对潜在的注入攻击。

-

定期更新和维护:及时更新和修补数据库系统和应用程序的安全漏洞,以确保系统的安全性。同时,定期审查和维护数据库表结构和权限设置,确保数据访问的最小权限原则。

-

安全审计和代码审查:定期进行安全审计和代码审查,发现和修复潜在的安全问题。这可以通过第三方安全团队或专业的安全工具来进行。

综上所述,通过综合运用多种防御措施,可以大大提高应用程序对SQL注入攻击的防御能力。

使用ORM框架

使用ORM(对象关系映射)框架是一种更高级的防御措施,可以大大减少SQL注入的风险。ORM框架将数据库表映射到对象模型,使得开发者可以使用面向对象的方式进行数据库操作,而无需直接编写SQL语句。

ORM框架通常会提供以下功能来防御SQL注入攻击:

-

参数化查询:ORM框架通常会自动将用户输入作为参数传递给SQL查询,从而避免了直接拼接用户输入到SQL语句中的风险。

示例代码(使用Laravel框架的Eloquent ORM):

<?php $username = $_POST['username']; $password = $_POST['password'];$user = User::where('username', $username)->where('password', $password)->first();if ($user) {// 登录成功echo "Welcome, " . $user->username; } else {// 登录失败echo "Invalid username or password"; } ?>

在上述代码中,我们使用Laravel框架的Eloquent ORM,通过where方法来构建查询条件,并使用first方法获取第一个匹配的用户对象。

-

数据过滤和转义:ORM框架通常会自动过滤和转义用户输入,确保输入的数据是安全的。

示例代码(使用Django框架的ORM):

from django.contrib.auth.models import Userdef login(request):username = request.POST['username']password = request.POST['password']user = User.objects.filter(username=username, password=password).first()if user:# 登录成功return HttpResponse("Welcome, " + user.username)else:# 登录失败return HttpResponse("Invalid username or password")

在上述代码中,我们使用Django框架的ORM,通过filter方法来构建查询条件,并使用first方法获取第一个匹配的用户对象。

使用ORM框架可以简化数据库操作,并提供了一定程度的防御措施,但仍然需要开发者谨慎处理用户输入,遵循最佳实践来确保应用程序的安全性。

其他防御措施

除了前面提到的措施,还有一些其他的防御措施可以进一步增强对SQL注入攻击的防御能力。

-

最小权限原则:在数据库中为应用程序使用的用户设置最小权限,即只授予应用程序所需的最低权限。这样即使发生了SQL注入攻击,攻击者也只能在权限范围内进行操作,减少了可能造成的损失。

-

输入转义:在处理用户输入时,使用适当的函数对特殊字符进行转义,将其转换为安全的字符串。例如,对于PHP可以使用 mysqli_real_escape_string 函数,对于Python可以使用 psycopg2 模块的 sql.Identifier 和 sql.Literal 函数来转义输入。

示例代码(使用Python的psycopg2模块):

import psycopg2 from psycopg2 import sqlusername = "admin'; DROP TABLE users; --" escaped_username = sql.Identifier(username).as_string()# 使用转义后的输入进行查询 query = sql.SQL("SELECT * FROM users WHERE username = {}").format(sql.Literal(escaped_username))在上述代码中,我们使用sql.Identifier函数对用户名进行转义,然后使用sql.Literal函数对转义后的用户名进行字面量化,最后使用sql.SQL的format方法将转义后的用户名插入到SQL语句中。

-

输入验证和过滤:在处理用户输入前,进行输入验证和过滤,检查输入是否符合预期的格式,并移除或替换掉不必要或有害的字符。例如,使用正则表达式验证输入的格式,使用过滤函数过滤特殊字符。

示例代码(使用PHP的filter_var函数):

$username = $_POST['username'];// 使用正则表达式验证用户名 if (preg_match('/^[a-zA-Z0-9]+$/', $username)) {// 符合预期格式// 继续处理 } else {// 格式不正确echo "Invalid username";exit; }// 使用过滤函数过滤特殊字符 $username = filter_var($username, FILTER_SANITIZE_STRING); -

配置安全选项:在数据库服务器和应用服务器的配置文件中,启用和配置一些安全选项,如禁用远程连接、限制数据库用户的权限等。

防御SQL注入攻击需要综合多种措施,包括使用参数化查询、输入验证和过滤、最小权限原则、输入转义、使用ORM框架等。开发者应该根据具体情况选择适当的措施,并根据最新的安全技术和最佳实践来保护应用程序的安全性。

模拟场景

假设我们有一个简单的用户登录系统,其中包含用户名和密码的输入框。我们将以PHP为例进行模拟场景的说明。

创建数据库表

首先,我们创建一个名为users的数据库表,用于存储用户信息。

CREATE TABLE users (id INT AUTO_INCREMENT PRIMARY KEY,username VARCHAR(50),password VARCHAR(50)

);

登录验证

在登录验证的代码中,我们需要对用户输入进行处理,以防止SQL注入攻击。

<?php

$username = $_POST['username'];

$password = $_POST['password'];// 使用参数化查询

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->execute([$username, $password]);

$user = $stmt->fetch();if ($user) {// 登录成功echo "Welcome, " . $user['username'];

} else {// 登录失败echo "Invalid username or password";

}

?>

在上述代码中,我们使用PDO的参数化查询方式,将用户输入的用户名和密码作为参数传递给SQL语句,这样可以确保输入的数据不会被误认为SQL语句的一部分。

输入验证和过滤

除了使用参数化查询外,我们还可以对用户输入进行验证和过滤。

<?php

$username = $_POST['username'];// 使用正则表达式验证用户名

if (preg_match('/^[a-zA-Z0-9]+$/', $username)) {// 符合预期格式// 继续处理

} else {// 格式不正确echo "Invalid username";exit;

}// 使用过滤函数过滤特殊字符

$username = filter_var($username, FILTER_SANITIZE_STRING);// 使用参数化查询

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute([$username]);

$user = $stmt->fetch();if ($user) {// 登录成功echo "Welcome, " . $user['username'];

} else {// 登录失败echo "Invalid username or password";

}

?>

在上述代码中,我们使用正则表达式对用户名进行格式验证,只允许包含字母和数字的用户名。然后使用filter_var函数过滤特殊字符,确保输入的数据是安全的。

总结

综上所述,通过使用参数化查询、输入验证和过滤、最小权限原则、输入转义、使用ORM框架等多种防御措施,可以有效防止SQL注入攻击。开发者应该在开发过程中充分了解和应用这些防御措施,以确保Web应用程序的安全性。更重要的是,开发者应该充分了解和理解SQL注入攻击的原理和方法,并不断关注和学习新的安全技术和最佳实践,以保持应用程序的安全性。

如果大家遇到类似问题,欢迎评论区讨论,如有错误之处,敬请留言。

相关文章:

防止SQL注入攻击的综合解决方案

文章目录 摘要背景和危害性防御措施示例代码(Java)示例代码(PHP)示例MySQL命令示例代码(Python)示例代码(C#,使用Entity Framework) 进一步防御SQL注入攻击的措施使用ORM…...

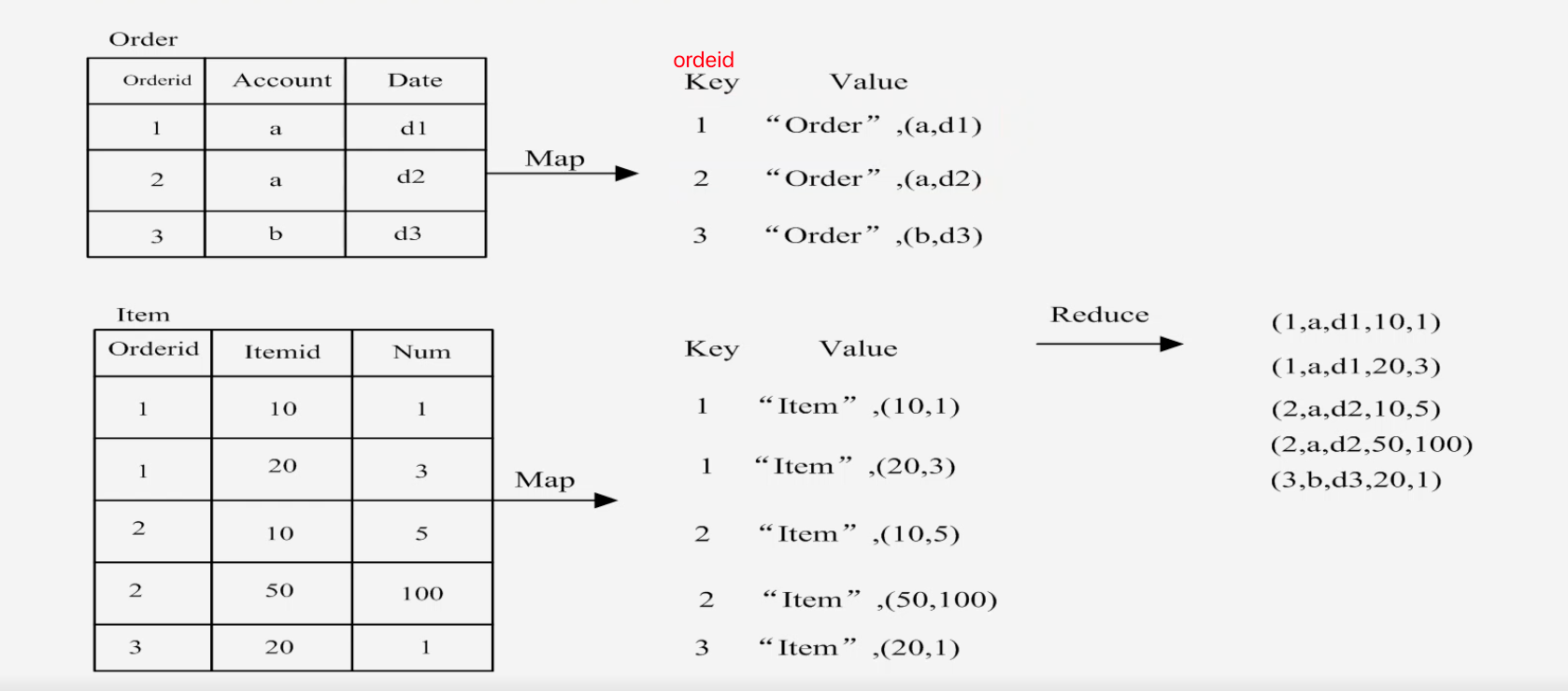

MapReduce(林子雨慕课课程)

文章目录 7. MapReduce7.1 MapReduce简介7.1.1 分布式并行编程7.1.2 MapReduce模型简介 7.2 MapReduce体系结构7.3 MapReduce工作流程概述7.4 Shuffle过程原理7.5 MapReduce应用程序的执行过程7.6 WordCount实例分析7.7 MapReduce的具体应用7.8 MaReduce编程实践 7. MapReduce …...

PHP聊天系统源码 在线聊天系统网站源码 后台自适应PC与移动端

程序前台与后台自适应PC与移动端,支持一对多交流,可以自由创建新的房间与解散创建的房间,集成签到功能,等级功能,房间创建者可以对用户进行禁言、拉黑处理,房间可以由房间创建者自由设置进入密码࿰…...

算法题:买卖股票的最佳时机 II (贪心算法解决股票问题)

这道题是贪心算法的中级难度练习题,由于题目设定,整个价格都是透明的,这里并不涉及需要预测股票涨势的问题。解决思路不难,就是一旦股票价格开始下降了就买入,一旦上升了,就赶紧卖出。(完整题目…...

Redis-持久化机制

持久化机制介绍 RDBAOFRDB和AOF对比 RDB rdb的话是利用了写时复制技术,他是看时间间隔内key值的变化量,就比如20秒内如果有5个key改变过的话他就会创建一个fork子进程(bgsave),通过这个子进程,将数据快照进…...

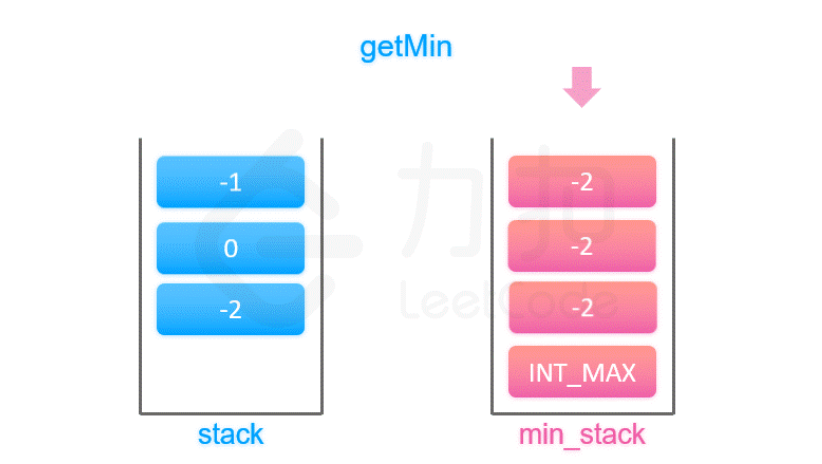

【LeetCode热题100】--155.最小栈

155.最小栈 设计一个支持 push ,pop ,top 操作,并能在常数时间内检索到最小元素的栈。 实现 MinStack 类: MinStack() 初始化堆栈对象。void push(int val) 将元素val推入堆栈。void pop() 删除堆栈顶部的元素。int top() 获取堆栈顶部的元…...

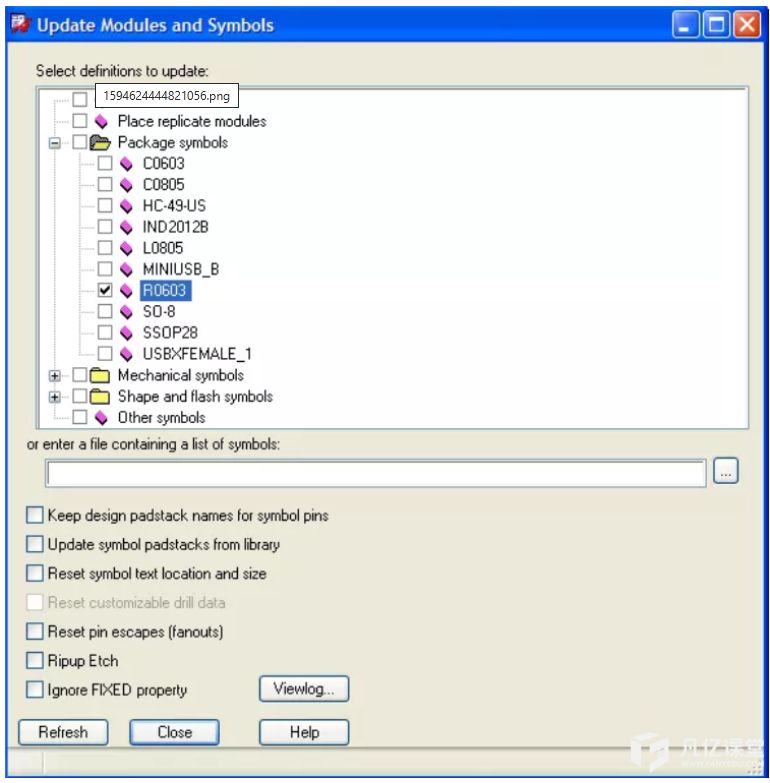

Allegro 17.2如何直接更新元件封装?

想必很多从事电子设计的小伙伴,都有这样的经历:有些时候原理图和PCB设计是由不同的工程师负责,然后偶尔需要在没有原理图的情况下直接对PCB作品进行操作,如更新元件封装等操作,这种环节不仅费时费力,效率贼…...

高效数据管理:Java助力实现Excel数据验证

摘要:本文由葡萄城技术团队原创并首发。转载请注明出处:葡萄城官网,葡萄城为开发者提供专业的开发工具、解决方案和服务,赋能开发者。 前言 在Java中,开发者可以使用一些开源的库(如Apache POI)…...

Easysearch Chart 0.2.0都有哪些变化

Easysearch Chart 包更新了,让我们来看看都有哪些变化: Docker 镜像升级 Service 名称调整,支持 NodePort 模式部署 现在让我们用 NodePort 模式部署一下: # helm search repo infinilabs NAME CHART VERSION …...

RV1126-RV1109-进入uboot的按键和名字显示-HOSTNAME

今天添加一个小功能,就是uboot是按CTRLC进入的 今日我做了一个定制,让按L或者l让也进入uboot指令模式,并且修改主板名字显示 默认是CTRLC:键码值是0x03(ASCII对照表) 于是代码中跟踪: //rv1126_rv1109/u-boot/common/console.c int ctrlc(void) { #ifndef CONFIG_SANDBOXif (…...

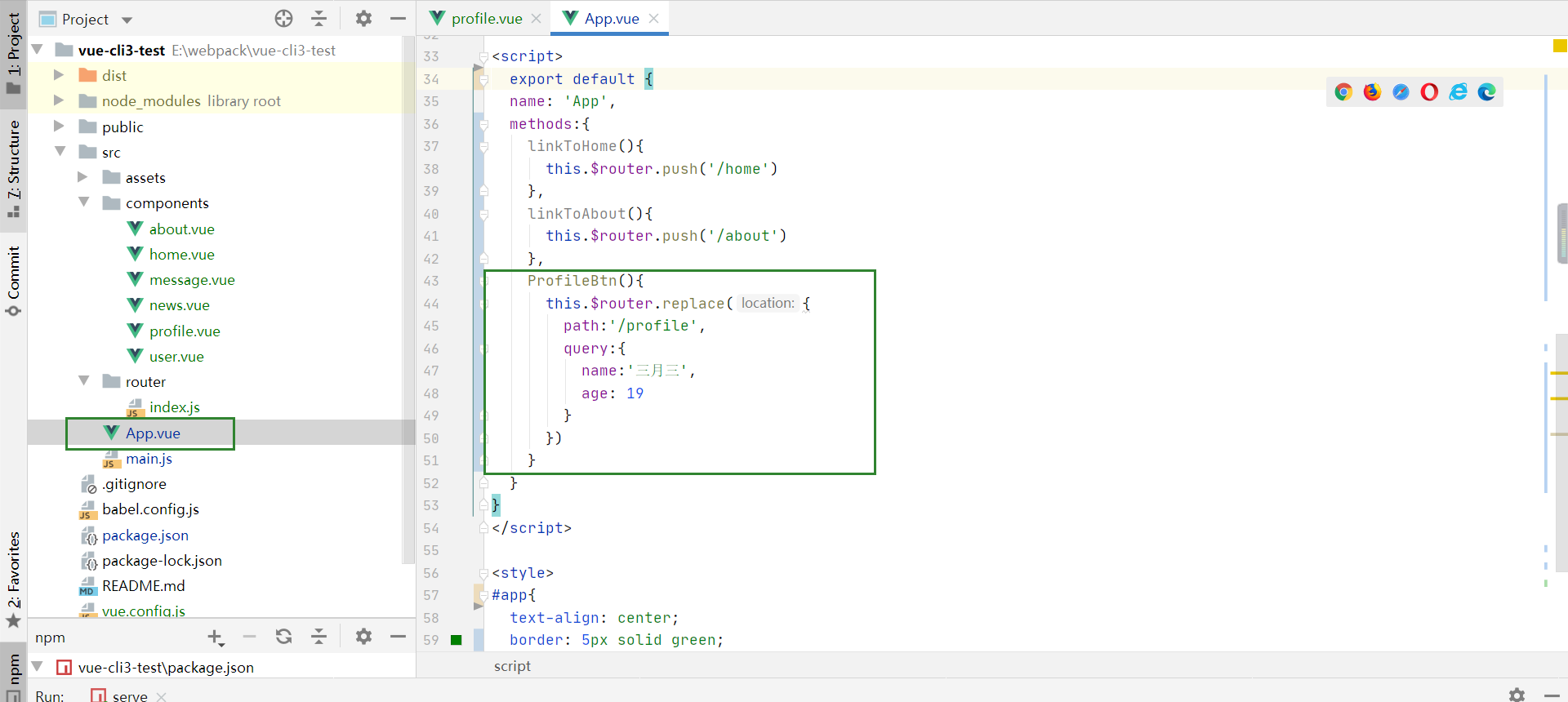

学习vue-router

可参见: vue-router 详解_vue router_七月J的博客-CSDN博客 https://www.cnblogs.com/chen-ao666/p/17144552.html vue-router的使用 使用vue-router的步骤: 创建路由组件 配置路由映射: 组件和路径映射关系 使用路由: 通过和 <router-link>: 该标签是一个vue-router中…...

Python爬虫提高排名

在如今竞争激烈的互联网时代,网站的SEO优化变得尤为重要。而Python爬虫作为一种强大的工具,可以帮助网站主们提升搜索排名,吸引更多的流量和用户。本文将为您揭秘如何利用Python爬虫来改善您的SEO优化,并帮助您提升搜索排名。无论…...

SQL获取正数第N个或倒数第N个数据

这里我们使用Order By与Limit的组合: Order By:可以将某个序列值按照从大到小或从小到大排序Limit:如果类似Limit 5表示前5个,Limit 3,5表示从第4个位置(以0为开始)开始往后取5个 通过这样的组合就可以实…...

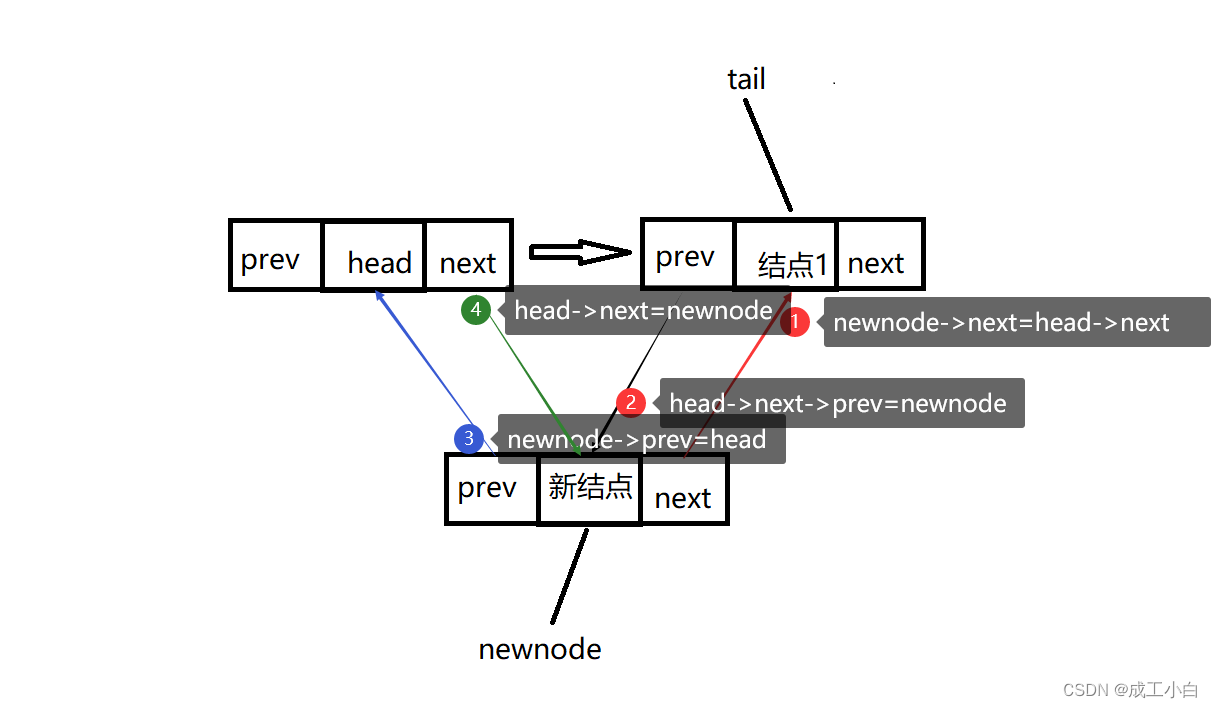

链表(2)——带头双向循环链表

🍁一、链表的分类 🌕1.单向或者双向 🌕2.带头或者不带头(有无哨兵) 🌕3.循环或者不循环 🌕4.无头单向非循环链表(常用) 🌕5.带头双向循环链表(常用…...

C语言 函数指针

函数指针是C语言中的一种特殊类型,它允许你像操作变量一样操作函数。函数指针的主要用途是存储并后续调用一组函数。 在C语言中,函数指针的定义通常如下所示: 返回类型 (*指针变量名)(参数类型) 例如,如果你有一个返回整数并接受…...

F. Vasilije Loves Number Theory

Problem - F - Codeforces 思路:分析一下题意,对于第一种操作来说,每次乘以x,那么nn*x,然后问是否存在一个a使得gcd(n,a)1并且n*a的约数个数等于n,有最大公约数等于1我们能够知道其实这两个数是互质的&…...

electron打包后主进程下载文件崩溃

electronvue3写了一个小项目,实现了一个文件下载功能 存在的问题 打包后,应用下载文件崩溃代码 // 渲染进程window.electron.ipcRenderer.invoke(save-file, {path: r.filePath,fileurl: previewUrl,}).then(response > {console.log(response ----…...

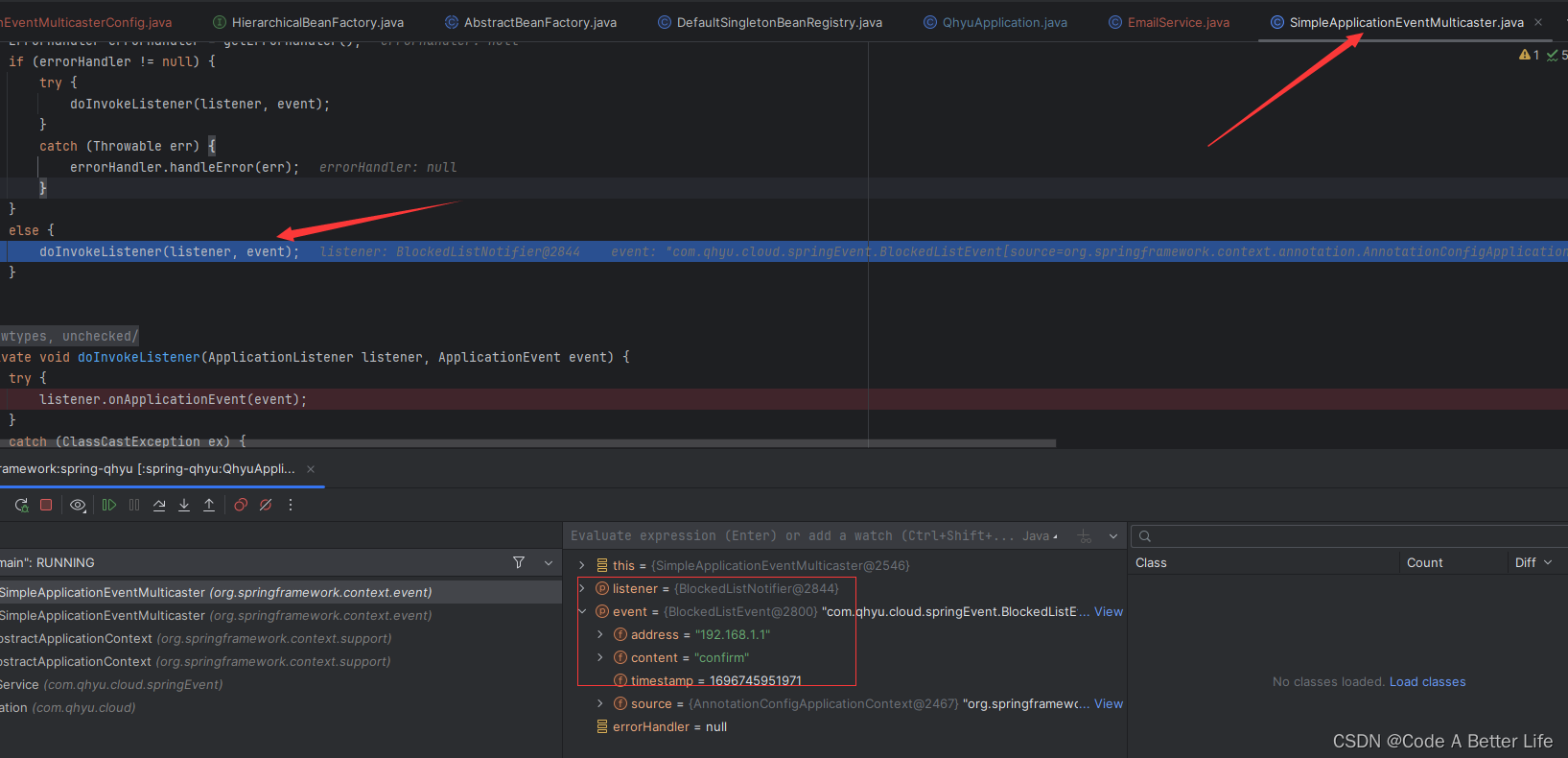

Spring实例化源码解析之Custom Events下集(九)

上集从官网的角度讲解了基本的使用和源码的内容,没有深入的进行分析,本章将从源码的角度分析ApplicationEvent、ApplicationListener、ApplicationEventMulticaster这三者之间的关系。 initApplicationEventMulticaster 上一章后续部分给出了源码的含义…...

python numpy库关键函数说明

python numpy库函数说明 np.argwhere()np.dtype()np.shape()np.zeros() np.argwhere() 输入参数是一个基本的逻辑表达式,输出检索结果的索引值。 >>> x np.arange(6).reshape(2,3) >>> x array([[0, 1, 2],[3, 4, 5]]) >>> np.argwhe…...

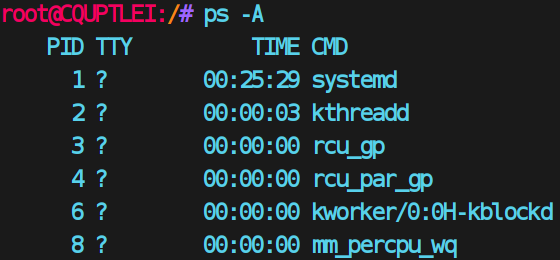

【Linux C】Linux如何执行一个程序(程序存储空间、系统调用、内核调用)

文章目录 一、程序存储空间1.1 C语言程序存储空间1.2 用户空间和内核空间1.3 用户模式和内核模式 二、内核调用-系统调用-C语言库函数2.1 系统调用和内核调用2.2 C语言库函数 三、Linux如何执行一个程序 一、程序存储空间 本节说的空间主要是指内存空间,即程序如何分…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

智能在线客服平台:数字化时代企业连接用户的 AI 中枢

随着互联网技术的飞速发展,消费者期望能够随时随地与企业进行交流。在线客服平台作为连接企业与客户的重要桥梁,不仅优化了客户体验,还提升了企业的服务效率和市场竞争力。本文将探讨在线客服平台的重要性、技术进展、实际应用,并…...

镜像里切换为普通用户

如果你登录远程虚拟机默认就是 root 用户,但你不希望用 root 权限运行 ns-3(这是对的,ns3 工具会拒绝 root),你可以按以下方法创建一个 非 root 用户账号 并切换到它运行 ns-3。 一次性解决方案:创建非 roo…...

CRMEB 框架中 PHP 上传扩展开发:涵盖本地上传及阿里云 OSS、腾讯云 COS、七牛云

目前已有本地上传、阿里云OSS上传、腾讯云COS上传、七牛云上传扩展 扩展入口文件 文件目录 crmeb\services\upload\Upload.php namespace crmeb\services\upload;use crmeb\basic\BaseManager; use think\facade\Config;/*** Class Upload* package crmeb\services\upload* …...

鸿蒙DevEco Studio HarmonyOS 5跑酷小游戏实现指南

1. 项目概述 本跑酷小游戏基于鸿蒙HarmonyOS 5开发,使用DevEco Studio作为开发工具,采用Java语言实现,包含角色控制、障碍物生成和分数计算系统。 2. 项目结构 /src/main/java/com/example/runner/├── MainAbilitySlice.java // 主界…...

docker 部署发现spring.profiles.active 问题

报错: org.springframework.boot.context.config.InvalidConfigDataPropertyException: Property spring.profiles.active imported from location class path resource [application-test.yml] is invalid in a profile specific resource [origin: class path re…...

安宝特案例丨Vuzix AR智能眼镜集成专业软件,助力卢森堡医院药房转型,赢得辉瑞创新奖

在Vuzix M400 AR智能眼镜的助力下,卢森堡罗伯特舒曼医院(the Robert Schuman Hospitals, HRS)凭借在无菌制剂生产流程中引入增强现实技术(AR)创新项目,荣获了2024年6月7日由卢森堡医院药剂师协会࿰…...

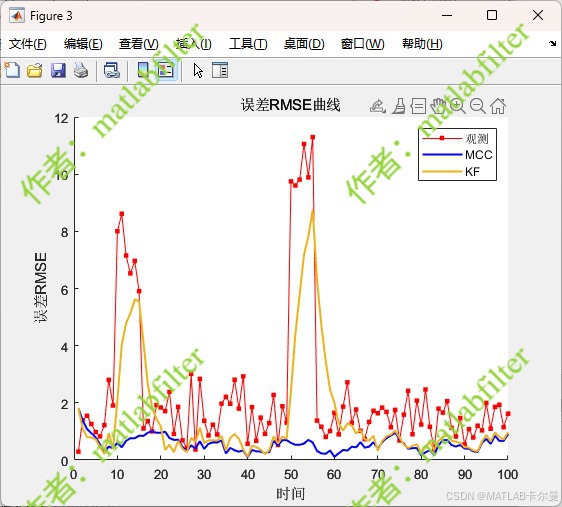

【MATLAB代码】基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),附源代码|订阅专栏后可直接查看

文章所述的代码实现了基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),针对传感器观测数据中存在的脉冲型异常噪声问题,通过非线性加权机制提升滤波器的抗干扰能力。代码通过对比传统KF与MCC-KF在含异常值场景下的表现,验证了后者在状态估计鲁棒性方面的显著优…...

c++第七天 继承与派生2

这一篇文章主要内容是 派生类构造函数与析构函数 在派生类中重写基类成员 以及多继承 第一部分:派生类构造函数与析构函数 当创建一个派生类对象时,基类成员是如何初始化的? 1.当派生类对象创建的时候,基类成员的初始化顺序 …...

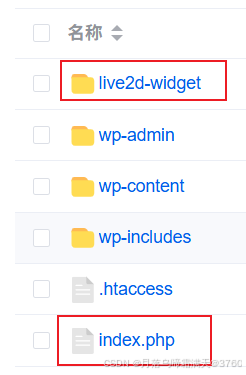

给网站添加live2d看板娘

给网站添加live2d看板娘 参考文献: stevenjoezhang/live2d-widget: 把萌萌哒的看板娘抱回家 (ノ≧∇≦)ノ | Live2D widget for web platformEikanya/Live2d-model: Live2d model collectionzenghongtu/live2d-model-assets 前言 网站环境如下,文章也主…...