网站的常见攻击与防护方法

在互联网时代,几乎每个网站都存在着潜在的安全威胁。这些威胁可能来自人为失误,也可能源自网络犯罪团伙所发起的复杂攻击。无论攻击的本质如何,网络攻击者的主要动机通常是谋求经济利益。这意味着无论您经营的是电子商务项目还是小型商业网站,潜在的威胁一直都存在。

在当前的网络环境中,了解您所面临的威胁至关重要。每种恶意攻击都有其独特的特点,而要全面应对所有攻击似乎并不现实。然而,我们可以采取一系列措施来保护网站,减轻黑客对网站的风险。

让我们从仔细审视互联网上最常见的十种网络攻击开始,看看如何采取措施来保护您的网站:

跨站脚本(XSS)攻击

最近的研究表明,大约40%的网络攻击是跨站脚本攻击,这是最常见的一种网络攻击类型。大多数XSS攻击并不需要高级技术,多数是由业余黑客使用他人编写的脚本发起的。XSS攻击主要瞄准网站的用户,而不是网站本身。攻击者在有漏洞的网站中注入恶意代码,然后等待网站访问者执行这段代码。这可能导致入侵用户帐户、激活恶意软件或篡改网站内容,以引诱用户提供个人信息。为了防御XSS攻击,建议配置Web应用程序防火墙(WAF),这样可以检测和阻止潜在的恶意请求。

注入攻击

在最新的OWASP十大应用程序安全风险研究中,注入漏洞被列为最高风险因素。SQL注入是网络犯罪分子最常使用的注入手法,它直接针对网站和服务器的数据库。通过注入恶意代码,攻击者可以揭示隐藏的数据、获取修改数据的权限,或者完全控制应用程序。要保护网站免受注入攻击,需要关注代码库的构建方式,采用参数化语句是减轻SQL注入风险的首选方法。另外,考虑使用第三方身份验证工作流来增强数据库的安全性。

模糊测试攻击

模糊测试通常由开发人员用于查找软件、操作系统或网络中的编程错误和安全漏洞。然而,攻击者也可以使用相同的技术来寻找网站或服务器上的漏洞。模糊测试攻击是通过向应用程序输入大量随机数据来引发应用程序崩溃,然后使用模糊测试工具发现应用程序的弱点。为了防御模糊测试攻击,确保定期更新安全设置和应用程序,特别是在发布安全补丁后。

零日攻击

零日攻击是模糊测试攻击的扩展,不要求攻击者识别漏洞本身。这种攻击类型可以在未来获得关于安全更新的信息,然后攻击者可以在更新发布之前发现漏洞的位置。这种攻击还可能涉及获取补丁信息,然后攻击尚未更新系统的用户。保护网站免受零日攻击影响的方法之一是及时更新软件。

路径(目录)遍历攻击

虽然不如其他攻击类型常见,路径遍历攻击仍然对任何Web应用构成威胁。这种攻击瞄准Web根目录,试图访问未经授权的文件或目录。成功的路径遍历攻击可能导致对网站的完全访问权限,威胁着配置文件、数据库以及同一服务器上的其他网站和文件。要防御路径遍历攻击,重点在于净化用户输入,确保用户输入的安全性,以防止服务器泄霺用户输入内容。

分布式拒绝服务(DDoS)攻击

DDoS攻击可能不直接突破安全措施,但却可能使网站暂时或永久下线。这种攻击通过洪水式请求来压倒目标Web服务器,使其他访问者无法访问该网站。攻击者通常使用僵尸网络,从全球各地的感染计算机协同发送大量请求。此外,DDoS攻击通常与其他攻击方法结合使用,以分散安全系统的注意力,从而秘密利用漏洞入侵系统。

保护网站免受DDoS攻击的威胁需要多重策略。首先,您可以通过使用内容分发网络(CDN)、负载均衡器以及可扩展资源来缓解高流量峰值。其次,使用Web应用程序防火墙(WAF)可以防止DDoS攻击的隐蔽注入攻击或其他网络攻击,例如跨站脚本(XSS)等。

这里插一嘴,选择CDN服务商其实也是非常重要的环节,我们运维在日常网站维护时,一定要了解清楚我们的网站最需要的是什么,如果需要稳定的带宽资源,我们可以选择像aliyun.com阿里云腾讯云,如果需要售后响应速度,可以尝试像jiandun.cn剑盾云白山云这样的第三方运营商。

中间人攻击

中间人攻击通常发生在用户与服务器之间的数据传输未加密的网站上。作为用户,您可以通过检查网站的URL是否以HTTPS开头来识别潜在的风险,因为HTTPS中的“S”表示数据是加密的,而没有“S”则表示未加密。攻击者利用中间人攻击收集敏感信息,例如登录凭据。这种攻击可能会在数据在双方之间传输时被恶意黑客拦截。为了缓解中间人攻击的风险,建议在网站上安装安全套接字层(SSL),这可以加密传输的信息,使攻击者难以窃取敏感数据。

暴力破解攻击

暴力破解攻击是一种相对直接的方式来获取Web应用程序的登录信息。然而,这也是一种容易缓解的攻击方式,尤其是从用户侧进行缓解最为方便。在暴力破解攻击中,攻击者尝试猜测用户名和密码对,以获取对用户帐户的访问权限。为了保护登录信息,建议创建强密码,或者使用双因素身份验证(2FA)。作为网站所有者,您可以要求用户同时设置强密码和2FA,以降低猜解密码的风险。

使用未知或第三方代码

尽管不是直接针对网站的攻击,但使用未经验证的第三方代码可能会导致严重的安全漏洞。原始代码或应用程序的创建者可能在代码中隐藏恶意字符串或无意中留下后门。一旦引入受感染的代码,您可能面临数据泄霺的风险,从简单的数据传输到网站管理权限的丧失。为了降低潜在的数据泄露风险,请让您的开发人员分析和审计代码的有效性。此外,确保及时更新所使用的插件,尤其是WordPress插件。

结论

网站面临各种形式的攻击,攻击者可以是业余黑客,也可能是专业黑客团伙。最关键的建议是,不要忽视安全功能,因为跳过安全设置可能会导致严重后果。虽然无法完全消除网站攻击的风险,但通过采取一系列措施,至少可以降低遭受攻击的可能性和攻击后果的严重性。

相关文章:

网站的常见攻击与防护方法

在互联网时代,几乎每个网站都存在着潜在的安全威胁。这些威胁可能来自人为失误,也可能源自网络犯罪团伙所发起的复杂攻击。无论攻击的本质如何,网络攻击者的主要动机通常是谋求经济利益。这意味着无论您经营的是电子商务项目还是小型商业网站…...

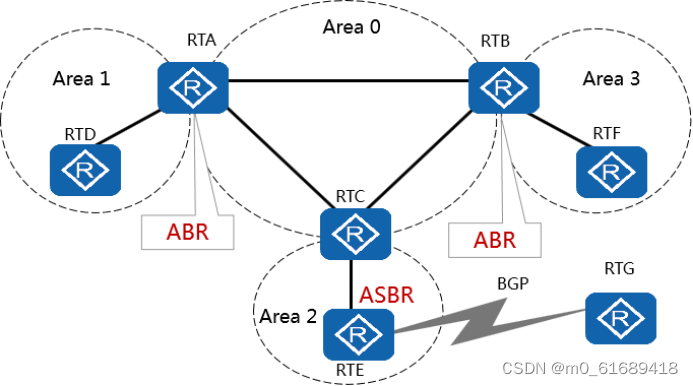

网络工程师知识点3

41、各个路由协议,在华为设备中的优先级? 直连路由 0 OSPF 10 静态 60 42、OSPF:开放式最短路径优先路由协议,使用SPF算法发现和计算路由 OSPF的优点: 1、收敛速度快,无路由自环,适用于大型网络…...

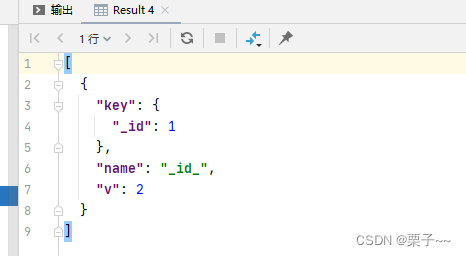

mongoDB 性能优化

文章目录 前言mongoDB 性能优化1. explain方法来查看查询的执行计划2. 查看mongoDB 集合的索引3. mongoDB 怎么添加索引4. 升序索引与降序索引是什么意思 前言 如果您觉得有用的话,记得给博主点个赞,评论,收藏一键三连啊,写作不易…...

10月13日,每日信息差

今天是2023年10月13日,以下是为您准备的13条信息差 第一、欧盟投资4.5亿欧元在法国建设电池超级工厂。欧洲投资银行是欧盟的贷款机构,也是世界上最大的跨国银行之一 第二、北京银行推出数字人民币智能合约平台 数字人民币预付资金管理产品在商超场景…...

Spring Boot 中的 Redis 数据操作配置和使用

Spring Boot 中的 Redis 数据操作配置和使用 Redis(Remote Dictionary Server)是一种高性能的开源内存数据库,用于缓存、消息队列、会话管理和数据存储。在Spring Boot应用程序中,Redis被广泛用于各种用例,包括缓存、…...

rust宏

宏看起来和函数很像,只不过名称末尾有一个感叹号 ! 。 宏并不产生函数调用,而是展开成源码,并和程序的其余部分一起被编译。 Rust宏和C不同,Rust的宏会展开为抽象语法树(AST,abstract syntax treeÿ…...

性能测试之性能测试指标详解

前言 刚开始,以为做性能测试,就是做些脚本、参数化、关联,压起来之后,再扔出一个结果。 但实际上不止这些内容,还要加上性能分析,关注调优之后响应时间有多大的提升,TPS 有多大的提高…...

CustomNavBar 自定义导航栏视图

1. 创建偏好设置键 CustomNavBarTitlePreferenceKey.swift import Foundation import SwiftUI//State private var showBackButton: Bool true //State private var title: String "Title" //"" //State private var subtitle: String? "SubTitl…...

canal rocketmq

上篇文章canal 消费进度说到直接使用ClusterCanalConnector并发消费是有问题的,可以先用单点将canal事件发送到mq中,再由mq并发处理,另外mq还可以做到削峰的作用,让canal数据不至于阻塞。 使用队列,可以自己起一个单实…...

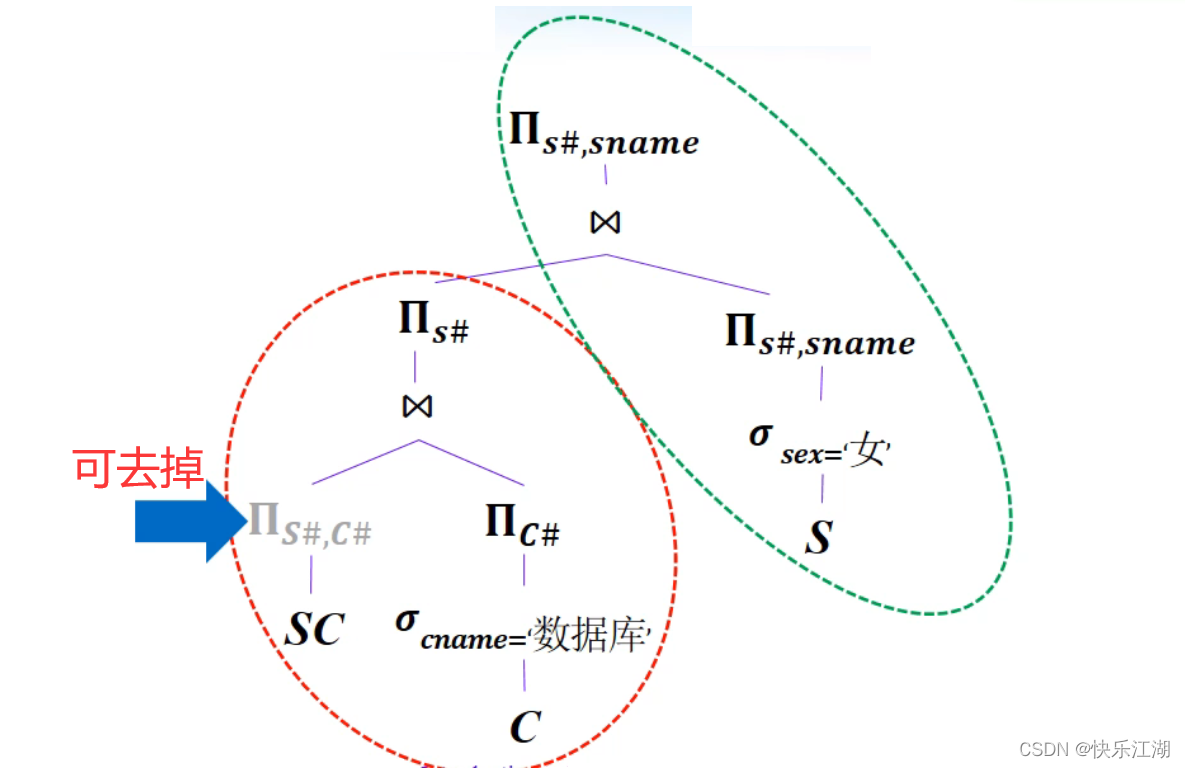

【数据库系统概论】第九章关系查询处理何查询优化

9.1查询处理 一:查询处理步骤 关系数据库管理系统查询处理可以分为4个阶段: 查询分析查询检查查询优化查询执行 (1)查询分析 任务:对查询语句进行扫描,分析词法、语法是否符合SQL语法规则 如果没有语…...

bp盐丘模型波场数值模拟matlab

波场数值模拟是地震勘探和地震学研究中常用的工具,而BP(Backpropagation)盐丘模型是一种用于地下介质成像的方法。如果您想在MATLAB中进行波场数值模拟,并结合BP盐丘模型进行地下成像,可以按照以下步骤进行:…...

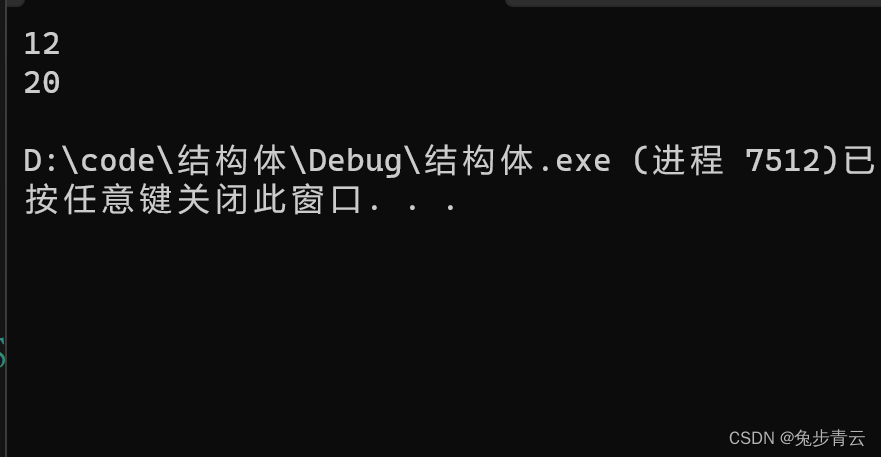

结构体对齐规则

1.第一个成员在结构体变量偏移量为0的地址处。 2.其他成员变量对齐到某个数字(对齐数)的整数倍的地址处。(对齐数编译器默认的一个对齐数与该成员大小的较小值)注意:目前有且只有VS编译器有默认为8. 3.结构体总大小为最大对齐数的整数倍。 4.如果嵌套…...

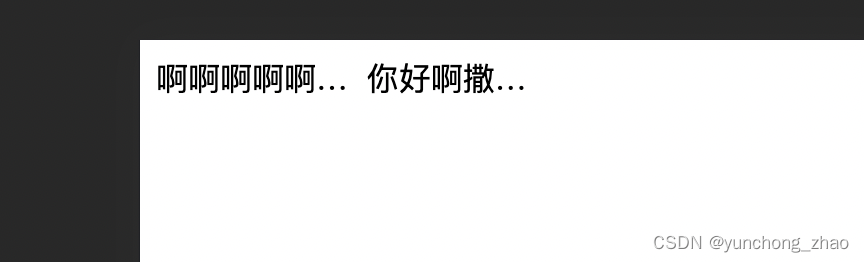

css 如何让元素内部文本和外部文本 一块显示省略号

实际上还是有这样的需求的 <div class"container"><span>啊啊啊啊啊啊啊啊</span>你好啊撒撒啊撒撒撒撒啊撒撒撒撒撒说</div>还是有这样的需求的哦。 div.container {width: 200px;white-space: nowrap;text-overflow: ellipsis;overflow:…...

SQL语句-中级

一、Mysql软件使用 1.启动/停止Mysql服务器 任务管理器 cmd命令:以管理员的身份打开cmd命令行 net start mysql80//开启net stop mysql80//停止 2.连接与断开Mysql服务器 注意要在bin目录下执行:-u用户名root,-p密码 mysql -u root -p 可能出现的…...

巧用h2-database.jar连接数据库

文章目录 一 、概述二、实践三、解决办法 一 、概述 H2 Database是一个开源的嵌入式数据库引擎,采用java语言编写,不受平台的限制,同时H2 Database提供了一个十分方便的web控制台用于操作和管理数据库内容。H2 Database还提供兼容模式&#…...

136.只出现一次的数字

136. 只出现一次的数字 - 力扣(LeetCode) 给你一个 非空 整数数组 nums ,除了某个元素只出现一次以外,其余每个元素均出现两次。找出那个只出现了一次的元素。 你必须设计并实现线性时间复杂度的算法来解决此问题,且…...

mysql中遇到查询字段的别名与函数冲突问题

比如以下哎,我查询城市行业数量排名 select City, DENSE_RANK() over(ORDER BY COUNT(Id) DESC) rank, COUNT(Id) num,IndustrySubGroupName from base_companyinfo WHERE IndustrySubGroupName工业机器人 GROUP BY City 上面使用 DENSE_RANK() 函数来计算排名&am…...

直播获奖

题目描述 NOI2130 即将举行。为了增加观赏性, CCF 决定逐一评出每个选手的成 绩,并直播即时的获奖分数线。本次竞赛的获奖率为 𝑤% ,即当前排名前 𝑤% 的选手的最低成绩就是即时的分数线。 更具体地,…...

选择适合自身业务的HTTP代理有哪些因素决定?

相信对很多爬虫工作者和数据采集的企业来说,如何选购适合自己业务的HTTP代理是一个特别特别困扰的选题,市面上那么多HTTP代理厂商,好像这家有这些缺点,转头又看到另外一家的缺点,要找一家心仪的仿佛大海捞针。今天我们…...

1.3 do...while实现1+...100 for实现1+...100

思路:两个变量,一个变量存储数据之和,一个变量实现自增就行 do...while int i, s;i 1;s 0;do{s 1;i;} while (i < 100);cout << s << endl; for int i, j0;for (i 1; i < 100; i){j 1;}cout << j << …...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

【JavaEE】-- HTTP

1. HTTP是什么? HTTP(全称为"超文本传输协议")是一种应用非常广泛的应用层协议,HTTP是基于TCP协议的一种应用层协议。 应用层协议:是计算机网络协议栈中最高层的协议,它定义了运行在不同主机上…...

【JVM】- 内存结构

引言 JVM:Java Virtual Machine 定义:Java虚拟机,Java二进制字节码的运行环境好处: 一次编写,到处运行自动内存管理,垃圾回收的功能数组下标越界检查(会抛异常,不会覆盖到其他代码…...

渗透实战PortSwigger靶场-XSS Lab 14:大多数标签和属性被阻止

<script>标签被拦截 我们需要把全部可用的 tag 和 event 进行暴力破解 XSS cheat sheet: https://portswigger.net/web-security/cross-site-scripting/cheat-sheet 通过爆破发现body可以用 再把全部 events 放进去爆破 这些 event 全部可用 <body onres…...

Module Federation 和 Native Federation 的比较

前言 Module Federation 是 Webpack 5 引入的微前端架构方案,允许不同独立构建的应用在运行时动态共享模块。 Native Federation 是 Angular 官方基于 Module Federation 理念实现的专为 Angular 优化的微前端方案。 概念解析 Module Federation (模块联邦) Modul…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

[Java恶补day16] 238.除自身以外数组的乘积

给你一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 。 题目数据 保证 数组 nums之中任意元素的全部前缀元素和后缀的乘积都在 32 位 整数范围内。 请 不要使用除法,且在 O(n) 时间复杂度…...

ios苹果系统,js 滑动屏幕、锚定无效

现象:window.addEventListener监听touch无效,划不动屏幕,但是代码逻辑都有执行到。 scrollIntoView也无效。 原因:这是因为 iOS 的触摸事件处理机制和 touch-action: none 的设置有关。ios有太多得交互动作,从而会影响…...

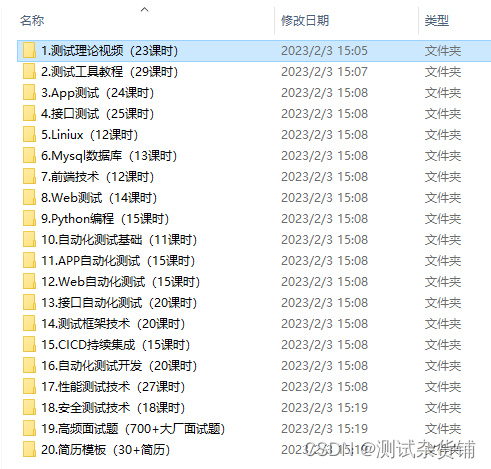

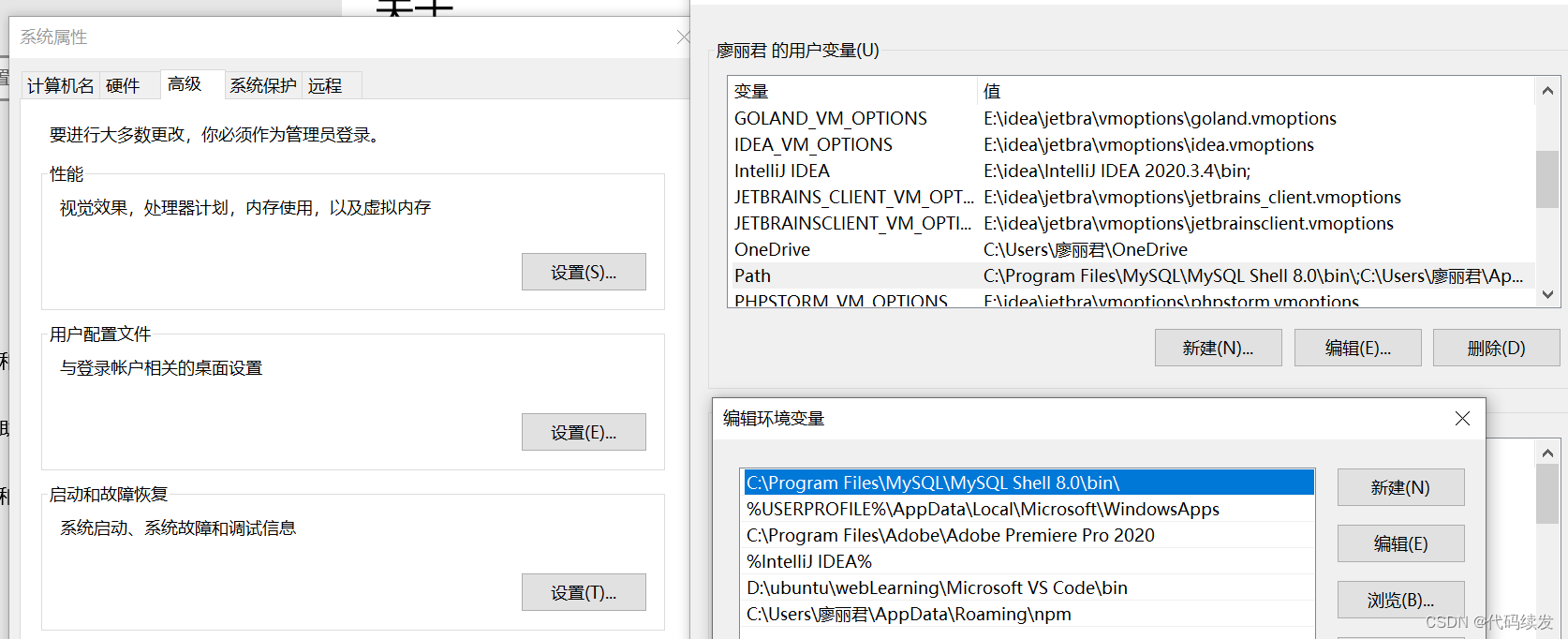

selenium学习实战【Python爬虫】

selenium学习实战【Python爬虫】 文章目录 selenium学习实战【Python爬虫】一、声明二、学习目标三、安装依赖3.1 安装selenium库3.2 安装浏览器驱动3.2.1 查看Edge版本3.2.2 驱动安装 四、代码讲解4.1 配置浏览器4.2 加载更多4.3 寻找内容4.4 完整代码 五、报告文件爬取5.1 提…...

Spring AI与Spring Modulith核心技术解析

Spring AI核心架构解析 Spring AI(https://spring.io/projects/spring-ai)作为Spring生态中的AI集成框架,其核心设计理念是通过模块化架构降低AI应用的开发复杂度。与Python生态中的LangChain/LlamaIndex等工具类似,但特别为多语…...