软考-网络安全体系与网络安全模型

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷)

本文为追加文章,后期慢慢追加

by 2023年10月

网络安全体系相关安全模型

BLP机密性模型

BLP(Biba-格雷泽-麦克拉伦)模型是一个安全模型,用于计算机系统中对机密性的保护。它是在多层安全的背景下开发的,其基本原则是确保高级别用户不能读取低级别用户的数据。BLP模型通过将信息安全分为多个级别来实现这一目标,每个级别都有唯一的标识符。更高的水平表示更高的机密性,低级别表示更少的机密性。BLP模型还提供了针对数据保护的机制,而不是仅仅依赖于网络保护。

BLP模型基于以下原则:

- 保密性:高级别用户不能访问低级别用户的敏感数据。

- 完整性:高级别用户不能修改低级别用户的数据。

- 可用性:高级别用户可以访问他们需要的数据。

为了实现这些原则,BLP模型使用了以下几个安全规则:

- 读取规则:低级别用户不能读取高级别数据,以防止信息泄露。

- 写入规则:高级别用户不能向低级别用户写入数据,以防止数据污染或篡改。

- 反向流规则:低级别用户不能将数据从高级别用户传输到低级别用户。

- 授权规则:高级别用户需要授权才能向低级别用户写入数据。

BLP模型可以应用于各种计算机系统,包括操作系统、网络和应用程序等。通过对数据的分类和控制,BLP模型可以有效地保护机密性,确保敏感信息不会泄露。

其特征包括:

-

安全等级:BLP模型基于安全等级来限制访问和数据流动。安全等级通常分为多个级别,如“机密”、“秘密”、“机密但不是特别机密”等。

-

保护规则:BLP模型中的保护规则基于安全等级控制数据的访问和传输。BLP模型有两个基本规则:不允许信息从高等级流向低等级,不允许用户读取高等级的信息。

-

访问控制:BLP模型通过强制访问控制机制限制用户的访问权限。每个用户被赋予一个安全等级,只能访问其安全等级或更低等级的数据。

-

安全性限制:BLP模型中,数据被分为多个安全性等级,这些等级与用户的安全性等级或许可的访问等级进行比较。这种方法可帮助确保高等级数据不会被低等级的用户访问。

-

具有清晰界限的对象:BLP模型中的对象必须具有清晰界限。例如,只有整个文件的安全等级才能进行评估,而不能对文件中的数据进行分析。

-

禁用隐蔽信道:BLP模型禁用隐蔽信道,以确保数据不能以非法的方式传输。隐蔽信道是在未经授权的情况下,从系统中的一个对象向另一个对象传输信息的方式。

总之,BLP模型提供了一种强大的安全机制,以确保信息的安全性和机密性。

BLP模型有两个特性: 简单安全特性(读 )、*特性(写)。

- 简单安全特性。主体对客体进行读访问的必要条件是主体的安全级别不小于客体的安全级别,主体的范畴集合包含客体的全部范畴,即主体只能向下读,不能向上读

- 特性。一个主体对客体进行写访问的必要条件是客体的安全级支配主体的安全级,即客体的保密级别不小于主体的保密级别,客体的范畴集合包含主体的全部范畴,即主体只能向上写,不能向下写。

为了实现军事安全策略,计算机系统中的信息和用户都分配了一个访问类,在一个访问类中,仅有单一的安全级,而范畴可以包含多个。它由两部分组成

- 安全级:对应诸如公开、秘密、机密和绝密等名称,安全级的顺序一般规定为:公开<秘密<机密<绝密

- 范畴集:指安全级的有效领域或信息所归属的领域,如人事处、财务处等。两个范畴集之间的关系是句含、被包含或无关。

举例:文件F 访问类:(机密:人事处,财务处)

用户A 访问类:(绝密:人事处)

用户B 访问类:(绝密:人事处,财务处,科技处)

BiBa完整性模型

BiBa完整性模型(Biba Integrity Model)是计算机系统安全领域中的一种模型,通过对数据的完整性进行严格的管理和控制来保护系统免受不良操作或恶意攻击的影响。BiBa模型认为数据和主体(用户、程序)分别具有三种不同的完整性级别:

- 高完整性(High Integrity):数据或主体不能被更改或删除,只能添加新的数据或主体。

- 中等完整性(Medium Integrity):数据或主体可以被修改,但只能被高完整性级别的主体更改。

- 低完整性(Low Integrity):数据或主体可以被任何主体修改。

BiBa模型通过强制执行完整性级别来保证数据的完整性,从而提高系统的安全性。然而,该模型并不涉及机密性和可用性问题,因此通常与其它模型一起使用来全面保护计算机系统。

BiBa 具有三个安全特性:简单安全特性、 特性、调用特性

- 简单安全特性。主体对客体进行修改访问的必要条件是主体的完整性级别不小于客体的完整性级别,主体的范畴集合包含客体的全部范畴,即主体不能向下读。

- *特性。主体的完整性级别小于客体的完整性级别,不能修改客体,即主体不能向上写( 上读下写)

- 调用特性。主体的完整性级别小于另一个主体的完整性级别,不能调用另一个主体

信息保障模型

信息保障模型是指对于信息的安全保护,制定的一系列措施和规范的模型,主要包括以下几个方面:

-

机构安全:对于信息安全的保护应该由内部员工和外部人员共同维护,要建立保密制度,规范信息的采集、存储、传输、处理和销毁等方面的操作管理。

-

访问控制:对于系统的进入和出去,需要指定访问权限、密码验证、身份认证等措施,保证信息的保密性、完整性和可用性。

-

数据加密:对于重要的核心数据采用加密技术进行保护,其中包括对于敏感数据的传输和存储加密,避免数据被窃取或破坏。

-

网络安全:对于网络的安全需要建立网络安全策略、防火墙、数据包过滤器、入侵检测系统等措施,保证网络不会被攻击、破坏和窃取。

-

应急响应:当出现信息安全问题,需要建立应急响应机制,迅速进行事件处置,尽快恢复信息系统的正常运行。

总的来说,信息保障模型是一种综合性的保护措施,通过建立合适的制度、技术和管理手段,可以最大限度地提高信息系统的安全性和可靠性,确保信息不会被窃取、篡改、破坏和泄露。

信息保障模型

美国国防部提出了PDRR 模型,改进了传统的只保护的单一安全防御思想,强调信息安全保障的四个重要环节。

美国ISS公司提出的动态网络安全体系的代表模型。P2DR 模型的要素由策略(Policy)、防护(Protection)、检测(Detection)、响应(Response)构成。

-

防护(Protection)的内容主要有加密机制、数据签名机制、i访问控制机制、认证机制、信息隐藏、防火墙技术等。

-

检测(Detection)的内容主要有入侵检测、系统脆弱性检测、数据完整性检测、攻击性检测等

-

恢复(Recovery)的内容主要有数据备份数据修复、系统恢复等

-

响应(Response)的内容主要有应急策略、应急机制、应急手段、入侵过程分析及安全状态评估等

-

区分: 第一章网络应具备的基本功能防御/监测/应急/恢复

WPDRRC 的要素由预警、保护、检测、响应、恢复和反击构成。模型蕴涵的网络安全能力主要是预警保护能力、检测能力、响应能力、恢复能力和反击能力。

能力成熟度模型

能力成熟度模型(Capability Maturity Model,简称 CMM)是一种软件开发过程成熟度模型,由美国卡内基梅隆大学软件工程研究所所开发,用于评估企业的软件开发能力水平。

CMM 通过分阶段描述企业在软件开发过程中的能力成熟度,从初始级别到最高级别依次为:

-

初始级别(Initial):初始级别的企业软件开发过程非常不稳定,缺乏统一的流程和策略,往往是随意的。

-

可重复级别(Repeatable):可重复级别的企业已经建立了基本的软件开发流程和规范,能够在相同的环境下重复使用这些规范。

-

定义级别(Defined):定义级别的企业建立了详细的软件开发流程和规范,能够对整个开发过程进行管理。

-

管理级别(Managed):管理级别的企业能够通过度量和计量来管理软件开发活动,以确保开发过程的稳定性和可预测性。

-

优化级别(Optimizing):优化级别的企业不断改进自己的软件开发过程,以适应变化的业务需求。

CMM 有助于企业评估自己的软件开发能力水平,找出自己的短板,并制定改进计划,以提高整体的软件开发质量和效率。

软件安全能力成熟度模型分成五级:

- CMM1 级-补丁修补

- CMM2 级-渗透测试、安全代码评审

- CMM3 级-漏洞评估、代码分析、安全编码标准

- CMM4 级-软件安全风险识别、SDLC 实施不同安全检查点

- CMM5 级-改进软件安全风险覆盖率、评估安全差距

数据安全能力成熟度模型

数据安全能力成熟度模型是一种评估企业数据安全能力的方法,目的是帮助企业了解其数据安全管理的成熟度、识别风险并确定改进方向和重点。

该模型通常包括以下阶段:

-

初级阶段:企业缺乏数据安全意识和策略,数据保护措施不完善,缺少安全意识培训和监管体系。

-

中级阶段:企业开始意识到数据安全的重要性,并采取了一些基本的数据安全措施,例如防火墙、病毒扫描等。

-

高级阶段:企业建立了完整的数据安全管理体系,拥有专门的数据安全团队和安全运营中心,可以对整个企业的数据安全进行全面的监测和保护。

-

优秀阶段:企业不断优化数据安全管理,建立了高效的应急响应机制,可以快速有效地应对各种安全事件。

通过对企业数据安全能力的评估,企业可以了解自身的数据安全状况,发现不足之处,并根据所处的阶段确定改进方向和重点,以提高数据安全保护水平。

等级保护模型

等级保护模型(Protection Level Model)是一种常见的计算机安全模型,用来描述和控制系统中不同对象(如文件、进程、用户等)之间的访问权限。等级保护模型将对象和主体分成几个不同的安全等级,描述了它们之间的安全性质和访问控制规则,确保系统中的信息资源受到必要的保护。

等级保护模型通常包括以下几个组成部分:

-

安全等级集合:系统中所有对象和主体都被归为不同的安全等级。

-

安全性质:每个安全等级都包含一些安全性质,描述了该等级的安全特征,如机密性、完整性、可用性等。

-

安全状态:系统中的每个对象和主体都被赋予一个安全状态,表示该对象或主体在系统中的访问权限。

-

访问控制规则:系统根据安全等级和安全状态定义访问控制规则,控制对象和主体之间的访问。

等级保护模型是一种基于多层安全的模型,可以通过对系统中的对象和主体进行分类和限制访问来保护信息资源的安全性。它被广泛应用于各种计算机系统和网络安全领域,如操作系统、数据库管理系统、网络安全等。

《中华人民共和国网络安全法》第二十一条规定,国家实行网络安全等级保护制度。国家等级保护制度2.0标准已执行。体系框架包括风险管理体系、安全管理体系、安全技术体系、网络信任体系、法律法规体系、政策标准体系等。

等级保护的内容

网络安全等级保护工作主要包括定级、备案、建设整改、等级测评、监督检查五个阶段。

定级对象的安全保护等级分为五个,即第一级(用户自主保护级)、第二级(系统保护审计级)、第三级(安全标记保护级)、第四级(结构化保护级)、第五级(访问验证保护级)。

定级方法流程:

- 确定业务信息安全受到破坏时所侵害的客体

- 综合评定对客体的侵害程度

- 业务信息安全等级

- 确定系统服务安全受到破坏时所侵害的客体

- 综合评定对客体的侵害程度

- 系统服务安全等级

- 定级对象的初步安全保护等级

网络安全等级保护2.0的主要变化包括:

- 扩大了对象范围,将云计算、移动互联、物联网、工业控制系统等列入标准范围,构成了“网络安全通用要求新型应用的网络安全扩展要求“的要求内容。

- 提出了在“安全通信网络””安全区域边界””安全计算环境”和”安全管理中心”支持下的三重防护体系架构

- 等级保护2.0 新标准强化了可信计算技术使用的要求,各级增加了”可信验证”控制点。其中,一级要求设备的系统引导程序、系统程序等进行可信验证,二级增加重要配置参数和应用程序进行可信验证,并将验证结果形成审计记录送至安全管理中心,三级增加应用程序的关键执行环节进行动态可信验证,四级增加应用程序的所有执行环节进行动态可信验证。

纵深防御模型

纵深防御模型的基本思路是将信息网络安全防护措施有机组合起来,形成多道保护线。安全保护是网络的第一道防线;安全监测是网络的第二道防线;实时响应是网络的第三道防线;恢复是网络的第四道防线。

分层防护模型

分层防护模型以QSL7 层模型为参考,对保护对象进行层次化保护。

网络生存模型

网络生存性是指在网络信息系统遭受入侵的情形下,仍然能够持续提供必要服务的能力。遵循”3R”的建立方法。首先将系统划分成不可攻破的安全核和可恢复部分。然后对一定的攻击模式,给出相应的3R 策略,即抵抗(Resistance)、识别(Recognition)和恢复(Recovery)。最后,定义网络信息系统应具备的正常服务模式和可能被黑客利用的入侵模式,给出系统需要重点保护的基本功能服务和关键信息等。

网络安全原则

- 系统性和动态性原则 ( 整体安全性的木桶原则)

- 纵深防护与协作性原则

- 网络安全风险和分级保护原则

- 标准化与一致性原则

- 技术与管理相结合原则

- 安全第一,预防为主原则

- 安全与发展同步,业务与安全等同

- 人机物融合和产业发展原则

- 分权制原则

网络安全体系框架组成和建设内容

网络安全基础设施主要包括网络安全数字认证服务中心、网络安全运营中心、网络安全测评认证中心。

网络安全服务类型主要包括网络安全监测预警、网络安全风险评估、网络安全数字认证、网络安全保护、网络安全检查、网络安全审计、网络安全应急响应、网络安全容灾备份、网络安全测评认证、网络安全电子取证等。

ISO的开放系统互连安全体系结构包含安全机制、安全服务、OSI参考模型。

相关文章:

软考-网络安全体系与网络安全模型

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷) 本文为追加文章,后期慢慢追加 by 2023年10月 网络安全体系相关安全模型 BLP机密性模型 BLP(Biba-格雷泽-麦克拉伦&#x…...

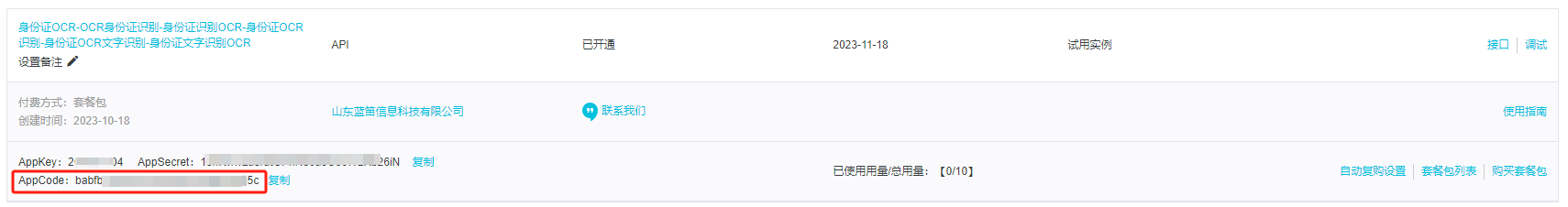

Java身份证OCR识别 - 阿里云API【识别准确率超过99%】

1. 阿里云API市场 https://market.aliyun.com/products/57124001/cmapi00063618.html?spm5176.28261954.J_7341193060.41.60e52f3drduOTh&scm20140722.S_market%40%40API%E5%B8%82%E5%9C%BA%40%40cmapi00063618._.ID_market%40%40API%E5%B8%82%E5%9C%BA%40%40cmapi0006361…...

vue中获取复选框是否被选中的值、如何用JavaScript判断复选框是否被选中

一、方法介绍 第一种方法:通过获取dom元素,getElementById、querySelector、getElementsByName、querySelectorAll(需要遍历,例如:for循环) 第二种是用v-model在input复选框上绑定一个变量,通过…...

Python学习之逻辑中的循环有哪些?

1. for循环 for 循环用于迭代 (遍历)一个序列,例如列表、元组、字符串或字典中的元素。 通常使用 for 循环来遍历可迭代对象中的元素,并对每个元素执行相同的操作。 示例: for item in iterable: # 执行操作2.while循环 -while循环用于在满足某个条件…...

)

【uniapp微信小程序+springBoot(binarywang)

uniapp前端代码 <template><view><page-head :title"title"></page-head><view class"uni-padding-wrap"><view style"background:#FFF; padding:50rpx 0;"><view class"uni-hello-text uni-cente…...

智能井盖的用处有哪些?好用在什么地方?

智能井盖是一种基于物联网技术的井盖系统,通过集成传感器、通信设备和数据处理功能,实现对井盖的实时监测、远程管理和智能化控制。WITBEE万宾的智能井盖传感器EN100-C2,只要在城市需要的井盖上面安装即可使用,一体式结构…...

微信小程序数据存储方式有哪些

在微信小程序中,数据存储方式有以下几种: 本地存储 本地存储是一种轻量级的数据存储方式,用于存储小量的数据,例如用户的配置信息、页面的状态等。微信小程序提供了 wx.setStorage() 和 wx.getStorage() 方法,用于将数…...

FTC局部路径规划代码分析

前置知识: costmap_2d::Costmap2DROS costmap; costmap_2d::Costmap2DROS 是一个ROS包中提供的用于处理2D成本地图的类。它是一个高级的接口,通常用于与ROS导航栈中的导航规划器和本地路径跟踪器等模块进行集成。 costmap 是一个指向 Costmap2DROS 对象的指针。通…...

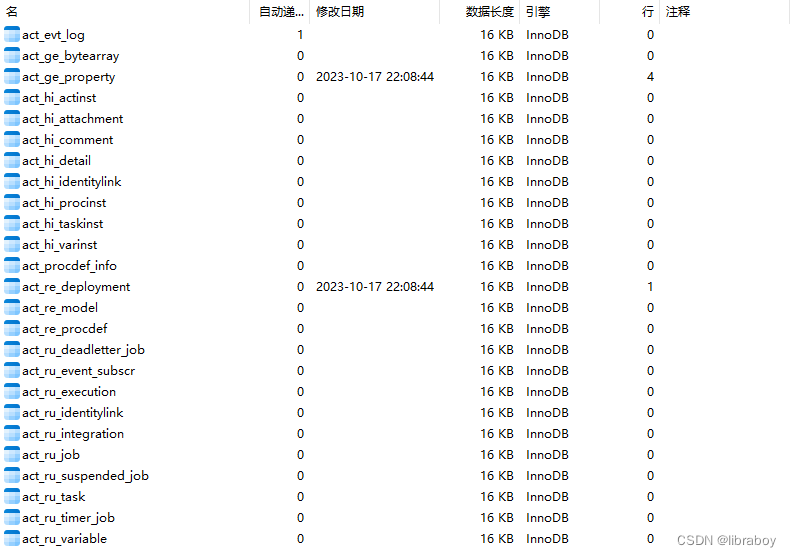

SpringBoot集成Activiti7

SpringBoot集成Activiti7 SpringBoot版本使用2.7.16 <parent><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-parent</artifactId><version>2.7.16</version><relativePath/> <!-- lookup…...

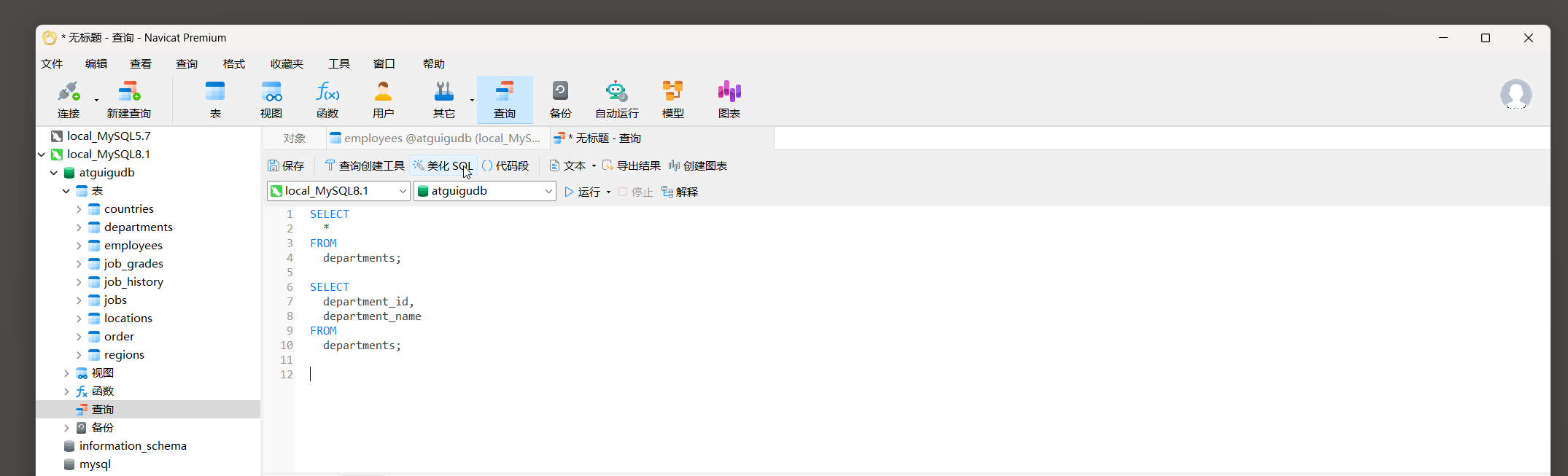

25.1 MySQL SELECT语句

1. SQL概述 1.1 SQL背景知识 1946年, 世界上诞生了第一台电脑, 而今借由这台电脑的发展, 互联网已经成为一个独立的世界. 在过去几十年里, 许多技术和产业在互联网的舞台上兴衰交替. 然而, 有一门技术却从未消失, 甚至日益强大, 那就是SQL.SQL(Structured Query Language&…...

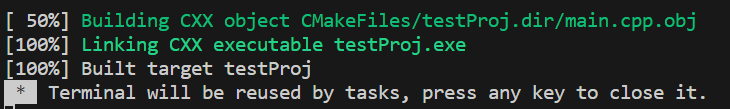

【VSCode】Windows环境下,VSCode 搭建 cmake 编译环境(通过配置文件配置)

除了之前的使用 VSCode 插件来编译工程外,我们也可以使用配置文件来编译cmake工程,主要依赖 launch.json 和 tasks.json 文件。 目录 一、下载编译器 1、下载 Windows GCC 2、选择编译器路径 二、配置 debug 环境 1、配置 lauch.json 文件 2、配置…...

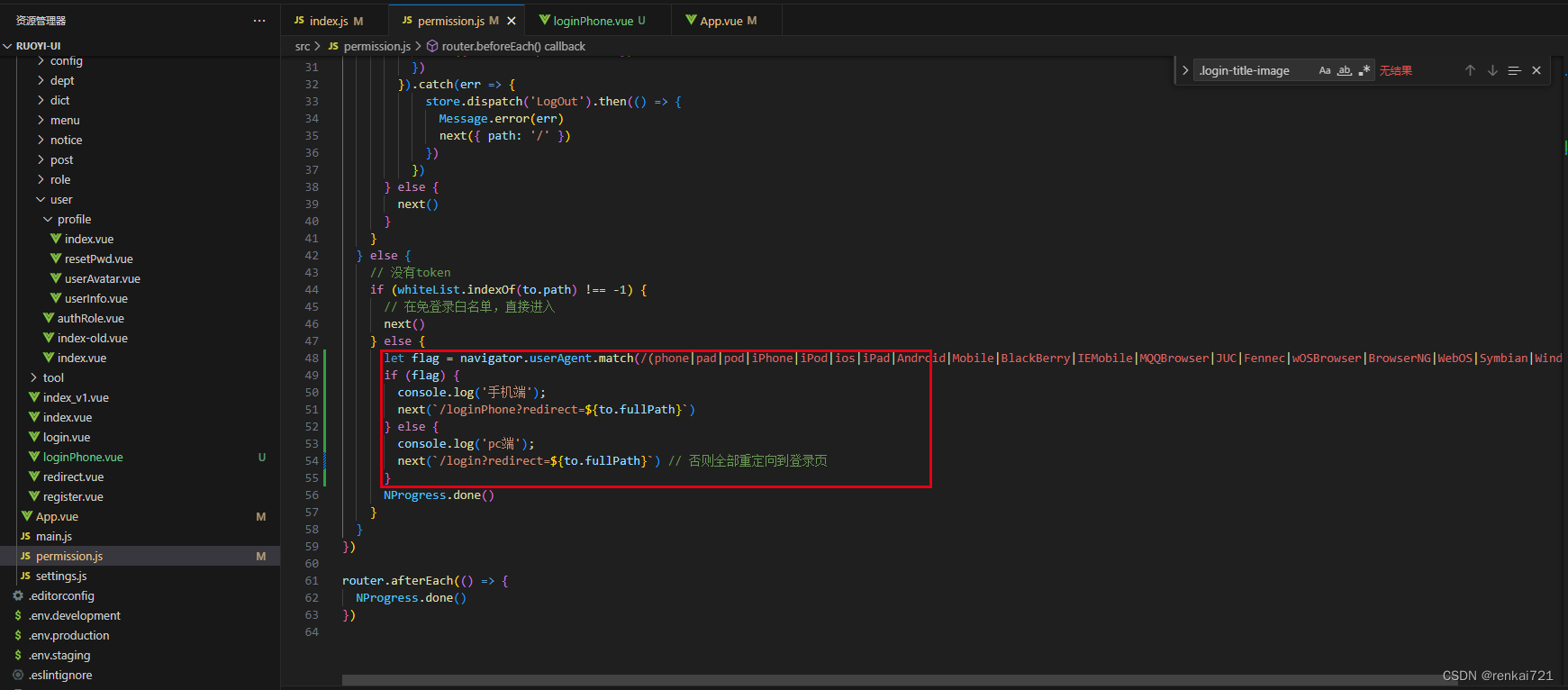

useragent识别访问设备

背景需求 ruoyi框架,前后端分离。现在要在用户访问的时候根据不同的设备跳转到不同的登录页面。 教程 router/index.js 修改src/router/index.js,在这里增加自己的要跳转的页面 permission.js 在白名单中添加自己的登录页面 增加以下识别的代码 le…...

紫光同创FPGA实现UDP协议栈网络视频传输,带录像和抓拍功能,基于YT8511和RTL8211,提供2套PDS工程源码和技术支持

目录 1、前言免责声明 2、相关方案推荐我这里已有的以太网方案紫光同创FPGA精简版UDP方案紫光同创FPGA带ping功能UDP方案紫光同创FPGA精简版UDP视频传输方案 3、设计思路框架OV5640摄像头配置及采集数据缓冲FIFOUDP协议栈详解MAC层发送MAC发送模式MAC层接收ARP发送ARP接收ARP缓…...

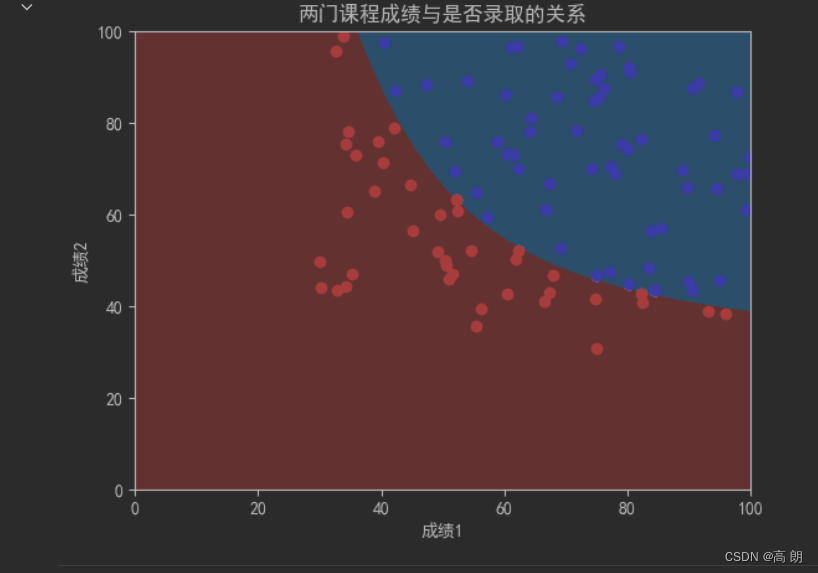

【机器学习】逻辑回归

文章目录 逻辑回归定义损失函数正则化 sklearn里面的逻辑回归多项式逻辑回归 逻辑回归 逻辑回归,是一种名为“回归”的线性分类器,其本质是由线性回归变化而来的,一种广泛使用于分类问题中的广义回归算法。 线性回归是机器学习中最简单的的…...

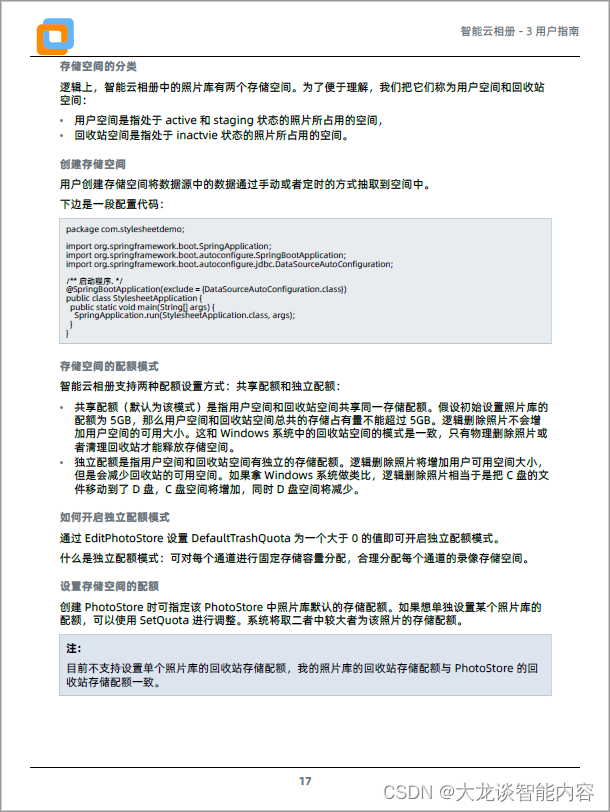

DITA-OT 4.0新特性 - PDF themes,定制PDF样式的新方法

随着DITA-OT 4.0的发布,它提供了一种新的定制PDF样式方法,这种方法就是PDF theme。这篇文章来聊一聊这种定制PDF输出的新方法和实验结果。 在进入PDF theme细节之前,为各位读者梳理一下DITA-OT将DITA和Markdown发布成PDF的几种方法。 - 1 …...

MySQL 8.0 OCP认证精讲视频、环境和题库之四 多实例启动 缓存、事务、脏读

一、配置第一个mysqld服务 1、编辑选项文件,指定以下选项: [mysqld] basedir/mysql80 datadir/mysql80/data1 socket/mysql80/data1/mysqld.sock pid-file/mysql80/data1/mysqld.pid log-error/mysql80/dat…...

对代码感兴趣 但不擅长数学怎么办——《机器学习图解》来救你

目前,该领域中将理论与实践相结合、通俗易懂的著作较少。机器学习是人工智能的一部分,很多初学者往往把机器学习和深度学习作为人工智能入门的突破口,非科班出身的人士更是如此。当前,国内纵向复合型人才和横向复合型人才奇缺;具有…...

【EI会议征稿】第三届大数据、信息与计算机网络国际学术会议(BDICN 2024)

第三届大数据、信息与计算机网络国际学术会议(BDICN 2024) 2024 3rd International Conference on Big Data, Information and Computer Network 第三届大数据、信息与计算机网络国际学术会议(BDICN 2024)定于2024年1月12-14日在…...

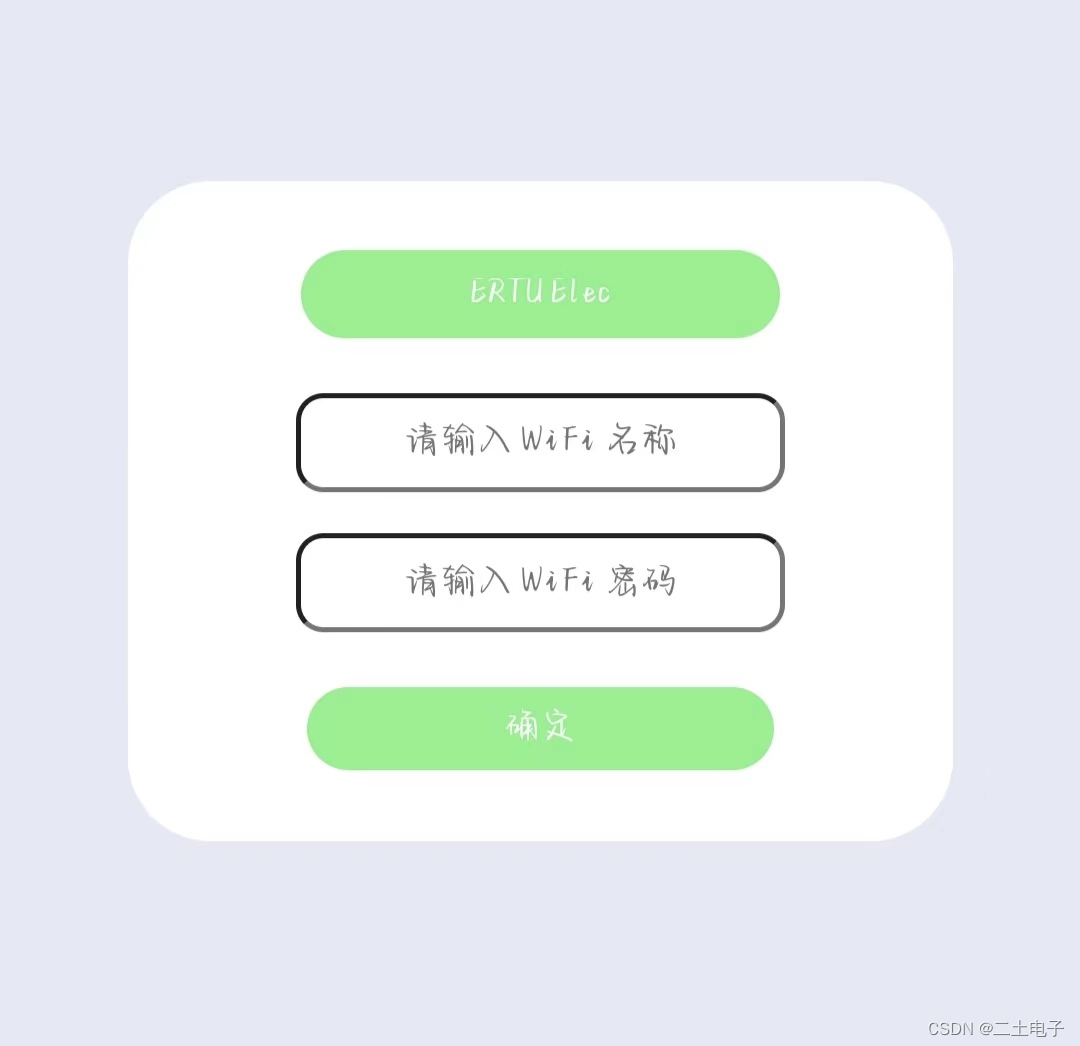

【Arduino+ESP32+腾讯云+sg90】强制门户+腾讯云控制开关灯

作者有话说 博主对于Arduino开发并没有基础,但是为了实现更加方便的配网,这几天一直在尝试用ESP32-12F(因为手头刚好有一个,其他的也可以)来做远程开关灯!不知道大家是否注意到,上一篇利用STM32…...

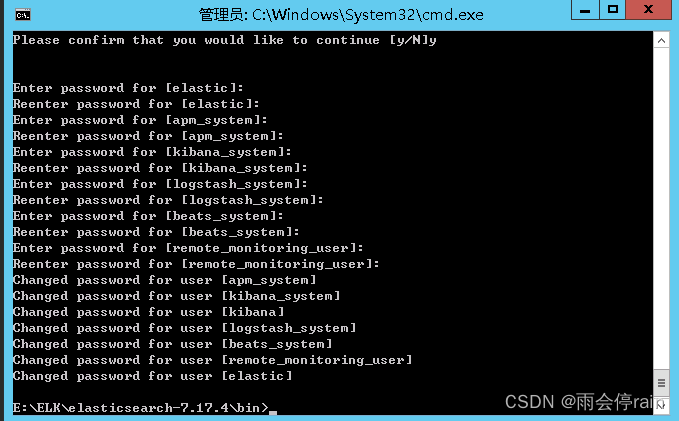

windows中elasticsearch7中添加用户名密码验证

1.找到elsatic的bin目录输入cmd 2.生成ca证书 输入 elasticsearch-certutil ca 在es7根目录生成ca证书,输入密码时直接回车即可,否则后面会报错 Please enter the desired output file [elastic-stack-ca.p12]: #这里直接回车即可 Enter password for…...

C++_核心编程_多态案例二-制作饮品

#include <iostream> #include <string> using namespace std;/*制作饮品的大致流程为:煮水 - 冲泡 - 倒入杯中 - 加入辅料 利用多态技术实现本案例,提供抽象制作饮品基类,提供子类制作咖啡和茶叶*//*基类*/ class AbstractDr…...

深入剖析AI大模型:大模型时代的 Prompt 工程全解析

今天聊的内容,我认为是AI开发里面非常重要的内容。它在AI开发里无处不在,当你对 AI 助手说 "用李白的风格写一首关于人工智能的诗",或者让翻译模型 "将这段合同翻译成商务日语" 时,输入的这句话就是 Prompt。…...

<6>-MySQL表的增删查改

目录 一,create(创建表) 二,retrieve(查询表) 1,select列 2,where条件 三,update(更新表) 四,delete(删除表…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

Python:操作 Excel 折叠

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 Python 操作 Excel 系列 读取单元格数据按行写入设置行高和列宽自动调整行高和列宽水平…...

理解 MCP 工作流:使用 Ollama 和 LangChain 构建本地 MCP 客户端

🌟 什么是 MCP? 模型控制协议 (MCP) 是一种创新的协议,旨在无缝连接 AI 模型与应用程序。 MCP 是一个开源协议,它标准化了我们的 LLM 应用程序连接所需工具和数据源并与之协作的方式。 可以把它想象成你的 AI 模型 和想要使用它…...

什么是库存周转?如何用进销存系统提高库存周转率?

你可能听说过这样一句话: “利润不是赚出来的,是管出来的。” 尤其是在制造业、批发零售、电商这类“货堆成山”的行业,很多企业看着销售不错,账上却没钱、利润也不见了,一翻库存才发现: 一堆卖不动的旧货…...

【C++从零实现Json-Rpc框架】第六弹 —— 服务端模块划分

一、项目背景回顾 前五弹完成了Json-Rpc协议解析、请求处理、客户端调用等基础模块搭建。 本弹重点聚焦于服务端的模块划分与架构设计,提升代码结构的可维护性与扩展性。 二、服务端模块设计目标 高内聚低耦合:各模块职责清晰,便于独立开发…...

Maven 概述、安装、配置、仓库、私服详解

目录 1、Maven 概述 1.1 Maven 的定义 1.2 Maven 解决的问题 1.3 Maven 的核心特性与优势 2、Maven 安装 2.1 下载 Maven 2.2 安装配置 Maven 2.3 测试安装 2.4 修改 Maven 本地仓库的默认路径 3、Maven 配置 3.1 配置本地仓库 3.2 配置 JDK 3.3 IDEA 配置本地 Ma…...

鸿蒙DevEco Studio HarmonyOS 5跑酷小游戏实现指南

1. 项目概述 本跑酷小游戏基于鸿蒙HarmonyOS 5开发,使用DevEco Studio作为开发工具,采用Java语言实现,包含角色控制、障碍物生成和分数计算系统。 2. 项目结构 /src/main/java/com/example/runner/├── MainAbilitySlice.java // 主界…...