勒索病毒最新变种.halo勒索病毒来袭,如何恢复受感染的数据?

引言:

在当今数字化时代,勒索病毒的威胁不断升级,其中.halo勒索病毒引起了广泛关注。本文91数据恢复将深入研究.halo勒索病毒的特点,探讨如何有效地恢复被其加密的数据文件,并分享预防这一威胁的关键措施。

.halo勒索病毒的传染途径

了解.halo勒索病毒的传播途径是关键,因为这有助于采取措施来预防感染。以下是一些.halo勒索病毒可能使用的主要传播途径:

恶意电子邮件附件:恶意电子邮件附件是.halo勒索病毒的一种常见传播方式。攻击者会发送看似正常的电子邮件,附带一个包含恶意软件的附件,如感染的文档或压缩文件。当受害者打开附件时,病毒会感染他们的计算机。

恶意链接:攻击者可能会发送包含恶意链接的电子邮件,引诱受害者点击。这些链接通常指向已被感染的网站,访问这些网站会导致恶意软件的下载和安装。

软件漏洞利用:.halo勒索病毒可以通过利用操作系统或应用程序中的已知漏洞来感染计算机。这强调了保持操作系统和软件更新的重要性,以修复这些漏洞。

恶意广告和恶意下载:攻击者可能会将恶意代码嵌入广告或下载链接中,以便在用户点击时感染其设备。这通常发生在访问不受信任的网站或下载不受信任的内容时。

网络共享:.halo勒索病毒还可以通过网络共享传播,尤其是在局域网络内。如果一个计算机受感染,它可以传播到网络上的其他计算机,从而导致多台设备被感染。

恶意软件下载源:攻击者可能会伪装成合法的软件下载源或文件分享平台,诱使用户下载感染的文件。用户在下载和安装软件时必须格外谨慎,只信任可信的来源。

社交工程:攻击者还可能使用社交工程技巧,通过欺骗和社交工程手段诱使受害者执行恶意操作,例如打开恶意链接或下载文件。

当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

被.halo勒索病毒感染服务器的企业案例:

故事的主角是一家中型制造业公司,他们的服务器突然遭受了.halo勒索病毒的袭击。一天,公司员工发现他们无法访问服务器上的任何文件,文件扩展名已经变成了.halo。此时,一条勒索信息出现在屏幕上,要求支付数百比特币以获取解密密钥。公司管理层感到绝望,因为这些数据包含了生产计划、客户订单和财务信息。他们知道支付赎金并不是一个明智的选择,但他们也不知道如何才能找回这些关键数据。

在绝望之际,公司开始寻找专业的数据恢复服务。他们咨询了多家公司,最终决定与91数据恢复公司合作。这家公司以其在数据恢复领域的专业知识和成功案例而闻名。 91数据恢复公司的专家立即展开行动。他们评估了.halo勒索病毒的特点,确定了该病毒的变种,然后着手寻找可能的解密方法。虽然.halo勒索病毒的加密强度很高,但他们知道这并不是不可能的任务。

经过不懈努力,91数据恢复公司的专家开始解密服务器上的文件,逐一将它们还原为原始状态。公司的员工感到由绝望到希望的重大转变,因为他们的关键数据逐渐恢复。

这个真实的故事强调了数据的重要性以及勒索病毒威胁的现实性。企业应该采取预防措施,定期备份数据,并了解如何应对安全威胁。同时,寻求专业数据恢复服务的帮助是在危机时刻的关键一步。

不要修改受感染的文件是非常关键的

修改文件可能导致文件的损坏或数据的永久丧失,从而降低了成功恢复的机会。如果您怀疑文件受到.halo勒索病毒的感染,请采取以下措施:

停止使用受感染的计算机:立即停止使用受感染的计算机,以防止病毒进一步传播或加密更多文件。将计算机断开网络,以避免与攻击者的通信。

备份加密的文件:如果可能,备份加密的文件,以便将其用于未来的数据恢复尝试。

寻求专业帮助:与专业的数据恢复服务或网络安全专家联系,他们可以提供针对您特定情况的建议和支持。

尝试解密工具:如前所述,搜索是否有可信赖的解密工具可用,但请不要尝试自己编写解密工具或修改受感染的文件。

备份整个系统:如果您准备尝试系统还原或其他数据恢复操作,请首先备份整个受感染的系统。这将有助于确保您可以回到初始状态,以防操作失败。

数据的重要性不容小觑,您可添加我们的技术服务号(sjhf91),我们将立即响应您的求助,提供针对性的技术支持。

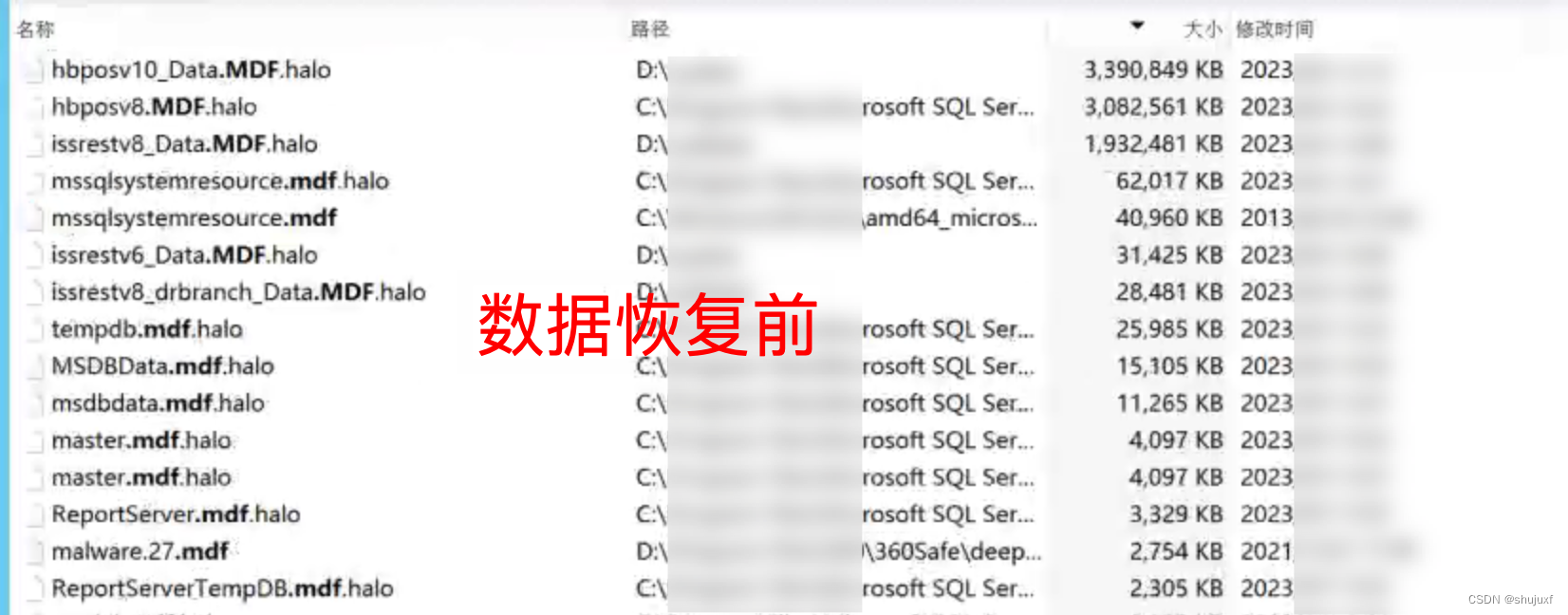

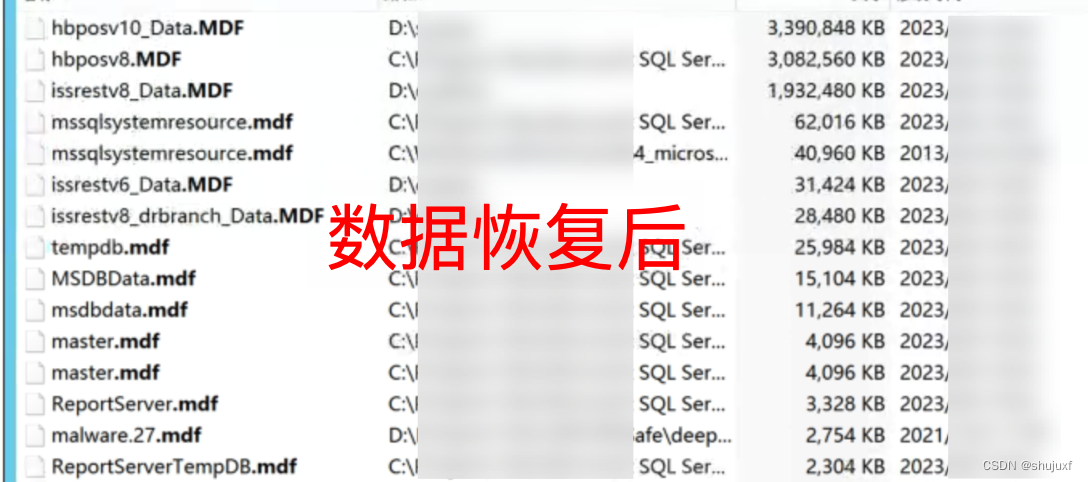

被.halo勒索病毒加密后的数据恢复案例:

预防.halo勒索病毒

预防胜于治疗。以下是一些预防.halo勒索病毒的关键措施:

保持软件和操作系统更新:定期安装操作系统和应用程序的安全更新和补丁,以修复已知漏洞。

谨慎处理电子邮件:不要轻易点击陌生发件人的电子邮件附件或链接。使用反垃邮件过滤器来减少恶意邮件的风险。

使用强密码和多因素认证:使用独特且复杂的密码,并启用多因素认证以增强账户安全性。

定期备份数据:定期备份重要数据文件,并确保备份存储在离线设备或云端。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malloxx勒索病毒,.mallab勒索病毒,.balckhoues勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,milovski-V勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

勒索病毒最新变种.halo勒索病毒来袭,如何恢复受感染的数据?

引言: 在当今数字化时代,勒索病毒的威胁不断升级,其中.halo勒索病毒引起了广泛关注。本文91数据恢复将深入研究.halo勒索病毒的特点,探讨如何有效地恢复被其加密的数据文件,并分享预防这一威胁的关键措施。 .halo勒索…...

大厂秋招真题【前缀和】美团20230826秋招T5-平均数为k的最长连续子数组

文章目录 【前缀和】美团20230826秋招T5-平均数为k的最长连续子数组题目描述与示例题目描述输入描述输出描述示例输入输出说明 解题思路代码PythonJavaC时空复杂度 华为OD算法/大厂面试高频题算法练习冲刺训练 【前缀和】美团20230826秋招T5-平均数为k的最长连续子数组 题目描…...

--- linux安装Redis)

bazel远程构建(Remote Execution) --- linux安装Redis

采用源码安装方式 下载地址:Download | Redis,下载最新稳定版本。 step1: 下载最新稳定版本 wget https://download.redis.io/redis-stable.tar.gz step2: 解压安装 tar -xzvf redis-stable.tar.gz cd redis-stable make 执行完 make 命令后&#…...

Maven在开发中的使用及理解

在JAVA项目中,我们通常需要对项目的构建和依赖进行管理,这个时候我们就需要MAVEN来对项目进行支持。 一.MAVEN构建 在整个MAVEN构建的过程中包含以下环节,也对应IDEA中MAVEN的对应功能。 清理Maven Clean 清理,则代表删除上一…...

2023/10/30-LED灯驱动开发

k1.c #include <linux/init.h> #include <linux/module.h> #include <linux/fs.h> #include <linux/uaccess.h> #include <linux/io.h> #include "head.h" char kbuf[128] {}; unsigned int major; //定义三个指针指向映射后的虚拟内…...

【java】B卷)

华为OD 报文解压缩(100分)【java】B卷

华为OD统一考试A卷+B卷 新题库说明 你收到的链接上面会标注A卷还是B卷。目前大部分收到的都是B卷。 B卷对应20022部分考题以及新出的题目,A卷对应的是新出的题目。 我将持续更新最新题目 获取更多免费题目可前往夸克网盘下载,请点击以下链接进入: 我用夸克网盘分享了「华为O…...

二、vue基础语法

一、模板语法 1、文本渲染 使用双花括号语法插入文本 <template><div><h3>msg: {{ message }}</h3></div> </template><script> export default {data() {return {message: "输出信息"}} } </script><style s…...

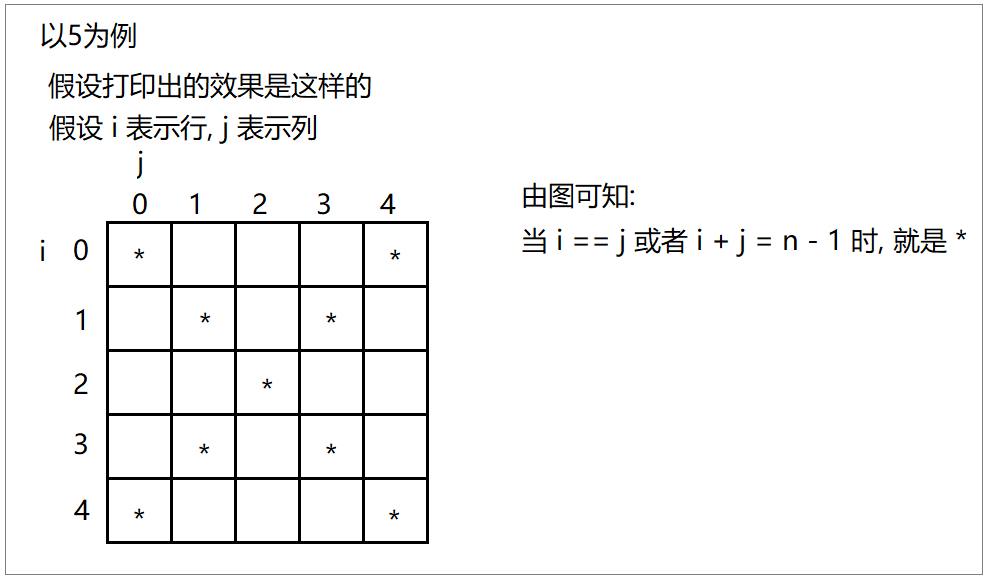

Java —— 程序逻辑控制

目录 1. 顺序结构 2. 分支结构 2.1 if 语句 2.1.1 语法格式1 2.1.2 语法格式2 2.1.3 语法格式3 2.2 switch 语句 3. 循环结构 3.1 while循环 3.2 break与continue 3.3 for循环 4. 输入输出 4.1 输出到控制台 格式化字符串 4.2 从键盘输入 5. 练习 和C语言类似地, Java的程序逻辑…...

)

I - Bob vs ATM(博弈论)

传送门:nefu_10-18 - Virtual Judge (vjudge.net) 思路: nim游戏的变形。 (())相当于在一堆n个石子中取任意个,sg(n)n; ((()))(())(),相当于可以在3堆石子分别为3&am…...

请解释一下 CSS3 的 Flexbox(弹性盒布局模型), 以及适用场景?

解析: CSS3的Flexbox(弹性盒布局模型)是一种强大的布局技术,用于创建灵活和响应式的布局。它解决了传统CSS布局模型在垂直和水平居中、等高列、自适应宽度等方面的一些挑战,使开发人员能够更轻松地构建各种复杂的布局。在下面的详…...

MYSQL 根据唯一索引键更新死锁问题

mysql 死锁问题及死锁权重分析 问题发生过程:1、生产发现死锁一次 语句为sql1:UPDATE table set data ‘123’ where business_no ABC; 该行数据的id1, business_no ABC tablbe 字段 id:主键 business_no为唯一索引字段,其…...

Appium+python+unittest搭建UI自动化框架!

阅读本小节,需要读者具备如下前提条件: 1. 掌握一种编程语言基础,如java、python等。 2. 掌握一种单元测试框架,如java语言的testng框架、python的unittest框架。 3. 掌握目前主流的UI测试框架,移动端APP测试框架Appiu…...

使用kubekey部署k8s集群和kubesphere、在已有k8s集群上部署kubesphere

目录 前言什么是kubekey(简称kk)单节点上安装 kubesphere(all in one 快速熟悉kubesphere)部署 kubernetes和和kubesphere 多节点安装部署 kubernetes和和kubesphere 离线安装k8s v1.22.17和kubesphere v3.3.2联网-在已有k8s集群上…...

)

React useMemo useCallback useEffect 的区别(保姆级教程)

因个人工作原因,在2023年学起了React TS 这个 “前端大佬” “高阶玩家” 标配的技术栈,一套学习下来个人总结就是:React真特么难用!传染病式的渲染逻辑是真让人难受!维护之前的代码就是深渊!难怪React项目…...

网络安全中的人工智能:优点、缺点、机遇和危险

2022 年秋天,人工智能在商业领域爆发,引起了轰动,不久之后,似乎每个人都发现了 ChatGPT 和 DALL-E 等生成式 AI 系统的新的创新用途。世界各地的企业开始呼吁将其集成到他们的产品中,并寻找使用它来提高组织效率的方法…...

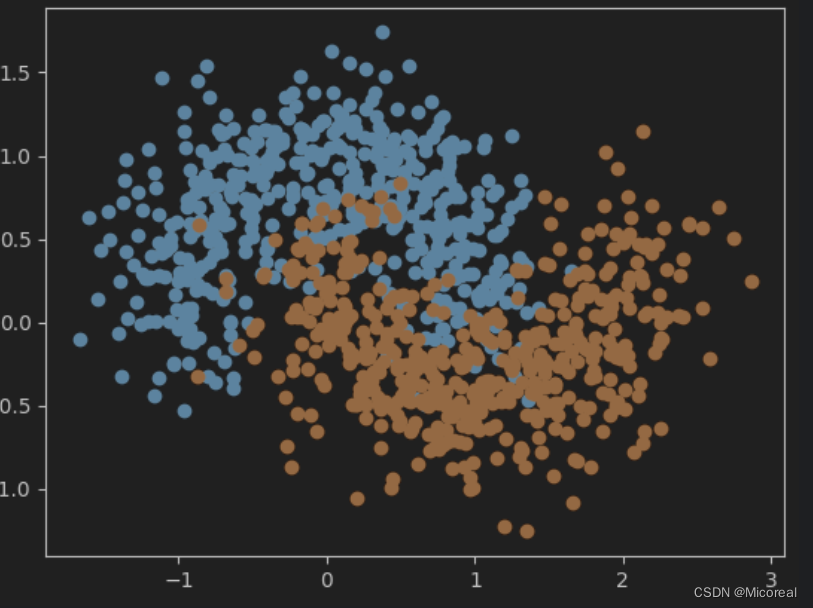

36 机器学习(四):异常值检测|线性回归|逻辑回归|聚类算法|集成学习

文章目录 异常值检测箱线图z-score 保存模型 与 使用模型回归的性能评估线性回归正规方程的线性回归梯度下降的线性回归原理介绍L1 和 L2 正则化的介绍api介绍------LinearRegressionapi介绍------SGDRegressor 岭回归 和 Lasso 回归 逻辑回归基本使用原理介绍正向原理介绍损失…...

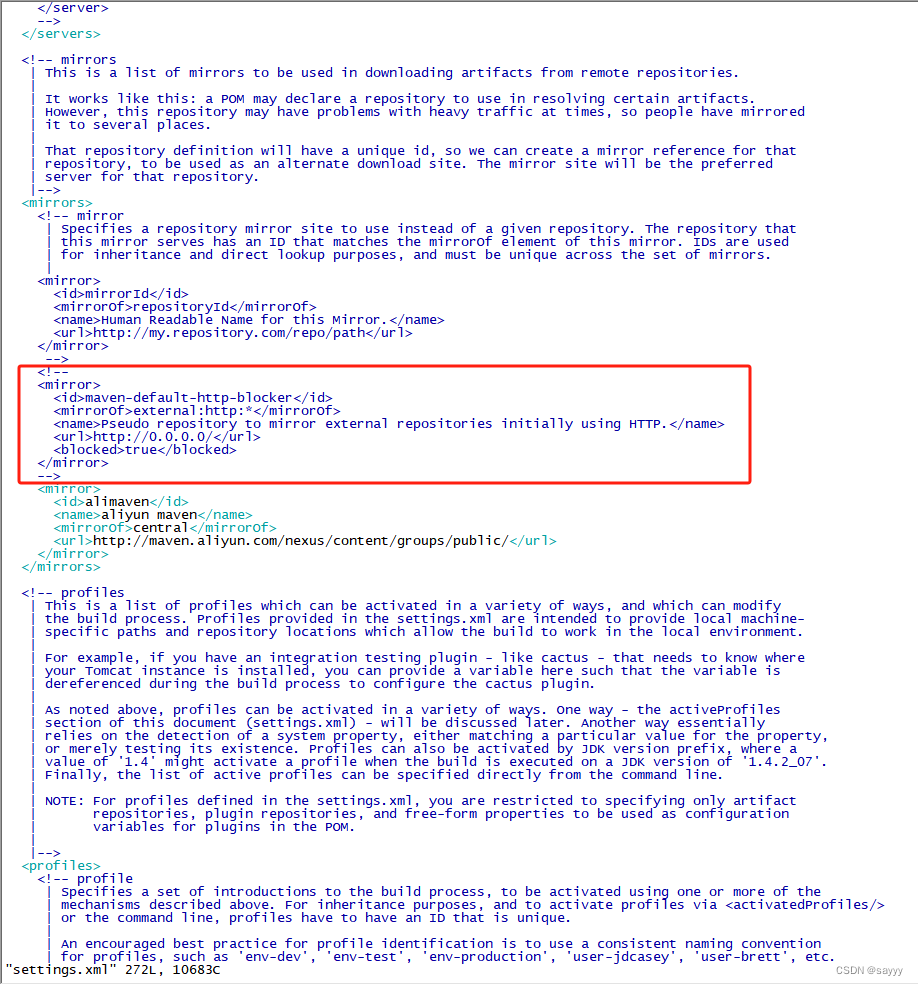

maven-default-http-blocker (http://0.0.0.0/): Blocked mirror for repositories

前言 略 说明 新设备上安装了mvn 3.8.5,编译新项目出错: [ERROR] Non-resolvable parent POM for com.admin.project:1.0: Could not transfer artifact com.extend.parent:pom:1.6.9 from/to maven-default-http-blocker (http://0.0.0.0/): Bl…...

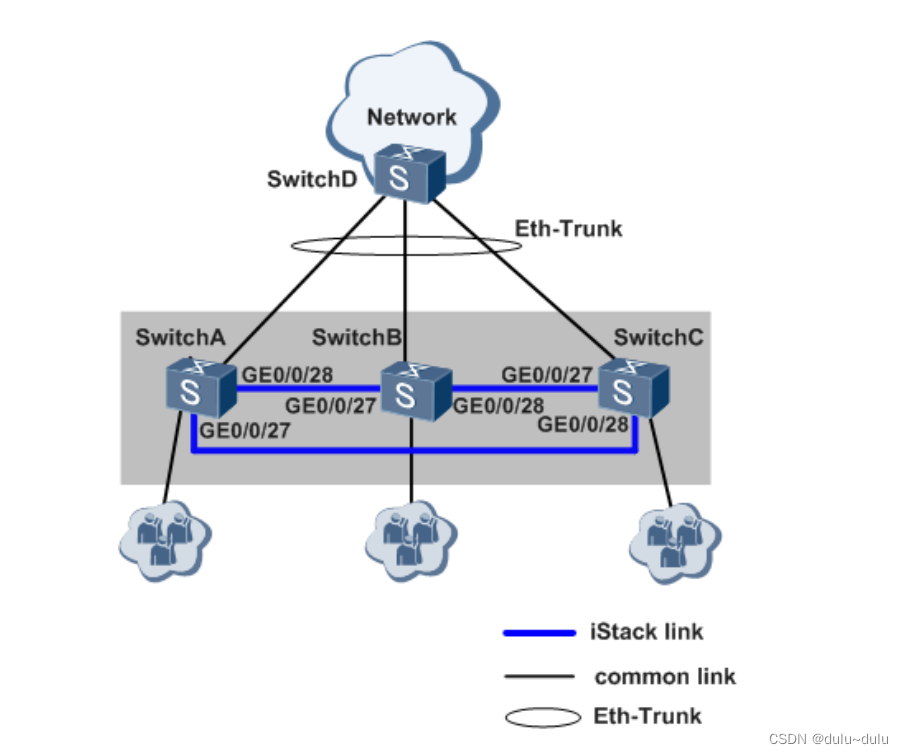

盒式交换机堆叠配置

目录 1.配置环形拓扑堆叠 2.设备组建堆叠 3.设备组件堆叠 堆叠 istack,是指将多台支持堆叠特性的交换机设备组合在一起,从逻辑上组合成一台交换设备。如图所示,SwitchA与 SwitchB 通过堆叠线缆连接后组成堆叠 istack,对于上游和…...

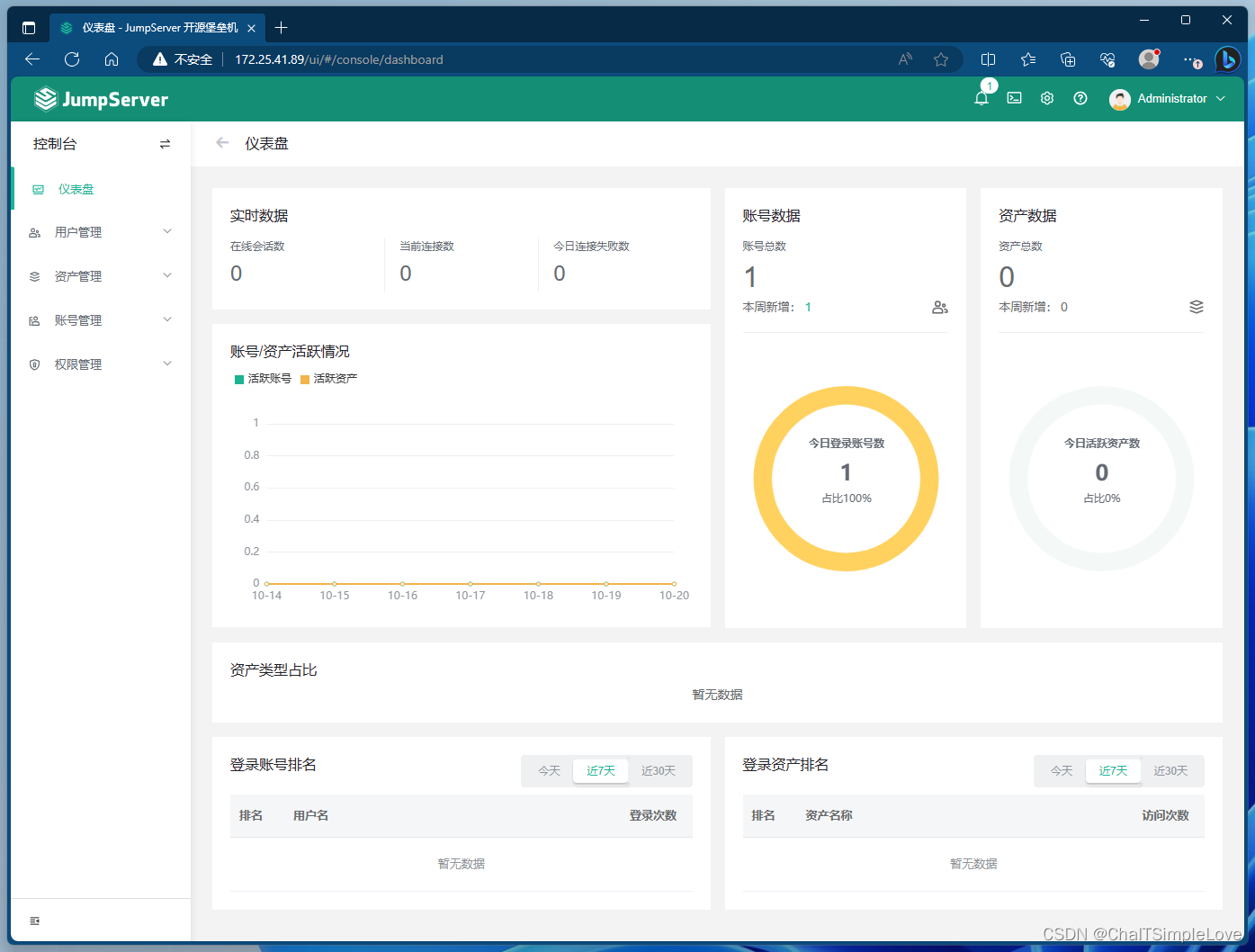

openEuler 服务器安装 JumpServer (all-in-one 模式)

openEuler 服务器安装 JumpServer JumpServer 简介什么是 JumpServer ?JumpServer 的各种类型资产JumpServer 产品特色或优势JumpServer 符合 4A 规范 JumpServer 系统架构应用架构组件说明 JumpServer 安装部署环境要求网络端口网络端口列表防火墙常用命令 在线脚本…...

vue3后台管理系统之路由守卫

下载进度条 pnpm install nprogress //路由鉴权:鉴权,项目当中路由能不能被的权限的设置(某一个路由什么条件下可以访问、什么条件下不可以访问) import router from /router import setting from ./setting // eslint-disable-next-line typescript-eslint/ban-ts-comment /…...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

CVPR 2025 MIMO: 支持视觉指代和像素grounding 的医学视觉语言模型

CVPR 2025 | MIMO:支持视觉指代和像素对齐的医学视觉语言模型 论文信息 标题:MIMO: A medical vision language model with visual referring multimodal input and pixel grounding multimodal output作者:Yanyuan Chen, Dexuan Xu, Yu Hu…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

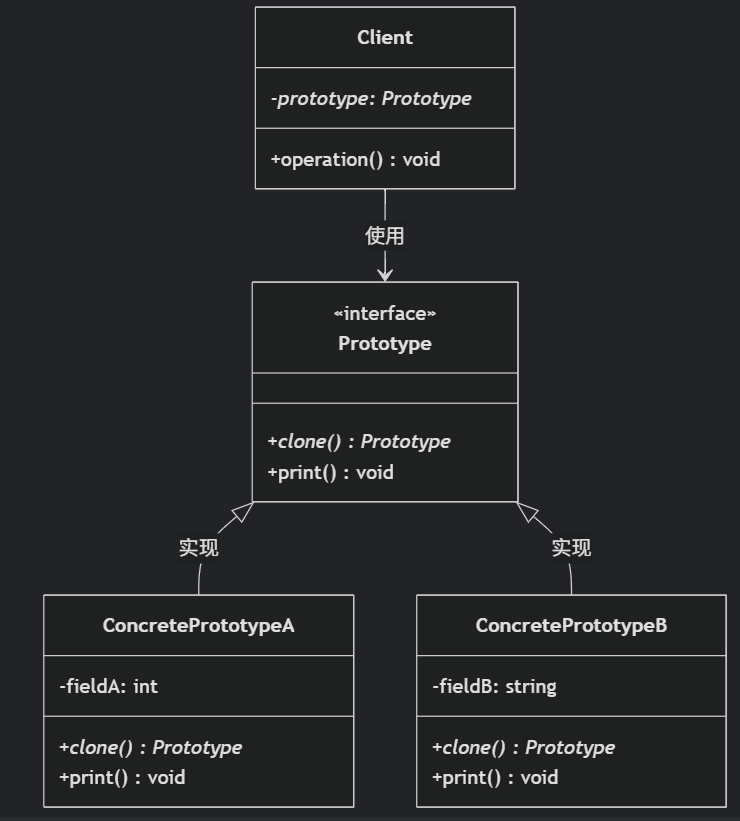

(二)原型模式

原型的功能是将一个已经存在的对象作为源目标,其余对象都是通过这个源目标创建。发挥复制的作用就是原型模式的核心思想。 一、源型模式的定义 原型模式是指第二次创建对象可以通过复制已经存在的原型对象来实现,忽略对象创建过程中的其它细节。 📌 核心特点: 避免重复初…...

Linux --进程控制

本文从以下五个方面来初步认识进程控制: 目录 进程创建 进程终止 进程等待 进程替换 模拟实现一个微型shell 进程创建 在Linux系统中我们可以在一个进程使用系统调用fork()来创建子进程,创建出来的进程就是子进程,原来的进程为父进程。…...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

Xen Server服务器释放磁盘空间

disk.sh #!/bin/bashcd /run/sr-mount/e54f0646-ae11-0457-b64f-eba4673b824c # 全部虚拟机物理磁盘文件存储 a$(ls -l | awk {print $NF} | cut -d. -f1) # 使用中的虚拟机物理磁盘文件 b$(xe vm-disk-list --multiple | grep uuid | awk {print $NF})printf "%s\n"…...

用机器学习破解新能源领域的“弃风”难题

音乐发烧友深有体会,玩音乐的本质就是玩电网。火电声音偏暖,水电偏冷,风电偏空旷。至于太阳能发的电,则略显朦胧和单薄。 不知你是否有感觉,近两年家里的音响声音越来越冷,听起来越来越单薄? —…...

基于SpringBoot在线拍卖系统的设计和实现

摘 要 随着社会的发展,社会的各行各业都在利用信息化时代的优势。计算机的优势和普及使得各种信息系统的开发成为必需。 在线拍卖系统,主要的模块包括管理员;首页、个人中心、用户管理、商品类型管理、拍卖商品管理、历史竞拍管理、竞拍订单…...

混合(Blending))

C++.OpenGL (20/64)混合(Blending)

混合(Blending) 透明效果核心原理 #mermaid-svg-SWG0UzVfJms7Sm3e {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-SWG0UzVfJms7Sm3e .error-icon{fill:#552222;}#mermaid-svg-SWG0UzVfJms7Sm3e .error-text{fill…...