Web安全系列——敏感信息泄露与加密机制

一、前言

数字化时代,越来越多的数据正在被传输到Web应用程序中,这其中不乏个人或机构的敏感信息。

如果Web应用程序未采取正确的加密机制,这些信息可能会遭到窃取或篡改,从而使用户数据或机构的财产受到威胁。

二、加密机制失效(敏感信息泄露)的危害

- 窃取用户利益:攻击者将有可能窃取个人信息(信用卡号、密码、社保号等),然后利用这些信息窃取用户利益。

- 用于欺诈和其他不良目的:通过窃取敏感信息,攻击者可以使用这些信息进行诈骗、盗取资金、冒充身份,破坏商业竞争以及散播恶意病毒和其他不良软件等。

- 侵犯隐私:Web应用程序的失效,可能会导致用户隐私被侵犯,由于不被允许收集或使用的个人用户信息被泄露或滥用,给用户带来相当大的心理和经济压力。

- 法律和制度性风险:失效的加密机制可能会影响企业的声誉,并违反行业和政府制度,迫使企业承担法律责任。

- 品牌价值减少:针对数据泄露和失效的加密机制的公众曝光,可能会导致品牌价值减少,加剧企业的经济衰退。

- 客户信誉度下降:数据泄露和加密机制失效可能导致客户对企业失去信任,影响企业的长期发展。

三、Web应用中哪些环节需要加密机制

Web应用中,加密机制需求贯穿整个业务处理的各个环节

- 输入加密:

- 如用户输入密码等敏感信息时不应该再页面明文展示。

- 传输加密:

- 客户端与服务端之间的通信需要使用HTTPS等协议进行加密传输

- 服务端各个组件之间的通信也需要考虑加密机制需求。

- 后端逻辑处理:

- 后端服务在做逻辑处理时也需要有一定的加密机制,如敏感信息不应明文打印到日志中。

- 存储加密:

- 数据库中的敏感信息字段需要进行加密存储。

- 文件、图片、报备等数据存储是要严格控制权限,或加密。

- 输出加密(脱敏):

- 返回给用户的信息需结合业务需要进行加密、脱敏处理。

- 很多应用程序会将后台错误信息回显给用户,这里需要注意不要讲系统敏感信息(如数据库卡的IP地址、库表名称)泄漏给用户

四、加密机制失效的情景和案例

1. 加密机制失效的常见情景&攻击方式:

- 未妥善保管密钥:密钥是加密的关键,如果密钥可以被恶意攻击者获取,就可以轻松地突破加密。因此,安全存储和管理密钥至关重要。

- 弱密码、字典攻击或暴力破解:当使用弱密码或雷同密码,暴力破解可以通过尝试多个密码组合来破解它们。主动实施具有强密码标准的密码策略有助于防止密码猜测攻击。

- 数据库或文件系统被危险覆盖:如果攻击者通过某种方式直接访问数据库或文件系统,而不需要通过Web应用程序,那么加密机制就会失效。

- 中间人攻击:中间人攻击是窃取数据或操纵双方之间的信息交流过程的攻击。攻击者可能会假冒用户访问受保护的页面,窃取证书媒介,使得加密的通信可以被中途截获和篡改。

- 漏洞注入攻击:注入攻击后,攻击者可以在请求中插入恶意代码或指令,从而绕过加密机制并且执行任意操作。

- 系统或库漏洞:漏洞可能在应用程序的任何一个环节中出现。这可能包括操作系统,Web服务器,数据库服务器,Web应用程序平台或应用程序代码等多个方面,造成加密机制失效之后,会让攻击者突破加密系统访问到数据。

- 缺乏数据备份和恢复准备:在遭受攻击时,缺乏恢复准备的Web应用程序可能会在重要数据丢失的情况下停止工作。攻击者可以通过勒索或其他方式要挟Web应用程序,进而破坏加密机制。

2. 加密机制失效案例

- 2011年C**N因为用户账户密码未加密存储,导致明文密码泄露。

- 2018年,某外卖公司因为一些数据传输没有使用HTTPS加密,导致攻击者能够访问并下载大量外卖用户的个人信息,包括姓名、电话号码和送餐地址。

五、加密机制与策略

加密机制:

- 对称加密:在对称加密中,相同的密钥用于加密和解密数据。这是一种高效的加密方法,但需要确保密钥的安全传输。以下是常用的对称加密算法

- SM4:SM4是一种国密级别的对称加密算法,用于数据加密。它被广泛用于中国的安全领域和应用程序。

- AES(Advanced Encryption Standard):AES是一种国际标准的对称加密算法,广泛用于全球各种安全应用中。它提供了高度的安全性和性能。

- 非对称加密:非对称加密使用一对密钥:公钥和私钥。公钥用于加密数据,私钥用于解密。这种方法更安全,不需要在网络上传输私钥。

- SM2:SM2是一种国密级别的非对称加密算法,用于数字签名和密钥交换。它适用于中国的安全标准。

- RSA:RSA是一种国际标准的非对称加密算法,用于数字签名和密钥交换。尽管它不是国密算法,但仍然被广泛使用,并提供了强大的安全性。

- 哈希函数:哈希函数将数据转化为固定长度的散列值,通常是不可逆的。它通常用于验证数据的完整性。

- SM3:SM3是一种国密级别的哈希算法,用于数据完整性检查和数字签名。它适用于中国的安全标准。

- SHA-256:SHA-256是一种国际标准的哈希算法,用于数据完整性检查和数字签名。它提供了较高的安全性。

- 数字签名:数字签名结合了非对称加密和哈希函数,用于验证数据的完整性和发送者的身份。

加密策略Tips

1. 使用HTTPS协议:

- 确保整个Web应用使用HTTPS来加密数据传输,包括用户登录、数据传输、以及敏感操作。使用SSL/TLS证书,确保通信安全。

2. 数据加密:

- 对于存储在数据库中的敏感数据(如用户密码、个人信息等),使用适当的数据库加密,如数据库字段级别的加密或全盘数据库加密。

3. 强密码策略:

- 实施密码策略,要求用户创建强密码,包括至少8个字符,包含大小写字母、数字和特殊字符,并定期要求用户更改密码。

4. 避免明文存储密码:

- 不要以明文形式存储用户密码。使用哈希函数和盐值对密码进行安全哈希,并存储哈希值。

5. 访问控制:

- 实施严格的访问控制策略,确保只有经过身份验证的用户可以访问敏感数据和功能。最小权限原则是关键,只授权用户所需的最低权限。

6. 强制多因素认证(MFA):

- 对于敏感操作(如账户设置变更、支付等),要求用户启用MFA,以提高帐户安全性。

7. 数据备份和灾难恢复:

- 定期备份数据,并建立紧急恢复计划,以确保在数据丢失或损坏时能够快速恢复。

相关文章:

Web安全系列——敏感信息泄露与加密机制

一、前言 数字化时代,越来越多的数据正在被传输到Web应用程序中,这其中不乏个人或机构的敏感信息。 如果Web应用程序未采取正确的加密机制,这些信息可能会遭到窃取或篡改,从而使用户数据或机构的财产受到威胁。 二、加密机制失…...

【kubernetes】k8s对象

文章目录 1、什么是kubernetes对象2、如何描述kubernetes对象3、服务器端字段验证 1、什么是kubernetes对象 在k8s系统中,kubernetes 对象是持久化的实体,kubernetes使用这些实体去表示 整个集群的状态,具体而言,他们描述了以下信息…...

关注云栖大会的感受:从工业大脑到全面AI时代的进化

前言 自2009年的地方网站峰会到如今的云栖大会,这个盛大的科技盛事已经走过了一个多十年的漫长历程。这个会议见证了中国科技行业的崛起,也记录了技术的不断演化。而对我来说,首次接触云栖大会是在2020年,当年大会迁移到线上&…...

linux查看文件夹使用情况以及查看文件大小

1、ls ls 命令是 Linux 中最常用的文件和目录列表命令之一。它可以显示文件的各种属性,包括文件大小。 ls -l <文件名>上述命令会显示文件的详细信息,其中包括文件的大小。文件大小以字节为单位显示,并且在输出中的第 5 列。4096 表示…...

VMware打开centos黑屏解决方法汇总以及解决出现的bug(Centos7系统网络异常等)

VMware打开centos黑屏解决方法汇总 前言:一. VMware打开centos黑屏解决方法汇总一 .情况情况一:情况二情况三 二. 解决方法最简单的方法:一. 以管理员权限在命令行执行1. 管理员身份运行cmd2. 输入“netsh winsock reset”,回车3. 重启电脑即…...

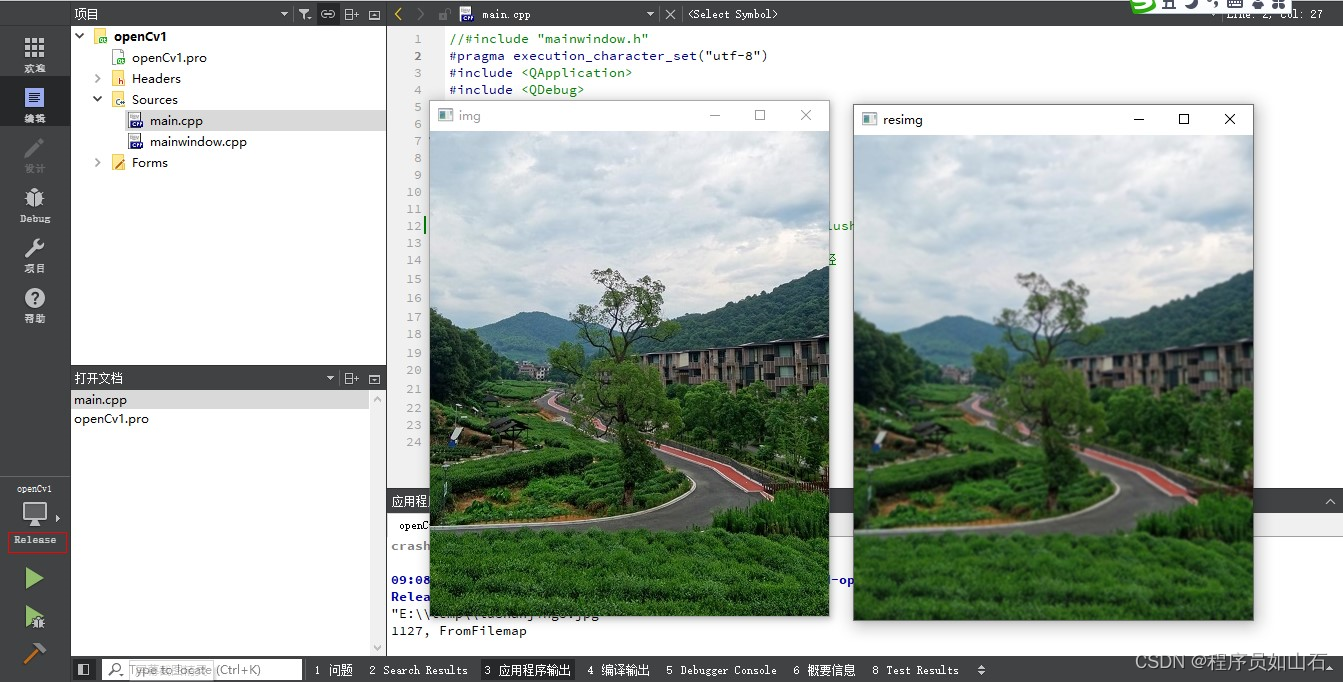

opencv第一个例子

目的 这是用用QTopencv实现的一个完整的展示图片的例子,包括了项目的配置文件,完整的代码,以用做初次学习opencv用。 代码 工程文件: QT core guigreaterThan(QT_MAJOR_VERSION, 4): QT widgetsTARGET openCv1 TEMPL…...

【Midjourney入门教程1】Midjourney的注册、订阅

文章目录 前言一、Midjourney是什么二、Midjourney注册三、新建自己的服务器四、开通订阅 前言 AI绘画即指人工智能绘画,是一种计算机生成绘画的方式。是AIGC应用领域内的一大分支。 AI绘画主要分为两个部分,一个是对图像的分析与判断,即“…...

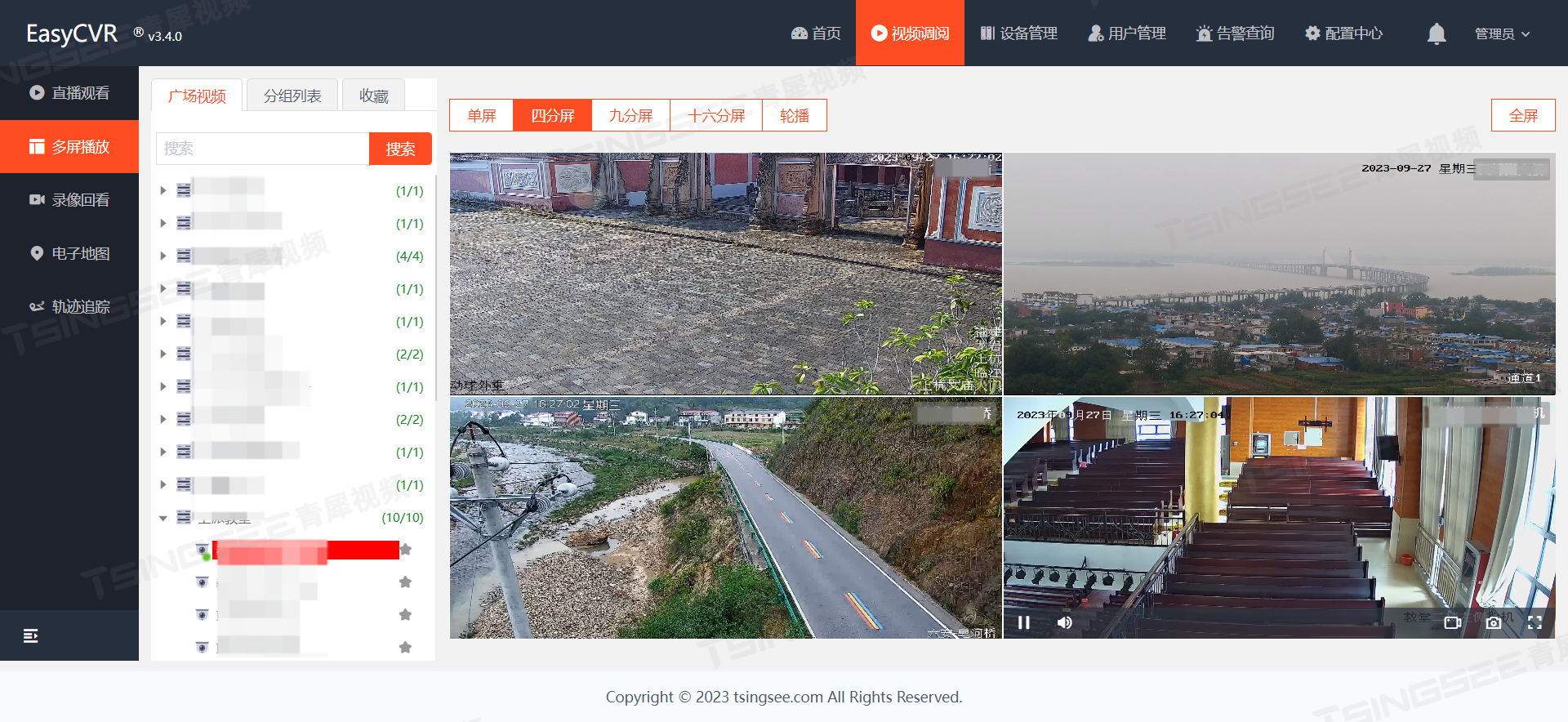

安防视频监控平台EasyCVR前端解码与后端解码的区别介绍

视频监控平台/视频存储/视频分析平台EasyCVR基于云边端一体化管理,支持多类型设备、多协议方式接入,具体包括:国标GB28181协议、RTMP、RTSP/Onvif、海康Ehome,以及海康SDK、大华SDK、华为SDK、宇视SDK、乐橙SDK、萤石SDK等&#x…...

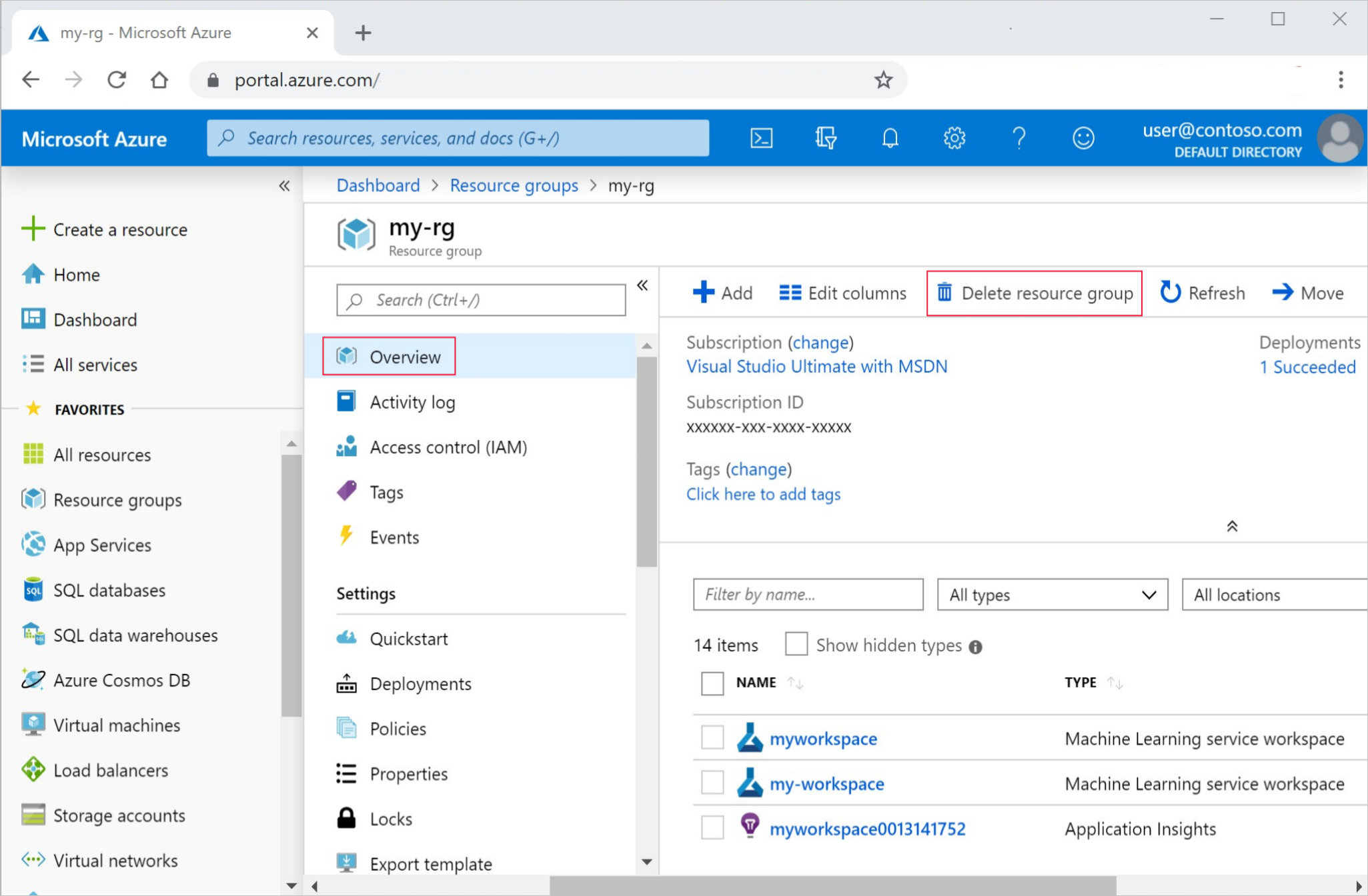

Azure 机器学习 - 无代码自动机器学习的预测需求

了解如何在 Azure 机器学习工作室中使用自动化机器学习在不编写任何代码行的情况下创建时序预测模型。 此模型将预测自行车共享服务的租赁需求。 关注TechLead,分享AI全维度知识。作者拥有10年互联网服务架构、AI产品研发经验、团队管理经验,同济本复旦硕…...

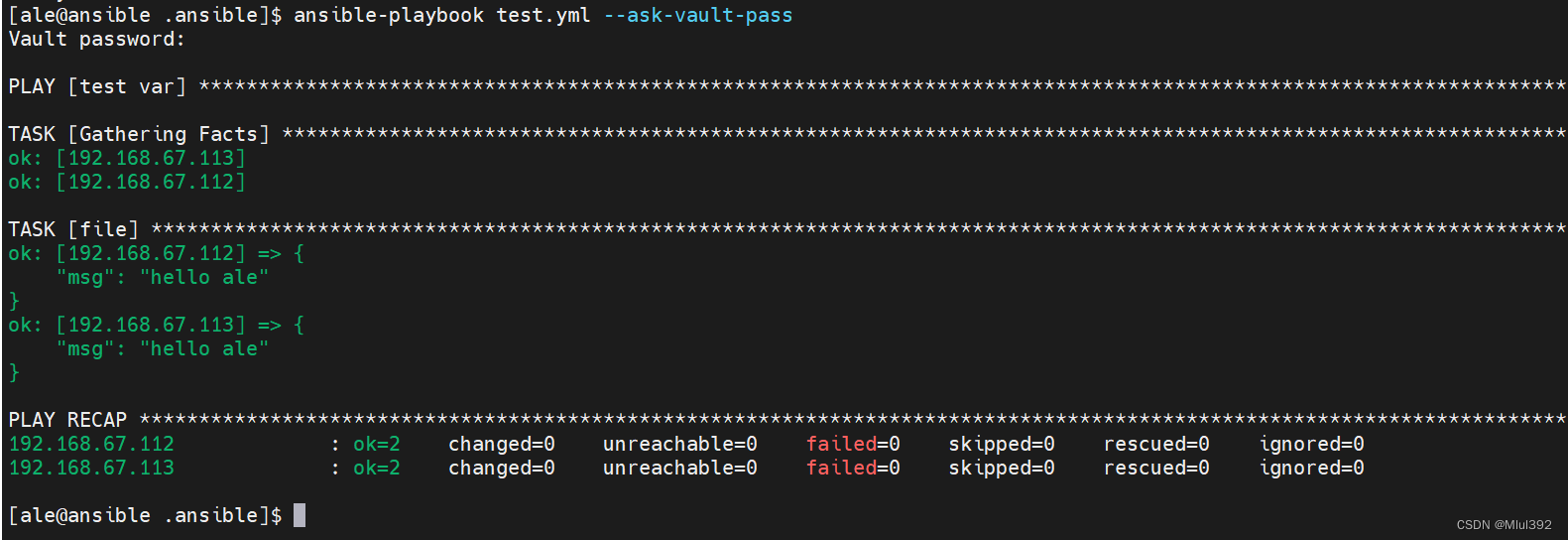

Ansible中的变量及加密

目录 一、变量的设定 二、变量的使用方式 1、在playbook中直接定义变量 2、在文件中定义变量 3、设定主机变量和清单变量 4、目录设定变量 5、用命令覆盖变量 6、使用数组设定变量 7、注册变量 8、事实变量 9、魔法变量 三、JINJA2模板 四、加密控制 1、创建加…...

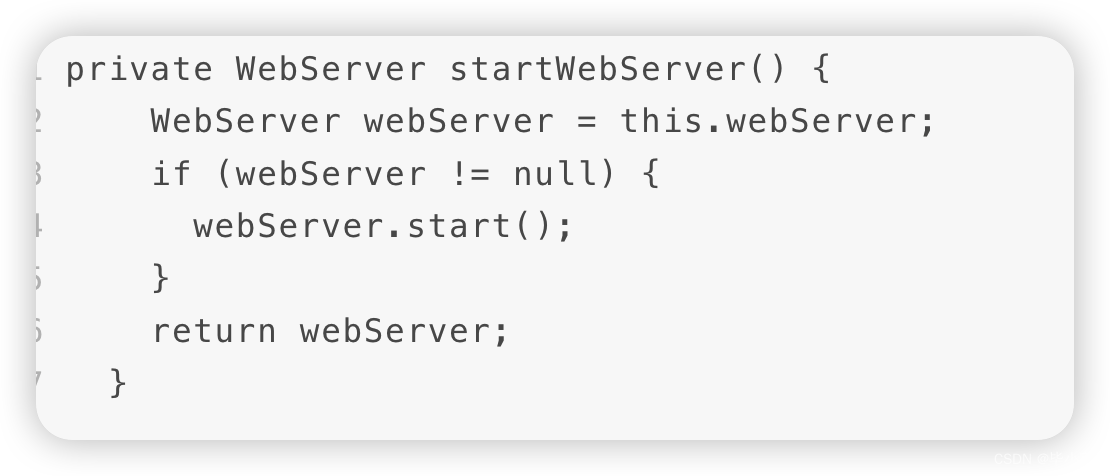

Java 性能优化之直接使用成员变量 VS 拷贝副本

背景 刷到一个大佬的 CSDN 博客,仔细看了一下性能优化专栏。联想到我们的日常开发工作,由于业务比较简单,很容就忽略性能问题。但是,性能优化的一下常见思路,也早有耳闻。看了一个 Java 性能优化的方法 「减少操作指令…...

「专题速递」数据驱动赋能、赛事直播优化、RTC技术、低延时传输引擎、多媒体处理框架、GPU加速...

点击文末阅读原文, 免费报名【抖音背后的体验增长实战揭秘】专场 随着全行业视频化的演进,营销、知识、商业和空间的交互体验正在被重塑。这种变化不仅仅是一种抽象的趋势,更是关系到用户留存和业务增长的关键因素。面对这样的挑战࿰…...

【书籍篇】Spring实战第4版 第1部分 Spring的核心

Spring实战第4版 第1部分 Spring的核心 一. 简化Java开发1. 四大关键策略2. spring容器2.1 bean工厂2.2 应用上下文 二. 装配Bean1. spring配置2. 混合配置 三. 高级装配1. profile配置2. 激活profile3. 条件化的Bean4. 处理自动装配的歧义性4.1 设置首选4.2 限定符4.3 自定义限…...

【AI视野·今日Sound 声学论文速览 第八期】Wed, 20 Sep 2023

AI视野今日CS.Sound 声学论文速览 Wed, 20 Sep 2023 Totally 1 papers 👉上期速览✈更多精彩请移步主页 Daily Sound Papers Accelerating Diffusion-Based Text-to-Audio Generation with Consistency Distillation Authors Yatong Bai, Trung Dang, Dung Tran, K…...

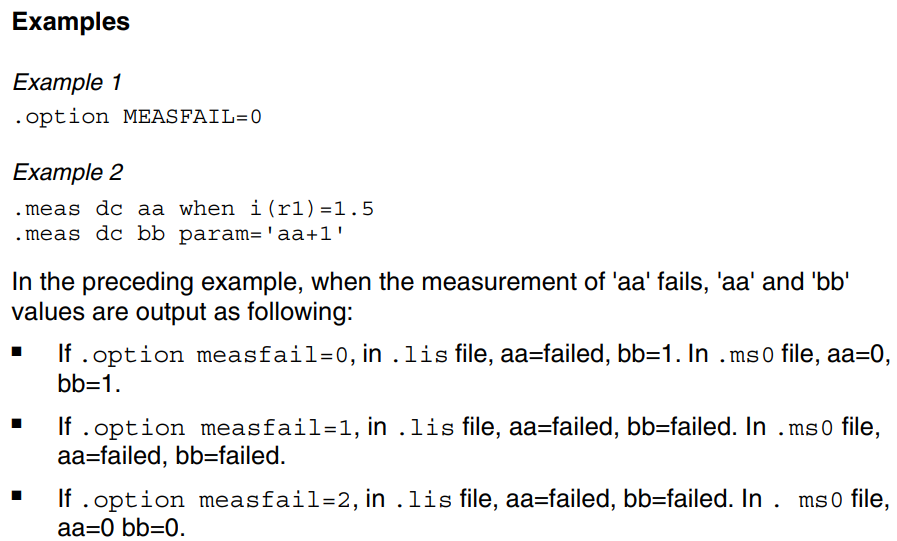

【HSPICE仿真】输入网表文件(6)用户自定义分析输出(.measure)

.measure语句的基本用法 1. 语句顺序2. 测量参数类型3. Rise, Fall, Delay, and Power Measurements4. FIND 和 WHEN 函数5. Equation Evaluation/Arithmetic Expression6. AVG, EM_AVG, INTEG, MIN, MAX, PP, and RMS基本语法示例 7. 输出文件格式MEASFORMMEASOUTMEASFILEMEAS…...

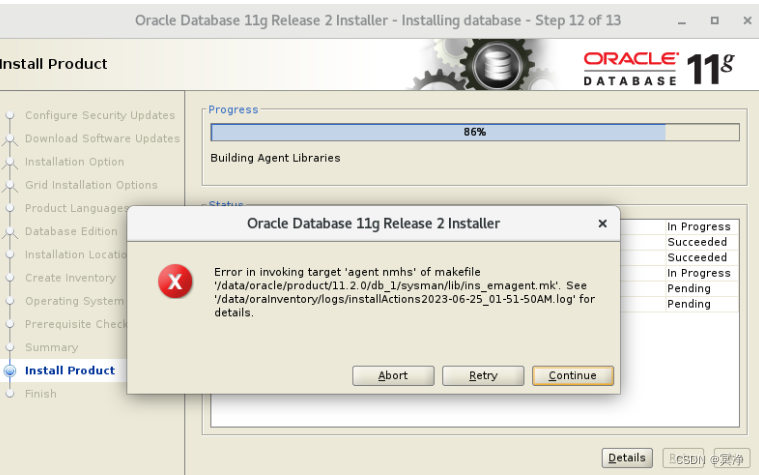

安装Oracle 11g Error in invoking target报错

在redhat7.5上安装Oracle 11g,安装过程中到86%时出现Error in invoking target报错 原因是由于操作系统版本过高,导致lib链接报错 [oracleemrtest ~]$ cd O R A C L E H O M E / s y s m a n / l i b / [ o r a c l e e m r t e s t l i b ] ORACLE…...

AlarmManager闹钟管理者

AlarmManager是Android提供的一个全局定时器,利用系统闹钟定时发送广播。这样做的好处是:如果App提前注册闹钟的广播接收器,即使App退出了,只要定时到达,App就会被唤醒响应广播事件。 AlarmManager设置的PendingInten…...

插值)

Opencv实现的三次样条曲线(Cubic Spline)插值

1.样条曲线简介 样条曲线(Spline)本质是分段多项式实函数,在实数范围内有: S:[a,b]→R ,在区间 [a,b] 上包含 k 个子区间[ti−1,ti],且有: at0<t1<⋯<tk−1<tkb(1) 对应每一段区间 i 的存在多项式&…...

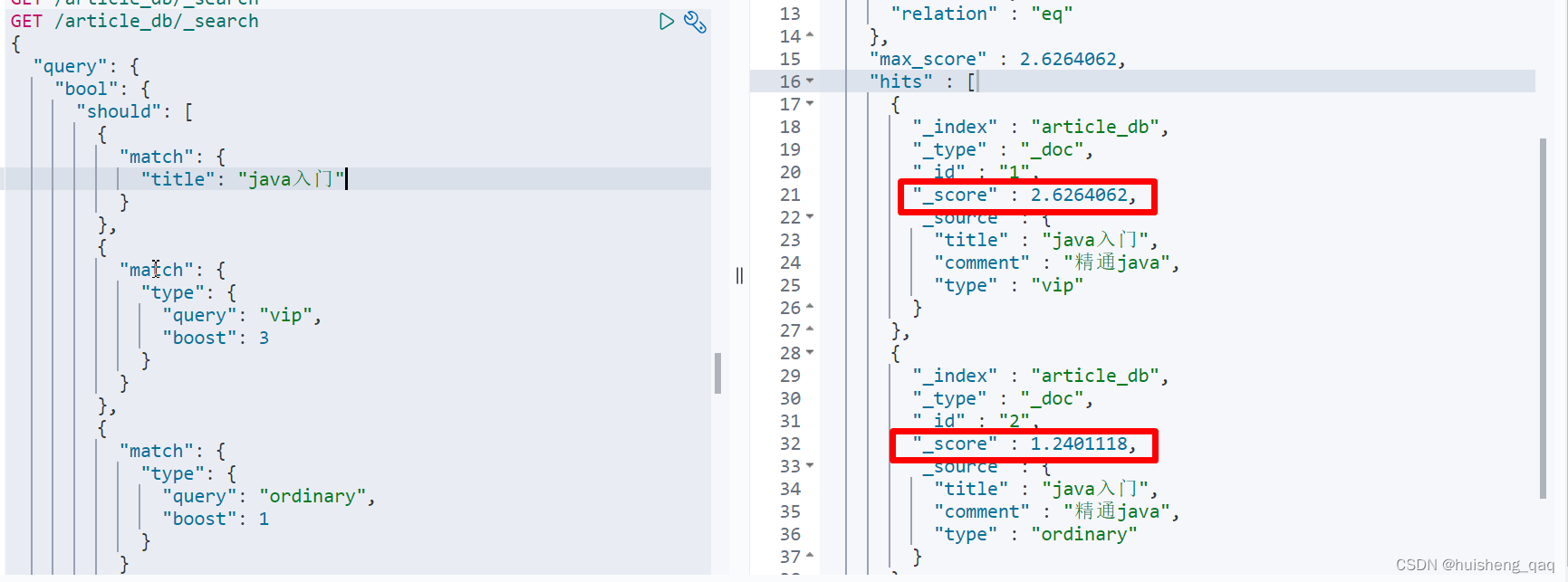

【ElasticSearch系列-03】ElasticSearch的高级句法查询Query DSL

ElasticSearch系列整体栏目 内容链接地址【一】ElasticSearch下载和安装https://zhenghuisheng.blog.csdn.net/article/details/129260827【二】ElasticSearch概念和基本操作https://blog.csdn.net/zhenghuishengq/article/details/134121631【二】ElasticSearch的高级查询Quer…...

【C++ 系列文章 -- 程序员考试 201811 下午场 C++ 专题 】

1.1 C 题目六 阅读下列说明和C代码,填写程序中的空(1) ~(5),将解答写入答题纸的对应栏内。 【说明】 以下C代码实现一个简单乐器系统,音乐类(Music)可以使用…...

业务系统对接大模型的基础方案:架构设计与关键步骤

业务系统对接大模型:架构设计与关键步骤 在当今数字化转型的浪潮中,大语言模型(LLM)已成为企业提升业务效率和创新能力的关键技术之一。将大模型集成到业务系统中,不仅可以优化用户体验,还能为业务决策提供…...

大话软工笔记—需求分析概述

需求分析,就是要对需求调研收集到的资料信息逐个地进行拆分、研究,从大量的不确定“需求”中确定出哪些需求最终要转换为确定的“功能需求”。 需求分析的作用非常重要,后续设计的依据主要来自于需求分析的成果,包括: 项目的目的…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

基于ASP.NET+ SQL Server实现(Web)医院信息管理系统

医院信息管理系统 1. 课程设计内容 在 visual studio 2017 平台上,开发一个“医院信息管理系统”Web 程序。 2. 课程设计目的 综合运用 c#.net 知识,在 vs 2017 平台上,进行 ASP.NET 应用程序和简易网站的开发;初步熟悉开发一…...

SCAU期末笔记 - 数据分析与数据挖掘题库解析

这门怎么题库答案不全啊日 来简单学一下子来 一、选择题(可多选) 将原始数据进行集成、变换、维度规约、数值规约是在以下哪个步骤的任务?(C) A. 频繁模式挖掘 B.分类和预测 C.数据预处理 D.数据流挖掘 A. 频繁模式挖掘:专注于发现数据中…...

vue3 定时器-定义全局方法 vue+ts

1.创建ts文件 路径:src/utils/timer.ts 完整代码: import { onUnmounted } from vuetype TimerCallback (...args: any[]) > voidexport function useGlobalTimer() {const timers: Map<number, NodeJS.Timeout> new Map()// 创建定时器con…...

蓝桥杯 冶炼金属

原题目链接 🔧 冶炼金属转换率推测题解 📜 原题描述 小蓝有一个神奇的炉子用于将普通金属 O O O 冶炼成为一种特殊金属 X X X。这个炉子有一个属性叫转换率 V V V,是一个正整数,表示每 V V V 个普通金属 O O O 可以冶炼出 …...

#Uniapp篇:chrome调试unapp适配

chrome调试设备----使用Android模拟机开发调试移动端页面 Chrome://inspect/#devices MuMu模拟器Edge浏览器:Android原生APP嵌入的H5页面元素定位 chrome://inspect/#devices uniapp单位适配 根路径下 postcss.config.js 需要装这些插件 “postcss”: “^8.5.…...

HarmonyOS运动开发:如何用mpchart绘制运动配速图表

##鸿蒙核心技术##运动开发##Sensor Service Kit(传感器服务)# 前言 在运动类应用中,运动数据的可视化是提升用户体验的重要环节。通过直观的图表展示运动过程中的关键数据,如配速、距离、卡路里消耗等,用户可以更清晰…...

【Go语言基础【12】】指针:声明、取地址、解引用

文章目录 零、概述:指针 vs. 引用(类比其他语言)一、指针基础概念二、指针声明与初始化三、指针操作符1. &:取地址(拿到内存地址)2. *:解引用(拿到值) 四、空指针&am…...